Verkennen van MFA: Authenticatie bekijken vanuit een productperspectief

Deconstructie van Multi-Factor Authenticatie (MFA) door middel van een analyse van de kerncomponenten, gebruikersprocessen en essentiële leidende principes.

In het digitale landschap, als elke app op dezelfde manier wordt gebruikt om in te loggen, zouden we dan tijd en middelen kunnen besparen door te vereenvoudigen hoe we bewijzen wie we zijn? Klinkt mogelijk, toch? Zoals wanneer je "Doorgaan met Google" gebruikt voor alles, of slechts één e-mail en wachtwoordcombinatie voor al je spullen.

Maar het echte verhaal is interessanter. Elke app heeft zijn unieke manier om ervoor te zorgen dat jij het echt bent die inlogt. We steken moeite in dit verificatieproces om zaken veilig te houden, gebruikerservaringen in balans te brengen en privacyvoorkeuren per gebruiker te respecteren.

Aangezien er geen magische formule voor iedereen is, laten we eens ontleden hoe verificatie werkt en ontwerpen creëren die overeenkomen met de service.

De basis: twee delen van de authenticatie

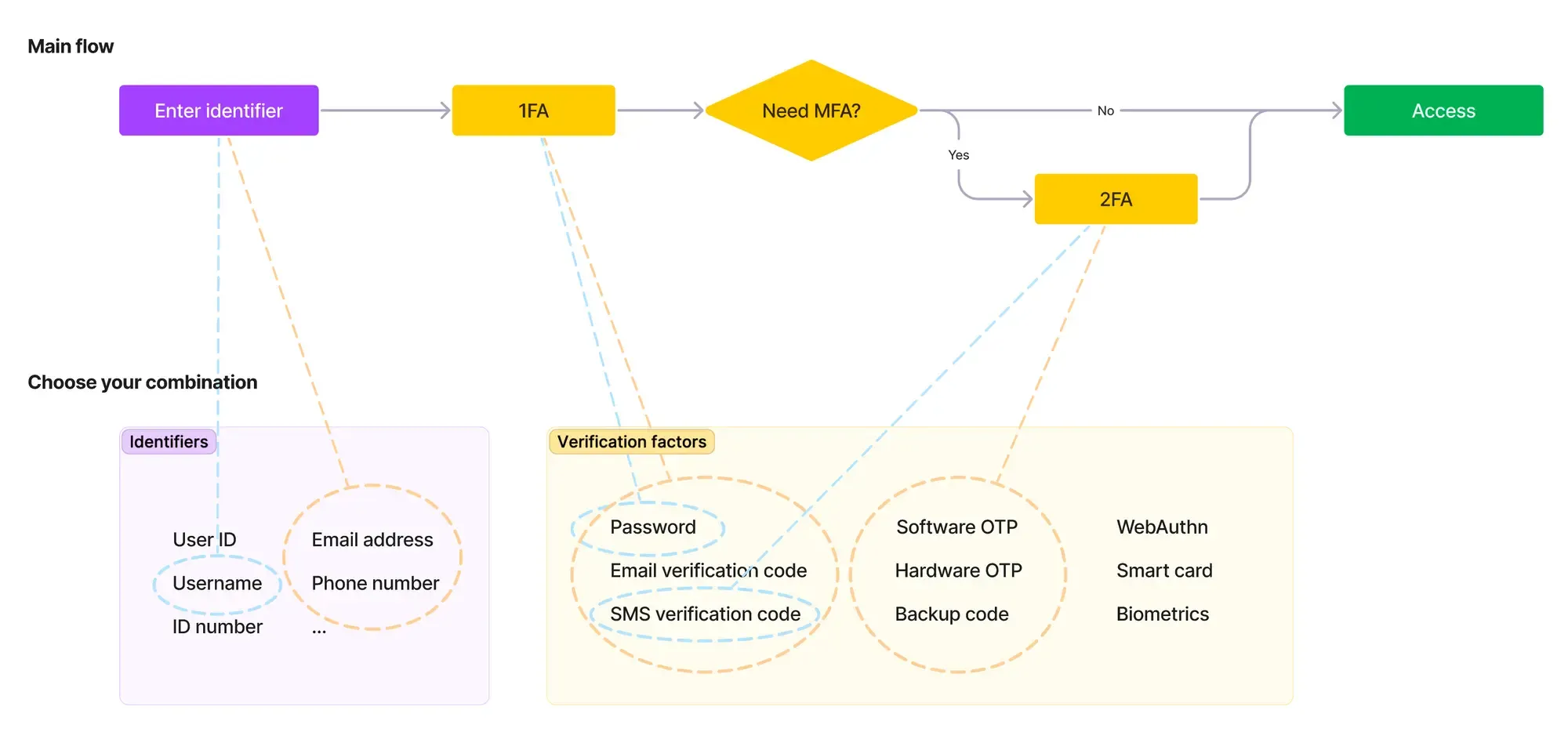

Authenticatie, het chique woord voor het verifiëren wie je bent, bestaat uit twee dingen: een Identificator en een Verificatiefactor.

Denk aan de Identificator als zeggend "Hallo, ik ben Sarah." Je zou kunnen denken, "Oh, dat is Sarah, cool." Maar de beveiligingsmensen vragen, "Is dit werkelijk Sarah? Heeft Sarah de benodigde inloggegevens om toegang te krijgen?" Daar komt de Verificatiefactor aan te pas. Laten we dit in technische termen plaatsen.

Identificatoren: je digitale ID

Identificatoren bepalen waartoe een gebruiker toegang kan krijgen. Aangezien middelen altijd schaars zijn, is je identiteit je unieke pas. Stap één: voer je identificator in op de inlogpagina. Maar we gaan niet met Bijnaam of Volledige naam – dat is een zoekoverload die wacht om te gebeuren. Identificatoren die kunnen worden gebruikt zijn:

-

Gebruikers-ID: Technisch onveranderlijk en uniek. Het is als voor beheerdersbeheer, maar gebruikers zullen deze niet onthouden voor elk product.

-

Gebruikersnaam: Een gebruiksvriendelijke iteratie van de Gebruikers-ID. Het is uniek en kan niet herhalen in een account systeem. Sociale platforms personaliseren profielen, maar om herkenning stabiel te houden, moet het de Gebruikersnaam zijn. Beperkte wijzigingen, misschien zelfs betaalde.

-

ID-nummer: Zoals ID-kaarten, studenten-ID's of bankkaartnummers, zijn solide en unieke identificatoren. Hoewel niet makkelijk te onthouden, kunnen ze worden opgehaald als een betrouwbare backupmechanisme als je je hoofd-ID vergeet.

-

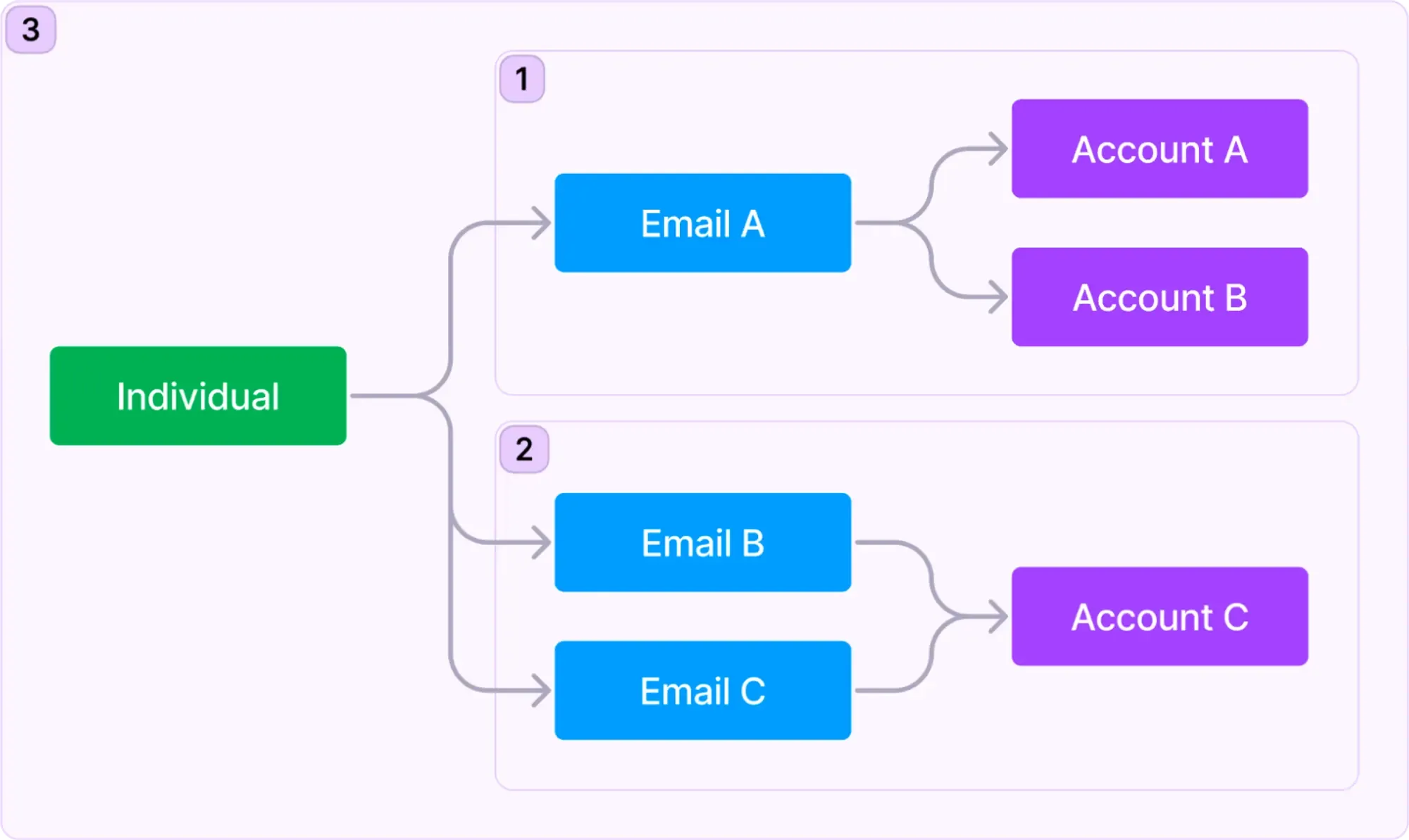

E-mail of Telefoonnummer: In tegenstelling tot de gebruikersnaam die vaak uit het geheugen kan glippen, is contactinfo gemakkelijker te onthouden. Door een E-mail of Telefoonnummer als identificator te gebruiken, worden gebruikers die inactief zijn geweest of gedurende lange tijd zijn herhaald, voorkomen dat ze hun identiteit vergeten, waardoor het risico op mogelijke uitval wordt verminderd. Hoewel dit gebruiksvriendelijk is, kan het beheren van de interactie tussen "individuen, e-mails en accounts" je productstructuur compliceren. Overweeg Instagram: (1) Het staat meerdere accounts toe met één E-mail; (2) Meerdere e-mailadressen kunnen aan een Instagram-profiel worden toegevoegd voor inloggen of herstel; (3) Instagram staat gelijktijdige logins toe over accounts, ongeacht overeenkomende e-mails. Hoewel accounts meestal gescheiden middelen hebben, staat Instagram het samenvoegen van accountinformatie toe, waardoor samenhangende validatie, gerichte advertenties en gepersonaliseerde aanbevelingen worden bevorderd.

Verificatiefactoren

Authenticatiefactoren zijn de stappen die bewijzen dat jij het echt bent. Er zijn veel factoren verdeeld door attributen om uit te kiezen:

| Wat het betekent | Verificatiefactoren | |

|---|---|---|

| Kennis | Iets wat je weet | Wachtwoord, E-mail verificatiecode, Back-upcode |

| Bezit | Iets wat je hebt | SMS-verificatiecode, Authenticator app OTP, Hardware OTP (Beveiligingssleutel), Smartcard |

| Eigenschap | Iets wat je bent | Biometrie zoals vingerafdrukken, gezichtsherkenning |

Theoretisch kun je deze Verificatiefactoren met elke Identificator mixen om te bewijzen dat jij het bent. Gewoonlijk: E-mailadres (ID) en E-mail verificatiecode (Factor). Maar je kunt het mixen: E-mailadres (ID) en SMS-verificatiecode (Factor).

Omdat het kwaad op de loer ligt, is een enkele factor niet genoeg. Dat is waar Multi-factor Authenticatie (MFA) om de hoek komt kijken. Wanneer je inlogt, is de eerste stap authenticatie (1FA) een must, maar er kunnen meer stappen zijn, een tweede (2FA), en zelfs een derde. Daarnaast, wanneer je toegang aanvraagt tot kritieke middelen in de app, moet je je identiteit opnieuw verifiëren. Deze extra lagen bieden verhoogde veiligheid tegen kwaadwillende actoren. Dit geheel is MFA.

Ontwerp je authenticatiestroom

Terug naar het begin – waarom elk app verschillende Identificatoren en Authenticatiefactoren combinatie heeft? Het gaat om gebruikerservaring.

Te strikt zijn met verificatie kan gebruikers irriteren, denkend, "Waarom is dit zo moeilijk?" Te ontspannen kan leiden tot gehackte accounts en chaos. Dus wiens probleem is het?

Drie choreografieprincipes:

Zorg dat je echte gebruikers binnen kunnen komen

Mensen vergeten soms ID's of verliezen verificatiestappen. Om potentiële ondersteuningslasten te verlichten, hebben we manieren nodig om te helpen:

- Bied verschillende factoren aan om te verifiëren – meestal minstens twee voor MFA. Omdat biometrie cool is, maar ze werken niet als ze niet worden herkend; soms kunnen gebruikers apparaten kwijtraken.

- Heb opties om verificatie te herstellen – zoals "Wachtwoord vergeten" of je ID opnieuw vinden. Echter, voorafgaand aan herstel is ook voorlopige identiteitsverificatie vereist, wat meestal verschilt van het inlogproces.

- Bied contactinformatie voor herstel via klantenservice of beheerders als een backup.

Verificatie zonder mazen

Verifiëren is niet perfect, en tweestapsverificatie is niet altijd veiliger. Onthoud:

- In de MFA-stroom moet de tweede stap van authenticatie verschillende attributen (Kennis/Bezittingen/Eigenschappen) hebben dan de eerste. Bijvoorbeeld, met "Wachtwoord (Kennis)" als 1FA en "Authenticator app OTP (Bezittingen)" als 2FA kunnen verschillende aanvalsvectoren worden gestopt.

- Herstelmethoden kunnen MFA niet overslaan. Bijvoorbeeld, als je "wachtwoord vergeten" kunt doen via SMS, kun je SMS niet ook als tweede authenticatiefactor gebruiken. Een andere optie is om 2FA toe te voegen aan het "wachtwoord vergeten" proces, hoewel dit ingewikkeld kan lijken.

- Overweeg code-downtijd of snelheidslimieten. Na meerdere onjuiste verificatiepogingen de snelheid van verdere verificatie beperken. En lange intervallen tussen stappen in meerstapsverificatie niet toestaan.

Balans gebruikerservaring

Niet elke actie heeft 1FA of 2FA nodig. Het gaat om de situatie, niet altijd dezelfde stappen volgen.

- Geef aangepaste capaciteit aan verschillende rollen: Zorgen voor de veiligheid van middelen is primair de verantwoordelijkheid van het product, maar het is ook een individuele plicht. Strategieën voor het verplicht stellen van MFA kunnen worden afgestemd op basis van de aard van de service: universele gebruikers-MFA in de app, organisatiegestuurde MFA, en gebruikersbesluitgestuurde MFA.

- Maak gebruik van adaptieve MFA: Voor situaties met mogelijke risico's of operaties met hoge inzet is het verplicht stellen van verificatie pragmatisch. Daarentegen kunnen veilige omgevingen of operaties met laag risico gestroomlijnde toegang rechtvaardigen door middel van behouden sessies, geminimaliseerde verificatiestappen, of zelfs gasttoegang. Dit hangt echter voornamelijk af van het overwegen van de context van de gebruiker.

- Onveilige omgevingen: Zoals nieuwe apparaten, ongebruikelijke reislocaties, of onvertrouwde IP's.

- Gevoelige acties: Zoals het betrekken van toegang tot versleutelde gegevens, grote financiële transacties, of het wijzigen van verificatiemethoden.

Voor details, zie de AAL-richtlijnen voor authenticatie van NIST.

Afsluitende opmerkingen

Terwijl we onze verkenning van authenticatie en multi-factor verificatie (MFA) afronden, hopen we dat je inzichten hebt opgedaan in de vitale rol die ze spelen in ons digitale leven. MFA, dat identificatoren en verificatiefactoren combineert, creëert een robuust schild dat veilige toegang handhaaft en tegelijkertijd gebruiksvriendelijke interacties biedt.

Het spannende nieuws is dat Logto's MFA eraan komt. Voor individuen en bedrijven zorgt Logto voor veilige online interacties.