Aktualizacja produktu Logto: Współpraca w chmurze, bezpośrednie logowanie, leniwe migracje haseł i więcej

Używaj Logto jako dostawcy tożsamości OpenID Connect, aby zbudować ekosystem swojej aplikacji; dodaj uwierzytelnianie za pomocą dwóch wejść z Protected App; oraz nowe przewodniki dla Blazor, SvelteKit, Nuxt.js, Expo (React Native) i Angular.

Współpraca w chmurze Logto

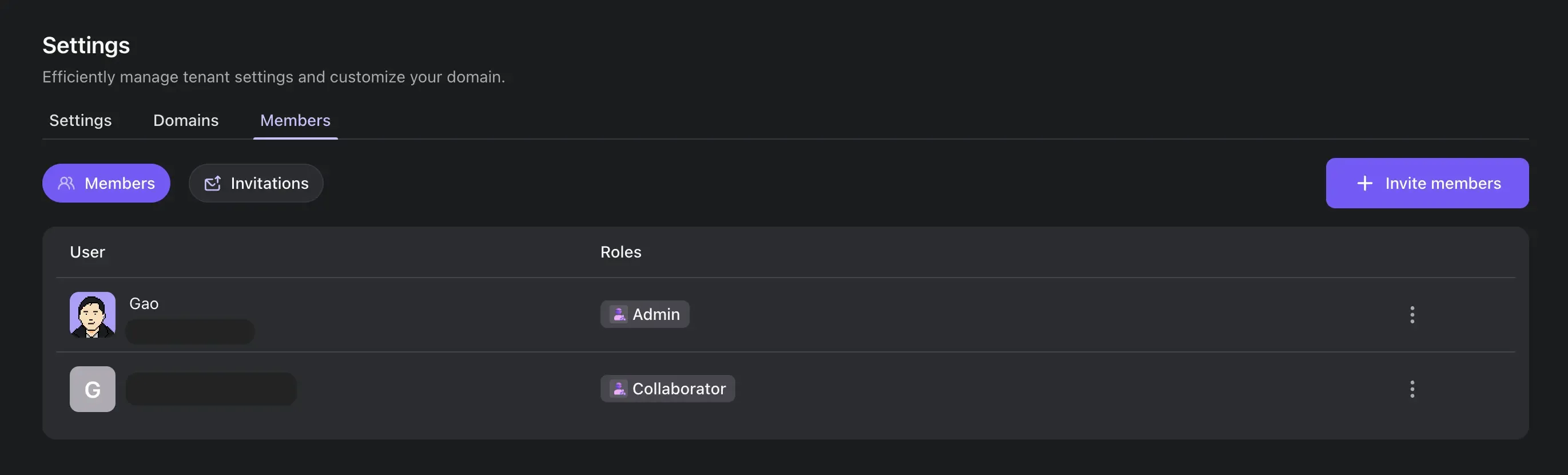

Długo oczekiwana funkcja wreszcie jest dostępna! Teraz możesz zapraszać członków swojego zespołu do swoich dzierżaw Logto. Współpracuj z członkami zespołu przy zarządzaniu aplikacjami, użytkownikami i innymi zasobami.

Zaproś członków zespołu, wykonując te kroki:

- Przejdź do ustawień dzierżawy (zakładka "Settings").

- Kliknij zakładkę "Members".

- Kliknij przycisk "Invite members".

Wprowadź adres e-mail członka zespołu, którego chcesz zaprosić, i wybierz rolę, którą chcesz mu przydzielić:

- Admin: Pełny dostęp i zarządzanie wszystkimi zasobami dzierżawy.

- Collaborator: Może zarządzać zasobami związanymi z tożsamością, ale z ograniczeniami:

- Brak dostępu do informacji dotyczących rozliczeń

- Nie może zapraszać lub zarządzać innymi członkami

- Nie może zmieniać nazwy dzierżawy

- Nie może usuwać dzierżawy

Więcej informacji znajdziesz w Zaproszenie członków zespołu.

Bezpośrednie logowanie

Teraz możesz bezpośrednio wywołać metodę logowania, pomijając pierwszy ekran. Jest to przydatne, gdy masz bezpośredni link do metody logowania, na przykład gdy masz przycisk "Zaloguj się przez Google" na swojej stronie internetowej.

Aby skorzystać z tej funkcji, musisz przekazać parametr direct_sign_in do żądania uwierzytelnienia. Obsługuje następujące metody:

- Konektor społecznościowy

- Konektor SSO przedsiębiorstwa

Aby dowiedzieć się więcej, zapoznaj się z dokumentacją Direct sign-in.

Parametr pierwszego ekranu

Doświadczenie logowania może być rozpoczęte od określonego ekranu, ustawiając parametr first_screen w żądaniu uwierzytelnienia OIDC. Ten parametr ma zastąpić parametr interaction_mode, który teraz jest przestarzały.

Więcej informacji znajduje się w dokumentacji Pierwszy ekran.

Pełne wsparcie dla standardowych roszczeń OpenID Connect

Dodaliśmy wsparcie dla pozostałych standardowych roszczeń OpenID Connect. Teraz te roszczenia są dostępne zarówno w tokenach ID, jak i w odpowiedzi z punktu końcowego /me.

Dodatkowo, przestrzegamy standardowego mapowania zakresów - roszczeń. Oznacza to, że możesz uzyskać większość roszczeń profilowych, korzystając z zakresu profile, a roszczenie address można uzyskać, korzystając z zakresu address.

W przypadku wszystkich nowo wprowadzonych roszczeń przechowujemy je w polu user.profile.

Dane społecznościowe

Oprócz roszczeń, które Logto rozpoznaje, wszystkie konektory społecznościowe przechowują również surowe dane zwrócone przez dostawcę społecznościowego w polu rawData.

Aby uzyskać dostęp do tych danych w obiekcie użytkownika, możesz użyć pola user.identities.[idp-name].details.rawData.

Leniwa migracja haseł

Podczas migracji użytkowników z systemu dziedzictwa do Logto, możesz teraz użyć pól passwordAlgorithm i passwordDigest w API POST /users, aby przechować oryginalny hasz hasła użytkownika.

Obecnie obsługiwane algorytmy to:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Gdy użytkownik się zaloguje, Logto użyje podanego algorytmu i haszu do weryfikacji hasła; jeśli weryfikacja zakończy się sukcesem, Logto automatycznie przeprowadzi migrację hasła do nowego hasza Argon2.

Więcej informacji znajdziesz w Odwołaniu do API.

Ulepszenia

- Dodano wsparcie dla pól

avataricustomDataw APIPOST /users. - Dodano wsparcie dla rotacji klucza podpisu w Logto OSS Console.

- Przeniesiono parametry wyszukiwania do żądania uwierzytelnienia w podglądzie na żywo (aplikacja demo).

- Gdy użytkownik wchodzi do aplikacji demo Logto z parametrami wyszukiwania, jeśli użytkownik nie jest uwierzytelniony, parametry wyszukiwania zostaną teraz przeniesione do żądania uwierzytelnienia. Umożliwia to ręczne testowanie przepływu uwierzytelniania OIDC ze specyficznymi parametrami.

GET /organization-rolesmożna teraz wywołać z parametrem zapytaniaq, aby filtrować wyniki według identyfikatora roli, nazwy lub opisu.

Poprawki

- Konsola: Naprawiono problemy w przewodniku integracji konektora społecznościowego Microsoft.

- Konsola: Aby utworzyć nowy zasób API, wskaźnik musi być ważnym absolutnym URI.

- Doświadczenie: Rozwiązano problem 500 na puntku końcowym

/interaction/consentaplikacji trzeciej strony. - Doświadczenie: Pominięto nieobiektowe wiadomości w środowisku natywnym. Naprawiono to w

WKWebViewnowych wersji iOS.

Rozwój

@logto/connector-kit: [KRYTYCZNA ZMIANA] zaktualizowano typySocialUserInfoiGetUserInfo@logto/connector-kit: [KRYTYCZNA ZMIANA] zabezpieczono wynikiparseJsoniparseJsonObject

W przygotowaniu

Pracujemy nad następującymi funkcjami:

- Dostosowywane roszczenia tokenów dostępu (wkrótce)

- Zasób API dla organizacji

- Używaj Logto jako dostawcy tożsamości SAML