Aktualizacje produktu Logto (lipiec 2024)

W zeszłym miesiącu wprowadziliśmy mnóstwo nowych funkcji i ulepszeń. Mamy także ważne wiadomości dotyczące zgodności, którymi chcemy się podzielić.

Zgodność

Jesteśmy zgodni z SOC 2 Type I, oficjalnie! 🎉 Audit Type II jest już na horyzoncie.

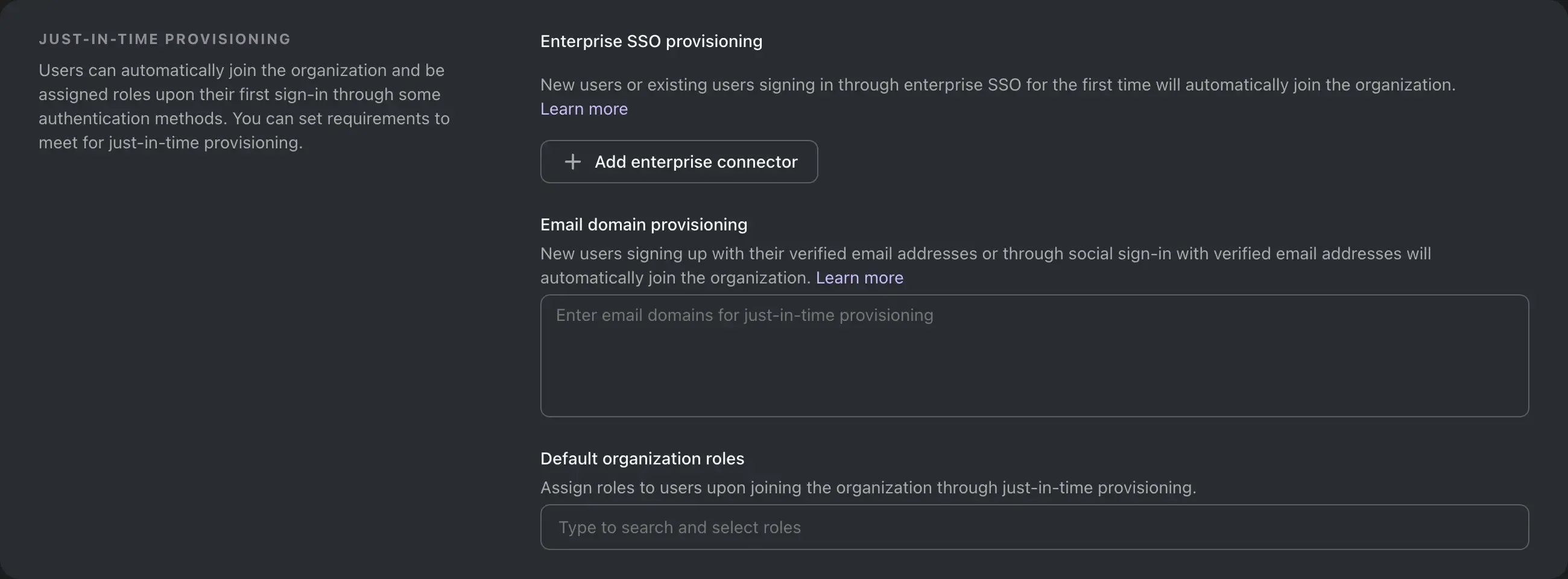

Just-in-Time provision dla organizacji

Ta funkcja pozwala użytkownikom automatycznie dołączyć do organizacji i otrzymać role podczas pierwszego logowania przy użyciu niektórych metod uwierzytelniania. Możesz określić wymagania, które muszą być spełnione, aby włączyć Just-in-Time provision.

Aby skorzystać z tej funkcji, przejdź do ustawień organizacji i znajdź sekcję "Just-in-Time provision". Dostępne są również API zarządzania, które umożliwiają konfigurację tej funkcji za pomocą tras pod /api/organizations/{id}/jit. Aby dowiedzieć się więcej, zobacz Just-in-Time provision.

Domeny email

Nowi użytkownicy automatycznie dołączą do organizacji z Just-in-Time provision, jeśli:

- Zarejestrują się przy użyciu zweryfikowanych adresów email, lub;

- Skorzystają z logowania przez media społecznościowe przy użyciu zweryfikowanych adresów email.

Dotyczy to organizacji, które mają skonfigurowane te same domeny email.

Kliknij, aby rozwinąć

Aby włączyć tę funkcję, możesz dodać domenę email za pomocą API zarządzania lub Logto Console:

- Dodaliśmy następujące nowe punkty końcowe do API zarządzania:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- W Logto Console możesz zarządzać domenami email na stronie szczegółów organizacji -> sekcja "Just-in-Time provision".

Podłączniki SSO

Nowi lub istniejący użytkownicy logujący się po raz pierwszy przez SSO przedsiębiorstw automatycznie dołączą do organizacji, które mają skonfigurowane Just-in-Time provision dla podłącznika SSO.

Kliknij, aby rozwinąć

Aby włączyć tę funkcję, możesz dodać podłączniki SSO za pomocą API zarządzania lub Logto Console:

- Dodaliśmy następujące nowe punkty końcowe do API zarządzania:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- W Logto Console możesz zarządzać podłącznikami SSO na stronie szczegółów organizacji -> sekcja "Just-in-Time provision".

Domyślne role organizacji

Możesz również skonfigurować domyślne role dla użytkowników provisionowanych za pomocą tej funkcji. Domyślne role zostaną przypisane użytkownikowi w momencie provision.

Kliknij, aby rozwinąć

Aby włączyć tę funkcję, możesz ustawić domyślne role za pomocą API zarządzania lub Logto Console:

- Dodaliśmy następujące nowe punkty końcowe do API zarządzania:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- W Logto Console możesz zarządzać domyślnymi rolami na stronie szczegółów organizacji -> sekcja "Just-in-Time provision".

Aplikacje machine-to-machine dla organizacji

Ta funkcja pozwala na przypisanie aplikacji machine-to-machine do organizacji i przypisanie im ról organizacyjnych.

Grant OpenID Connect

Typ grantu client_credentials jest teraz obsługiwany dla organizacji. Możesz użyć tego typu grantu, aby uzyskać token dostępu do organizacji.

Kliknij, aby rozwinąć aktualizacje konsoli

- Dodano nowy typ "machine-to-machine" dla ról organizacji. Wszystkie istniejące role są teraz typu "user".

- Możesz zarządzać aplikacjami machine-to-machine na stronie szczegółów organizacji -> sekcja Aplikacje machine-to-machine.

- Możesz zobaczyć przypisane organizacje na stronie szczegółów aplikacji machine-to-machine.

Kliknij, aby rozwinąć aktualizacje API zarządzania

Zestaw nowych punktów końcowych został dodany do API zarządzania:

/api/organizations/{id}/applicationsdo zarządzania aplikacjami machine-to-machine./api/organizations/{id}/applications/{applicationId}do zarządzania konkretną aplikacją machine-to-machine w organizacji./api/applications/{id}/organizationsdo przeglądania przypisanych organizacji aplikacji machine-to-machine.

Ulepszenia Swagger (OpenAPI)

Build operationId dla API zarządzania w odpowiedzi OpenAPI

Zgodnie z specyfikacją:

operationIdto opcjonalny unikalny ciąg znaków używany do identyfikacji operacji. Jeśli jest podany, te identyfikatory muszą być unikalne wśród wszystkich opisanych operacji w twoim API.

To znacząco upraszcza tworzenie SDK dla klientów w różnych językach, ponieważ generuje bardziej znaczące nazwy funkcji zamiast automatycznie generowanych, jak w poniższych przykładach:

Naprawiono schemat OpenAPI zwracany przez punkt końcowy GET /api/swagger.json

- Znak

:jest nieprawidłowy w nazwach parametrów, takich jakorganizationId:root. Te znaki zostały zastąpione przez-. - Parametr

tenantIdw trasie/api/.well-known/endpoints/{tenantId}był brakujący w wygenerowanym dokumencie specyfikacji OpenAPI, co powodowało błędy walidacji. To zostało naprawione.

Wsparcie backchannel logout

Włączyliśmy wsparcie dla OpenID Connect Back-Channel Logout 1.0.

Aby się zarejestrować na potrzeby backchannel logout, przejdź do strony szczegółów aplikacji w Logto Console i znajdź sekcję "Backchannel logout". Wprowadź URL backchannel logout Twojego RP i kliknij "Zapisz".

Możesz także włączyć wymagania sesji dla backchannel logout. Po włączeniu, Logto umieści w tokenie logout claim sid.

Aby dokonać rejestracji programowo, możesz ustawić właściwości backchannelLogoutUri oraz backchannelLogoutSessionRequired w obiekcie oidcClientMetadata aplikacji.

Doświadczenie logowania

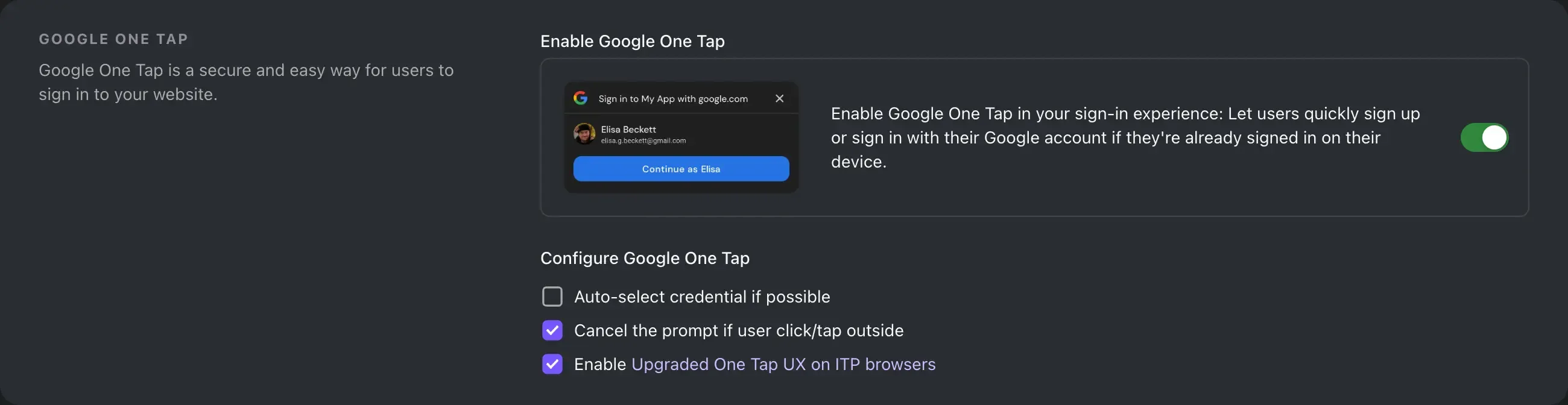

Wsparcie dla Google One Tap

Gdy dodasz Google jako podłącznik społecznościowy, możesz teraz włączyć Google One Tap, aby zapewnić płynniejsze doświadczenie logowania dla użytkowników posiadających konta Google.

Przejdź do ustawień podłącznika Google w Logto Console i włącz opcję "Google One Tap".

Aby dowiedzieć się więcej o Google One Tap, zobacz Enable Google One Tap.

Pozwól na pominięcie ręcznego powiązania konta podczas logowania

Znajdziesz tę konfigurację w Console -> Doświadczenie logowania -> Rejestracja i logowanie -> Logowanie społecznościowe -> Automatyczne powiązanie konta.

Po włączeniu, jeśli użytkownik loguje się przy użyciu tożsamości społecznej, która jest nowa w systemie, a istnieje dokładnie jedno istniejące konto z tym samym identyfikatorem (np. email), Logto automatycznie powiąże konto z tożsamością społeczną, zamiast wyświetlać użytkownikowi monit o powiązanie konta.

Zgoda na warunki użytkowania dla doświadczenia logowania

Dodaliśmy nową konfigurację, która pozwala Ci ustawić politykę zgody na warunki użytkowania dla doświadczenia logowania:

- Automatyczna: Użytkownicy automatycznie wyrażają zgodę na warunki, kontynuując korzystanie z usługi.

- Tylko rejestracja ręczna: Użytkownicy muszą wyrazić zgodę na warunki, zaznaczając pole podczas rejestracji, ale nie muszą tego robić podczas logowania.

- Ręczna: Użytkownicy muszą wyrazić zgodę na warunki, zaznaczając pole podczas rejestracji lub logowania.

Ulepszenia konsoli

- Dodano przewodnik po Ruby oraz rozszerzeniu Chrome.

- Wyświetl punkt końcowy wydawcy OIDC w formularzu szczegółów aplikacji.

- Przewodniki po aplikacjach zostały przeorganizowane w celu zapewnienia lepszego doświadczenia deweloperom.

- Teraz możesz zobaczyć i zaktualizować właściwość

profileużytkownika na stronie ustawień użytkownika. - Poprawiono doświadczenie integracji aplikacji machine-to-machine.

- Naprawiono błąd regresji, który powodował pojawianie się błędnych powiadomień w logu audytu, gdy logi były powiązane z usuniętymi aplikacjami.

Inne ulepszenia

- Dodano

hasPassworddo kontekstu użytkownika JWT niestandardowego. - Podłącznik: Podłączniki Google i Azure AD teraz obsługują niestandardowy

prompt. - Wsparcie dla wymogu autentykacji wieloczynnikowej na organizację:

- Organizacja może teraz wymagać, aby jej członkowie mieli skonfigurowaną autentykację wieloczynnikową (MFA). Jeśli organizacja ma ten wymóg, a członek nie ma skonfigurowanej MFA, członek nie będzie mógł pobrać tokenu dostępu do organizacji.

- Panel deweloperski jest dostępny po zalogowaniu się na żywo.

- Paginacja jest teraz opcjonalna dla

GET /api/organizations/{id}/users/{userId}/roles. Jeśli nie podasz parametrów zapytaniapageilimit, API zwróci wszystkie role. - Dodano szczegóły danych użytkownika do zdarzenia webhook

User.Deleted.