Zaprojektuj swoją politykę haseł

Zdobądź wiedzę na temat tworzenia polityki haseł produktowych, które są zgodne z przepisami, bezpieczne i przyjazne dla użytkownika, a Logto zapewni bezpieczeństwo twojego procesu uwierzytelniania.

Czy twoje hasło naprawdę cię chroni?

W twoim produkcie prawdopodobnie będziesz musiał polegać na klasycznej metodzie uwierzytelniania – hasłach. Chociaż hasła nie zostaną całkowicie zastąpione, są one bardziej podatne na ataki w porównaniu z alternatywnymi metodami uwierzytelniania. Czy twoje polityki haseł są faktycznie bezpieczne i zgodne z przepisami? Nawet jeśli znasz różne techniki polityki haseł, czy ich łączenie jest naprawdę skuteczne?

Rozwiązujemy złożoność projektowania i konfigurowania polityki haseł poprzez prowadzenie dogłębnych badań specyfikacji NIST, badanie wiodących polityk haseł produktowych i zapewnianie zrównoważonego doświadczenia użytkownika. Podkreślając znaczenie zgodno�ści z hasłami, staramy się uwolnić cię od wyzwań związanych z strategią haseł i zapewnić kompleksowy proces zapewniania bezpieczeństwa konta poprzez płynne łączenie haseł z innymi czynnikami weryfikacji MFA (Multi-Factor Authentication).

Jakie hasła są potrzebne użytkownikom?

Projektanci produktów często borykają się z pytaniem, czy ich produkty są wystarczająco bezpieczne, co prowadzi do wdrażania rygorystycznych i skomplikowanych polityk haseł. Na przykład wymaganie kombinacji wielkich i małych liter, cyfr, a nawet znaków specjalnych, lub nakazywanie regularnych zmian haseł dla pracowników.

Gdy pojawiają się takie wymagania dotyczące haseł, użytkownicy szybko wyrażają swoje niezadowolenie: "Dlaczego musi być to tak skomplikowane? Zapamiętywanie moich haseł przypomina pełnoetatową pracę!” Pozostawia to menedżerów produktu drapiących się po głowach, zastanawiając się, czy bardziej złożona polityka haseł jest koniecznie lepsza. Rozłóżmy komponenty kompleksowej polityki haseł, aby się przekonać.

W następnej sekcji zgłębimy niuanse polityk haseł, osiągając równowagę między bezpieczeństwem a wygodą użytkownika. Przeanalizujemy, jak zdefiniować odpowiednie wymagania dotyczące haseł i dostarczymy wgląd oparte na danych, aby wspierać nasze podejście.

Lista kontrolna wszystkich czynników haseł

Najpierw, po przeanalizowaniu wielu produktów i specyfikacji NIST, zestawiliśmy wszechstronną listę czynników haseł oraz rekomendacji projektowych.

Podzieliliśmy je w przybliżeniu na trzy grupy:

- Wymagania dotyczące ustawienia hasła: Minimalne wymagania dla haseł ustawianych przez użytkownika.

- Monitorowanie bezpieczeństwa haseł: Szybka reakcja i informacje zwrotne, gdy wykryte zostaną zagrożenia związane z hasłami.

- Doświadczenie użytkownika z hasłami: Ulepszanie doświadczenia użytkownika podczas tworzenia i weryfikacji hasła.

| Katalog | Czynniki | Analiza (Odwołaj się do https://pages.nist.gov/800-63-3/sp800-63b.html#sec5 ) |

|---|---|---|

| Ustawianie wymagań dotyczących haseł | Długość | Zwiększanie długości haseł jest skuteczniejsze w odstraszeniu łamania haseł niż złożoność. NIST sugeruje co najmniej 8 znaków długości, ale powinny być dozwolone dłuższe hasła. |

| Typy znaków | Hasła mogą obsługiwać różne typy znaków, w tym Wielkie litery, Małe litery, Cyfry, Symbole i Unicode (powinny być dozwolone również znaki spacje). | |

| Polityki haseł NIE powinny nakłaniać użytkowników do zapamiętywania określonych typów informacji, ponieważ udowodniono, że zwiększa to złożoność bez skutecznego zwiększenia bezpieczeństwa. https://www.notion.so/General-f14f0fb677af44cb840821776831a021?pvs=21 | ||

| Zwroty o niskim poziomie bezpieczeństwa | Zaleca się sugerowanie zmiany hasła, jeśli użytkownicy używają łatwych do odgadnięcia lub złamania wzorców, takich jak powtarzające się lub sekwencyjne znaki, wspólne słowa, informacje o użytkowniku lub kontekstowe informacje o produkcie. | |

| Naruszone hasło | Nowe hasła użytkowników powinny być porównywane z listą wyciekłych haseł, aby zapewnić, że nie są one naruszone. | |

| Monitorowanie bezpieczeństwa haseł | Ograniczenie szybkości weryfikacji haseł | Ogranicz liczbę kolejnych błędnych prób weryfikacji hasła. Gdy ten limit zostanie osiągnięty, wdroż środki bezpieczeństwa, takie jak wymóg Multi-Factor Authentication (MFA), wysyłanie powiadomień push, nakładanie czasów chłodzenia lub nawet tymczasowe zawieszenie konta. |

| Wymuszanie zmiany hasła | Hasła NIE POWINNY być wymuszane do zmiany arbitralnie. Jednakże weryfikujący POWINNI wymusić zmianę hasła, jeśli istnieje dowód naruszonego uwierzytelniania. | |

| Historia haseł | Utrzymywanie rejestru wcześniej używanych haseł, które nie mogą być ponownie używane. Nadmierne ograniczenia dotyczące ponownego używania haseł nie są zalecane, ponieważ użytkownicy mogą ominąć tę regułę poprzez drobne modyfikacje. | |

| Czyszczenie sesji po zmianie hasła | Pozwolenie użytkownikom na wybór, czy chcą wylogować się z innych urządzeń po zmianie hasła. | |

| Doświadczenie wprowadzania hasła | Mierniki siły hasła | Oferowanie wskazówek użytkownikom, aby pomóc im wybrać silne zapamiętane tajemnice. |

| Podpowiedź hasła | Unikać wyświetlania podpowiedzi do haseł, ponieważ zwiększają one prawdopodobieństwo nieautoryzowanego dostępu. | |

| Kopiowanie i wklejanie hasła | Zezwolić na funkcję „wklejania”, co ułatwia korzystanie z menedżerów haseł. | |

| Wyświetlanie hasła | Zapewnić opcję wyświetlania hasła, jak wpisywane, zamiast wyświetlania serii kropek lub gwiazdek, do momentu jego przesłania. |

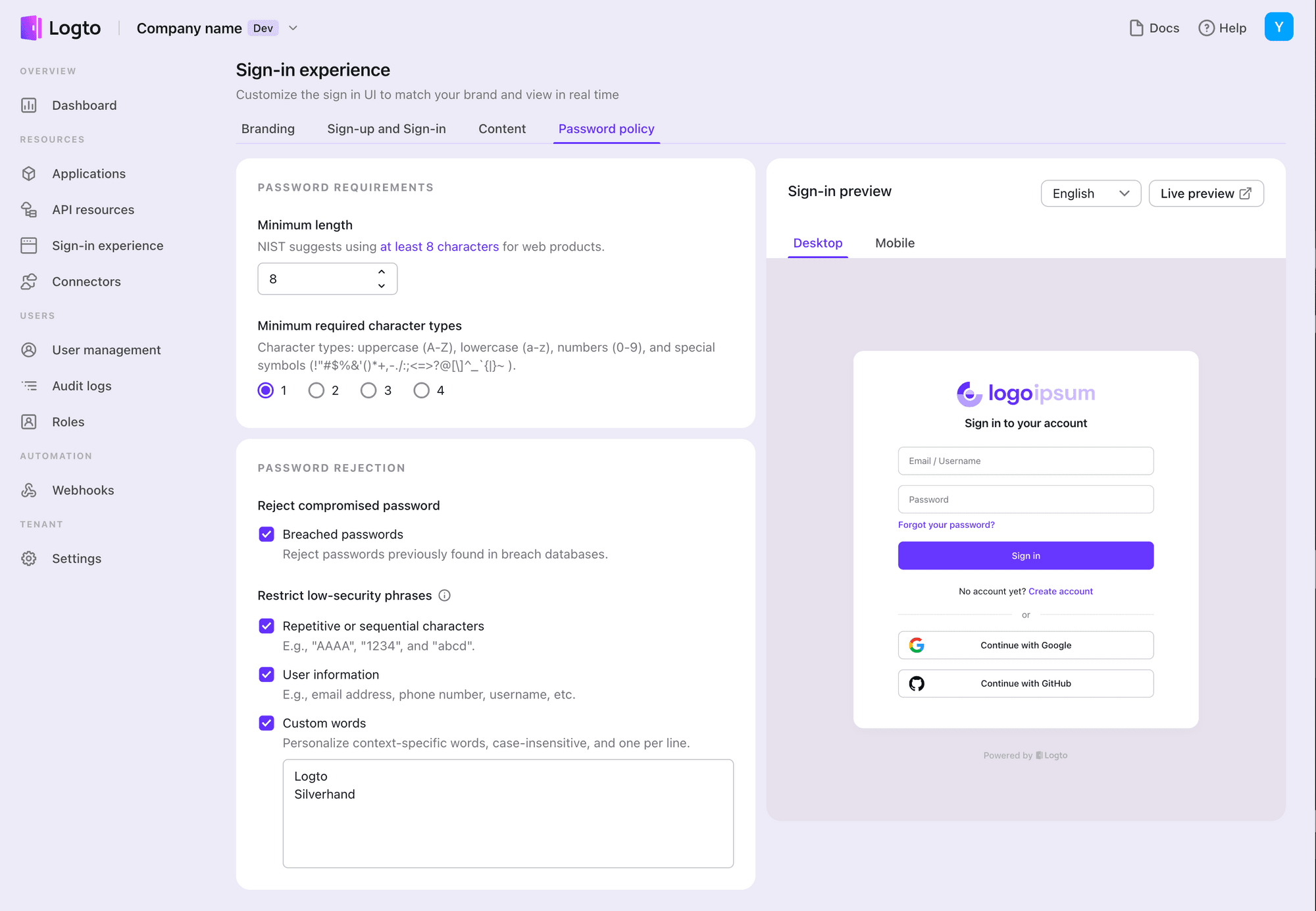

Narzędzie do konfigurowania doświadczenia z hasłem

Być może nie masz cierpliwości, aby przejrzeć każdy element na liście kontrolnej. Gdybyśmy mieli zaprojektować potężne narzędzie do haseł, które obejmuje wszystkie te opcje konfiguracyjne, mogłoby to stać się kłopotem dla deweloperów, nawet bardziej złożone niż same skomplikowane polityki haseł. Dlatego uprośmy czynniki haseł na trzy kroki.

Krok 1: Odrzuć zbędne reguły

Jak wspomniano w tabeli, niektóre przestarzałe reguły dotyczące haseł mogą wydawać się zwiększać bezpieczeństwo, ale niewiele oferują w zamian, często powodując frustrację i zamieszanie wśród użytkowników.

- Unikaj ograniczania kombinacji znaków, które użytkownicy muszą używać; wystarczy ograniczenie liczby typów znaków. Na przykład Facebook, Discord i Stripe nie wymagają konkretnej kombinacji typów znaków, a polityka haseł Google wymaga jedynie „co najmniej dwóch typów liter, cyfr, symboli."

- Nie wymagaj regularnych zmian haseł w odstępach czasu, ponieważ nakłada to niepotrzebny ciężar na pamięć użytkowników. Zamiast tego wymagaj zmiany hasła tylko wtedy, gdy istnieje ryzyko kompromitacji poświadczeń.

- Ustalanie wyboru jednego z ograniczeń dotyczącego haseł, pomiędzy jasnymi minimalnymi wymaganiami dotyczącymi haseł a miernikami siły haseł, aby zapobiec nieporozumieniom użytkowników.

- Unikaj wyświetlania zbyt złożonych reguł z góry, aby uniemożliwić użytkownikom skupienie się na czytaniu o błędach, które niekoniecznie się zdarzają.

- Powstrzymaj się od używania podpowiedzi do haseł, aby uniknąć zapewnienia przewagi potencjalnym atakującym.

Krok 2: Zapewnij dostosowanie dla różnych produktów

Oferujemy elastyczne opcje konfiguracji minimalnych polityk haseł, z zalecanymi wartościami w celu zmniejszenia krzywej uczenia się dla deweloperów i zapewnienia gotowego doświadczenia logowania. Te opcje obejmują:

- Minimalna długość: Domyślna wartość 8 znaków, minimalnie 1.

- Minimalna wymagana liczba typów znaków: Brak zalecanego ograniczenia, czyli ustaw na 1 z 4.

- Ograniczenie słownictwa hasła: Zaleca się włączenie wszystkich ograniczeń. Użytkownicy nie mogą unikać wywoływania tego samego słownictwa, ale dodanie trzech lub więcej niekonsekutywnych znaków jest dozwolone w celu zwiększenia złożoności hasła. Dodanie to zwiększa nieuporządkowanie haseł.

- Zakaz używania naruszonych haseł: Użyj niezawodnej bazy danych naruszonych haseł jako wsparcie, zapobiegając użytkownikom przed używaniem identycznych haseł, aby uniknąć bezpośrednich ataków katalogowych.

Krok 3: Zapewnij bezpieczeństwo z ustalonymi wartościami

Dla parametrów, które nie mogą być dostosowane, wdrożyliśmy logikę zapasową, aby zapewnić bezpieczeństwo haseł. Jeśli masz konkretne wymagania dotyczące dostosowania, poinformuj nas o tym.

- Ograniczanie weryfikacji hasła: Ograniczyliśmy liczbę kolejnych błędnych weryfikacji hasła oraz czas chłodzenia dla zawieszenia logowania. To chroni przed ciągłymi atakami na hasła. Dodatkowo, udostępniamy webhook dla kolejnych nieudanych weryfikacji hasła i możesz go użyć do wysyłania powiadomień e-mail lub zawieszania kont o wysokim ryzyku naruszenia.

- Domyślnie czyścimy sesje na innych urządzeniach po zresetowaniu hasła i odświeżeniu tokena. Ta dodatkowa warstwa bezpieczeństwa pomaga zapobiec nieautoryzowanemu dostępowi do twojego konta, zapewniając, że twoje dane pozostają poufne i chronione.

Podsumowanie

Dzięki tym trzem prostym krokom możesz uprościć proces konfigurowania swojego doświadczenia z hasłem, osiągając odpowiednią równowagę między bezpieczeństwem a wygodą użytkownika. Logto ułatwia stworzenie bezpiecznego i przyjaznego dla użytkownika systemu uwierzytelniania dla twojego produktu. Bądź na bieżąco z naszym nadchodzącym rozwiązaniem MFA i przejmij kontrolę nad bezpieczeństwem swojego produktu jak nigdy dotąd.