Eksploracja MFA: spojrzenie na uwierzytelnianie z perspektywy produktu

Rozbiórka Uwierzytelniania Wieloskładnikowego (MFA) poprzez analizę jego głównych komponentów, procesów użytkownika oraz kluczowych zasad przewodnich.

W cyfrowym krajobrazie, jeśli każda aplikacja jest używana w ten sam sposób do logowania, czy moglibyśmy zaoszczędzić czas i zasoby, upraszczając sposób, w jaki udowadniamy, kim jesteśmy? Brzmi możliwie, prawda? Jak wtedy, gdy używasz "Kontynuuj z Google" do wszystkiego, lub tylko jedno połączenie e-mail i hasło do wszystkiego.

Ale prawdziwa historia jest ciekawsza. Każda aplikacja ma swój unikalny sposób, aby upewnić się, że to naprawdę Ty się logujesz. Wkładamy wysiłek w ten proces weryfikacji, aby utrzymać bezpieczeństwo, zrównoważyć doświadczenia użytkowników i szanować preferencje prywatności każdego użytkownika.

Ponieważ nie ma magicznej formuły dla wszystkich, rozbijmy, jak działa weryfikacja i stwórzmy projekty, które pasują do usługi.

Podstawy: dwie części uwierzytelniania

Uwierzytelnianie, fancy słowo na sprawdzanie, kim jesteś, składa się z dwóch rzeczy: Identyfikatora i Czynniku Weryfikacji.

Pomyśl o Identyfikatorze jak o powiedzeniu "Cześć, jestem Sara." Możesz pomyśleć, "Och, to Sara, fajnie." Ale ludzie od bezpieczeństwa pytają, "Czy to naprawdę Sara? Czy Sara posiada niezbędne uprawnienia, aby uzyskać dostęp?" To tutaj wchodzi Czynnik Weryfikacji. Wprowadźmy to w terminy techniczne.

Identyfikatory: Twój cyfrowy ID

Identyfikatory określają, do czego użytkownik może uzyskać dostęp. Ponieważ zasoby zawsze są skąpe, twoja tożsamość to twój unikalny dostęp. Krok pierwszy: wprowadź swój identyfikator na stronie logowania. Ale nie korzystamy z Pseudonimu lub Pełnego Nazwiska – to byłoby przecież za duże przeciążenie wyszukiwania. Identyfikatory, które mogą być używane to:

-

ID użytkownika: Technicznie niezmienne i unikalne. To jak dla zarządzania adminami, ale użytkownicy nie zapamiętają tych dla każdego produktu.

-

Nazwa użytkownika: Przyjazna dla użytkownika iteracja ID użytkownika. Jest unikalna i nie może się powtarzać w systemie kont. Platformy społecznościowe personalizują profile, ale aby utrzymać stabilność rozpoznania, musi to być nazwa użytkownika. Ograniczone zmiany, może nawet płatne.

-

Numer ID: Jak karty ID, legitymacje studenckie, czy numery kart bankowych, są solidnymi i unikalnymi identyfikatorami. Chociaż nie są łatwe do zapamiętania, mogą być odzyskane jako niezawodny mechanizm awaryjny, jeśli zapomnisz swojego głównego ID.

-

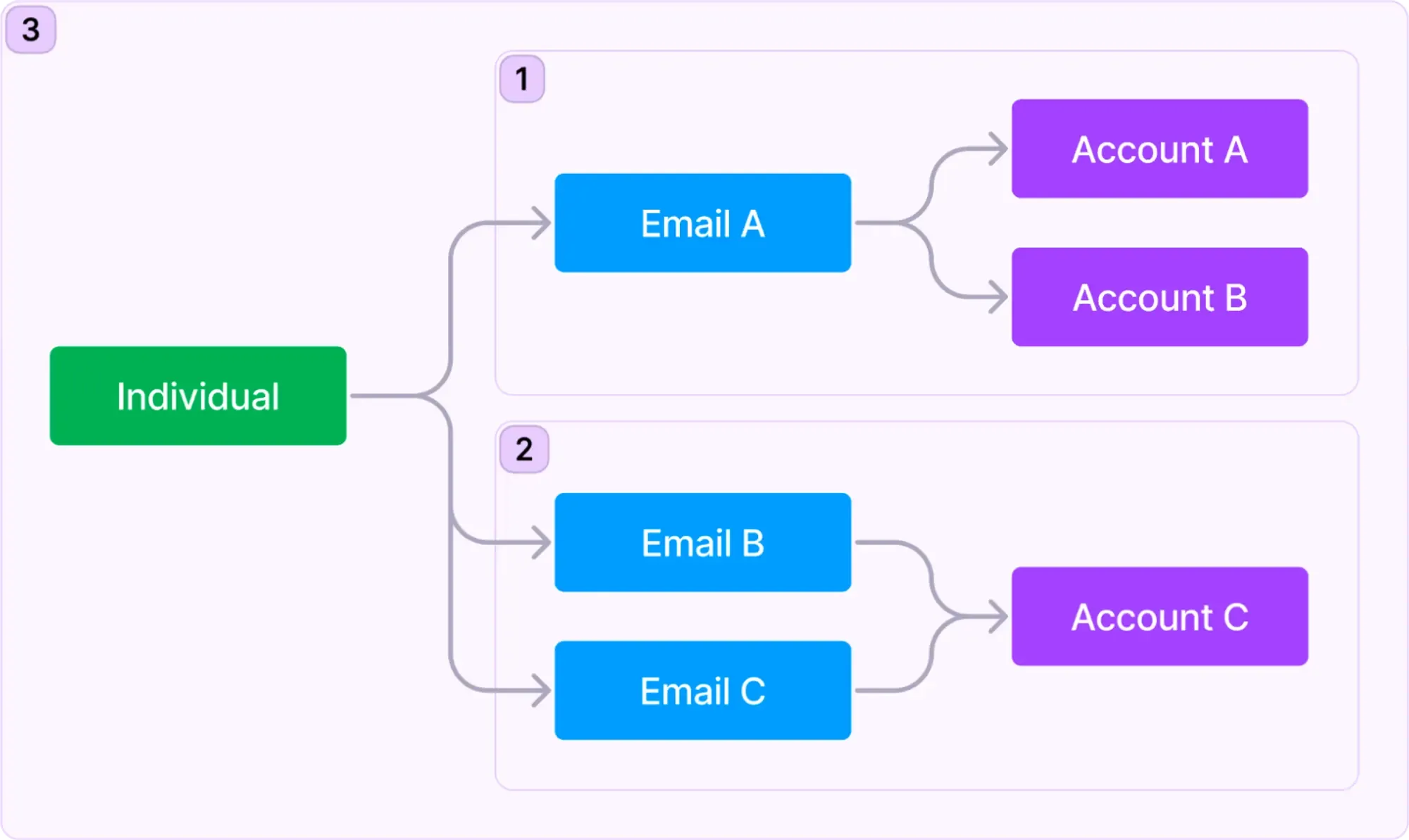

E-mail lub Numer telefonu: W przeciwieństwie do nazwy użytkownika mogą często umknąć z pamięci, informacje kontaktowe są łatwiejsze do zapamiętania. Stosowanie E-maila lub numeru telefonu jako identyfikatora zapobiega sytuację, gdy użytkownicy, którzy są nieaktywni lub zostali przywołani przez długi czas, zapominają swoją tożsamość, zmniejszając ryzyko potencjalnej utraty użytkowników. Podczas gdy ta wygoda jest przyjazna dla użytkownika, zarządzanie interakcją między "osobami, e-mailami i kontami" może skomplikować strukturę produktu. Rozważmy Instagram: (1) Pozwala na wiele kont za pomocą jednego e-maila; (2) Do profilu na Instagramie można dodać wiele adresów e-mail, aby się zalogować lub odzyskać dostęp; (3) Instagram pozwala na jednoczesne logowanie się na wielu kontach, niezależnie od zgodności e-maili. Chociaż konta zazwyczaj mają oddzielone zasoby, Instagram pozwala na scalanie informacji kont, sprzyjając spójnej walidacji, ukierunkowanym reklamy i personalizowanym rekomendacjom.

Czynniki weryfikacji

Czynniki uwierzytelniania to ruchy, które pokazują, że naprawdę jesteś sobą. Istnieje wiele czynników podzielonych według atrybutów do wyboru:

| Co to znaczy | Czynniki weryfikacji | |

|---|---|---|

| Wiedza | Coś, co wiesz | Hasło, kod weryfikacyjny e-mail, kod zapasowy |

| Posiadanie | Coś, co masz | Kod weryfikacyjny SMS, aplikacja Autoryzator OTP, Sprzętowy OTP (klucz bezpieczeństwa), Karta inteligentna |

| Inherencja | Coś, czym jesteś | Biometria jak odciski palców, rozpoznawanie twarzy |

Teoretycznie, możesz wymieszać te Czynniki weryfikacji z dowolnym Identyfikatorem, aby udowodnić, że to Ty. Powszechne: adres e-mail (ID) i kod weryfikacyjny e-mail (Czynnik). Ale możesz to pomieszać: adres e-mail (ID) i kod weryfikacyjny SMS (Czynnik).

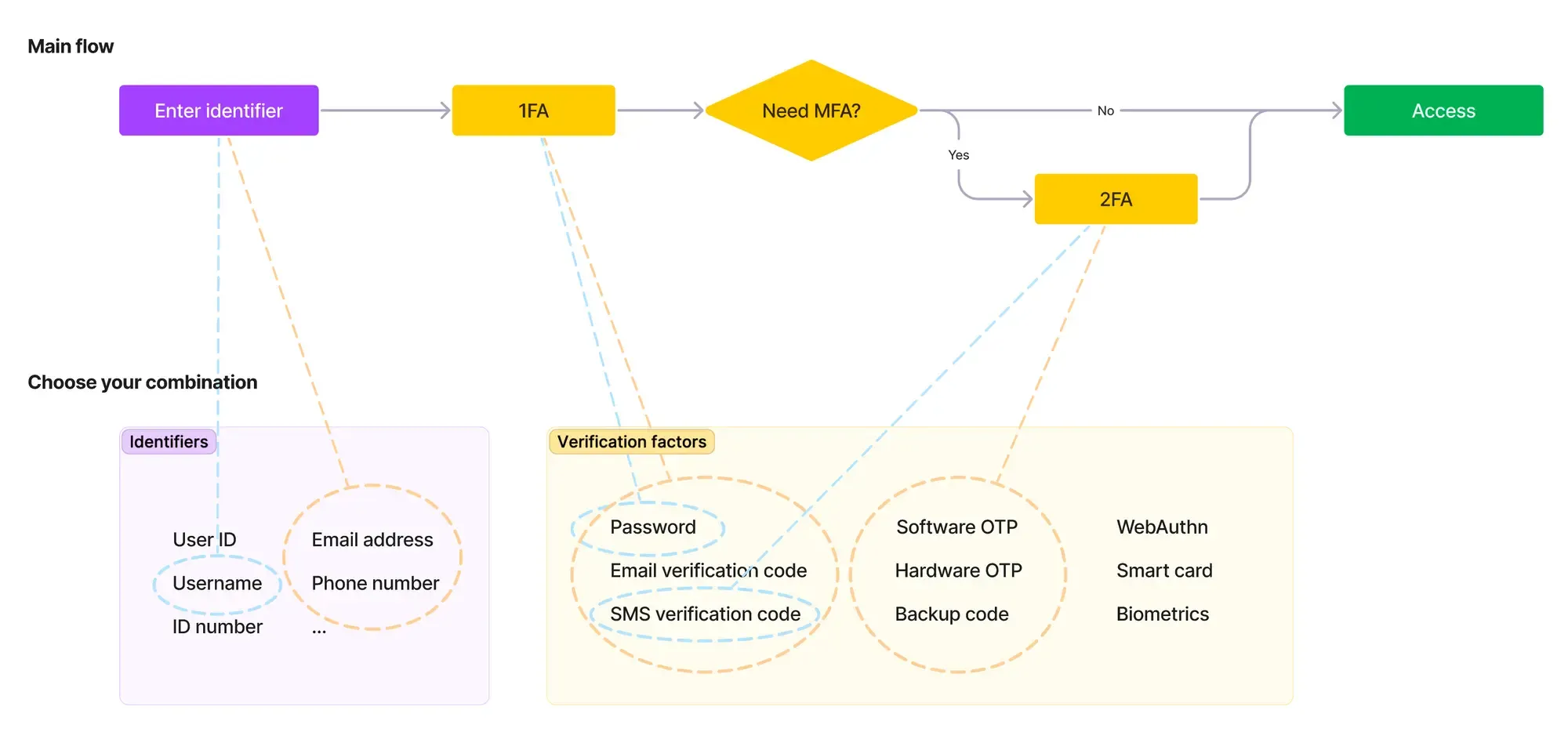

Ponieważ zło się czai, pojedynczy czynnik to za mało. I tu wchodzi MFA (Uwierzytelnianie Wieloskładnikowe). Kiedy się logujesz, pierwszy krok uwierzytelniania (1FA) jest konieczny, ale mogą być dodatkowe kroki, drugi (2FA), a nawet trzeci. Dodatkowo, kiedy prosisz o dostęp do krytycznych zasobów w aplikacji, musisz ponownie zweryfikować swoją tożsamość. Te dodatkowe warstwy oferują wzmocnione bezpieczeństwo przed złośliwymi aktorami. Ten całościowy zakres to MFA.

Zaprojektuj swój przepływ uwierzytelniania

Wróćmy do początku – dlaczego każda aplikacja ma różne kombinacje Identyfikatorów i Czynników Uwierzytelniania? Chodzi o doświadczenie użytkownika.

Bycie zbyt surowym przy weryfikacji może zirytować użytkowników, myśląc, "Dlaczego to takie trudne?" Bycie zbyt zrelaksowanym może prowadzić do przejętych kont i chaosu. Więc, czyj to problem?

Trzy zasady choreografii:

Zadbaj, by prawdziwi użytkownicy mogli się zalogować

Ludzie czasem zapominają swoich identyfikatorów lub gubią kroki weryfikacji. By złagodzić potencjalne ciężary wsparcia, musimy mieć sposoby pomocy:

- Oferuj różne czynniki do weryfikacji – zwykle przynajmniej dwa dla MFA. Ponieważ biometria jest fajna, ale nie działa, gdy nie została rozpoznana; czasami użytkownicy mogą zgubić urządzenia.

- Miej opcje do odzyskiwania weryfikacji – jak "Zapomnij hasło" lub ponowne odnalezienie ID. Jednak przed odzyskaniem, wymagana jest również wstępna weryfikacja tożsamości, która zwykle różni się od procesu logowania.

- Udostępniaj informacje kontaktowe do odzyskiwania przez obsługę klienta lub adminów jako backup.

Weryfikacja bez luk

Weryfikacja nie jest doskonała, a dwuetapowe uwierzytelnianie nie zawsze jest bardziej bezpieczne. Pamiętaj:

- W przepływie MFA, drugi krok uwierzytelniania powinien mieć różne atrybuty (Wiedza/Posiadanie/Inherencja) od pierwszego. Na przykład, użycie "Hasło (Wiedza)" jako 1FA i "Aplikacja Autoryzator OTP (Posiadanie)" jako 2FA może zatrzymać różne wektory ataków.

- Metody odzyskiwania nie mogą pomijać MFA. Na przykład, jeśli możesz „zapomnieć hasło” przez SMS, nie możesz również użyć SMS jako drugiego czynnika uwierzytelniania. Inną opcją jest dodanie 2FA do procesu "zapomnianego hasła", chociaż może to wydawać się zawiłe.

- Rozważ czas wyłączenia kodu lub ograniczenie tempa. Po wielokrotnych niepoprawnych próbach weryfikacji, ogranicz tempo kolejnych weryfikacji. I nie pozwalaj na duże przerwy między krokami w wieloetapowej weryfikacji.

Równoważ doświadczenie użytkownika

Nie każda akcja wymaga 1FA lub 2FA. Chodzi o sytuację, nie zawsze przestrzegając tych samych kroków.

- Przypisz różne role różnym zasobom: Zapewnienie bezpieczeństwa zasobów jest przede wszystkim odpowiedzialnością produktu, ale jest też indywidualnym obowiązkiem. Strategie wymuszania MFA można dostosować w zależności od charakteru usługi: uniwersalne użytkowanie MFA w aplikacji, organizacyjne wymuszenie MFA oraz decyzje podjęte przez użytkownika.

- Skorzystaj z adaptacyjnego MFA: Dla scenariuszy z potencjalnymi ryzykami lub operacjami o wysokiej stawce wymuszenie weryfikacji jest pragmatyczne. W przeciwieństwie do tego, bezpieczne środowiska lub operacje o niskim ryzyku mogą uzasadniać uproszczony dostęp poprzez zachowane sesje, zminimalizowane kroki weryfikacji lub nawet dostęp gościa. Należy to jednak oprzeć na rozważeniu kontekstu użytkownika.

- Niebezpieczne środowiska: Takie jak nowe urządzenia, nietypowe lokalizacje podróży czy nieznane IP.

- Wrażliwe działania: Takie jak dostęp do szyfrowanych danych, dużych transakcji finansowych lub zmiana metod weryfikacji.

Szczegóły znajdziesz w wytycznych NIST dotyczących poziomów zapewnienia uwierzytelnienia (AAL).

Końcowe uwagi

Kończąc naszą eksplorację uwierzytelniania i wieloskładnikowej weryfikacji (MFA), mamy nadzieję, że zdobyłeś/aś wiedzę na temat kluczowej roli, jaką odgrywają w naszym cyfrowym życiu. MFA, łącząc identyfikatory i czynniki weryfikacji, tworzy solidną tarczę, która utrzymuje bezpieczny dostęp, jednocześnie zapewniając przyjazne dla użytkownika interakcje.

Dobra wiadomość jest taka, że MFA Logto jest na horyzoncie. Dla osób i firm Logto zapewnia bezpieczne interakcje online.