Integracja Azure SAML SSO za pomocą Logto

Dowiedz się, jak zintegrować Azure SAML SSO za pomocą Logto w kilka minut.

Microsoft Entra ID, znany także jako Azure Active Directory (Azure AD), to kompleksowe rozwiązanie do zarządzania tożsamością i dostępem, które umożliwia zarządzanie użytkownikami i grupami. Wiele organizacji korzysta z Azure AD do zarządzania swoimi użytkownikami i grupami, a także jest to popularny wybór do integracji logowania jednokrotnego (SSO). Azure AD obsługuje zarówno protokoły OpenID Connect (OIDC), jak i Security Assertion Markup Language (SAML) w integracji SSO. W tym poradniku pokażemy, jak zintegrować swoją aplikację Logto z Azure SAML SSO w pierwszej kolejności.

Wymagania wstępne

Zanim zaczniemy, upewnij się, że posiadasz aktywne konto Azure. Jeśli go nie masz, możesz zarejestrować się na bezpłatne konto Azure tutaj.

Konto w Logto w chmurze. Jeśli go nie masz, serdecznie zapraszamy do założenia konta Logto. Logto jest bezpłatne do użytku osobistego. Wszystkie funkcje są dostępne dla środowisk deweloperskich, w tym funkcja SSO.

Wymagana jest również dobrze zintegrowana aplikacja Logto. Jeśli jej nie masz, zapoznaj się z przewodnikiem integracji, aby utworzyć aplikację Logto.

Integracja

Utwórz nowy konektor Azure SAML SSO w Logto

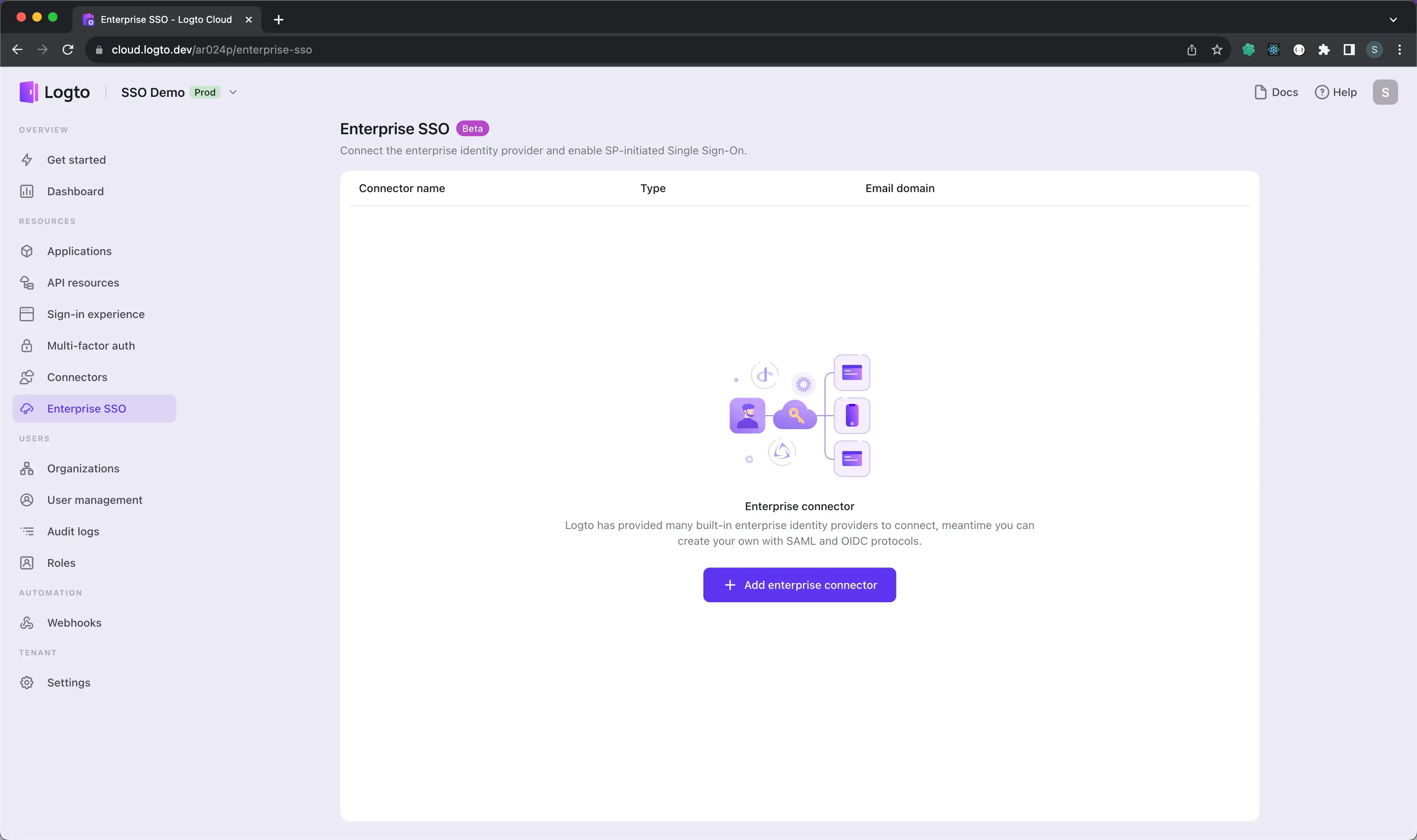

- Odwiedź Logto Cloud Console i przejdź do strony Enterprise SSO.

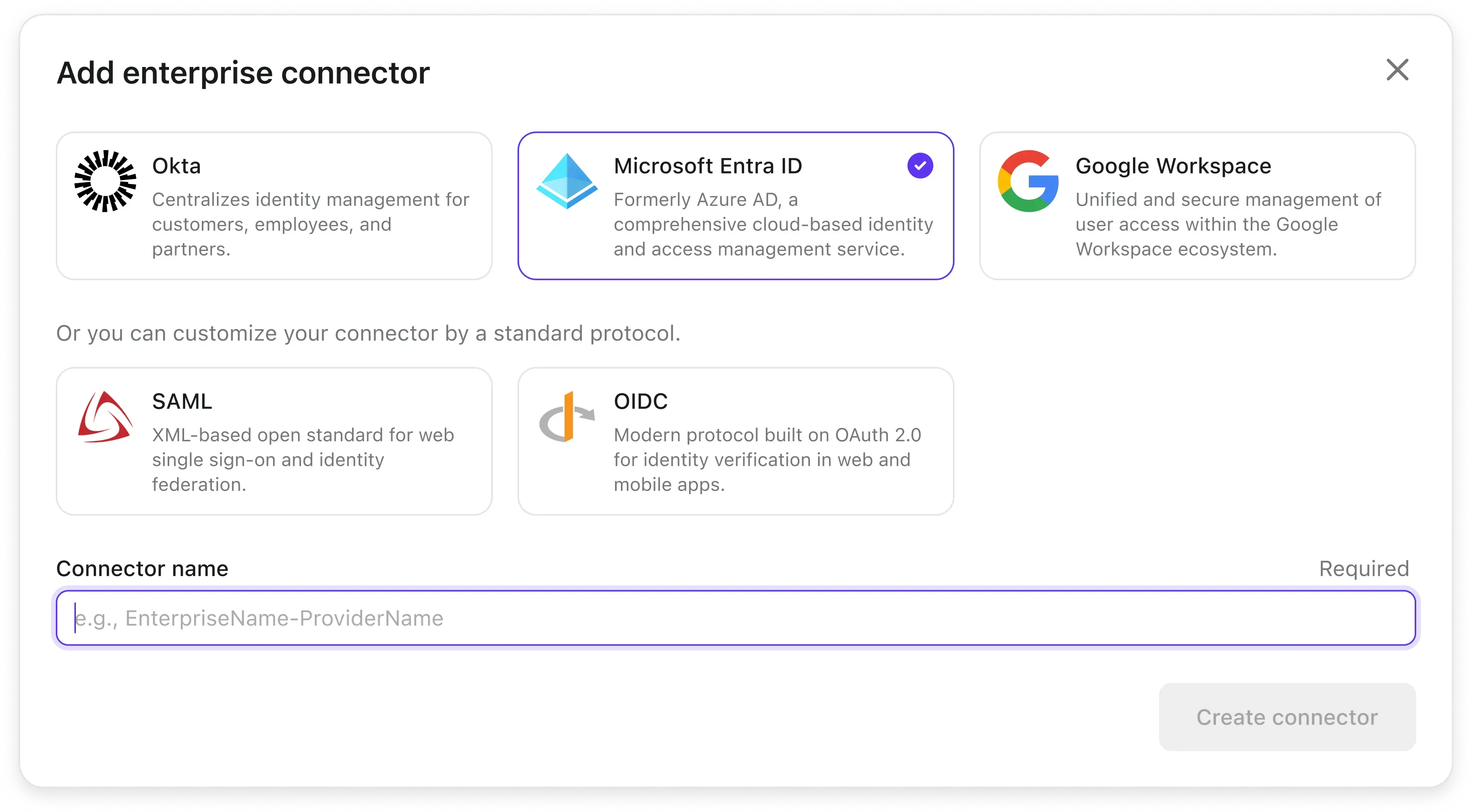

- Kliknij przycisk Add Enterprise SSO i wybierz Microsoft Enrtra Id (SAML) jako dostawcę SSO.

Otwórz portal Azure w innym oknie i wykonaj kroki, aby utworzyć aplikację przedsiębiorstwa po stronie Azure.

Utwórz aplikację przedsiębiorstwa w Azure

-

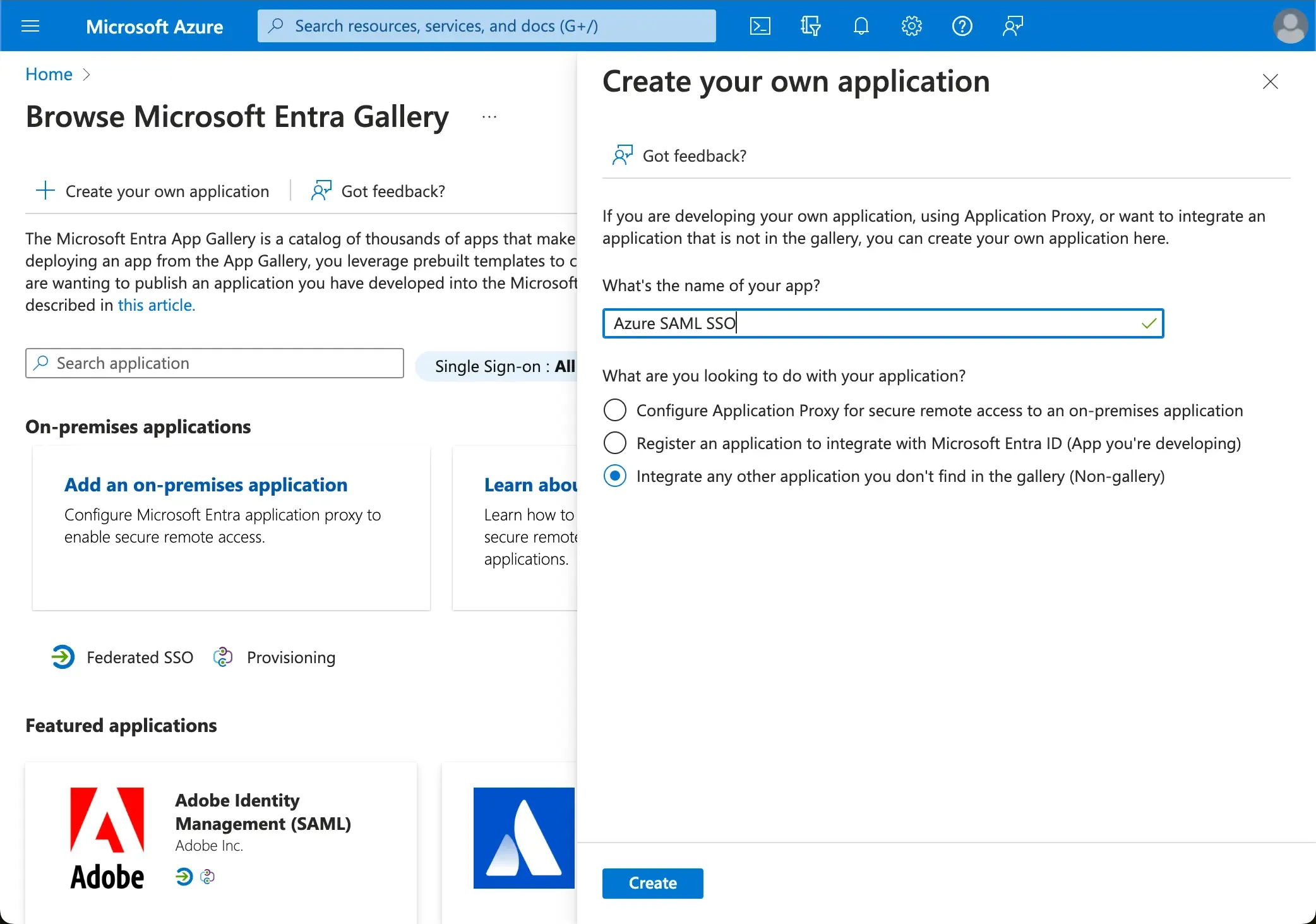

Przejdź do portalu Azure i zaloguj się jako administrator.

-

Wybierz usługę

Microsoft Entra ID. -

Przejdź do

Aplikacje przedsiębiorstwaza pomocą menu bocznego. KliknijNowa aplikacjai wybierzUtwórz swoją własną aplikacjęw górnym menu. -

Wprowadź nazwę aplikacji i wybierz

Zintegruj dowolną inną aplikację, której nie ma w galerii (pozagaleria).

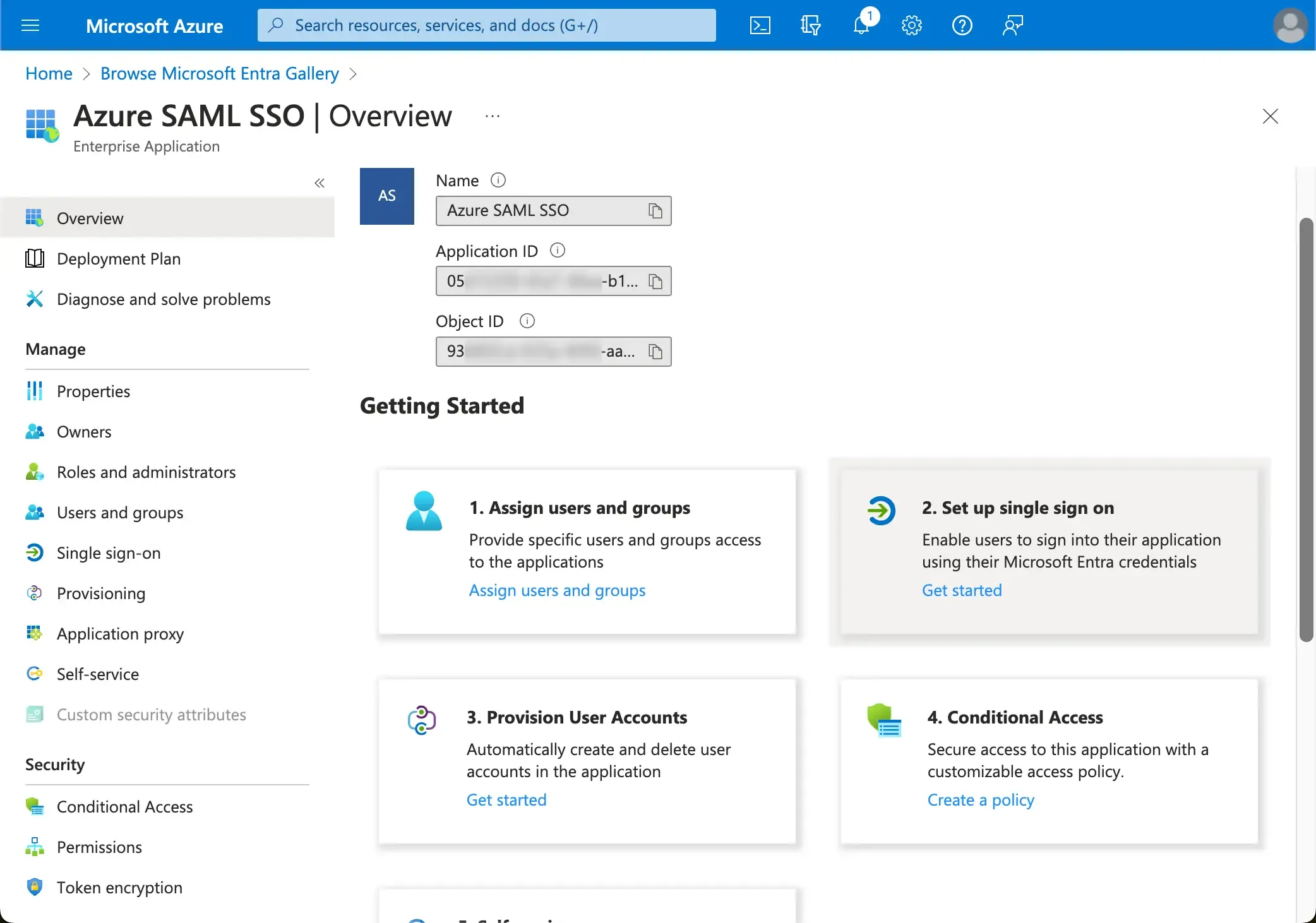

- Po utworzeniu aplikacji wybierz

Skonfiguruj logowanie jednokrotne>SAML, aby skonfigurować ustawienia SAML SSO.

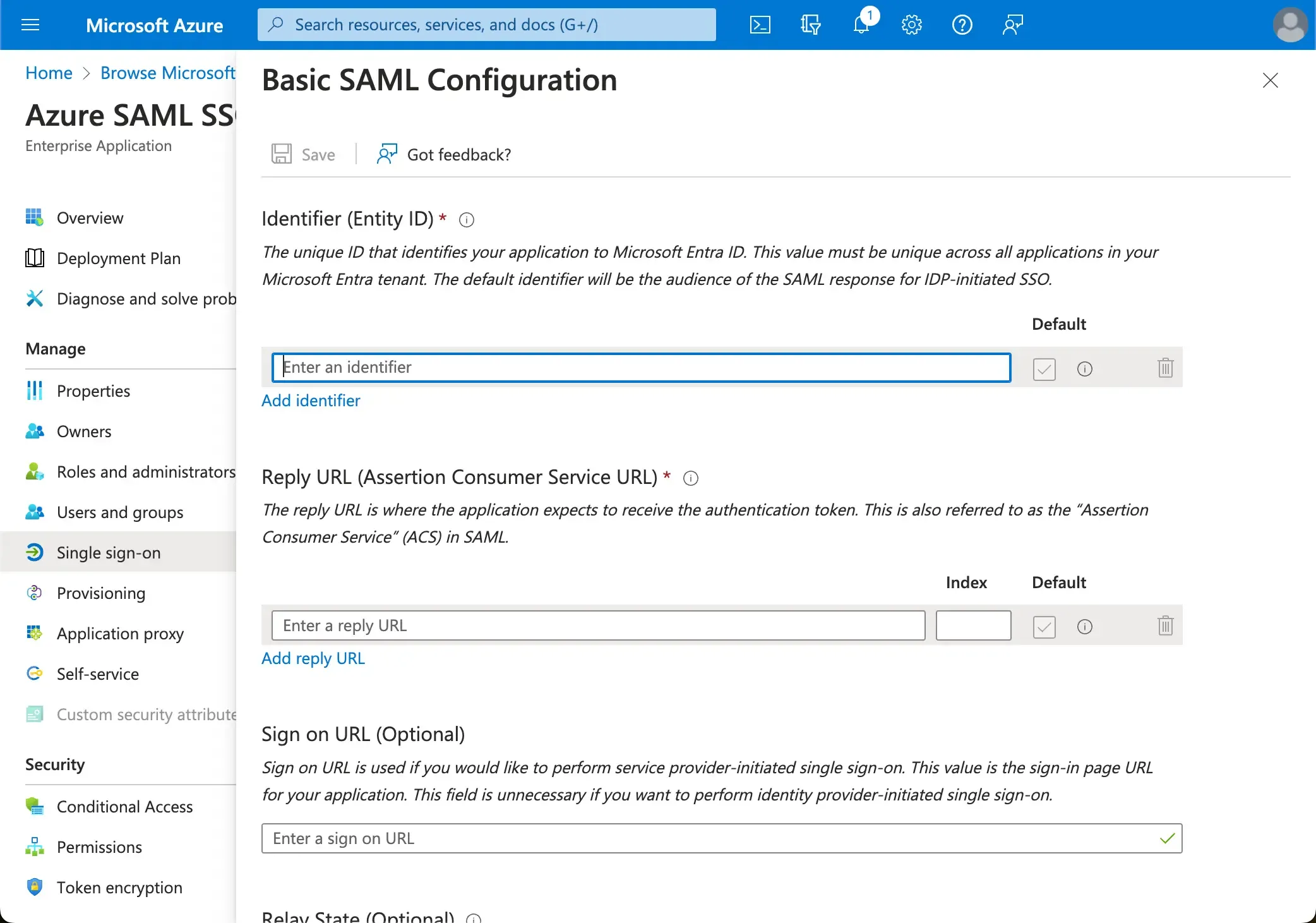

- Otwórz sekcję

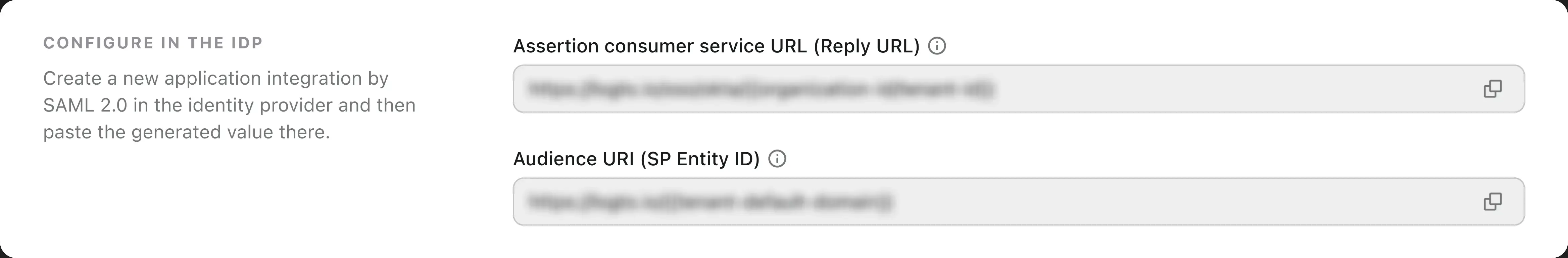

Podstawowa konfiguracja SAMLi skopiuj następujące informacje z Logto.

-

Audience URI(SP Entity ID): Reprezentuje globalnie unikatowy identyfikator dla usługi Logto, działający jako EntityId dla SP podczas żądań uwierzytelnienia do IdP. Ten identyfikator jest kluczowy dla bezpiecznej wymiany asercji SAML i innych danych związanych z uwierzytelnieniem między IdP a Logto.

-

ACS URL: URL Usługi Konsumpcji Asercji (ACS) to miejsce, do którego wysyłana jest asercja SAML za pomocą żądania POST. Ten URL jest używany przez IdP do wysyłania asercji SAML do Logto. Działa jako URL zwrotny, gdzie Logto oczekuje na otrzymanie i skonsumowanie odpowiedzi SAML zawierającej informacje o tożsamości użytkownika.

Kliknij Zapisz, aby zapisać konfigurację.

Podaj metadane IdP SAML do Logto

Po utworzeniu aplikacji SAML SSO w Azure, podasz konfigurację metadanych SAML IdP do Logto. Konfiguracja metadanych zawiera certyfikat publiczny IdP SAML i punkt końcowy SAML SSO.

-

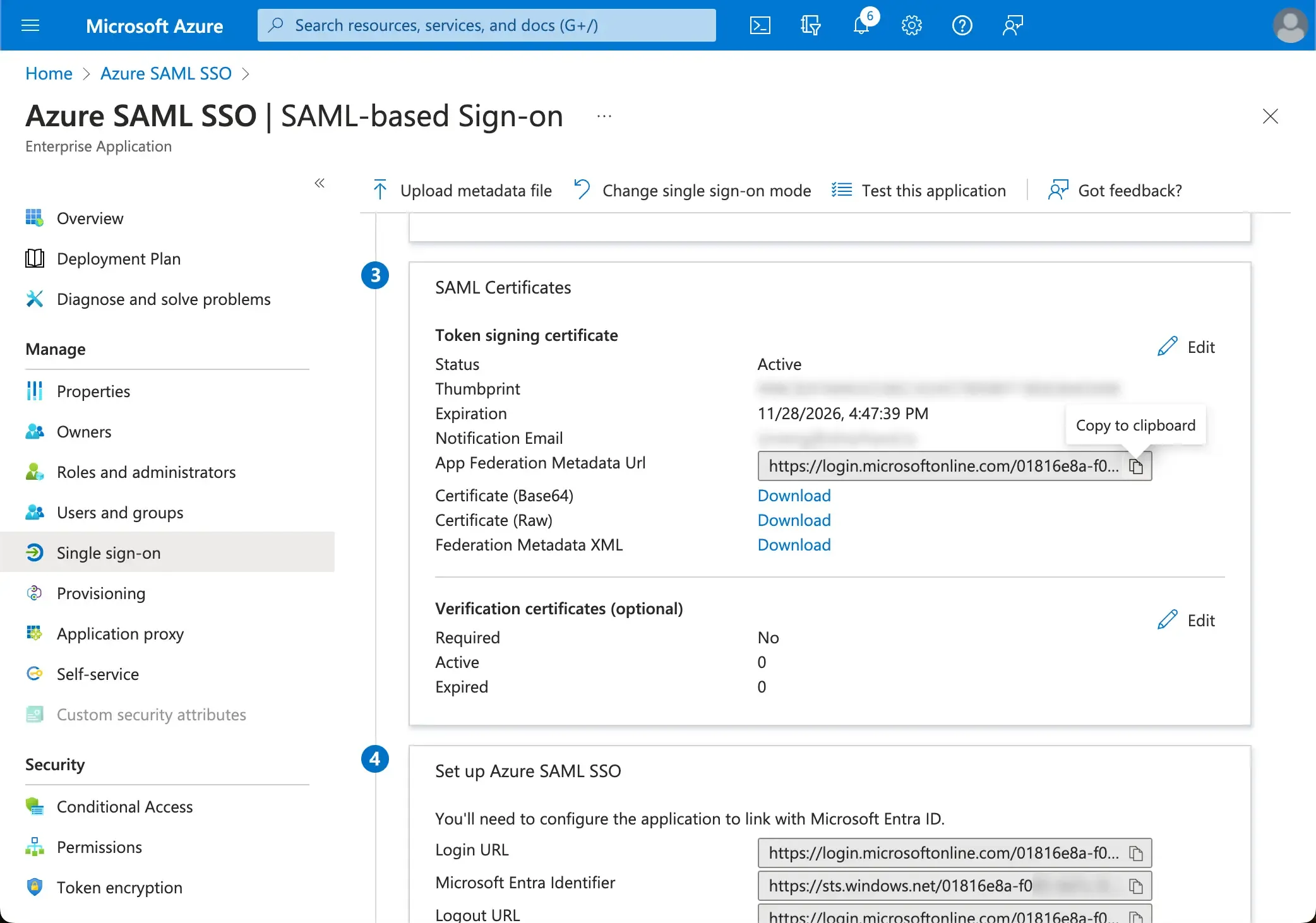

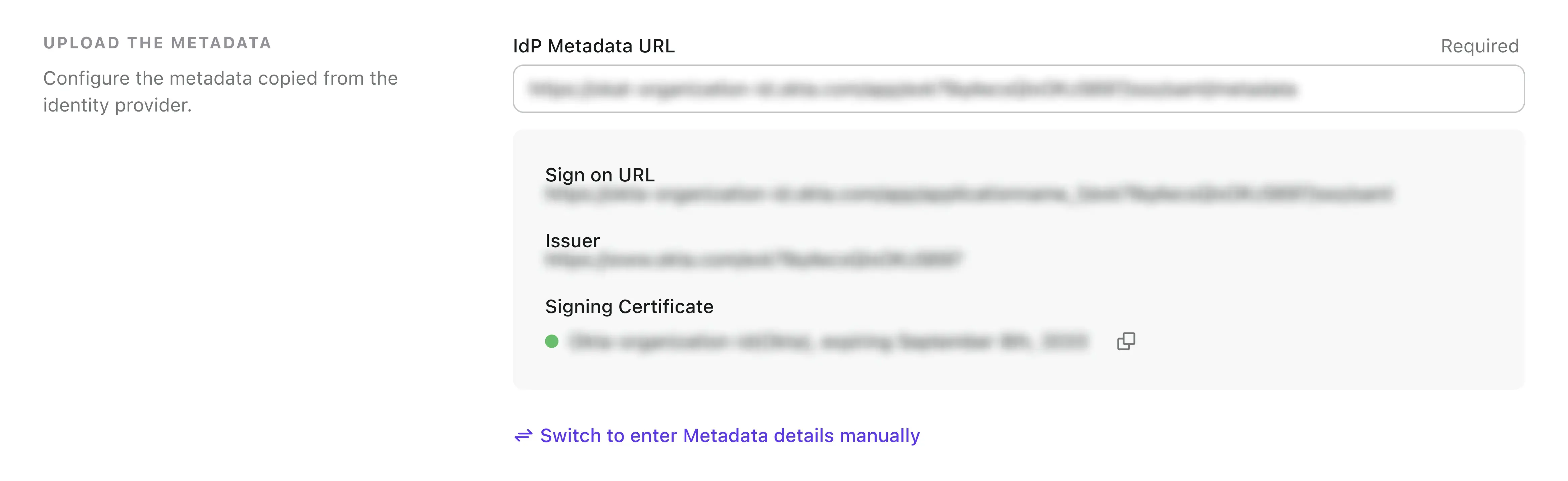

Logto oferuje trzy różne sposoby na konfigurację metadanych SAML. Najłatwiejszym sposobem jest użycie URL metadanych. Możesz znaleźć URL metadanych w portalu Azure.

Skopiuj

URL Metadanych Federacji Aplikacjiz sekcjiCertyfikaty SAMLaplikacji SSO w Azure AD i wklej go w poleURL Metadanychw Logto.

-

Kliknij przycisk zapisz i Logto pobierze metadane z URL i automatycznie skonfiguruje integrację SAML SSO.

Konfiguracja mapowania atrybutów użytkownika

Logto oferuje elastyczny sposób mapowania atrybutów użytkownika zwracanych przez IdP na atrybuty użytkownika w Logto. Następujące atrybuty użytkownika z IdP zostaną zsynchronizowane z Logto domyślnie:

- id: Unikalny identyfikator użytkownika. Logto odczyta żądanie

nameIDz odpowiedzi SAML jako identyfikator tożsamości SSO użytkownika. - email: Adres e-mail użytkownika. Logto odczyta żądanie

emailz odpowiedzi SAML jako główny adres e-mail użytkownika domyślnie. - name: Nazwa użytkownika.

Możesz zarządzać logiką mapowania atrybutów użytkownika zarówno po stronie Azure AD, jak i Logto.

-

Mapowanie atrybutów użytkownika AzureAD na atrybuty użytkownika Logto po stronie Logto.

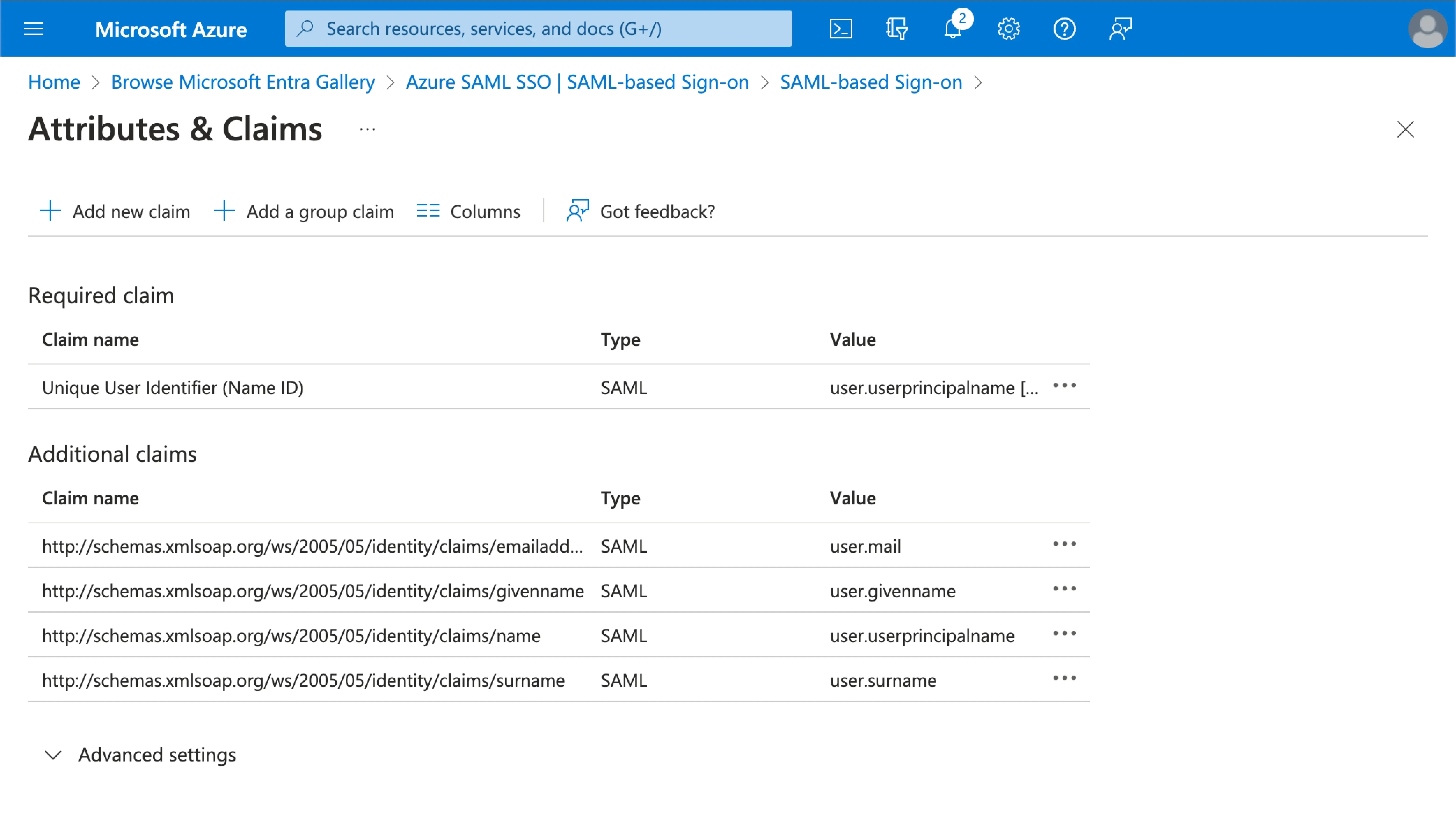

Odwiedź sekcję

Atrybuty i Żądaniaswojej aplikacji SSO w Azure AD.Skopiuj następujące nazwy atrybutów (wraz z prefiksem przestrzeni nazw) i wklej je w odpowiednie pola w Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Zalecenie: zaktualizuj mapowanie wartości tego atrybutu nauser.displayname, aby uzyskać lepsze doświadczenie użytkownika)

-

-

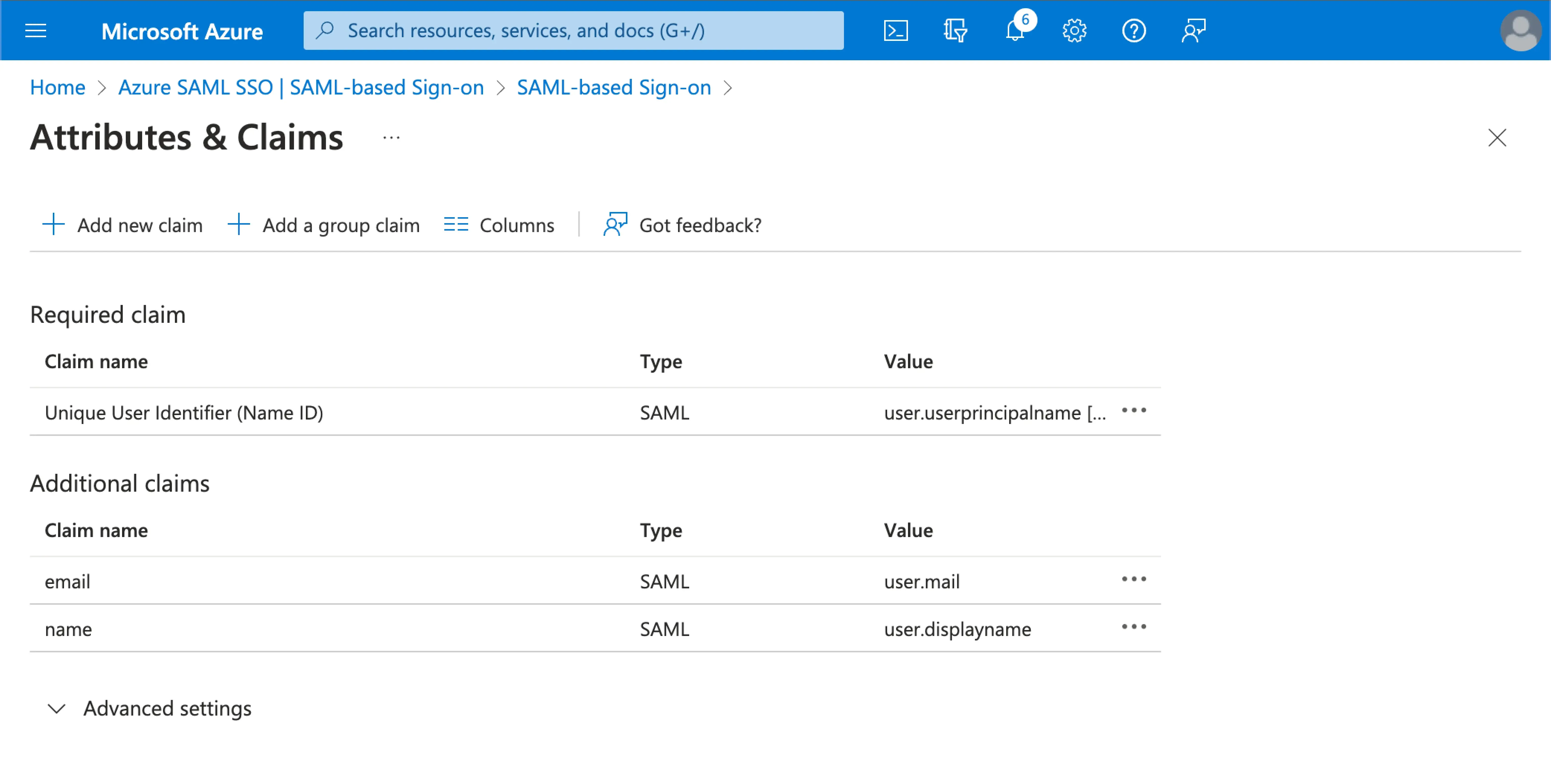

Mapowanie atrybutów użytkownika AzureAD na atrybuty użytkownika Logto po stronie AzureAD.

Odwiedź sekcję

Atrybuty i Żądaniaswojej aplikacji SSO w Azure AD.Kliknij

Edytuji zaktualizuj polaDodatkowe żądaniana podstawie ustawień atrybutów użytkownika Logto:- zaktualizuj wartość żądania nazwy na podstawie ustawień atrybutów użytkownika Logto.

- usuń prefiks przestrzeni nazw.

- kliknij

Zapisz, aby kontynuować.

Powinieneś zakończyć z następującymi ustawieniami:

Możesz także dokładniej określić dodatkowe atrybuty użytkownika po stronie Azure AD. Logto przechowuje oryginalne atrybuty użytkownika zwrócone przez IdP w polu tożsamości użytkownika sso_identity.

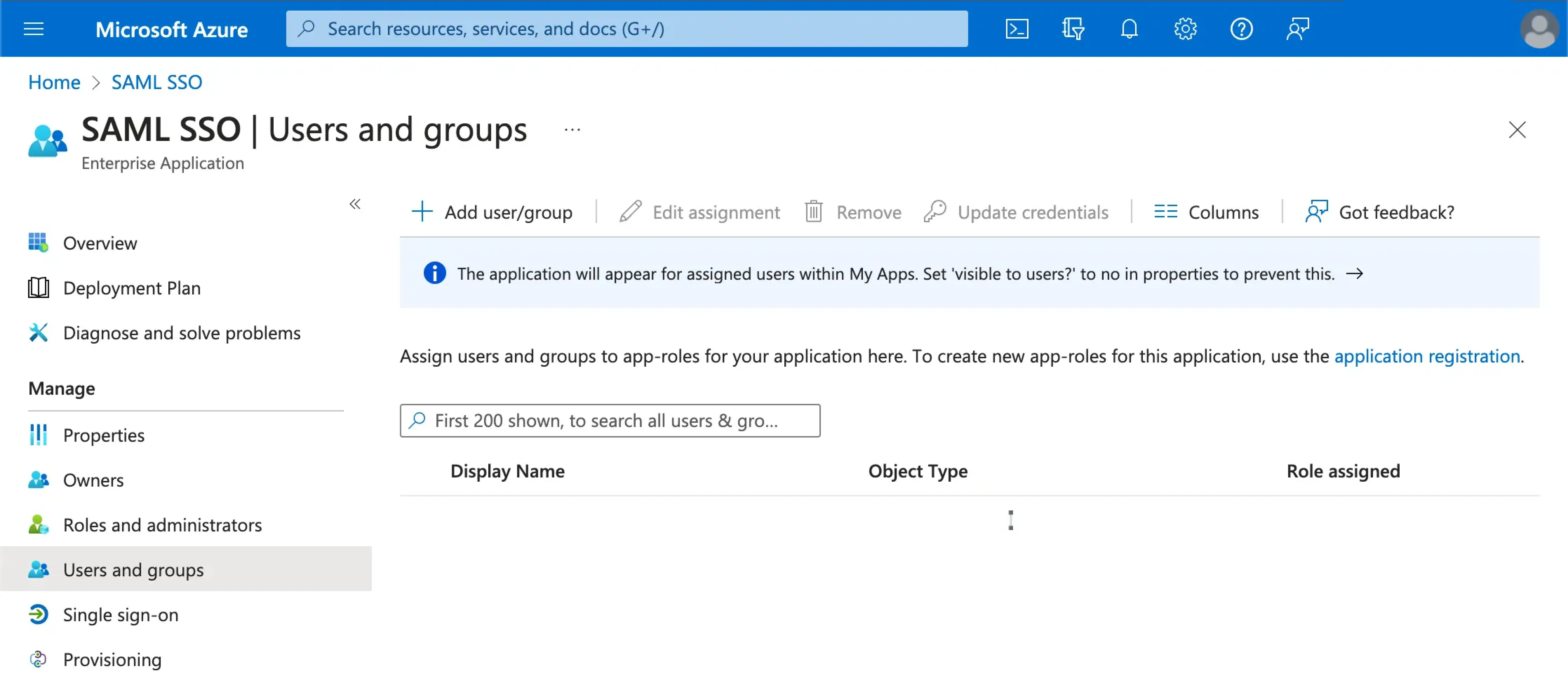

Przypisz użytkowników do aplikacji Azure SAML SSO

Musisz przypisać użytkowników do aplikacji Azure SAML SSO, aby umożliwić im doświadczenie SSO.

Odwiedź sekcję Użytkownicy i grupy aplikacji SSO w Azure AD. Kliknij Dodaj użytkownika/grupę, aby przypisać użytkowników do aplikacji SSO w Azure AD. Tylko użytkownicy przypisani do aplikacji SSO w Azure AD będą mogli uwierzytelniać się przez konektor SSO w Azure AD.

Włącz konektor Azure SAML SSO w Logto

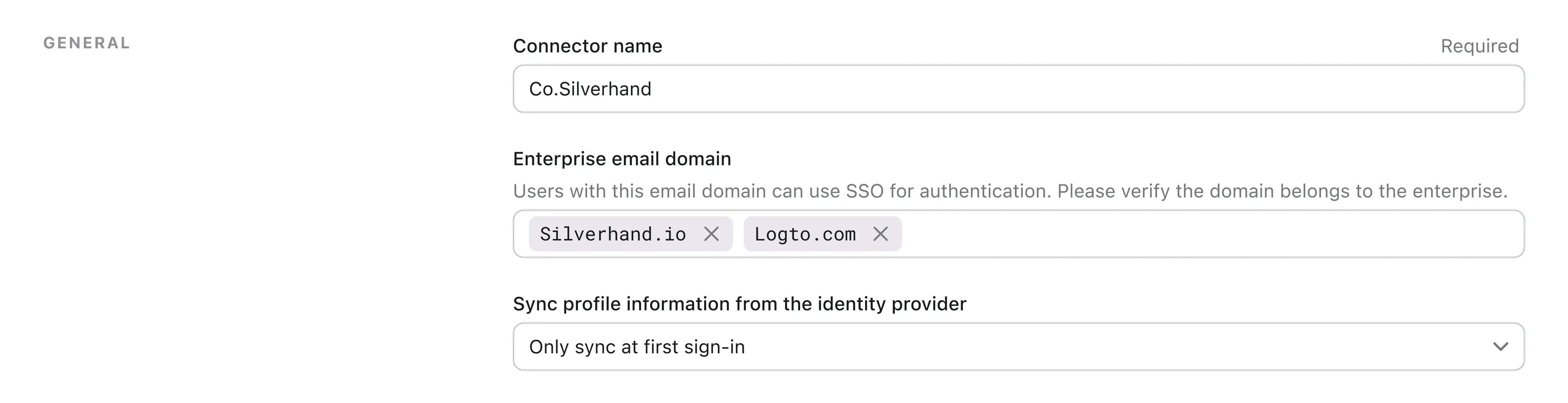

Ustaw domenę e-mail i włącz konektor Azure SAML SSO w Logto

Podaj domeny e-mail swojej organizacji na karcie doświadczenia konektora SAML SSO w Logto. To włączy konektor SSO jako metodę uwierzytelniania dla tych użytkowników.

Użytkownicy z adresami e-mail w określonych domenach będą imali wyłącznie limit korzystania z konektora SAML SSO jako jedynej metody uwierzytelniania.

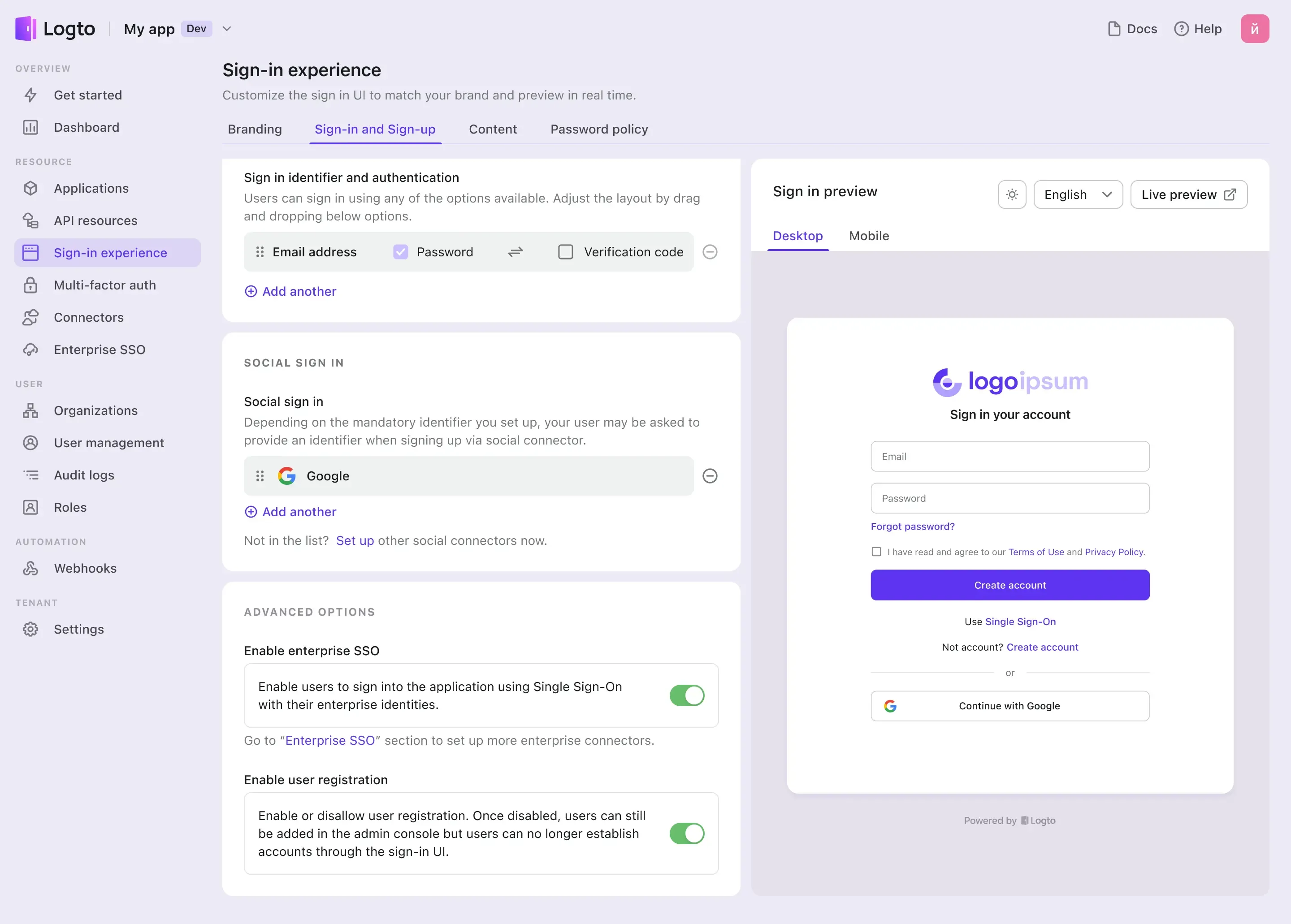

Włącz konektor Azure SAML SSO w doświadczeniu logowania w Logto

Przejdź do zakładki Doświadczenie logowania i włącz przedsiębiorcze SSO.

Teraz możesz przetestować integrację SSO używając przycisku podglądu na żywo w prawym górnym rogu sekcji Podgląd doświadczenia logowania.