Zintegruj Microsoft Entra ID (OIDC) w Logto Enterprise SSO

Dowiedz się, jak zintegrować SSO Microsoft Entra ID (OIDC) z użyciem Logto.

Jako kompleksowe rozwiązanie do zarządzania tożsamością i dostępem, Microsoft Entra ID, znane również jako Azure Active Directory (Azure AD), obsługuje zarówno protokoły OpenID Connect (OIDC), jak i Security Assertion Markup Language (SAML) do integracji pojedynczego logowania (SSO). W poprzednim tutorialu pokazaliśmy, jak zintegrować aplikację Logto z Microsoft Entra ID (SAML) SSO. W tym tutorialu pokażemy, jak zintegrować aplikację Logto z Microsoft Entra ID (OIDC) SSO.

Wymagania wstępne

Jak zwykle, zanim zaczniemy, upewnij się, że masz aktywne konto Microsoft Entra lub Azure. Jeśli go nie masz, możesz zarejestrować się na darmowe konto Microsoft tutaj.

Konto w Logto Cloud. Jeśli go nie masz, zapraszamy do zarejestrowania się na konto Logto. Logto jest darmowe do użytku osobistego. Wszystkie funkcje są dostępne dla tenantów deweloperskich, w tym funkcja SSO.

Potrzebna będzie również dobrze zintegrowana aplikacja Logto. Jeśli jej nie masz, prosimy o postępowanie zgodnie z przewodnikiem integracji, aby stworzyć aplikację Logto.

Integracja

Utwórz nowy konektor Microsoft Entra ID OIDC SSO w Logto

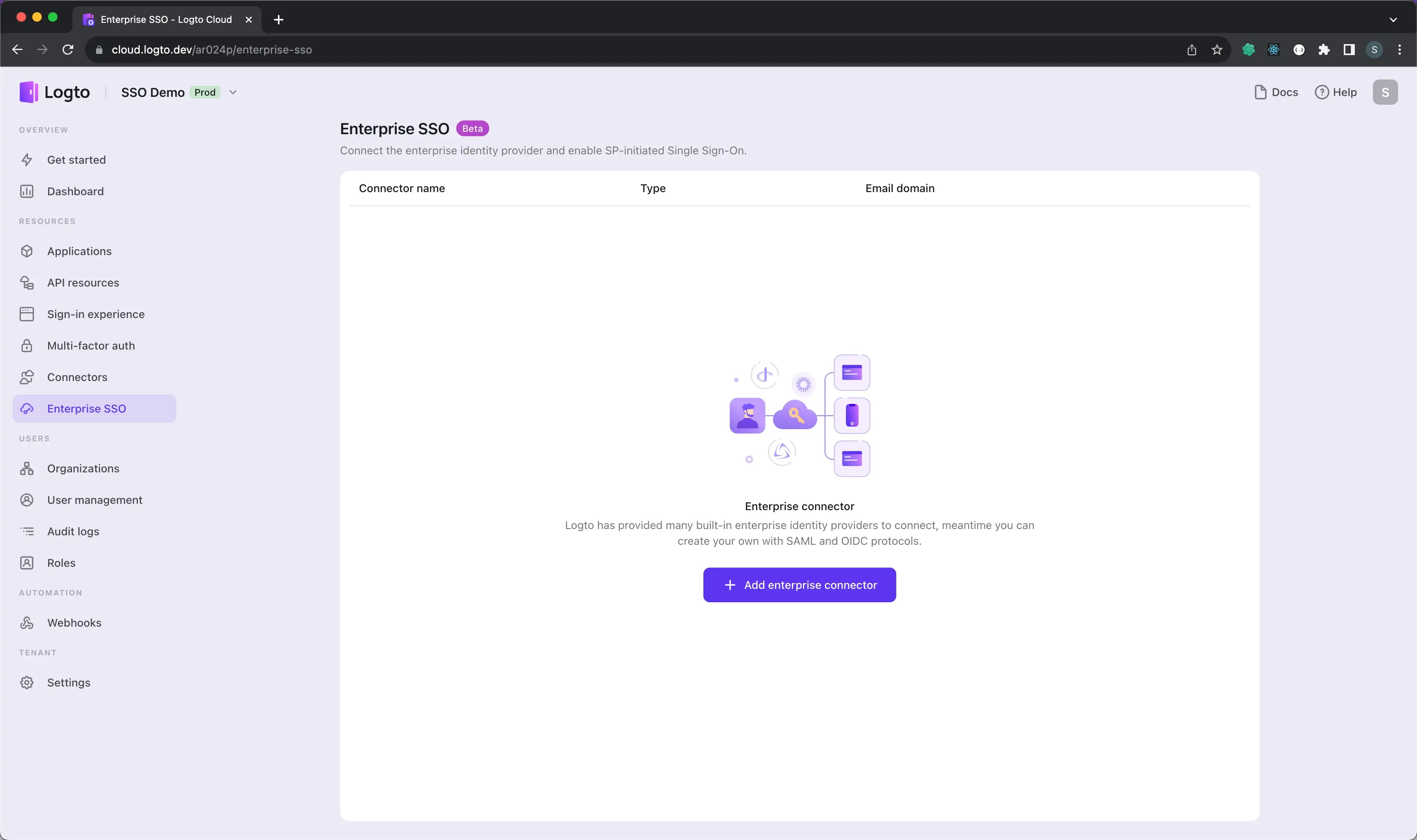

- Odwiedź swoją Konsolę Logto Cloud i przejdź na stronę Enterprise SSO.

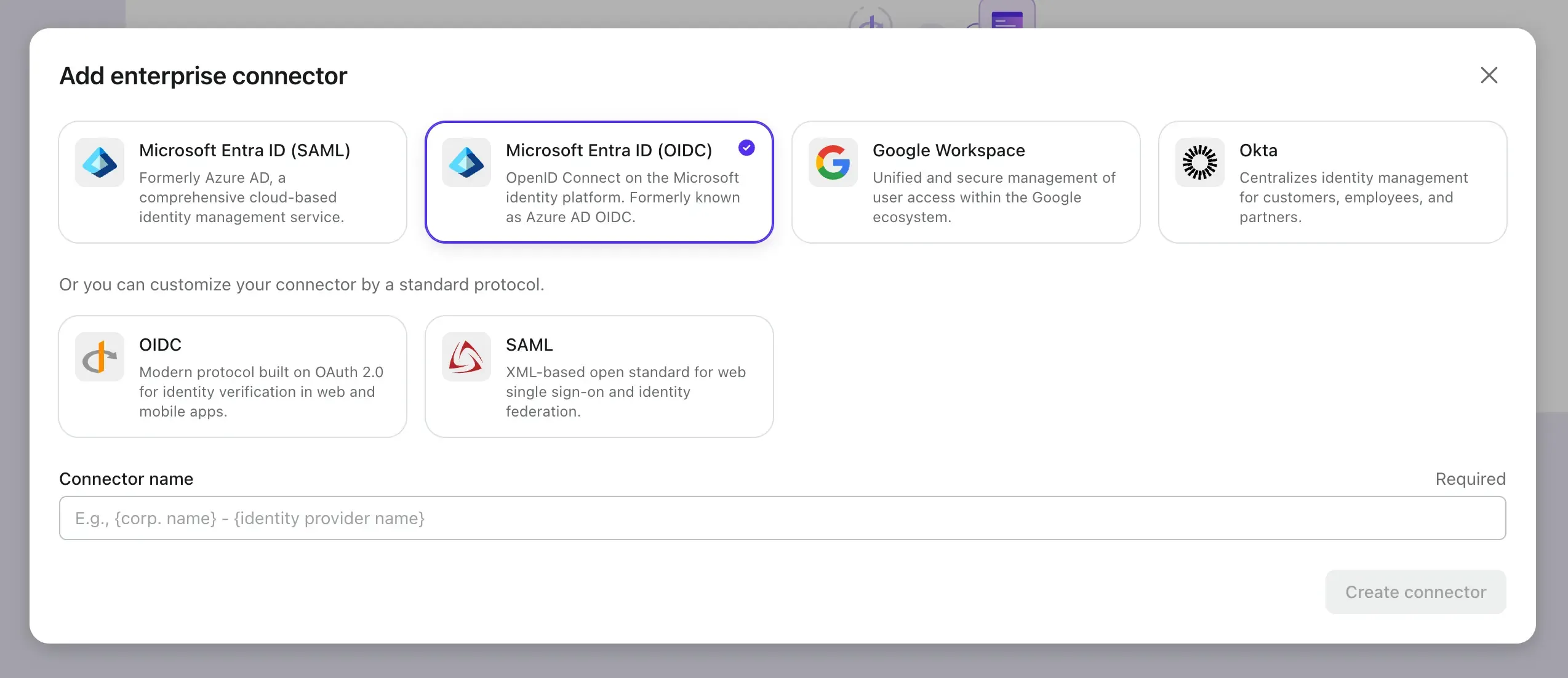

- Kliknij przycisk Dodaj Enterprise SSO i wybierz Microsoft Entra ID (OIDC) jako dostawcę SSO.

Teraz otwórz w innym zakładce centrum administracyjne Microsoft Entra i postępuj zgodnie z krokami, aby utworzyć aplikację OIDC po stronie Microsoft Entra.

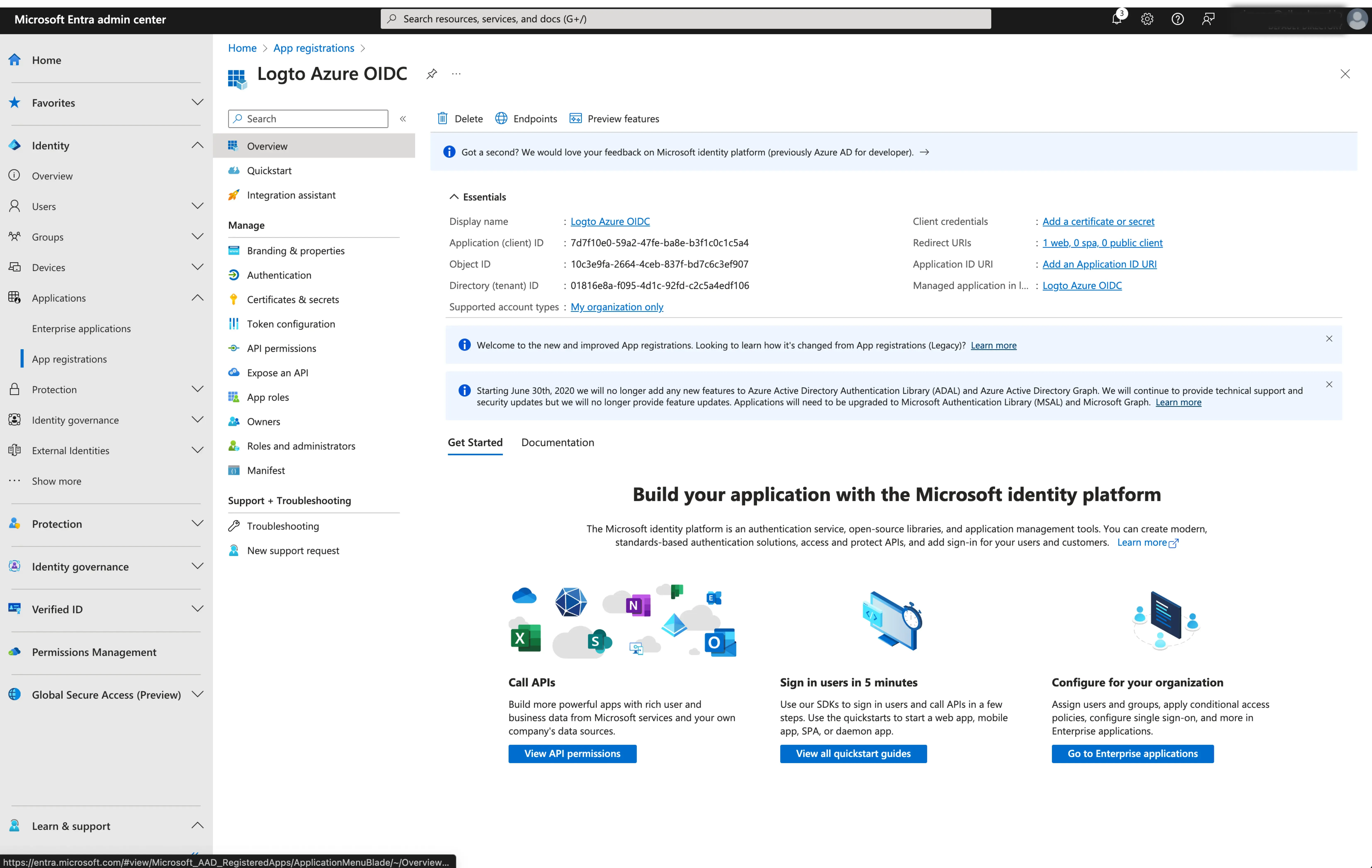

Zarejestruj nową aplikację Microsoft Entra ID OIDC

-

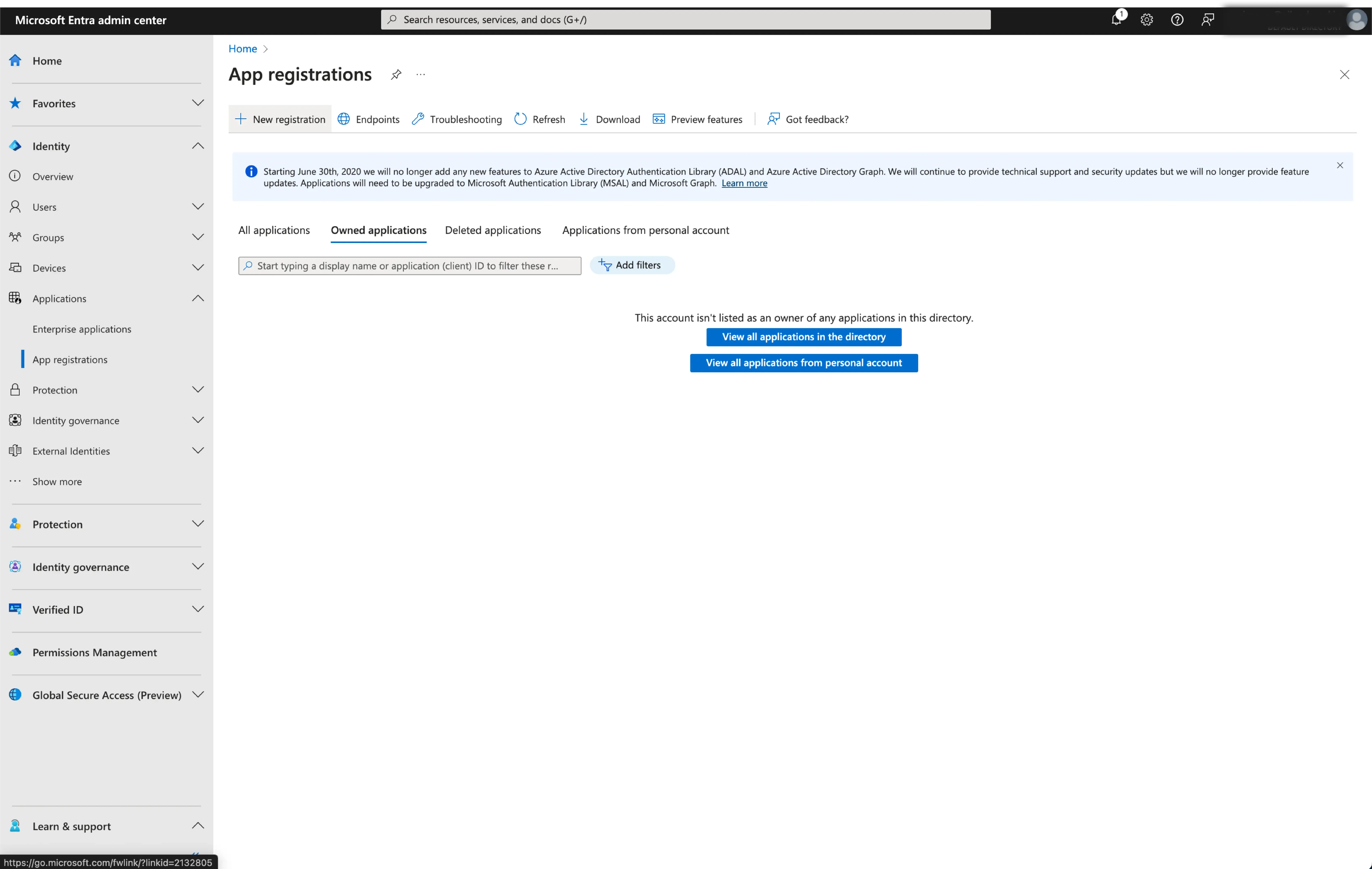

Przejdź do centrum administracyjnego Microsoft Entra i zaloguj się jako administrator.

-

Przejdź do Tożsamość > Aplikacje > Rejestracje aplikacji.

-

Wybierz

Nowa rejestracja. -

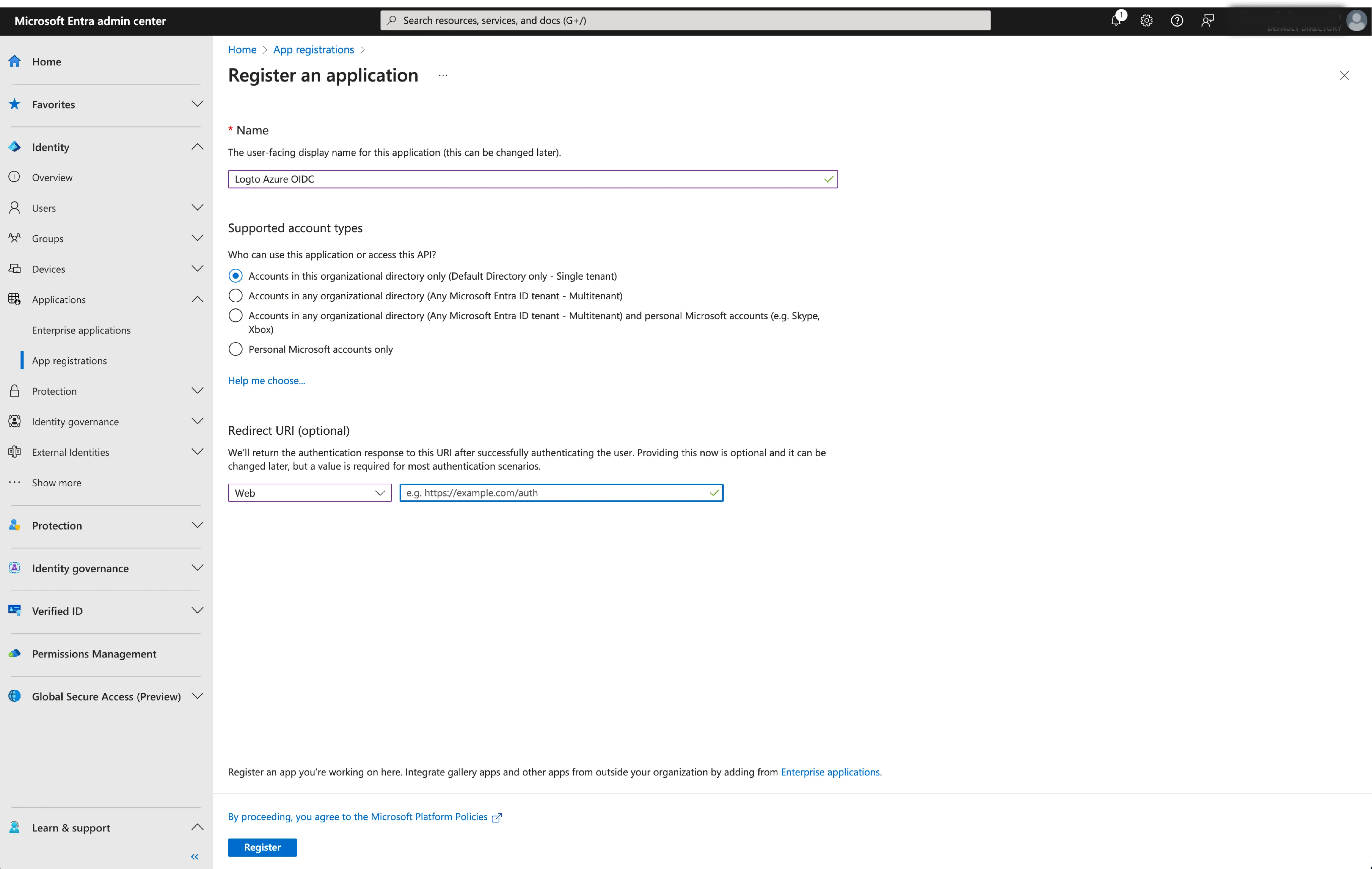

Wprowadź nazwę aplikacji i wybierz odpowiedni rodzaj dostępu konta dla swojej aplikacji.

-

Wybierz

Webjako platformę aplikacji. Wprowadź przekierowanie URI dla aplikacji. Przekierowanie URI to URL, na który użytkownik jest przekierowywany po uwierzytelnieniu się w Microsoft Entra ID. -

Skopiuj

Redirect URI (Callback URL)ze strony szczegółów konektora Logto i wklej go w poleRedirect URI.

- Kliknij

Zarejestruj, aby utworzyć aplikację.

Skonfiguruj połączenie SSO w Logto

Po pomyślnym utworzeniu aplikacji Microsoft Entra OIDC będziesz musiał przekazać konfigurację IdP z powrotem do Logto. Przejdź do zakładki Połączenie w konsoli Logto i wypełnij następujące konfiguracje:

- Client ID: Unikalny identyfikator przypisany do Twojej aplikacji OIDC przez Microsoft Entra. Ten identyfikator jest używany przez Logto do identyfikacji i uwierzytelniania aplikacji podczas przepływu OIDC. Możesz go znaleźć na stronie przeglądu aplikacji jako

Application (client) ID.

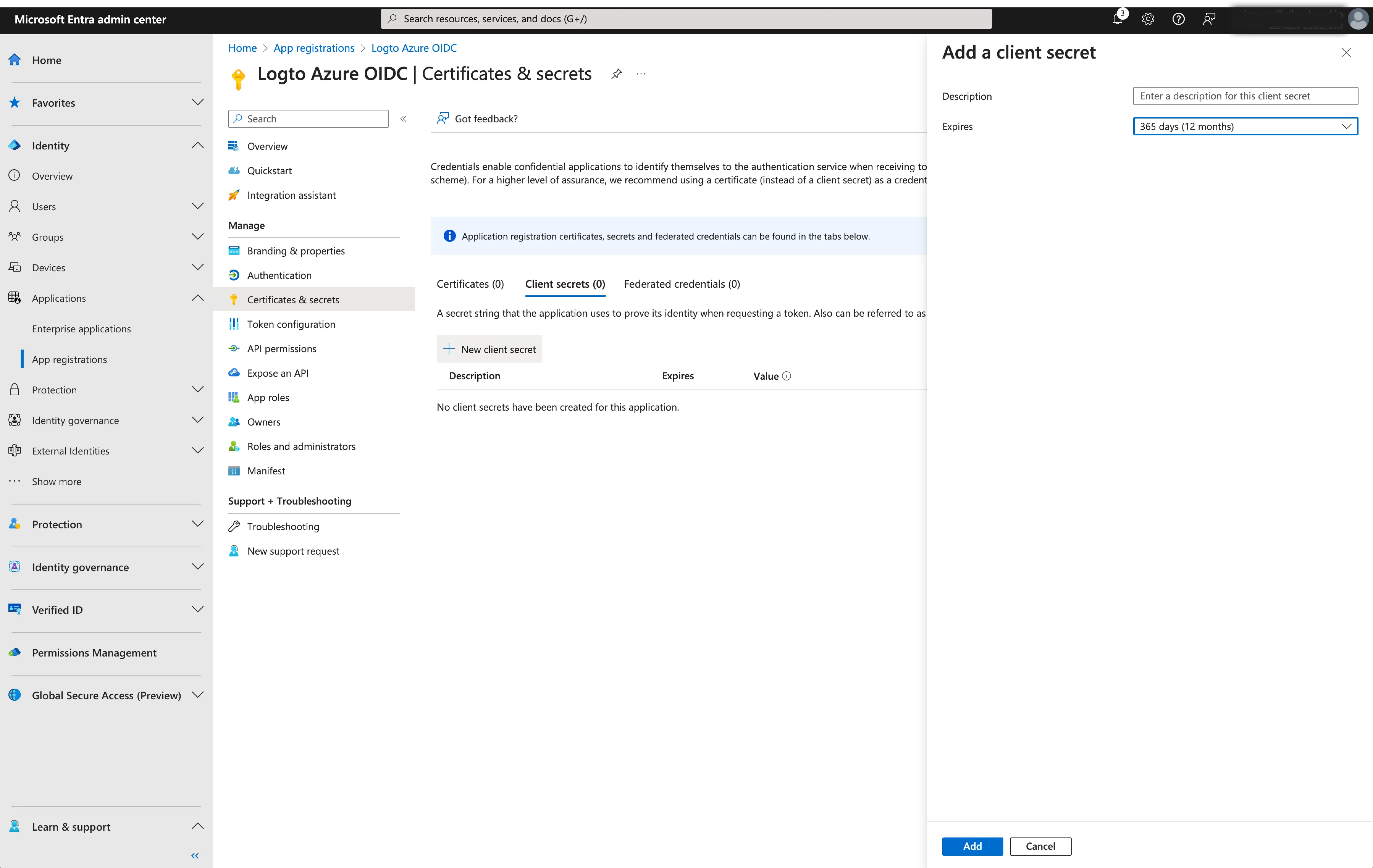

- Client Secret: Utwórz nowy sekret klienta i skopiuj jego wartość do Logto. Ten sekret jest używany do uwierzytelniania aplikacji OIDC i zabezpieczania komunikacji między Logto a IdP.

-

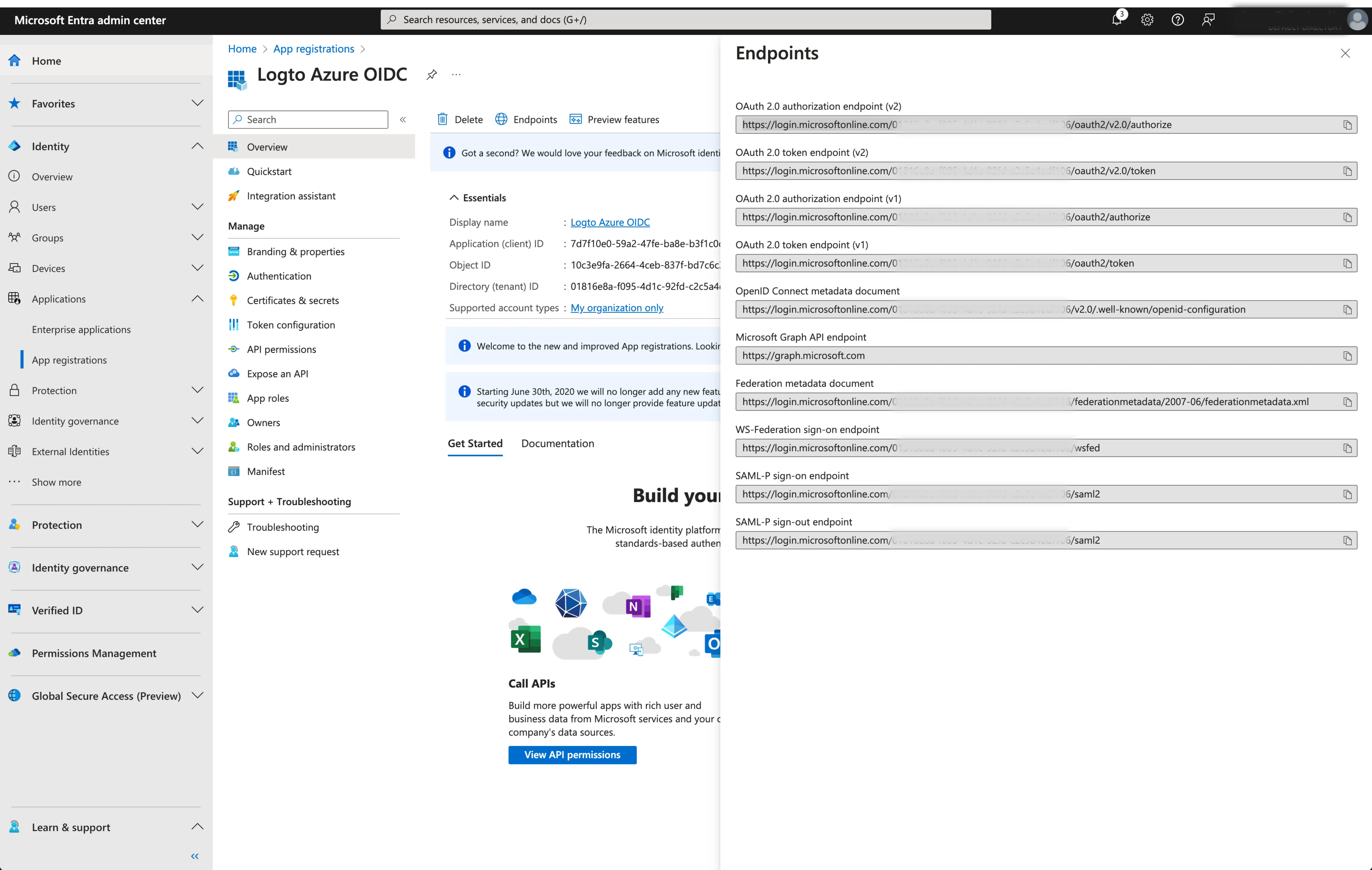

Issuer: URL emitenta, unikalny identyfikator dla IdP, określający lokalizację, w której można znaleźć dostawcę tożsamości OIDC. Jest to kluczowy element konfiguracji OIDC, ponieważ pomaga Logto odkryć niezbędne punkty końcowe.

Zamiast ręcznie podawać wszystkie te punkty końcowe OIDC, Logto automatycznie pobiera wszystkie wymagane konfiguracje i punkty końcowe IdP. Odbywa się to poprzez wykorzystanie URL emitenta, który podałeś, i wykonanie żądania do punktu odkrywania IdP.

Aby uzyskać URL emitenta, możesz go znaleźć w sekcji

Punkty końcowena stronie przeglądu aplikacji.Znajdź punkt końcowy

OpenID Connect metadata documenti skopiuj adres URL BEZ końcowej ścieżki.well-known/openid-configuration. Jest to spowodowane tym, że Logto automatycznie doda.well-known/openid-configurationdo URL emitenta podczas pobierania konfiguracji OIDC.

- Scope: Lista ciągów oddzielonych spacjami, definiująca pożądane uprawnienia lub poziomy dostępu, o które prosi Logto podczas procesu uwierzytelniania OIDC. Parametr scope pozwala określić, jakie informacje i dostęp prosi Logto przy IdP.

Parametr scope jest opcjonalny. Bez względu na niestandardowe ustawienia scope, Logto zawsze wyśle scope openid, profile i email do IdP.

Kliknij Zapisz, aby zakończyć proces konfiguracji

Włącz konektor Microsoft Entra ID (OIDC) w Logto

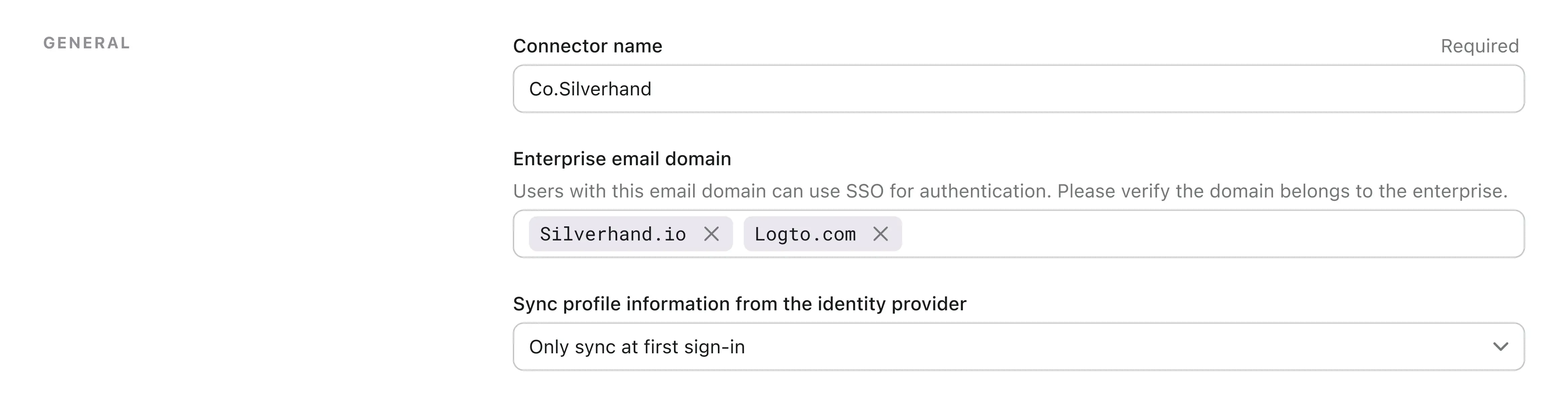

Ustaw domenę e-mail i włącz konektor Microsoft Entra ID (OIDC) w Logto

Podaj domeny e-mail swojej organizacji na karcie doświadczenia konektora SAML SSO w Logto. To umożliwi konektor SSO jako metodę uwierzytelniania dla tych użytkowników.

Użytkownicy z adresami e-mail w określonych domenach będą ograniczeni do korzystania z konektora SAML SSO jako jedynej metody uwierzytelniania

Włącz konektor Microsoft Entra ID (OIDC) w doświadczeniu logowania Logto

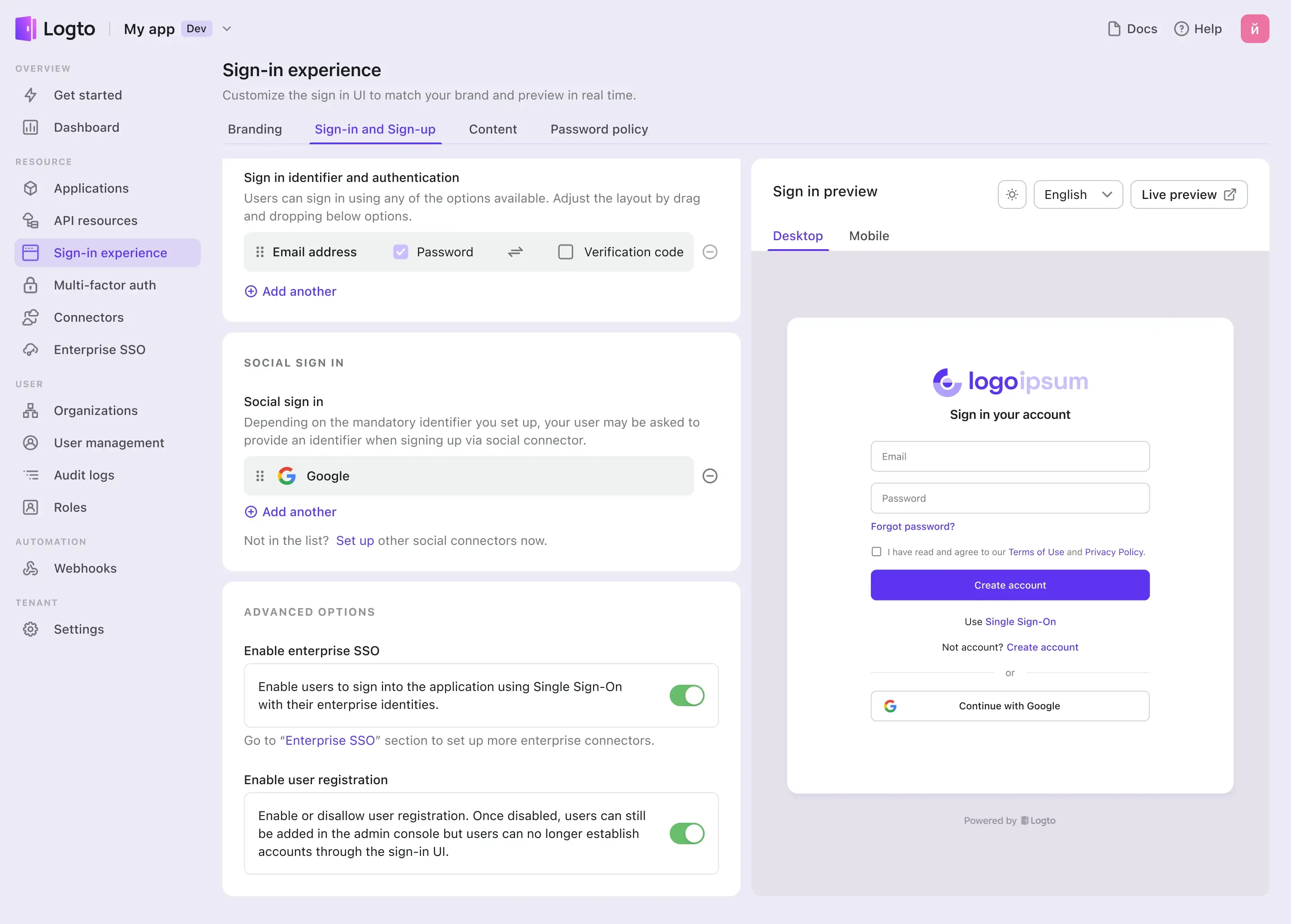

Przejdź na kartę Doświadczenie logowania i włącz enterprise SSO.

Teraz możesz przetestować integrację SSO, korzystając z przycisku podglądu na żywo w prawej górnej części sekcji Podgląd doświadczenia logowania.