Jak zintegrować Azure AD (Entra ID) SAML SSO z twoim dostawcą uwierzytelniania

Dowiedz się, jak zintegrować Azure AD SSO z Logto za pomocą standardowego łącznika SAML.

Logto zapewnia gotowy łącznik SAML do integracji z dostawcami tożsamości SSO. Każdy dostawca ma swoje specyficzne informacje do skonfigurowania. Niniejszy przewodnik przeprowadzi cię przez kroki integracji Azure AD z Logto.

Utwórz nowy łącznik społecznościowy SAML w Logto

-

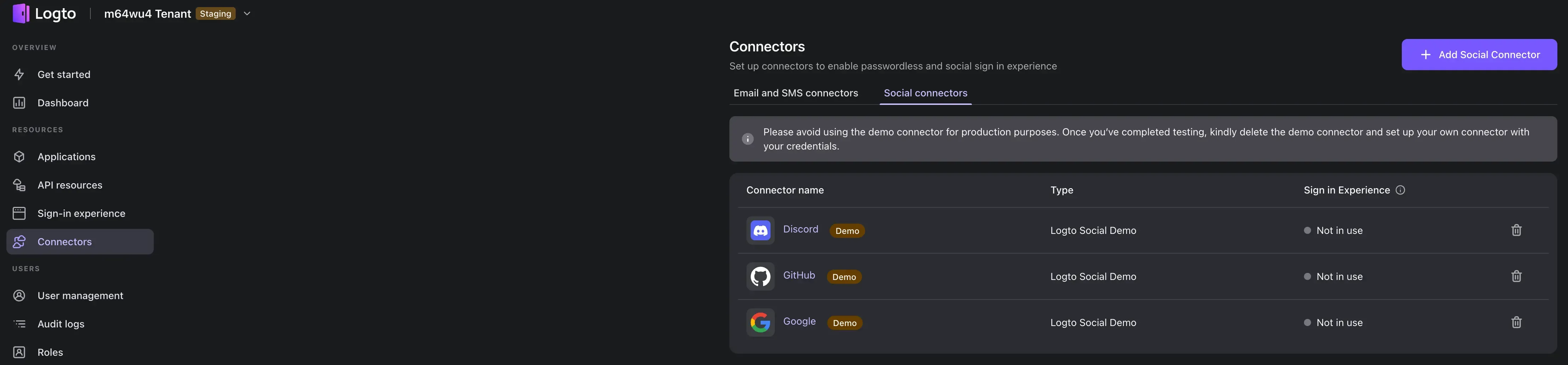

Odwiedź swój Logto Cloud Console i przejdź do sekcji łączników.

-

Przełącz się na kartę Łączniki społecznościowe i kliknij przycisk Dodaj łącznik społecznościowy w prawym górnym rogu.

-

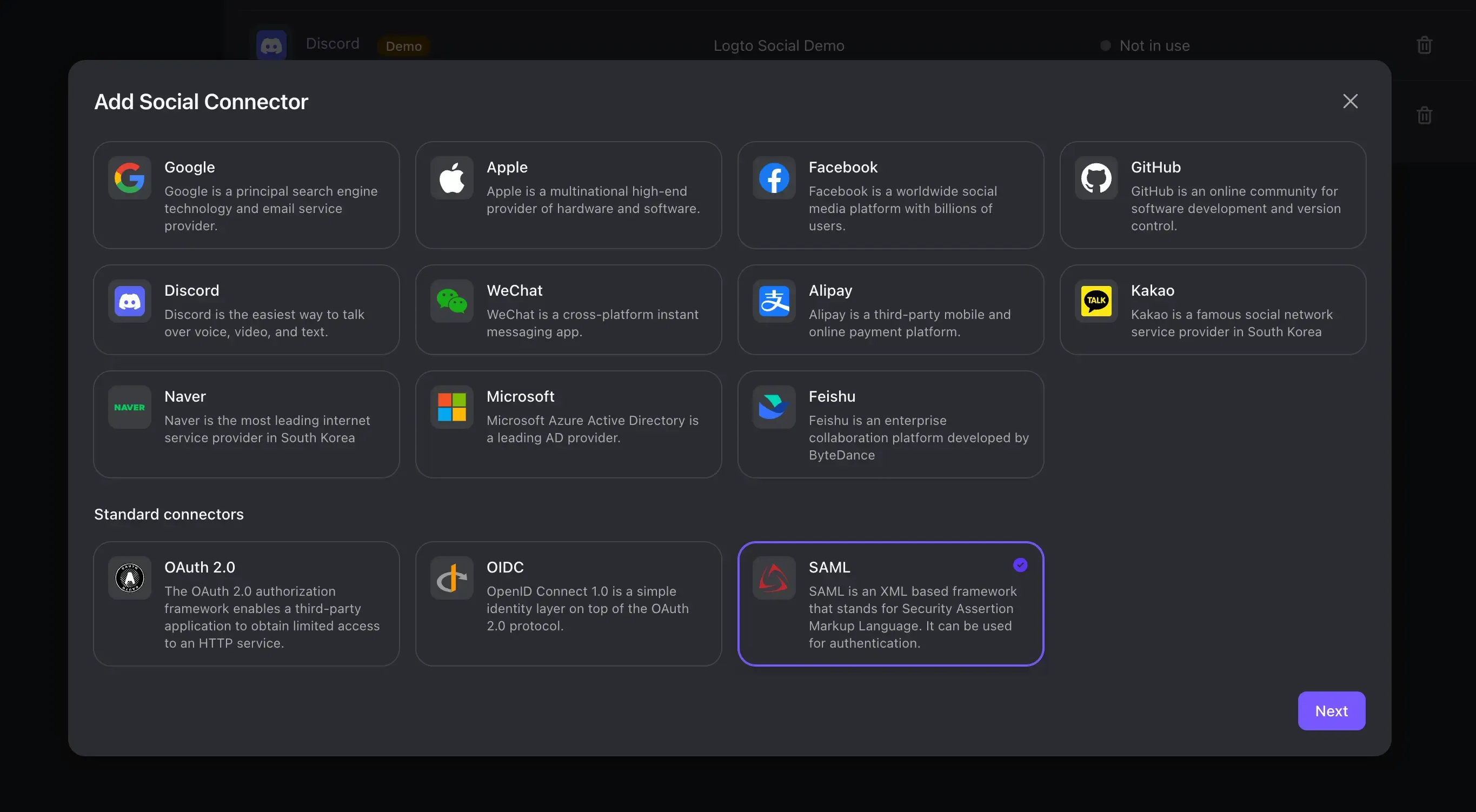

Wybierz łącznik SAML.

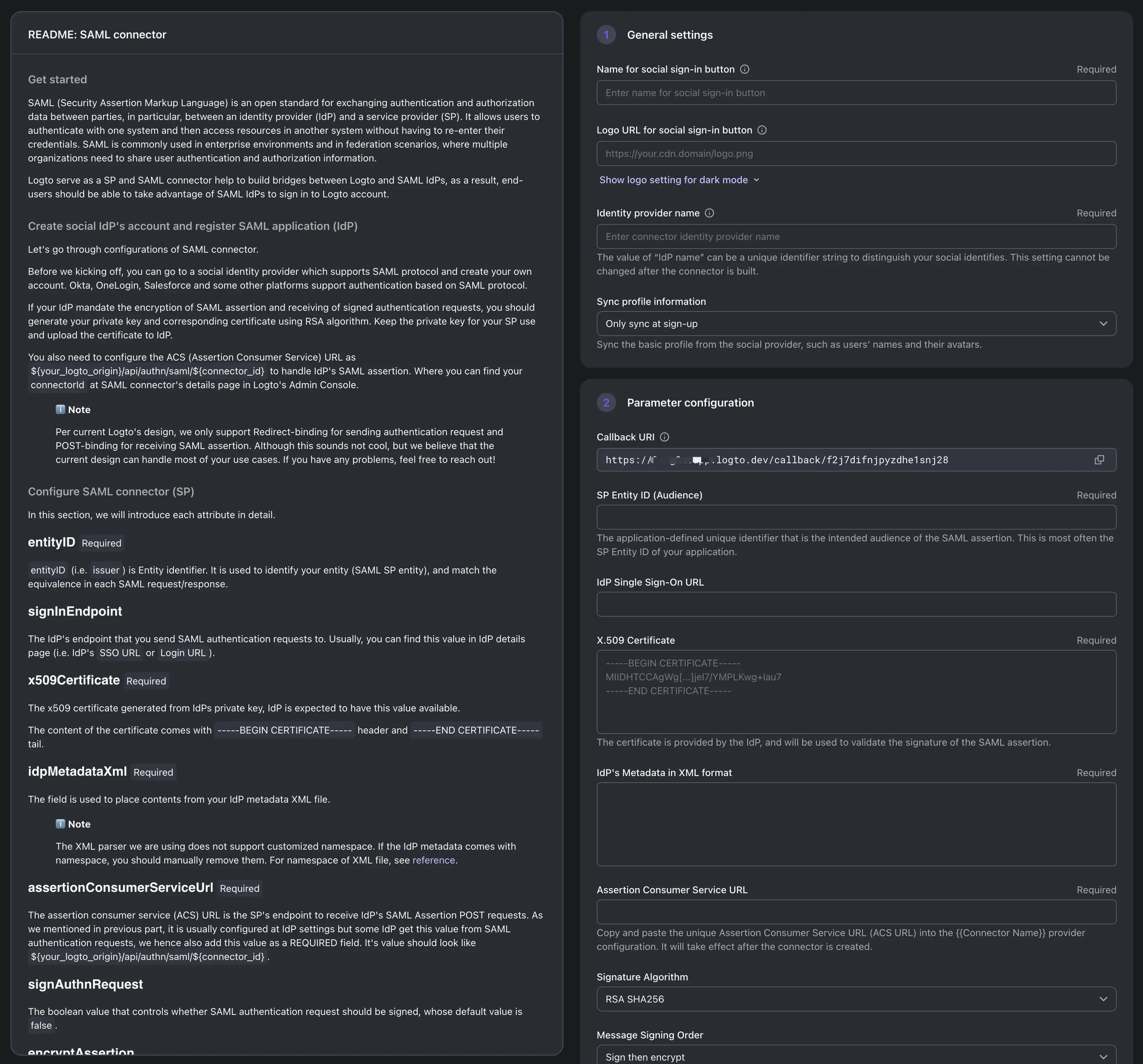

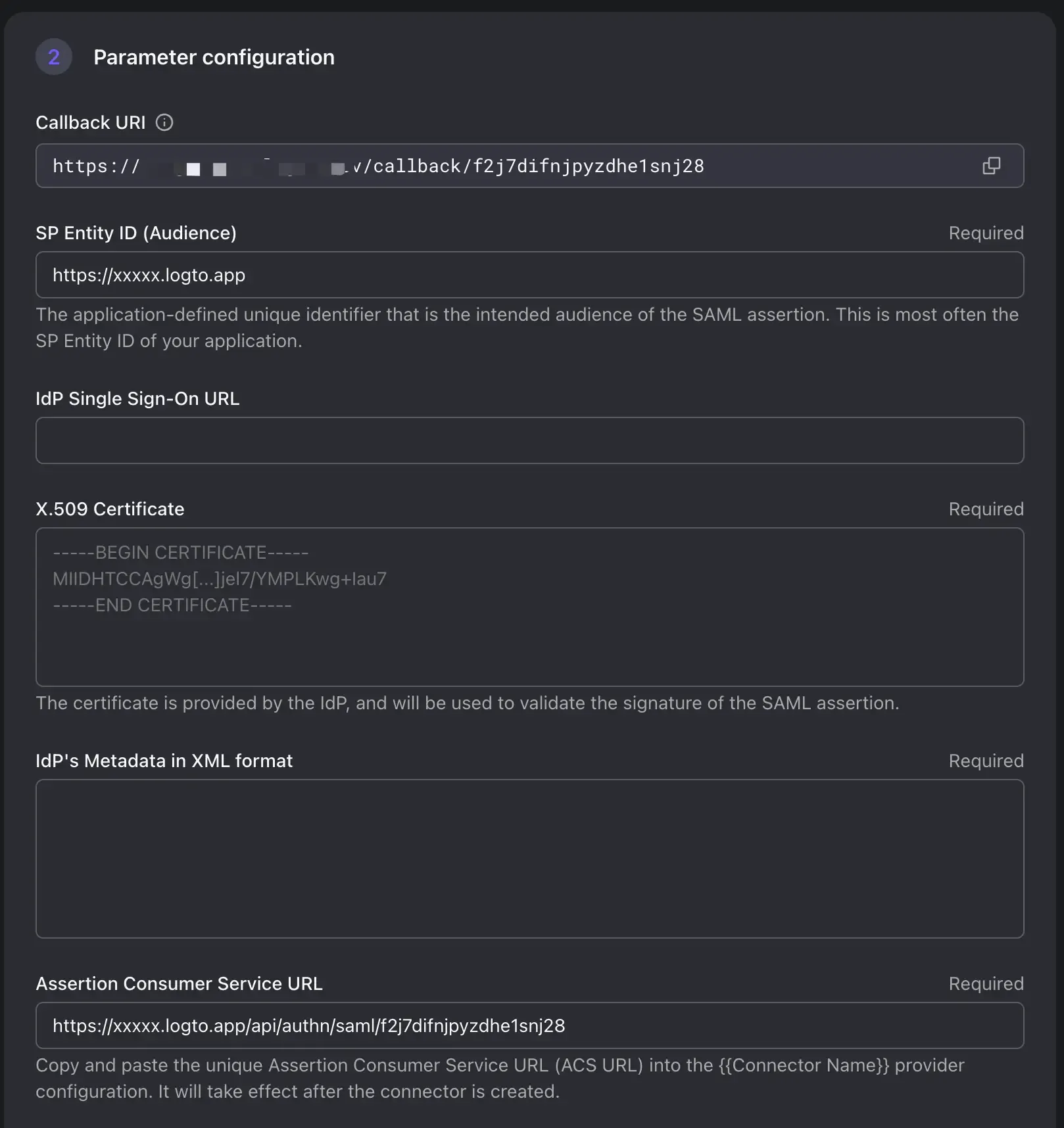

Zostanie przedstawiony formularz tworzenia łącznika SAML:

-

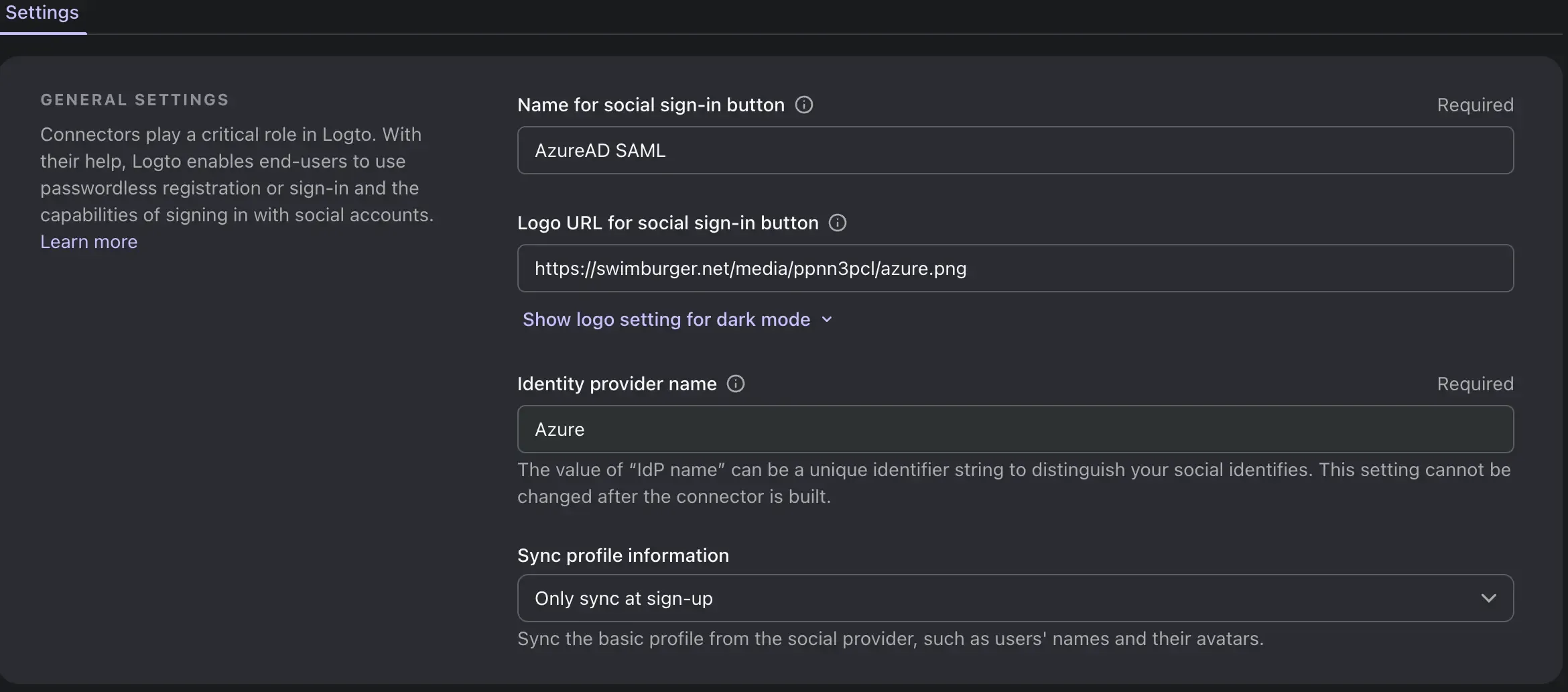

Uzupełnij ogólne informacje łącznika

Nazwa pola Opis Nazwa przycisku logowania społecznościowego Nazwa przycisku logowania społecznościowego, która będzie wyświetlana na stronie logowania. URL logo przycisku logowania społecznościowego URL logo przycisku logowania społecznościowego, które będzie wyświetlane na stronie logowania. Nazwa dostawcy tożsamości Nazwa dostawcy tożsamości. Może to pomóc w identyfikacji docelowego dostawcy łącznika. Synchronizacja informacji o profilu Czy synchronizować informacje o profilu użytkownika z dostawcą tożsamości tylko po początkowej rejestracji czy po każdej sesji logowania. -

Ustaw identyfikator jednostki i URL usługi odbierającej oświadczenia

„Identyfikator jednostki” i „URL ACS” to istotne elementy używane w procesie wymiany SAML dla dostawców tożsamości i usług.

SP Identyfikator jednostki: Identyfikator jednostki jest unikalnym identyfikatorem, który reprezentuje jednostkę SAML w systemie opartym na SAML. Służy do odróżniania różnych uczestników wymiany SAML. Identyfikator SP pomaga zarówno IdP rozpoznać docelową publiczność żądania, jak i nawiązać zaufanie.

URL ACS (Assertion Consumer Service URL): URL ACS to konkretny punkt końcowy dostarczony przez dostawcę usług (Logto), gdzie dostawca tożsamości (IdP) wysyła oświadczenie SAML po pomyślnym uwierzytelnieniu. Gdy użytkownik zostanie uwierzytelniony przez IdP, IdP generuje oświadczenie SAML zawierające atrybuty użytkownika i cyfrowo je podpisuje. IdP następnie wysyła to oświadczenie do URL ACS SP. SP weryfikuje oświadczenie, wyodrębnia atrybuty użytkownika i loguje użytkownika.

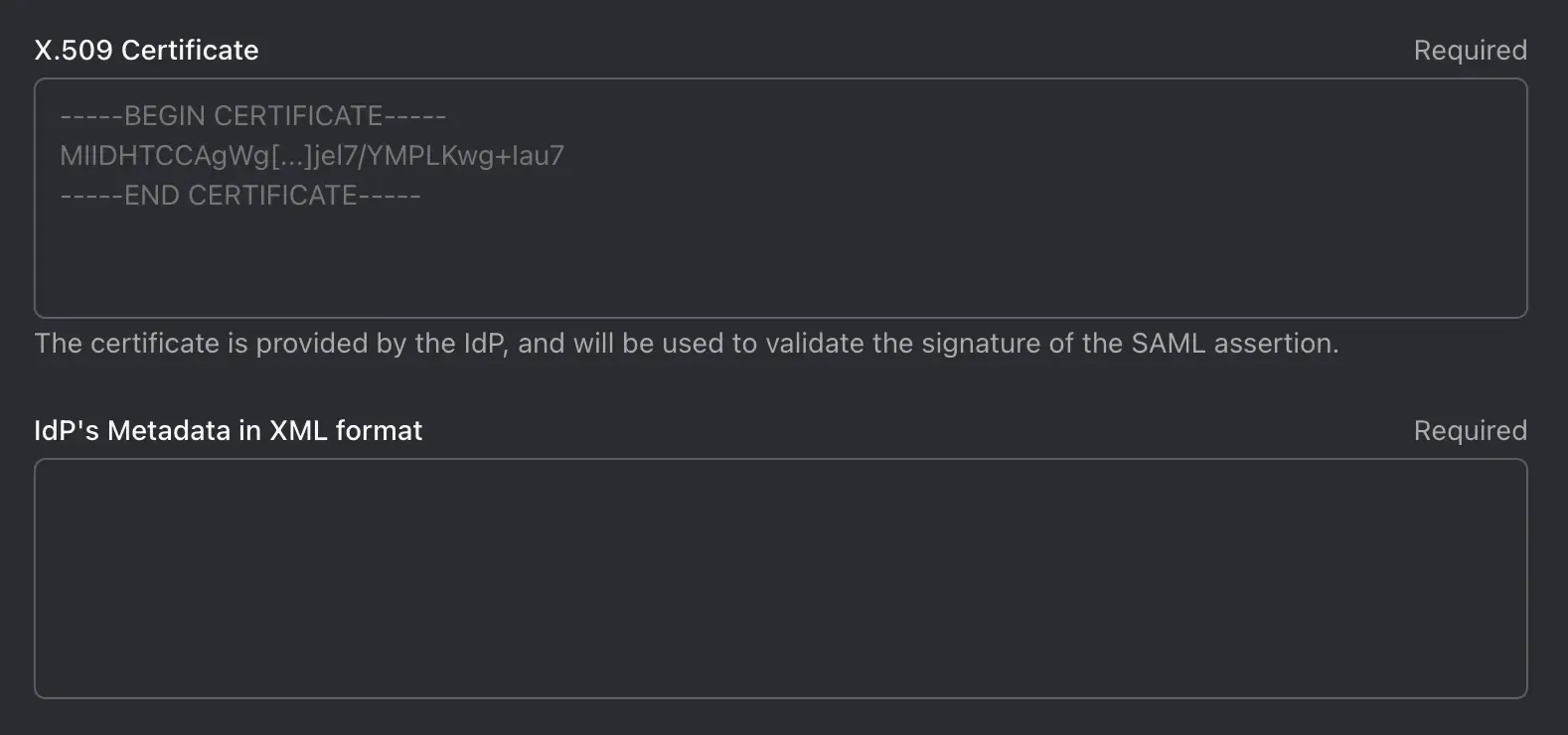

Nazwa pola Opis Przykład Identyfikator jednostki SP (Publiczność) Identyfikator jednostki SP używany przez AzureAD do identyfikacji tożsamości Logto. Zaleca się użycie adresu końcowego dzierżawy Logto jako identyfikatora jednostki https:// <tenant-id>.logto.appIdP URL jednokrotnego logowania Punkt końcowy logowania IdP. Opcjonalne w Azure. To pole służy do identyfikacji sesji logowania zainicjowanej przez IdP. Aktualnie Logto NIE obsługuje sesji logowania zainicjowanej przez IdP. Proszę zostawić to pole puste Certyfikat X.509 Certyfikat IdP używany do podpisywania oświadczeń SAML. (Pobrany później z AzureAD) Metadane IdP w formacie XML Zawartość pliku XML metadanych IdP. (Pobrany później z AzureAD) URL usługi odbierającej oświadczenia URL ACS dla SP. Punkt końcowy SP(Logto) do odbierania żądań oświadczeń SAML. Zamień tenant-id i connector-id na swoje. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

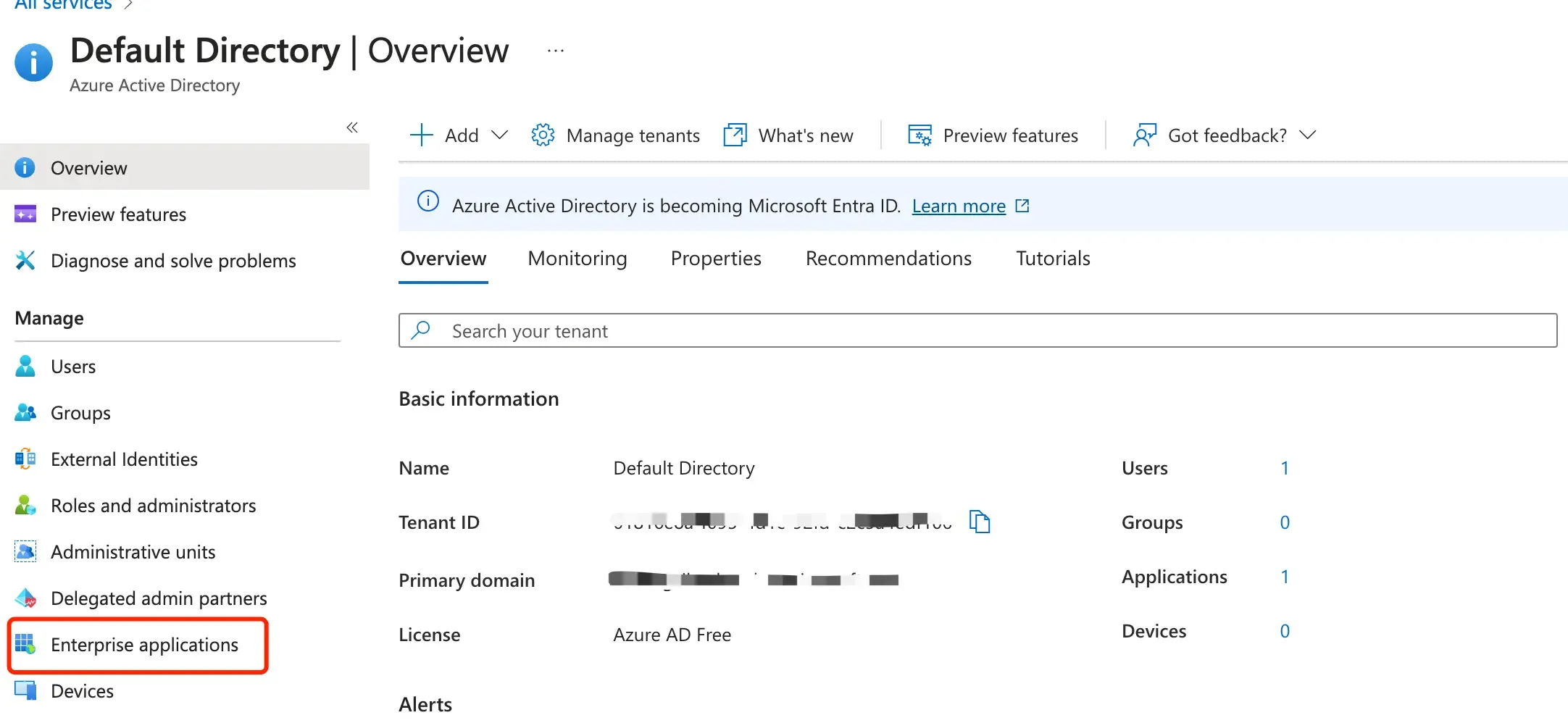

Utwórz aplikację SAML SSO w portalu Azure

-

Zaloguj się do panelu Azure Active Directory. Wybierz „Aplikacje biznesowe”.

-

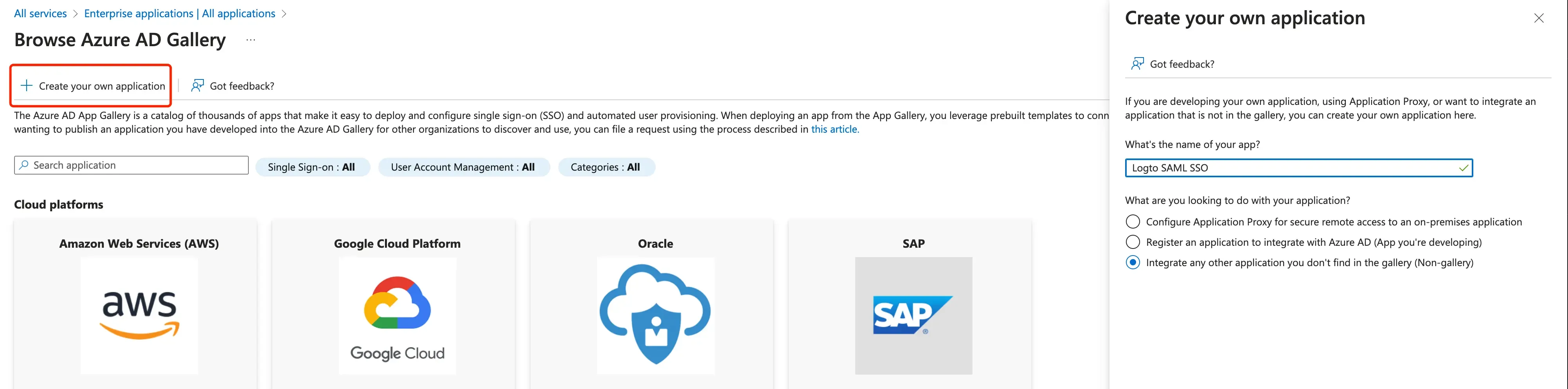

Wybierz „Nowa aplikacja” → „Utwórz własną aplikację”.

-

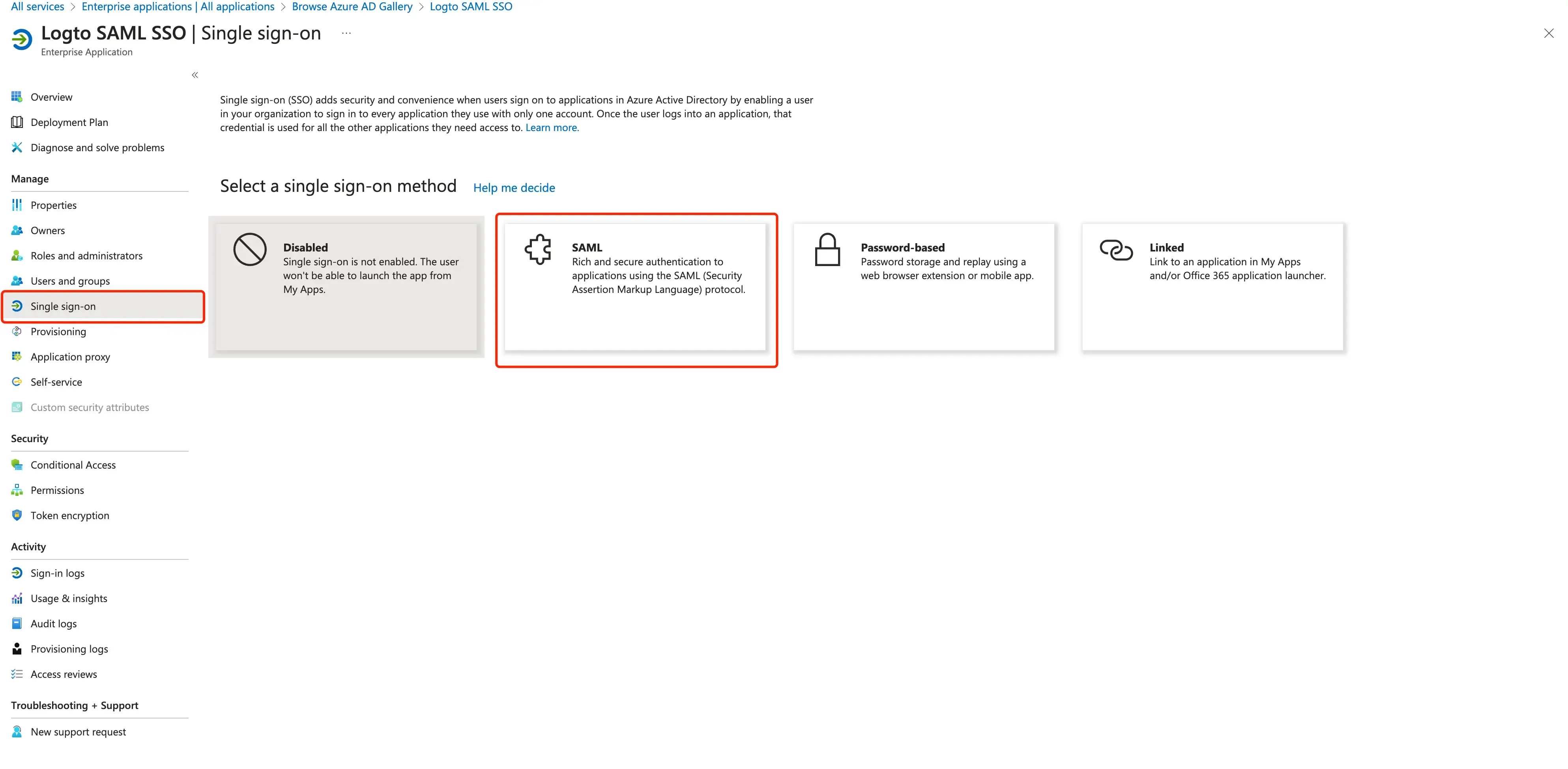

Zainicjuj aplikację SAML.

-

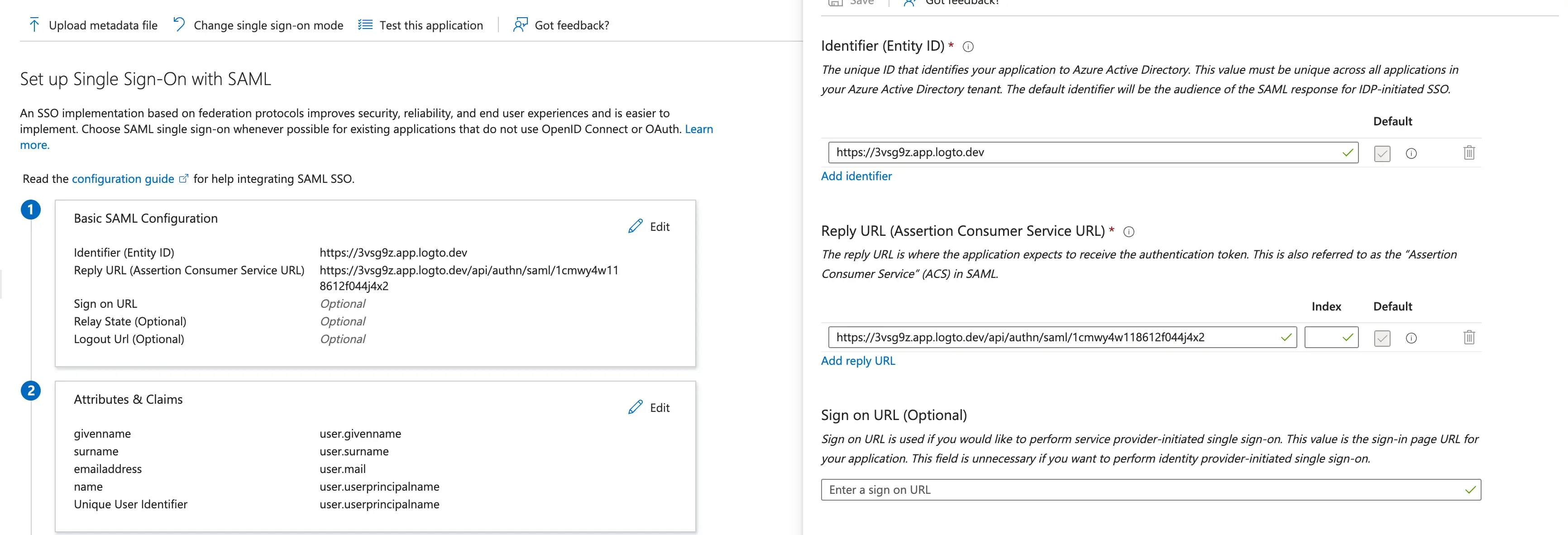

Uzupełnij konfigurację przy użyciu

EntityIdiACS URL, które ustawiłeś w Logto.

-

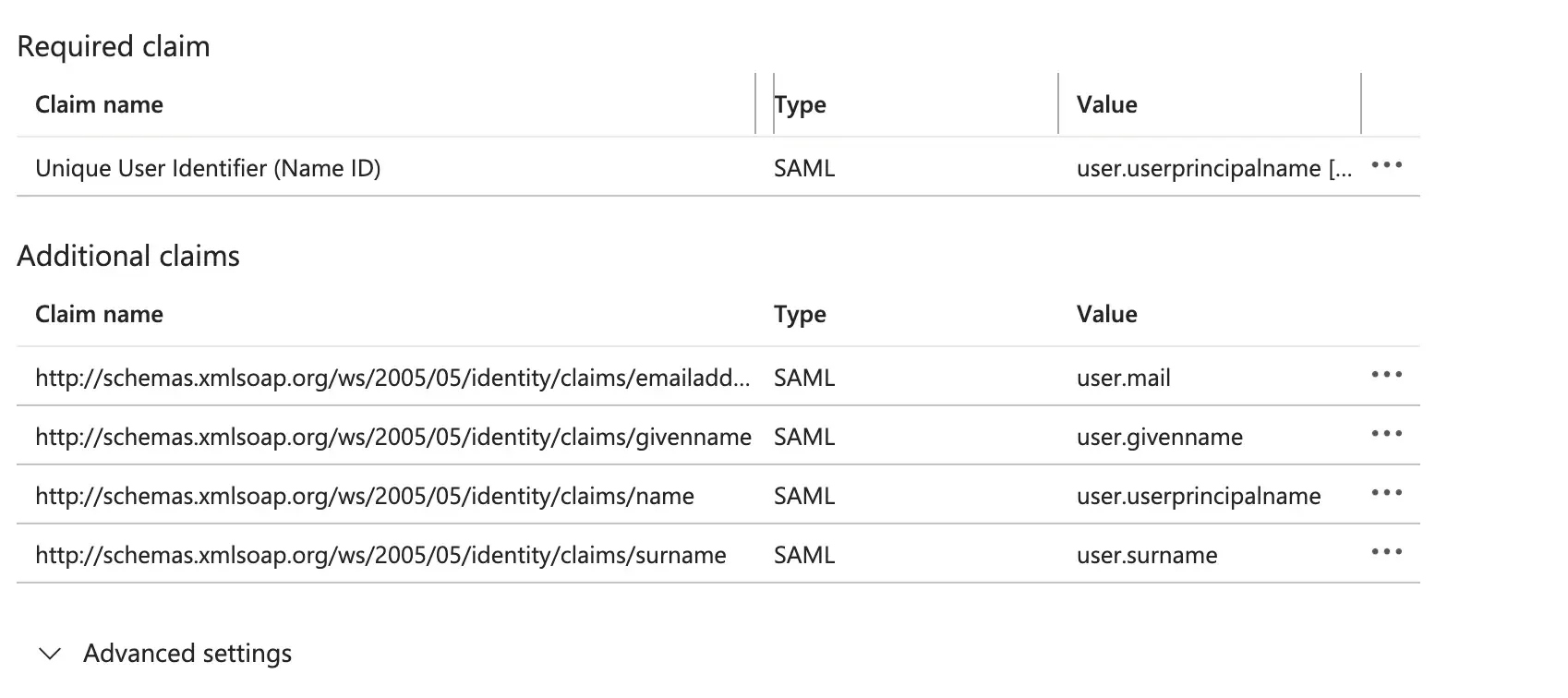

Skonfiguruj atrybuty użytkowników i roszczenia

Możesz skonfigurować atrybuty użytkowników, klikając przycisk "Edytuj" w sekcji "Atrybuty użytkowników i roszczenia".

Logto wymaga, aby następujące podstawowe atrybuty użytkowników zostały przesłane w oświadczeniu SAML:

Nazwa roszczenia Nazwa atrybutu http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

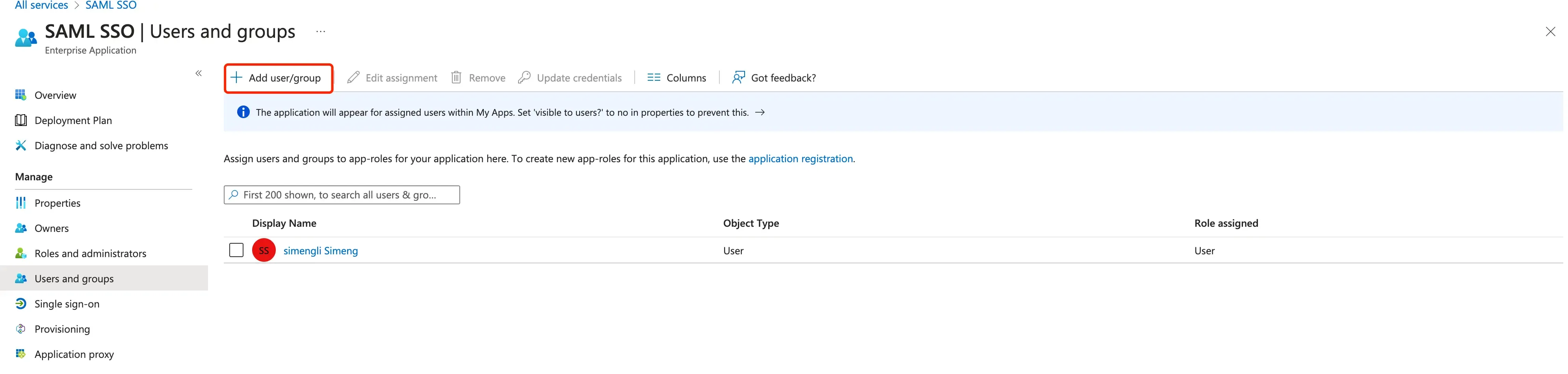

Przypisz grupy i użytkowników do aplikacji SAML Aby użytkownicy lub grupy użytkowników mogli zostać uwierzytelnieni, będziemy musieli przypisać ich do aplikacji AzureAD SAML. Wybierz „Użytkownicy i grupy” z sekcji „Zarządzaj” w menu nawigacyjnym. Następnie wybierz „Dodaj użytkownika/grupę”.

-

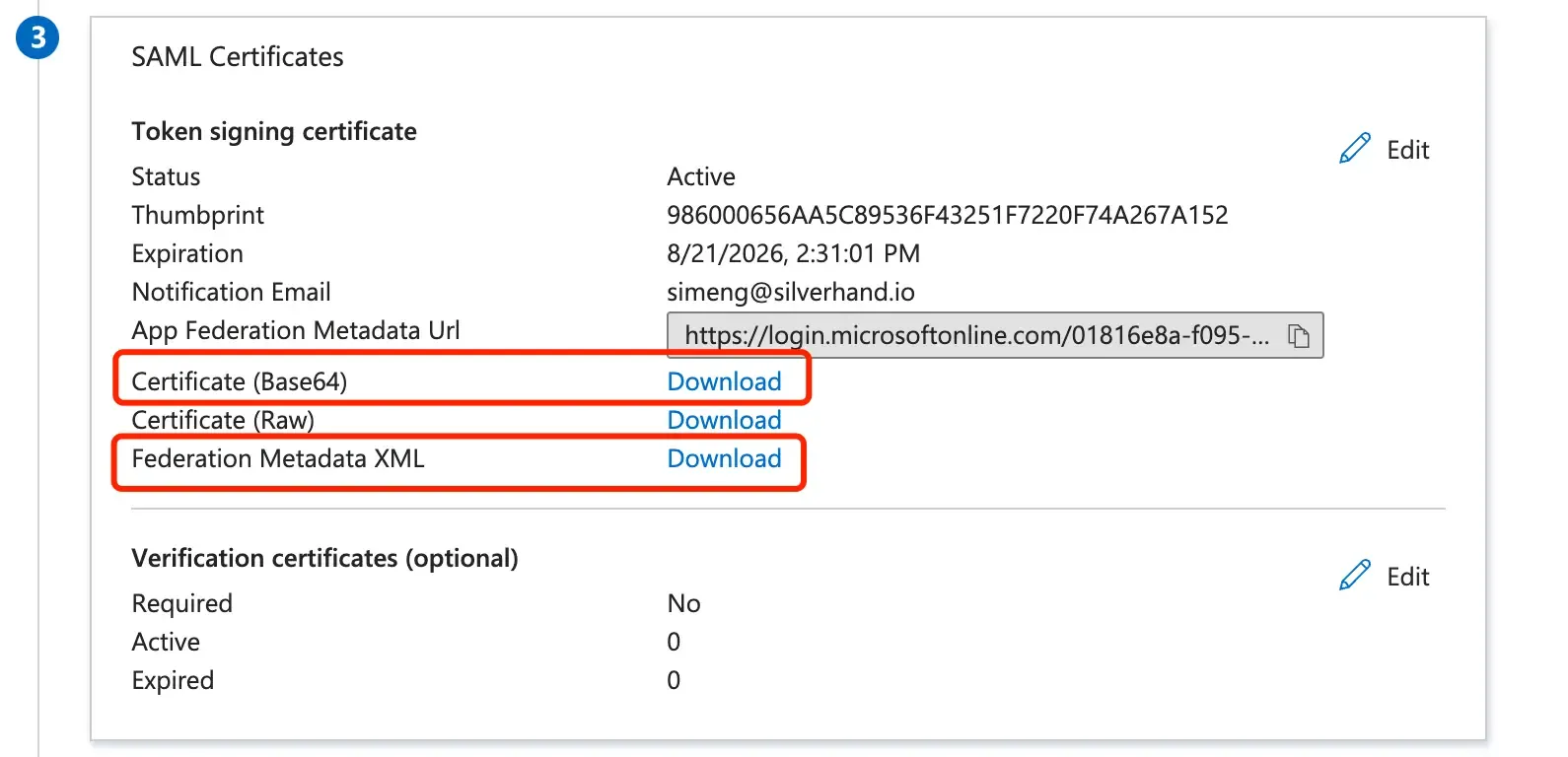

Uzyskaj szczegóły IdP AzureAD poprzez pobranie certyfikatów i pliku metadanych. Pobierz plik

Federation Metadata XMLi plikCertificate (Base64), klikając przycisk "pobierz". Będziesz potrzebować tych plików, aby zakończyć tworzenie łącznika SAML w Logto.

Zakończ tworzenie połączenia SAML w Logto

Przełącz się z powrotem do formularza tworzenia łącznika SAML w konsoli Logto Cloud i kontynuuj wypełnianie danych IdP. Skopiuj zawartość pliku metadanych XML IdP do pola metadanych IdP. Wklej certyfikat IdP do pola certyfikatu IdP.

Ustaw mapowanie profilu użytkownika

Na podstawie ustawień roszczeń użytkowników AzureAD możesz przejść do ustawień konfiguracji mapowania kluczy w Logto:

Dostępne pola użytkownika w Logto to:

Kliknij „Zapisz i Zrobione”.

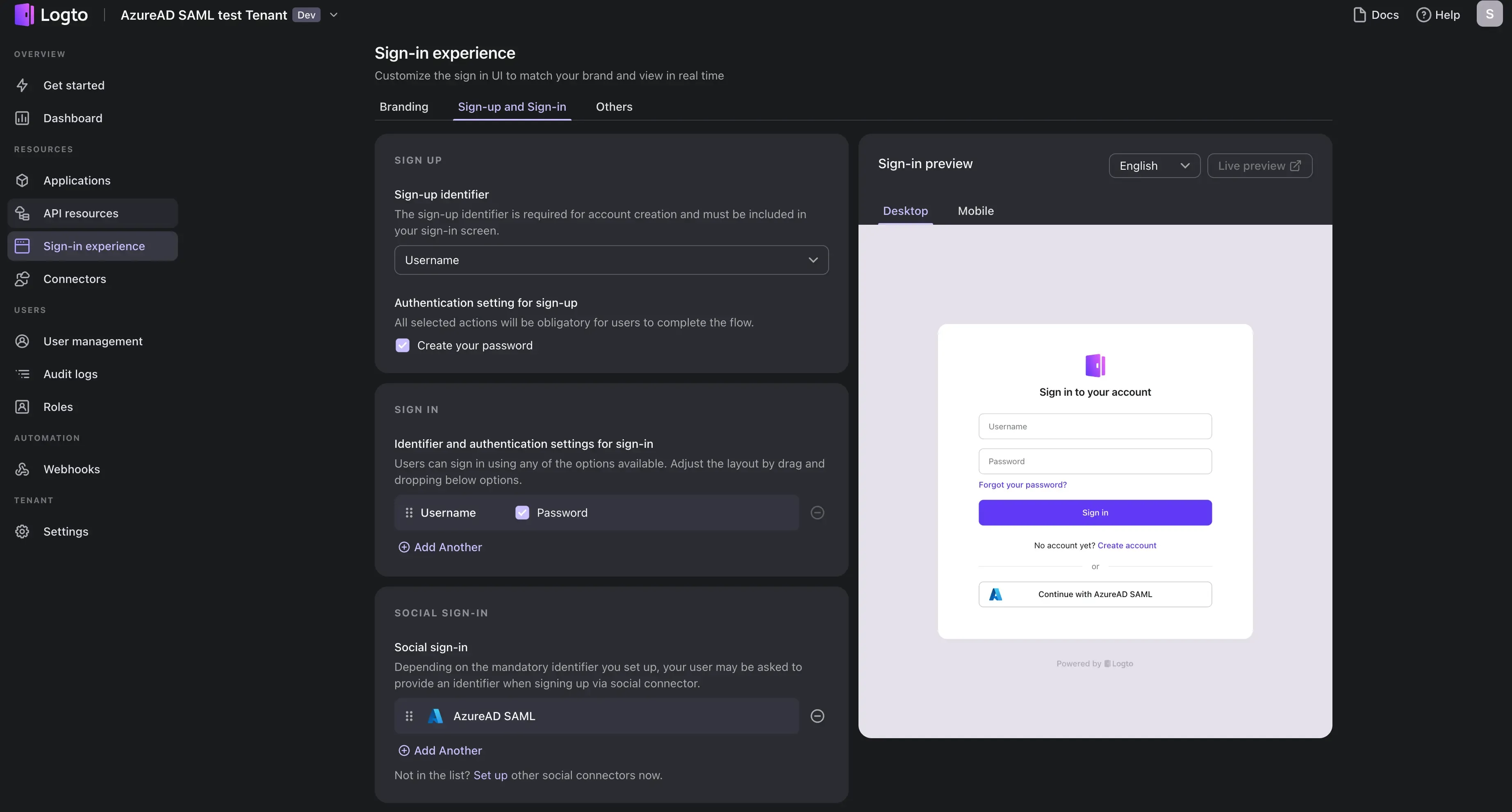

Aktywuj łącznik SAML

Gdy zakończysz tworzenie łącznika SAML, możesz go aktywować, przechodząc do sekcji "Doświadczenie logowania" i dodając łącznik jako metodę "Logowania społecznościowego":

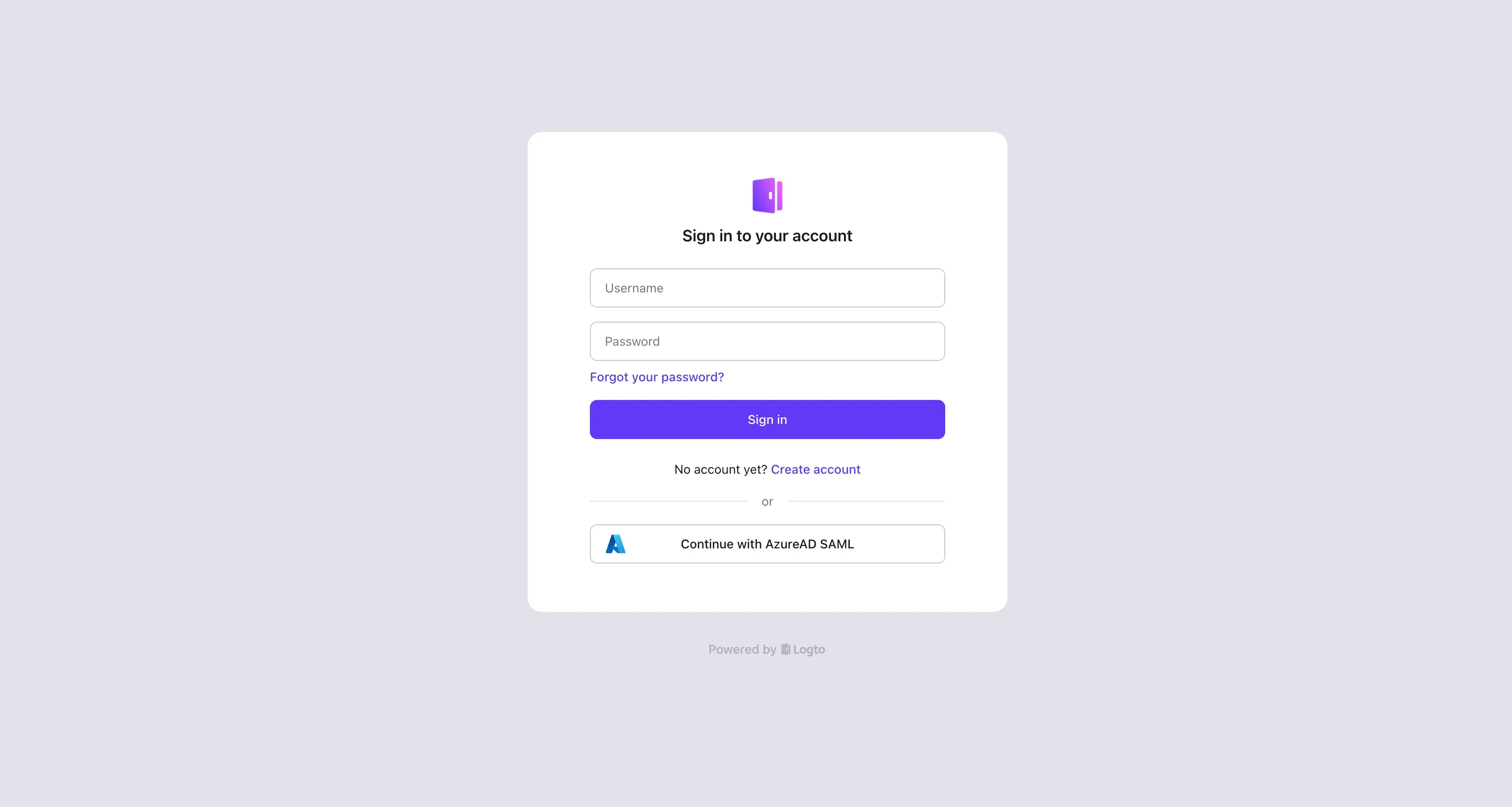

Zweryfikuj logowanie SSO AzureAD za pomocą naszej aplikacji demonstracyjnej:

Gratulacje! Pomyślnie zintegrowałeś AzureAD SSO z Logto. Możesz teraz korzystać z AzureAD do logowania się na swoje konto Logto.