Boty OTP: Czym są i jak zapobiegać atakom

Dowiedz się, czym są boty OTP, jak wykorzystują jednorazowe hasła na prawdziwych przykładach oraz strategie ochrony biznesu przed tymi zagrożeniami cybernetycznymi. Ten przewodnik oferuje praktyczne wskazówki dla profesjonalistów z zakresu rozwoju produktów i zarządzania przedsiębiorstwem.

Wraz ze wzrostem zależności od usług online, uwierzytelnianie wieloskładnikowe (MFA) stało się kluczową linią obrony przed cyberatakami. Jednym z najczęściej stosowanych elementów MFA jest hasło jednorazowe (OTP), czyli tymczasowy, unikalny kod zabezpieczający konta przed nieautoryzowanym dostępem. Jednakże, OTP nie są już tak niezawodne, jak się wydawały. Nowa fala działalności cyberprzestępczej z użyciem botów OTP podważa ich skuteczność i stanowi poważne zagrożenie dla firm oraz osób indywidualnych.

Zrozumienie działania botów OTP, ich metod ataku oraz strategii obrony przed nimi jest niezbędne. Ten przewodnik rozłoży na czynniki pierwsze mechanikę botów OTP i dostarczy praktycznych kroków, które Twoja organizacja może podjąć, aby wzmocnić bezpieczeństwo.

Co to jest OTP?

Hasło jednorazowe (OTP) to unikalny, czasowo ograniczony kod używany do jednorazowego uwierzytelniania. Generowane przez algorytmy oparte na synchronizacji czasu lub obliczeniach kryptograficznych, OTP zapewniają dodatkową warstwę zabezpieczeń przy logowaniu lub w systemach uwierzytelniania wieloskładnikowego (MFA).

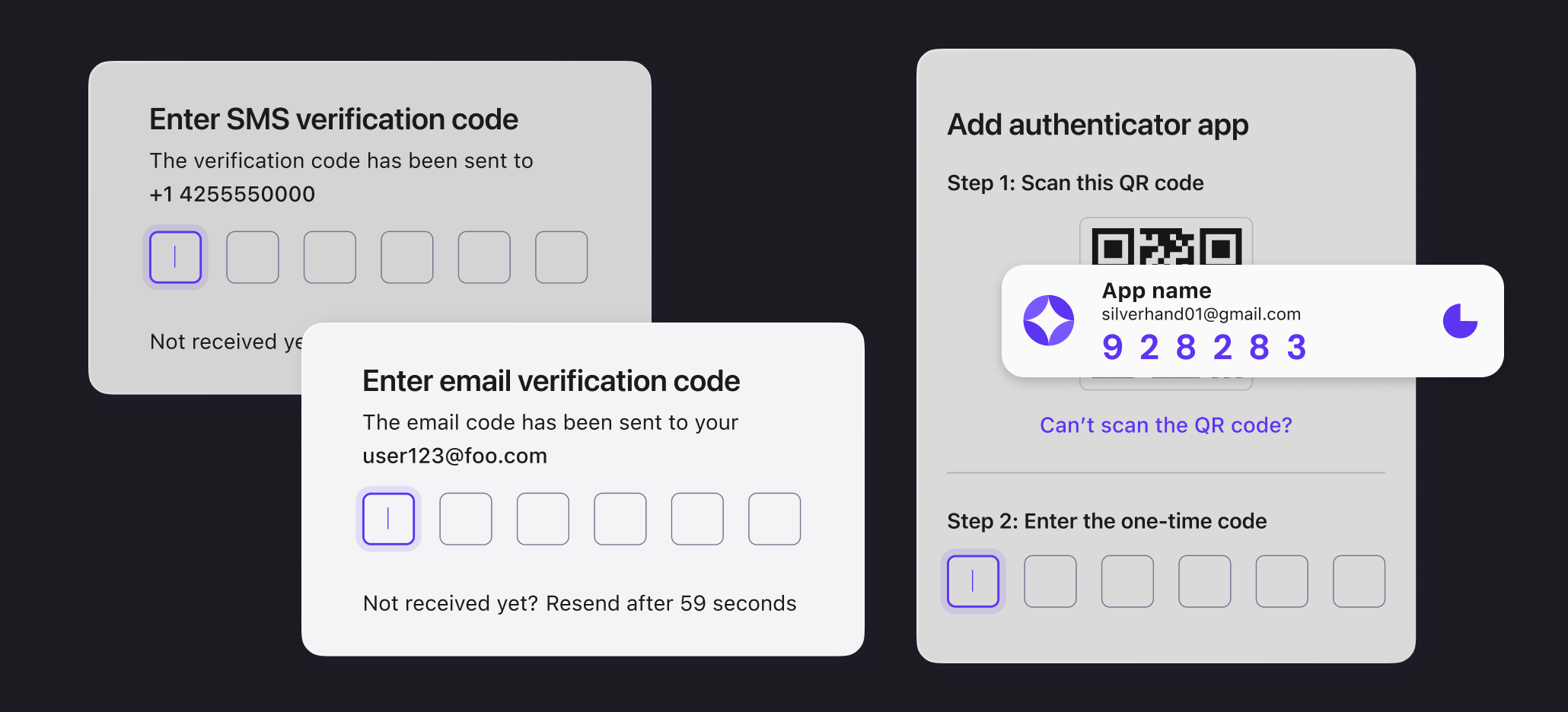

OTPy mogą być dostarczane na kilka sposobów:

- Kody SMS: Wysyłane za pomocą wiadomości tekstowej lub głosowej.

- Kody e-mail: Wysyłane bezpośrednio do skrzynki odbiorczej użytkownika.

- Aplikacje uwierzytelniające: Generowane lokalnie przez usługi takie jak Google Authenticator lub Microsoft Authenticator.

Ich krótkotrwała natura zwiększa bezpieczeństwo - kody generowane przez aplikacje zazwyczaj wygasają w ciągu 30 do 60 sekund, podczas gdy kody SMS lub e-mail trwają 5 do 10 minut. Ta dynamiczna funkcjonalność sprawia, że OTPy są znacznie bezpieczniejsze niż statyczne hasła.

Jednak główną podatnością jest ich dostarczanie, jako że atakujący mogą wykorzystać słabości systemu lub błędy ludzkie, aby je przechwycić. Pomimo tego ryzyka, OTPy pozostają zaufanym i skutecznym narzędziem wzmacniającym bezpieczeństwo online.

Jaką rolę odgrywają OTPy w MFA?

Zrozumienie uwierzytelniania wieloskładnikowego (MFA) jest kluczowe we współczesnym cyfrowym środowisku. MFA wzmacnia bezpieczeństwo, wymagając od użytkowników weryfikacji tożsamości za pomocą wielu czynników, dodając dodatkową warstwę ochrony przed nieautoryzowanym dostępem.

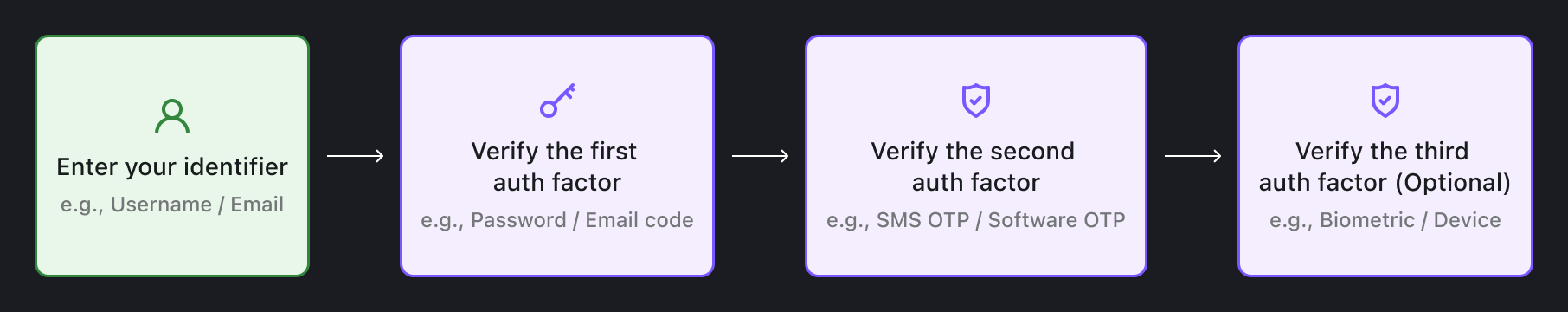

Typowy proces MFA obejmuje następujące kroki:

- Identyfikator użytkownika: Jest to sposób, w jaki system rozpoznaje użytkowników. Może to być nazwa użytkownika, adres e-mail, numer telefonu, identyfikator użytkownika, identyfikator pracownika, numer karty bankowej lub nawet tożsamość społeczna.

- Pierwszy czynnik uwierzytelniania: Najczęściej jest to hasło, ale może to być również e-mail OTP lub SMS OTP.

- Drugi czynnik uwierzytelniania: Ten krok wykorzystuje inną metodę niż pierwszy, taką jak SMS OTPy, aplikacje uwierzytelniające OTPy, fizyczne klucze bezpieczeństwa, lub biometrię, jak odciski palców i rozpoznawanie twarzy.

- Opcjonalna trzecia warstwa uwierzytelniania: W niektórych przypadkach dodawana jest dodatkowa warstwa. Na przykład logowanie do konta Apple na nowym urządzeniu może wymagać dodatkowej weryfikacji.

Ten wielowarstwowy proces znacznie wzmacnia bezpieczeństwo, jako że atakujący musieliby przełamać każdą warstwę, aby uzyskać dostęp do konta.

MFA zwykle opiera się na trzech kategoriach czynników uwierzytelniania:

| Co to oznacza | Czynniki weryfikacyjne | |

|---|---|---|

| Wiedza | Coś, co wiesz | Hasła, e-mail OTPy, kody zapasowe |

| Posiadanie | Coś, co masz | SMS OTPy, aplikacje uwierzytelniające OTPy, klucze bezpieczeństwa, karty inteligentne |

| Inherencja | Coś, czym jesteś | Biometria, jak odciski palców lub rozpoznawanie twarzy |

Łącząc te metody, MFA tworzy solidną obronę przed nieautoryzowanym dostępem. Zapewnia, że nawet jeśli jedna warstwa zostanie przełamana, ogólne bezpieczeństwo konta pozostaje nienaruszone, oferując użytkownikom wzmożoną ochronę w coraz bardziej połączonym świecie.

Czym są boty OTP?

Boty OTP to zautomatyzowane narzędzia zaprojektowane do kradzieży haseł jednorazowych (OTPs). W przeciwieństwie do ataków brute-force, boty te opierają się na oszustwach i manipulacjach, wykorzystując błędy ludzkie, techniki socjotechniczne lub podatności systemowe do ominięcia protokołów bezpieczeństwa.

Biorąc pod uwagę typowy proces weryfikacji „e-mail (jako identyfikator) + hasło (jako pierwszy krok weryfikacji) + oprogramowanie/SMS OTP (jako drugi krok weryfikacji)” jako przykład, atak zazwyczaj przebiega w następujących krokach:

- Atakujący uzyskuje dostęp do strony logowania aplikacji lub API, jak zwykły użytkownik.

- Atakujący wprowadza stałe dane ofiary, takie jak jej adres e-mail i hasło. Dane te często pochodzą z baz wyciekłych informacji o użytkowniku, które są łatwo dostępne do zakupu online. Wielu użytkowników ma tendencję do używania tych samych haseł na różnych platformach, co czyni ich bardziej podatnymi. Dodatkowo, techniki phishingowe są często używane do oszustw zmierzających do ujawnienia szczegółów konta.

- Używając bota OTP, atakujący przechwytuje lub pobiera jednorazowe hasło ofiary. W ramach okresu ważności pomijają proces weryfikacji dwuskładnikowej.

- Gdy atakujący uzyska dostęp do konta, mogą kontynuować transfer środków lub wrażliwych informacji. Aby opóźnić odkrycie naruszenia przez ofiarę, atakujący często podejmują kroki takie jak usunięcie powiadomień alarmowych lub innych oznak ostrzegawczych.

Teraz zobaczmy bardziej szczegółowo, jak wdrażane są boty OTP i jakie mechanizmy umożliwiają im wykorzystywanie tych podatności.

Jak działają boty OTP?

Poniżej znajdują się niektóre z najczęściej stosowanych technik przez boty OTP, przedstawione wraz z rzeczywistymi przykładami.

Boty phishingowe

Phishing jest jedną z najczęstszych metod używanych przez boty OTP. Oto jak to działa:

-

Przynęta (fałszywa wiadomość): Ofiara otrzymuje fałszywy e-mail lub wiadomość tekstową, udającą pochodzenie z zaufanego źródła, np. banku, platformy społecznościowej lub popularnej usługi online. Wiadomość zazwyczaj twierdzi, że istnieje nagły problem, taki jak podejrzana próba logowania, problem z płatnością lub zawieszenie konta, naciskając ofiarę do podjęcia natychmiastowego działania.

-

Pseudo strona logowania: Wiadomość zawiera link, który przekierowuje ofiarę do fałszywej strony logowania zaprojektowanej, aby wyglądała dokładnie jak oficjalna strona. Strona ta jest ustawiona przez atakujących w celu przechwycenia danych logowania ofiary.

-

Skradzione dane i wyzwolenie MFA: Gdy ofiara wprowadza swoją nazwę użytkownika i hasło na fałszywej stronie, bot phishingowy szybko używa tych przechwyconych danych do zalogowania się do rzeczywistej usługi. Ta próba logowania wyzwala wtedy żądanie uwierzytelniania wieloskładnikowego (MFA), takie jak jednorazowe hasło (OTP) wysyłane na telefon ofiary.

-

Oszukanie ofiary w celu uzyskania OTP: Bot phishingowy oszukuje ofiarę, by dostarczyła OTP, wyświetlając monit na fałszywej stronie (np. „Proszę wprowadzić kod przesłany na Twój telefon w celu weryfikacji”). Myśląc, że to autentyczne działanie, ofiara wprowadza OTP, nieświadomie dając atakującemu wszystko, co potrzebne do zakończenia logowania do rzeczywistej usługi.

Na przykład w Wielkiej Brytanii narzędzia takie jak "SMS Bandits" były używane do przeprowadzania zaawansowanych ataków phishingowych za pomocą wiadomości tekstowych. Te wiadomości naśladują oficjalne komunikaty, oszukując ofiary do ujawnienia danych do konta. Gdy dane zostaną skompromitowane, SMS Bandits umożliwia przestępcom ominięcie uwierzytelniania wieloskładnikowego (MFA) przez kradzież OTP. Alarmująco, boty te osiągają skuteczność około 80% po wprowadzeniu numeru telefonu celu, podkreślając niebezpieczną skuteczność takich schematów phishingowych.

Boty złośliwego oprogramowania

Boty OTP oparte na złośliwym oprogramowaniu to poważne zagrożenie, które bezpośrednio atakuje urządzenia, aby przechwycić SMS-owe OTP. Oto jak to działa:

- Ofiary nieświadomie pobierają złośliwe aplikacje: Atakujący tworzą aplikacje, które wyglądają jak legalne oprogramowanie, takie jak narzędzia bankowe czy produktywne. Ofiary często instalują te fałszywe aplikacje poprzez mylące reklamy, nieoficjalne sklepy z aplikacjami lub linki phishingowe przesyłane emailem lub SMSem.

- Złośliwe oprogramowanie uzyskuje dostęp do wrażliwych uprawnień: Po zainstalowaniu aplikacja prosi o uprawnienia dostępu do SMSów, powiadomień lub innych wrażliwych danych na urządzeniu ofiary. Wiele użytkowników, nieświadomych ryzyka, udziela tych uprawnień, nie zdając sobie sprawy z prawdziwego zamiaru aplikacji.

- Złośliwe oprogramowanie monitoruje i kradnie OTP: Złośliwe oprogramowanie działa w tle, monitorując przychodzące wiadomości SMS. Gdy przychodzi OTP, złośliwe oprogramowanie automatycznie przekazuje je do atakujących, dając im możliwość ominięcia uwierzytelniania dwuskładnikowego.

Raport ujawnił kampanię wykorzystującą złośliwe aplikacje na Androida do kradzieży wiadomości SMS, w tym OTP, wpływającą na 113 krajów, z najgorszymi atakami w Indiach i Rosji. Znaleziono ponad 107,000 próbek złośliwego oprogramowania. Zainfekowane telefony mogą być nieświadomie używane do rejestrowania kont i pozyskiwania OTP dla 2FA, co stanowi poważne zagrożenia dla bezpieczeństwa.

Przejęcie SIMu

Przez przejęcie SIMu, atakujący przejmuje kontrolę nad numerem telefonu ofiary, oszukując dostawców telekomunikacyjnych. Jak to działa:

- Podszywanie się: Atakujący zdobywa informacje osobiste o ofierze (takie jak imię, data urodzenia lub dane konta) przez phishing, techniki socjotechniczne lub wycieki danych.

- Kontaktowanie z Dostawcą: Używając tych informacji, atakujący dzwoni do dostawcy telekomunikacyjnego ofiary, udając ofiarę, i żąda wymiany karty SIM.

- Zatwierdzenie przeniesienia: Dostawca zostaje oszukany do przeniesienia numeru telefonu ofiary na nową kartę SIM kontrolowaną przez atakującego.

- Przechwycenie: Gdy przeniesienie jest kompletne, atakujący zyskuje dostęp do połączeń, wiadomości i SMSowych haseł jednorazowych (OTPy), co pozwala im obejść środki bezpieczeństwa na kontach bankowych, e-maila i innych wrażliwych usług.

Ataki z wykorzystaniem zamiany kart SIM stają się coraz popularniejsze, powodując znaczne straty finansowe. W samym 2023 roku FBI badało 1,075 incydentów z zamianą kart SIM, co skutkowało stratami w wysokości 48 milionów dolarów.

Boty głosowe

Boty głosowe używają zaawansowanych technik socjotechnicznych, aby oszukać ofiary do ujawnienia swoich OTP (haseł jednorazowych). Te boty są wyposażone w gotowe skrypty językowe i konfigurowalne opcje głosowe, pozwalając im podszywać się pod autentyczne centra telefoniczne. Udając zaufane podmioty, manipulują ofiarami do ujawnienia wrażliwych haseł przez telefon. Jak to działa:

- Bot inicjuje połączenie: Bot kontaktuje się z ofiarą, udając, że jest z jej banku lub usługodawcy. Informuje ofiarę o "podejrzanej aktywności" wykrytej na koncie, aby stworzyć poczucie pilności i strach.

- Prośba o weryfikację tożsamości: Bot prosi ofiarę o "zweryfikowanie swojej tożsamości" w celu zabezpieczenia konta. Odbywa się to przez żądanie od ofiary wprowadzenia jej OTP (wysłanego przez rzeczywistego usługodawcę) przez telefon.

- Natychmiastowe naruszenie konta: Gdy ofiara przekazuje OTP, atakujący wykorzystuje je w ciągu kilku sekund, aby uzyskać dostęp do konta ofiary, często kradnąc pieniądze czy wrażliwe dane.

Platforma Telegram jest często używana przez cyberprzestępców do tworzenia i zarządzania botami lub pełnienia roli kanału wsparcia klienta dla ich operacji. Przykładem jest BloodOTPbot, bot oparty na SMS, zdolny do generowania automatycznych połączeń podszywających się pod wsparcie klienta banku.

Ataki SS7

SS7 (System sygnalizacji 7) to protokół telekomunikacyjny kluczowy dla trasowania połączeń, wiadomości SMS i roamingu. Jednak ma on podatności, które hakerzy mogą wykorzystać do przechwytywania SMSów, w tym jednorazowych haseł (OTPs), i obejścia uwierzytelniania dwuskładnikowego (2FA). Te ataki, choć skomplikowane, zostały użyte w poważnych cyberprzestępstwach do kradzieży danych i pieniędzy. Podkreśla to potrzebę zastąpienia SMSowych OTP na bardziej bezpieczne opcje, takie jak aplikacje uwierzytelniające lub tokeny sprzętowe.

Jak powstrzymać ataki botów OTP?

Ataki botów OTP stają się coraz bardziej skuteczne i powszechne. Wzrastająca wartość kont online, w tym kont finansowych, portfeli kryptowalutowych i profilów w mediach społecznościowych, czyni je atrakcyjnymi celami dla cyberprzestępców. Dodatkowo, automatyzacja ataków za pomocą narzędzi, takich jak boty oparte na Telegramie, uczyniła te zagrożenia bardziej dostępnymi, nawet dla początkujących hakerów. Wreszcie wiele osób ślepo ufa systemom MFA, często nie doceniając, jak łatwo OTPy mogą być wykorzystane.

Dlatego ochrona Twojej organizacji przed botami OTP wymaga wzmocnienia bezpieczeństwa w kilku kluczowych obszarach.

Wzmocnienie bezpieczeństwa podstawowego uwierzytelniania

Uzyskanie dostępu do konta użytkownika wymaga przełamania kilku warstw ochrony, co sprawia, że pierwsza warstwa uwierzytelniania jest krytyczna. Jak wspomniano wcześniej, same hasła są wysoce podatne na ataki botów OTP.

- Wykorzystanie logowania społecznościowego lub SSO przedsiębiorstw: Używanie bezpiecznych zewnętrznych dostawców tożsamości (IdP) dla podstawowego uwierzytelniania, takich jak Google, Microsoft, Apple dla logowania społecznościowego lub Okta, Google Workspace i Microsoft Entra ID dla SSO. Te bezhasłowe metody oferują bezpieczniejszą alternatywę dla haseł, które atakujący mogą łatwo wykorzystać.

- Wdrażanie CAPTCHA i narzędzi wykrywania botów: Zabezpieczenie swojego systemu poprzez zastosowanie rozwiązań do wykrywania botów, aby blokować automatyczne próby dostępu.

- Wzmacnianie zarządzania hasłami: Jeśli hasła pozostają w użyciu, egzekwowanie surowszych polityk haseł, zachęcanie użytkowników do stosowania menedżerów haseł (np. Google Password Manager lub iCloud Passwords) i wymuszanie okresowych aktualizacji haseł dla zwiększenia bezpieczeństwa.

Stosowanie mądrzejszego uwierzytelniania wieloskładnikowego

Gdy pierwsza linia obrony zostanie pokonana, druga warstwa weryfikacji staje się krytyczna.

- Przejście na uwierzytelnianie sprzętowe: Wymiana SMSowych OTP na klucze bezpieczeństwa (np. YubiKey) lub passkeys zgodnych z standardem FIDO2. Wymagają one fizycznego posiadania, co czyni je odpornymi na phishing, zamianę kart SIM oraz ataki typu man-in-the-middle, oferując znacznie silniejszą warstwę bezpieczeństwa.

- Wdrażanie adaptacyjnego MFA: Adaptacyjne MFA ciągle analizuje czynniki kontekstowe, takie jak lokalizacja użytkownika, urządzenie, zachowanie w sieci i wzory logowania. Na przykład, jeśli próba logowania odbywa się z niezrozpoznanego urządzenia lub nietypowej lokalizacji geograficznej, system automatycznie może wymagać dodatkowych kroków, takich jak odpowiedź na pytanie bezpieczeństwa, lub weryfikacja tożsamości przez biometryczne uwierzytelnianie.

Edukacja użytkowników

Ludzie pozostają najsłabszym ogniwem, dlatego edukacja powinna być priorytetem.

- Używanie wyraźnego branding i URL, aby minimalizować ryzyko phishingu.

- Szkolenie użytkowników i pracowników w rozpoznawaniu prób phishingowych oraz złośliwych aplikacji. Regularne przypominanie użytkownikom o unikanie udostępniania OTP przez połączenia głosowe lub strony phishingowe, niezależnie od tego, jak przekonujące się wydają.

- Gdy wykryto nietypową aktywność na koncie, natychmiastowo powiadamiaj administratorów lub programowo zakończ operację. Dzienniki audytów i webhooki mogą wspomagać ten proces.

Przemyśl uwierzytelnianie z dedykowanymi narzędziami

Wdrażanie wewnętrznego systemu zarządzania tożsamością jest kosztowne i czasochłonne. Zamiast tego, firmy mogą bardziej efektywnie chronić konta użytkowników, współpracując z profesjonalnymi usługami uwierzytelniania.

Rozwiązania takie jak Logto oferują potężne połączenie elastyczności i solidnego bezpieczeństwa. Z adaptacyjnymi funkcjami i łatwymi do integracji opcjami, Logto pomaga organizacjom wyprzedzać ewoluujące zagrożenia bezpieczeństwa, takie jak boty OTP. Jest to również kosztowo efektywny wybór dla skalowania bezpieczeństwa wraz z rozwojem biznesu.

Odkryj pełen zakres możliwości Logto, w tym Logto Cloud i Logto OSS, odwiedzając stronę Logto: