Co to jest podszywanie się w cyberbezpieczeństwie i zarządzaniu tożsamością? Jak mogą z niego korzystać agenci AI?

Dowiedz się, jak podszywanie się jest wykorzystywane w cyberbezpieczeństwie i zarządzaniu tożsamością oraz jak agenci AI mogą korzystać z tej funkcji.

Podszywanie się jest wbudowaną funkcją Logto, a w tym artykule wyjaśnimy, co to jest i kiedy można z niego korzystać. W miarę jak agenci AI stają się bardziej powszechni w 2025 roku, obserwujemy coraz więcej przypadków użycia podszywania się w cyberbezpieczeństwie i zarządzaniu tożsamością.

Co to jest podszywanie się w uwierzytelnianiu i autoryzacji?

Podszywanie się w dziedzinie uwierzytelniania i autoryzacji to sytuacja, gdy system lub użytkownik tymczasowo przyjmuje tożsamość innego użytkownika, aby wykonać działania w jego imieniu. Jest to zazwyczaj wykonywane z odpowiednią autoryzacją i różni się od kradzieży tożsamości czy złośliwego podszywania się.

Powszechnym przykładem jest sytuacja, gdy masz problem z kontem i wysyłasz e-mail do zespołu obsługi klienta w celu uzyskania pomocy. Sprawdzają twoje konto w twoim imieniu, aby rozwiązać problem.

Jak działa podszywanie się

Istnieje kilka typowych kroków w przepływie podszywania się.

- Żądanie zgody: Podszywacz (np. administrator lub agent AI) żąda zgody na działanie w imieniu użytkownika.

- Wymiana tokenów: System weryfikuje żądanie i wymienia tokeny, przyznając podszywaczowi dostęp z niezbędnymi uprawnieniami.

- Działanie w imieniu użytkownika: Podszywacz wykonuje działania (np. aktualizację ustawień, rozwiązywanie problemów), jakby był użytkownikiem.

Podszywacz może następnie wykonywać działania lub uzyskiwać dostęp do zasobów, jakby był podszywanym użytkownikiem.

Jakie są prawidłowe przypadki użycia podszywania się?

Obsługa klienta

Tak jak wspomnieliśmy powyżej, w scenariuszach obsługi klienta podszywanie się pozwala agentom wsparcia lub administratorom uzyskać dostęp do kont użytkowników w celu diagnozowania i rozwiązywania problemów bez konieczności posiadania danych uwierzytelniających użytkownika.

Oto kilka przykładów

- Rozwiązywanie problemów: Administrator podszywa się pod użytkownika, aby odtworzyć zgłoszony problem i zrozumieć, co się dzieje.

- Odzyskiwanie konta: Administrator aktualizuje profil użytkownika lub resetuje ustawienia w jego imieniu.

- Zarządzanie subskrypcjami: Agent wsparcia przy subskrypcji naprawia błędy subskrypcyjne, uzyskując bezpośredni dostęp do konta użytkownika.

Agenci AI

Agenci AI mogą wykorzystywać podszywanie się, aby działać w imieniu użytkowników, wykonując zadania automatycznie lub pomagając w przepływach pracy. W miarę jak AI staje się bardziej zaangażowane w procesy biznesowe, podszywanie się odgrywa kluczową rolę w umożliwianiu autonomicznych działań przy jednoczesnym zapewnieniu bezpieczeństwa tożsamości i kontroli dostępu.

Oto kilka przykładów

- Wirtualni asystenci: Agent AI harmonogramuje spotkania i wysyła zaproszenia kalendarzowe w imieniu użytkownika.

- Automatyczne odpowiedzi: Chatbot AI odpowiada na zapytania klientów i korzysta z profilu agenta wsparcia, aby rozwiązywać problemy bezpośrednio.

- Automatyzacja zadań: Asystent AI aktualizuje tablice zarządzania projektami lub składa raporty w imieniu użytkowników. Na przykład aktualizuje statusy biletów (np. z „W toku” na „Zakończone”). Wstawia komentarze lub opinię z profilu menedżera.

Audyt i testowanie

Podszywanie się jest również powszechnie stosowane do celów audytu, testowania i zapewniania jakości. Podszywając się pod różne role, administratorzy lub testerzy mogą sprawdzać doświadczenie użytkowników, przepływy pracy i uprawnienia w celu zapewnienia wydajności i jakości systemu.

Oto kilka przykładów

- Testowanie ról: Administrator podszywa się pod różne role użytkowników (np. menedżer, pracownik, goś�ć), aby sprawdzić kontrolę dostępu i zapewnić, że każda rola ma odpowiednie uprawnienia do właściwych zasobów.

- Testowanie przepływów pracy: Inżynier QA symuluje transakcje z różnych profili użytkowników w celu przetestowania zachowania systemu.

- Audyty bezpieczeństwa: Audytor podszywa się pod użytkowników, aby zweryfikować, czy poufne działania wyzwalają odpowiednie alerty lub wymagają wieloskładnikowego uwierzytelniania (MFA).

Dostęp delegowany

Dostęp delegowany pozwala jednemu użytkownikowi wykonywać działania w imieniu innego, często widziany w środowiskach przedsiębiorczych i zespołowej współpracy. Ten przypadek różni się od typowego podszywania się, ponieważ zarówno tożsamość aktora, jak i delegatora są zachowane.

Oto kilka przykładów

- Zatwierdzenia menedżera: Menedżer przekazuje karty czasu pracy lub raporty wydatków w imieniu członków swojego zespołu.

- Współpraca zespołowa: Asystent harmonogramuje spotkania lub wysyła e-maile z konta wykonawczego.

- Przepływy pracy przedsiębiorstwa: Przedstawiciele HR aktualizują dane pracowników bez potrzeby znajomości ich haseł.

Jakie są kwestie związane z bezpieczeństwem implementacji podszywania się?

Podszywanie się pozwala użytkownikowi tymczasowo działać w imieniu innych w systemie, co daje mu znaczną władzę i kontrolę. Dlatego konieczne jest uwzględnienie kilku kwestii związanych z bezpieczeństwem, aby zapobiec nadużyciom.

Szczegółowe rejestrowanie audytów

Rejestruj wszystkie działania podszywania się, w tym kto to zrobił, co zostało zrobione, kiedy się to stało i gdzie się odbyło. Upewnij się, że logi pokazują zarówno podszywacza, jak i podszywanego użytkownika. Przechowuj logi bezpiecznie, ustalaj rozsądne okresy przechowywania i włączaj alerty dla wszelkiej nietypowej aktywności.

Kontrola dostępu oparta na roli (RBAC)

Zezwalaj tylko uprawnionym rolom (np. agentom wsparcia) na podszywanie się. Ograniczaj zakres podszywania się (np. agenci wsparcia mogą podszywać się tylko pod klientów, a nie administratorów). Stosuj zasadę najmniejszych uprawnień i regularnie przeglądaj uprawnienia, aby zapewnić bezpieczeństwo.

Zgoda i powiadomienie

Czasami przepływ powinien uwzględniać zgodę i powiadomienia. Na przykład:

- Przed podszywaniem się: Poprosić użytkownika o zgodę na działania wrażliwe.

- Po podszywaniu się: Powiadomić użytkowników o szczegółach wykonanych działań.

- Dla branż wrażliwych (np. opieka zdrowotna, finanse) zgoda jest konieczna.

Przypadki użycia agentów AI dla podszywania się w uwierzytelnianiu i autoryzacji

W miarę jak agenci AI stają się bardziej rozpowszechnieni w 2025 roku, podszywanie się jest coraz częściej wykorzystywane do umożliwiania agentom działania w imieniu użytkowników przy jednoczesnym zachowaniu bezpieczeństwa i odpowiedzialności.

Oto kilka praktycznych przypadków użycia:

Agenci wsparcia AI

Scenariusz: Użytkownik kontaktuje się z pomocą techniczną poprzez czat w celu rozwiązywania problemów z kontem. Agent AI uzyskuje dostęp do jego konta i wykonuje czynności bez potrzeby podawania hasła użytkownika.

Jak to działa i jak jest zaprojektowane?

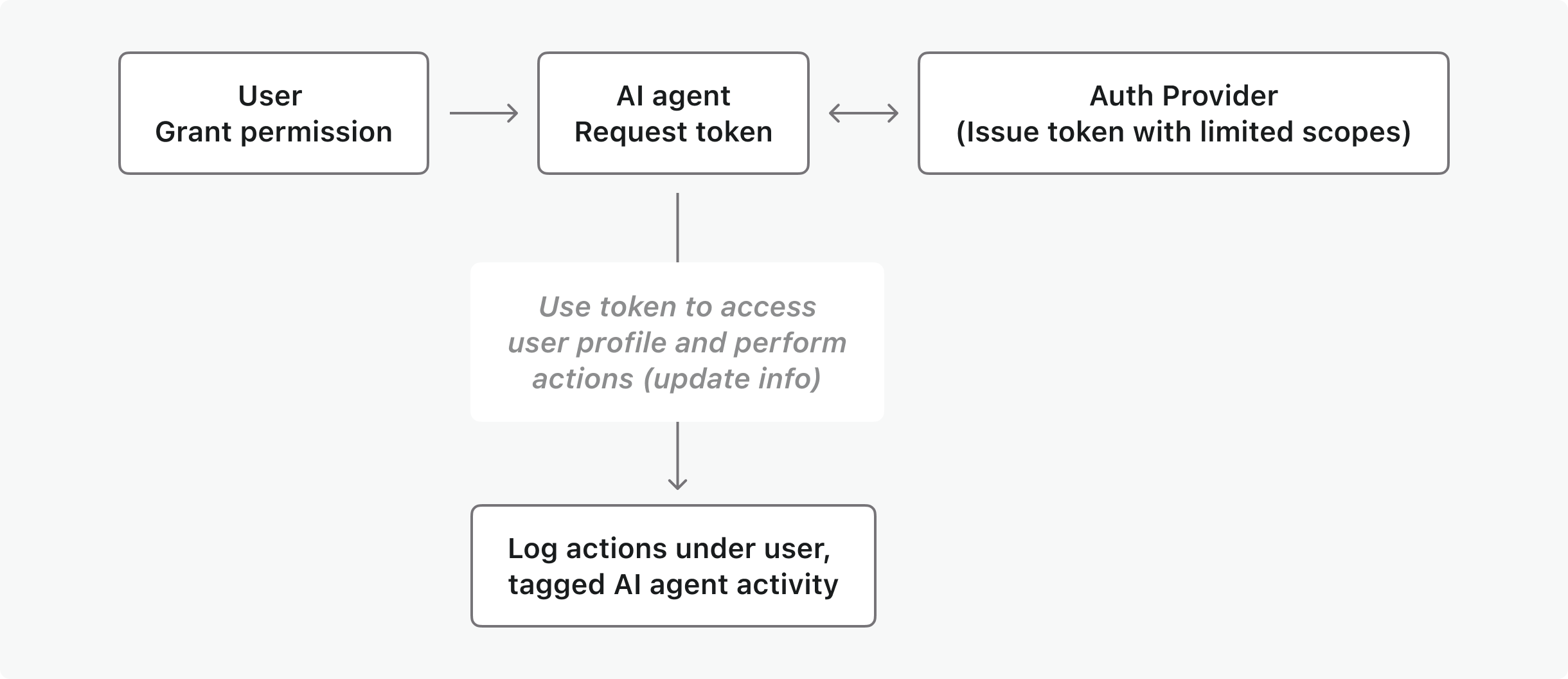

- Przepływ OIDC/OAuth: Agent AI żąda zgody na podszycie się pod użytkownika, aby zaktualizować jego informacje. Używa wymienionego tokenu do uzyskania dostępu do profilu użytkownika i wprowadzenia zmian.

- Rejestrowanie: Działania są rejestrowane pod użytkownikiem, ale oznaczone jako wykonane przez agenta AI.

- Ograniczone zakresy: Uprawnienia agenta są ograniczone do określonych działań (np. resetowanie haseł, ale nie przeglądanie poufnych danych płatności).

Agenci bezpieczeństwa AI do monitorowania kont

Scenariusz: Agent AI monitoruje sesje użytkowników i automatycznie blokuje skompromitowane konta.

Jak to działa i jak jest zaprojektowane?

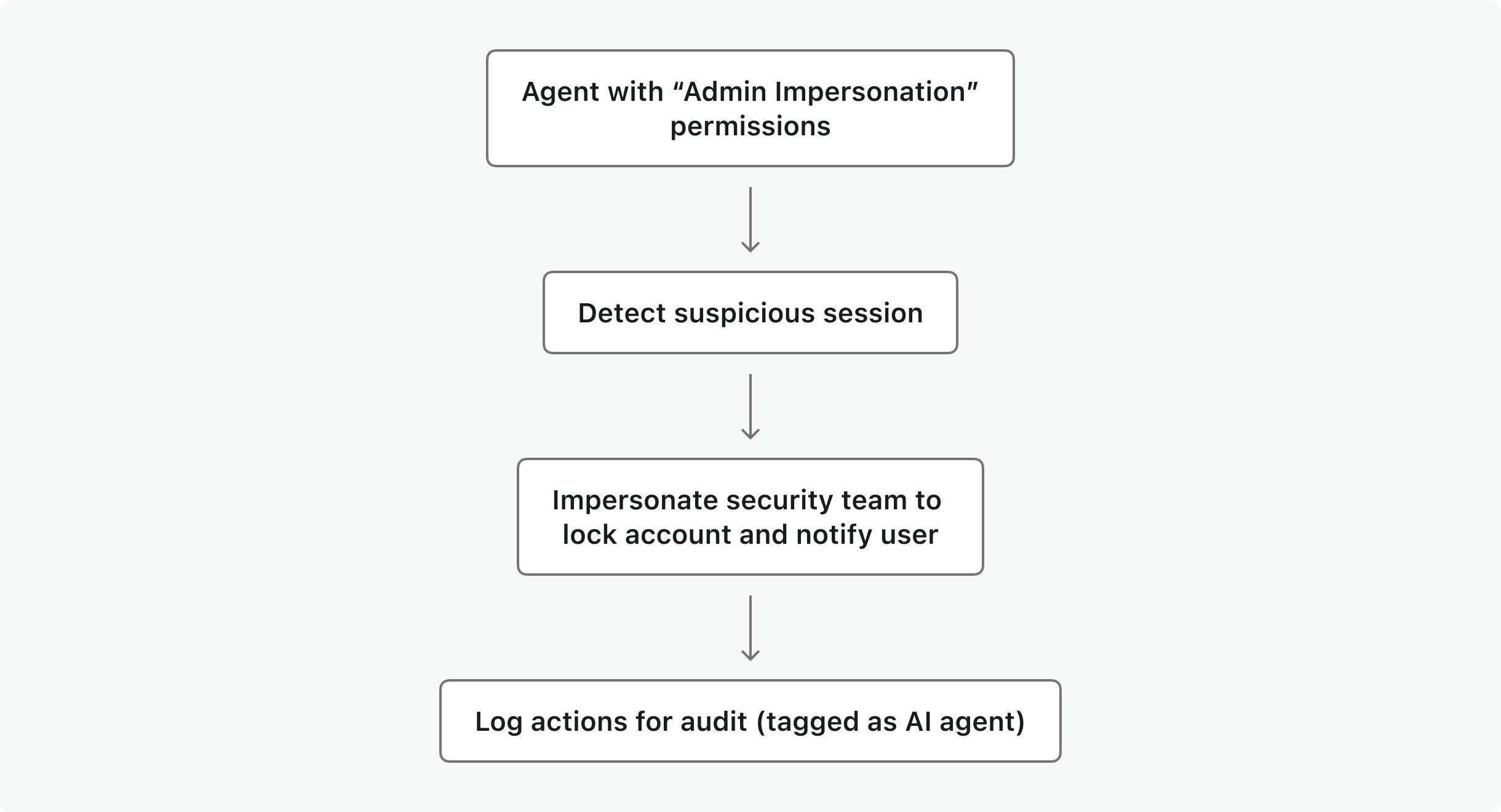

- Agent ma uprawnienia “admin impersonation” do inspekcji i zakończania podejrzanych sesji.

- Jeśli wykryto ryzyko, podszywa się pod dział bezpieczeństwa aby zablokować konto i powiadomić użytkownika.

- Wszystkie działania są rejestrowane z tożsamością agenta do celów audytowych.

Automatyzacja przepływów pracy AI dla zespołów

Scenariusz: W narzędziu do zarządzania projektami, agent AI automatycznie przypisuje zadania i aktualizuje status w imieniu członków zespołu.

Jak to działa i jak jest zaprojektowane?

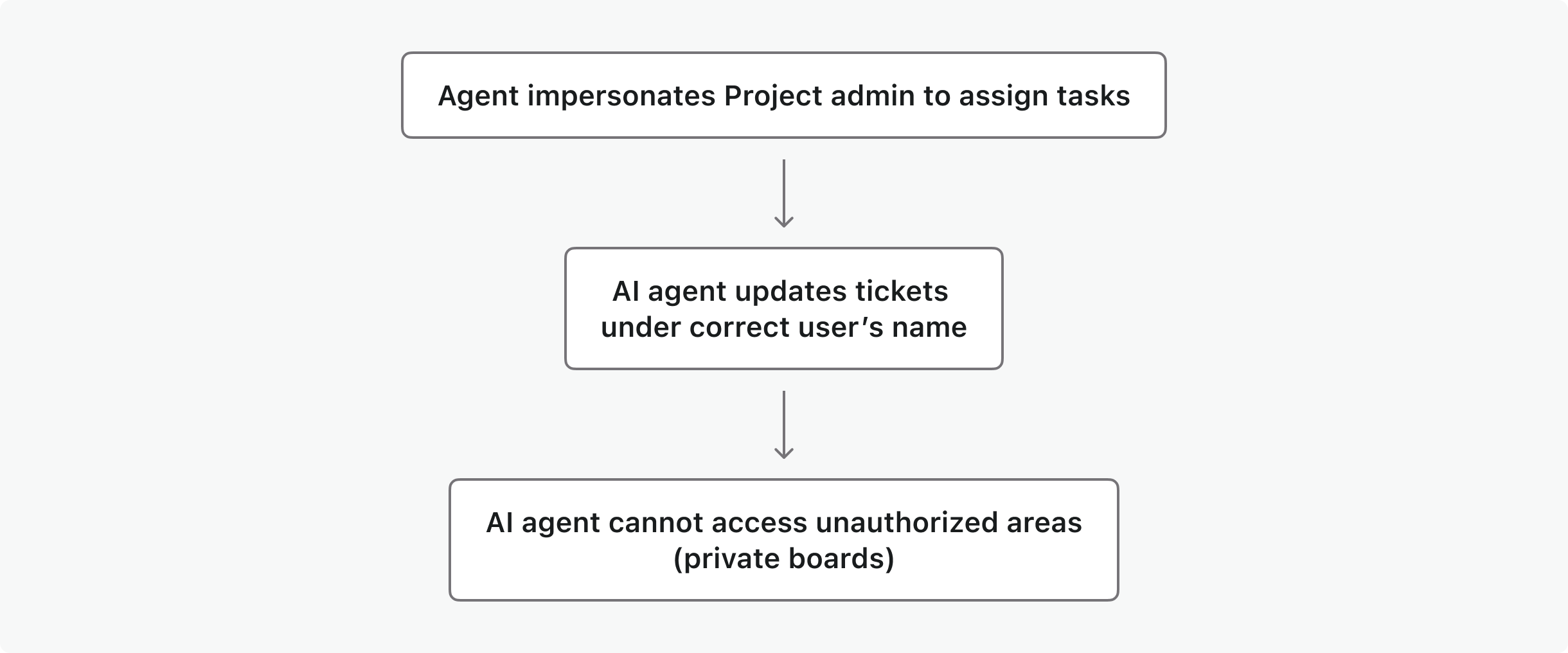

- Automatyzowany przepływ AI może podszywać się pod administratora projektu, aby aktualizować bilety pod właściwe imię użytkownika.

- Agent nie ma dostępu do nieautoryzowanych obszarów (np. prywatnych tablic) dzięki ścisłemu RBAC.

Najlepsze praktyki bezpieczeństwa dla tworzenia podszywania się

Na podstawie powyższych scenariuszy istnieje kilka zasad zaprojektowane z myślą o osiągnięciu tych celów.

- Zakres tokenów: Używaj ograniczonych zakresów. Upewnij się, że definiujesz i ograniczasz, które działania lub zasoby może autoryzować token dostępu.

- Niestandardowe roszczenia: Może być przydatne dodanie dodatkowego kontekstu lub metadanych do procesu podszywania się, np. powód podszywania się lub związane zgłoszenie wsparcia.

- Kontrola dostępu oparta na roli (RBAC): Zezwalaj tylko na pewne role (np. agenci wsparcia) na podszywanie się pod użytkowników i ograniczaj zakres na potrzeby roli.

- Szczegółowe rejestrowanie: Rejestruj wszystkie działania podszywania się, w tym kto je wykonał i co zostało zrobione, aby zapewnić odpowiedzialność i możliwość śledzenia.

- Zarządzanie zgodą: Powiadamiaj użytkowników, gdy pojawia się podszywanie się i daj im możliwość zatwierdzenia lub wycofania dostępu.

Jak Logto implementuje podszywanie się?

Logto wspiera podszywanie się poprzez swoje API zarządzania.

Zobacz ten przewodnik - podszywanie się użytkownika dla więcej szczegółów. Logto oferuje również dodatkowe funkcje, które integrują podszywanie się, wspierając scenariusze produktów w rzeczywistym świecie.

| Funkcje | Opis | Link do dokumentacji |

|---|---|---|

| Kontrola dostępu oparta na roli | Przypisywanie uprawnień użytkownikom na podstawie ich ról | https://docs.logto.io/authorization/role-based-access-control |

| Niestandardowe roszczenia tokenów | Dodawanie niestandardowych roszczeń w tokenach dostępu. | https://docs.logto.io/developers/custom-token-claims |

| Logi audytowe | Łatwe monitorowanie aktywności użytkowników i wydarzeń. | https://docs.logto.io/developers/audit-logs |