Integrar Microsoft Entra ID (OIDC) no Logto Enterprise SSO

Aprende como integrar Microsoft Entra ID (OIDC) SSO usando o Logto.

Como uma solução abrangente de gestão de identidade e acesso, o Microsoft Entra ID, também conhecido como Azure Active Directory (Azure AD), suporta ambos os protocolos OpenID Connect (OIDC) e Security Assertion Markup Language (SAML) para integração de single sign-on (SSO). No tutorial anterior, mostramos como integrar a tua aplicação Logto com Microsoft Entra ID (SAML) SSO. Neste tutorial, vamos mostrar como integrar a tua aplicação Logto com Microsoft Entra ID (OIDC) SSO.

Pré-requisitos

Como de costume, antes de começarmos, certifica-te de que tens uma conta Microsoft Entra ou Azure ativa. Se não tiveres uma, podes inscrever-te para uma conta Microsoft gratuita aqui.

Uma conta Logto na cloud. Se não tiveres uma, és muito bem-vindo a inscrever-te para uma conta Logto. O Logto é gratuito para uso pessoal. Todas as funcionalidades estão disponíveis para tenants de desenvolvimento, incluindo a funcionalidade SSO.

Uma aplicação Logto bem integrada também é necessária. Se não tiveres uma, por favor segue o guia de integração para criar uma aplicação Logto.

Integração

Criar um novo conector Microsoft Entra ID OIDC SSO no Logto

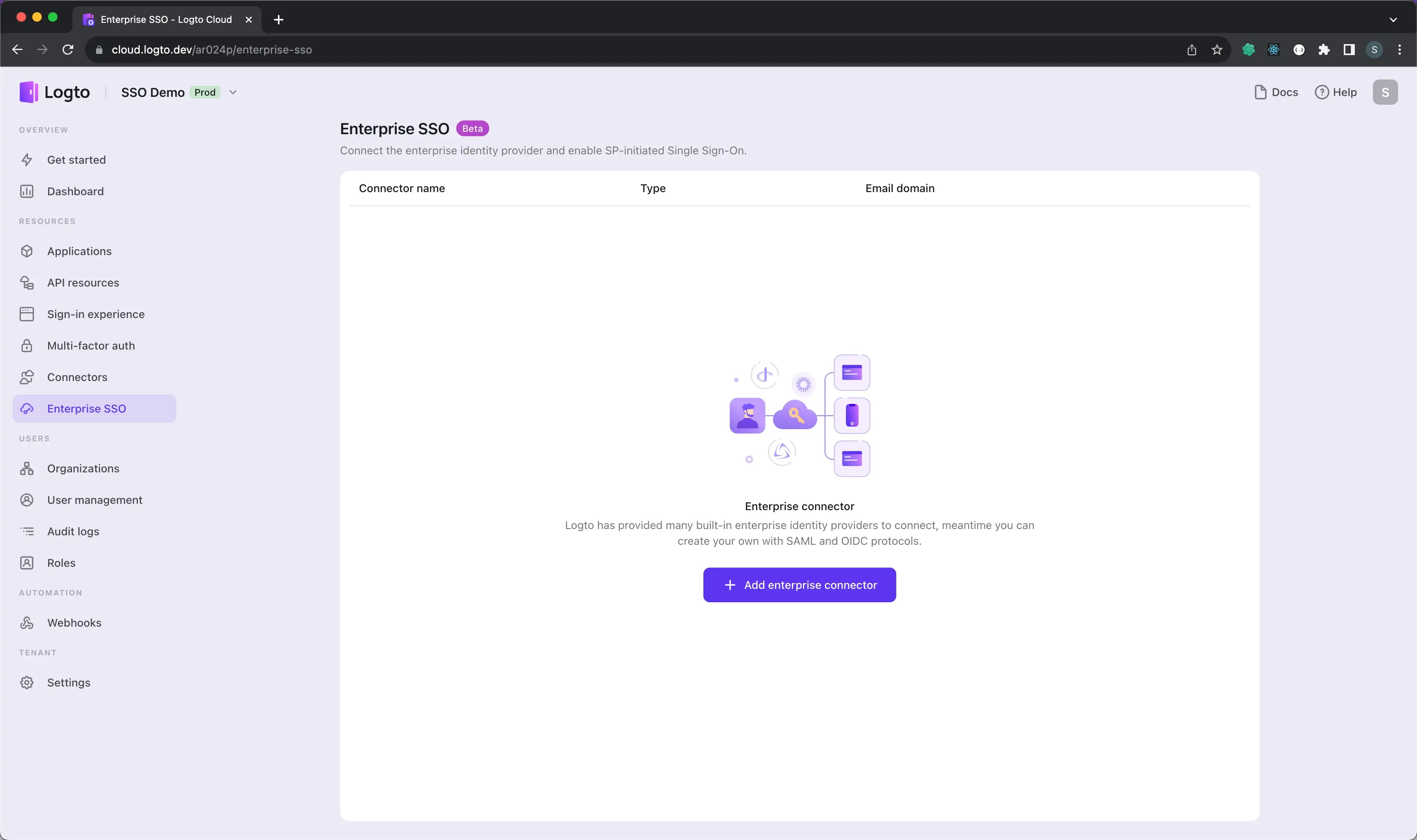

- Visita o teu Logto Cloud Console e navega até à página Enterprise SSO.

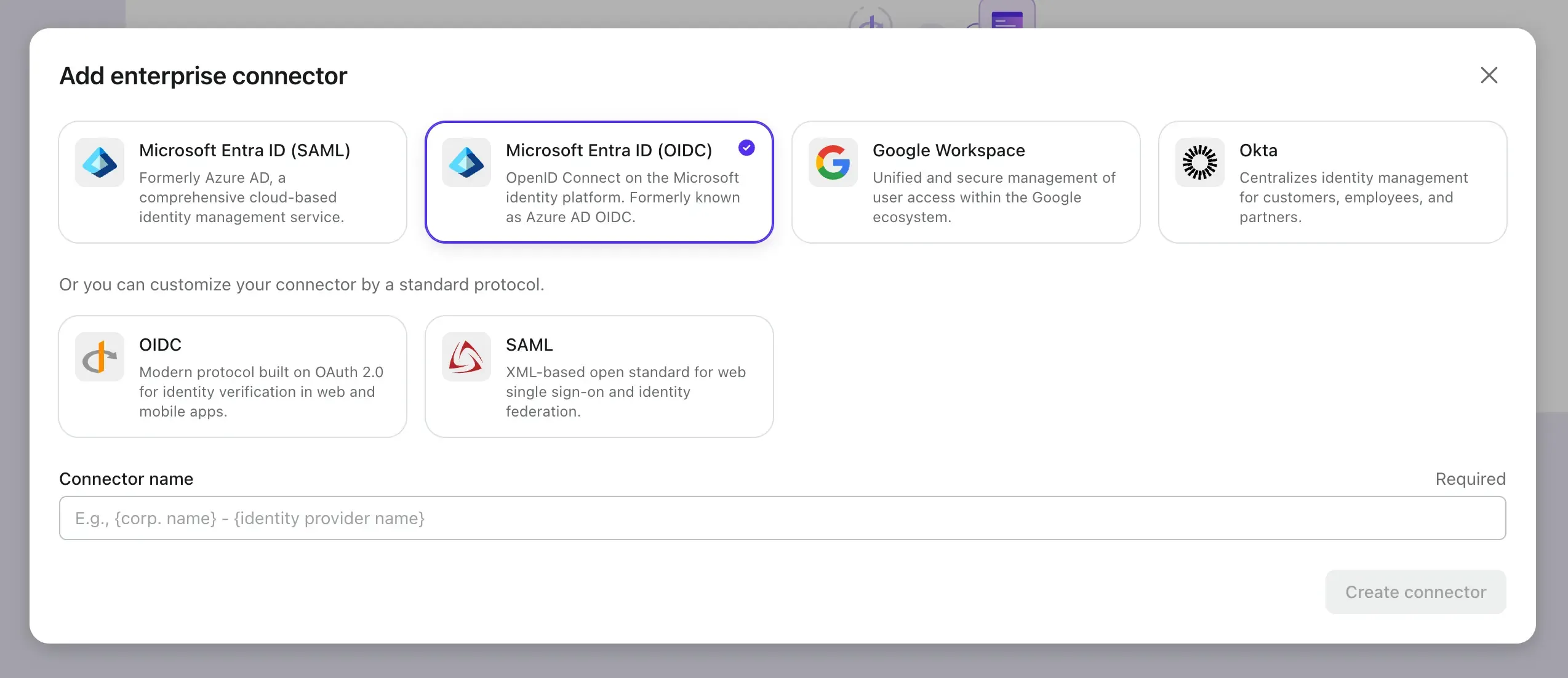

- Clica no botão Add Enterprise SSO e seleciona Microsoft Entra ID (OIDC) como o fornecedor SSO.

Agora vamos abrir o centro de administração do Microsoft Entra noutra aba e seguir os passos para criar uma aplicação OIDC no lado do Microsoft Entra.

Registar uma nova aplicação Microsoft Entra ID OIDC

-

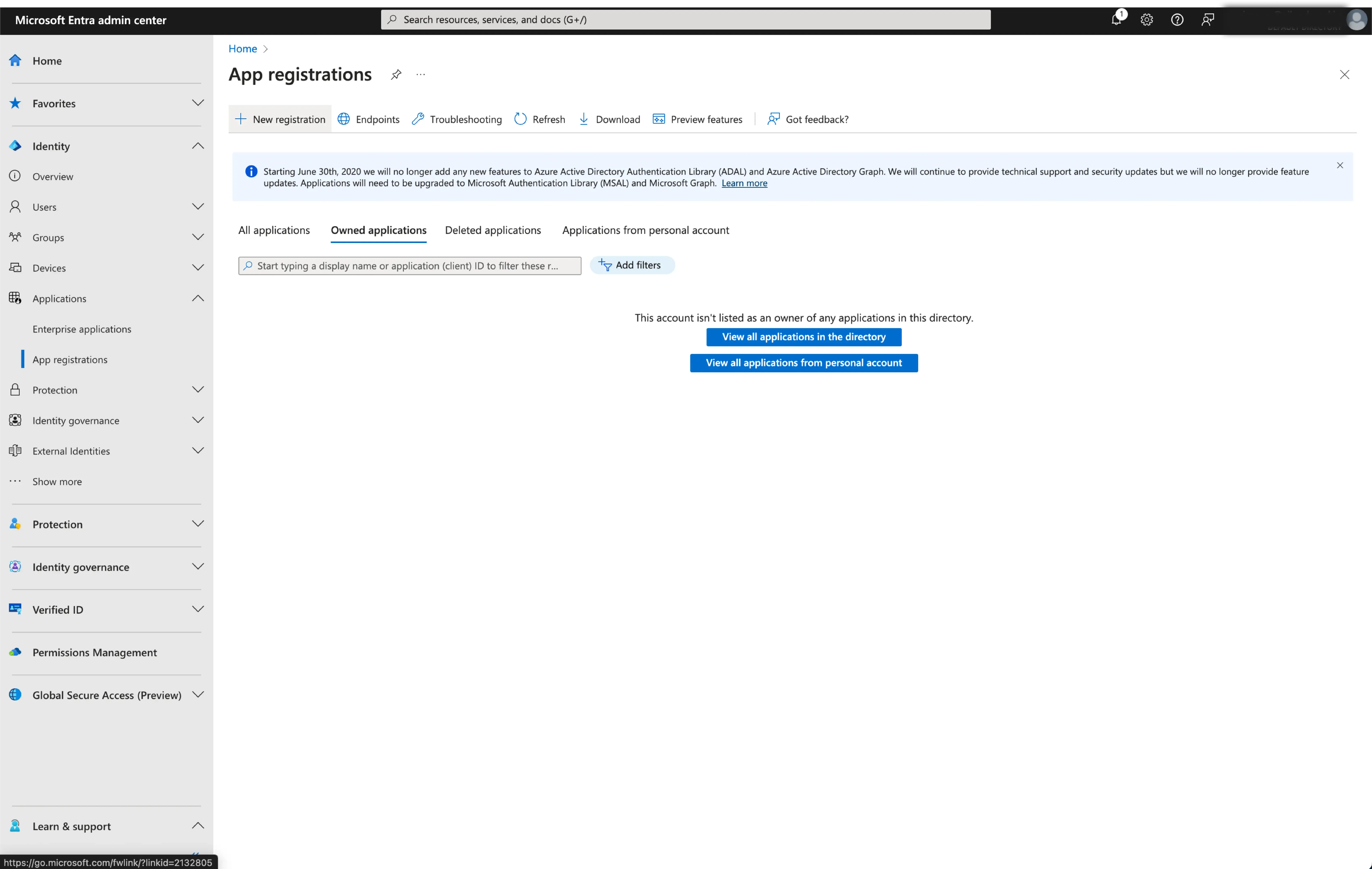

Vai ao centro de administração do Microsoft Entra e inicia sessão como administrador.

-

Navega para Identidade > Aplicações > Registo de Aplicações.

-

Seleciona

New registration. -

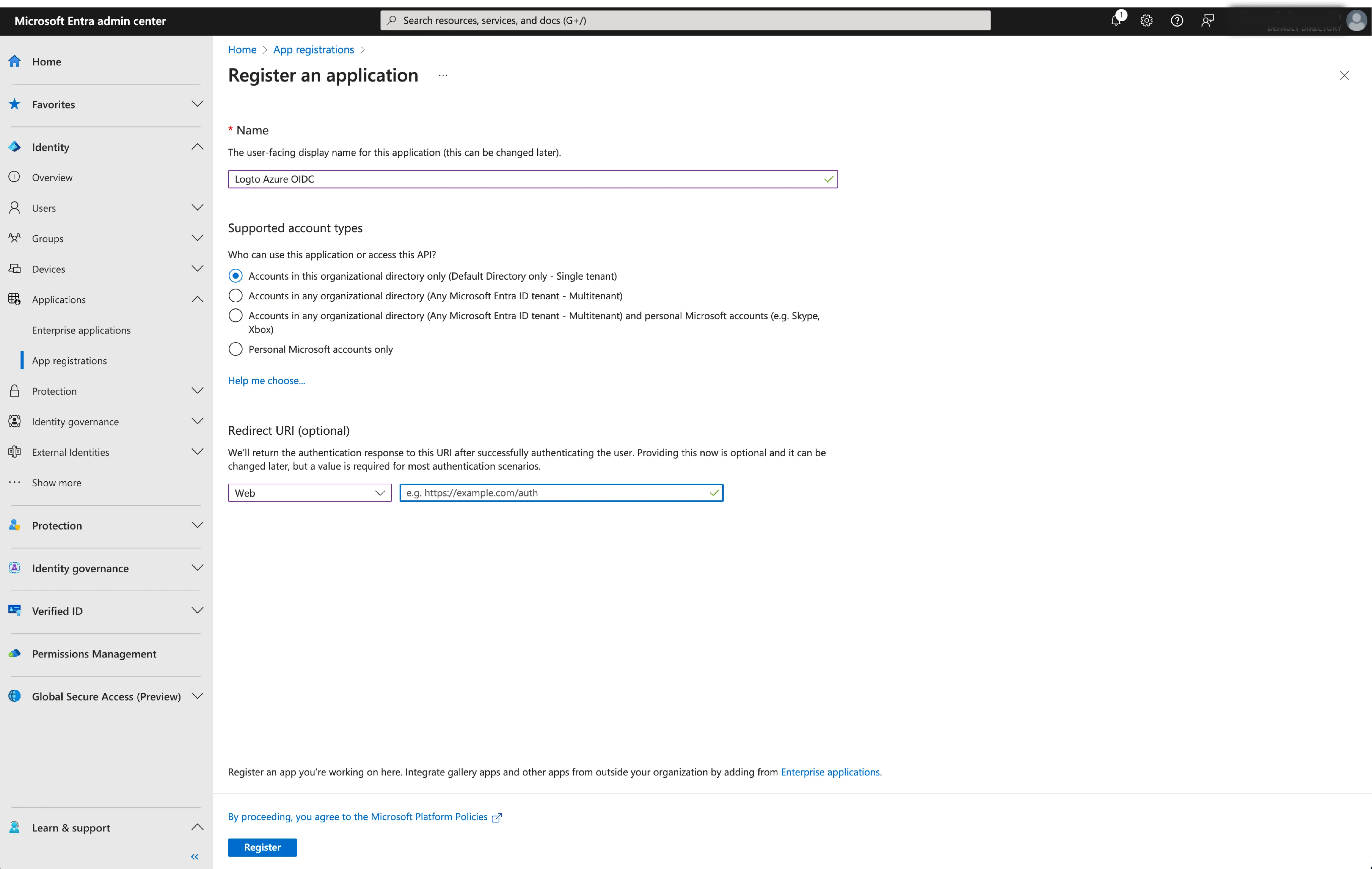

Insere o nome da aplicação e seleciona o tipo de acesso de conta apropriado para a tua aplicação.

-

Seleciona

Webcomo a plataforma da aplicação. Introduz o URI de redirecionamento para a aplicação. O URI de redirecionamento é o URL para onde o utilizador é redirecionado após ter-se autenticado com o Microsoft Entra ID. -

Copia o

Redirect URI (Callback URL)da página de detalhes do conector Logto e cola-o no campoRedirect URI.

- Clica em

Registerpara criar a aplicação.

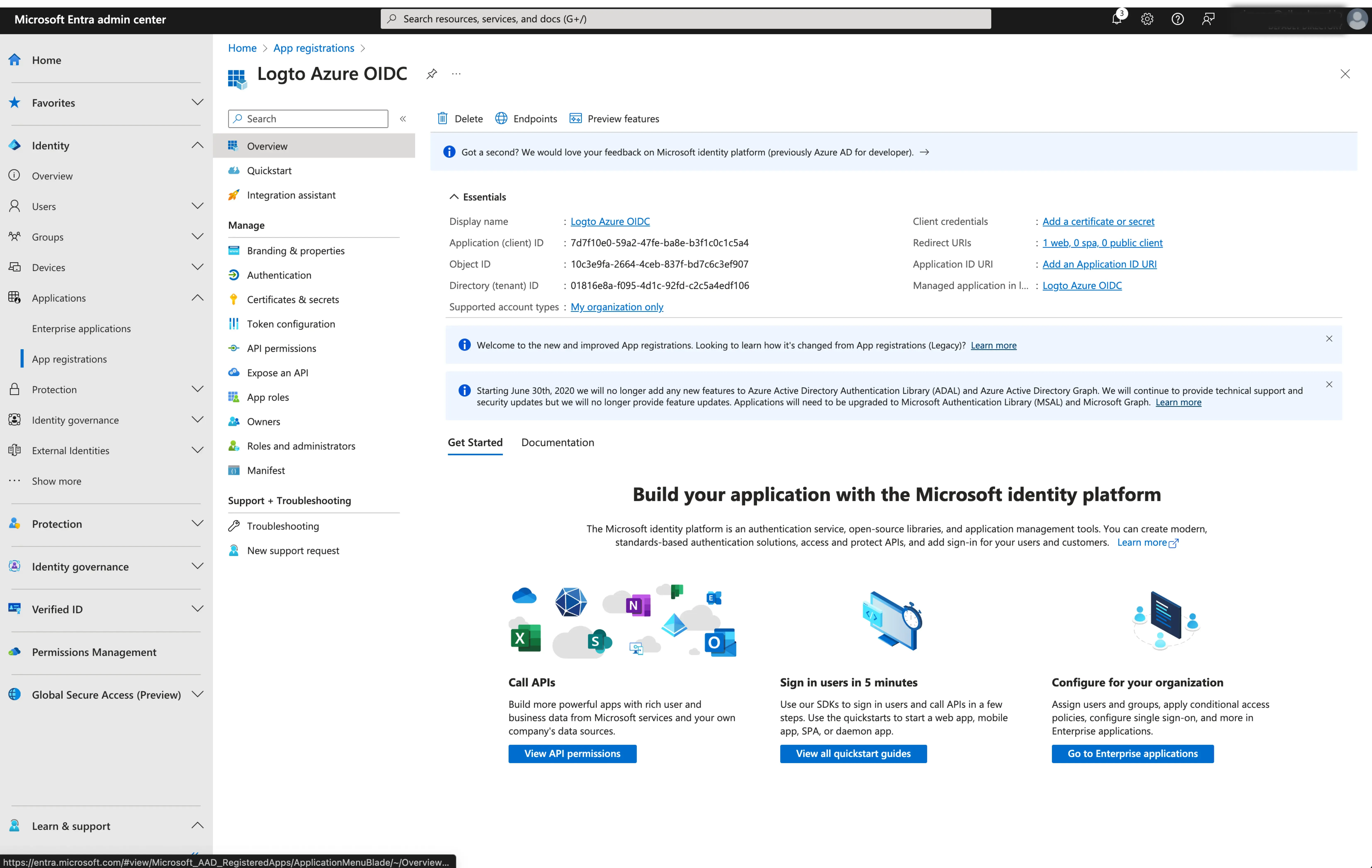

Configurar a ligação SSO no Logto

Após criar com sucesso uma aplicação Microsoft Entra OIDC, precisarás de fornecer as configurações IdP de volta ao Logto. Navega até ao separador Connection na consola Logto e preenche as seguintes configurações:

- Client ID: Um identificador único atribuído à tua aplicação OIDC pelo Microsoft Entra. Este identificador é usado pelo Logto para identificar e autenticar a aplicação durante o fluxo OIDC. Podes encontrá-lo na página de visão geral da aplicação como

Application (client) ID.

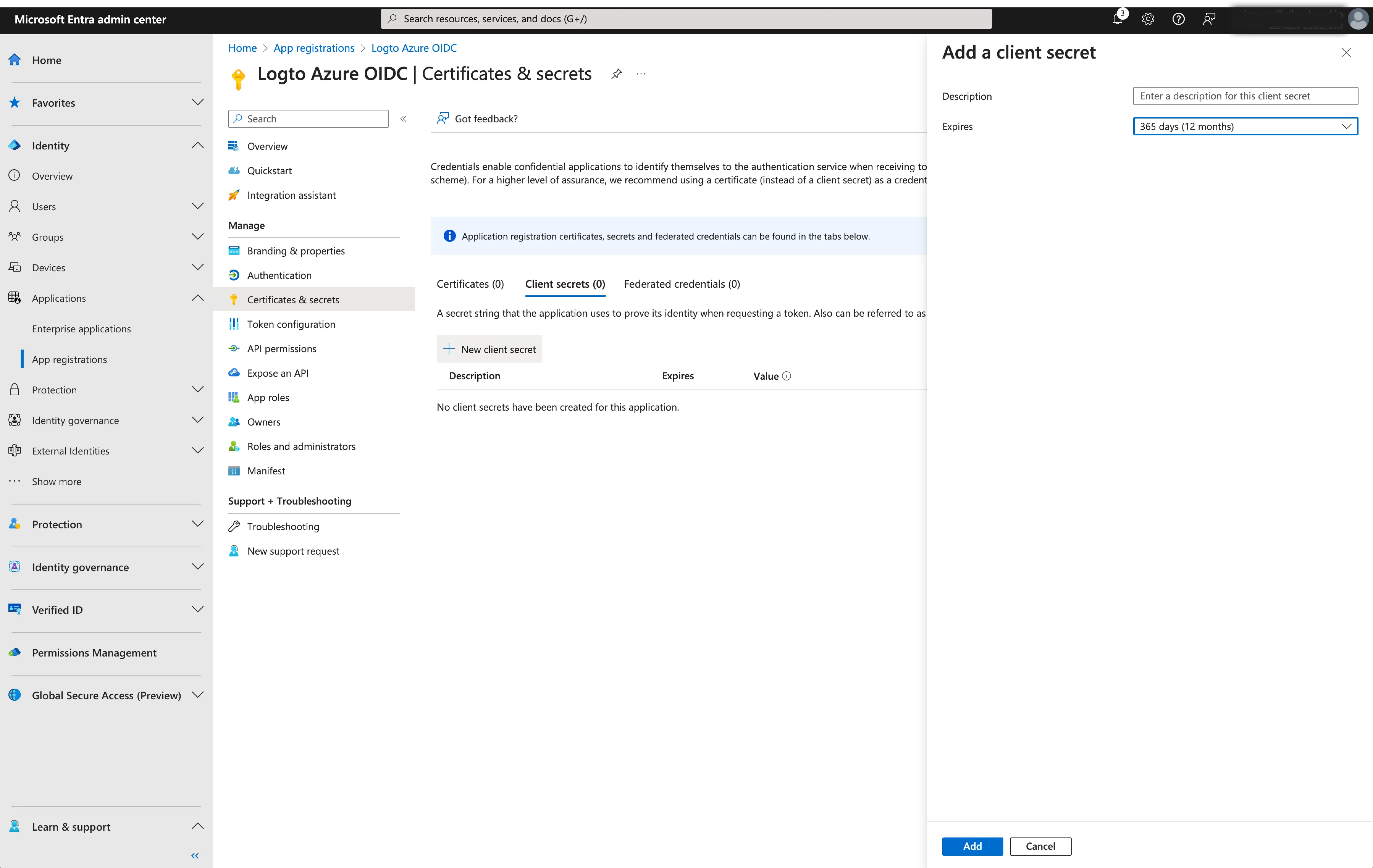

- Client Secret: Cria um novo client secret e copia o valor para o Logto. Este secret é usado para autenticar a aplicação OIDC e garantir a comunicação segura entre o Logto e o IdP.

-

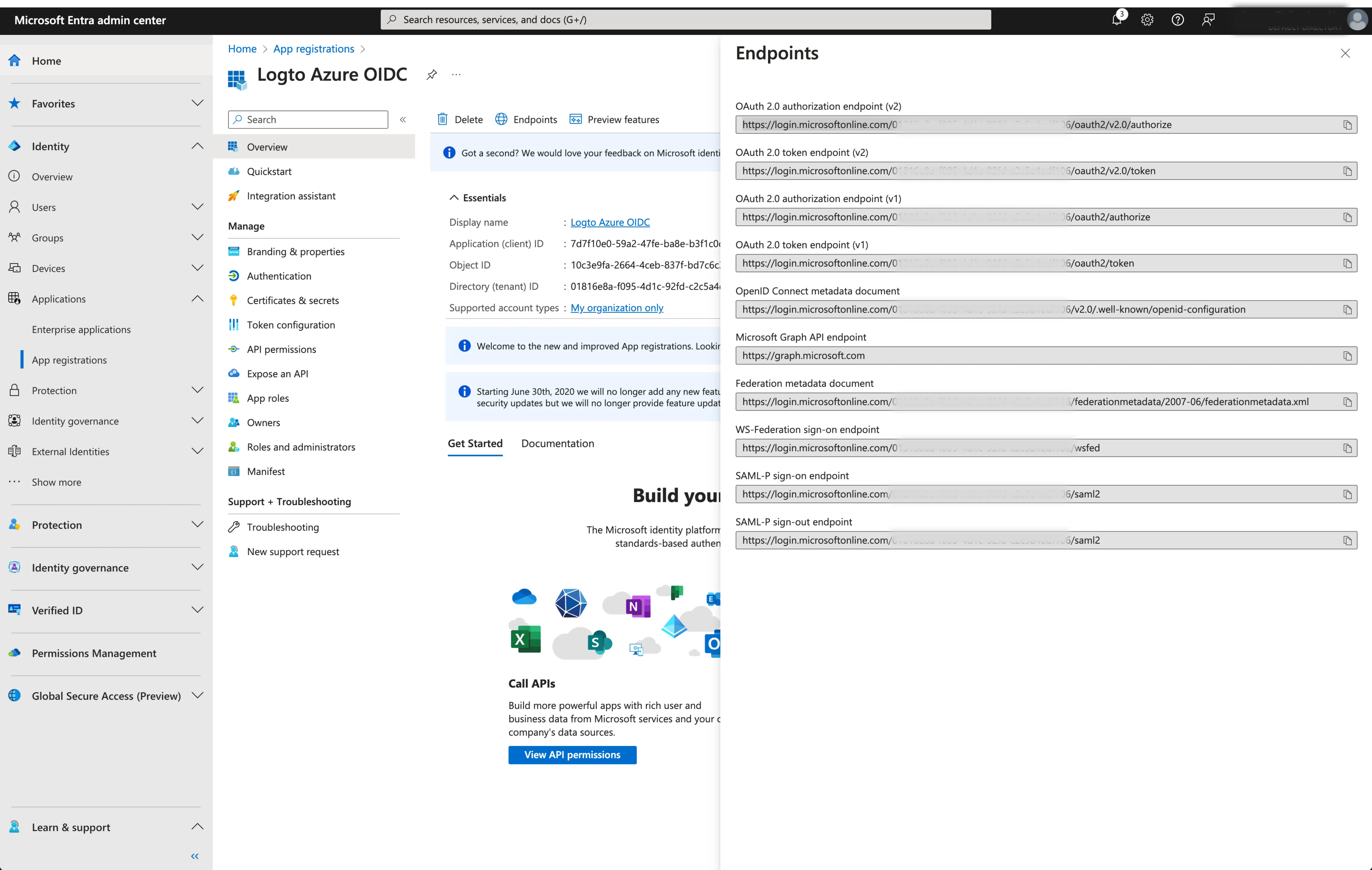

Issuer: O URL do issuer, um identificador único para o IdP, especificando a localização onde o fornecedor de identidade OIDC pode ser encontrado. É uma parte crucial da configuração OIDC, pois ajuda o Logto a descobrir os endpoints necessários.

Em vez de fornecer manualmente todos esses endpoints OIDC, o Logto obtém automaticamente todas as configurações e endpoints IdP necessárias. Isto é feito utilizando o URL do issuer que forneceste e fazendo uma chamada ao endpoint de descoberta do IdP.

Para obter o URL do issuer, podes encontrá-lo na secção

Endpointsda página de visão geral da aplicação.Localiza o endpoint

OpenID Connect metadata documente copia o URL SEM o caminho final.well-known/openid-configuration. Isto porque o Logto adicionará automaticamente o.well-known/openid-configurationao URL do issuer ao buscar as configurações OIDC.

- Scope: Uma lista de strings separadas por espaços que define as permissões ou níveis de acesso desejados pedidos pelo Logto durante o processo de autenticação OIDC. O parâmetro scope permite-te especificar quais informações e acessos o Logto está a solicitar ao IdP.

O parâmetro scope é opcional. Independentemente das configurações de scope personalizadas, o Logto enviará sempre os scopes openid, profile e email para o IdP.

Clica em Save para finalizar o processo de configuração.

Ativar o conector Microsoft Entra ID (OIDC) no Logto

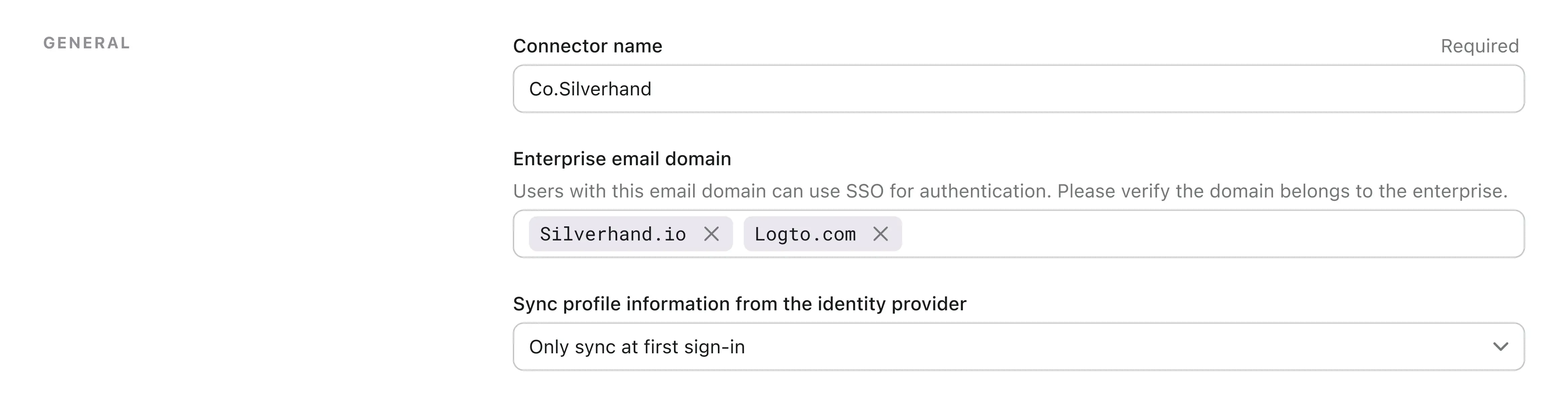

Configurar o domínio de email e ativar o conector Microsoft Entra ID (OIDC) no Logto

Fornece os domínios de email da tua organização no separador experience do conector Logto SAML SSO. Isto ativará o conector SSO como método de autenticação para esses utilizadores.

Os utilizadores com endereços de email nos domínios especificados estarão exclusivamente limitados a usar o conector SAML SSO como seu único método de autenticação.

Ativar o conector Microsoft Entra ID (OIDC) na experiência de início de sessão do Logto

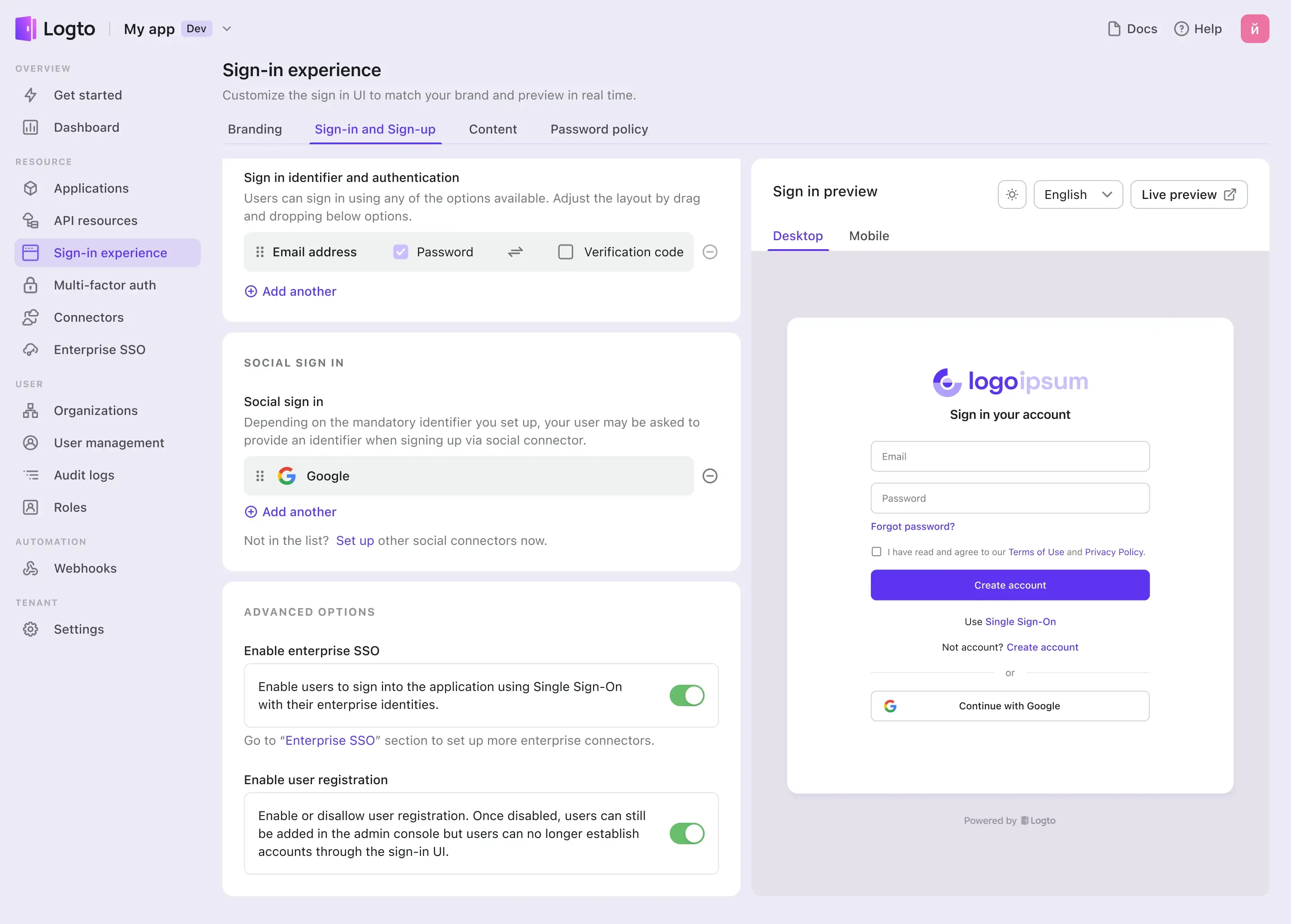

Vai ao separador Sign-in Experience e ativa o SSO empresarial.

Agora, podes testar a integração SSO utilizando o botão de pré-visualização ao vivo no canto superior direito da secção Sign-in Experience preview.