Integrar Azure SAML SSO usando Logto

Aprende como integrar o Azure SAML SSO usando Logto em minutos.

Microsoft Entra ID também conhecido como Azure Active Directory (Azure AD) é uma solução abrangente de gestão de identidade e acesso que te oferece um conjunto robusto de capacidades para gerir utilizadores e grupos. Muitas organizações usam o Azure AD para gerir os seus utilizadores e grupos, e também é uma escolha popular para integração de single sign-on (SSO). O Azure AD suporta ambos os protocolos OpenID Connect (OIDC) e Security Assertion Markup Language (SAML) para integração SSO. Neste tutorial, vamos mostrar-te como integrar a tua aplicação Logto com Azure SAML SSO primeiro.

Pré-requisitos

Antes de começarmos, certifica-te de que tens uma conta Azure ativa. Se não tens uma, podes inscrever-te para uma conta Azure gratuita aqui.

Uma conta Logto cloud. Se não tens uma, és muito bem-vindo a inscrever-te para uma conta Logto. O Logto é gratuito para uso pessoal. Todas as funcionalidades estão disponíveis para inquilinos de desenvolvimento, incluindo a funcionalidade SSO.

Também é necessária uma aplicação Logto bem integrada. Se não tens uma, por favor segue o guia de integração para criar uma aplicação Logto.

Integração

Criar um novo conector Azure SAML SSO no Logto

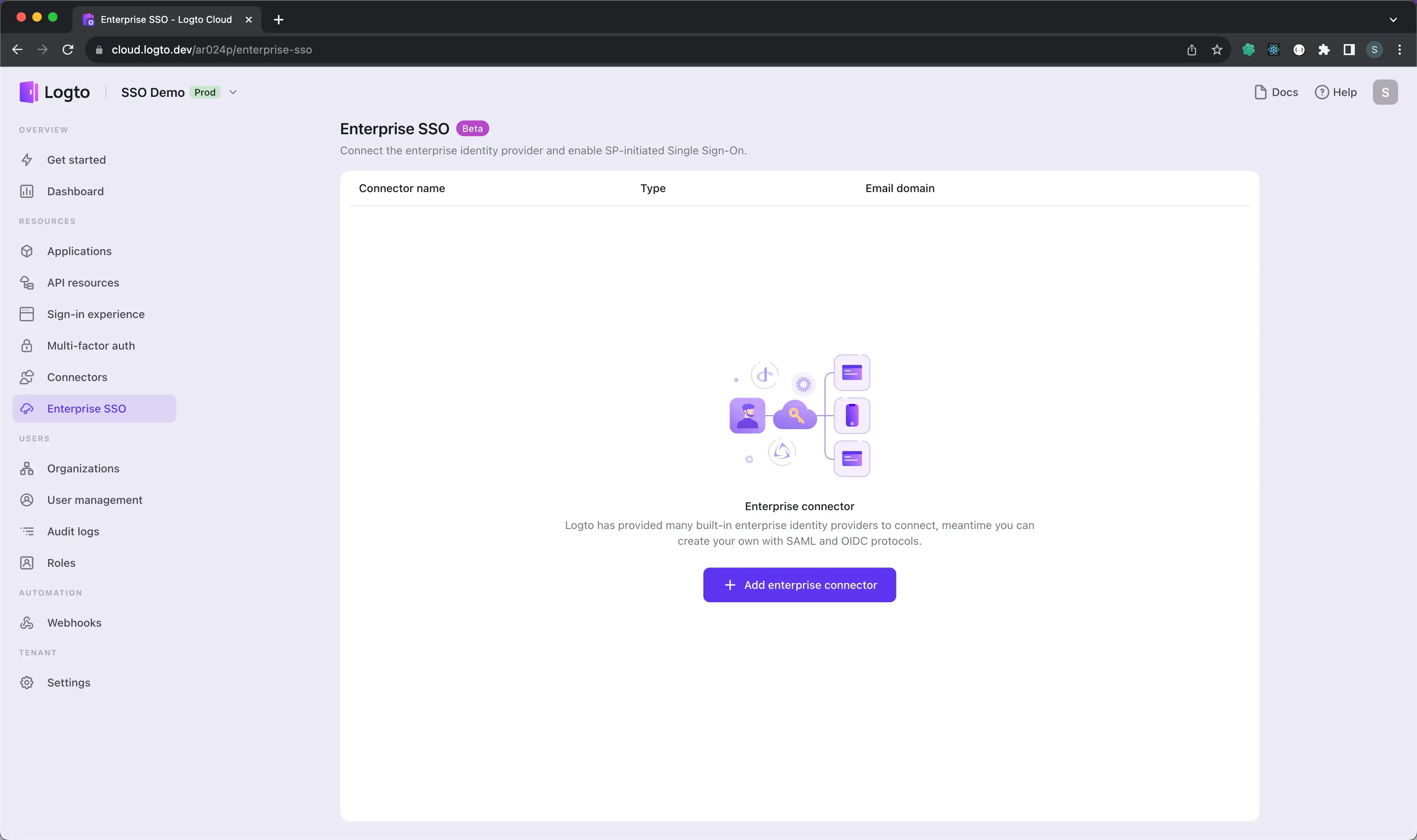

- Visita o teu Logto Cloud Console e navega para a página Enterprise SSO.

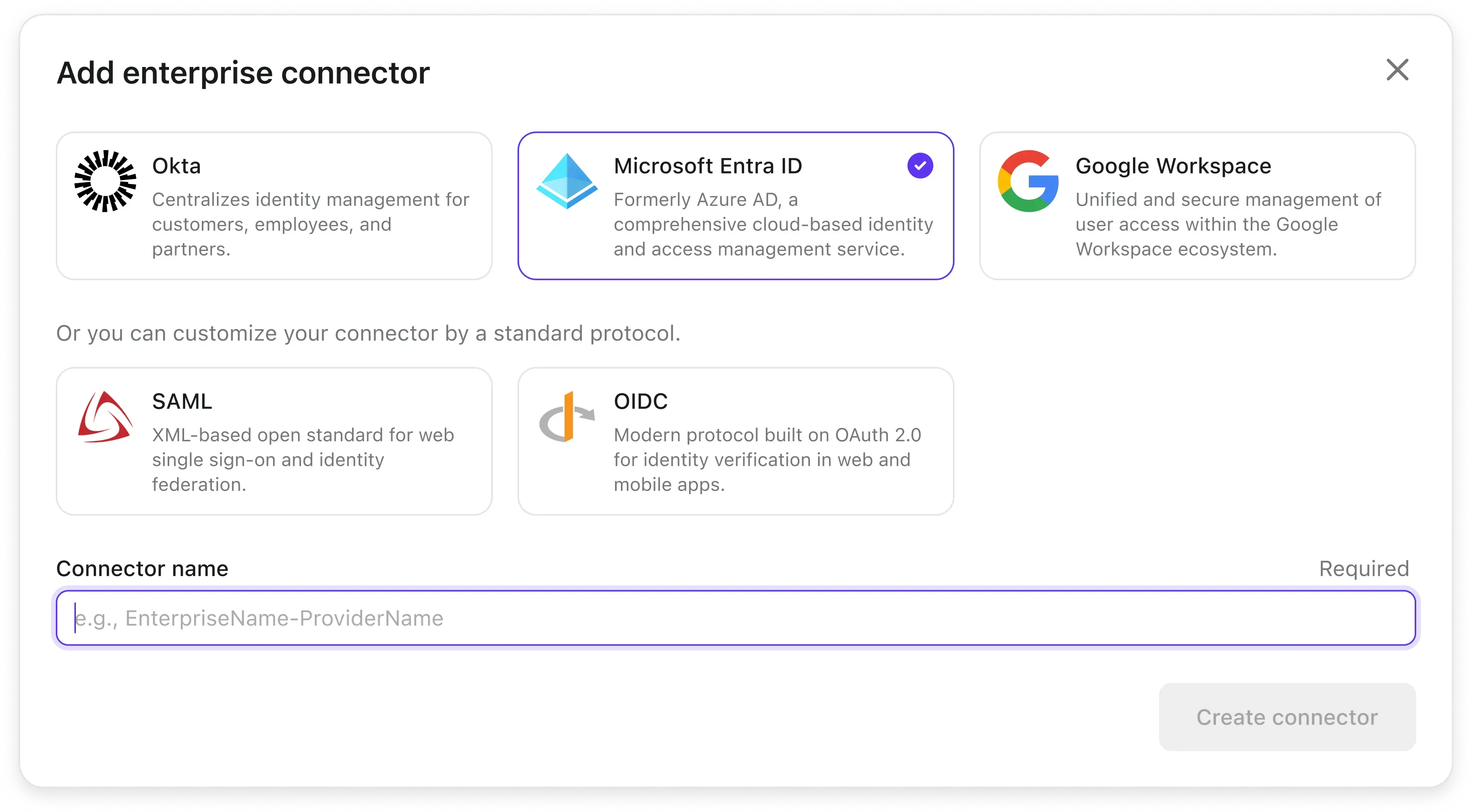

- Clica no botão Add Enterprise SSO e seleciona Microsoft Enrtra Id (SAML) como o fornecedor de SSO.

Vamos abrir o portal do Azure noutra aba e seguir os passos para criar uma aplicação de empresa no lado do Azure.

Criar uma aplicação de empresa no Azure

-

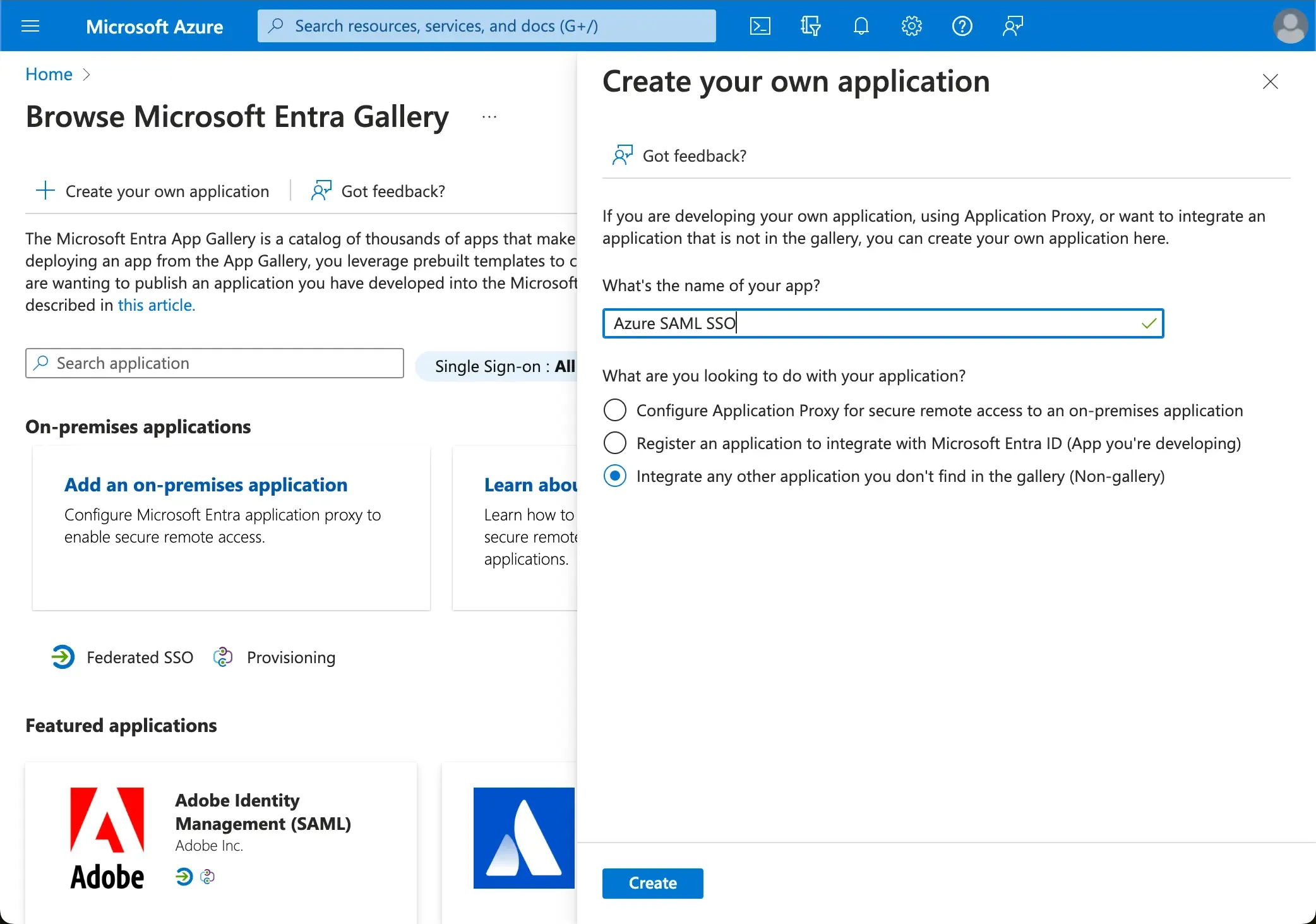

Vai ao portal do Azure e entra como administrador.

-

Seleciona o serviço

Microsoft Entra ID. -

Navega para as

Aplicações empresariaisusando o menu lateral. Clica emNova aplicaçãoe selecionaCriar a tua própria aplicaçãono menu superior. -

Introduz o nome da aplicação e seleciona

Integrar qualquer outra aplicação que não encontras na galeria (Fora da galeria).

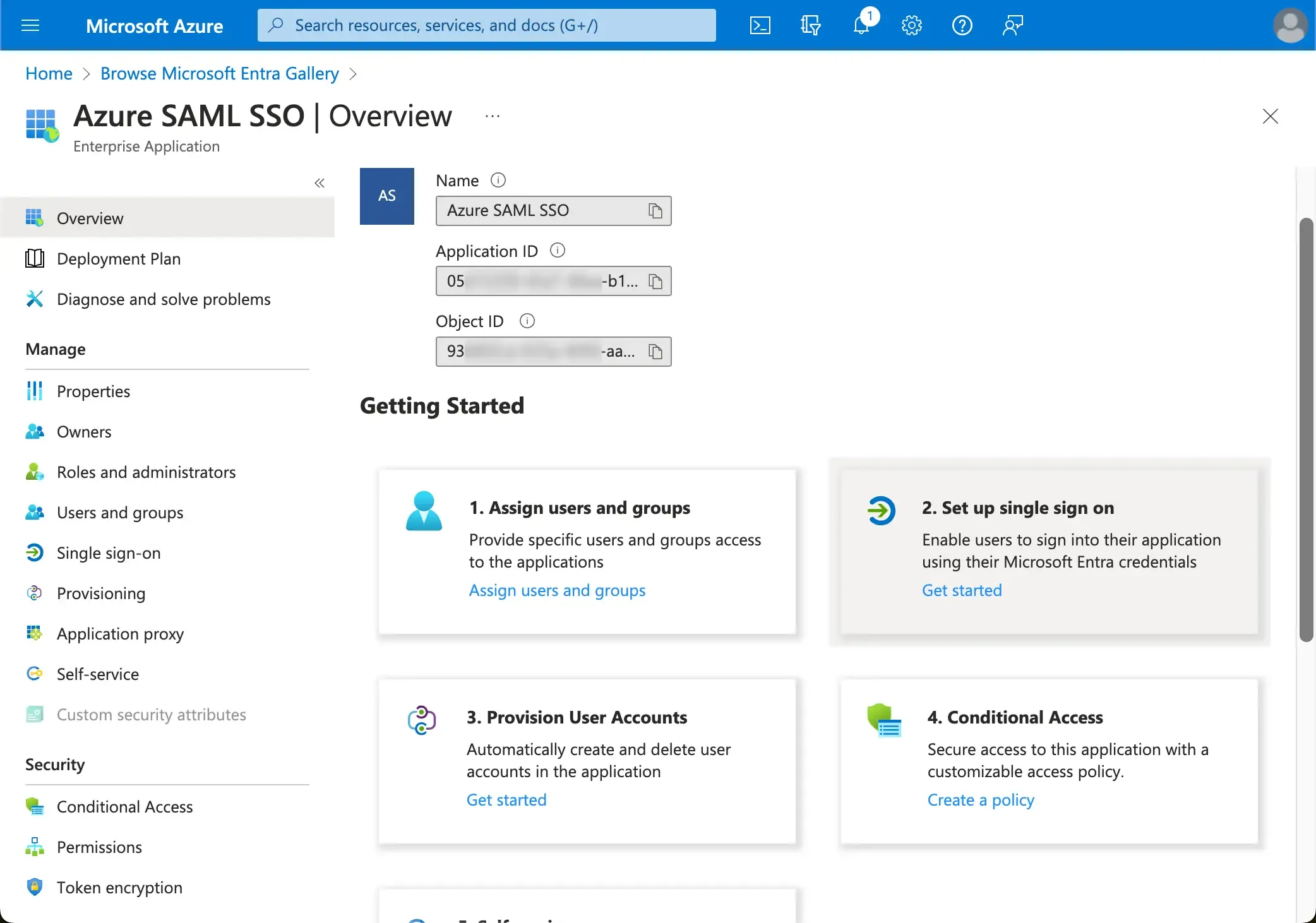

- Assim que a aplicação estiver criada, seleciona

Configurar single sign-on>SAMLpara configurar as definições de SAML SSO.

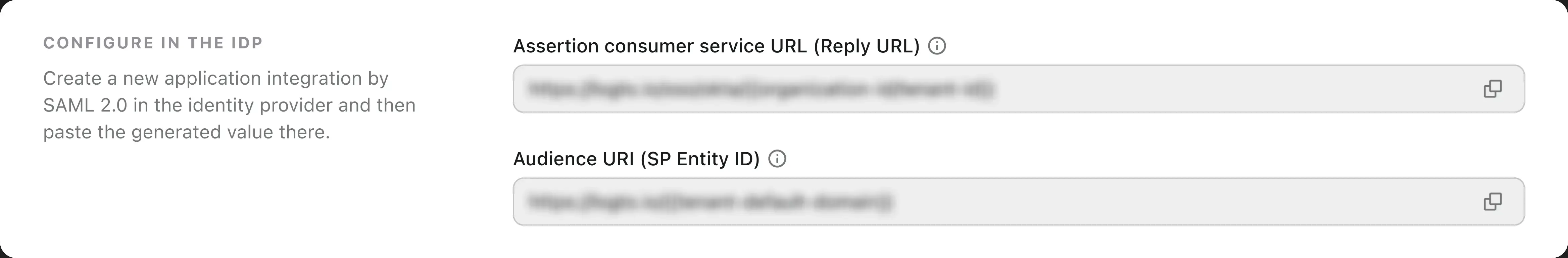

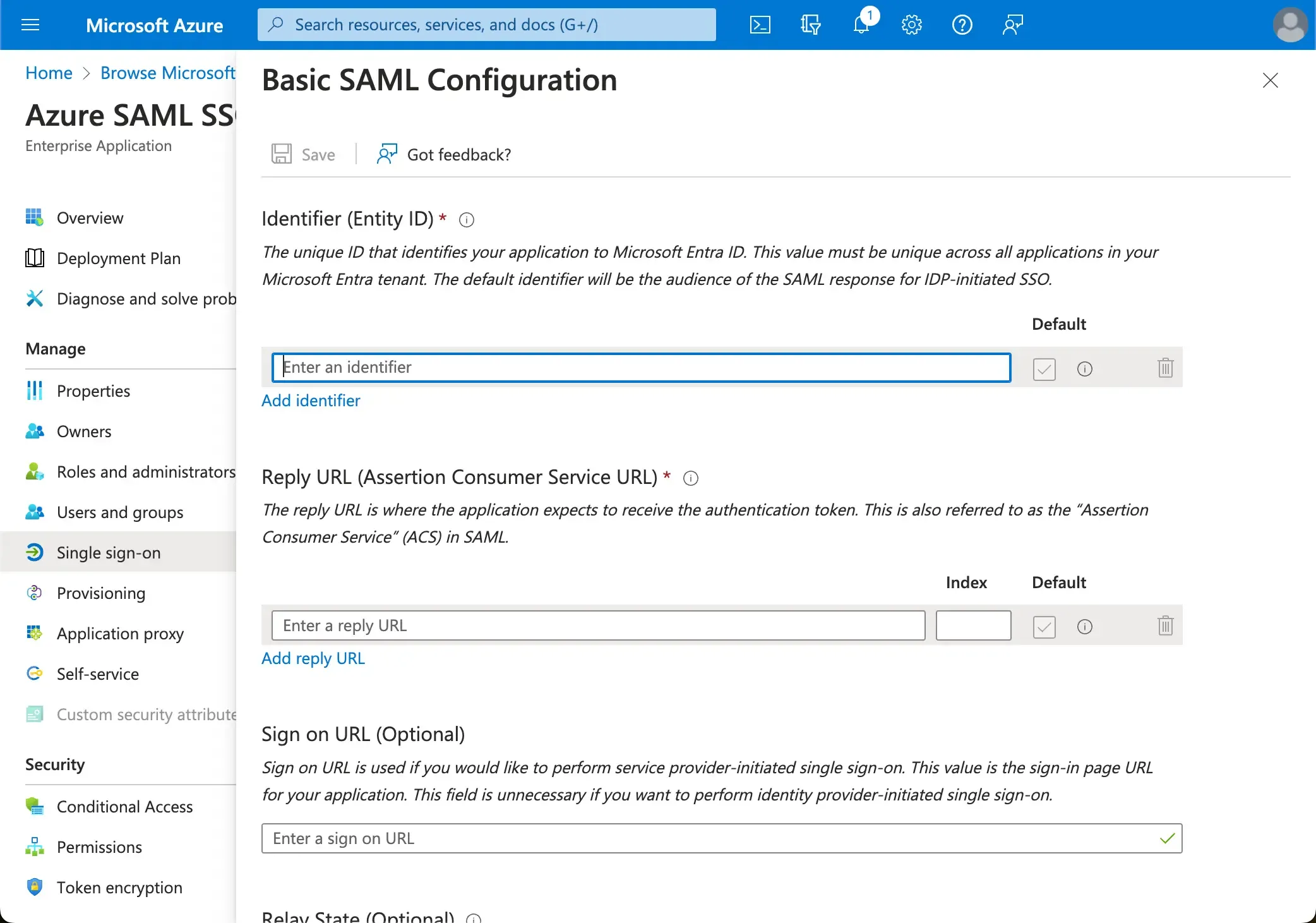

- Abre a primeira secção de

Configuração Básica de SAMLe copia/cola a seguinte informação do Logto.

-

Audience URI(SP Entity ID): Representa-se como um identificador globalmente único para o teu serviço Logto, funcionando como o EntityId para SP durante as requisições de autenticação para o IdP. Este identificador é fundamental para a troca segura de asserts SAML e outros dados relacionados com a autenticação entre o IdP e o Logto.

-

ACS URL: O URL do Serviço de Consumidor de Asserções (ACS) é o local onde a asserção SAML é enviada com uma requisição POST. Este URL é usado pelo IdP para enviar a asserção SAML para o Logto. Atua como um URL de callback onde o Logto espera receber e consumir a resposta SAML contendo a informação de identidade do utilizador.

Clica em Guardar para guardar a configuração.

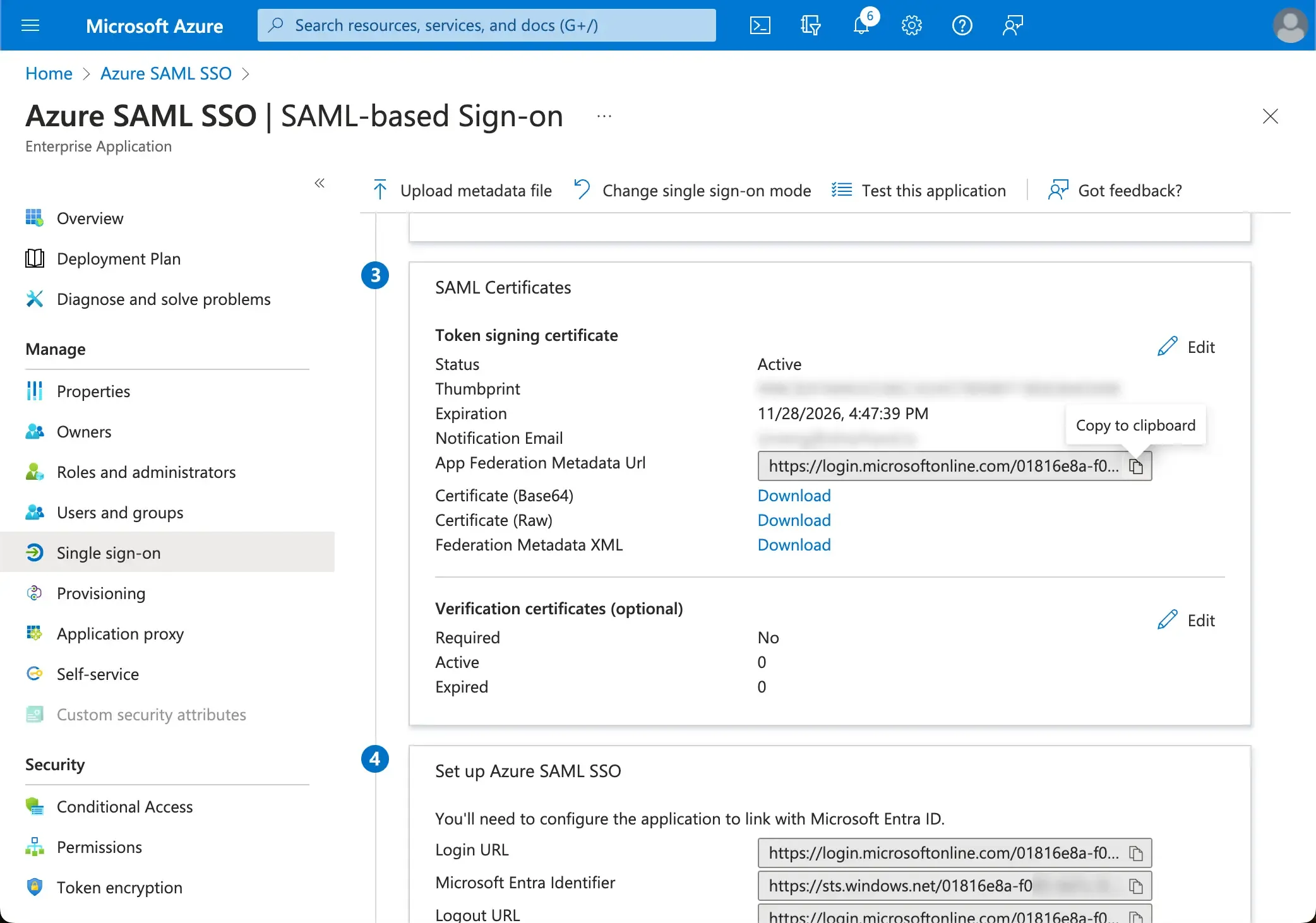

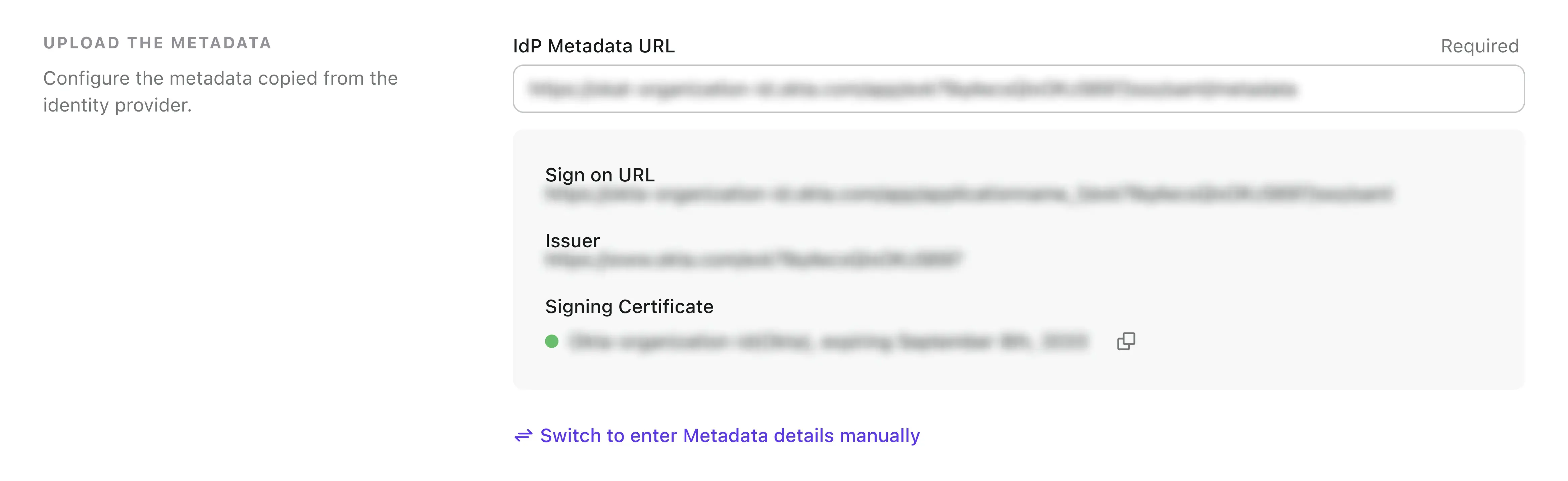

Fornecer os metadados do SAML IdP para o Logto

Assim que a aplicação SAML SSO for criada no Azure, deves fornecer a configuração de metadados do SAML IdP para o Logto. A configuração de metadados contém o certificado público do SAML IdP e o endpoint SAML SSO.

-

O Logto fornece três maneiras diferentes de configurar os metadados SAML. A maneira mais fácil é através do URL de metadados. Podes encontrar o URL de metadados no portal do Azure.

Copia o

URL de Metadados de Federação da Appda secção deCertificados SAMLda tua aplicação SSO Azure AD e cola no campoURL de Metadadosno Logto.

-

Clica no botão de guardar e o Logto irá buscar os metadados do URL e configurar a integração SAML SSO automaticamente.

Configurar o mapeamento de atributos do utilizador

O Logto oferece uma maneira flexível de mapear os atributos do utilizador retornados do IdP para os atributos do utilizador no Logto. Os seguintes atributos do utilizador do IdP serão sincronizados para o Logto por padrão:

- id: O identificador único do utilizador. O Logto irá ler a declaração

nameIDda resposta SAML como o id de identidade de SSO do utilizador. - email: O endereço de email do utilizador. Por padrão, o Logto irá ler a declaração

emailda resposta SAML como o email principal do utilizador. - nome: O nome do utilizador.

Podes gerir a lógica de mapeamento de atributos do utilizador tanto no lado do Azure AD como no lado do Logto.

-

Mapear os atributos do utilizador do AzureAD para os atributos do utilizador do Logto no lado do Logto.

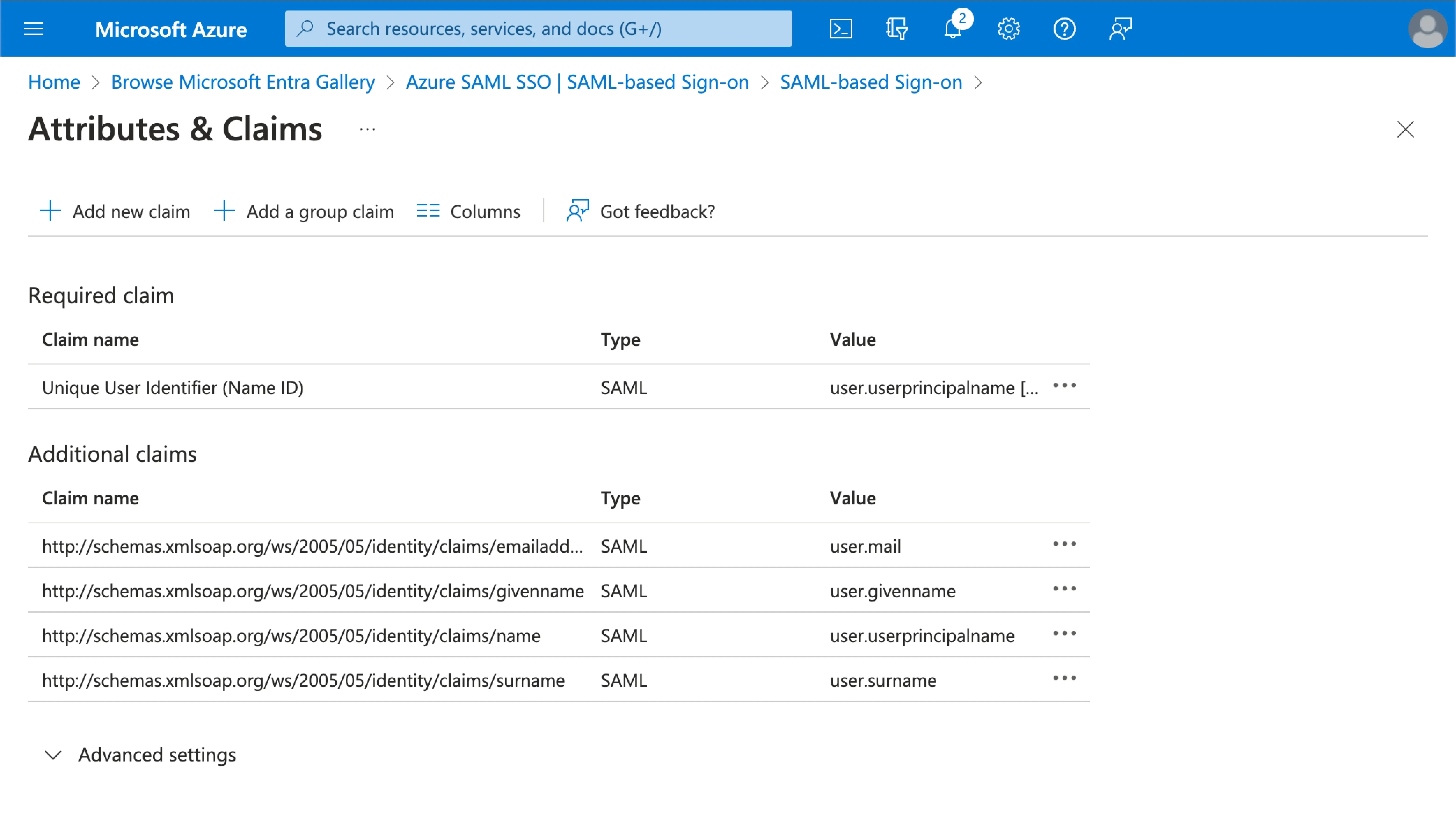

Visita a secção

Atributos & Declaraçõesda tua aplicação SSO Azure AD.Copia os seguintes nomes de atributos (com prefixo de namespace) e cola nos campos correspondentes no Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Recomendação: atualiza este valor de atributo parauser.displaynamepara melhor experiência do utilizador)

-

-

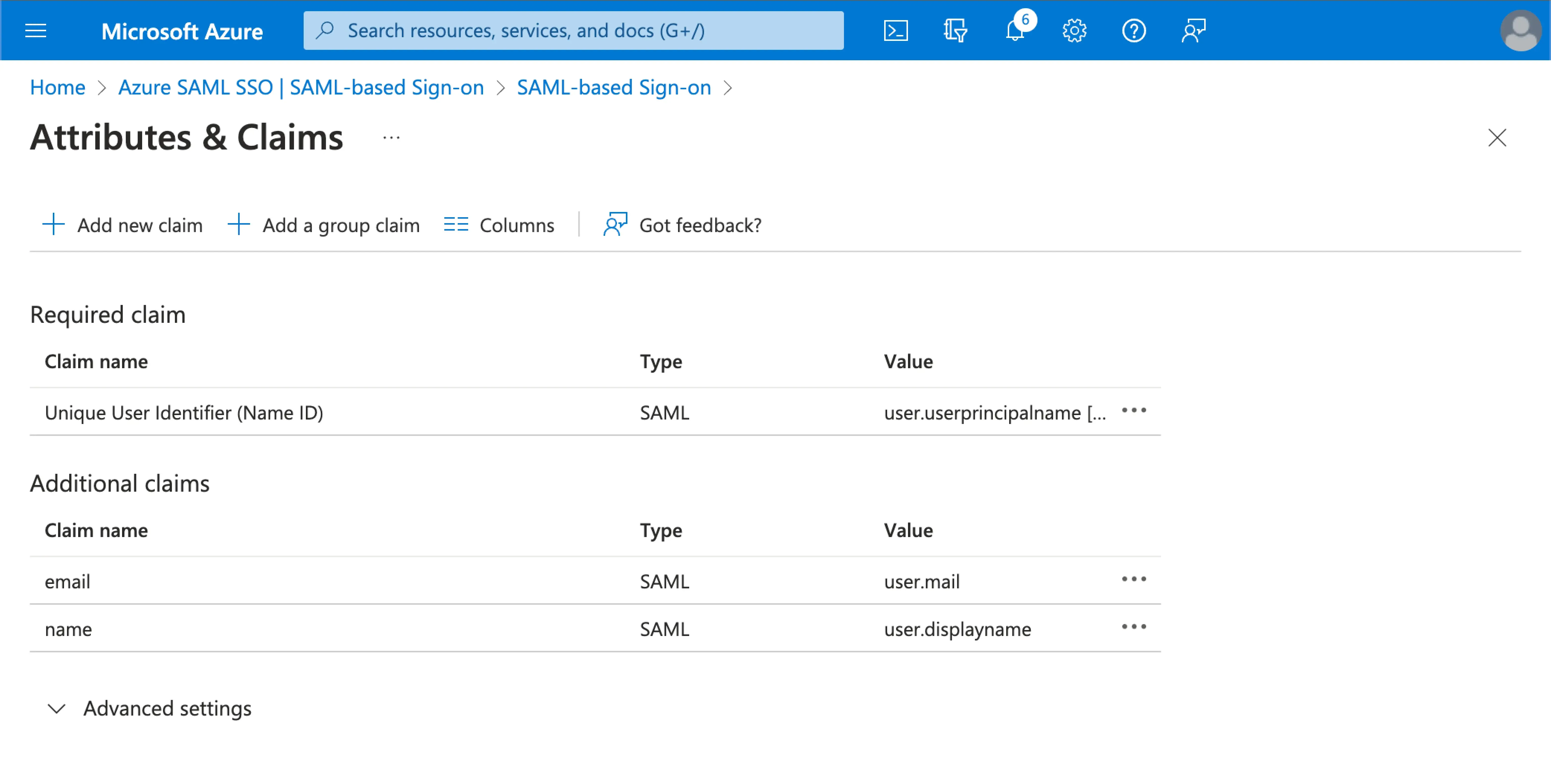

Mapear os atributos do utilizador do AzureAD para os atributos do utilizador do Logto no lado do AzureAD.

Visita a secção

Atributos & Declaraçõesda tua aplicação SSO Azure AD.Clica em

Editare atualiza os campos deDeclarações adicionaiscom base nas configurações de atributos do utilizador do Logto:- atualiza o nome da declaração com base nas configurações de atributos do utilizador do Logto.

- remove o prefixo de namespace.

- clica em

Guardarpara continuar.

Deverás terminar com as seguintes configurações:

Também podes especificar atributos adicionais do utilizador no lado do Azure AD. O Logto manterá um registro dos atributos originais do utilizador retornados do IdP no campo sso_identity do utilizador.

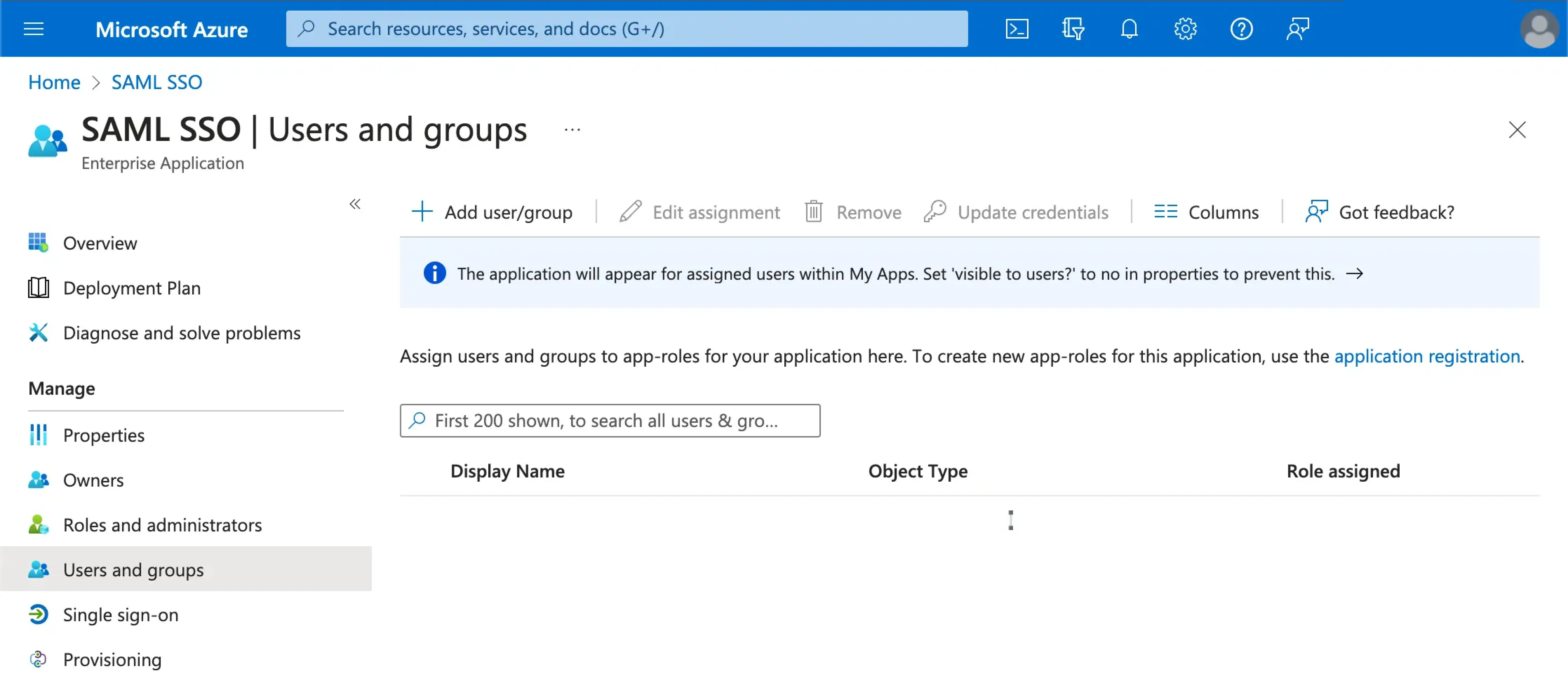

Atribuir utilizadores à aplicação Azure SAML SSO

Será necessário atribuir utilizadores à aplicação Azure SAML SSO para permitir a experiência SSO para eles.

Visita a secção Utilizadores e grupos da tua aplicação SSO Azure AD. Clica em Adicionar utilizador/grupo para atribuir utilizadores à aplicação SSO Azure AD. Apenas os utilizadores atribuídos à tua aplicação SSO Azure AD poderão autenticar-se através do conector SSO Azure AD.

Ativar o conector Azure SAML SSO no Logto

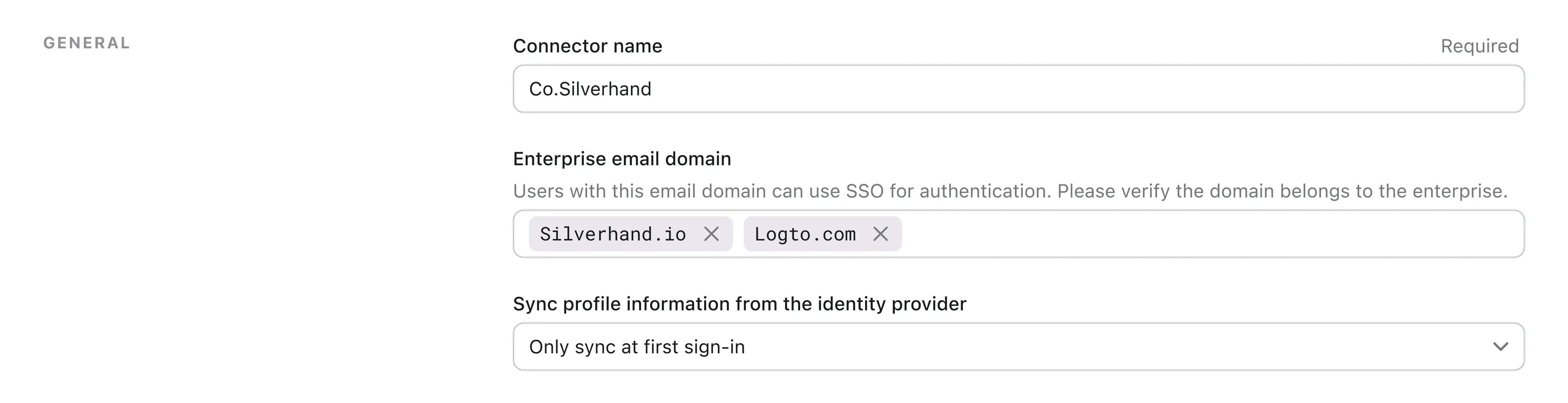

Definir domínio de email e habilitar o conector Azure SAML SSO no Logto

Fornece os domínios de email da tua organização na aba experience do conector SAML SSO do Logto. Isto irá ativar o conector SSO como um método de autenticação para esses utilizadores.

Os utilizadores com endereços de email nos domínios especificados estarão exclusivamente limitados a usar o conector SAML SSO como o seu único método de autenticação.

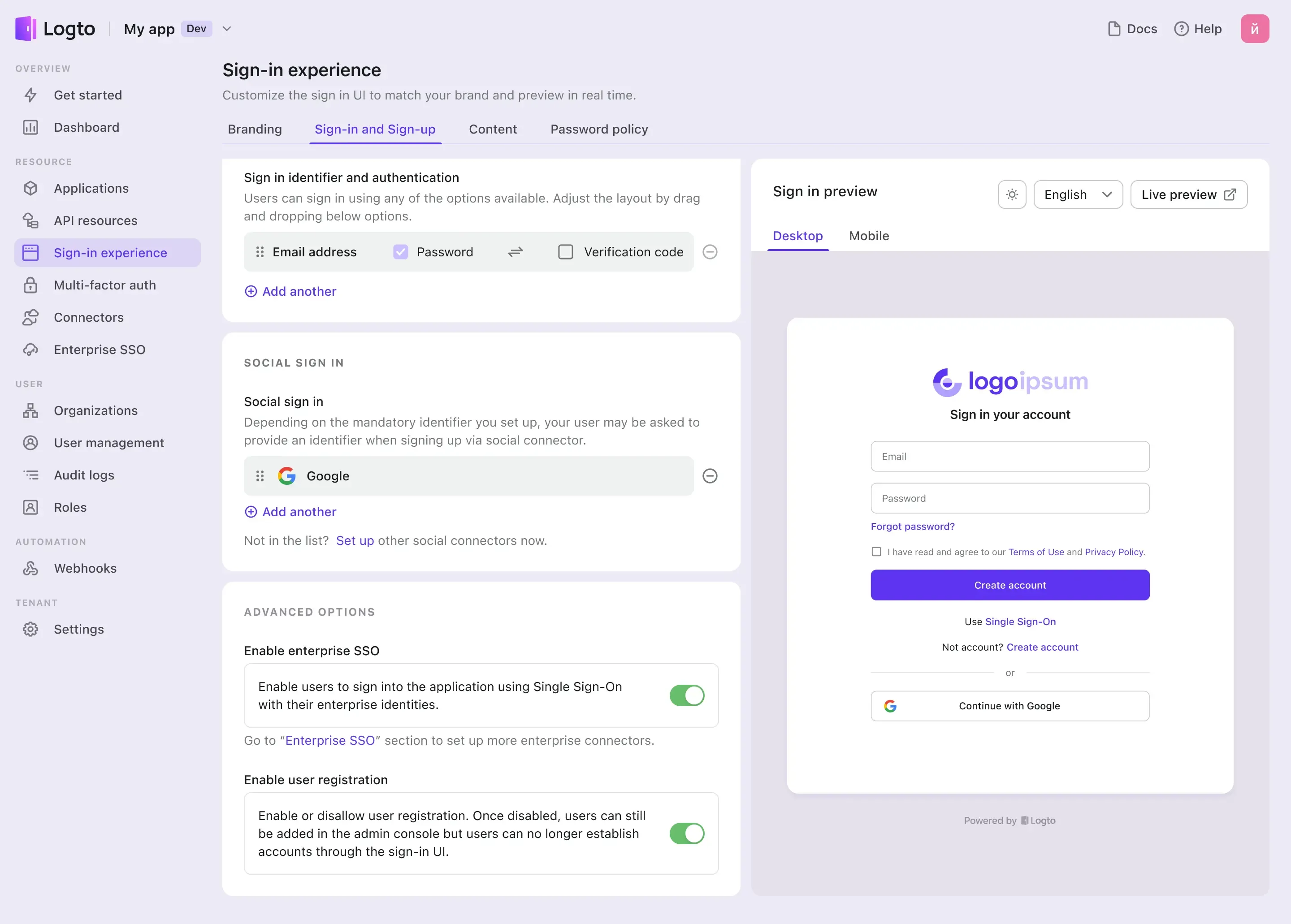

Ativar o conector Azure SAML SSO na experiência de login do Logto

Vai à aba Sign-in Experience e ativa o SSO empresarial.

Agora, podes testar a integração SSO usando o botão de pré-visualização ao vivo no canto superior direito da secção Sign-in Experience preview.