Atualização do produto Logto: Colaboração em nuvem, início de sessão direto, migração preguiçosa de senhas e mais

Use o Logto como um fornecedor de identidade OpenID Connect para construir o seu ecossistema de aplicações; adicione autenticação com dois inputs no Protected App; e novos guias para Blazor, SvelteKit, Nuxt.js, Expo (React Native) e Angular.

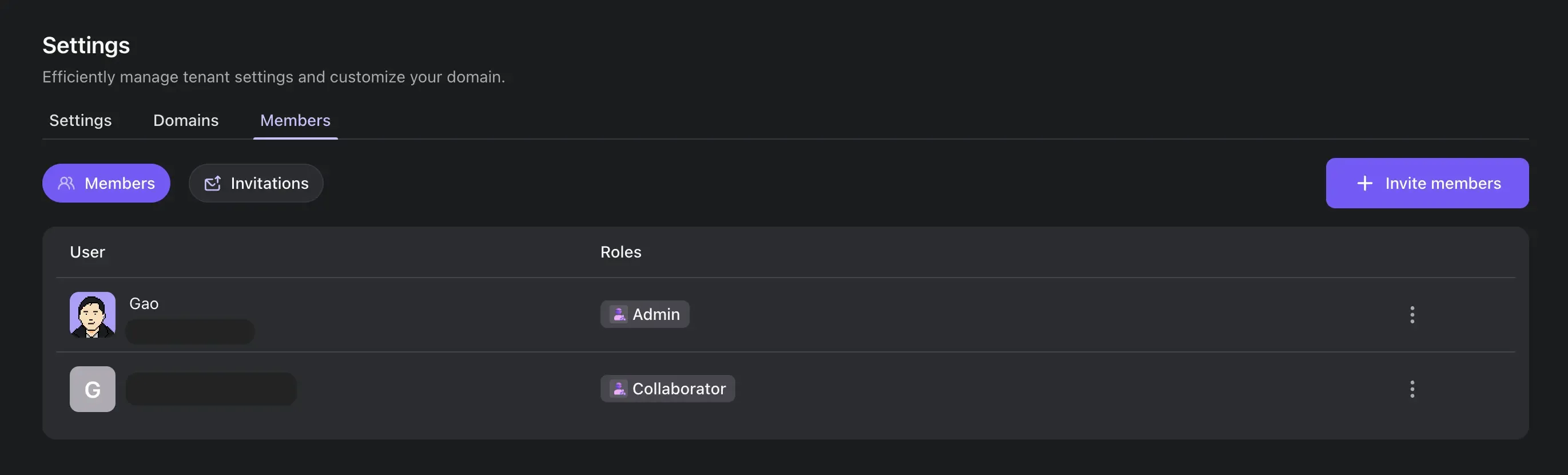

Colaboração em nuvem do Logto

A funcionalidade tão esperada finalmente chegou! Agora podes convidar os teus membros da equipa para as tuas tenants do Logto. Colabora com os membros da tua equipa para gerir as tuas aplicações, utilizadores e outros recursos.

Convida os membros da tua equipa seguindo estes passos:

- Vai às definições da tua tenant (O separador "Definições").

- Clica no separador "Membros".

- Clica no botão "Convidar membros".

Preenche o endereço de e-mail do membro da equipa que queres convidar e escolhe o papel que lhe queres atribuir:

- Admin: Acesso total e gestão de todos os recursos da tenant.

- Colaborador: Pode gerir recursos relacionados à identidade, mas com limitações:

- Sem acesso a informações de faturação

- Não pode convidar ou gerir outros membros

- Não pode alterar o nome da tenant

- Não pode eliminar a tenant

Para mais informações, vê Convidar os membros da tua equipa.

Início de sessão direto

Agora podes invocar diretamente um método de início de sessão, ignorando o primeiro ecrã. Isto é útil quando tens um link direto para um método de início de sessão, por exemplo, quando tens um botão "Iniciar sessão com Google" no teu site.

Para usar esta funcionalidade, precisas de passar o parâmetro direct_sign_in na solicitação de autenticação. Suporta os seguintes métodos:

- Um conector social

- Um conector de SSO empresarial

Para saber mais, consulta a documentação Início de sessão direto.

Parâmetro de primeiro ecrã

A experiência de início de sessão pode ser iniciada com um ecrã específico, definindo o parâmetro first_screen na solicitação de autenticação OIDC. Este parâmetro pretende substituir o parâmetro interaction_mode, que agora está obsoleto.

Vê a documentação de Primeiro ecrã para mais informações.

Suporte completo para os claims padrão do OpenID Connect

Adicionámos suporte para os restantes claims padrão do OpenID Connect. Agora, esses claims estão acessíveis tanto nos tokens de ID quanto na resposta do endpoint /me.

Além disso, aderimos à correspondência de scopes - claims padrão. Isto significa que podes obter a maioria dos claims de perfil usando o scope profile, e o claim address pode ser obtido usando o scope address.

Para todos os claims recém-introduzidos, armazenamo-los no campo user.profile.

Dados sociais

Além dos claims que o Logto reconhece, todos os conectores sociais agora também armazenam os dados brutos devolvidos pelo fornecedor social no campo rawData.

Para aceder a estes dados num objeto de utilizador, podes usar o campo user.identities.[idp-name].details.rawData.

Migração preguiçosa de senhas

Ao migrar utilizadores de um sistema legado para o Logto, agora podes usar os campos passwordAlgorithm e passwordDigest na API POST /users para armazenar o hash da senha original do utilizador.

Atualmente, os algoritmos suportados são:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Quando o utilizador fizer login, o Logto usará o algoritmo e o digest fornecidos para verificar a senha; se a verificação for bem-sucedida, o Logto migrará automaticamente a senha para o novo hash Argon2.

Consulta a Referência da API para mais informações.

Melhorias

- Suporte para os campos

avatarecustomDatana APIPOST /users. - Suporte à rotação de chave de assinatura na Logto OSS Console.

- Transporte de parâmetros de pesquisa para a solicitação de autenticação na pré-visualização ao vivo (aplicação de demonstração).

- Ao entrar na aplicação de demonstração do Logto com parâmetros de pesquisa, se o utilizador não estiver autenticado, os parâmetros de pesquisa agora serão transportados para a solicitação de autenticação. Isto permite o teste manual do fluxo de autenticação OIDC com parâmetros específicos.

- O

GET /organization-rolesagora pode ser chamado com o parâmetro de consultaqpara filtrar os resultados pelo id, nome ou descrição do papel.

Correções

- Console: Corrigidos problemas no guia de integração de conector social da Microsoft.

- Console: Para criar um novo recurso de API, o indicador deve ser um URI absoluto válido.

- Experiência: Resolvido o erro 500 no endpoint

/interaction/consentde uma aplicação de terceiros. - Experiência: Ignorar mensagens não-objeto no ambiente nativo. Isto corrige um problema no

WKWebViewdas novas versões do iOS.

Desenvolvimento

@logto/connector-kit: [BREAKING] atualização doSocialUserInfoe tipos deGetUserInfo@logto/connector-kit: [BREAKING] proteção dos resultados deparseJsoneparseJsonObject

Em andamento

Estamos a trabalhar nas seguintes funcionalidades:

- Claims personalizáveis no token de acesso (em breve)

- Recurso de API para organizações

- Usar o Logto como fornecedor de identidade SAML