Atualizações do produto Logto (Julho de 2024)

No mês passado, introduzimos muuuuitas novas funcionalidades e melhorias. Também temos grandes novidades sobre conformidade para partilhar.

Conformidade

Estamos conformes com o SOC 2 Tipo I, oficialmente! 🎉 Uma auditoria do Tipo II está no horizonte.

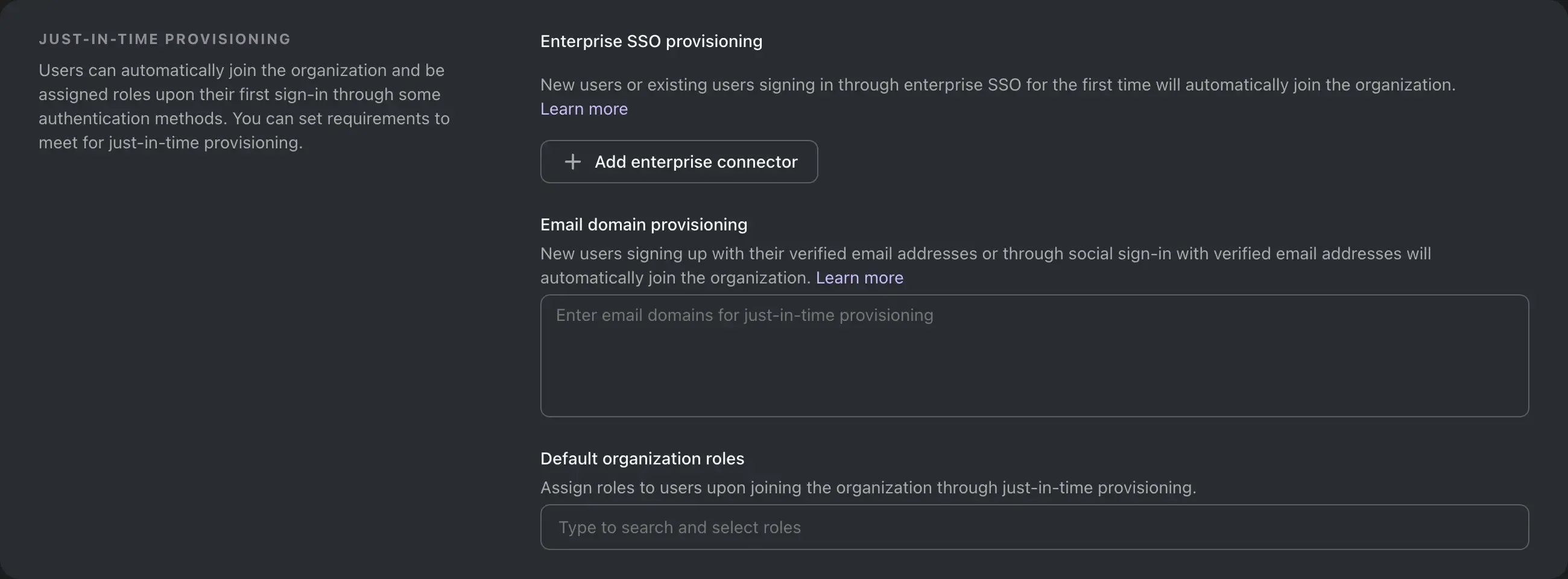

Provisionamento Just-in-Time para organizações

Esta funcionalidade permite aos utilizadores ingressar automaticamente na organização e serem atribuídos papéis após o seu primeiro login através de alguns métodos de autenticação. Podes definir os requisitos a serem cumpridos para o provisionamento Just-in-Time.

Para utilizar esta funcionalidade, acede às configurações da organização e encontra a secção "Provisionamento Just-in-Time". APIs de gestão também estão disponíveis para configurar esta funcionalidade através de rotas em /api/organizations/{id}/jit. Para saberes mais, consulta Provisionamento Just-in-Time.

Domínios de email

Novos utilizadores vão ingressar automaticamente em organizações com provisionamento Just-in-Time se:

- Inscreverem-se com endereços de email verificados, ou;

- Usarem login social com endereços de email verificados.

Isto aplica-se a organizações que têm o mesmo domínio de email configurado.

Clica para expandir

Para habilitar esta funcionalidade, podes adicionar um domínio de email através da API de Gestão ou do Console Logto:

- Adicionámos os seguintes novos endpoints à API de Gestão:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- No Console Logto, podes gerir domínios de email na página de detalhes da organização -> secção "Provisionamento Just-in-Time".

Conectores de SSO

Novos utilizadores ou utilizadores existentes que fizerem login através de SSO empresarial pela primeira vez vão ingressar automaticamente em organizações que tenham provisionamento Just-in-Time configurado para o conector de SSO.

Clica para expandir

Para habilitar esta funcionalidade, podes adicionar conectores de SSO através da API de Gestão ou do Console Logto:

- Adicionámos os seguintes novos endpoints à API de Gestão:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- No Console Logto, podes gerir conectores de SSO na página de detalhes da organização -> secção "Provisionamento Just-in-Time".

Papéis de organização padrão

Podes também configurar os papéis padrão para os utilizadores provisionados através desta funcionalidade. Os papéis padrão serão atribuídos ao utilizador quando for provisionado.

Clica para expandir

Para habilitar esta funcionalidade, podes definir os papéis padrão através da API de Gestão ou do Console Logto:

- Adicionámos os seguintes novos endpoints à API de Gestão:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- No Console Logto, podes gerir os papéis padrão na página de detalhes da organização -> secção "Provisionamento Just-in-Time".

Aplicações de máquina para máquina para organizações

Esta funcionalidade permite que aplicações de máquina para máquina sejam associadas a organizações e sejam atribuídas com papéis da organização.

Concessão OpenID Connect

O tipo de concessão client_credentials agora é suportado para organizações. Podes utilizar este tipo de concessão para obter um token de acesso para uma organização.

Clica para expandir atualizações do Console

- Adiciona um novo tipo "máquina para máquina" aos papéis da organização. Todos os papéis existentes agora são do tipo "utilizador".

- Podes gerir aplicações de máquina para máquina na página de detalhes da organização -> secção Aplicações de máquina para máquina.

- Podes visualizar as organizações associadas na página de detalhes da aplicação de máquina para máquina.

Clica para expandir atualizações da API de Gestão

Um conjunto de novos endpoints foi adicionado à API de Gestão:

/api/organizations/{id}/applicationspara gerir aplicações de máquina para máquina./api/organizations/{id}/applications/{applicationId}para gerir uma aplicação de máquina para máquina específica numa organização./api/applications/{id}/organizationspara visualizar as organizações associadas a uma aplicação de máquina para máquina.

Melhorias no Swagger (OpenAPI)

Construir operationId para API de Gestão na resposta OpenAPI

Conforme a especificação:

operationIdé uma string única opcional usada para identificar uma operação. Se fornecida, estes IDs devem ser únicos entre todas as operações descritas na tua API.

Isto simplifica muito a criação de SDKs de cliente em diferentes linguagens, porque gera nomes de funções mais significativos em vez de nomes gerados automaticamente, como nos seguintes exemplos:

Corrigido o esquema OpenAPI retornado pelo endpoint GET /api/swagger.json

- O caractere

:é inválido nos nomes dos parâmetros, comoorganizationId:root. Esses caracteres foram substituídos por-. - O parâmetro

tenantIdda rota/api/.well-known/endpoints/{tenantId}estava ausente do documento de especificação gerado pelo OpenAPI, resultando em erros de validação. Isto foi corrigido.

Suporte para logout Backchannel

Habilitámos o suporte ao Logout Back-Channel 1.0 OpenID Connect.

Para registar para logout backchannel, navega até à página de detalhes da aplicação no Console Logto e localiza a secção "Logout Backchannel". Insere o URL de logout backchannel do teu RP e clica em "Guardar".

Podes também habilitar os requisitos de sessão para logout backchannel. Quando habilitado, o Logto incluirá a alegação sid no token de logout.

Para registro programático, podes definir as propriedades backchannelLogoutUri e backchannelLogoutSessionRequired no objeto oidcClientMetadata da aplicação.

Experiência de login

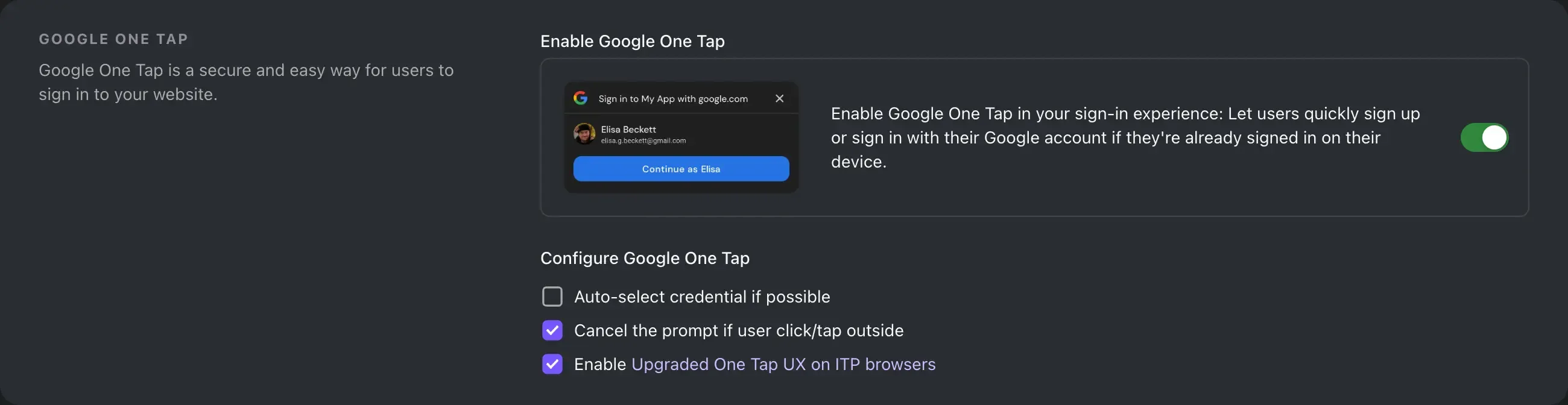

Suporte para Google One Tap

Quando adicionas o Google como um conector social, agora podes habilitar o Google One Tap para proporcionar uma experiência de login mais suave para os teus utilizadores com contas Google.

Acede às configurações do conector Google no Console Logto e ativa a opção "Google One Tap".

Para saberes mais sobre o Google One Tap, consulta Habilitar Google One Tap.

Permitir ignorar o vínculo manual de conta durante o login

Podes encontrar esta configuração em Console -> Experiência de login -> Inscrição e login -> Login social -> Vínculo automático de conta.

Quando ativado, se um utilizador entrar com uma identidade social que seja nova no sistema, e houver exatamente uma conta existente com o mesmo identificador (por exemplo, email), o Logto ligará automaticamente a conta à identidade social em vez de solicitar ao utilizador o vínculo de conta.

Concordância com políticas de termos para experiência de login

Adicionámos uma nova configuração para permitir que definas a política de concordância com os termos de serviço para a experiência de login:

- Automático: Os utilizadores concordam automaticamente com os termos ao continuar a usar o serviço.

- ManualRegistrationOnly: Os utilizadores devem concordar com os termos ao marcar uma caixa durante o registo, e não precisam concordar ao fazer login.

- Manual: Os utilizadores devem concordar com os termos ao marcar uma caixa durante o registo ou login.

Melhorias no Console

- Adicionado guia de Ruby e extensão do Chrome.

- Exibir endpoint de emissor OIDC no formulário de detalhes da aplicação.

- Os guias de aplicação foram reorganizados para proporcionar uma melhor experiência ao desenvolvedor.

- Agora podes visualizar e atualizar a propriedade

profiledo utilizador na página de configurações dos utilizadores. - Melhorada a experiência de integração de aplicação de máquina para máquina.

- Corrigido um bug de regressão onde mensagens de erro surgiam no log de auditoria quando os logs estavam associados a aplicações eliminadas.

Outras melhorias

- Adicionado

hasPasswordao contexto de utilizador JWT personalizado. - Conector: Conectores do Google e do Azure AD agora suportam

promptpersonalizado. - Suportado requisito de autenticação multifator por organização:

- Uma organização agora pode exigir que seu membro tenha a autenticação multifator (MFA) configurada. Se uma organização tiver esse requisito e um membro não tiver MFA configurado, o membro não poderá obter o token de acesso da organização.

- Um painel de desenvolvimento está disponível após entrares na pré-visualização ao vivo.

- A paginação agora é opcional para

GET /api/organizations/{id}/users/{userId}/roles. Se não forneces os parâmetrospageelimitna consulta, a API retornará todos os papéis. - Adicionados detalhes do utilizador ao payload do evento webhook

User.Deleted.