Vad är en personligt åtkomsttoken (PAT)? Ett säkrare API-token

Förklara hur personliga åtkomsttoken (PATs) fungerar, när du ska använda dem, hur du kan stödja API-autentisering i dina tjänster och hur de skiljer sig från API-nycklar, API-token, bearer-token, OAuth-token och lösenord.

Personliga åtkomsttoken (PATs) är användargenererade token som ersätter lösenord för API-anrop. Utformade för specifika användare ger PATs säker och kontrollerad åtkomst till resurser.

Smidig autentisering. Granulär åtkomstkontroll. Effektiviserade arbetsflöden. Detta är bara några av anledningarna till att utvecklare och produktteam världen över litar på personliga åtkomsttoken för att öka produktiviteten, oavsett om de hanterar CI/CD-pipelines, integrerar API:er eller får åtkomst till verktyg.

Nyfiken på hur PATs fungerar, deras fördelar eller när de ska användas? Denna guide har allt täckt.

Vad är ett personligt åtkomsttoken?

Ett personligt åtkomsttoken är ett temporärt, säkert autentiseringssätt för att få åtkomst till dina personliga resurser och tjänster via API:er. Det används främst av utvecklare för att göra uppgifter som att komma åt API:er eller automatisera arbetsflöden enklare och mer effektiva.

Tänk på ett personligt åtkomsttoken som en "nyckel" för API-åtkomst, som ersätter behovet av ett lösenord. Till skillnad från lösenord har PATs specifika behörigheter och utgångsdatum, vilket säkerställer att de endast används för sitt avsedda ändamål, som att komma åt användarprofiler eller faktureringssystem, men inte administratörskontroller.

Viktiga egenskaper hos personliga åtkomsttoken:

- Utvecklarvänligt: Personliga åtkomsttoken är enklare att hantera än fullständiga OAuth-arbetsflöden, vilket gör dem idealiska för skript, automatisering eller CI/CD-pipelines.

- Flera token: Användare kan generera och hantera flera personliga åtkomsttoken, vart och ett dedikerat till en specifik tjänst eller syfte.

- Användarspecifik åtkomst: Till skillnad från globala API-nycklar är personliga åtkomsttoken knutna till individuella användarkonton. Det betyder att teammedlemmar kan behöva skapa separata token för delad åtkomst.

- Granulära behörigheter: Med personliga åtkomsttoken kan du definiera specifika områden (scopes), och endast ge tillgång till de resurser och åtgärder som behövs.

- Tidsbegränsad åtkomst: Personliga åtkomsttoken kan konfigureras med utgångsdatum, vilket minskar riskfönstret vid exponering.

- Enkel återkallelse: Till skillnad från lösenord kan personliga åtkomsttoken återkallas eller återskapas utan att kompromettera ett kontos huvuduppgifter.

Personligt åtkomsttoken vs. Bearer-token vs. API-token

- Personligt åtkomsttoken är en typ av API-token: Ett personligt åtkomsttoken är en typ av användarnivå-API-token knutet till ett användarkonto. Det ger behörighet att komma åt systemresurser för användarens räkning. PATs är säkrare än traditionella API-nycklar eftersom de tillåter finjusterad kontroll över behörigheter—som att begränsa åtkomst till specifika repositorier eller organisationer—och kan inkludera utgångsdatum för ökad säkerhet.

- Personligt åtkomsttoken kan användas som en Bearer-token: En bearer-token är ett sätt att auktorisera API-förfrågningar, ofta dynamiskt skapad med protokoll som OAuth eller JWT. Ett personligt åtkomsttoken är en statisk version av en bearer-token, manuellt skapad av en användare (t.ex. på GitHub). Till exempel, när du använder en GitHub PAT för API-anrop, inkluderar du det i begäransheadern som

authorization: bearer <ditt-pat>. I detta fall fungerar PAT som en bearer-token. - API-token är ett brett begrepp: Ett API-token är ett allmänt begrepp för vilken token som helst som används för att autentisera API-förfrågningar. Det inkluderar olika typer, som bearer-token, OAuth-token och personliga åtkomsttoken. PATs och bearer-token är helt enkelt specifika typer av API-token.

Välj Autentiserings- och Auktoriseringsmekanism (AuthN och AuthZ)

Innan du använder ett personligt åtkomsttoken är det viktigt att förstå dess roll i det bredare landskapet av autentiseringsmetoder. Med flera mekanismer att välja mellan är det viktigt att veta hur de jämförs. Nedan visas en omfattande tabell som beskriver nyckelskillnaderna mellan personliga åtkomsttoken (PATs), lösenord, API-nycklar och OAuth-token för att hjälpa dig fatta ett välgrundat beslut.

- Personligt åtkomsttoken: Ett lättviktigt autentiseringssätt idealiskt för automatiserade uppgifter eller API-åtkomst. Det ger precis och finfördelad kontroll över behörigheter, vilket säkerställer säker och skräddarsydd åtkomst.

- Lösenord: Ett traditionellt autentiseringsalternativ som används för att få åtkomst till personliga konton via ett användargränssnitt. Det ger samma behörigheter som kontoinnehavaren, utan ytterligare granularitet.

- OAuth-token: Den säkraste metoden för att ge tredjepartstjänster begränsad åtkomst. Det låter användaren definiera specifika åtkomstområden (scopes) utan att exponera sina uppgifter, vilket säkerställer både säkerhet och flexibilitet.

- API-nyckel: Används vanligtvis för att automatisera API-åtkomst och knyts till tjänstekonton snarare än personliga konton. De saknar dock detaljerad behörighetsstyrning som finns med PATs eller OAuth.

| Funktion | Lösenord | Personligt åtkomsttoken | OAuth-token | API-nyckel |

|---|---|---|---|---|

| Definition | Användare autentiserar med identifierare och lösenord. | En token för att få åtkomst till specifika resurser eller API:er, ofta med begränsade rättigheter. | Ett system där användare ger tredjepartsappar tillgång till deras data utan att dela inloggningsuppgifter. T.ex. Google-inloggning | Ett unikt teckensträng som används av klienter för att autentisera API-förfrågningar. |

| Begränsat omfång | Ger typiskt full åtkomst till användarkontot efter inloggning. | Tillåter finfördelad kontroll över rättigheter. | Låter användaren definiera vad tredjepartsappen får åtkomst till. | Ger vanligtvis åtkomst till specifika API-resurser. Ingen granularitet. |

| Återkallelse | Svår att återkalla utan att ändra lösenordet—påverkar flera tjänster. | Enkel att återkalla av användare eller admin. | Kan återkallas utan att användaruppgifter påverkas. | Kan återkallas eller återskapas på API-tjänstnivå. |

| Utgång | Går inte ut såvida det inte ändras av användaren. | Ofta långlivade, men kan konfigureras för att upphöra. | Åtkomsttoken går ut efter viss tid; refresh-token kan utöka åtkomst. | Ofta långlivade men kan roteras eller begränsas av API-leverantören. |

| Användarvänlighet | Lätt att minnas men riskabelt om det hanteras fel. | Enkel att skapa och använda för automatiserade uppgifter. | Kräver inledande användaråtgärd men erbjuder säker åtkomstdelegering. | Lätt att använda i förfrågningar men inte idealiskt för användarautentisering. |

| Bäst för | Slutanvändares grundläggande inloggning och verifiering. | Automatisering, begränsad API-resursåtkomst och utveckling i CI/CD-pipelines. | Tredjepartsappar som behöver begränsad åtkomst till användardata utan att lagra lösenord. | Backend-tjänster, server-till-server-kommunikation, och publika API:er. |

| Säkerhetsrisk | Om stulen, ger full åtkomst till kontot. | Om exponerad, ger endast åtkomst till angivna resurser. Lätt att återkalla. | Om läckt kan tredjepartsapp agera inom beviljade omfång. | Om stulen används den oftast för server-till-server-åtkomst. |

Hur fungerar ett personligt åtkomsttoken?

Personliga åtkomsttoken fungerar ungefär som OAuth-åtkomsttoken, men är vanligtvis strängar utan användarläsbar data om innehållet. När du autentiserar med en tjänst som GitHub kan du generera ett PAT kopplat till ditt användarkonto och tilldela det specifika behörigheter. Denna token fungerar som ett säkert alternativ till att använda lösenord när du gör förfrågningar—till exempel för att komma åt ett privat repository via ett API.

Typiskt sätt inkluderas ett PAT i begäransheaders, som visas i detta exempel:

Genom att skicka ditt PAT på detta sätt kan tjänsten verifiera din identitet, granska de rättigheter som är kopplade till tokenet och antingen tillhandahålla de begärda uppgifterna eller utföra den begärda åtgärden.

Hur använder man personligt åtkomsttoken?

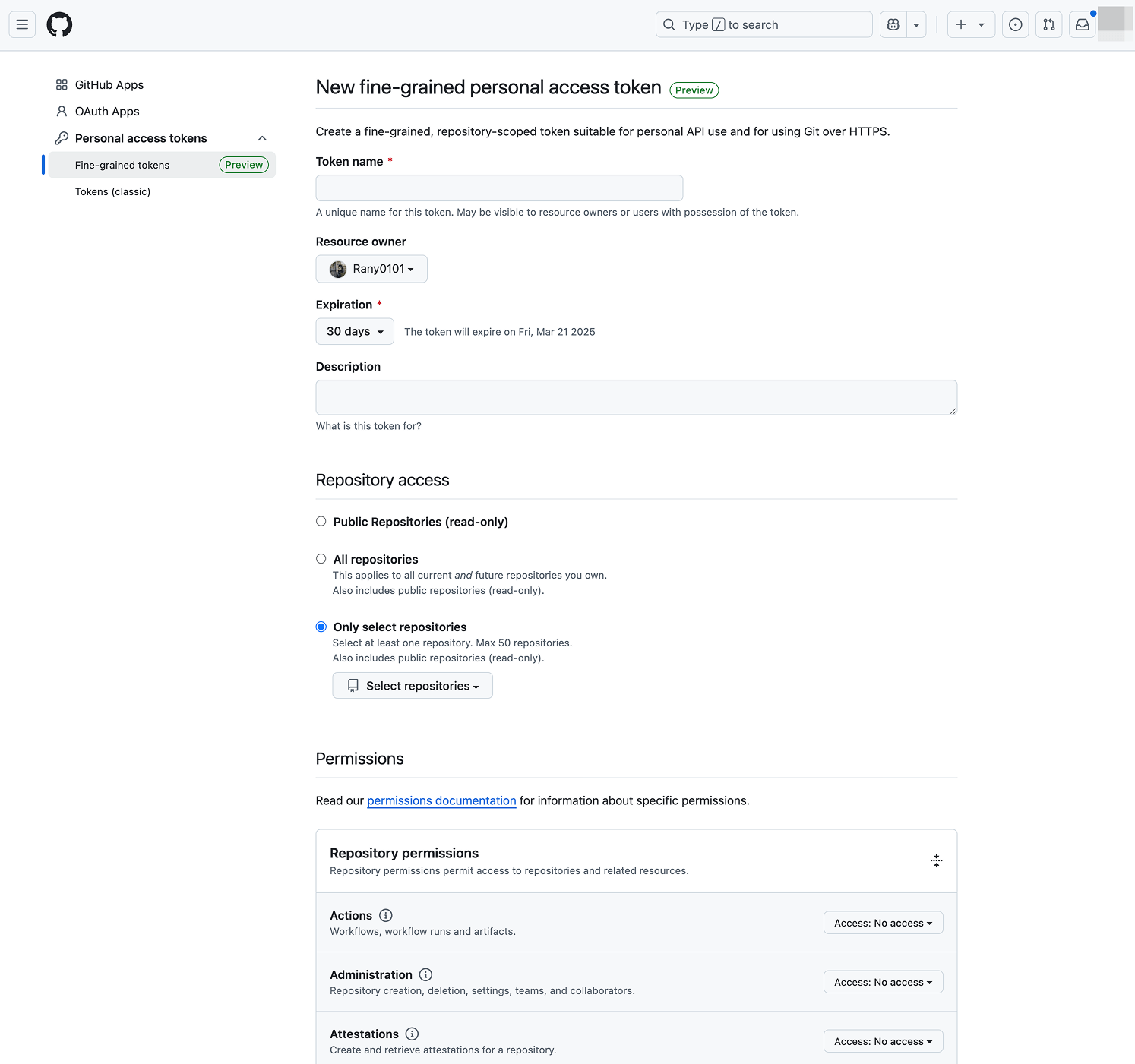

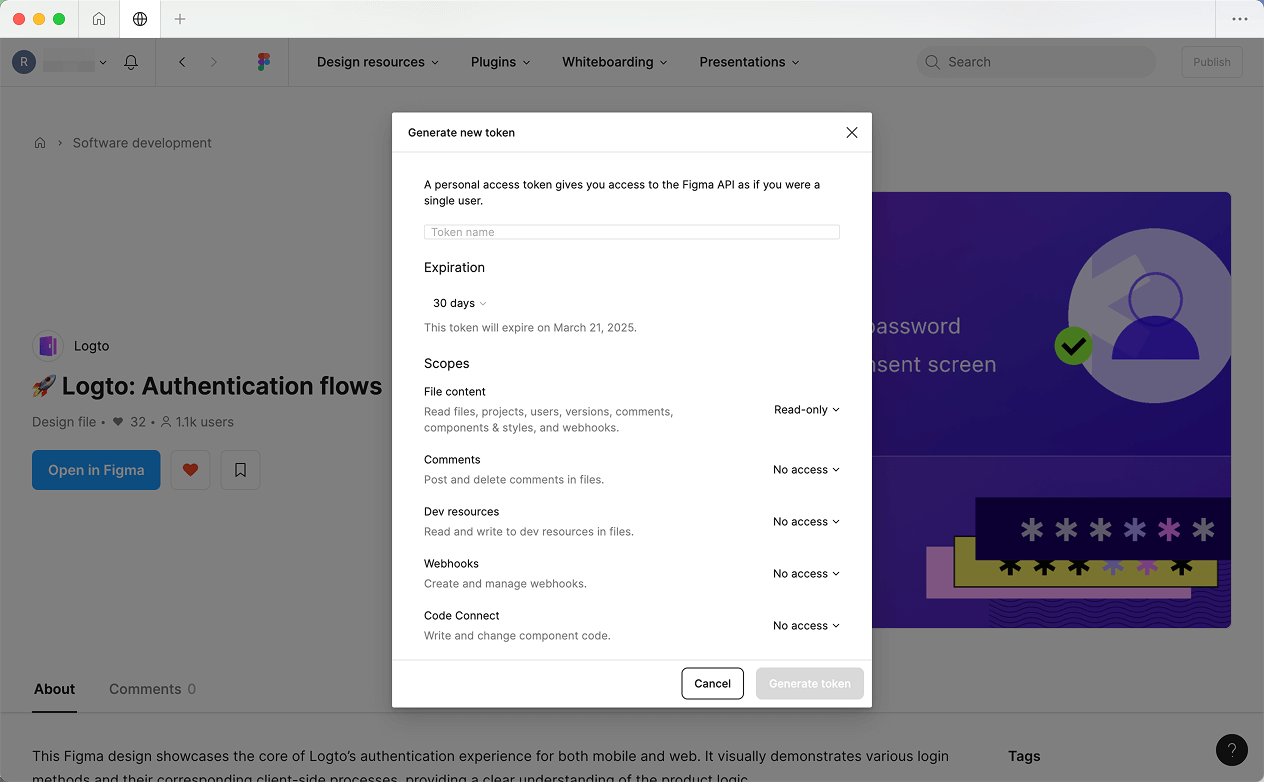

- Generera ett personligt åtkomsttoken: Börja med att skapa ett personligt åtkomsttoken via den plattform du använder och välj specifika omfång (scopes) för att definiera dess åtkomsträttigheter.

- Autentisera API-förfrågningar: Med ditt personliga åtkomsttoken redo använder du det för att autentisera förfrågningar till tjänster som kräver säker åtkomst. Inkludera tokenet som en bearer-token i auktoriseringsheadern för dina API-förfrågningar.

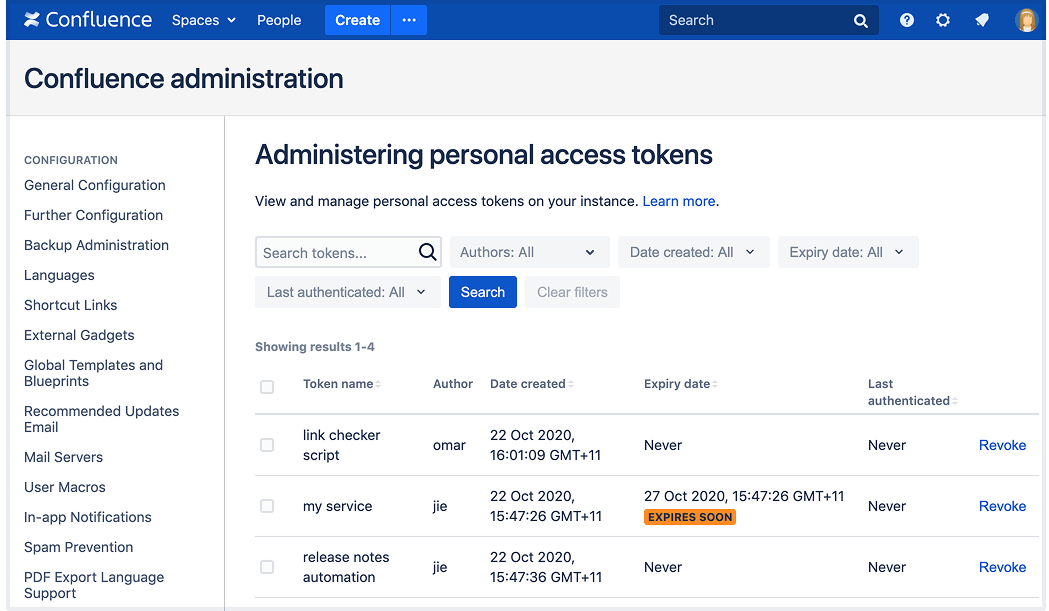

- Återkalla ett personligt åtkomsttoken: Om du behöver inaktivera din token, återkalla den enkelt via plattformens autentiseringsinställningar. När den återkallats nekas automatiskt alla API-begäranden som görs med tokenet.

När bör jag använda personliga åtkomsttoken?

Personliga åtkomsttoken är utmärkta när du behöver ge säker, utvecklarvänlig och begränsad åtkomst till dina API:er. Här är några idealiska användningsfall:

- Automatiserade uppgifter: Perfekt för skript eller verktyg som behöver hämta data från API:er utan att utvecklare behöver inkludera känsliga uppgifter.

- Granulär behörighetsstyrning: Möjliggör exakt åtkomst genom att ge skript eller verktyg begränsade rättigheter, t.ex. tillgång till specifika repositories, utan att exponera fullständiga kontobehörigheter.

- Temporär åtkomst: Idealiskt för tidskänsliga situationer där det är viktigt att minimera åtkomsttiden för att minska säkerhetsrisker.

- Förenklad utvecklaråtkomst: Ett smidigt sätt att ge åtkomst till individuella utvecklare utan komplexiteten i en full OAuth-auktoriseringsprocess.

- Tredjepartsintegrering: Optimera funktionaliteten med externa verktyg genom att begränsa åtkomst till specifika fördefinierade åtgärder. Till exempel, när ett företag använder ett projektledningsverktyg kan tredjepartsintegrering låta teammedlemmar skapa uppgifter eller uppdatera status direkt från en Slack-chatt utan att behöva fullständig åtkomst till projektledningsverktyget.

GitHub har drivit användningen av personliga åtkomsttoken sedan 2013 och dessa blir allt mer populära tack vare enkelhet och flexibilitet. Många utvecklarverktyg och SaaS-plattformar stödjer PATs, vilket gör dem enkla att använda och till ett favoritval för utvecklare:

-

GitHub/GitLab/Azure DevOps (Utvecklingsverktyg): Hjälper till att automatisera CI/CD, koppla till andra verktyg och hantera kodrepositories.

-

Figma (Designverktyg): Gör det enklare att samarbeta kring design med API-integrationer.

-

Atlassian Jira / Asana (Projektledning): Underlättar skapande, uppdatering eller borttagning av uppgifter, styrning av sprinter och organisering av projekt via API:er.

Kan jag dela ett personligt åtkomsttoken med andra användare?

Kort svar—Nej, det bör du inte.

Token ska vara kopplade till ett individuellt konto och aldrig delas. Behöver andra åtkomst är det bättre att generera unika token med deras behörigheter eller skapa användarroller för att undvika säkerhetsrisker. Felanvändning av token kan leda till oavsiktlig åtkomst, exponerad data eller integritetsbrott. Håll dina token privata och återkalla alla du misstänker är komprometterade.

Aktivera din applikation för att generera personliga åtkomsttoken med Logto

Oavsett om du erbjuder B2B-tjänster eller utvecklar nästa generations AI-produkter är det viktigt att implementera utvecklarvänlig autentisering och auktorisering. Ett personligt åtkomsttoken kan låsa upp nya möjligheter för din verksamhet.

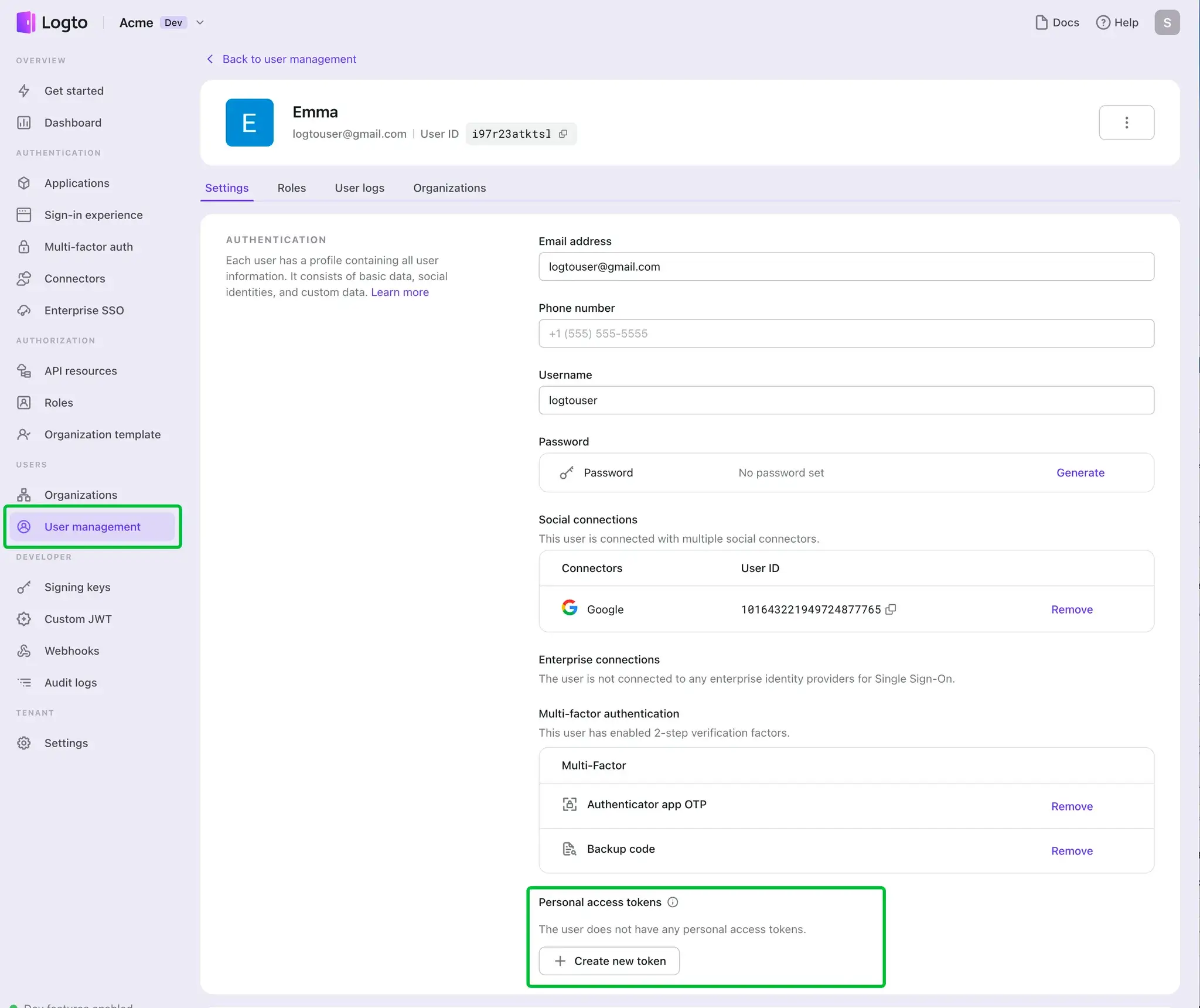

Logto, en heltäckande CIAM-lösning (Customer Identity and Access Management), gör det enkelt att skapa, hantera och återkalla personliga åtkomsttoken. Så här kommer du igång:

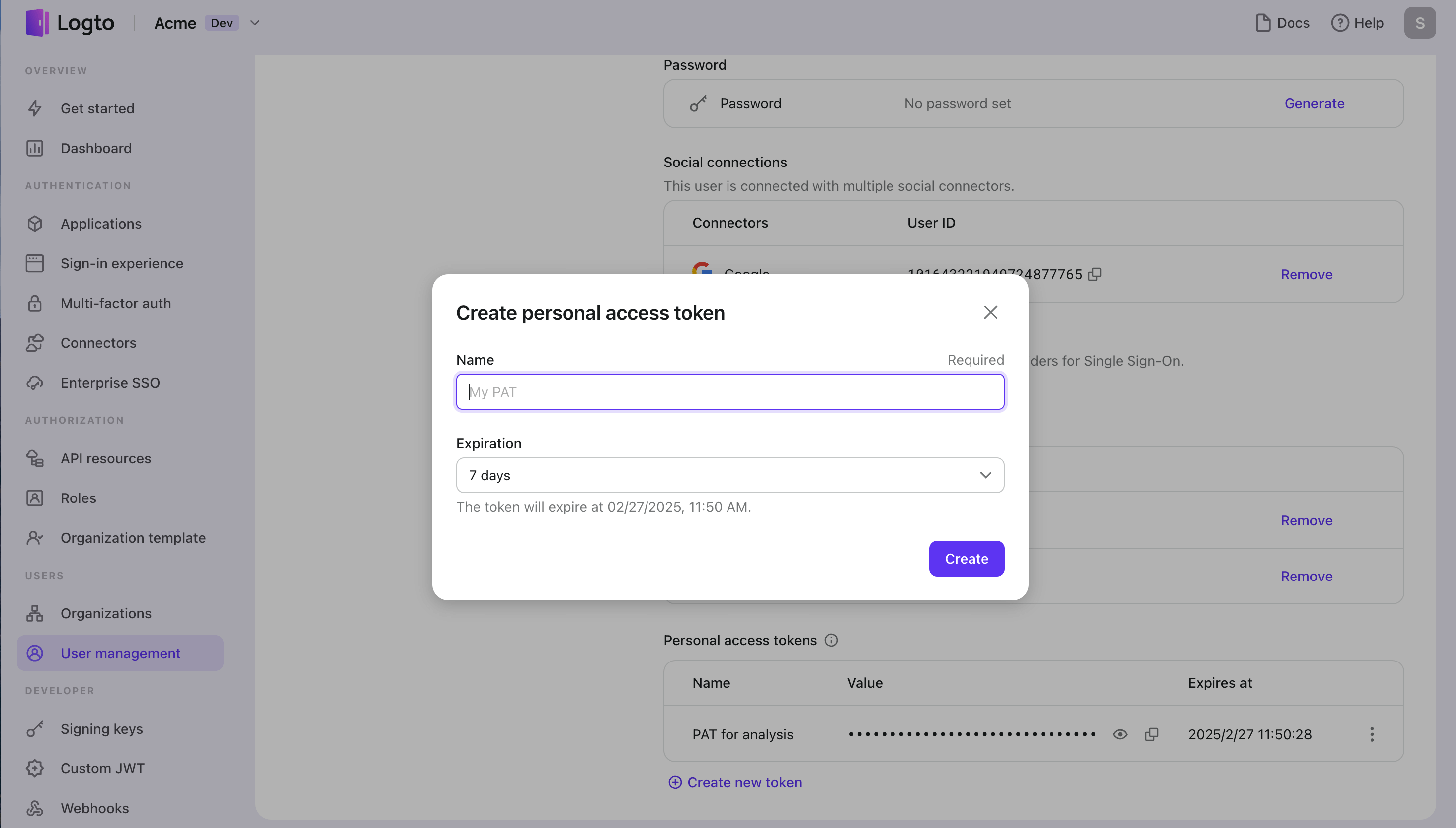

- Gå till Logto Console > Användarhantering.

- Gå till en specifik användarprofil för att hantera dess personliga åtkomsttoken.

Med Logto kan du:

- Skapa nya personliga åtkomsttoken.

- Hantera flera token för enskilda användare.

- Ställ in anpassade utgångsdatum för token.

- Byt namn på token för bättre ordning.

- Återkalla token när de inte längre behövs.

Dessutom kan du låta användare själva hantera sina personliga åtkomsttoken på sin profilsida via Logto Management APIs.