Integrera Microsoft Entra-ID (OIDC) i Logto Enterprise SSO

Lär dig hur du integrerar Microsoft Entra-ID (OIDC) SSO med hjälp av Logto.

Som en omfattande lösning för identitets- och åtkomsthantering stöder Microsoft Entra-ID, även känt som Azure Active Directory (Azure AD), både OpenID Connect (OIDC) och Security Assertion Markup Language (SAML) protokoll för single sign-on (SSO) integration. I den tidigare handledningen visade vi dig hur du integrerar din Logto-applikation med Microsoft Entra-ID (SAML) SSO. I denna handledning visar vi dig hur du integrerar din Logto-applikation med Microsoft Entra-ID (OIDC) SSO.

Förutsättningar

Som vanligt, innan vi börjar, se till att du har ett aktivt Microsoft Entra- eller Azure-konto. Om du inte har ett, kan du registrera dig för ett gratis Microsoft-konto här.

Ett Logto-molnkonto. Om du inte har ett, är du mycket välkommen att registrera dig för ett Logto konto. Logto är gratis för personligt bruk. Alla funktioner är tillgängliga för utvecklarhyresgäster, inklusive SSO-funktionen.

En väl integrerad Logto-applikation behövs också. Om du inte har en, följ integrationsguiden för att skapa en Logto-applikation.

Integration

Skapa en ny Microsoft Entra-ID OIDC SSO-koppling i Logto

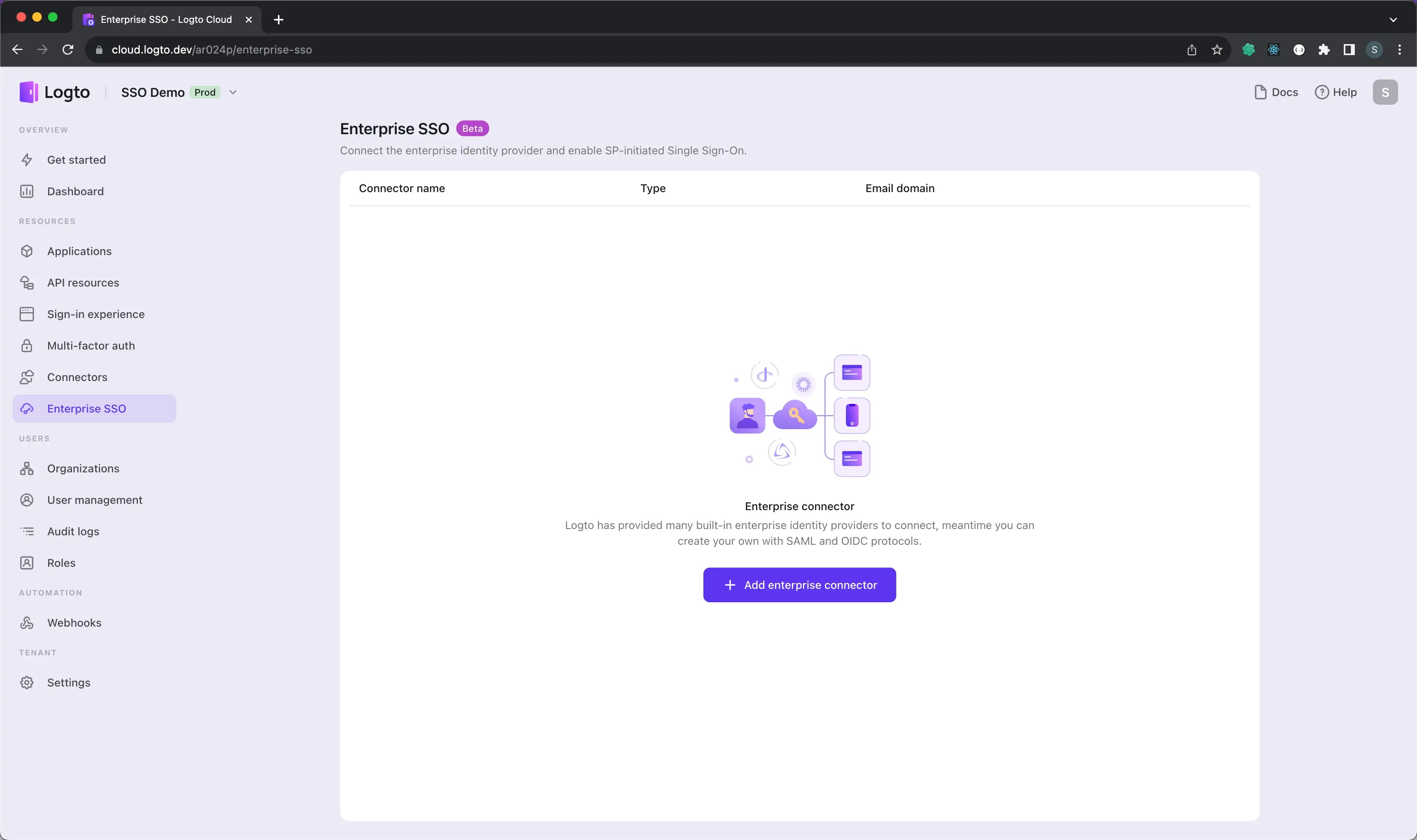

- Besök ditt Logto Cloud Console och navigera till sidan Enterprise SSO.

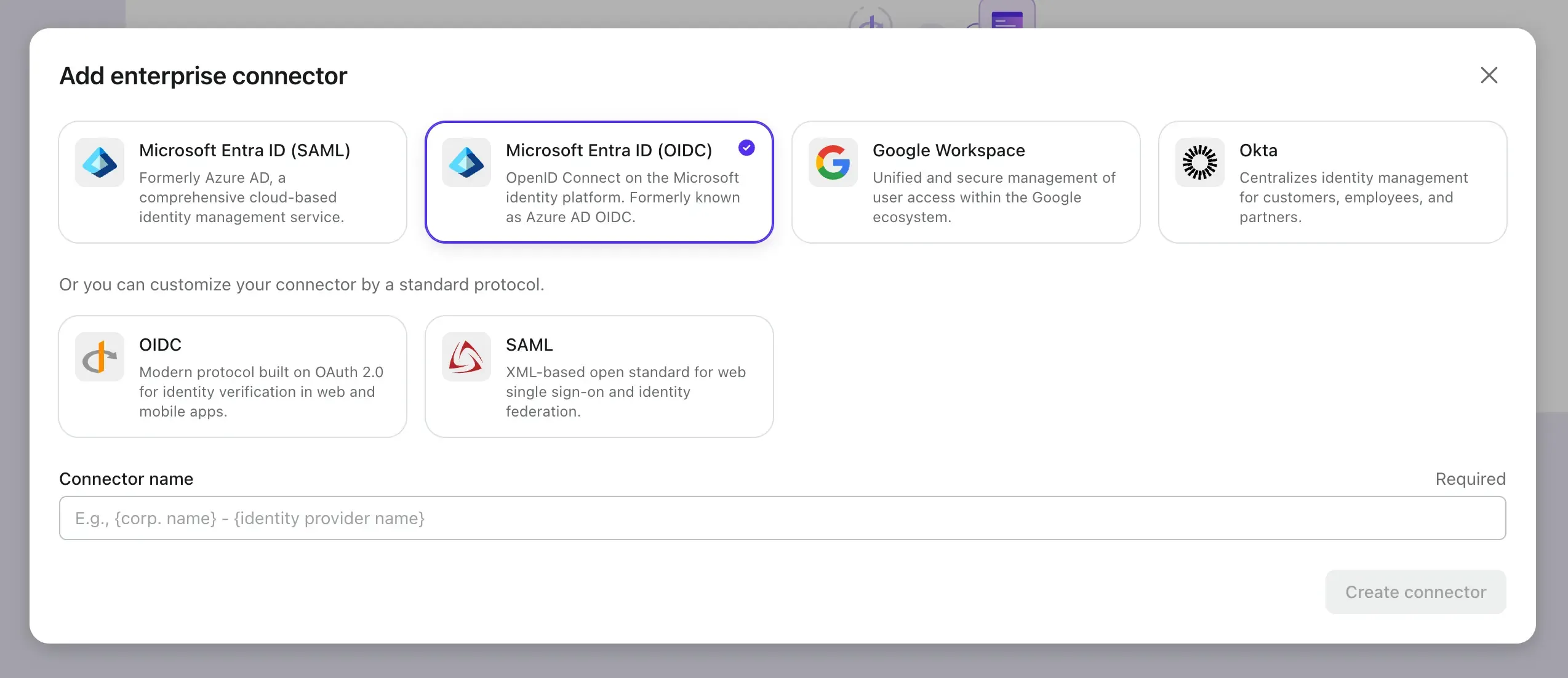

- Klicka på knappen Add Enterprise SSO och välj Microsoft Entra ID (OIDC) som SSO-leverantör.

Nu öppnar vi Microsoft Entra administrationscenter i en annan flik och följer stegen för att skapa en OIDC-applikation på Microsoft Entra sidan.

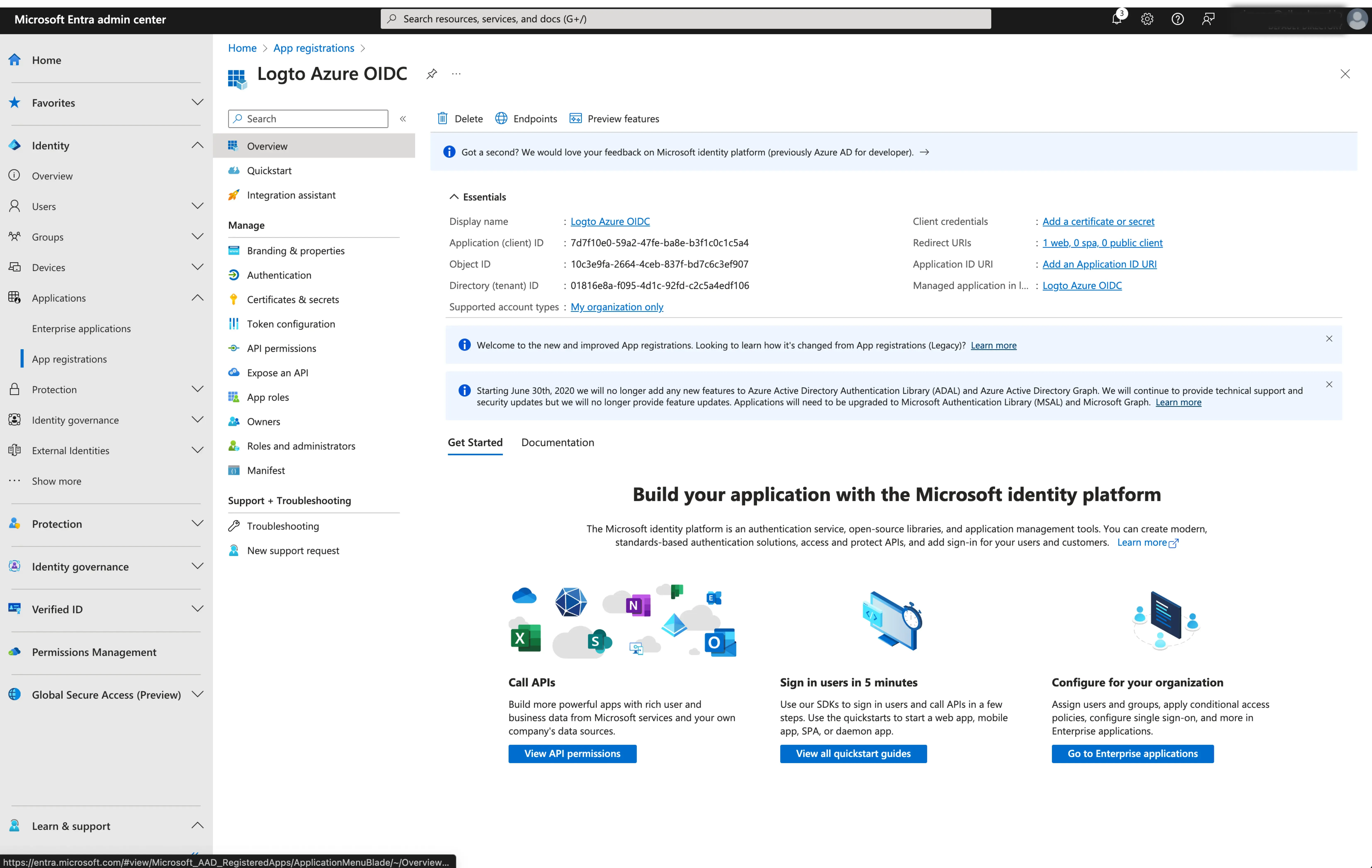

Registrera en ny Microsoft Entra-ID OIDC-applikation

-

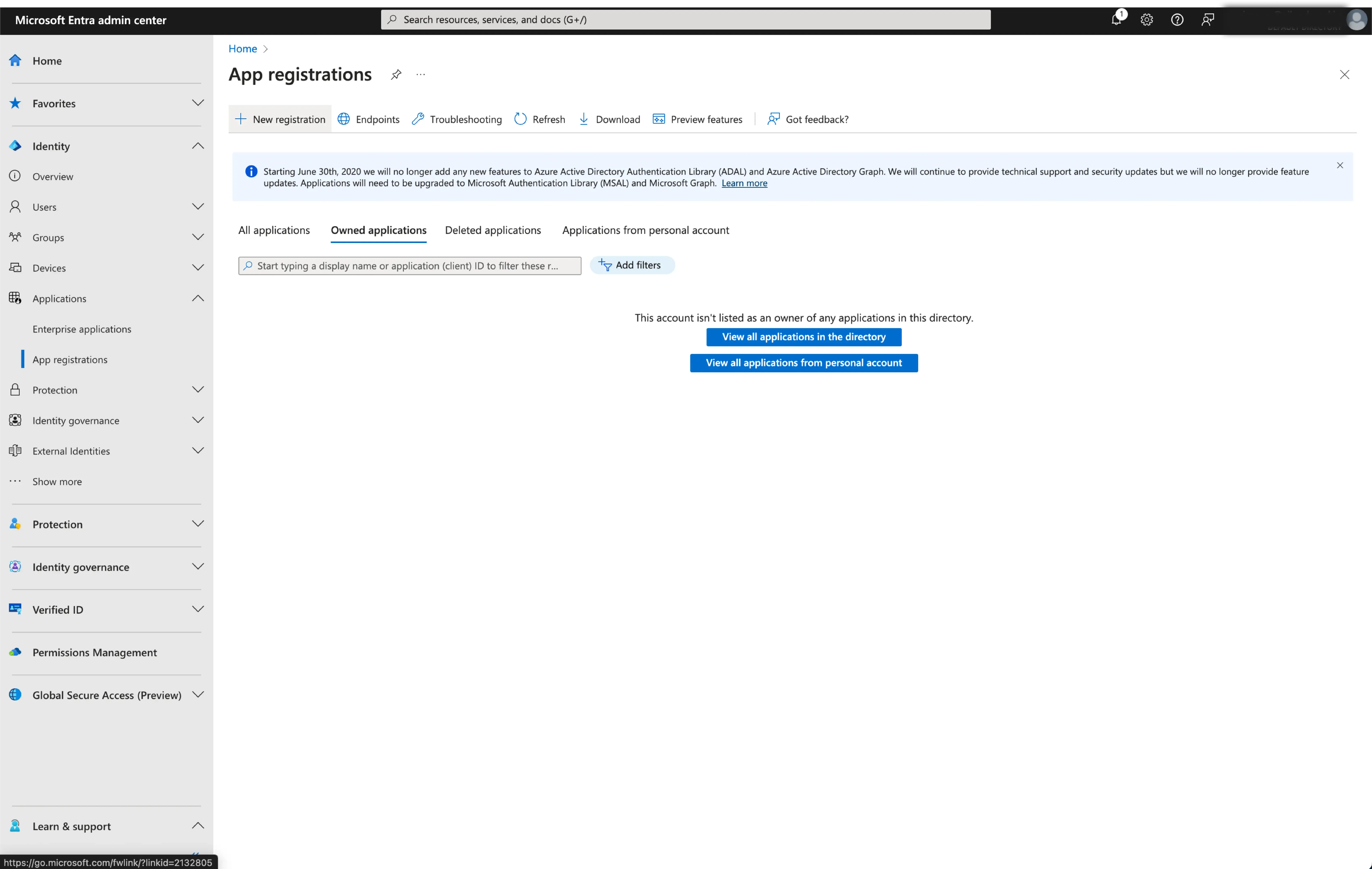

Gå till Microsoft Entra admin center och logga in som administratör.

-

Bläddra till Identitet > Applikationer > Appregistreringar.

-

Välj

New registration. -

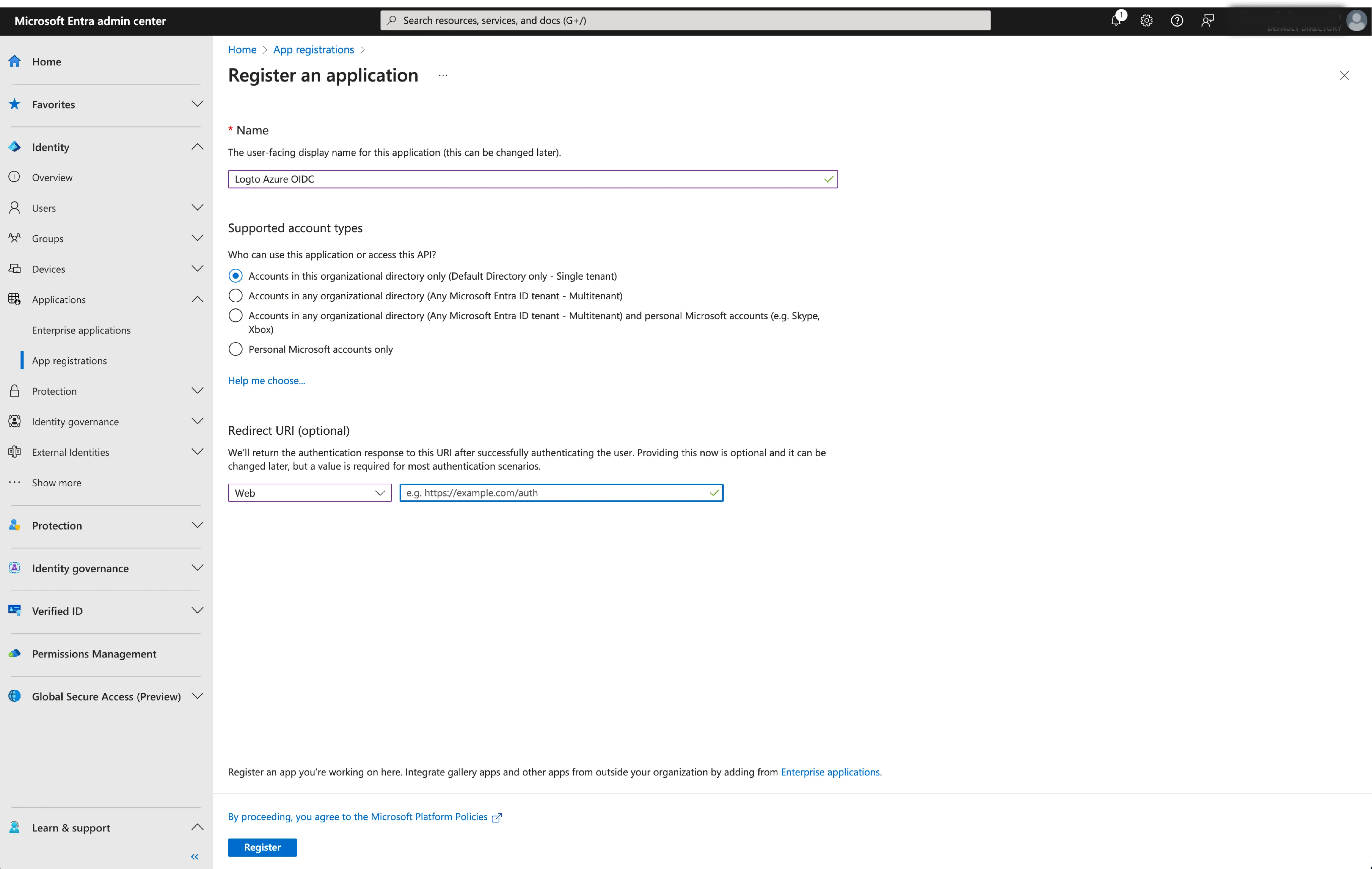

Ange applikationsnamnet och välj lämplig kontotillgångstyp för din applikation.

-

Välj

Websom applikationsplattform. Ange omdirigerings-URI:n för applikationen. Omdirigerings-URI:n är URL:en där användaren dirigeras efter att de har autentiserats med Microsoft Entra ID. -

Kopiera

Redirect URI (Callback URL)från Logto-kopplingsdetaljssidan och klistra in den iRedirect URIfältet.

- Klicka på

Registerför att skapa applikationen.

Konfigurera SSO-anslutningen i Logto

Efter att framgångsrikt ha skapat en Microsoft Entra OIDC-applikation behöver du tillhandahålla IdP-konfigurationerna tillbaka till Logto. Navigera till Connection fliken i Logto-konsolen och fyll i följande konfigurationer:

- Client ID: En unik identifierare tilldelad till din OIDC-applikation av Microsoft Entra. Denna identifierare används av Logto för att identifiera och autentisera applikationen under OIDC-flödet. Du kan hitta den på applikationens översiktssida som

Application (client) ID.

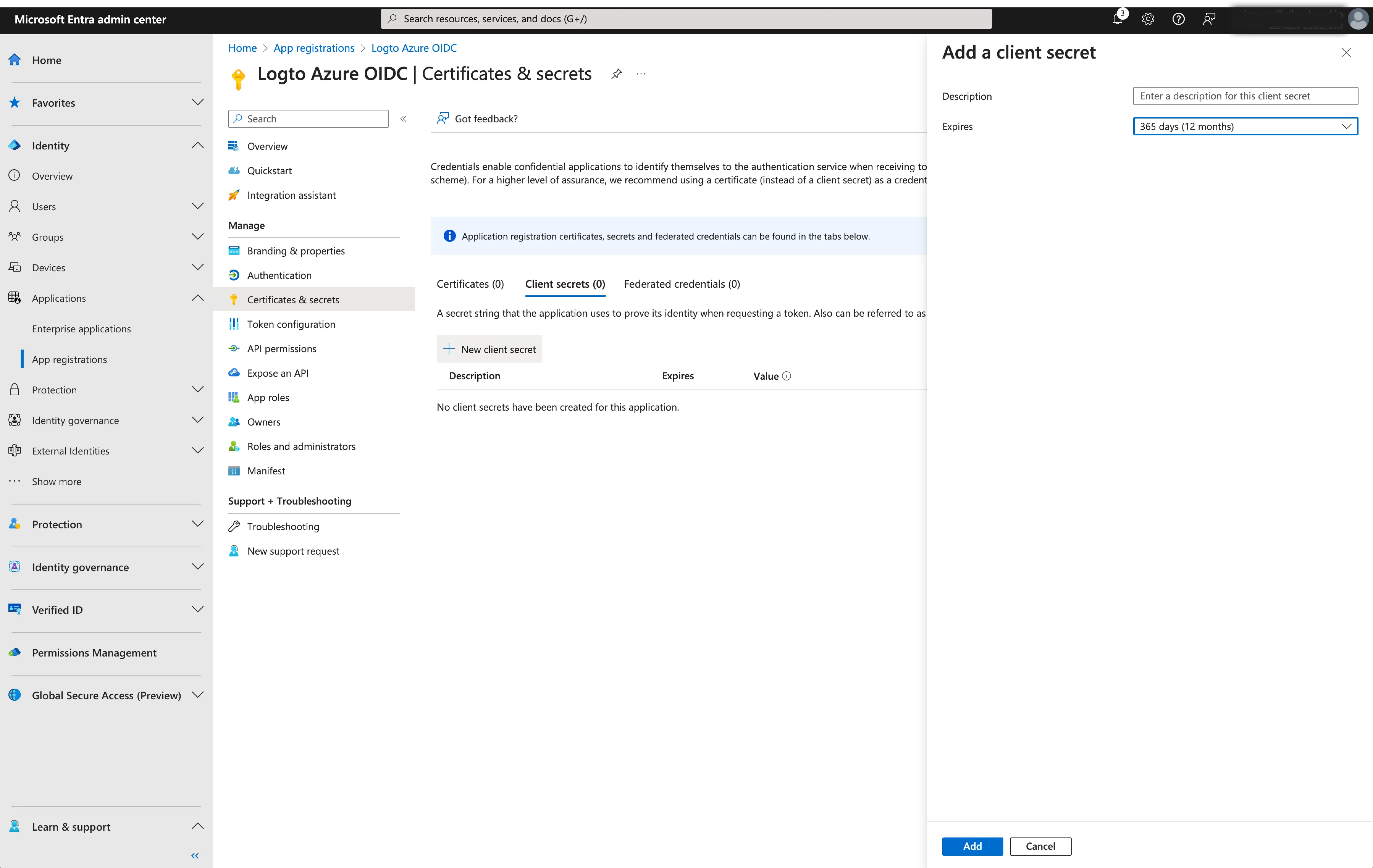

- Client Secret: Skapa en ny Client Secret och kopiera värdet till Logto. Denna Secret används för att autentisera OIDC-applikationen och säkra kommunikationen mellan Logto och IdP.

-

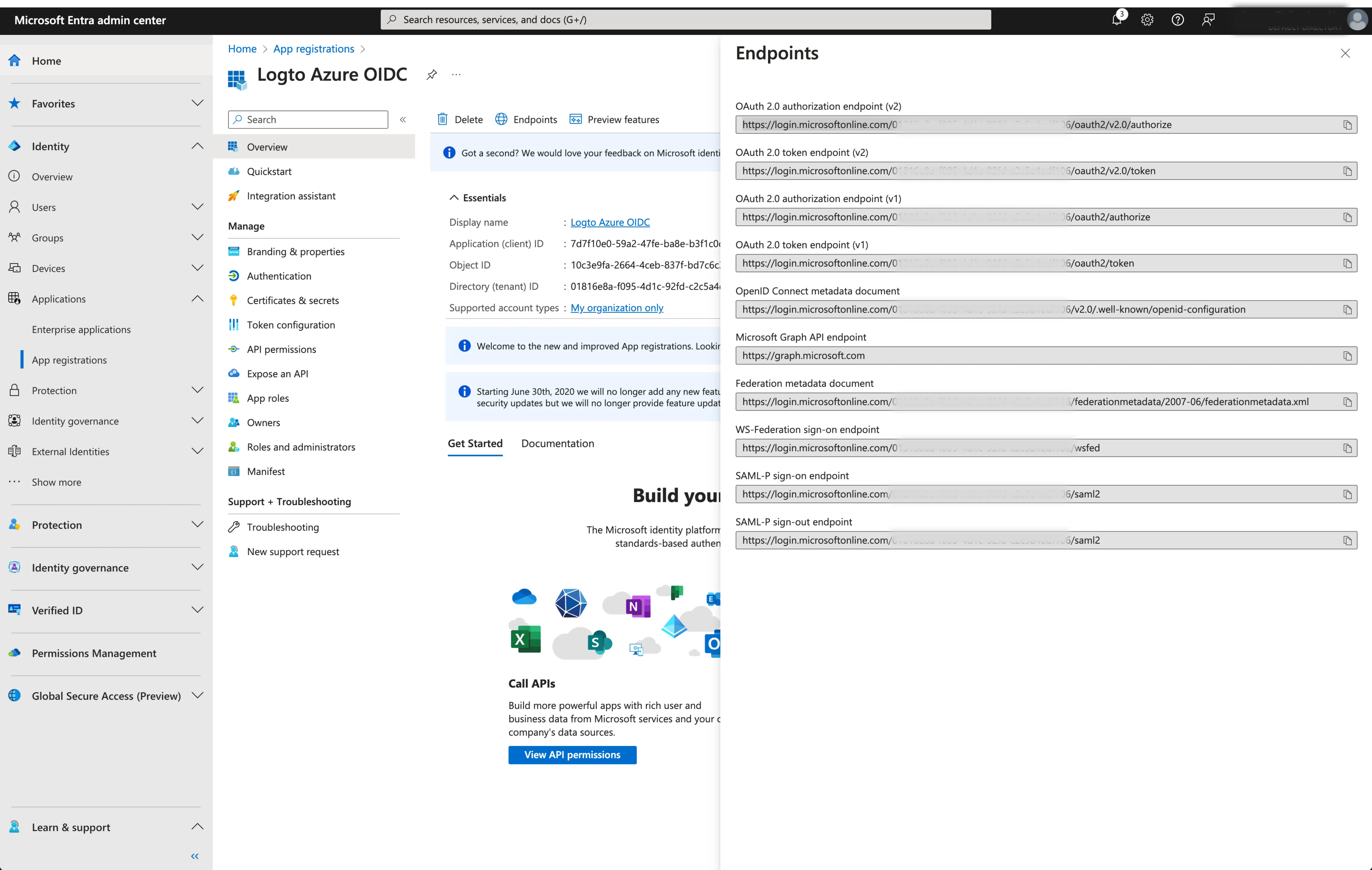

Issuer: Utfärdarens URL, en unik identifierare för IdP, som specificerar platsen där OIDC-identitetsleverantören kan hittas. Det är en avgörande del av OIDC-konfigurationen eftersom det hjälper Logto att upptäcka nödvändiga ändpunkter.

Istället för att manuellt tillhandahålla alla dessa OIDC-ändpunkter, hämtar Logto alla nödvändiga konfigurationer och IdP-ändpunkter automatiskt. Detta görs genom att använda utfärdarens URL som du tillhandahållit och genom att göra ett anrop till IdP:s upptäcktsändpunkt.

För att få utfärdar-URL:n kan du hitta den i

Endpointsdelen av applikationsöversiktsiden.Lokalisera

OpenID Connect metadata documentändpunkten och kopiera URL:en UTAN den efterföljande sökvägen.well-known/openid-configuration. Detta är för att Logto automatiskt lägger till.well-known/openid-configurationtill utfärdar-URL:n när den hämtar OIDC-konfigurationerna.

- Scope: En mellanslagsseparerad lista med strängar som definierar de önskade behörigheterna eller åtkomstnivåerna som begärs av Logto under OIDC-autentiseringsprocessen. Scope-parametern ger dig möjlighet att specificera vilken information och åtkomst Logto begär från IdP.

Scope-parametern är valfri. Oavsett de anpassade scope-inställningarna, skickar Logto alltid openid, profile och email scopes till IdP.

Klicka Save för att slutföra konfigureringsprocessen

Aktivera Microsoft Entra-ID (OIDC) kopplaren i Logto

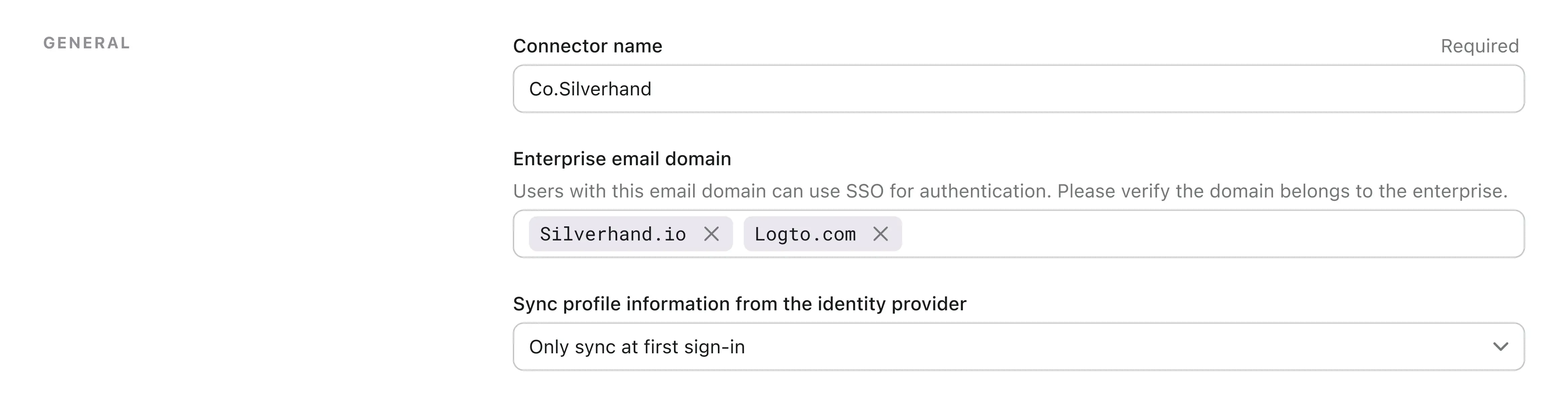

Ange e-postdomän och aktivera Microsoft Entra-ID (OIDC) kopplaren i Logto

Tillhandahåll e-post domains för din organisation på Logtos SAML SSO-kopplares experience flik. Detta kommer att möjliggöra SSO-kopplaren som en autentiseringsmetod för dessa användare.

Användare med e-postadresser i de specificerade domänerna kommer att uteslutande begränsas till att använda SAML SSO-kopplaren som deras enda autentiseringsmetod

Aktivera Microsoft Entra-ID (OIDC) kopplaren i Logtos inloggningsupplevelse

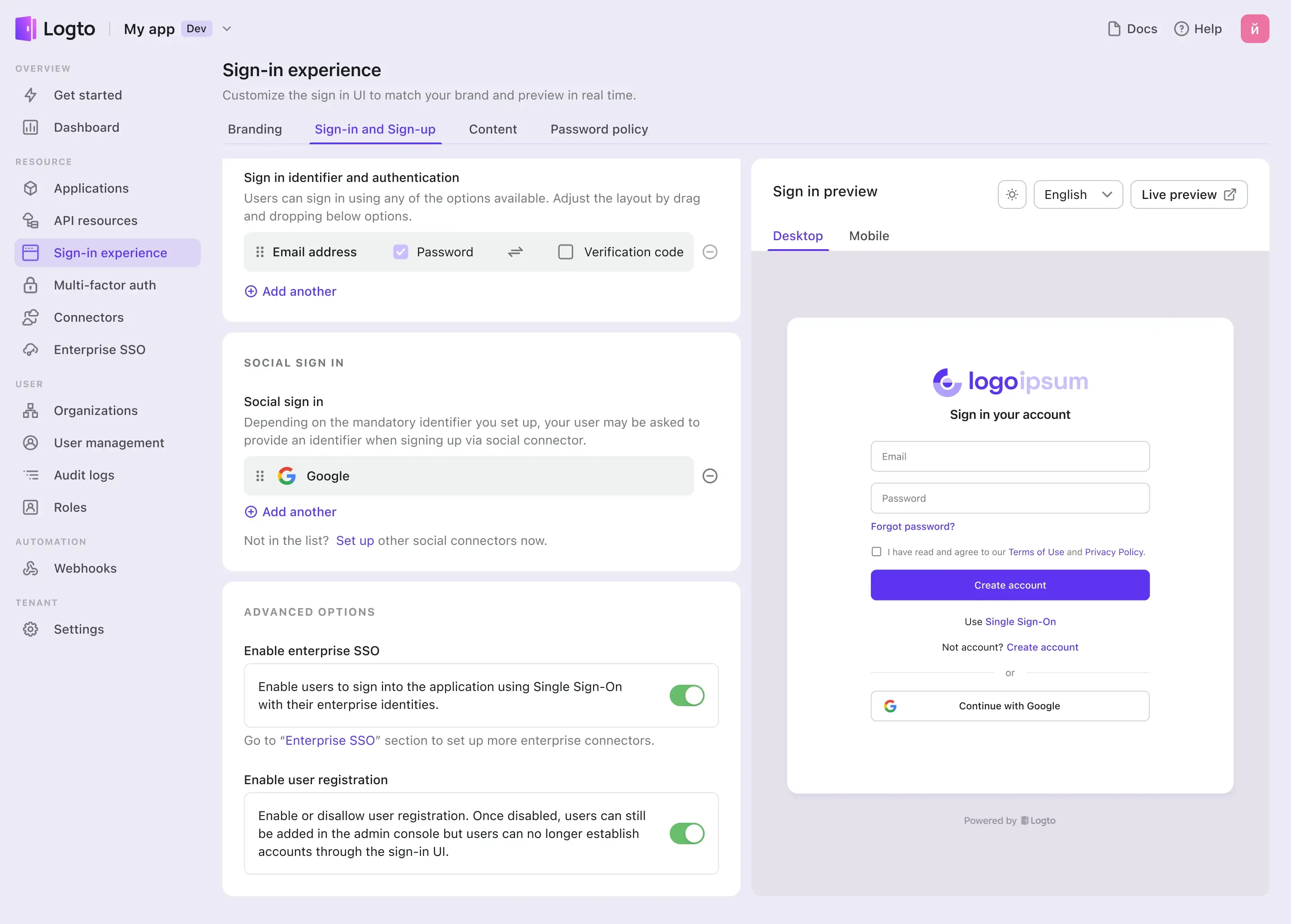

Gå till fliken Sign-in Experience och aktivera företags SSO.

Nu kan du testa SSO-integrationen genom att använda liveförhandsgranskningsknappen i det övre högra hörnet av Sign-in Experience preview sektionen.