Integrera Azure SAML SSO med Logto

Lär dig hur du integrerar Azure SAML SSO med Logto på några minuter.

Microsoft Entra ID, också känt som Azure Active Directory (Azure AD), är en omfattande identitets- och åtkomsthanteringslösning som ger dig en robust uppsättning möjligheter att hantera användare och grupper. Många organisationer använder Azure AD för att hantera sina användare och grupper, och det är också ett populärt val för integration av enkel inloggning (SSO). Azure AD stöder både OpenID Connect (OIDC) och Security Assertion Markup Language (SAML) protokoll för SSO-integration. I denna handledning kommer vi att visa dig hur du först integrerar din Logto-applikation med Azure SAML SSO.

Förutsättningar

Innan vi börjar, se till att du har ett aktivt Azure-konto. Om du inte har ett kan du registrera dig för ett gratis Azure-konto här.

Ett Logto-molnkonto. Om du inte har ett är du mycket välkommen att registrera dig för ett Logto-konto. Logto är gratis för personlig användning. Alla funktioner är tillgängliga för utvecklarhyresgäster, inklusive SSO-funktionen.

En väl integrerad Logto-applikation behövs också. Om du inte har en, var god och följ integrationsguiden för att skapa en Logto-applikation.

Integration

Skapa en ny Azure SAML SSO-anslutning i Logto

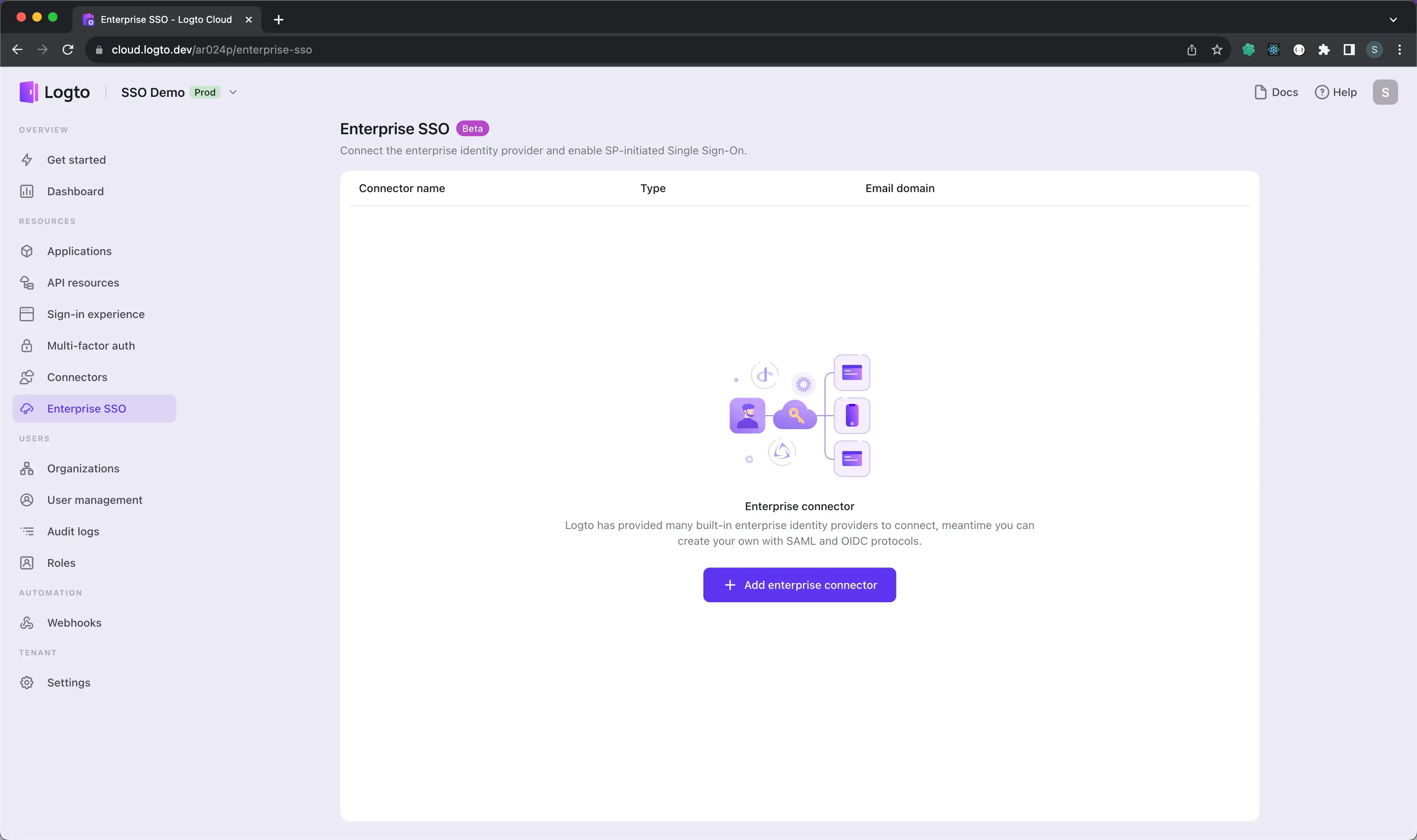

- Besök din Logto Cloud Console och navigera till sidan Enterprise SSO.

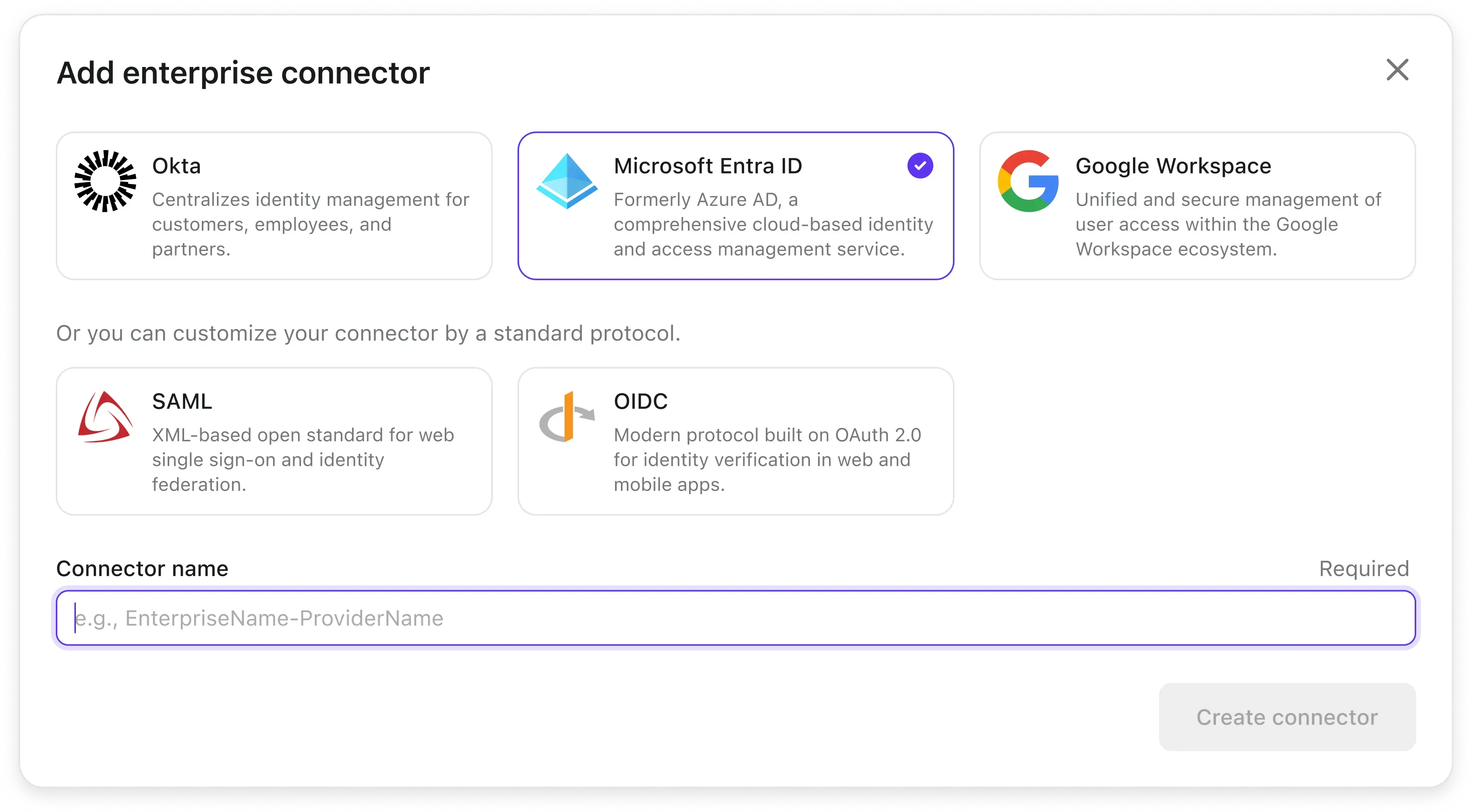

- Klicka på Lägg till Enterprise SSO-knappen och välj Microsoft Entra ID (SAML) som SSO-leverantör.

Låt oss öppna Azure-portalen i en annan flik och följa stegen för att skapa en företagsapplikation på Azure-sidan.

Skapa en Azure-företagsapplikation

-

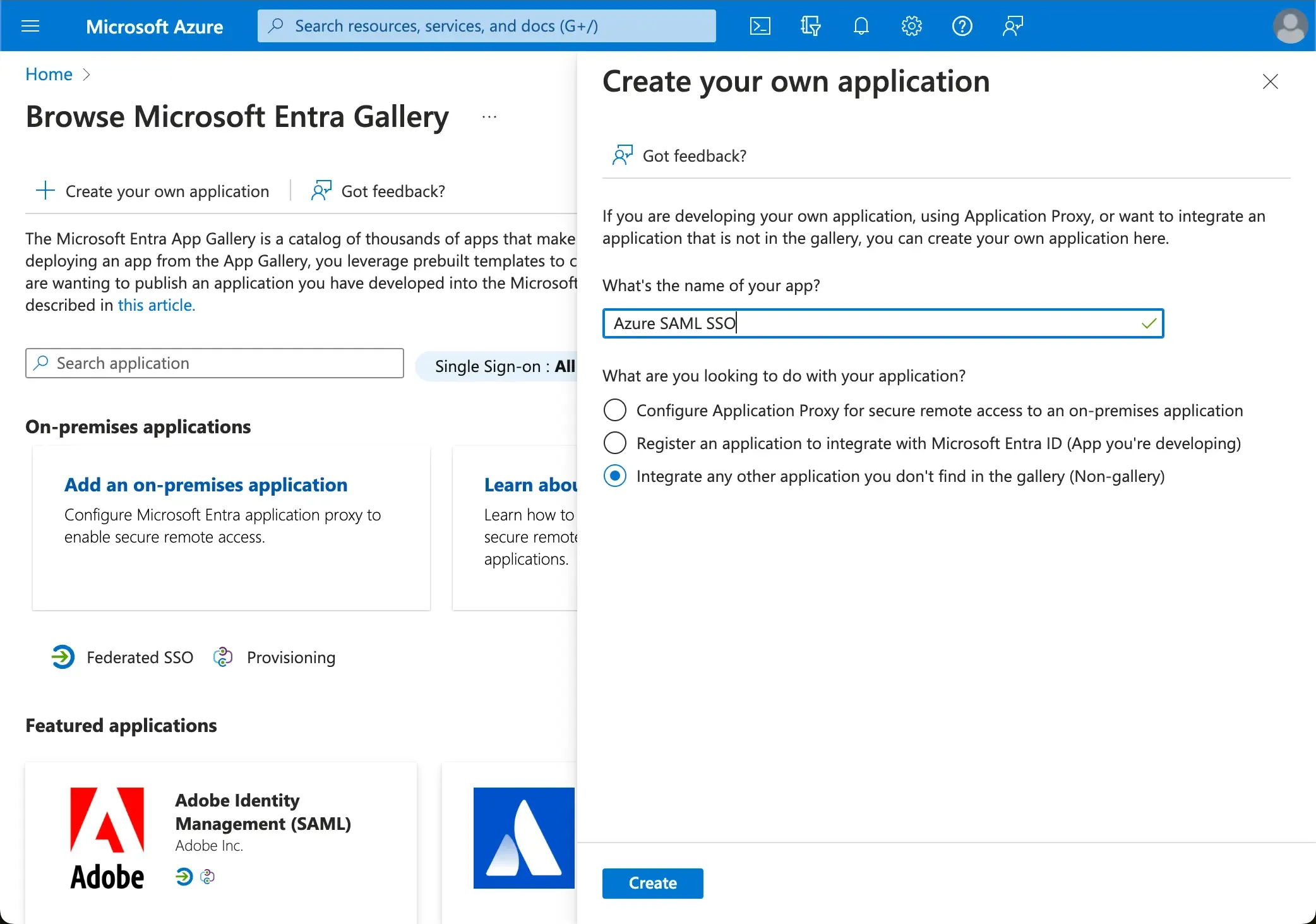

Gå till Azure-portalen och logga in som administratör.

-

Välj tjänsten

Microsoft Entra ID. -

Navigera till

Enterprise-applikationermed hjälp av sidomenyn. Klicka påNy applikation, och väljSkapa din egen applikationi toppmenyn. -

Ange applikationsnamnet och välj

Integrera någon annan applikation som du inte hittar i galleriet (Icke-galleri).

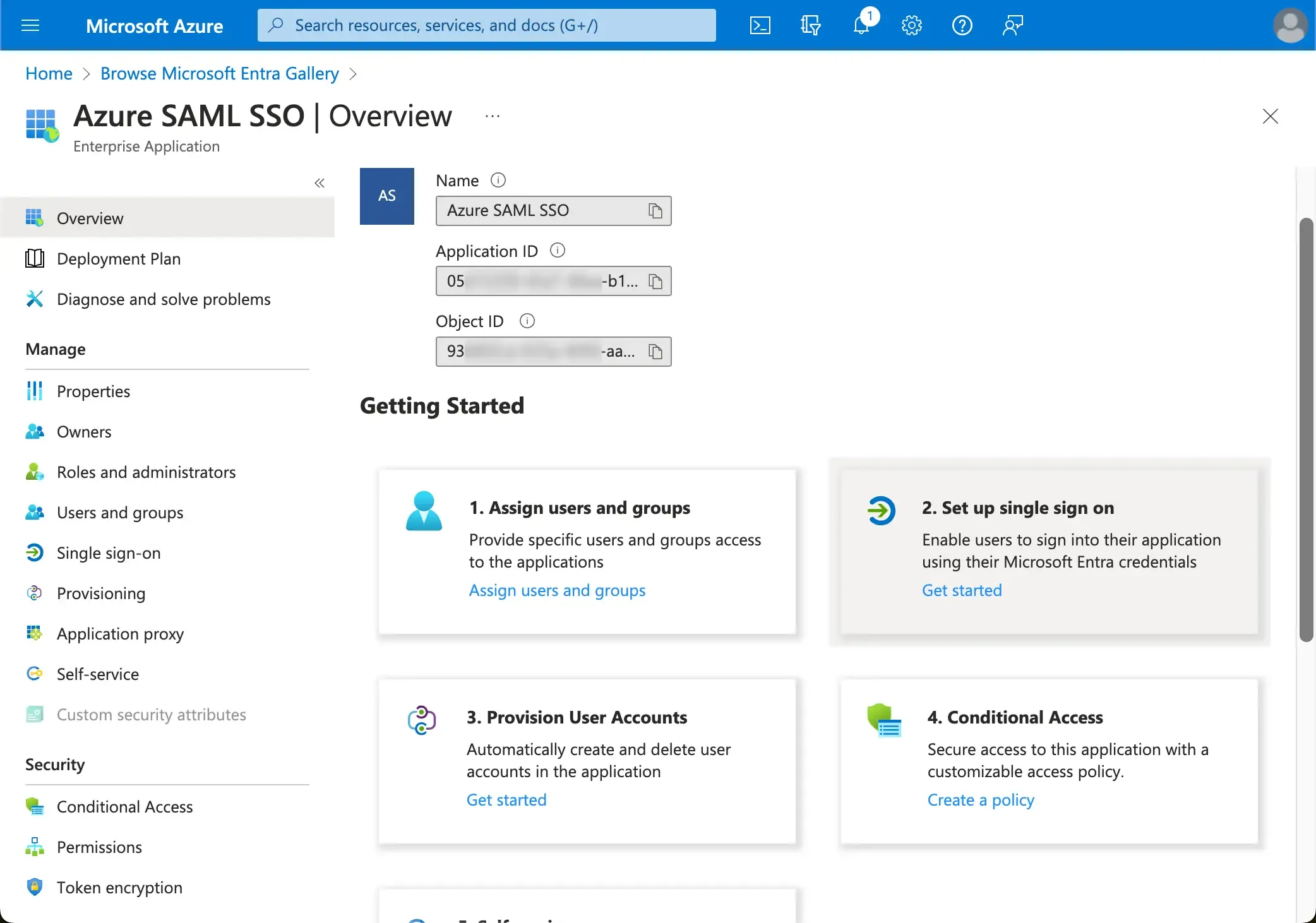

- När applikationen är skapad, välj

Ställ in enkel inloggning>SAMLför att konfigurera SAML SSO-inställningarna.

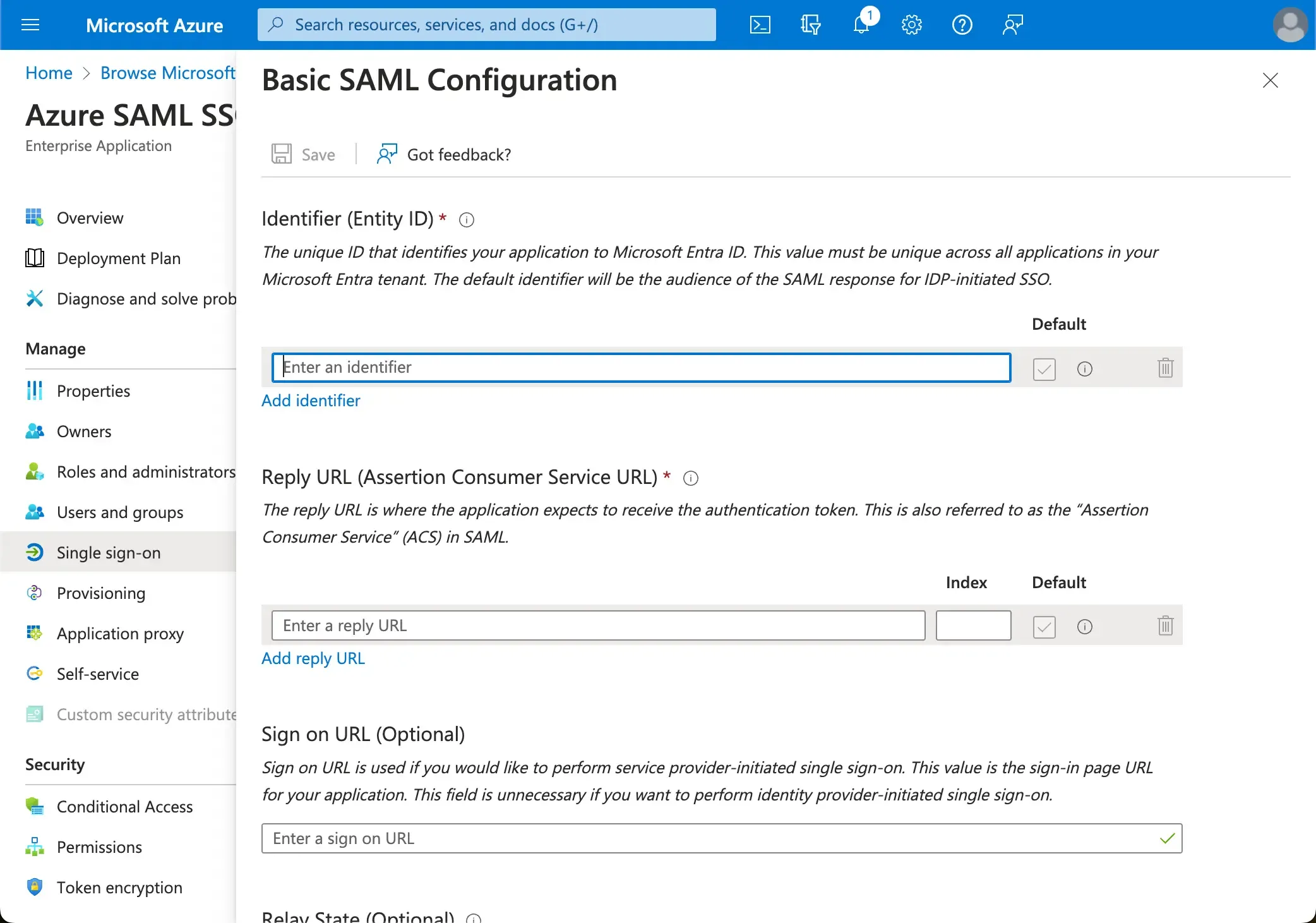

- Öppna första sektionen

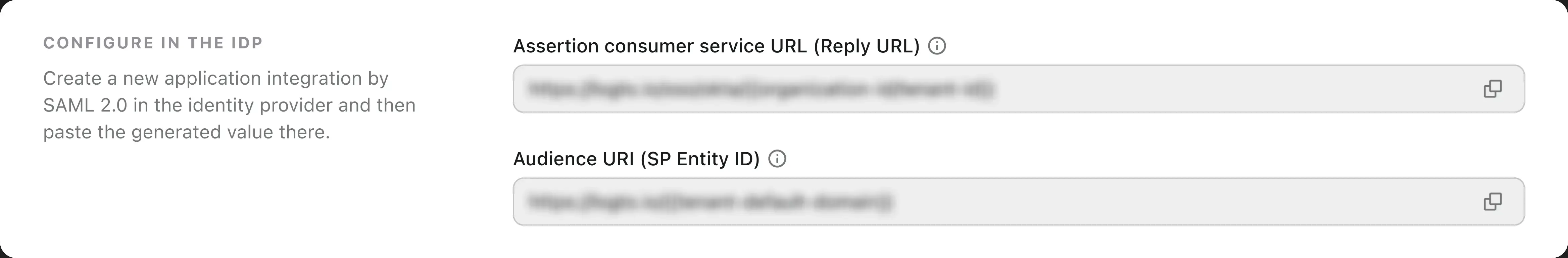

Grundläggande SAML-konfigurationoch kopiera och klistra in följande information från Logto.

-

Publik URI (SP Entity ID): Det representerar en globalt unik identifierare för din Logto-tjänst, som fungerar som EntityId för SP under autentiseringsförfrågningar till IdP. Denna identifierare är avgörande för säker utbyte av SAML-försäkringar och annan autentiseringsrelaterad data mellan IdP och Logto.

-

ACS URL: Assertion Consumer Service (ACS) URL är platsen där SAML-försäkran skickas med en POST-förfrågan. Denna URL används av IdP för att skicka SAML-försäkran till Logto. Det fungerar som en återkopplings-URL där Logto förväntar sig att motta och förbruka SAML-svaret som innehåller användarens identitetsinformation.

Klicka Spara för att spara konfigurationen.

Tillhandahåll SAML IdP-metadata till Logto

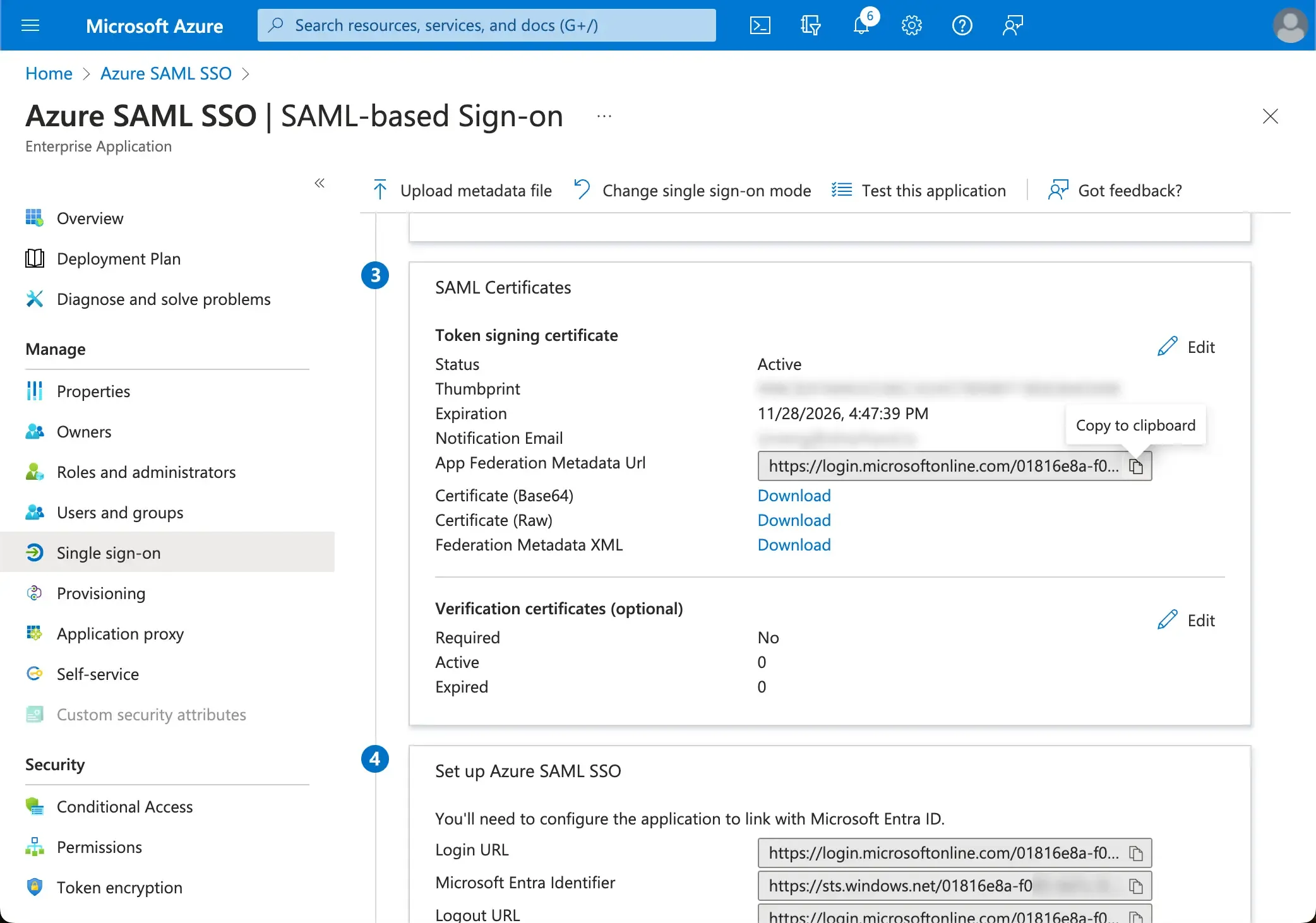

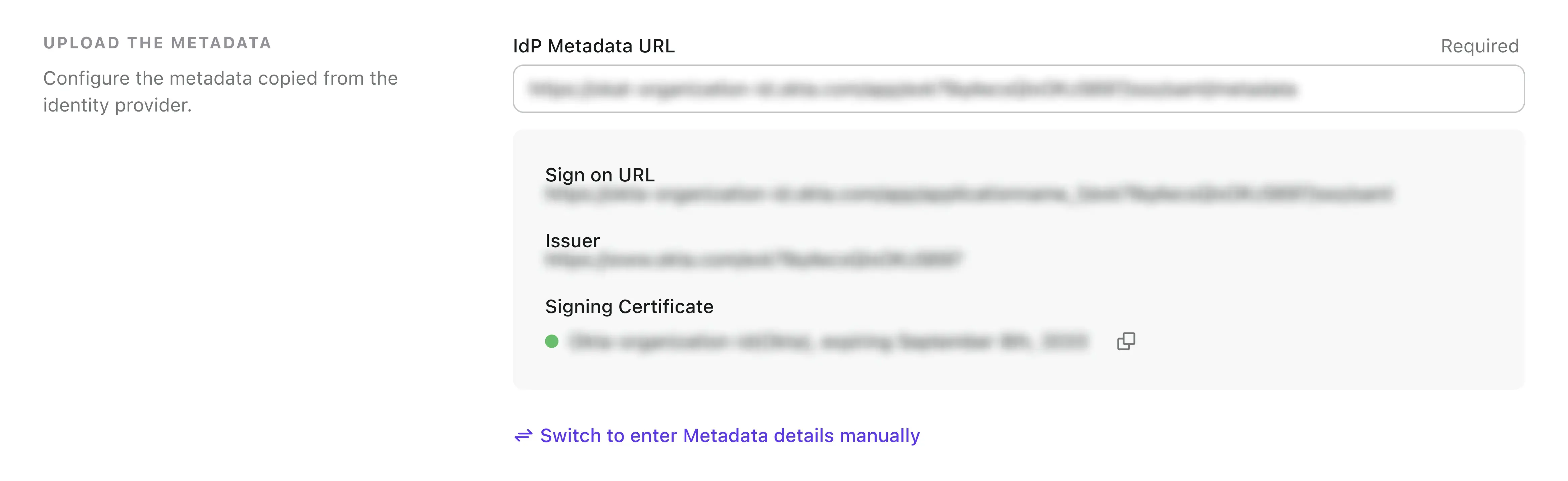

När SAML SSO-applikationen är skapad i Azure, kommer du att tillhandahålla SAML IdP-metadata-konfigurationen till Logto. Metadata-konfigurationen innehåller SAML IdP:s offentliga certifikat och SAML SSO-slutpunkten.

-

Logto tillhandahåller tre olika sätt att konfigurera SAML-metadata. Det enklaste sättet är genom metadata-URL:en. Du kan hitta metadata-URL:en i Azure-portalen.

Kopiera

App Federation Metadata Urlfrån din Azure AD SSO-applikationsSAML-certifikatssektionoch klistra in det iMetadata-URL-fältet i Logto.

-

Klicka på spara-knappen och Logto kommer att hämta metadata från URL:en och konfigurera SAML SSO-integrationen automatiskt.

Konfigurera användarattributmappning

Logto tillhandahåller ett flexibelt sätt att mappa användarattribut som returneras från IdP till användarattribut i Logto. Följande användarattribut från IdP kommer att synkas till Logto som standard:

- id: Användarens unika identifierare. Logto kommer att läsa

nameID-påståendet från SAML-svaret som användarens SSO-identifierings-id. - e-post: Användarens e-postadress. Logto kommer att läsa

email-påståendet från SAML-svaret som användarens primära e-post som standard. - namn: Användarens namn.

Du kan hantera logiken för användarattributmappning antingen på Azure AD-sidan eller Logto-sidan.

-

Mappa AzureAD-användarattributen till Logto-användarattributen på Logto-sidan.

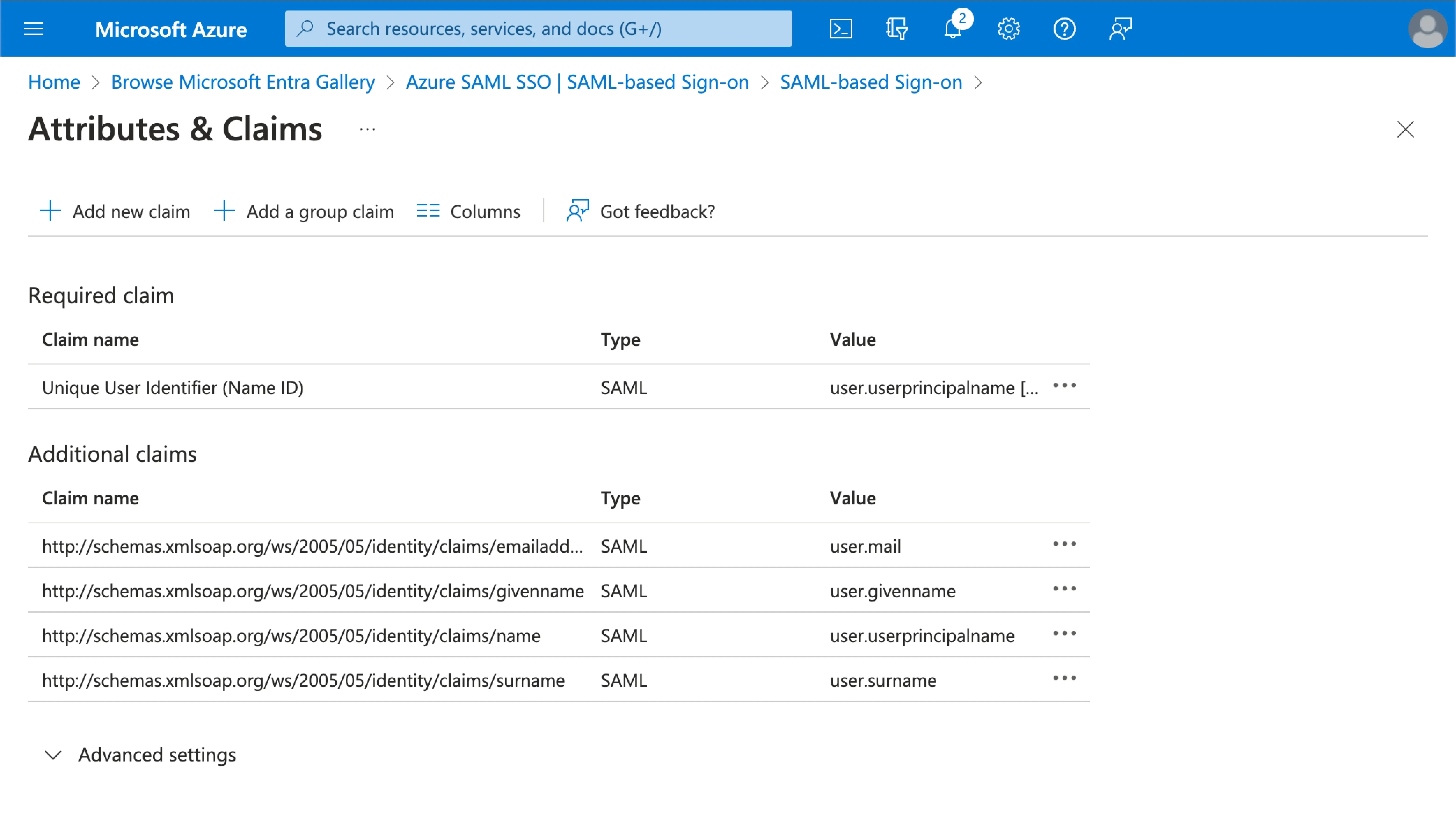

Besök

Attribut & Påståenden-sektionen i din Azure AD SSO-applikation.Kopiera följande attributnamn (med namnrymdsprefix) och klistra in dem i motsvarande fält i Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Rekommendation: uppdatera denna attributvärdekarta tilluser.displaynameför bättre användarupplevelse)

-

-

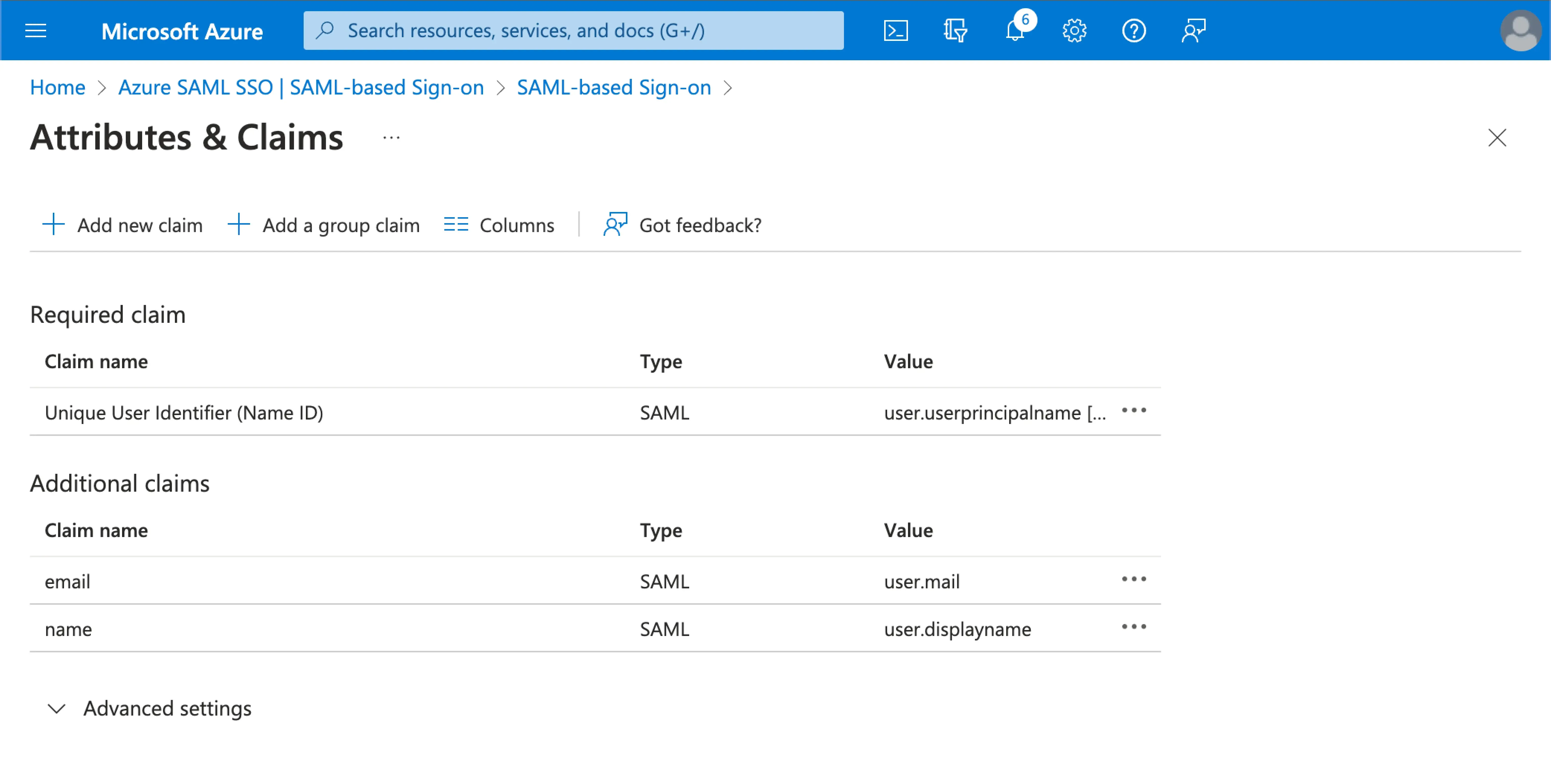

Mappa AzureAD-användarattributen till Logto-användarattributen på AzureAD-sidan.

Besök

Attribut & Påståenden-sektionen i din Azure AD SSO-applikation.Klicka på

Redigera, och uppdatera fältenYtterligare påståendenbaserat på Logto-användarattributinställningarna:- uppdatera namnvärdet på påståendet baserat på Logto-användarattributinställningarna.

- ta bort namnrymdsprefixet.

- klicka

Sparaför att fortsätta.

Bör sluta med följande inställningar:

Du kan också specificera ytterligare användarattribut på Azure AD-sidan. Logto kommer att hålla en post om de ursprungliga användarattributen som returneras från IdP under användarens sso_identity-fält.

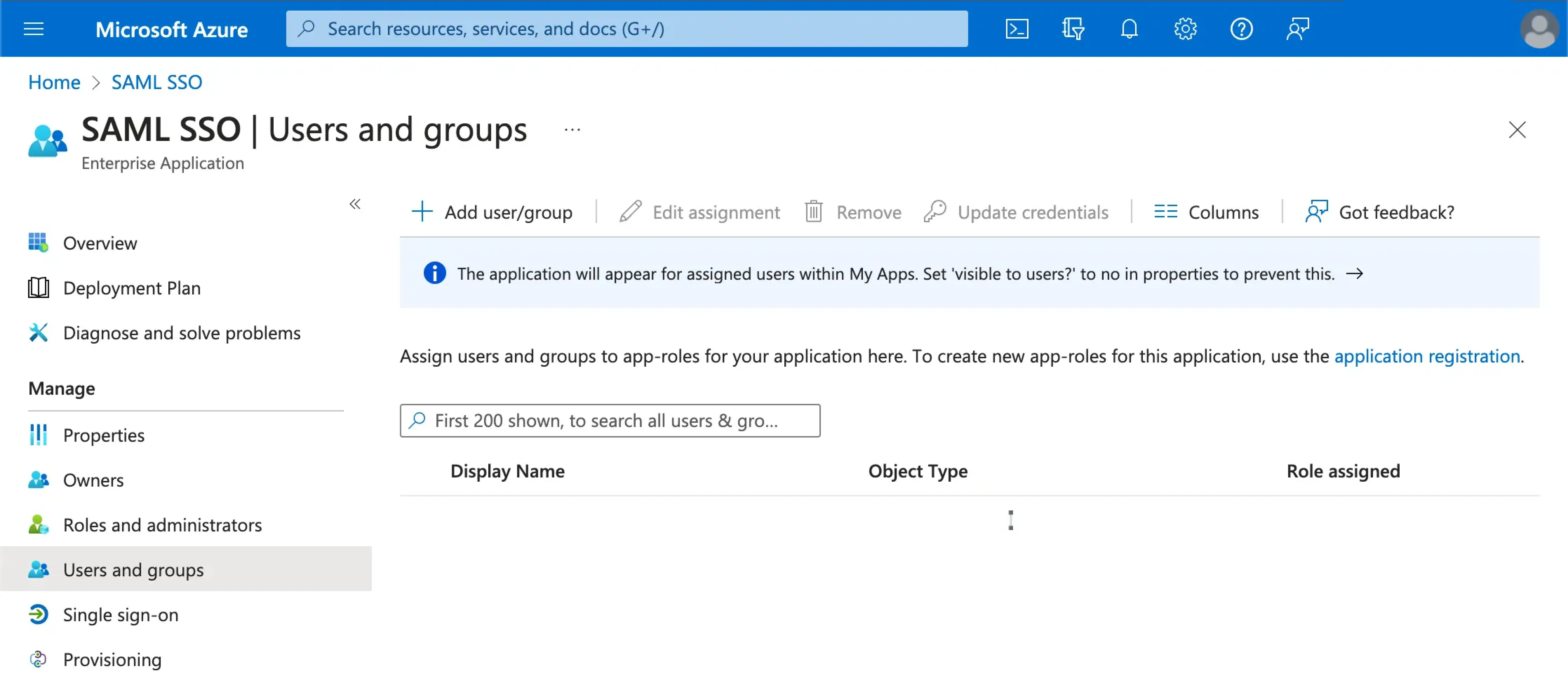

Tilldela användare till Azure SAML SSO-applikationen

Du måste tilldela användare till Azure SAML SSO-applikationen för att aktivera SSO-upplevelsen för dem.

Besök Användare och grupper-sektionen i din Azure AD SSO-applikation. Klicka på Lägg till användare/grupp för att tilldela användare till Azure AD SSO-applikationen. Endast användare som är tilldelade till din Azure AD SSO-applikation kommer att kunna autentisera sig via Azure AD SSO-anslutningen.

Aktivera Azure SAML SSO-anslutning i Logto

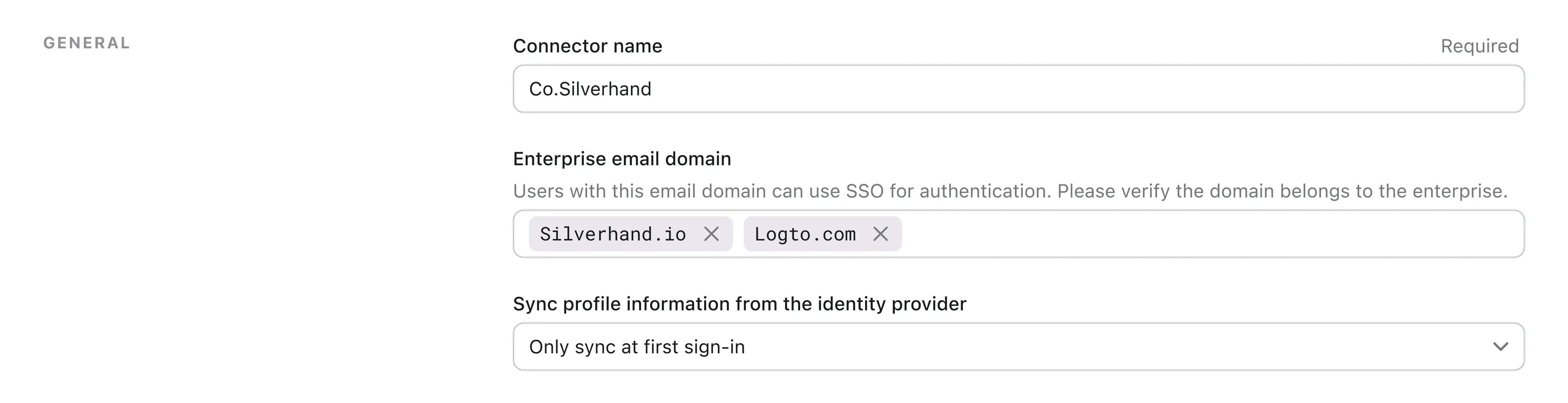

Ställ in e-postdomän och aktivera Azure SAML SSO-anslutning i Logto

Ange e-post domäner för din organisation i Logtos SAML SSO-anslutningens upplevelse-flik. Detta kommer att aktivera SSO-anslutningen som en autentiseringsmetod för dessa användare.

Användare med e-postadresser i de angivna domänerna kommer att vara exklusivt begränsade till att använda SAML SSO-anslutning som deras enda autentiseringsmetod.

Aktivera Azure SAML SSO-anslutning i Logtos inloggningsupplevelse

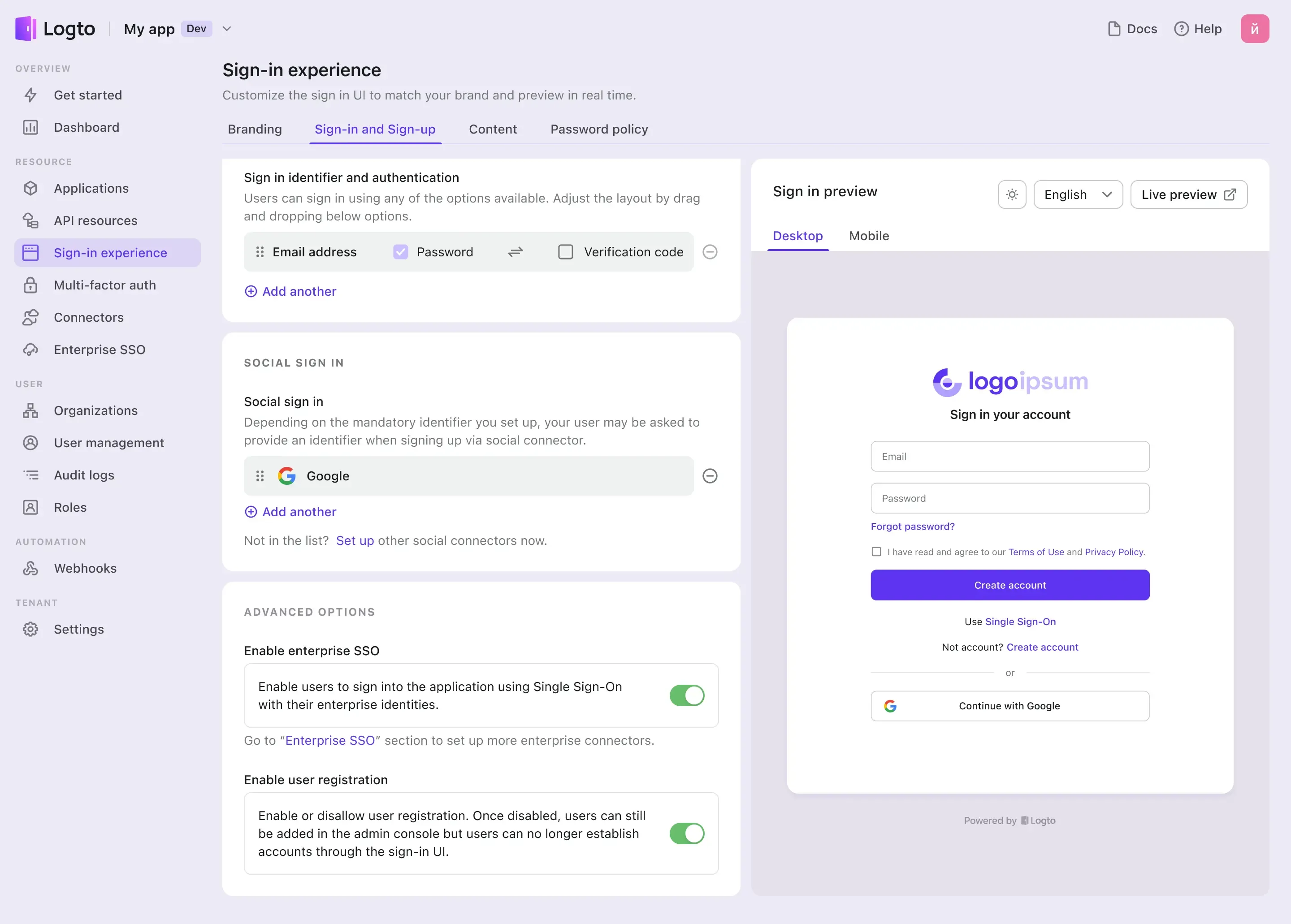

Gå till fliken Inloggningsupplevelse och aktivera företags-SSO.

Nu kan du testa SSO-integrationen genom att använda liveförhandsgranskningsknappen längst upp till höger i Förhandsgranska inloggningsupplevelse-sektionen.