Logto produktuppdatering: molnsamarbete, direktinloggning, lat migrering av lösenord och mer

Använd Logto som en OpenID Connect-identitetsleverantör för att bygga ditt app-ekosystem; lägg till autentisering med två inmatningar med Protected App; och nya guider för Blazor, SvelteKit, Nuxt.js, Expo (React Native) och Angular.

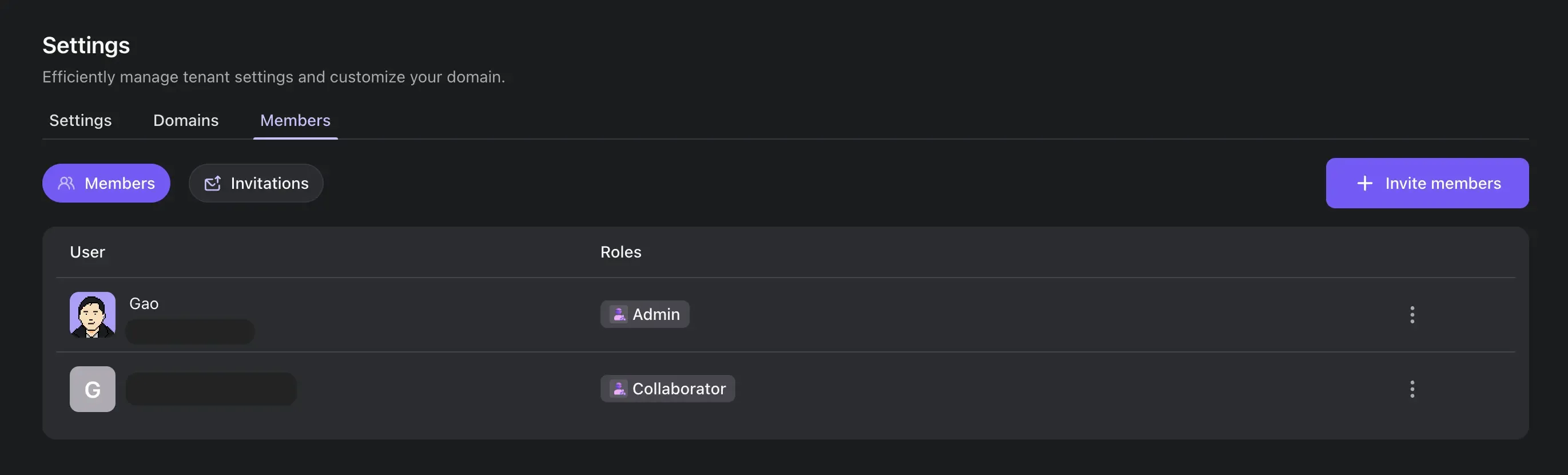

Logto molnsamarbete

Den efterlängtade funktionen är äntligen här! Du kan nu bjuda in dina teammedlemmar till dina Logto-klienter. Samarbeta med dina teammedlemmar för att hantera dina applikationer, användare och andra resurser.

Bjud in dina teammedlemmar genom att följa dessa steg:

- Gå till dina klientinställningar (fliken "Inställningar").

- Klicka på fliken "Medlemmar".

- Klicka på knappen "Bjud in medlemmar".

Fyll i e-postadressen till teammedlemmen du vill bjuda in och välj den roll du vill tilldela dem:

- Admin: Full åtkomst och hantering av alla klientresurser.

- Samarbetare: Kan hantera identitetsrelaterade resurser, men med begränsningar:

- Ingen åtkomst till faktureringsinformation

- Kan inte bjuda in eller hantera andra medlemmar

- Kan inte ändra klientens namn

- Kan inte ta bort klienten

För mer information, se Bjud in dina teammedlemmar.

Direktinloggning

Du kan nu direkt aktivera en inloggningsmetod genom att hoppa över den första skärmen. Detta är användbart när du har en direktlänk till en inloggningsmetod, till exempel när du har en "Logga in med Google"-knapp på din webbplats.

För att använda denna funktion behöver du skicka direct_sign_in-parametern till autentiseringsförfrågan. Den stödjer följande metoder:

- En social koppling

- En företags-SSO-koppling

För att lära dig mer, se dokumentationen Direktinloggning.

Förstaskärmsparameter

Inloggningsupplevelsen kan initieras med en specifik skärm genom att ställa in first_screen-parametern i OIDC-autentiseringsförfrågan. Denna parameter är avsedd att ersätta interaction_mode-parametern, som nu är föråldrad.

Se dokumentationen Förstaskärm för mer information.

Fullt stöd för OpenID Connect standardanspråk

Vi har lagt till stöd för de återstående OpenID Connect standardanspråk. Nu är dessa anspråk tillgängliga både i ID-token och i svaret från /me-endpunkten.

Dessutom följer vi de standardiserade scope-till-anspråks-mappningarna. Detta innebär att du kan hämta de flesta profilanspråk med profile-scopen, och address-anspråket kan erhållas genom att använda address-scopen.

För alla nyligen introducerade anspråk lagrar vi dem i user.profile-fältet.

Sociala data

Förutom de anspråk som Logto känner igen, lagrar alla sociala kopplingar nu också rådata som returneras av den sociala leverantören i fältet rawData.

För att få tillgång till dessa data i ett användarobjekt kan du använda fältet user.identities.[idp-name].details.rawData.

Lätt migrering av lösenord

När du migrerar användare från ett äldre system till Logto kan du nu använda fälten passwordAlgorithm och passwordDigest i POST /users API för att lagra användarens ursprungliga lösenordshash.

För närvarande stödda algoritmer är:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

När användaren loggar in kommer Logto använda den angivna algoritmen och digest för att verifiera lösenordet; om verifieringen lyckas kommer Logto automatiskt att migrera lösenordet till den nya Argon2-hashen.

Se API-referens för mer information.

Förbättringar

- Stöd för

avatarochcustomData-fält iPOST /usersAPI. - Stödjer signeringsnyckelrotation i Logto OSS Console.

- För över sökparametrar till autentiseringsförfrågan i live-förhandsvisning (demoprogram).

- När du går in i Logto demoprogrammet med sökparametrar, om användaren inte är autentiserad, förs sökparametrarna nu över till autentiseringsförfrågan. Detta möjliggör manuell testning av OIDC-autentiseringsflödet med specifika parametrar.

GET /organization-roleskan nu anropas medqquery-parameter för att filtrera resultaten efter roll-ID, namn eller beskrivning.

Fixar

- Console: Fastställda problem i integrationsguiden för Microsoft sociala kopplingar.

- Console: För att skapa en ny API-resurs måste indikatorn vara en giltig absolut URI.

- Erfarenhet: Löste tredje parts appens

/interaction/consent-endpunkt 500-fel. - Erfarenhet: Hoppa över icke-objektmeddelanden i den inhemska miljön. Detta åtgärdar ett problem i

WKWebViewav nya iOS-versioner.

Utveckling

@logto/connector-kit: [BREAKING] uppdateraSocialUserInfoochGetUserInfotyper@logto/connector-kit: [BREAKING] skydda resultat avparseJsonochparseJsonObject

Arbete pågår

Vi arbetar på följande funktioner:

- Anpassningsbara tillgångs-tokenanspråk (kommer snart)

- API-resurs för organisationer

- Använd Logto som en SAML-identitetsleverantör