Logto produktuppdateringar (2024 juli)

Förra månaden introducerade vi mängder av nya funktioner och förbättringar. Vi har också stora nyheter att dela om efterlevnad.

Efterlevnad

Vi är officiellt SOC 2 Typ I kompatibla! 🎉 En Type II-granskning är på gång.

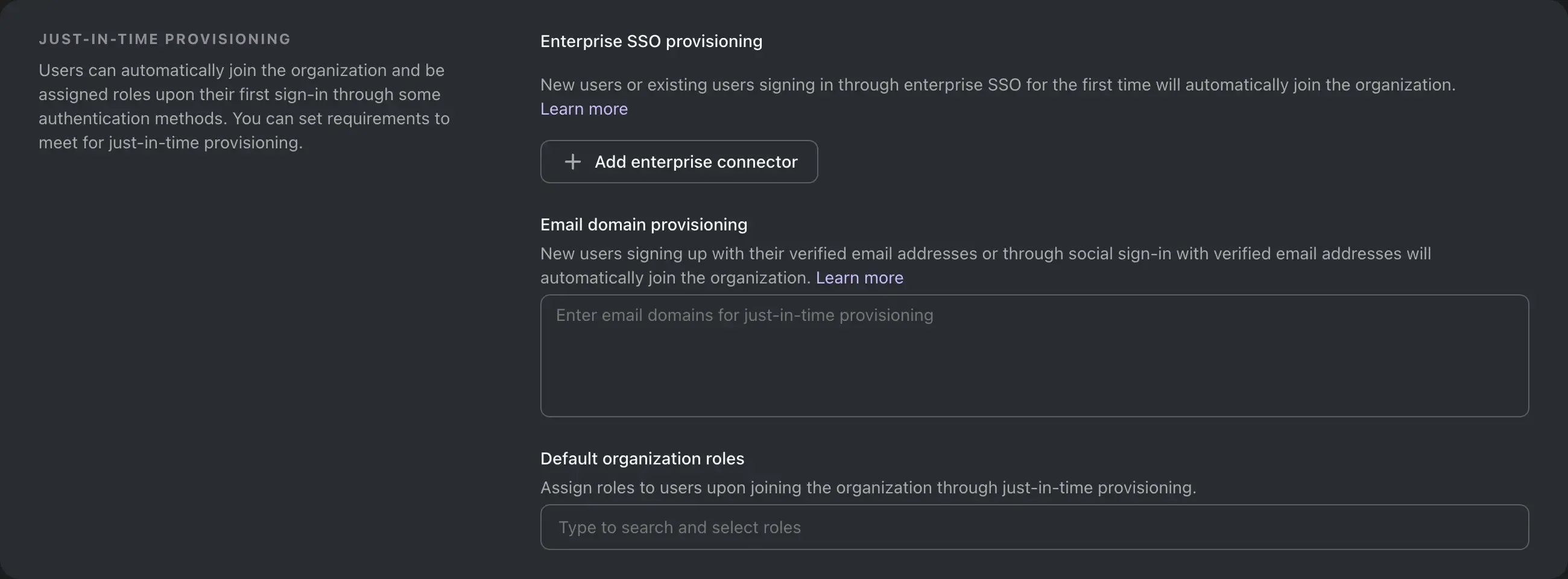

Just-in-Time tillsättning för organisationer

Denna funktion tillåter användare att automatiskt gå med i organisationen och få tilldelade roller vid deras första inloggning via vissa autentiseringsmetoder. Du kan ställa in krav för Just-in-Time tillsättning.

För att använda denna funktion, gå till organisationsinställningarna och hitta avsnittet "Just-in-Time provisioning". Hanterings-API:er är också tillgängliga för att konfigurera denna funktion via rutter under /api/organizations/{id}/jit. För att lära dig mer, se Just-in-Time provisioning.

E-postdomäner

Nya användare kommer automatiskt att gå med i organisationer med Just-in-Time tillsättning om de:

- Registrerar sig med verifierade e-postadresser, eller;

- Använder social inloggning med verifierade e-postadresser.

Detta gäller för organisationer som har samma e-postdomän konfigurerad.

Klicka för att expandera

För att aktivera denna funktion kan du lägga till e-postdomän via hanterings-API:t eller Logto-konsolen:

- Vi har lagt till följande nya slutpunkter till hanterings-API:t:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- I Logto-konsolen kan du hantera e-postdomäner på organisationsdetaljsidan -> "Just-in-Time provisioning" sektion.

SSO-kopplingar

Nya eller befintliga användare som loggar in via företagets SSO för första gången kommer automatiskt att gå med i organisationer som har Just-in-Time tillsättning konfigurerad för SSO-kopplingen.

Klicka för att expandera

För att aktivera denna funktion, kan du lägga till SSO-kopplingar via hanterings-API:t eller Logto-konsolen:

- Vi har lagt till följande nya slutpunkter till hanterings-API:t:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- I Logto-konsolen kan du hantera SSO-kopplingar på organisationsdetaljsidan -> "Just-in-Time provisioning" sektion.

Standardroller för organisationer

Du kan också konfigurera de standardroller för användare som tillsätts via denna funktion. Standardrollerna kommer att tilldelas användaren när de tillsätts.

Klicka för att expandera

För att aktivera denna funktion, kan du ställa in standardrollerna via hanterings-API:t eller Logto-konsolen:

- Vi har lagt till följande nya slutpunkter till hanterings-API:t:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- I Logto-konsolen kan du hantera standardroller på organisationsdetaljsidan -> "Just-in-Time provisioning" sektion.

Appar maskin-till-maskin för organisationer

Denna funktion tillåter appar maskin-till-maskin att associeras med organisationer och få tilldelade organisationsroller.

OpenID Connect beviljande

client_credentials beviljningssättet stöds nu för organisationer. Du kan använda detta beviljningssätt för att erhålla en åtkomsttoken för en organisation.

Klicka för att expandera konsoluppdateringar

- Lägg till en ny typ "maskin-till-maskin" till organisationsroller. Alla befintliga roller är nu av typen "användare".

- Du kan hantera maskin-till-maskin-appar på organisationsdetaljsidan -> Maskin-till-maskin appar sektion.

- Du kan visa de associerade organisationerna på maskin-till-maskin-appdetaljsidan.

Klicka för att expandera hanterings-API-uppdateringar

En uppsättning nya slutpunkter har lagts till i hanterings-API:t:

/api/organizations/{id}/applicationsför att hantera maskin-till-maskin-appar./api/organizations/{id}/applications/{applicationId}för att hantera en specifik maskin-till-maskin-app i en organisation./api/applications/{id}/organizationsför att visa de associerade organisationerna för en maskin-till-maskin-app.

Swagger (OpenAPI) förbättringar

Bygg operationId för hanterings-API i OpenAPI-svar

Enligt specifikationen:

operationIdär en valfri unik sträng som används för att identifiera en operation. Om den tillhandahålls måste dessa ID:n vara unika bland alla operationer som beskrivs i din API.

Detta förenklar starkt skapandet av klient-SDK:er på olika språk, eftersom det genererar mer meningsfulla funktionsnamn istället för autogenererade, som i följande exempel:

Fixade OpenAPI-schema returnerat av GET /api/swagger.json slutpunkten

:tecknet är ogiltigt i parameternamn, såsomorganizationId:root. Dessa tecken har ersatts med-.tenantIdparametern för/api/.well-known/endpoints/{tenantId}rutten saknades i det genererade OpenAPI spec-dokumentet, vilket resulterade i valideringsfel. Detta har fixats.

Backchannel-logout-stöd

Vi har aktiverat stödet för OpenID Connect Back-Channel Logout 1.0.

För att registrera för backchannel-logout, navigera till appdetaljsidan i Logto-konsolen och hitta avsnittet "Backchannel logout". Ange backchannel-logout-URL:en för din RP och klicka "Spara".

Du kan också aktivera sessionskrav för backchannel-logout. När aktiverad, kommer Logto att inkludera sid-kravet i logout-tokenet.

För programmatiskt registrering kan du ställa in backchannelLogoutUri och backchannelLogoutSessionRequired egenskaperna i applikationen oidcClientMetadata objektet.

Inloggningsupplevelse

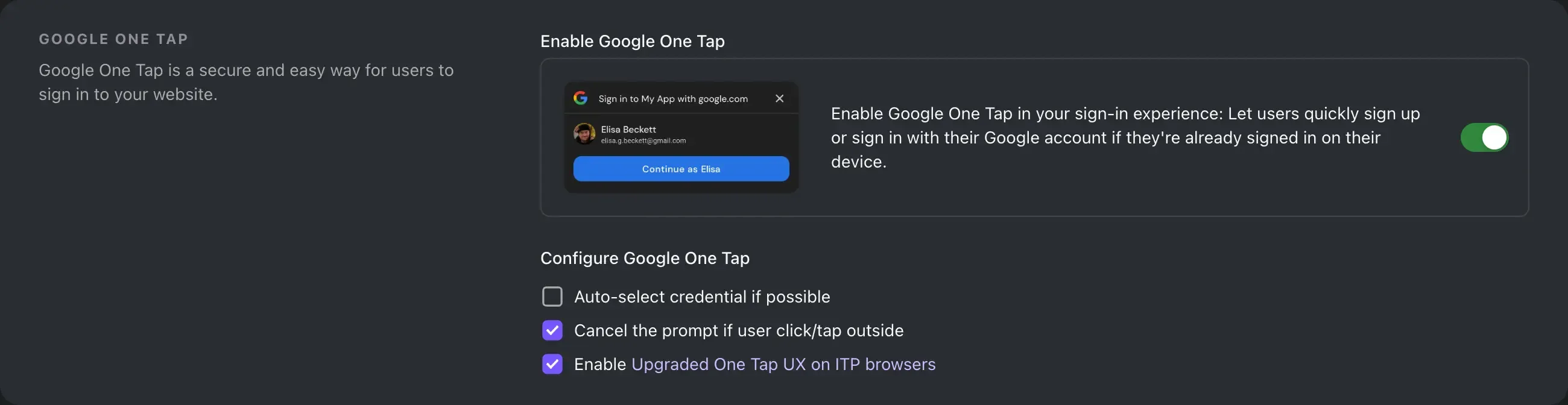

Stöd Google One Tap

När du har lagt till Google som en social koppling, kan du nu aktivera Google One Tap för att erbjuda en smidigare inloggningsupplevelse för dina användare med Google-konton.

Gå till Google-kopplingsinställningarna i Logto-konsolen och slå på "Google One Tap" alternativet.

För att lära dig mer om Google One Tap, se Aktivera Google One Tap.

Tillåt att hoppa över manuell kontokoppling under inloggning

Du kan hitta denna konfiguration i Konsolen -> Inloggningsupplevelse -> Registrering och inloggning -> Social inloggning -> Automatisk kontokoppling.

När påslagen, om en användare loggar in med en social identitet som är ny för systemet, och det finns exakt ett befintligt konto med samma identifikator (t.ex. e-post), kommer Logto automatiskt att koppla kontot med den sociala identiteten istället för att uppmana användaren till kontokoppling.

Acceptera villkorspolicyer för inloggningsupplevelse

Vi har lagt till en ny konfiguration som låter dig ställa in villkorspolicyn för inloggningsupplevelse:

- Automatisk: Användare accepterar automatiskt villkoren genom att fortsätta använda tjänsten.

- EndastManuellRegistrering: Användare måste acceptera villkoren genom att kryssa i en ruta under registrering, och behöver inte acceptera vid inloggning.

- Manuell: Användare måste acceptera villkoren genom att kryssa i en ruta under registrering eller inloggning.

Konsolförbättringar

- Lade till Ruby och Chrome-tilläggsguide.

- Visa OIDC utgivarslutpunkt i applikationsdetaljformuläret.

- Applikationsguider har organiserats om för att ge en bättre utvecklarupplevelse.

- Nu kan du visa och uppdatera användarens

profilegenskap på användarinställningssidan. - Förbättrad användarupplevelse för integration av maskin-till-maskin-applikationer.

- Fixade en regressionbugg där felmeddelanden dök upp i granskningsloggen när loggar är associerade med borttagna applikationer.

Andra förbättringar

- Lade till

hasPasswordtill anpassad JWT användarkontext. - Koppling: Google och Azure AD-kopplingar stöder nu anpassad

prompt. - Stöd för organisationsspecifika krav på multifaktorautentisering:

- En organisation kan nu kräva att dess medlemmar har multifaktorautentisering (MFA) konfigurerad. Om en organisation har detta krav och en medlem inte har MFA konfigurerad, kommer medlemmen inte kunna hämta organisationens åtkomsttoken.

- En utvecklarpanel är tillgänglig efter du loggar in på liveförhandsgranskningen.

- Pagination är nu valfritt för

GET /api/organizations/{id}/users/{userId}/roles. Om du inte angerpageochlimitfrågeparametrar, kommer API:t returnera alla roller. - Lade till användardetaljsdataburden till

User.Deletedwebhook händelsen.