Designa din lösenordspolicy

Få insikter i hur du utformar produktlösenordspolicyer som är kompatibla, säkra och användarvänliga, med Logto som säkerställer säkerheten i din autentiseringsprocess.

Skyddar ditt lösenord dig verkligen?

I din produkt är det troligt att du kommer att behöva förlita dig på den klassiska autentiseringsmetoden – lösenord. Även om lösenorden inte kommer att ersättas helt, är de mer sårbara för attacker jämfört med alternativa autentiseringsmetoder. Är dina lösenordspolicyer verkligen säkra och kompatibla? Även om du är bekant med olika lösenordspolicytekniker, är det verkligen effektivt att kombinera dem?

Vi adresserar komplexiteten i utformning och konfiguration av lösenordspolicy genom att utföra djupgående forskning om NIST-specifikationer, undersöka ledande produktlösenordspolicyer och säkerställa en balanserad användarupplevelse. Genom att betona vikten av lösenordskompatibilitet strävar vi efter att avlasta dig från utmaningarna med lösenordsstrategi och tillhandahålla en omfattande process för att säkerställa kontosäkerhet genom sömlös integration av lösenord med andra multifaktorautentisering (MFA)-verifieringsfaktorer.

Vilken typ av lösenord behöver användare?

Produktdesigners brottas ofta med frågan om deras produkter är tillräckligt säkra, vilket leder till implementering av strikta och komplexa lösenordspolicyer. Till exempel, att kräva en kombination av versaler och gemener, siffror och till och med specialtecken, eller att kräva regelbundna lösenordsändringar för anställda.

När användare ställs inför sådana lösenordskrav klagar de snabbt: "Varför måste det vara så komplicerat? Att komma ihåg mina lösenord känns som ett heltidsjobb!" Detta lämnar produktcheferna undrande om en mer komplex lösenordspolicy verkligen är bättre. Låt oss bryta ner komponenterna i en omfattande lösenordspolicy för att ta reda på det.

I nästa avsnitt kommer vi att djupdyka i nyanserna av lösenordspolicyer, balansera säkerhet och användarvänlighet. Vi kommer att utforska hur man definierar rätt lösenordskrav och tillhandahålla datastödda insikter för att stödja vår tillvägagångssätt.

En checklista över alla lösenordsfaktorer

Först, efter att ha analyserat många produkter och NIST-specifikationer, har vi sammanställt en omfattande lista över lösenordsfaktorer och designrekommendationer.

Vi har grovt kategoriserat dem i tre grupper:

- Lösenordsinställningskrav: Minimala krav för användarinställda lösenord.

- Lösenordssäkerhetsövervakning: Snabb åtgärd och feedback när lösenordsrisker upptäcks.

- Lösenordsanvändarupplevelse: Förbättra användarens inputupplevelse under lösenordsskapande och validering.

| Katalog | Faktorer | Analys (Se https://pages.nist.gov/800-63-3/sp800-63b.html#sec5 ) |

|---|---|---|

| Ställa in lösenordskrav | Längd | Att öka lösenordslängden är mer effektivt för att avskräcka lösenordsknäckning än komplexitet. NIST föreslår minst 8 tecken i längd, men längre lösenord bör tillåtas. |

| Teckentyper | Lösenord kan stödja olika teckentyper, inklusive Versala bokstäver, Gemena bokstäver, Siffror, Symboler och Unicode (mellanslagstecken bör också tillåtas). | |

| Lösenordspolicyer SKALL INTE uppmana användare att minnas specifika typer av information, eftersom detta har visat sig öka komplexiteten utan att effektivt förbättra säkerheten. https://www.notion.so/General-f14f0fb677af44cb840821776831a021?pvs=21 | ||

| Låg säkerhetsfraser | Det är tillrådligt att uppmana användare att ändra sina lösenord när de använder sig lätt gissade eller knäckbara mönster som upprepande eller sekventiella tecken, vanliga ord, användarinformation eller produktkontextinformation. | |

| Läckta lösenord | Nya användarlösenord bör kontrolleras mot en lista över läckta lösenord för att säkerställa att de inte är komprometterade. | |

| Lösenordssäkerhetsövervakning | Begränsning av lösenordsverifieringsfrekvens | Begränsa antalet på varandra följande felaktiga lösenordsförsök. När denna gräns är nådd, implementera säkerhetsåtgärder såsom att kräva multifaktorautentisering (MFA), skicka push-notifikationer, införa nedkylningstider eller till och med tillfälligt avbryta kontot. |

| Tvinga att byta lösenord | Lösenord SKALL INTE krävas att bytas ut godtyckligt. Däremot SKALL verifierare tvinga ett lösenordsbyte om det finns bevis på en komprometterad autentisering. | |

| Lösenordshistorik | Upprätthålla en rekord av tidigare lösenord som inte kan återanvändas. Överdrivna restriktioner på lösenordsåteranvändning rekommenderas inte, eftersom användare kan kringgå denna regel genom mindre förändringar. | |

| Rensa session efter att ha bytt lösenord | Tillåt användare att välja om de vill logga ut från andra enheter efter att ha bytt sitt lösenord. | |

| Lösenordsinmatningsupplevelse | Styrkemätare för lösenord | Erbjud vägledning till användare för att hjälpa dem välja starka memoriserade hemligheter. |

| Lösenordsprompt | Undvik att visa lösenords tips, eftersom de ökar sannolikheten för obehörig åtkomst. | |

| Kopiera och klistra in lösenordet | Tillåt användning av "klistra in"-funktionen, vilket underlättar användningen av lösenordshanterare. | |

| Visa lösenord | Ge ett alternativ för att visa lösenordet som det skrivs in, istället för att visa en serie punkter eller asterisker, tills det skickas. |

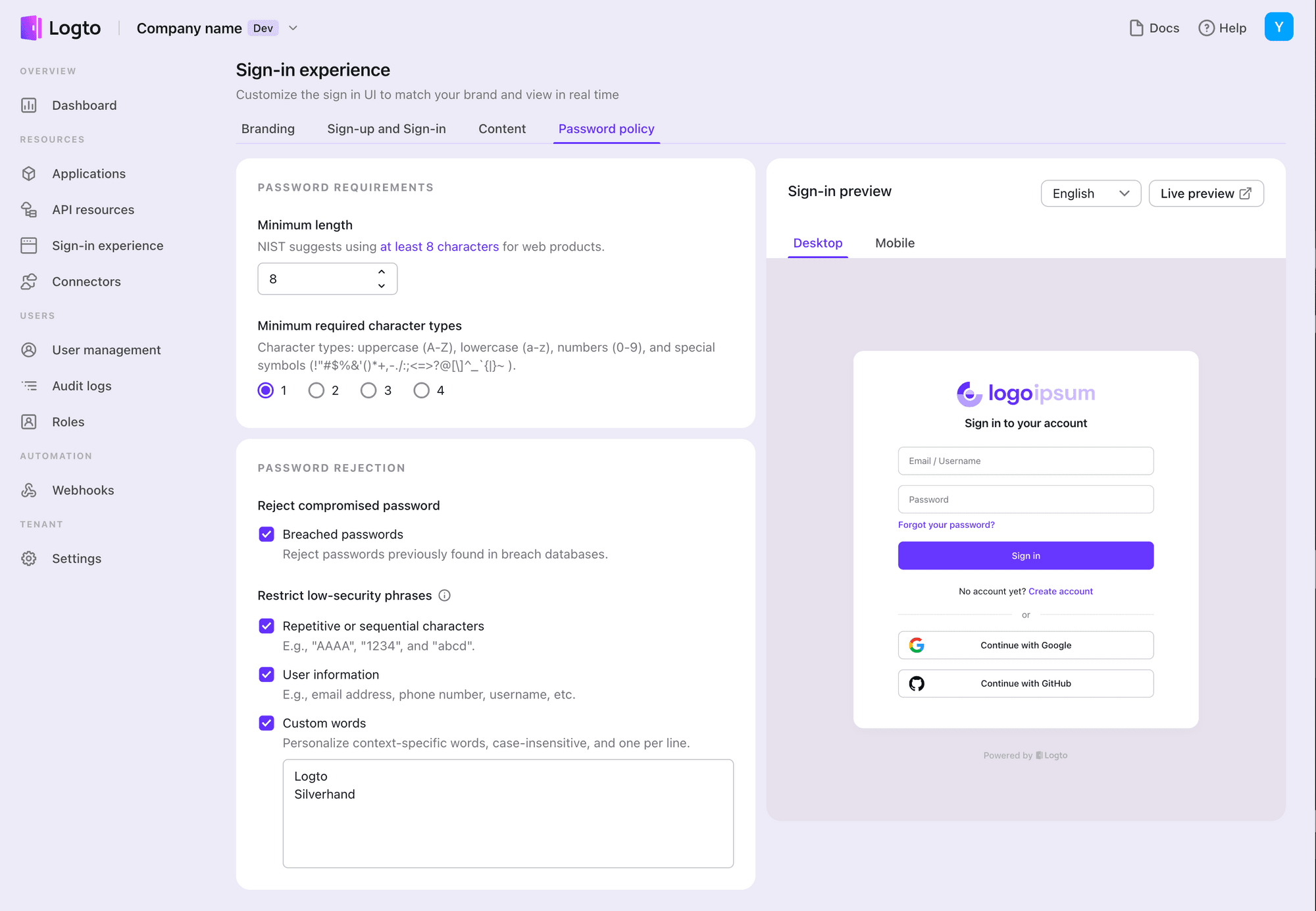

Ett verktyg för att konfigurera din lösenordsupplevelse

Kanske har du inte tålamodet att gå igenom varje punkt på checklistan. Om vi skulle designa ett kraftfullt lösenordsverktyg som omfattar alla dessa konfigurationsalternativ, kan det bli en huvudvärk för utvecklare, ännu mer komplext än de komplexa lösenordspolicyerna själva. Därför, låt oss ytterligare förenkla lösenordsfaktorerna till tre steg.

Steg 1: Avstå från onödiga regler

Som nämnts i tabellen, kan vissa föråldrade lösenordsregler verka för att förbättra säkerheten men ge lite tillbaka, ofta orsaker frustration och förvirring bland användare.

- Undvik att begränsa kombinationen av tecken som användare måste använda; att begränsa antalet teckentyper är tillräckligt. Till exempel, Facebook, Discord och Stripe kräver inte en specifik kombination av teckentyper, och Googles lösenordspolicy kräver endast "minst två typer av bokstäver, siffror, symboler."

- Kräv inte regelbundna lösenordsändringar periodvis, eftersom detta utgör en onödig börda på användarnas minne. Istället, kräv en lösenords�ändring endast när det finns risk för informationsteknisk kompromiss.

- Välj bara en av lösenordsbegränsningarna, mellan tydliga minimilösenordskrav och lösenordsstyrkemätare för att förhindra användarnas missförstånd.

- Undvik att visa överdrivet komplexa regler i förväg, förhindra användare från att fokusera på att läsa om misstag som inte nödvändigtvis händer.

- Avstå från att använda lösenordstips för att undvika att ge potentiella angripare en fördel.

Steg 2: Erbjud anpassning för olika produkter

Vi erbjuder flexibla konfigurationsalternativ för minimilösenordspolicyer, med rekommenderade värden för att minska inlärningskurvan för utvecklare och ge en färdig Logga in-upplevelse. Dessa alternativ inkluderar:

- Minimilängd: Standardvärde av 8 tecken, minimum 1.

- Minimiantal av krav på teckentyper: Ingen rekommenderad begränsning, dvs. sätt det till 1 av 4.

- Lösenordsbegränsning ordförråd: Föreslås att alla begränsningar aktiveras. Användare kan inte undvika att utlösa samma vokabulär, men att lägga till tre eller fler icke-kontinuerliga tecken tillåts för att öka lösenordskomplexiteten. Detta tillskott ökar oordningen hos lösenord.

- Förbud mot komrometterat lösenord: Använd en tillförlitlig databas med komrometterade lösenord för stöd, förhindra användare från att använda identiska lösenord för att undvika direkta katalogattacker.

Steg 3: Säkerställ säkerhet med fasta värden

För parametrar som inte kan anpassas, har vi implementerat backup-logik för att säkerställa lösenordssäkerhet. Om du har specifika anpassningskrav, vänligen meddela oss.

- Begränsning av lösenordsverifieringsfrekvens: Vi har begränsat antalet på varandra följande felaktiga lösenordsverifikationer och nedkylningstiden för att avbryta inloggningen. Detta skyddar mot kontinuerliga lösenordsattacker. Dessutom tillhandahåller vi en webhook för kontinuerligt misslyckade lösenordsverifikationer och du kan använda den för att skicka e-postnotifikationer eller avbryta konton med hög risk för kompromiss.

- Som standard rensar vi sessioner på andra enheter efter återställning av lösenordet och uppdatering av token. Detta extra säkerhetslager hjälper till att förhindra obehörig åtkomst till ditt konto, och säkerställer att dina data förblir konfidentiella och skyddade.

Slutsats

Med dessa tre enkla steg kan du effektivisera processen för att konfigurera din lösenordsupplevelse, balansera rätt mellan säkerhet och användarbekvämlighet. Logto gör det enkelt att sätta upp ett säkert och användarvänligt autentiseringssystem för din produkt. Håll utkik efter vår kommande MFA-funktion och ta kontroll över din produkts säkerhet som aldrig förr.