Utforska MFA: En titt på autentisering ur ett produktperspektiv

Dekonstruera Multi-Factor Authentication (MFA) genom en analys av dess kärnkomponenter, användarprocesser och grundläggande principer.

I den digitala världen, om varje app används på samma sätt att logga in, skulle vi kunna spara tid och resurser genom att förenkla hur vi bevisar vem vi är? Låter möjligt, eller hur? Som när du använder "Fortsätt med Google" för allt, eller bara en kombination av e-post och lösenord för alla dina grejer.

Men den verkliga historien är mer intressant. Varje app har sitt unika sätt att säkerställa att det verkligen är du som loggar in. Vi lägger ner ansträngning på denna verifieringsprocess för att hålla saker säkra, balansera användarupplevelser och respektera varje användares integritetspreferenser.

Eftersom det inte finns någon magisk formel för alla, låt oss bryta ner hur verifiering fungerar och skapa designer som matchar tjänsten.

Grunderna: två delar av autentiseringen

Autentisering, det fina ordet för att verifiera vem du är, består av två saker: en Identifierare och en Verifieringsfaktor.

Tänk på Identifieraren som att säga "Hej, jag är Sarah." Du kanske tänker, "Åh, det är Sarah, coolt." Men säkerhetsfolket frågar, "Är det verkligen Sarah? Har Sarah nödvändiga referenser för att få tillgång?" Det är där Verifieringsfaktorn kommer in i bilden. Låt oss sätta det i tekniska termer.

Identifierare: din digitala ID

Identifierare bestämmer vad en användare kan komma åt. Eftersom resurser alltid är knappa, är din identitet ditt unika pass. Steg ett: ange din identifierare på inloggningssidan. Men vi går inte med Smeknamn eller Fullständigt namn – det är en sököverbelastning som väntar på att hända. Identifierare som kan användas är:

-

Användar-ID: Tekniskt oförändrat och unikt. Det är som för adminhantering, men användarna kommer inte att minnas dessa för varje produkt.

-

Användarnamn: En användarvänlig version av Användar-ID:t. Det är unikt och kan inte upprepas i ett kontosystem. Sociala plattformar personaliserar profiler, men för att hålla igenkänningen stabil måste det vara Användarnamnet. Begränsade förändringar, kanske till och med betalda.

-

ID-nummer: Som ID-kort, student-ID eller bankkortsnummer, är stabila och unika identifierare. Även om de inte är lätta att komma ihåg, kan de återhämtas som en pålitlig reservmekanism om du glömmer ditt huvud-ID.

-

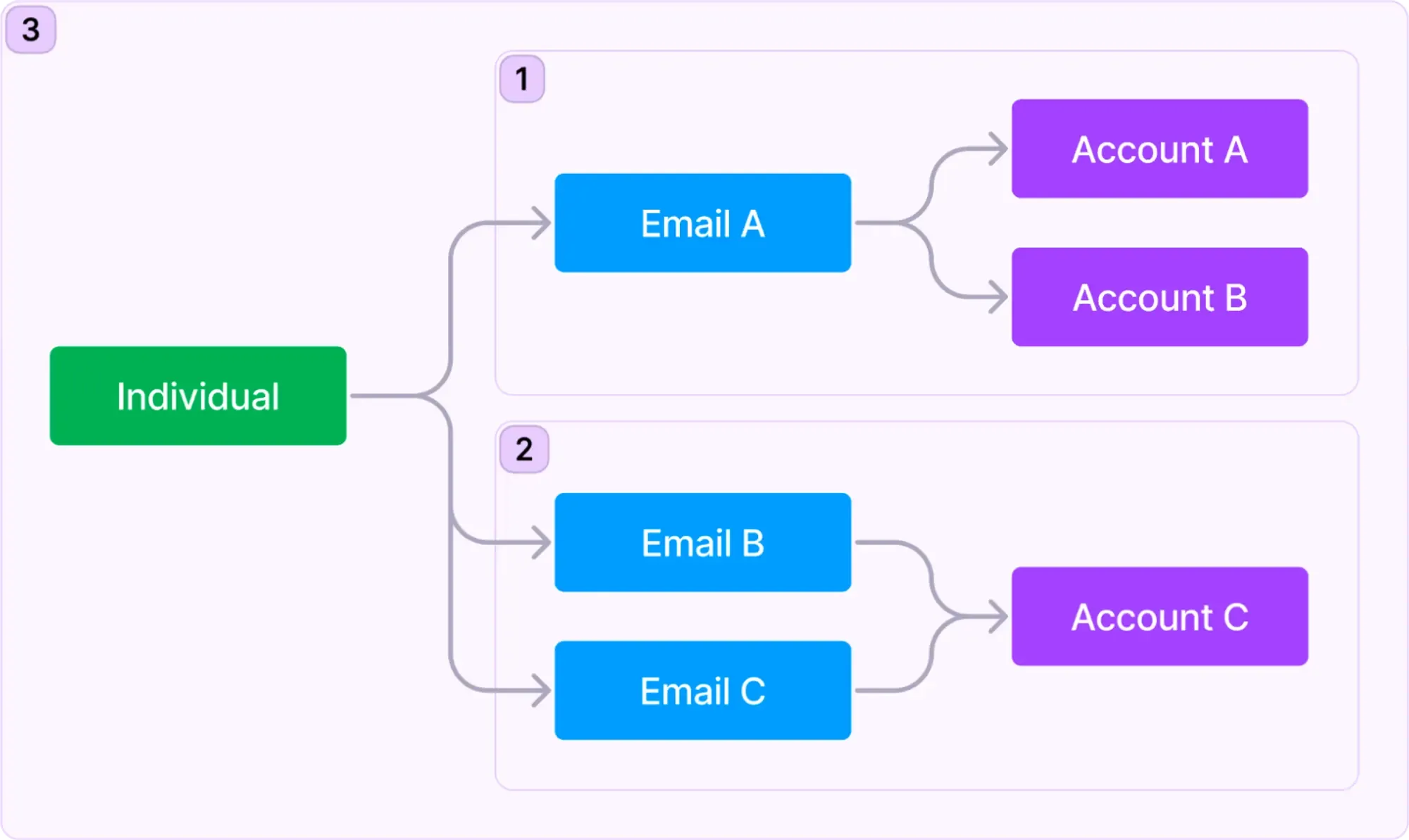

E-post eller Telefonnummer: Till skillnad från användarnamnet kan det ofta glida ur minnet, kontaktinformationen är mer minnesvärd. Att använda en E-post eller Telefonnummer som identifierare hindrar användare som har varit inaktiva eller ihågkomna under lång tid från att glömma deras identitet, vilket minskar risken för potentiell övergång. Medan denna bekvämlighet är användarvänlig kan hanteringen av interaktionen mellan "individer, e-postar och konton" komplicera din produktstruktur. Tänk på Instagram: (1) Det möjliggör flera konton med en enda E-post; (2) Flera e-postadresser kan läggas till en Instagram-profil för inloggning eller återställning; (3) Instagram tillåter samtidiga inloggningar över konton, oavsett om e-posten matchar. Medan konton vanligtvis har avskilda resurser tillåter Instagram sammanfogning av kontoinformation, vilket främjar samverkande validering, riktade annonser och personaliserade rekommendationer.

Verifieringsfaktorer

Autentiseringsfaktorer är rörelserna som bevisar att du verkligen är du. Det finns många faktorer indelade efter attribut att välja från:

| Vad det betyder | Verifieringsfaktorer | |

|---|---|---|

| Kunskap | Något du vet | Lösenord, E-postverifieringskod, Reservkod |

| Ägande | Något du har | SMS-verifieringskod, Autenticator app OTP, Hårdvara OTP (Säkerhetsnyckel), Smartkort |

| Inhärens | Något du är | Biometri som fingeravtryck, ansikts-ID |

Teoretiskt sett kan du blanda dessa verifieringsfaktorer med vilken Identifierare som helst för att bevisa att det är du. Vanligt: E-postadress(ID) och E-postverifieringskod(Faktor). Men du kan blanda ihop det: E-postadress (ID) och SMS-verifieringskod(Faktor).

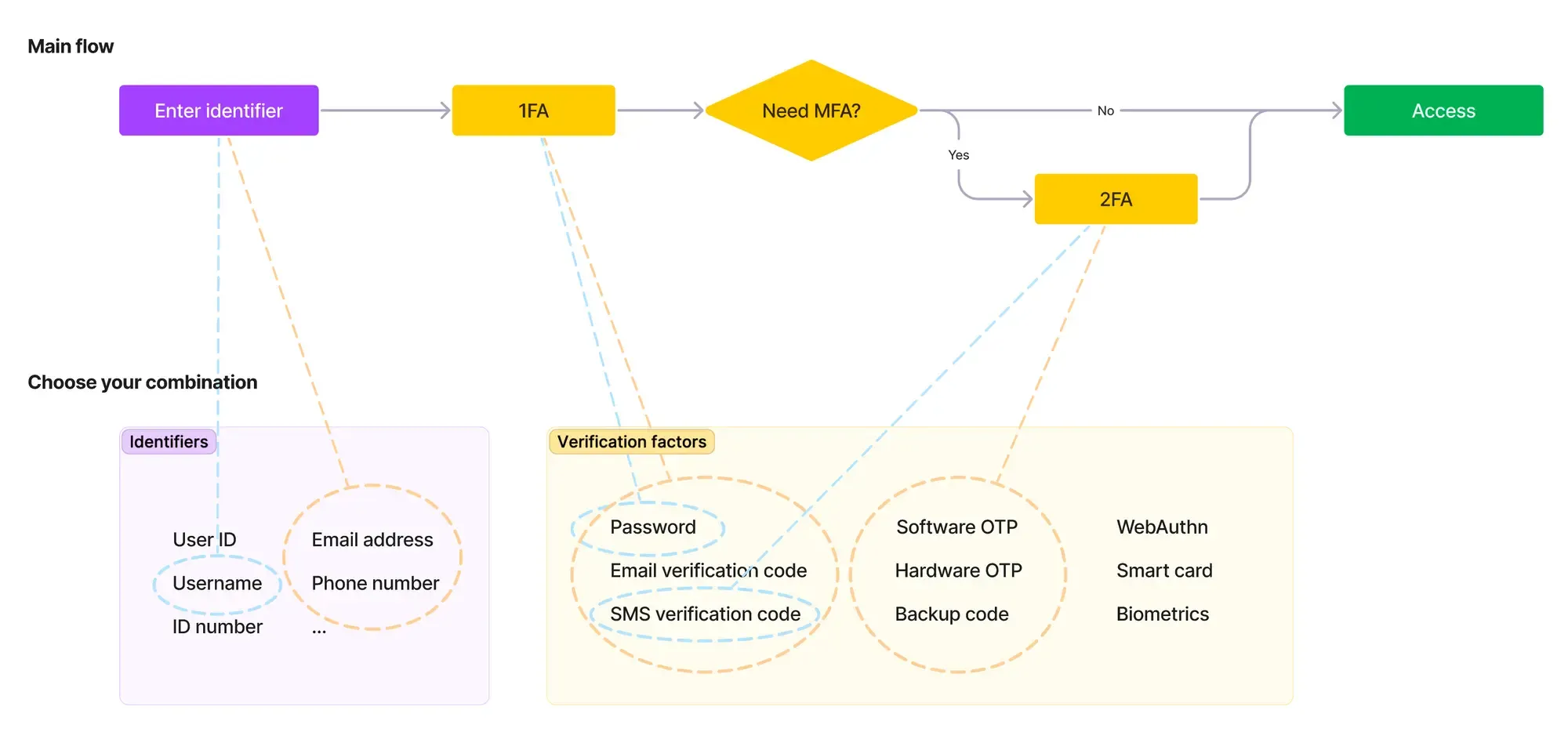

Eftersom ondska lurar, är en enda faktor inte tillräcklig. Det är där Multi-factor Authentication (MFA) kommer in. När du loggar in är det första steget autentisering (1FA) ett måste, men det kan finnas fler steg, ett andra (2FA), och till och med ett tredje. Dessutom, när du begär åtkomst till kritiska resurser i appen, krävs du att återverifiera din identitet. Dessa ytterligare lager erbjuder ökad säkerhet mot skadliga aktörer. Detta hela spektrum är MFA.

Designa ditt autentiseringsflöde

Tillbaka till början – varför varje app har olika kombinationer av Identifierare och Autentiseringsfaktorer? Det handlar om användarupplevelse.

Att vara för strikt med verifiering kan göra användare irriterade, och tänka, "Varför är detta så svårt?" Att vara för avslappnad kan leda till hackade konton och kaos. Så, vars problem är det?

Tre koreografiprinciper:

Se till att dina riktiga användare kan komma in

Människor glömmer ibland ID:n eller tappar verifieringssteg. För att lindra potentiella supportbördor behöver vi sätt att hjälpa:

- Erbjud olika faktorer för att verifiera – vanligtvis minst två för MFA. För att biometrik är coola, men de fungerar inte när de inte känns igen; ibland kan användare förlora enheter.

- Ha alternativ att återställa verifiering – som "Glömt lösenord" eller hitta ditt ID igen. Men innan återhämtning krävs preliminär identitetsverifiering, som vanligtvis skiljer sig från inloggningsprocessen.

- Tillhandahåll kontaktinformation för återställning genom kundservice eller administratörer som en reserv.

Verifiering utan kryphål

Verifiering är inte perfekt, och tvåstegsautentisering är inte alltid mer säker. Kom ihåg:

- I MFA-flödet bör det andra steget av autentisering ha olika attribut (Kunskap/Ägande/Inhärens) från det första. Till exempel, genom att använda "Lösenord (Kunskap)" som 1FA och "Authenticator app OTP (Ägande)" som 2FA kan stoppa olika attackvektorer.

- Återställningsmetoder kan inte hoppa över MFA. Till exempel, om du kan "glömma lösenord" genom SMS, kan du inte heller använda SMS som den andra autentiseringsfaktorn. Ett annat alternativ är att lägga till 2FA i processen "glömt lösenord", även om detta kanske verkar invecklat.

- Överväg kodnedetid eller hastighetsbegränsning. Efter flera felaktiga verifieringsförsök, begränsa frekvensen av efterföljande verifiering. Och tillåt inte förlängda intervall mellan steg i verifiering i flera steg.

Balansera användarupplevelse

Inte varje åtgärd behöver 1FA eller 2FA. Det handlar om situationen, inte alltid att följa samma steg.

- Ge anpassningsförmåga för olika roller: Att säkerställa resursers säkerhet är i första hand produktens ansvar, men det är också en individs plikt. Strategier för att kräva MFA kan anpassas baserat på tjänstens natur: universellt användar-MFA i appen, organisationsdrivet MFA och användardrivet MFA.

- Dra nytta av adaptiv MFA: För scenarier med potentiella risker eller operationer med hög insats är det pragmatiskt att kräva verifiering. Däremot kan säkra miljöer eller lågriskoperationer motivera strömlinjeformad åtkomst genom bibehållna sessioner, minimala verifieringssteg eller till och med gäståtkomst. Detta beror dock på att överväga användarens sammanhang.

- Osäkra miljöer: Såsom nya enheter, okarakteristiska reselokaliseringar eller betrodda IP:er.

- Känsliga åtgärder: Såsom involverar krypterad åtkomst till data, stora finansiella transaktioner eller ändring av verifieringsmetoder.

För detaljer, kolla NIST:s riktlinjer för Authentication Assurance Levels (AAL).

Avslutande anmärkningar

När vi avslutar vår utforskning av autentisering och flerfaktorsverifiering (MFA), hoppas vi att du har fått insikter i den viktiga roll de spelar i våra digitala liv. MFA, som blandar identifierare och verifieringsfaktorer, skapar en robust sköld som upprätthåller säker åtkomst samtidigt som den levererar användarvänliga interaktioner.

Det spännande nyheten är att Logtos MFA är på gång. För individer och företag, Logto säkerställer säkra onlineinteraktioner.