Vad är imitation inom cybersäkerhet och identitetshantering? Hur kan AI-agenter använda det?

Lär dig hur imitation används inom cybersäkerhet och identitetshantering, och hur AI-agenter kan använda denna funktion.

Imitation är en inbyggd funktion i Logto, och i den här artikeln kommer vi att förklara vad det är och när det kan användas. När AI-agenter blir vanligare år 2025 ser vi fler användningsfall som involverar imitation inom cybersäkerhet och identitetshantering.

Vad är imitation i autentisering och auktorisation?

Imitation inom autentiserings- och auktorisationsfältet är när ett system eller en användare temporärt antar identiteten av en annan användare för att utföra handlingar å deras vägnar. Detta görs vanligtvis med korrekt auktorisation och skiljer sig från identitetsstöld eller illvillig imitation.

Ett vanligt exempel är när du har ett problem med ditt konto och kontaktar kundservice för hjälp. De kontrollerar ditt konto å dina vägnar för att felsöka problemet.

Hur imitation fungerar

Det finns några typiska steg involverade i imitationsflödet.

- Begär tillstånd: Imitatorn (t.ex. admin eller AI-agent) begär tillstånd att agera å användarens vägnar.

- Tokenutbyte: Systemet validerar begäran och byter tokens, vilket ger imitatorn tillgång med nödvändiga behörigheter.

- Handling å användarens vägnar: Imitatorn utför handlingar (t.ex. uppdaterar inställningar, felsöker) som om de vore användaren.

Imitatorn kan sedan utföra handlingar eller få tillgång till resurser som om de vore den imiterade användaren.

Vilka är de giltiga användningsfallen för imitation?

Kundsupport

Precis som vi nämnde ovan, i kundsupportscenarier, möjliggör imitation att supportagenter eller administratörer kan få tillgång till användarkonton för att diagnostisera och lösa problem utan att kräva användarens inloggningsuppgifter.

Här är några exempel

- Felsökning: En administratör imiterar en användare för att återskapa det rapporterade problemet och förstå vad som händer.

- Kontåterställning: En administratör uppdaterar en användares profil eller återställer inställningar å deras vägnar.

- Abonnemangshantering: En faktureringssupportagent åtgärdar abonnemangsfel genom att få direkt åtkomst till användarens konto.

AI-agenter

AI-agenter kan utnyttja imitation för att agera å användares vägnar, utföra uppgifter automatiskt eller assistera med arbetsflöden. När AI blir mer involverad i affärsprocesser spelar imitation en nyckelroll i att möjliggöra autonoma handlingar samtidigt som identitetssäkerhet och åtkomstkontroll säkerställs.

Här är några exempel

- Virtuella assistenter: En AI-agent schemalägger möten och skickar kalenderinbjudningar å användarens vägnar.

- Automatiserade svar: En AI-chattbot svarar på kundförfrågningar och använder en supportagents profil för att lösa problem direkt.

- Uppgiftsautomation: En AI-assistent uppdaterar projektledningsbrädor eller skickar in rapporter å användares vägnar. Till exempel, uppdatera ärendestatusar (t.ex. från “Pågående” till “Avslutad”). Publicera kommentarer eller feedback från en chefs profil.

Revision och testning

Imitation används också ofta för revision, testning och kvalitetskontroll. Genom att imitera olika roller kan administratörer eller testare kontrollera användarupplevelser, arbetsflöden och behörigheter för att säkerställa systemprestanda och kvalitet.

Här är några exempel

- Rolltestning: En administratör imiterar olika användarroller (som chef, anställd eller gäst) för att kontrollera åtkomstkontroller och säkerställa att varje roll har rätt behörigheter till rätt resurser.

- Arbetsflödestestning: En QA-ingenjör simulerar transaktioner från olika användarprofiler för att testa systemets beteende.

- Säkerhetsrevisioner: En revisor imiterar användare för att verifiera att känsliga handlingar utlöser lämpliga varningar eller kräver multifaktorautentisering (MFA).

Delegerad åtkomst

Delegerad åtkomst tillåter en användare att utföra handlingar å en annan användares vägnar, ofta sett i företags- och teamledningsmiljöer. Detta användningsfall skiljer sig från typisk imitation eftersom både aktor- och delegeringsidentiteter bevaras.

Här är några exempel

- Chefsgodkännanden: En chef skickar in tidrapporter eller kostnadsredovisningar å deras teammedlemmars vägnar.

- Teamarbete: En assistent schemalägger möten eller skickar e-post från en ledares konto.

- Företagets arbetsflöden: HR-representanter uppdaterar anställdas register utan att behöva deras lösenord.

För att implementera imitation, vilka är säkerhetsövervägandena för detta

Imitation tillåter en användare att tillfälligt agera å andras vägnar inom systemet, vilket ger dem betydande makt och kontroll. Därför är det nödvändigt att ta itu med flera säkerhetsöverväganden för att förhindra missbruk.

Detaljerad revisionsloggning

Loggföra varje imitationshandling, inklusive vem som gjorde det, vad som gjordes, när det hände och var det inträffade. Se till att loggarna visar både imitatorn och den imiterade användaren. Lagra loggar säkert, sätt rimliga behållningsperioder och aktivera varningar för alla ovanliga aktiviteter.

Rollbaserad åtkomstkontroll (RBAC)

Tillåt bara auktoriserade roller (t.ex. supportagenter) att imitera. Begränsa dessutom imitationsomfattningen (t.ex. supportagenter kan bara imitera kunder, inte administratörer). Följ principen om minsta privilegie och granska regelbundet behörigheter för att hålla saker och ting säkra.

Samtycke och notifikation

Ibland bör flödet inkludera samtycke och notifikationer. Till exempel:

- Före imitation: Be om användargodkännande för känsliga handlingar.

- Efter imitation: Informera användare med detaljer om vad som gjordes.

- För känsliga industrier (t.ex. hälso- och sjukvård, finans) är samtycke ett måste.

AI-agent användningsfall för imitation inom autentisering och auktorisation

När AI-agenter blir mer vanliga år 2025 används imitation alltmer för att möjliggöra för agenter att handla å användares vägnar samtidigt som säkerhet och ansvarstagande bibehålls.

Här är några praktiska användningsfall:

AI kundsupportagenter

Scenario: En användare kontaktar support via chatt för kontoproblem. AI-agenten kommer åt deras konto och utför åtgärder utan att behöva användarens lösenord.

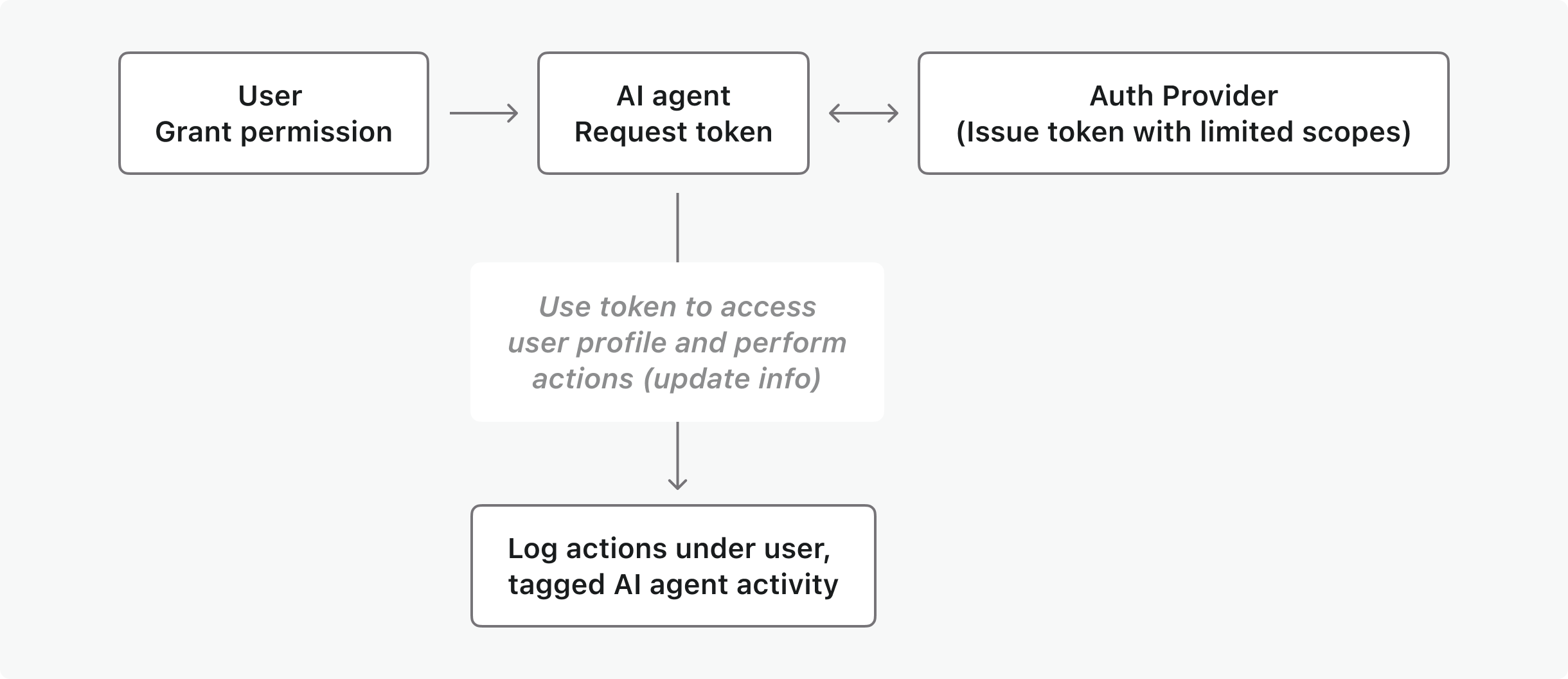

Hur fungerar det och hur är det designat?

- OIDC/OAuth flöde: AI-agenten begär tillstånd för att imitera användaren för att uppdatera deras information. Den använder en utbytt token för att få åtkomst till användarens profil och göra ändringarna.

- Loggning: Handlingar loggas under användaren men märks som utförda av AI-agenten.

- Begränsade omfattningar: Agentens behörigheter är begränsade till specifika åtgärder (t.ex. återställa lösenord men inte visa känslig betalningsinformation).

AI säkerhetsagenter för kontoövervakning

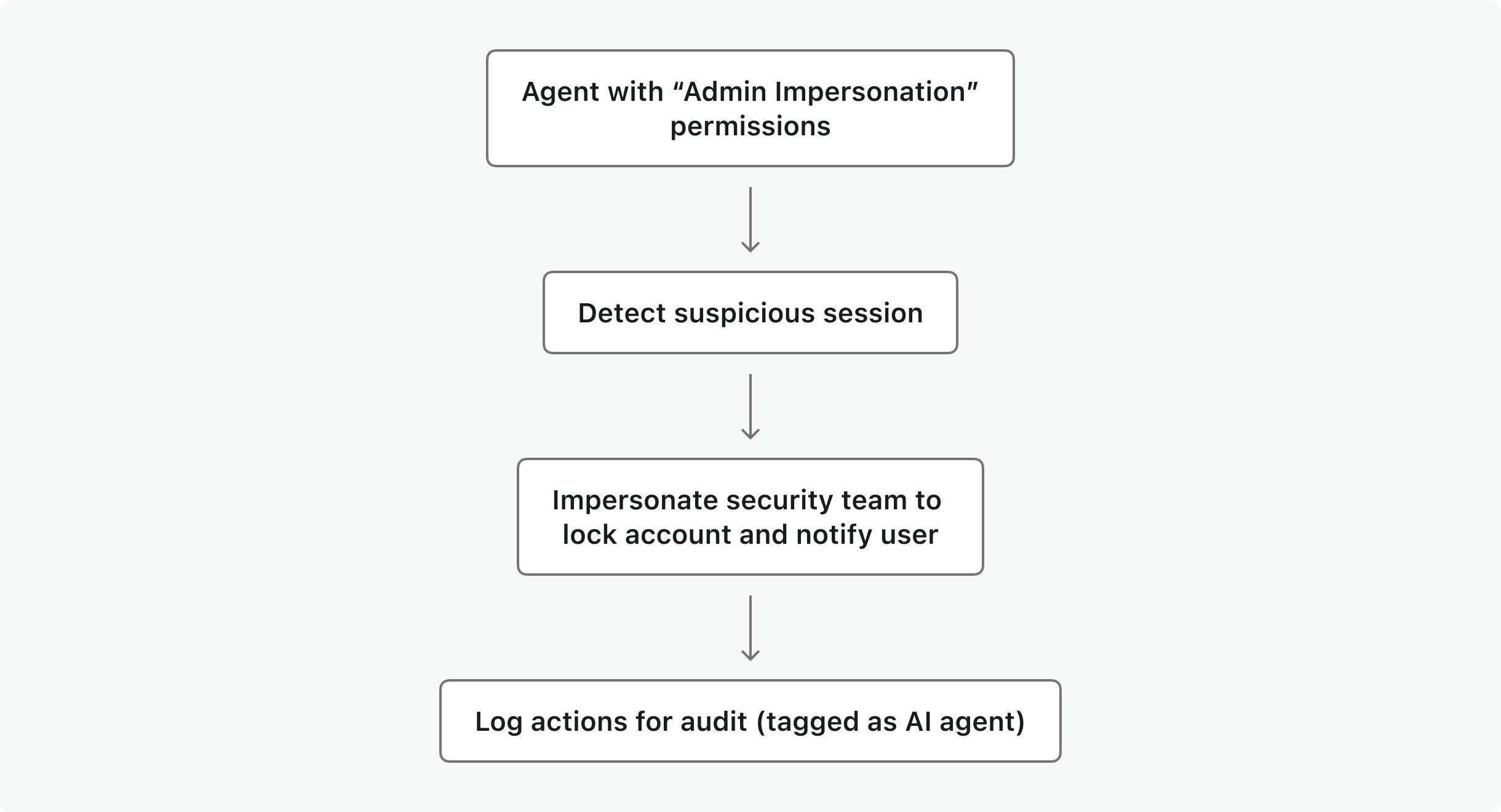

Scenario: En AI-agent övervakar användarsessioner och låser automatiskt komprometterade konton.

Hur fungerar det och hur är det designat?

- Agenten har “admin imitation” behörigheter för att inspektera och avsluta misstänkta sessioner.

- Om en risk upptäcks, imiterar den säkerhetsteamet för att låsa kontot och meddela användaren.

- Alla åtgärder registreras med agentens identitet för revisionsändamål.

AI arbetsflödesautomation för team

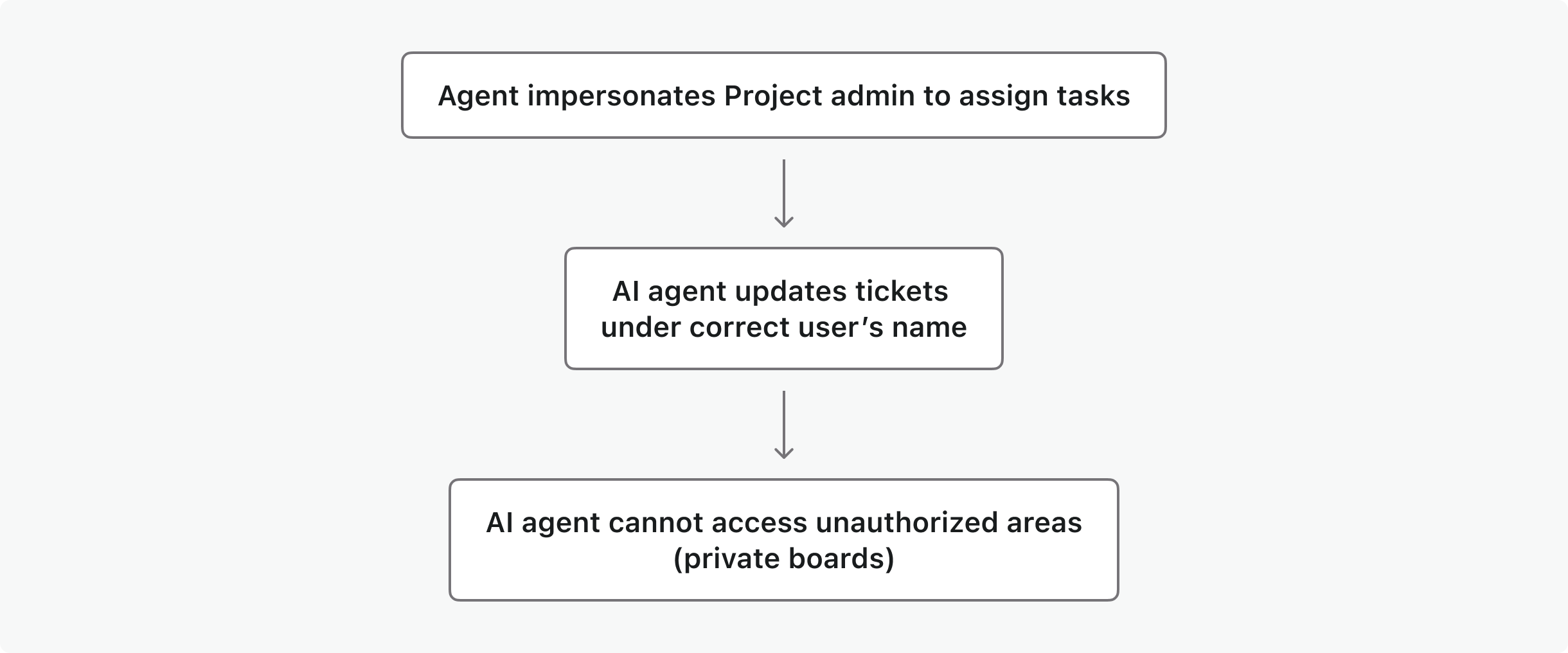

Scenario: I ett projektledningsverktyg tilldelar en AI-agent automatiskt uppgifter och uppdaterar statusar å teammedlemmarnas vägnar.

Hur fungerar det och hur är det designat?

- AI-automatiserade arbetsflödet kan imitera projektadmin för att uppdatera biljetter under rätt användares namn.

- Agenten kan inte få tillgång till obehöriga områden (t.ex. privata brädor) på grund av strikt RBAC.

Säkerhetsbästa praxis för att bygga imitation

Baserat på ovanstående scenarier finns det några principer som är utformade för att uppnå dessa mål.

- Tokenbegränsning: Använd begränsade omfattningar. Se till att definiera och begränsa vilka handlingar eller resurser en åtkomsttoken kan auktorisera.

- Anpassade anspråk: Detta kan vara användbart för att lägga till ytterligare kontext eller metadata till imitationsprocessen, såsom anledningen till imitation eller det associerade supportärendet.

- Rollbaserad åtkomstkontroll (RBAC): Tillåt endast vissa roller (t.ex. supportagenter) att imitera användare och begränsa omfattningen baserat på rollens behov.

- Detaljerad loggning: Registrera alla imitationshandlingar, inklusive vem som utförde dem och vad som gjordes, för att säkerställa ansvarstagande och spårbarhet.

- Samtyckeshantering: Informera användare när imitation inträffar och ge dem möjlighet att godkänna eller återkalla åtkomst.

Hur Logto implementerar imitation?

Logto stöder imitation genom sin hanterings-API.

Kolla in denna guide - användarimitation för mer information. Logto erbjuder också ytterligare funktioner som integrerar imitation, som stöder verkliga produktscenarier.

| Funktioner | Beskrivning | Doklänk |

|---|---|---|

| Rollbaserad åtkomstkontroll | Tilldela behörigheter till användare baserat på deras roller | https://docs.logto.io/authorization/role-based-access-control |

| Anpassade tokenanspråk | Lägg till anpassade anspråk inom åtkomsttoken. | https://docs.logto.io/developers/custom-token-claims |

| Revisionsloggar | Övervaka enkelt användaraktivitet och händelser. | https://docs.logto.io/developers/audit-logs |