Hur du integrerar Azure AD (Entra ID) SAML SSO med din autentiseringsleverantör

Lär dig hur du integrerar Azure AD SSO med Logto med hjälp av en standard SAML-kontakt.

Logto erbjuder en färdig SAML-kontakt för att integrera med SSO-identitetsleverantörer. Varje leverantör har sin egen specifika information för konfiguration. Denna guide kommer att leda dig genom stegen för att integrera Azure AD med Logto.

Skapa en ny SAML social kontakt i Logto

-

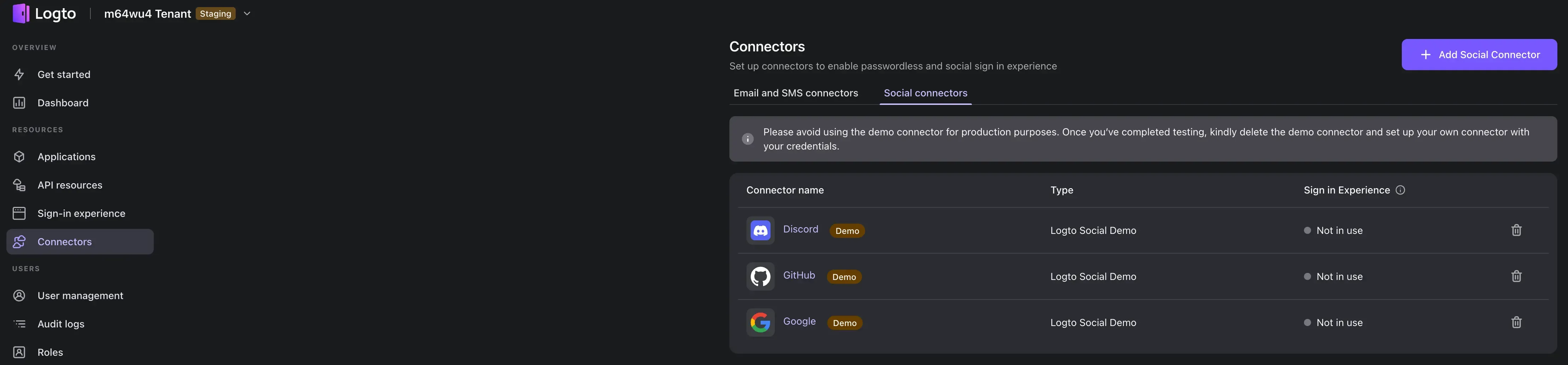

Besök din Logto Cloud Console och navigera till avsnittet för kontakter.

-

Byt till fliken Sociala kontakter och klicka på knappen Lägg till social kontakt uppe till höger.

-

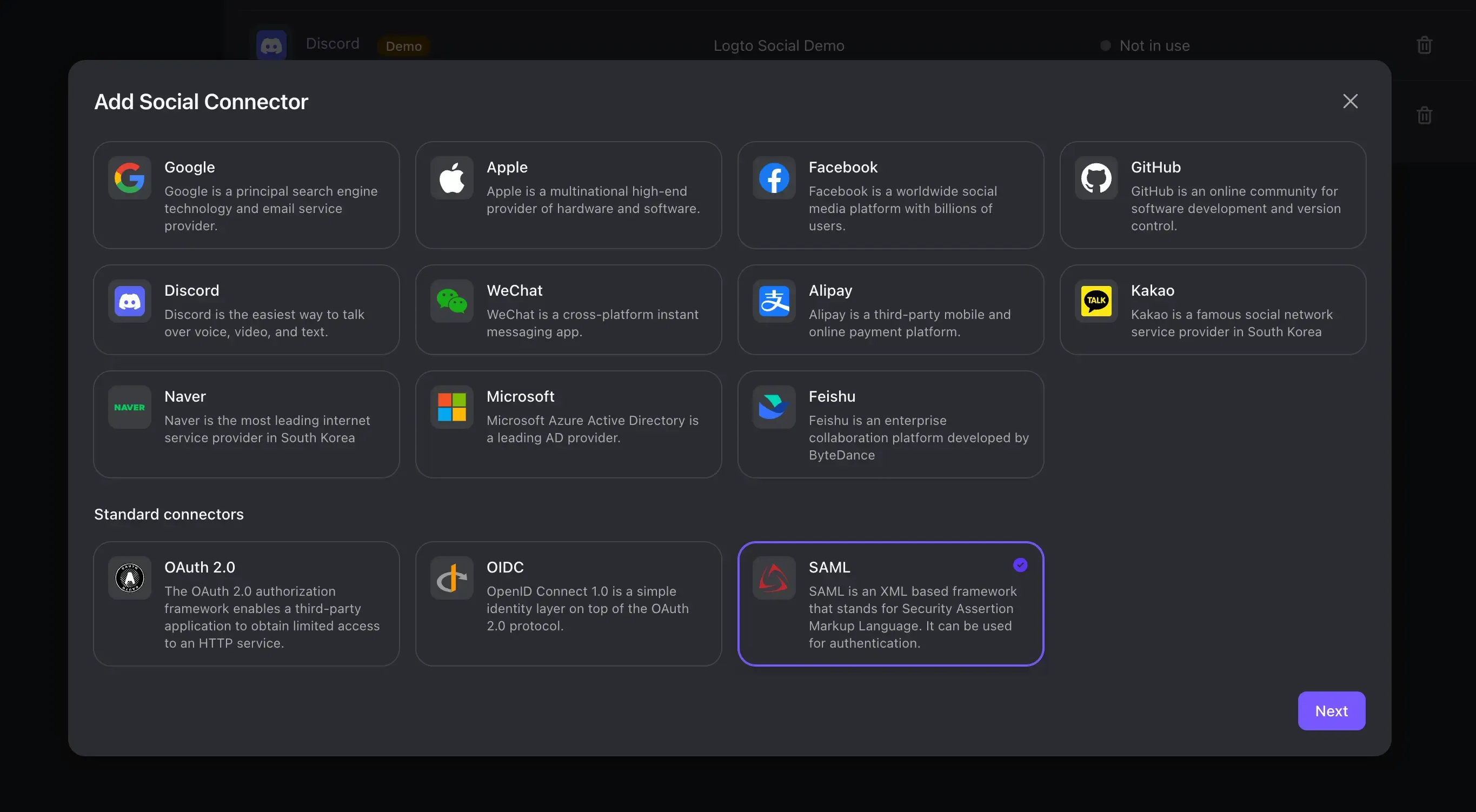

Välj SAML-kontakten.

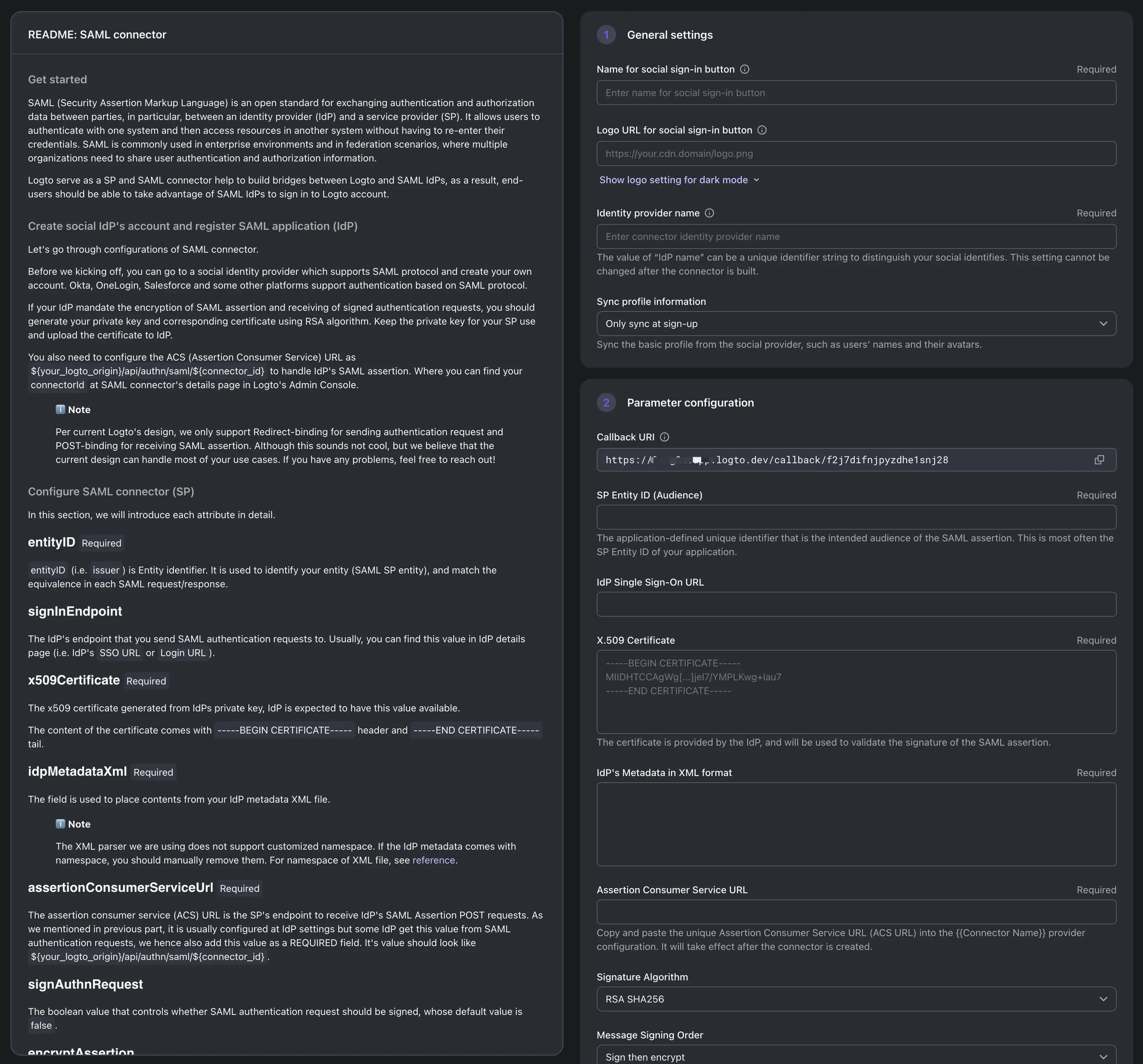

Du kommer att presenteras med formuläret för skapande av SAML-kontakt:

-

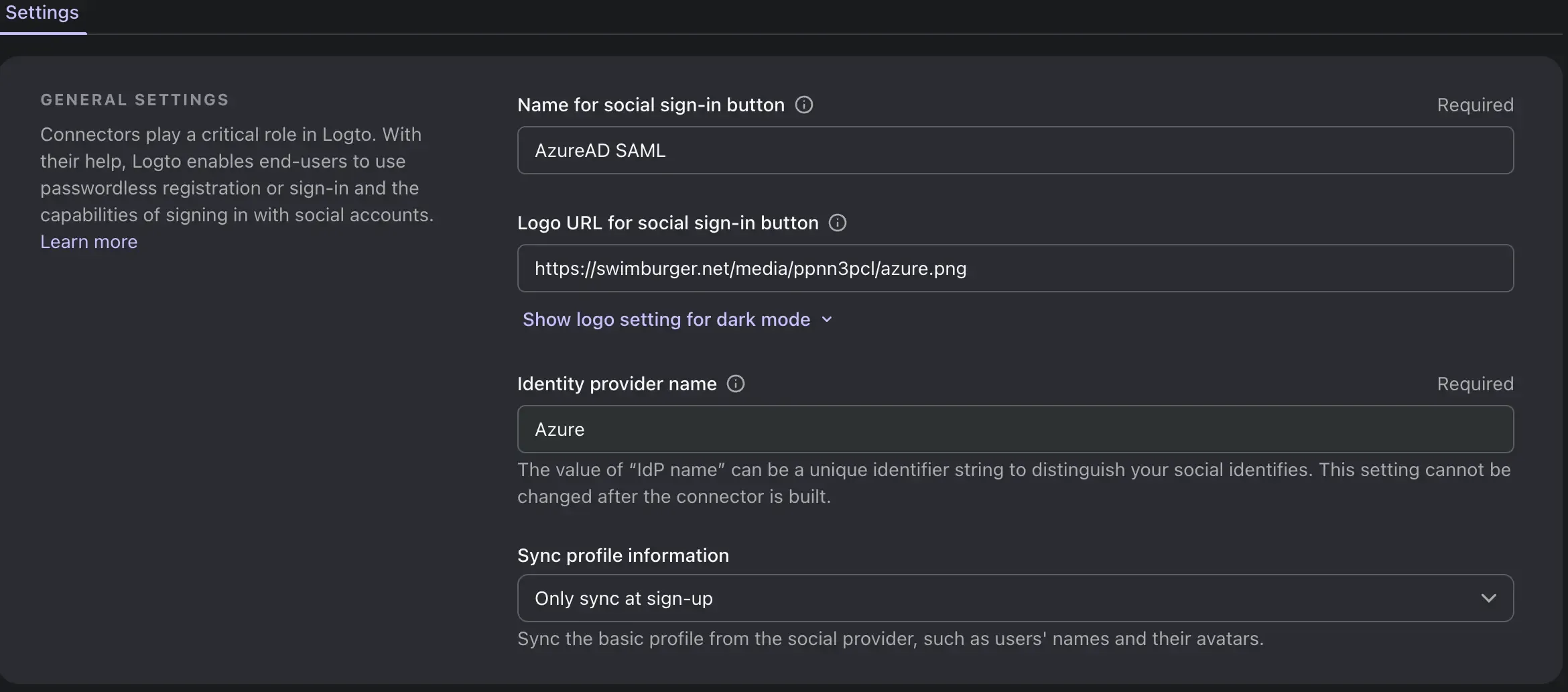

Fyll i den allmänna informationen för kontakten

Fältnamn Beskrivning Namn för social inloggningsknapp Namnet på den sociala inloggningsknappen som visas på inloggningssidan. Logga-URL för social inloggningsknapp Logga-URL:n för den sociala inloggningsknappen som visas på inloggningssidan. Namn på identitetsleverantören Namnet på identitetsleverantören. Det kan hjälpa dig att identifiera målleverantören för kontakten. Synka profilinformation Om användarprofilsinformation ska synkas från identitetsleverantören endast efter den första registreringen eller efter varje inloggningssession. -

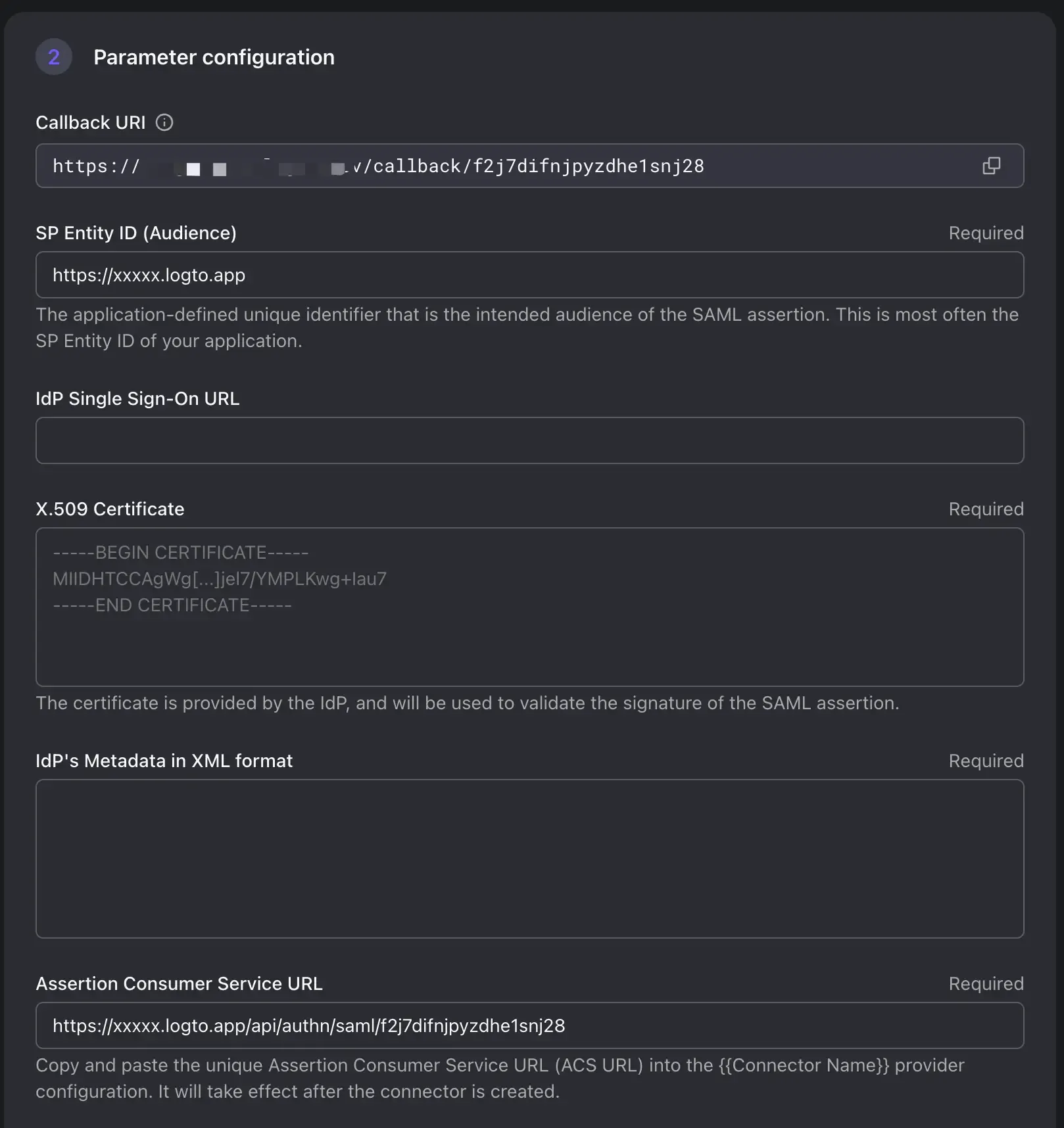

Ställ in Entity Id och Assertion Consumer Service URL

"Entity ID" och en "ACS URL" är viktiga komponenter som används i SAML-utbytesprocessen för identitets- och tjänsteleverantörer.

SP Entity ID: Entity ID är en unik identifierare som representerar en SAML-enhet inom ett SAML-baserat system. Den används för att skilja mellan olika deltagare i SAML-utbytet. SP Entity ID hjälper både IdP och att känna igen begärans publikum och upprätta förtroende.

ACS URL (Assertion Consumer Service URL): ACS URL är en specifik slutpunkt som tillhandahålls av tjänsteleverantören (Logto) där identitetsleverantören (IdP) skickar SAML-försäkran efter lyckad autentisering. När en användare autentiseras av IdP genererar IdP en SAML-försäkran innehållande användarattribut och signerar den digitalt. IdP skickar sedan denna försäkran till ACS URL:n för SP. SP validerar försäkran, extraherar användarattribut och loggar in användaren.

Fältnamn Beskrivning Exempel SP Entity ID (Publikum) SP Entity som används av AzureAD för att identifiera Logtos identitet. Det rekommenderas att använda din Logto-hyresvärdsslutpunkt som EntityID https:// <tenant-id>.logto.appIdP single sign-on URL IdP SignIn-slutpunkt. Valfritt i Azure. Detta fält används för SP att identifiera IdP-initierad inloggningssession. Logto stödjer för närvarande INTE IdP-initierad inloggningssession. Lämna detta fält tomt X.509-certifikat IdP-certifikatet som används för att signera SAML-försäkran. (Vi kommer att hämta detta certifikat från AzureAD senare) IdP-metadata i XML-format Innehållet i IdP-metadata XML-filen. (Vi kommer att hämta denna fil från AzureAD senare) Assertion Consumer Service URL ACS URL:n för SP. SP(Logto) slutpunkt för att ta emot SAML-försäkransförfrågningar. Ersätt hyresvärds-id och kontakt-id med dina egna. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

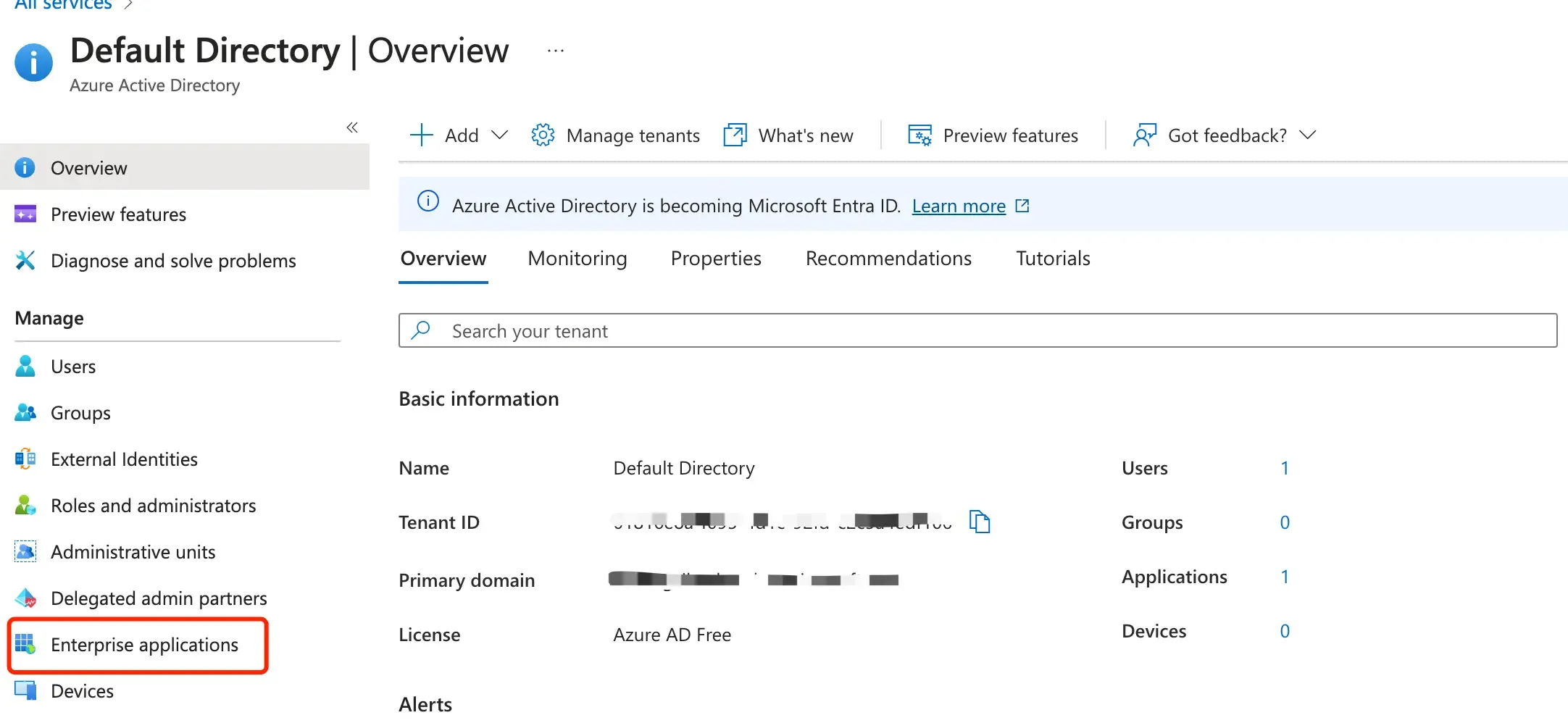

Skapa en SAML SSO-applikation i Azure-portalen

-

Logga in på Azure Active Directory-instrumentpanelen. Välj “Företagsapplikationer”.

-

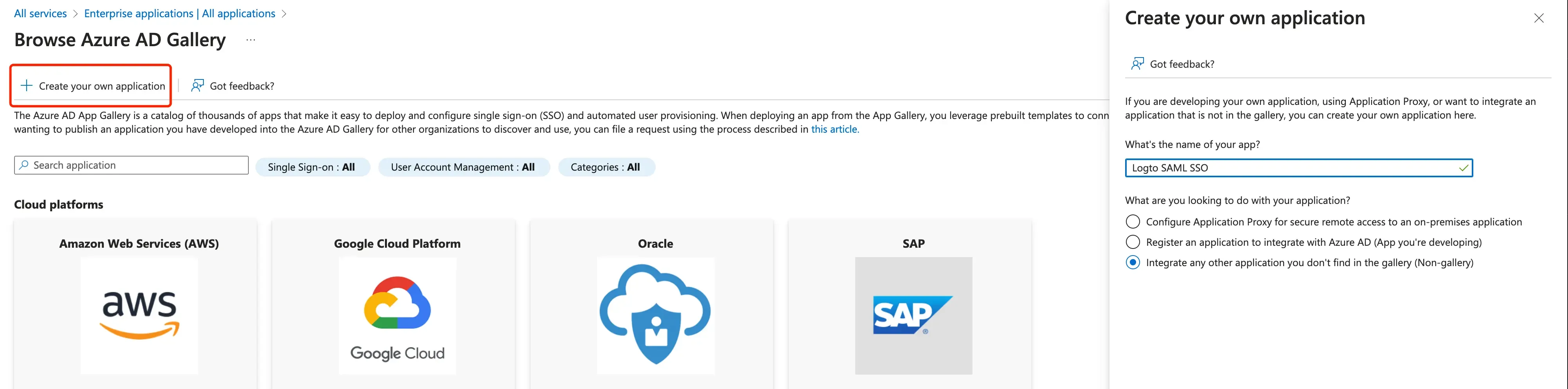

Välj “Ny applikation” → “Skapa din egen applikation”.

-

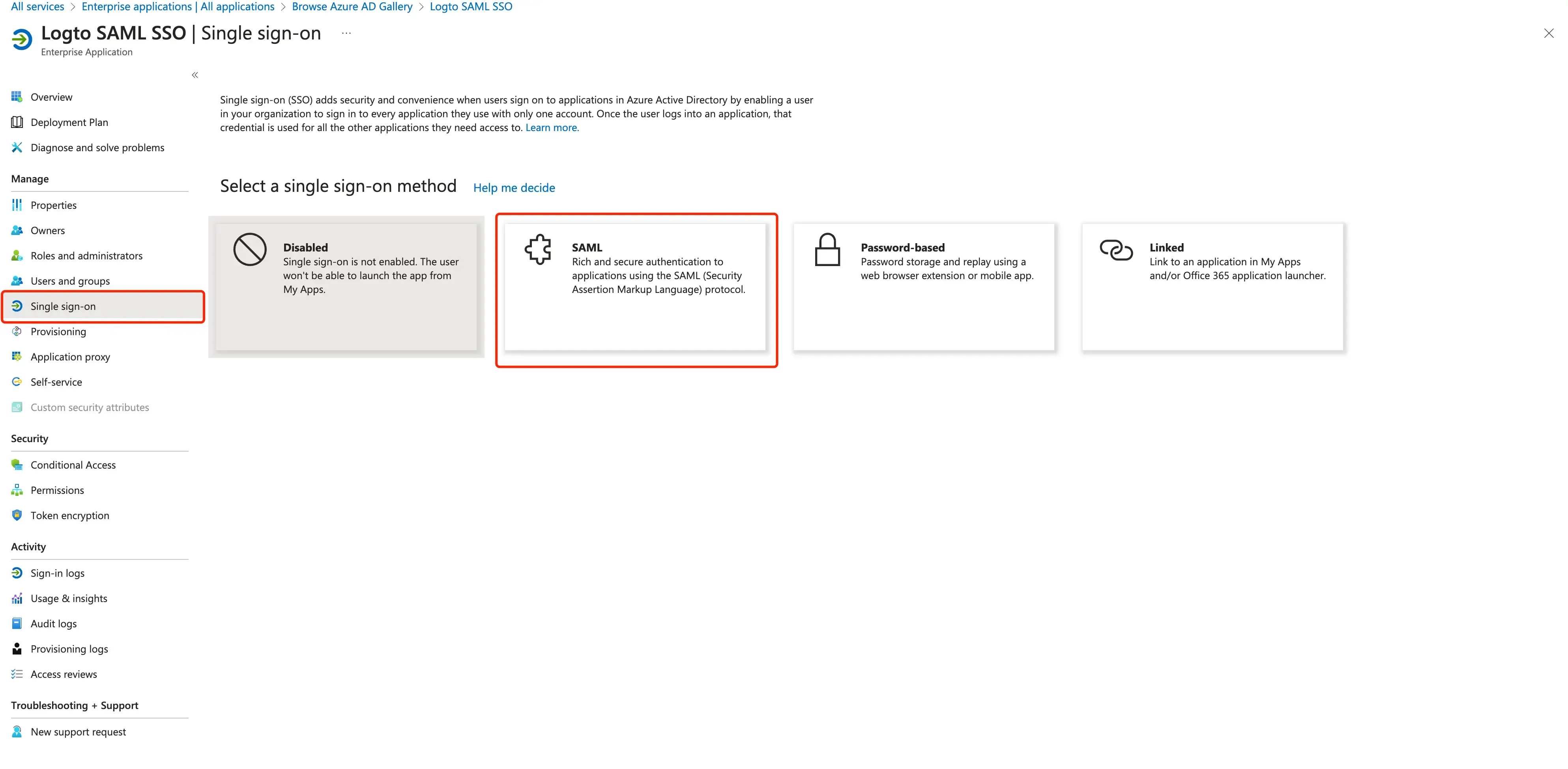

Initiera en SAML-applikation.

-

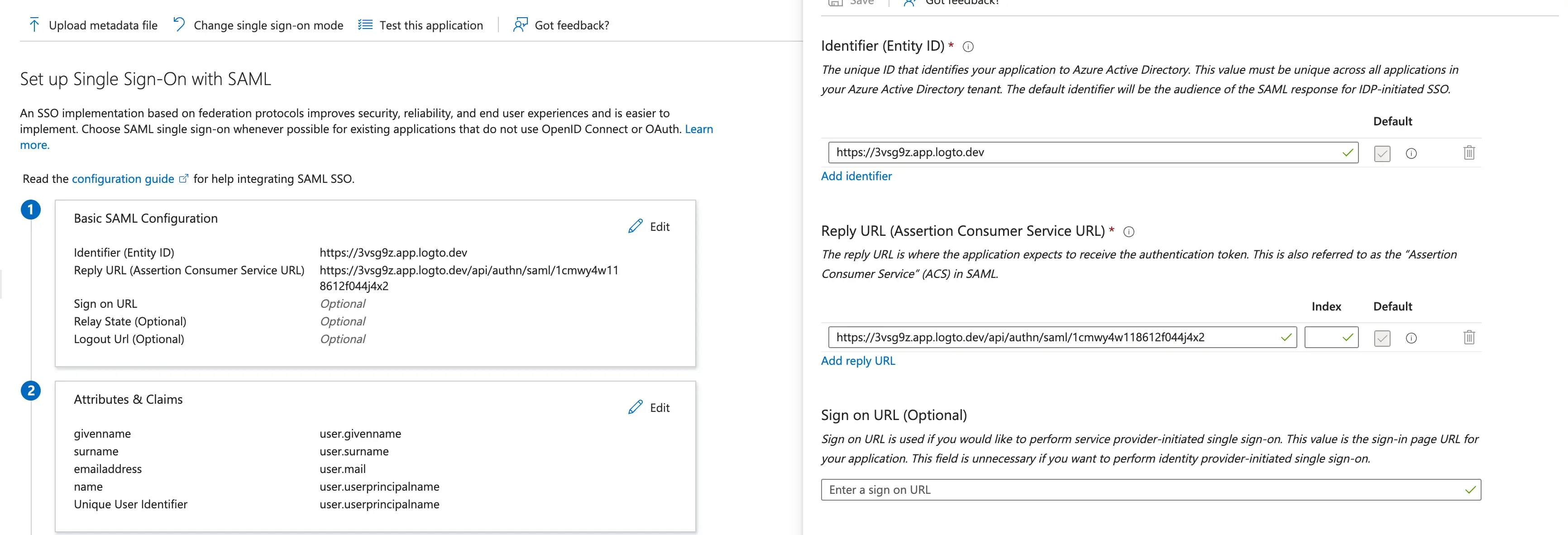

Fyll i konfigurationen med

EntityIdochACS URLsom du har ställt in i Logto.

-

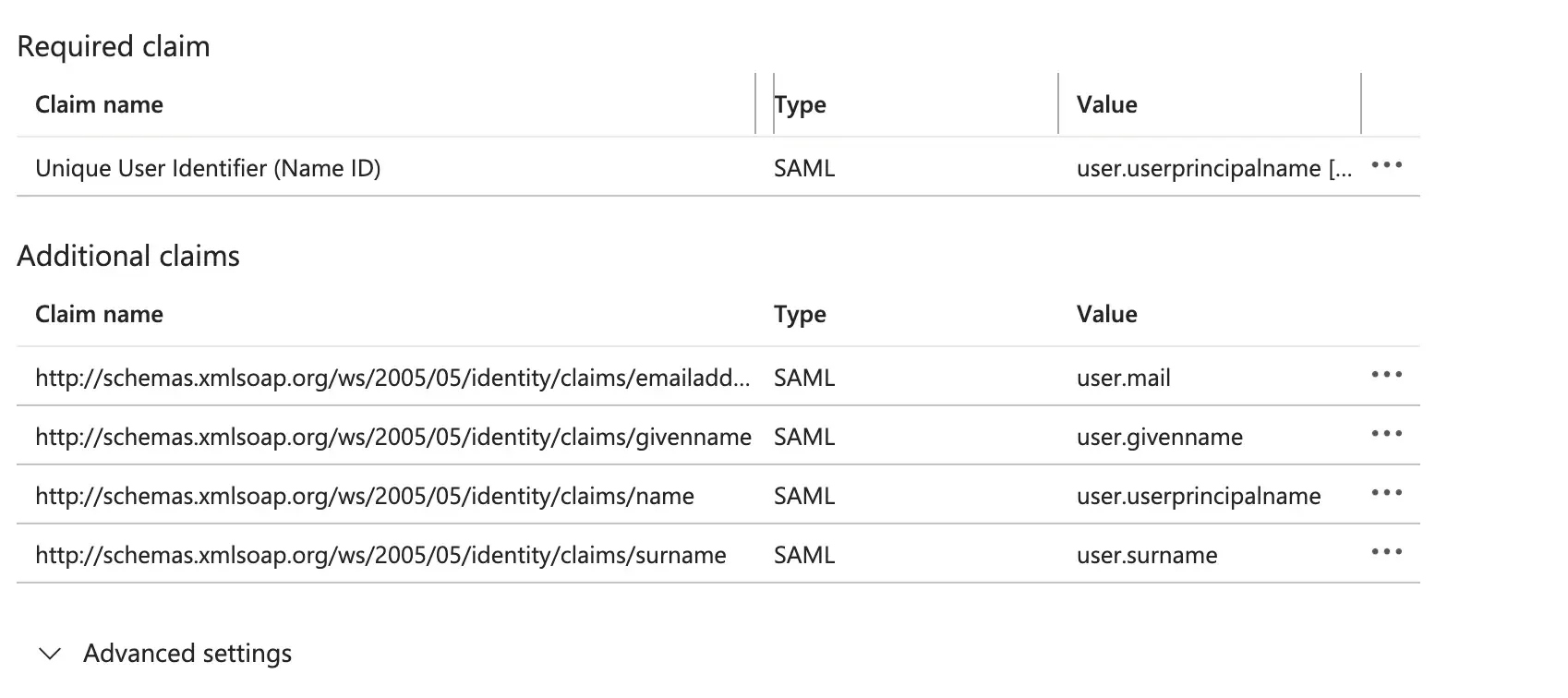

Konfigurera användarattribut och krav

Du kan konfigurera användarattribut genom att klicka på knappen "Redigera" i avsnittet "Användarattribut och krav".

Logto kräver följande grundläggande användarattribut för att skickas i SAML-försäkran:

Kravnamn Attributnamn http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

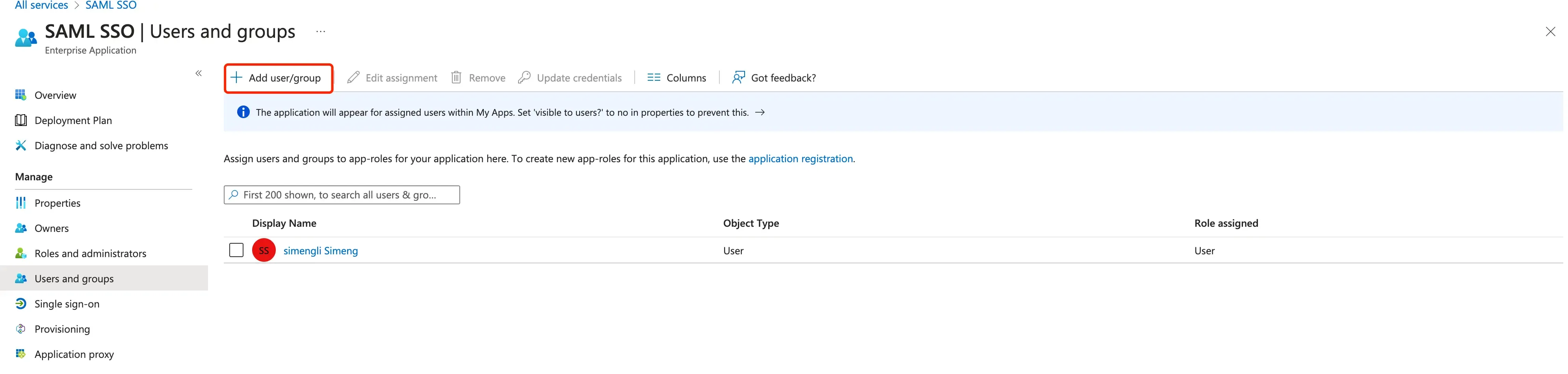

Tilldela grupper och användare till SAML-applikationen För att användare eller grupper av användare ska autentiseras behöver vi tilldela dem till AzureAD SAML-applikationen. Välj “Användare och grupper” från avsnittet “Hantera” i navigationsmenyn. Välj sedan “Lägg till användare/grupp”.

-

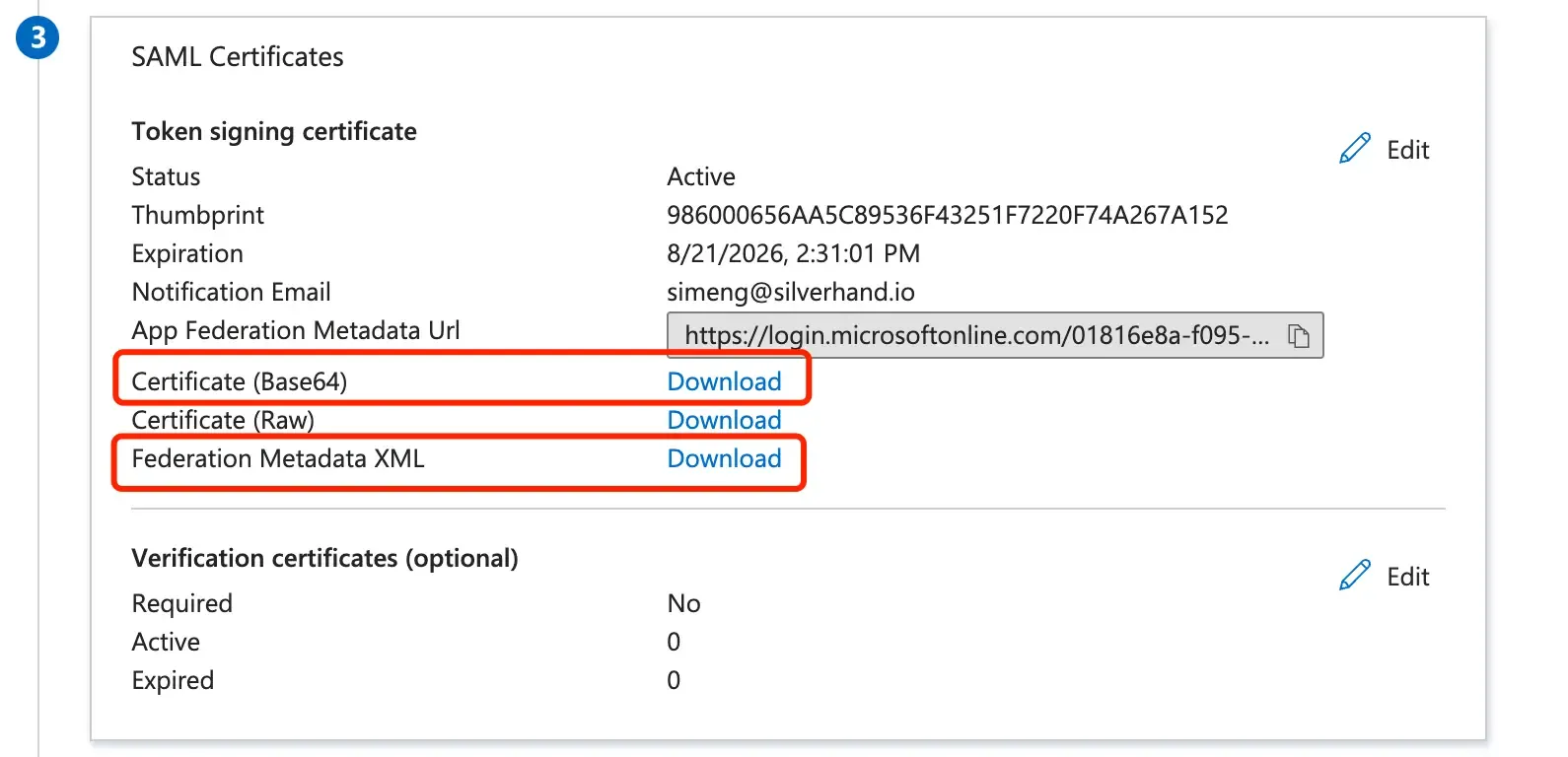

Hämta detaljer om AzureAD IdP genom att ladda ner certifikat och metadatafil. Ladda ner

Federation Metadata XML-filen ochCertificate (Base64)-filen genom att klicka på "ladda ner"-knappen. Du kommer att behöva dessa filer för att slutföra skapandet av SAML-kontakten i Logto.

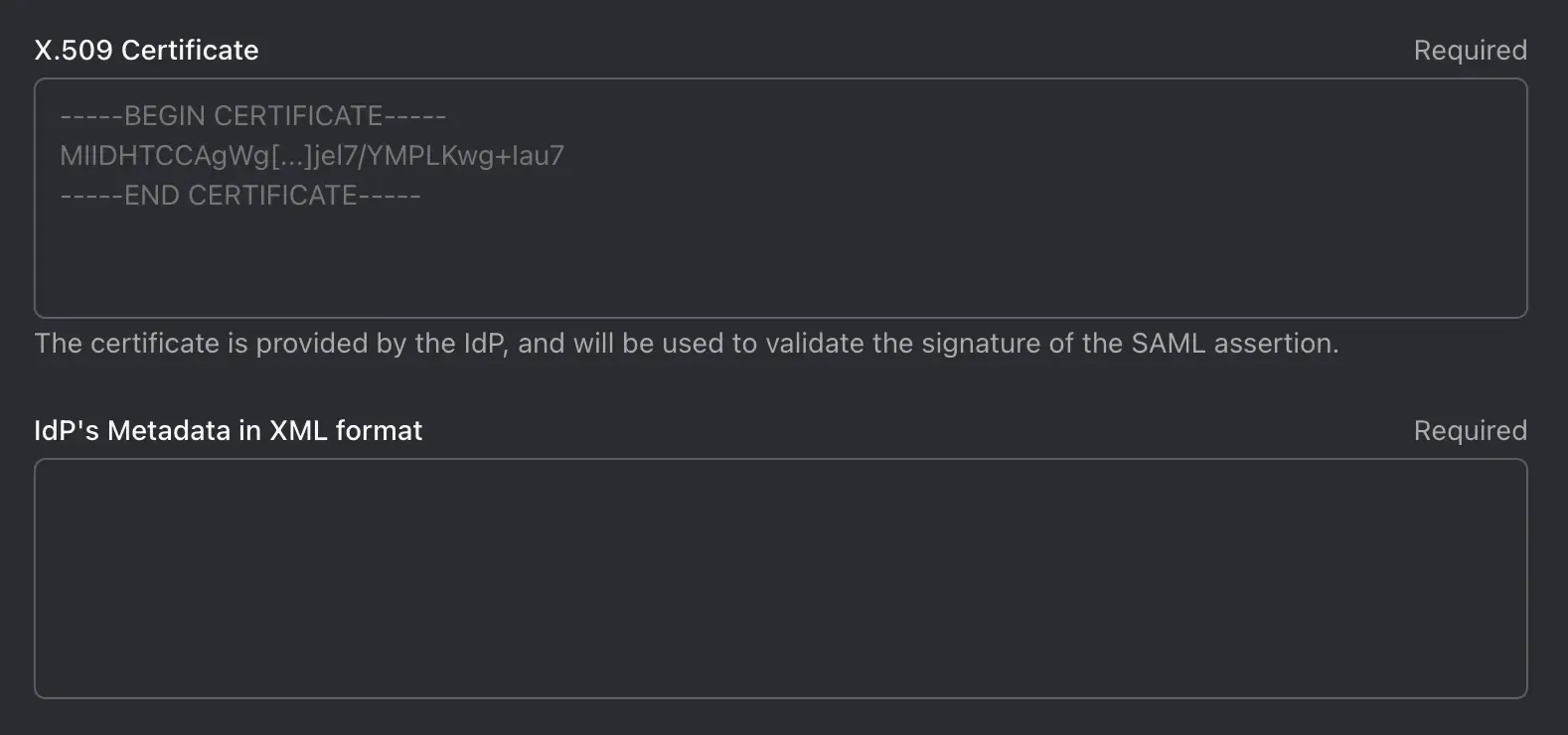

Slutför skapandet av SAML-kontakten tillbaka i Logto

Växla tillbaka till Logto Cloud Console's formulär för skapande av SAML-kontakt och fortsätt fylla i IdP-detaljerna. Kopiera innehållet i IdP-metadata XML-filen till IdP-metadatafältet. Klistra in IdP-certifikatet i IdP-certifikatfältet.

Ställ in mappningen av användarprofiler

Baserat på AzureADs användarkravsinställningar kan du fortsätta ställa in nyckelmappningskonfigurationerna i Logto:

Logtos tillgängliga användarfält är:

Klicka på “Spara och klart”.

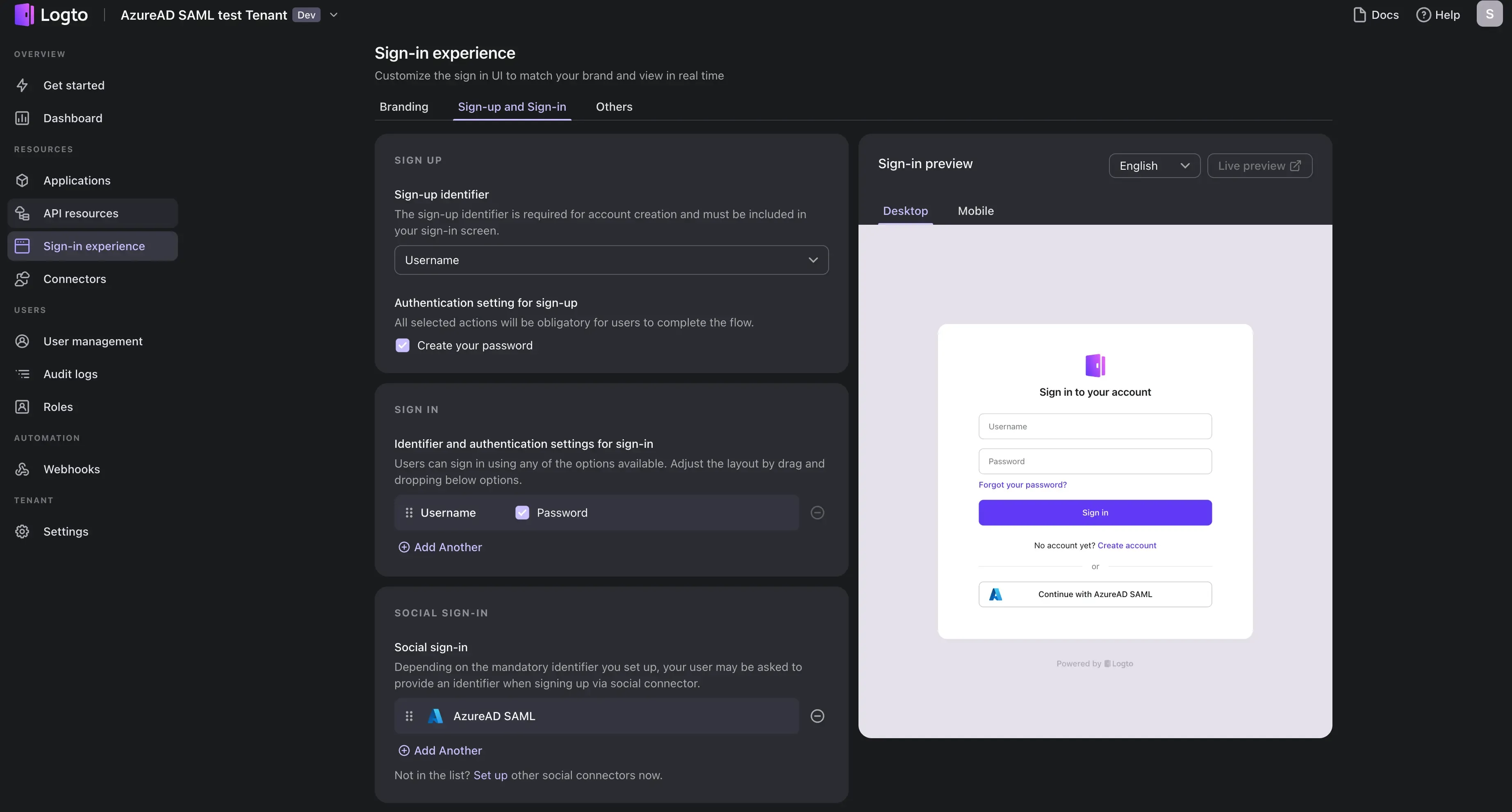

Aktivera SAML-kontakten

När du har slutfört skapandet av SAML-kontakten kan du aktivera kontakten genom att navigera till avsnittet "Sign-in experience" och lägga till kontakten som "Social sign-in"-metod:

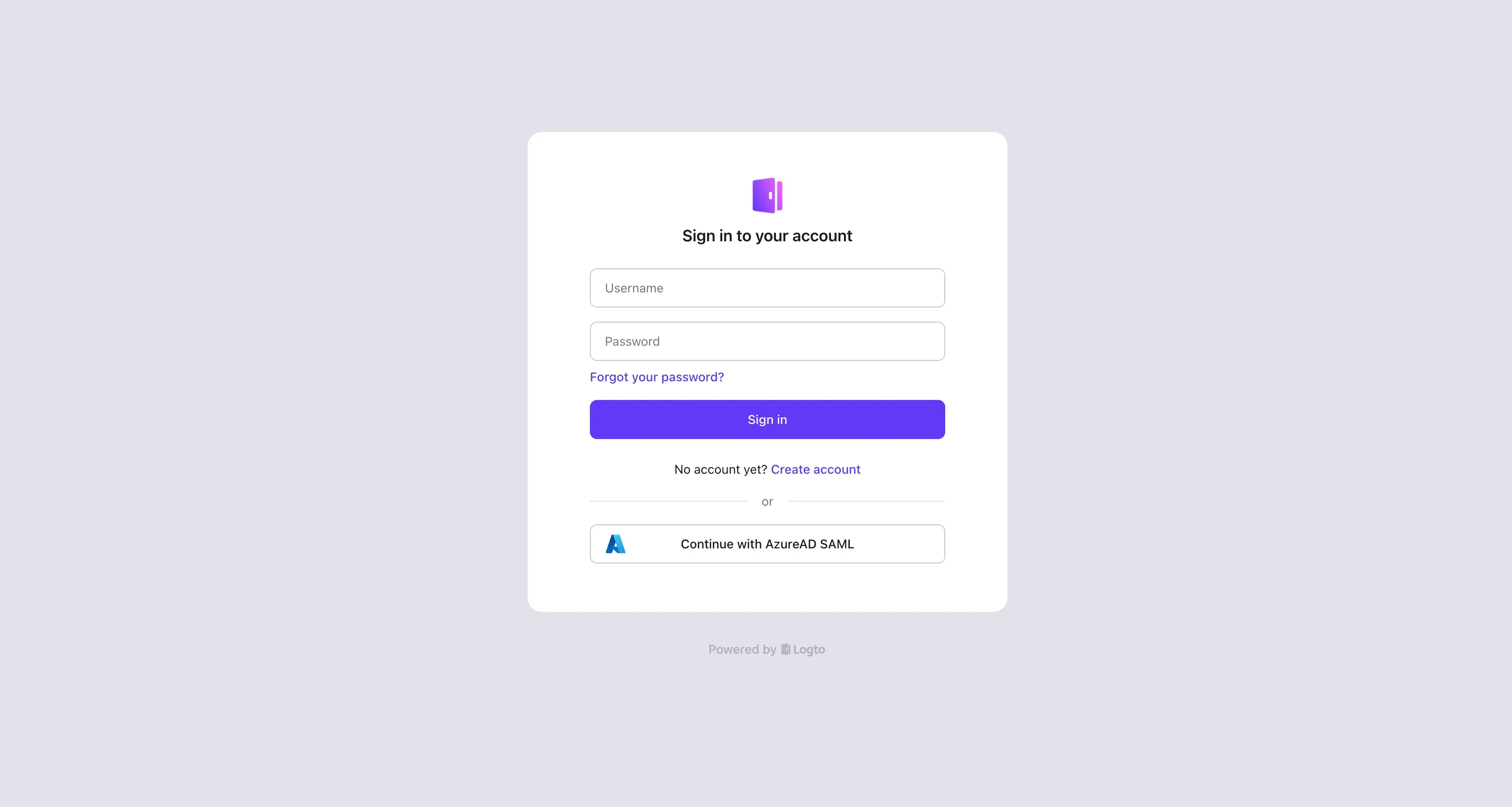

Verifiera din AzureAD SSO-inloggning med vår förhandsvisningsdemo-app:

Grattis! Du har framgångsrikt integrerat AzureAD SSO med Logto. Du kan nu använda AzureAD för att logga in på ditt Logto-konto.