OTP-botar: Vad de är och hur man förhindrar attacker

Lär dig vad OTP-botar är, hur de utnyttjar engångslösenord med verkliga exempel, och strategier för att skydda ditt företag mot dessa cyberhot. Denna guide erbjuder handlingsbara tips för yrkesverksamma inom produktutveckling och företagsledning.

Med det ökande beroendet av onlinetjänster har multifaktorautentisering (MFA) blivit ett kritiskt försvarslinje mot cyberattacker. Bland de mest använda MFA-elementen är engångslösenordet (OTP), en tillfällig, unik kod avsedd att säkra konton mot obehörig åtkomst. Men OTP:er är inte längre lika idiotsäkra som de en gång verkade. En ny våg av cyberkriminalitet som involverar OTP-botar utmanar deras effektivitet och utgör ett allvarligt hot mot företag och individer.

Att förstå hur OTP-botar fungerar, deras attackmetoder och strategier för att försvara sig mot dem är avgörande. Denna guide kommer att bryta ner mekaniken bakom OTP-botar och ge handlingsbara steg som din organisation kan ta för att stärka säkerheten.

Vad är en OTP?

Ett engångslösenord (OTP) är en unik, tidsbegränsad kod som används för engångsautentisering. Genererad genom algoritmer baserade på tidsynkronisering eller kryptografiska beräkningar, ger OTP:er ett extra lager av säkerhet för inloggningar eller multifaktorautentiseringssystem (MFA).

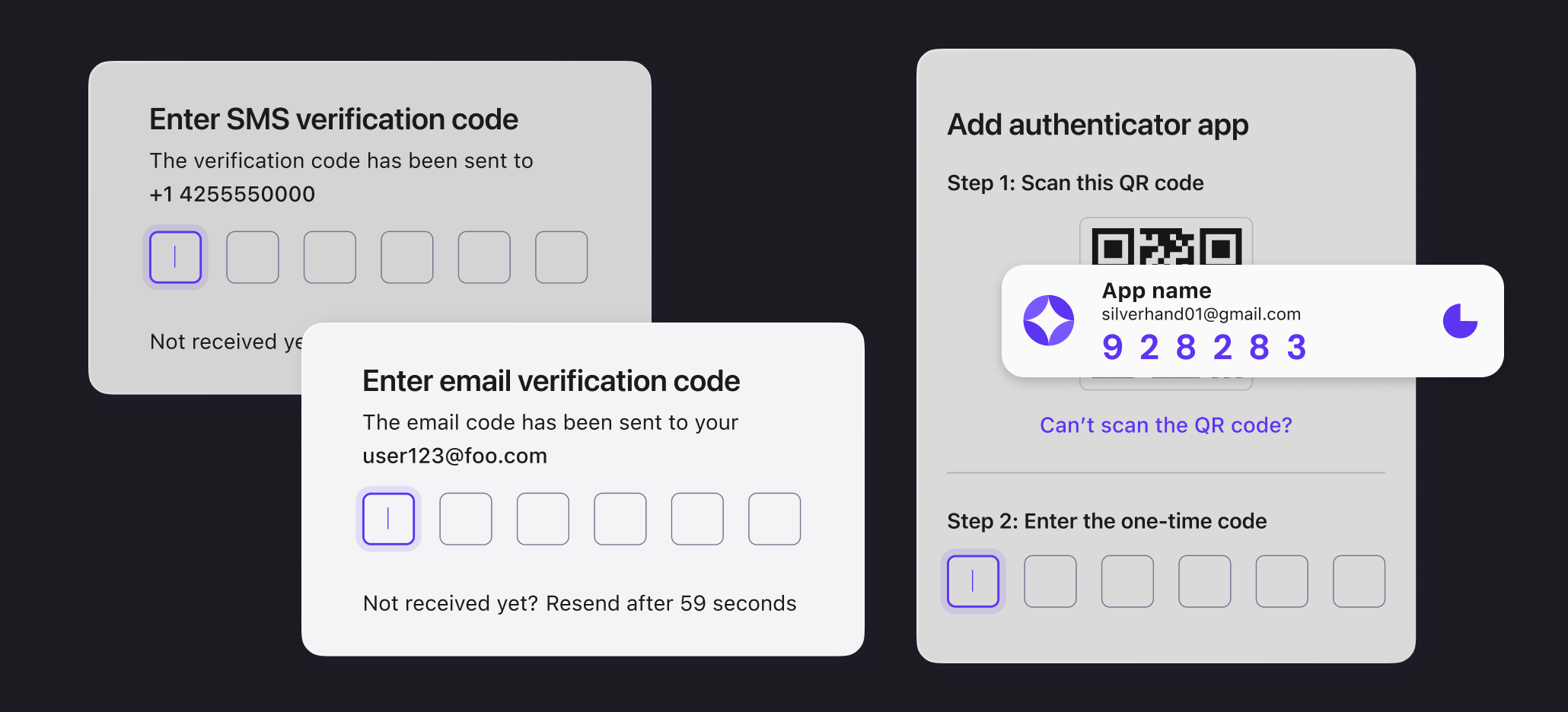

OTP:er kan levereras på flera sätt:

- SMS-koder: Skickas via textmeddelande eller röstmeddelande.

- E-postkoder: Skickas direkt till användarens inkorg.

- Autentiseringsappar: Lokalt genererade genom tjänster som Google Authenticator eller Microsoft Authenticator.

Deras kortlivade natur förbättrar säkerheten, med app-genererade koder som vanligtvis löper ut om 30 till 60 sekunder, medan SMS- eller e-postkoder varar 5 till 10 minuter. Denna dynamiska funktionalitet gör OTP:er mycket säkrare än statiska lösenord.

Men, en viktig sårbarhet ligger i deras leverans, eftersom angripare kan utnyttja systemets svagheter eller mänskliga fel för att avlyssna dem. Trots denna risk är OTP:er fortfarande ett betrott och effektivt verktyg för att stärka onlinesäkerheten.

Vad är OTP:ers roll i MFA?

Att förstå multifaktorautentisering (MFA) är avgörande i dagens digitala landskap. MFA stärker säkerheten genom att kräva att användare verifierar sin identitet genom flera faktorer, och lägger till ett extra lager av skydd för att förhindra obehörig åtkomst.

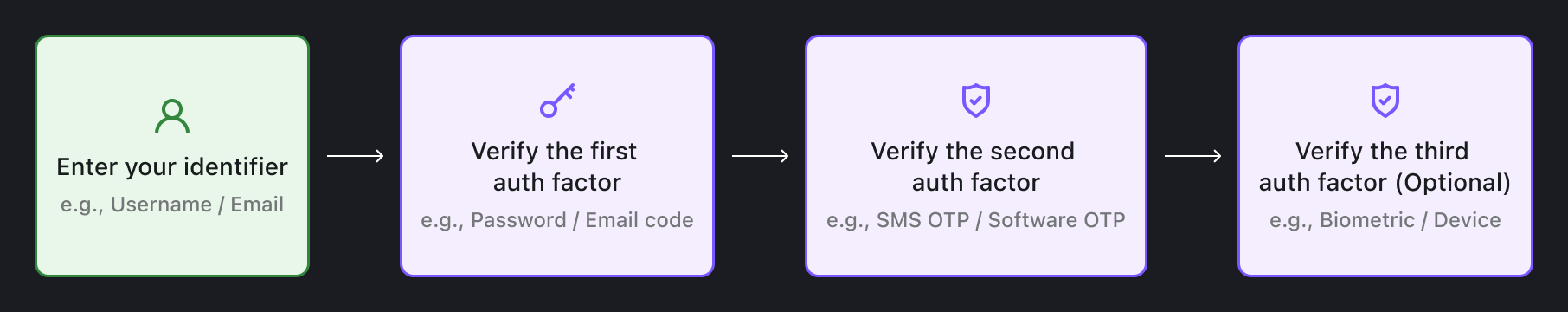

En typisk MFA-process omfattar följande steg:

- Användaridentifierare: Så här känner systemet igen användare. Det kan vara ett användarnamn, e-postadress, telefonnummer, användar-ID, anställd-ID, bankkortnummer eller till och med en social identitet.

- Första autentiseringsfaktorn: Mest vanligtvis är detta ett lösenord, men det kan också vara en e-post-OTP eller SMS-OTP.

- Andra autentiseringsfaktorn: Detta steg använder en annan metod än den första, såsom SMS-OTP:er, autentiseringsapp-OTP:er, fysiska säkerhetsnycklar eller biometriska data som fingeravtryck och ansiktsigenkänning.

- Valfritt tredje autentiseringslager: I vissa fall läggs ett extra lager till. Till exempel kan inloggning på ett Apple-konto på en ny enhet kräva extra verifiering.

Denna flerskiktsprocess förbättrar säkerheten avsevärt, då angripare skulle behöva ta sig förbi varje lager för att få tillgång till ett konto.

MFA förlitar sig vanligtvis på tre kategorier av autentiseringsfaktorer:

| Vad det betyder | Verifieringsfaktorer | |

|---|---|---|

| Kunskap | Något du vet | Lösenord, e-post-OTP:er, reservkoder |

| Ägodel | Något du har | SMS-OTP:er, autentiseringsapp-OTP:er, säkerhetsnycklar, smartkort |

| Inhärens | Något du är | Biometri som fingeravtryck eller ansikts-ID |

Genom att kombinera dessa metoder skapar MFA ett starkt försvar mot obehörig åtkomst. Det säkerställer att även om ett lager är kompromissat, förblir den övergripande säkerheten för kontot intakt och ger användarna förbättrat skydd i en allt mer uppkopplad värld.

Vad är OTP-botar?

OTP-botar är automatiserade verktyg specifikt designade för att stjäla engångslösenord (OTP:er). Till skillnad från brute-force-attacker förlitar sig dessa botar på bedrägeri och manipulation och utnyttjar mänskliga fel, sociala ingenjörstaktiker eller systemets sårbarheter för att kringgå säkerhetsprotokoll.

Genom att ta den vanliga verifieringsprocessen "E-post (som identifierare) + Lösenord (som första verifieringssteg) + Programvara/SMS-OTP (som andra verifieringssteg)" som exempel, brukar attacken utvecklas enligt följande steg:

- Angriparen kommer åt applikationens inloggningssida eller API, precis som en vanlig användare.

- Angriparen matar in offrets fasta autentiseringsuppgifter, såsom deras e-postadress och lösenord. Dessa uppgifter erhålls ofta från databaser med läckt användarinformation som är lättillgängliga för köp online. Många användare tenderar att återanvända lösenord på olika plattformar, vilket gör dem mer sårbara. Dessutom används phishing-tekniker ofta för att lura användare att avslöja sina kontodetaljer.

- Genom att använda en OTP-bot avlyssnar eller hämtar angriparen offrets engångslösenord. Inom den giltiga tidsramen kringgår de tvåstegsverifieringsprocessen.

- När angriparen har fått tillgång till kontot kan de fortsätta att överföra tillgångar eller känslig information. För att försena offret från att upptäcka intrånget tar angriparna ofta steg som att ta bort notifieringsvarningar eller andra varningssignaler.

Låt oss nu utforska mer i detalj hur OTP-botar implementeras och mekanismerna som gör det möjligt för dem att utnyttja dessa sårbarheter.

Hur fungerar OTP-botar?

Nedan följer några av de vanligaste teknikerna som används av OTP-botar, presenterade tillsammans med verkliga exempel.

Phishing-botar

Phishing är en av de vanligaste metoderna som används av OTP-botar. Så här fungerar det:

-

Betet (bedrägligt meddelande): Offret får ett falskt e-post- eller textmeddelande som utger sig för att vara från en pålitlig källa, såsom deras bank, sociala medieplattform eller en populär onlinetjänst. Meddelandet hävdar vanligtvis att det finns ett brådskande problem, som ett misstänkt inloggningsförsök, betalningsproblem eller kontosuspension, vilket pressar offret att vidta omedelbara åtgärder.

-

Den falska inloggningssidan: Meddelandet innehåller en länk som leder offret till en falsk inloggningssida designad att se exakt ut som den officiella webbplatsen. Denna sida upprättas av angripare för att fånga upp offrets inloggningsuppgifter.

-

Uppgifterna stjäls och MFA triggas: När offret anger sitt användarnamn och lösenord på den falska sidan använder phishing-boten snabbt dessa stulna uppgifter för att logga in på den verkliga tjänsten. Detta inloggningsförsök utlöser sedan en multifaktorautentiseringsförfrågan, såsom en engångslösenord (OTP) skickad till offrets telefon.

-

Lura offret att ge OTP: Phishing-boten lurar offret att ange OTP genom att visa en uppmaning på den falska sidan (t.ex. "Ange koden som skickats till din telefon för verifiering"). Tror att det är en legitim process anger offret OTP, omedvetet ger angriparen allt de behöver för att slutföra inloggningen på den faktiska tjänsten.

Till exempel, i Storbritannien, har verktyg som "SMS Bandits" använts för att leverera sofistikerade phishing-attacker via textmeddelanden. Dessa meddelanden imiterar officiella meddelanden och lurar offren att avslöja sina kontouppgifter. När uppgifterna är komprometterade möjliggör SMS Bandits för kriminella att kringgå multifaktorautentisering (MFA) genom att initiera OTP-stöld. Oroväckande nog uppnår dessa botar en framgångsgrad på cirka 80% när ett måls telefonnummer är inmatat, vilket belyser den farliga effektiviteten hos sådana phishing-metoder.

Malware-botar

Malware-baserade OTP-botar är ett allvarligt hot som direkt riktar sig mot enheter för att avlyssna SMS-baserade OTP:er. Så här fungerar det:

- Offren laddar ovetandes ned skadliga appar: Angripare skapar appar som ser ut som legitima program, till exempel bank- eller produktivitetsverktyg. Offren installerar ofta dessa falska appar genom vilseledande annonser, oofficiella appbutiker eller phishing-länkar som skickas via e-post eller SMS.

- Malware får åtkomst till känsliga behörigheter: När appen är installerad begär den behörigheter för att komma åt SMS, notifieringar eller annan känslig data på offrets enhet. Många användare, omedvetna om risken, ger dessa behörigheter utan att inse appens verkliga avsikter.

- Malware övervakar och stjäl OTP:er: Malwaren körs tyst i bakgrunden och övervakar inkommande SMS-meddelanden. När en OTP mottas skickar malware automatiskt vidare det till angriparna, vilket ger dem möjlighet att kringgå tvåfaktorsautentisering.

En rapport avslöjade en kampanj med skadliga Android-appar för att stjäla SMS-meddelanden, inklusive OTP:er, som påverkade 113 länder, med Indien och Ryssland som drabbats hårdast. Över 107 000 malware-prover hittades. Infekterade telefoner kan omedvetet användas för att registrera konton och skörda 2FA-OTP:er, vilket utgör allvarliga säkerhetsrisker.

SIM-swap

Genom SIM-swap tar en angripare kontroll över offrets telefonnummer genom att lura telekomleverantörer. Så här fungerar det:

- Identitetsförfalskning: Angriparen samlar in personlig information om offret (som namn, födelsedatum eller kontouppgifter) genom phishing, social ingenjörskonst eller dataintrång.

- Kontakta leverantören: Med denna information ringer angriparen offrets telekomleverantör, utger sig för att vara offret och begär ett SIM-kortsbyte.

- Godkännande av överföring: Leverantören luras att överföra offrets nummer till ett nytt SIM-kort som kontrolleras av angriparen.

- Avlyssning: När överföringen är klar får angriparen tillgång till samtal, meddelanden och SMS-baserade engångslösenord (OTP:er), vilket gör att de kan kringgå säkerhetsåtgärder för bankkonton, e-post och andra känsliga tjänster.

SIM-swap-attacker ökar och orsakar betydande ekonomiska skador. Enbart under 2023 undersökte FBI 1 075 SIM-swap-incidenter, vilket resulterade i 48 miljoner dollar i förluster.

Röstsamtalsbotar

Röstbotar använder avancerade sociala ingenjörstekniker för att lura offer till att avslöja sina OTP:er (engångslösenord). Dessa botar är utrustade med förinställda språkskript och anpassningsbara röstalternativ, vilket gör det möjligt för dem att imitera legitima callcenter. Genom att utge sig för att vara pålitliga enheter manipulerar de offer till att avslöja känsliga koder över telefonen. Så här fungerar det:

- Boten ringer samtalet: Boten kontaktar offret och utger sig för att vara från deras bank eller tjänsteleverantör. Den informerar offret om "misstänkt aktivitet" upptäckt på deras konto för att skapa brådska och rädsla.

- Begäran om identitetsverifiering: Boten ber offret att "verifiera sin identitet" för att säkra deras konto. Detta görs genom att be offret att ange sitt OTP (som skickats av den faktiska tjänsteleverantören) över telefon.

- Omedelbart kontointrång: När offret anger OTP använder angriparen det inom sekunder för att få åtkomst till offrets konto och ofta stjäla pengar eller känsliga data.

Plattformen Telegram används ofta av cyberkriminella antingen för att skapa och hantera botar eller för att fungera som en kundsupportkanal för deras operationer. Ett sådant exempel är BloodOTPbot, en SMS-baserad bot som kan generera automatiserade samtal som utger sig för att vara bankens kundtjänst.

SS7-attacker

SS7 (Signaling System 7) är en telekomprotokoll som är avgörande för att dirigera samtal, SMS och roaming. Men den har sårbarheter som hackare kan utnyttja för att avlyssna SMS, inklusive engångslösenord (OTP:er), och kringgå tvåfaktorsautentisering (2FA). Dessa attacker, även om de är komplexa, har använts i större cyberbrott för att stjäla data och pengar. Detta belyser behovet av att ersätta SMS-baserade OTP:er med säkrare alternativ, såsom autentiseringsappar eller hårdvarutoken.

Hur man stoppar OTP-bot-attacker?

OTP-bot-attacker blir allt effektivare och mer utbredda. Det ökande värdet av onlinekonton, inklusive finansiella konton, kryptovalutor och sociala medieprofiler, gör dem till lukrativa mål för cyberkriminella. Dessutom har automatiseringen av attacker genom verktyg som Telegram-baserade botar gjort dessa hot mer tillgängliga, även för amatörhackare. Slutligen litar många användare blint på MFA-system och underskattar ofta hur lätt OTP:er kan utnyttjas.

Således kräver skydd av din organisation mot OTP-botar att du stärker din säkerhet inom flera viktiga områden.

Stärk säkerheten för primär autentisering

För att få tillgång till ett användarkonto krävs det att man övervinner flera skyddslager, vilket gör att det första lagret av autentisering är kritiskt. Som tidigare nämnts är lösenord ensamma mycket sårbara för OTP-bot-attacker.

- Utnyttja social inloggning eller enterprise SSO: Använd säkra tredjepartsidentitetsleverantörer (IdP:er) för primär autentisering, såsom Google, Microsoft, Apple för social inloggning, eller Okta, Google Workspace, och Microsoft Entra ID för SSO. Dessa lösenordsfria metoder erbjuder ett säkrare alternativ till lösenord som angripare lätt kan utnyttja.

- Implementera CAPTCHA och botdetektionsverktyg: Skydda ditt system genom att använda botdetektionslösningar för att blockera automatiska åtkomstförsök.

- Stärk lösenordshanteringen: Om lösenord fortfarande används, tillämpa striktare lösenordspolicyer, uppmuntra användare att använda lösenordshanterare (t.ex. Google Password Manager eller iCloud-lösenord) och kräva periodiska lösenordsuppdateringar för ökad säkerhet.

Applicera smartare multifaktorautentisering

När det första försvarslinjen har brutits blir det andra verifieringslagret kritiskt.

- Byt till hårdvarubaserad autentisering: Ersätt SMS-OTP:er med säkerhetsnycklar (som YubiKey) eller passkeys enligt FIDO2-standarden. Dessa kräver fysisk possession, vilket gör dem resistenta mot phishing, SIM-swap och man-in-the-middle-attacker, och erbjuder ett mycket starkare trygghet.

- Implementera adaptiv MFA: Adaptiv MFA analyserar kontinuerligt kontextuella faktorer såsom användarens plats, enhet, nätverksbeteende och inloggningsmönster. Till exempel, om ett inloggningsförsök görs från en oigenkänd enhet eller en ovanlig geografisk plats, kan systemet automatiskt kräva ytterligare steg som att svara på en säkerhetsfråga eller verifiera identitet genom biometrisk autentisering.

Användarutbildning

Människor är fortfarande den svagaste länken, så det är viktigt att prioritera utbildning.

- Använd tydlig varumärkesprofilering och URL:er för att minimera phishingrisker.

- Utbilda användare och anställda att känna igen phishingförsök och skadliga appar. Påminn användare regelbundet om att undvika att dela OTP:er via röstbaserade samtal eller phishing-sidor, oavsett hur övertygande de verkar.

- När onormala kontohändelser upptäcks, meddela omedelbart administratörer eller avbryt operationen programmatiskt. Audit logs och webhooks kan hjälpa denna process att fungera.

Tänk om autentisering med dedikerade verktyg

Att implementera ett eget identitetshanteringssystem är kostsamt och resurskrävande. Istället kan företag skydda användarkonton mer effektivt genom att samarbeta med professionella autentiseringstjänster.

Lösningar som Logto erbjuder en kraftfull kombination av flexibilitet och robust säkerhet. Med adaptiva funktioner och lättintegrerade alternativ hjälper Logto organisationer att ligga steget före de föränderliga säkerhetshoten, såsom OTP-botar. Det är också ett kostnadseffektivt val för att skala upp säkerheten när ditt företag växer.

Upptäck hela Logtos kapacitet, inklusive Logto Cloud och Logto OSS, genom att besöka Logtos webbplats: