รวม Microsoft Entra ID (OIDC) ใน Logto Enterprise SSO

เรียนรู้วิธีการรวม Microsoft Entra ID (OIDC) SSO โดยใช้ Logto.

ในฐานะที่เป็นโซลูชันการจัดการข้อมูลระบุตัวตนและการเข้าถึงที่ครอบคลุม Microsoft Entra ID หรือที่รู้จักในชื่อ Azure Active Directory (Azure AD) รองรับทั้งโปรโตคอล OpenID Connect (OIDC) และ Security Assertion Markup Language (SAML) สำหรับการรวม single sign-on (SSO) ในบทเรียนก่อนหน้านี้ เราได้แสดงวิธีการรวมแอปพลิเคชัน Logto ของคุณเข้ากับ Microsoft Entra ID (SAML) SSO ในบทเรียนนี้ เราจะแสดงวิธีการรวมแอปพลิเคชัน Logto ของคุณเข้ากับ Microsoft Entra ID (OIDC) SSO

ข้อกำหนดเบื้องต้น

ตามปกติ ก่อนที่เราจะเริ่ม โปรดตรวจสอบให้แน่ใจว่าคุณมีบัญชี Microsoft Entra หรือ Azure ที่ใช้งานอยู่ ถ้าคุณยังไม่มี คุณสามารถลงทะเบียนบัญชี Microsoft ฟรี ที่นี่

บัญชี Logto cloud ถ้าคุณยังไม่มี คุณยินดีที่จะลงทะเบียนบัญชี Logto Logto ฟรีสำหรับการใช้งานส่วนบุคคล ฟีเจอร์ทั้งหมดสามารถใช้ได้สำหรับผู้ให้บริการ dev tenants รวมถึงฟีเจอร์ SSO

ต้องการแอปพลิเคชัน Logto ที่รวมเข้าด้วยกันได้ดีเช่นกัน ถ้าคุณยังไม่มี โปรดปฏิบัติตามคู่มือการรวม integration guide เพื่อสร้างแอปพลิเคชัน Logto

การรวม

สร้างเครื่องเชื่อมต่อ Microsoft Entra ID OIDC SSO ใหม่ใน Logto

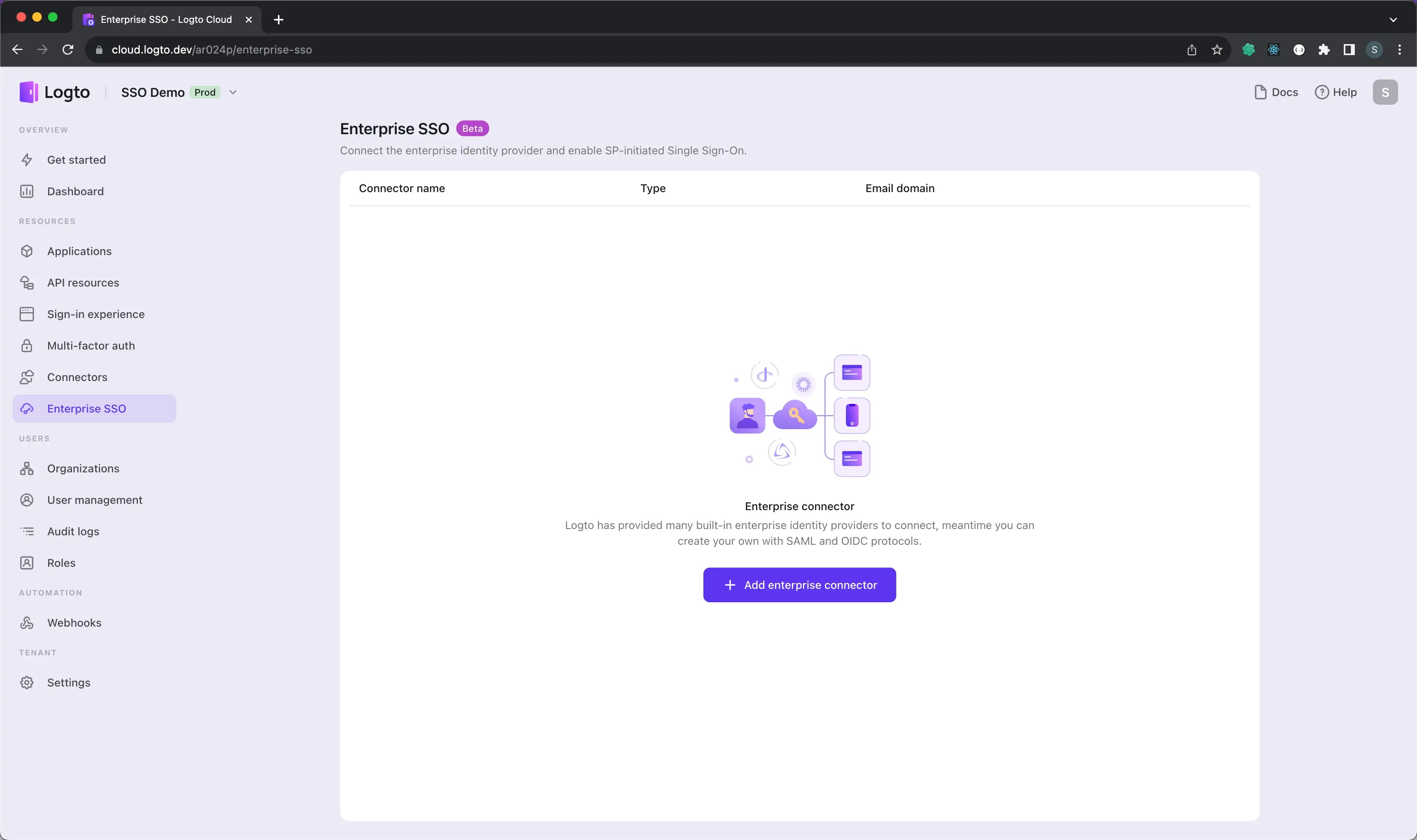

- ไปที่ Logto Cloud Console ของคุณแล้วไปที่หน้า Enterprise SSO

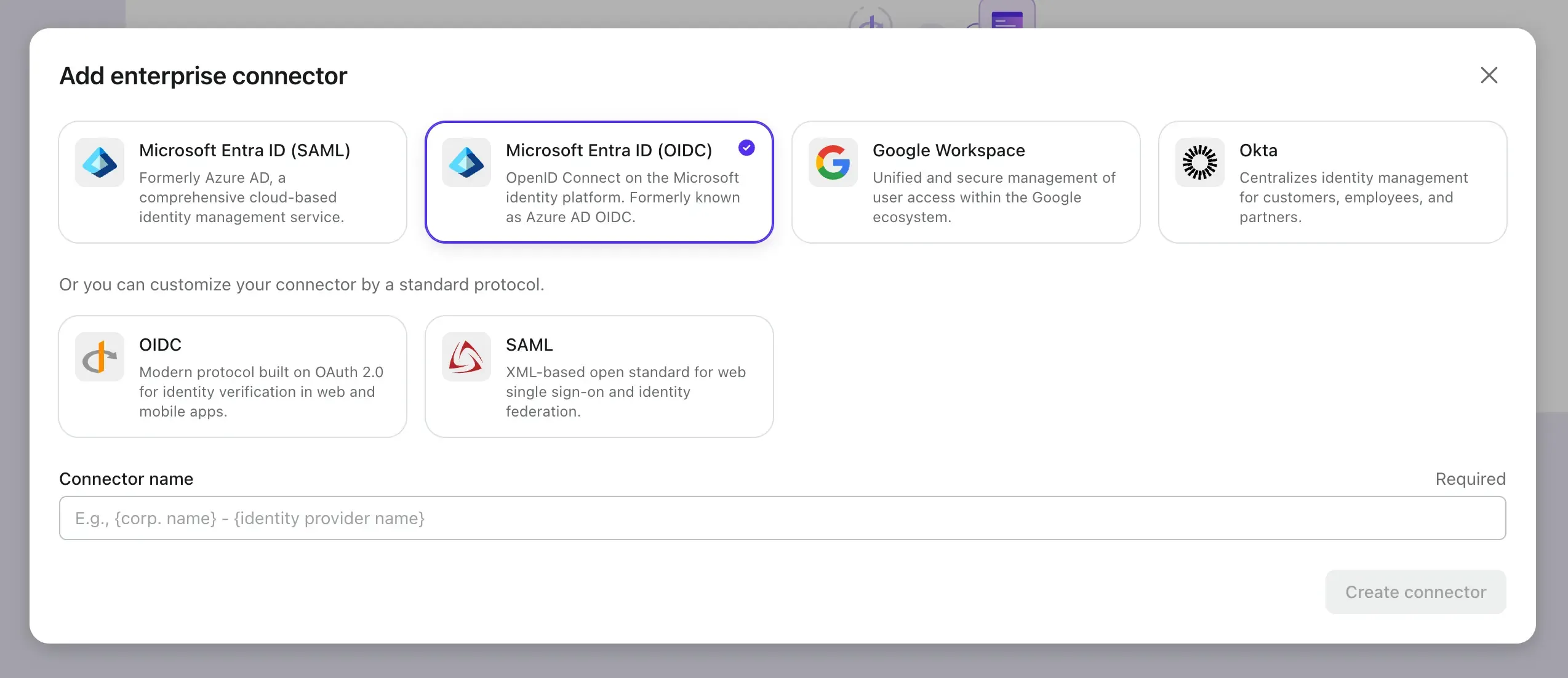

- คลิกปุ่ม Add Enterprise SSO และเลือก Microsoft Entra ID (OIDC) เป็นผู้ให้บริการ SSO

ตอนนี้ขอเปิดศูนย์ผู้ดูแลระบบ Microsoft Entra ในแท็บอื่นแล้วทำตามขั้นตอนเพื่อสร้างแอปพลิเคชัน OIDC ใน Microsoft Entra

ลงทะเบียนแอปพลิเคชัน Microsoft Entra ID OIDC ใหม่

-

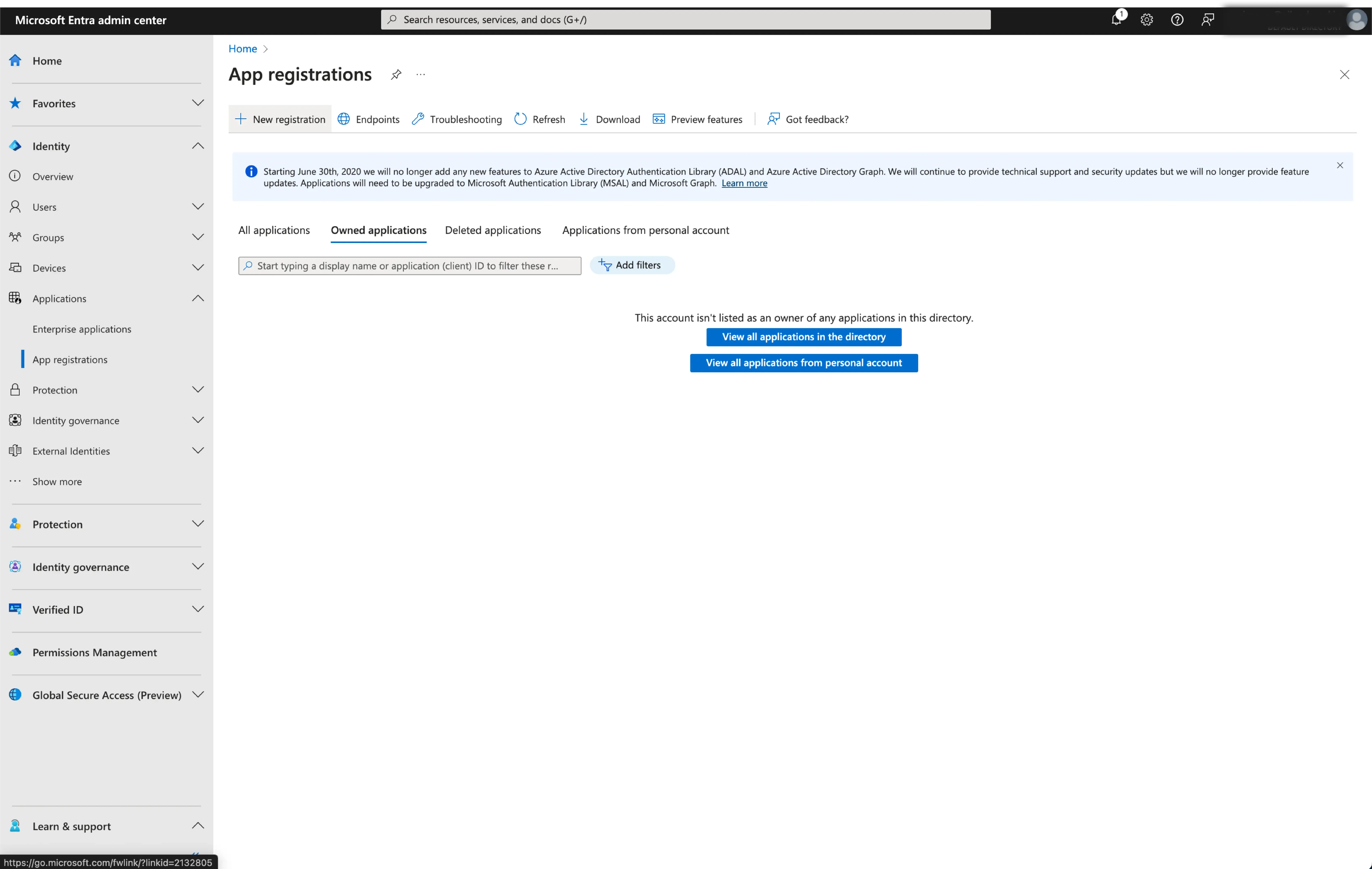

ไปที่ ศูนย์ผู้ดูแลระบบ Microsoft Entra และลงชื่อเข้าใช้ในฐานะผู้ดูแลระบบ

-

ไปที่ Identity > Applications > App registrations

-

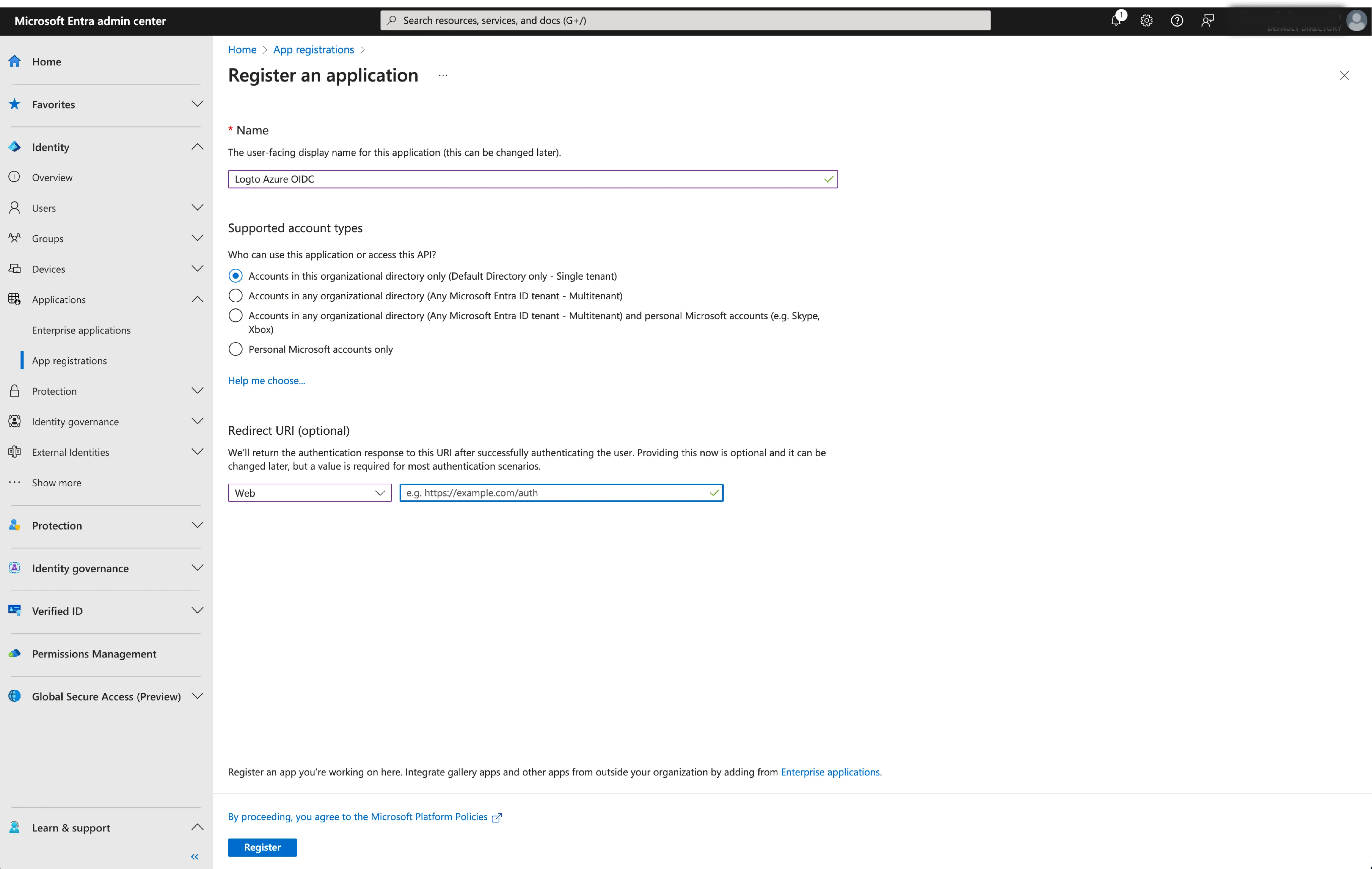

เลือก

New registration -

ป้อนชื่อแอปพลิเคชันแล้วเลือกประเภทการเข้าถึงบัญชีที่เหมาะสมสำหรับแอปพลิเคชันของคุณ

-

เลือก

Webเป็นแพลตฟอร์มแอปพลิเคชัน ป้อน URI การเปลี่ยนทางสำหรับแอปพลิเคชัน URI การเปลี่ยนทางคือ URL ที่ผู้ใช้ถูกเปลี่ยนทางไปหลังจากที่พวกเขาได้ทำการยืนยันตัวตนด้วย Microsoft Entra ID -

คัดลอก

Redirect URI (Callback URL)จากหน้ารายละเอียดเครื่องเชื่อมต่อ Logto แล้ววางลงในช่องRedirect URI

- คลิก

Registerเพื่อสร้างแอปพลิเคชัน

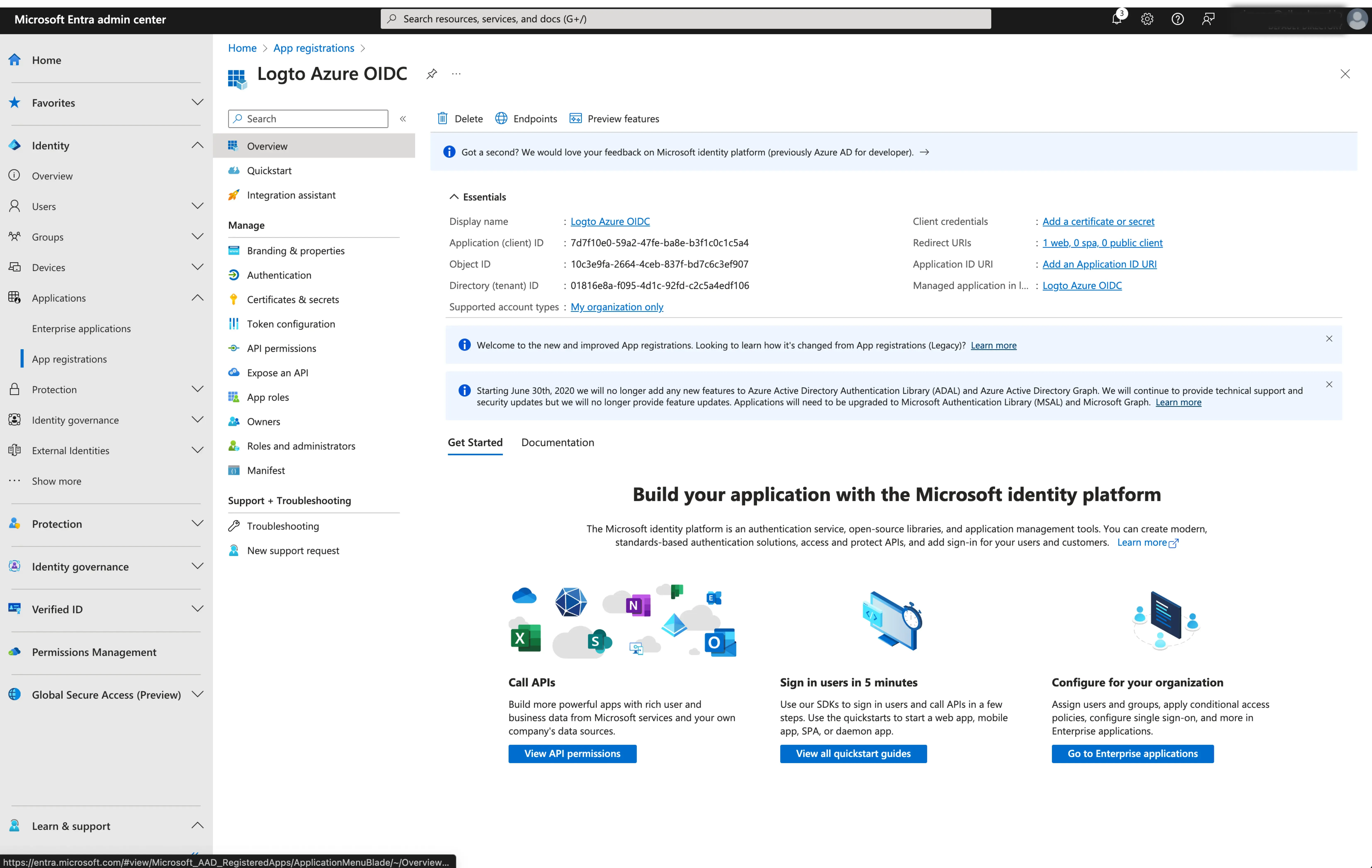

กำหนดค่าการเชื่อมต่อ SSO ใน Logto

หลังจากสร้างแอปพลิเคชัน Microsoft Entra OIDC สำเร็จแล้ว คุณจะต้องให้การกำหนดค่า IdP กลับไปยัง Logto ไปที่แท็บ Connection ที่คอนโซล Logto และป้อนการกำหนดค่าต่อไปนี้:

- Client ID: ตัวระบุที่ไม่ซ้ำสำหรับแอปพลิเคชัน OIDC ของคุณ โดย Microsoft Entra ตัวระบุนี้ใช้โดย Logto เพื่อระบุและยืนยันแอปพลิเคชันระหว่างการทำ OIDC flow คุณสามารถหาได้ในหน้าภาพรวมของแอปพลิเคชันเป็น

Application (client) ID

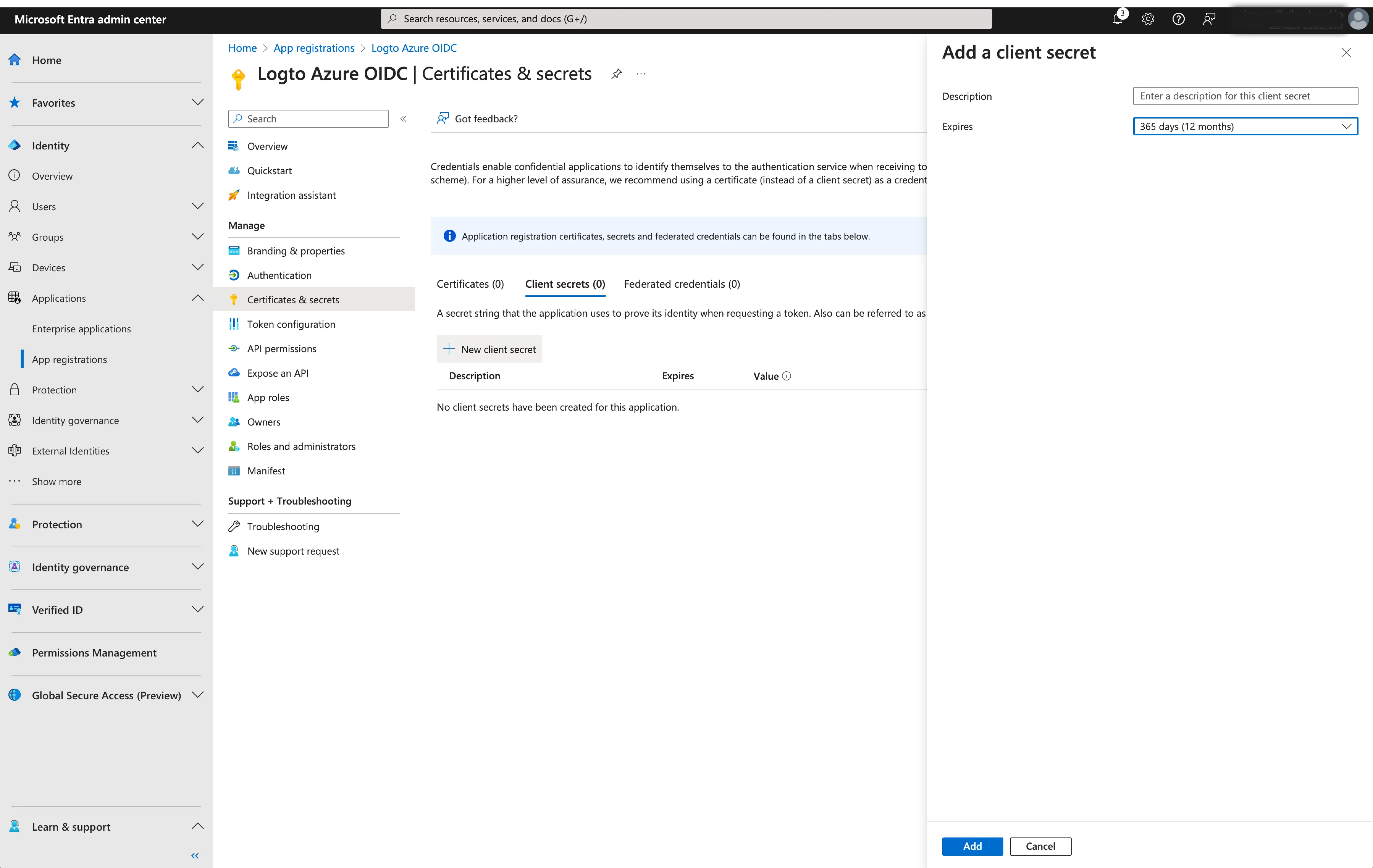

- Client Secret: สร้าง client secret ใหม่และคัดลอกค่าไปยัง Logto secret นี่ใช้เพื่อยืนยันแอปพลิเคชัน OIDC และรักษาความปลอดภัยในการสื่อสารระหว่าง Logto และ IdP

-

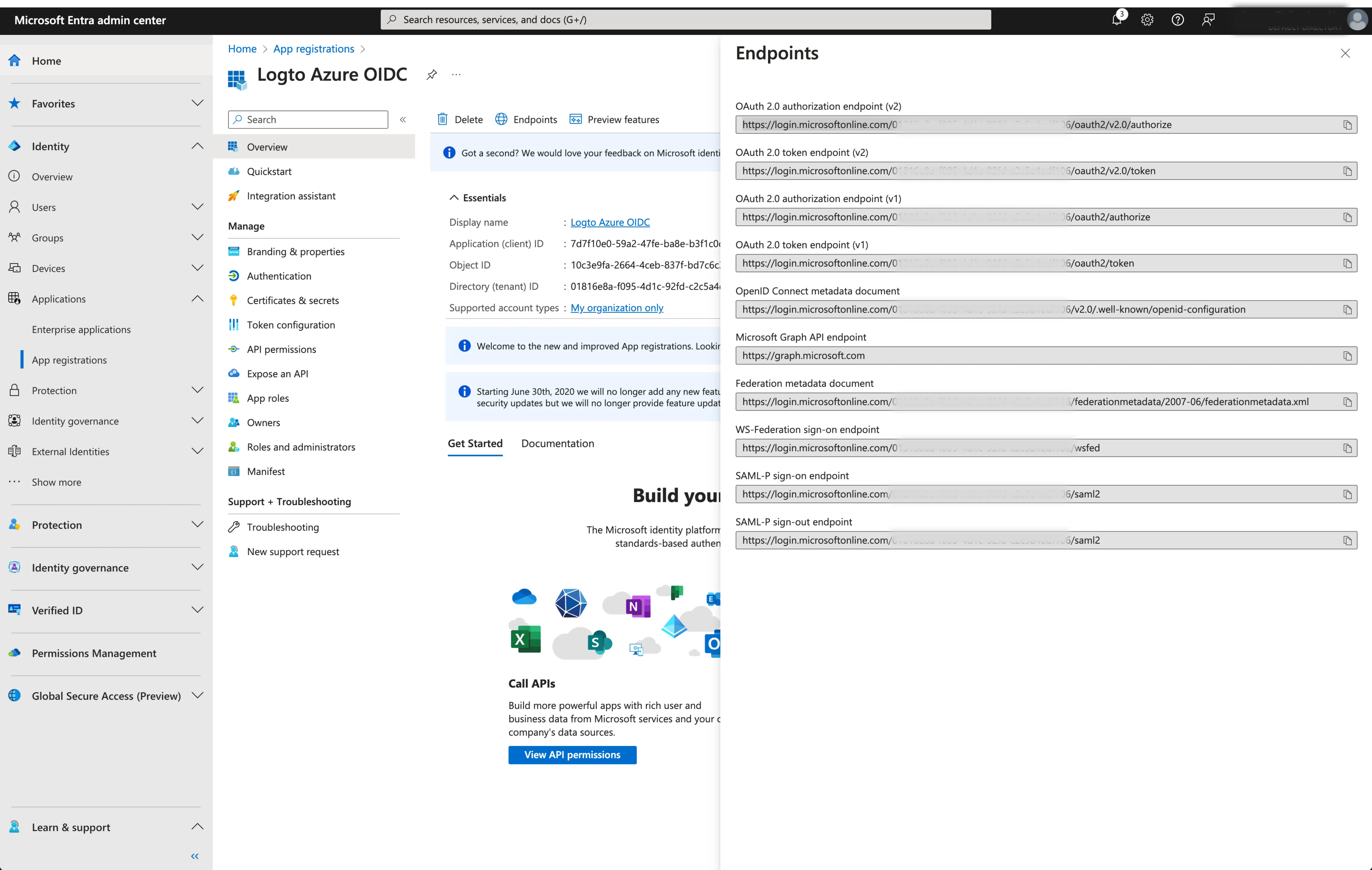

Issuer: URL ของ issuer คือตัวระบุที่ไม่ซ้ำสำหรับ IdP ที่ระบุตำแหน่งที่ผู้ให้บริการข้อมูลระบุตัวตน OIDC สามารถพบได้ มันเป็น��ส่วนสำคัญของการกำหนดค่า OIDC เนื่องจากมันช่วยให้ Logto ค้นหา endpoints ที่จำเป็น

แทนที่จะให้ endpoints ทั้งหมดของ OIDC ด้วยตัวเอง Logto จะดึงการกำหนดค่าที่จำเป็นทั้งหมดและ endpoints ของ IdP โดยอัตโนมัติ การดำเนินการนี้ทำโดยการใช้ URL ของ issuer ที่คุณให้ไว้และเรียกใช้ discover endpoint ของ IdP

เพื่อรับ URL ของ issuer คุณสามารถหาได้ในส่วน

Endpointsของหน้าภาพรวมแอปพลิเคชันคัดลอก endpoint

OpenID Connect metadata documentและลบ URL ที่ตามด้วย.well-known/openid-configurationเพราะ Logto จะเพิ่ม.well-known/openid-configurationโดยอัตโนมัติเมื่อดึงข้อมูลการกำหนดค่า OIDC

- Scope: รายการ strings ที่แยกด้วยช่องว่างซึ่งกำหนดสิทธิ์หรือระดับการเข้าถึงที่ต้องการจาก Logto ระหว่างการทำกระบวนการตรวจสอบสิทธิ์ OIDC พารามิเตอร์ scope ช่วยให้คุณระบุว่าข้อมูลและการเข้าถึงอะไรที่ Logto ขอจาก IdP

พารามิเตอร์ scope เป็นแบบเลือก ไม่ว่าคุณจะกำหนดค่าขอบเขตเองหรือไม่ Logto จะส่งค่า openid, profile และ email ไปยัง IdP เสมอ

คลิก Save เพื่อทำกระบวนการกำหนดค่าให้เสร็จสิ้น

เปิดใช้งานเครื่องเชื่อมต่อ Microsoft Entra ID (OIDC) ใน Logto

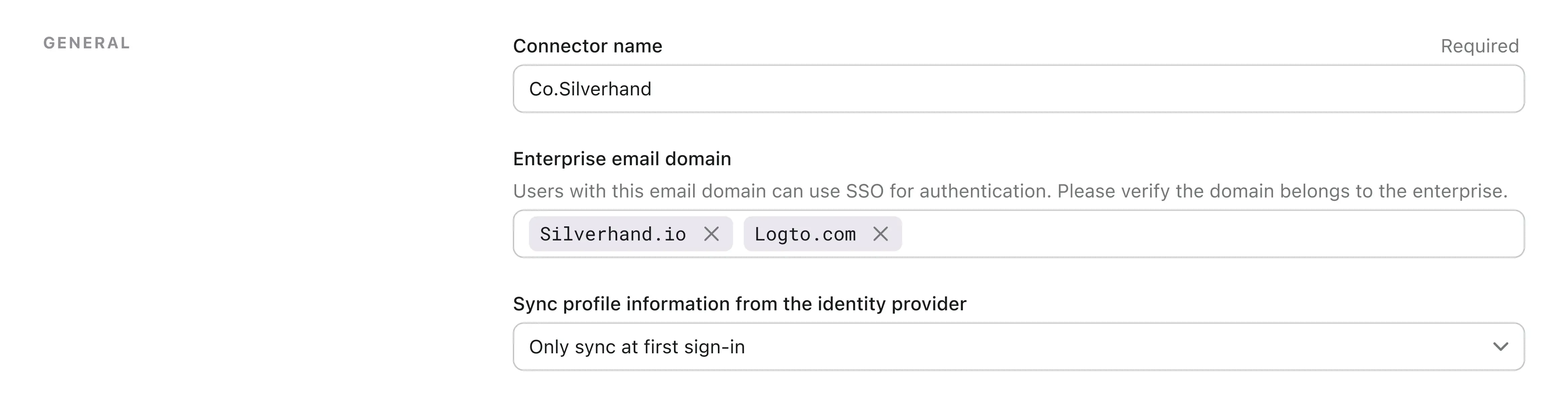

ตั้งค่าโดเมนอีเมลและเปิดใช้งานเครื่องเชื่อมต่อ Microsoft Entra ID (OIDC) ใน Logto

ระบุ domains อีเมลขององค์กรของคุณที่แท็บ experience ของ SAML SSO connector ของ Logto นี้จะเปิดใช้งาน SSO connector เป็นวิธีการยืนยันตัวตนสำหรับผู้ใช้เหล่านั�้น

ผู้ใช้ที่มีที่อยู่อีเมลในโดเมนที่ระบุจะถูกจำกัดใช้เฉพาะ SAML SSO connector เป็นวิธีการยืนยันตัวตนของพวกเขา

เปิดใช้เครื่องเชื่อมต่อ Microsoft Entra ID (OIDC) ในประสบการณ์การลงชื่อเข้า Logto

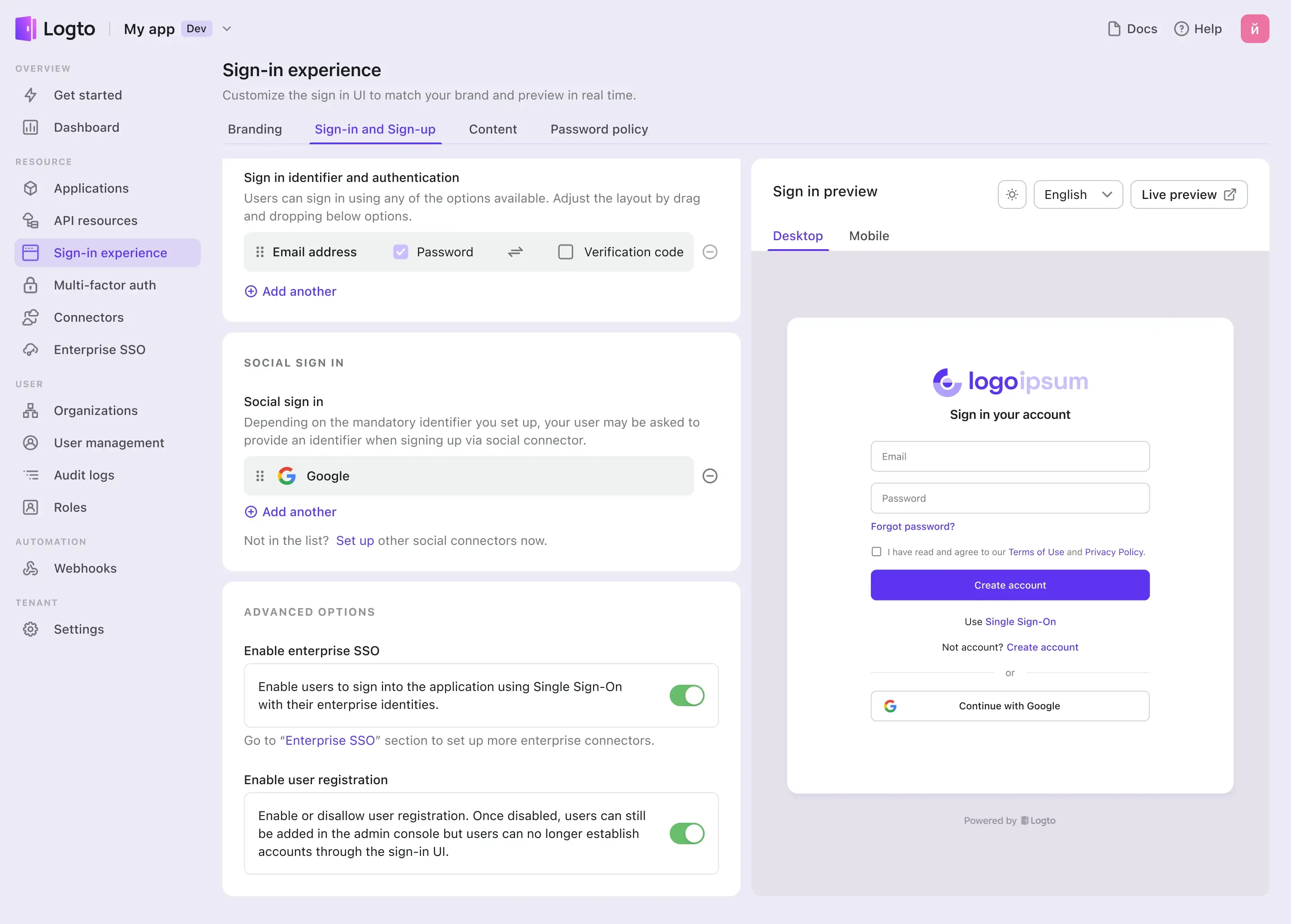

ไปที่แท็บ Sign-in Experience และเปิดใช้ enterprise SSO

ตอนนี้คุณสามารถทดสอบการรวม SSO โดยใช้ปุ่มแสดงตัวอย่างสดที่มุมขวาบนของส่วน Sign-in Experience preview