ผสานรวม Azure SAML SSO โดยใช้ Logto

เรียนรู้วิธีผสานรวม Azure SAML SSO โดยใช้ Logto ได้ในไม่กี่นาที

Microsoft Entra ID หรือที่รู้จักกันในชื่อ Azure Active Directory (Azure AD) เป็นโซลูชันการจัดการข้อมูลประจำตัวและการเข้าถึงที่ครอบคลุมซึ่งมอบชุดความสามารถที่แข็งแกร่งในการจัดการผู้ใช้และกลุ่ม หลายองค์กรใช้ Azure AD เพื่อจัดการผู้ใช้และกลุ่มของพวกเขา และยังเป็นตัวเลือกยอดนิยมสำหรับการผสานรวม single sign-on (SSO) อีกด้วย Azure AD รองรับทั้งโปรโตคอล OpenID Connect (OIDC) และ Security Assertion Markup Language (SAML) สำหรับการผสานรวม SSO ในบทช่วยสอนนี้เราจะแสดงวิธีผสานรวมแอปพลิเคชัน Logto ของคุณกับ Azure SAML SSO ก่อน

ข้อกำหนดเบื้องต้น

ก่อนที่เราจะเริ่ม ให้แน่ใจว่าคุณมีบัญชี Azure ที่ใช้งานอยู่ ถ้าคุณยังไม่มี สามารถลงทะเบียนบัญชี Azure ฟรีได้ ที่นี่.

บัญชี Logto cloud ถ้าคุณยังไม่มี ยินดีต้อนรับให้ลงทะเบียนบัญชี Logto ได้ Logto ฟรีสำหรับการใช้งานส่วนบุคคล ฟีเจอร์ทั้งหมดสามารถใช้ได้สำหรับผู้เช่าที่พัฒนา รวมทั้งฟีเจอร์ SSO

นอกจากนี้ยังจำเป็นต้องมีแอปพลิเคชัน Logto ที่ผสานรวมไว้อย่างดี ถ้าคุณยังไม่มี โปรดทำตาม คู่มือการผสานรวม เพื่อสร้างแอปพลิเคชัน Logto

การผสานรวม

สร้างตัวเชื่อมต่อ Azure SAML SSO ใหม่ใน Logto

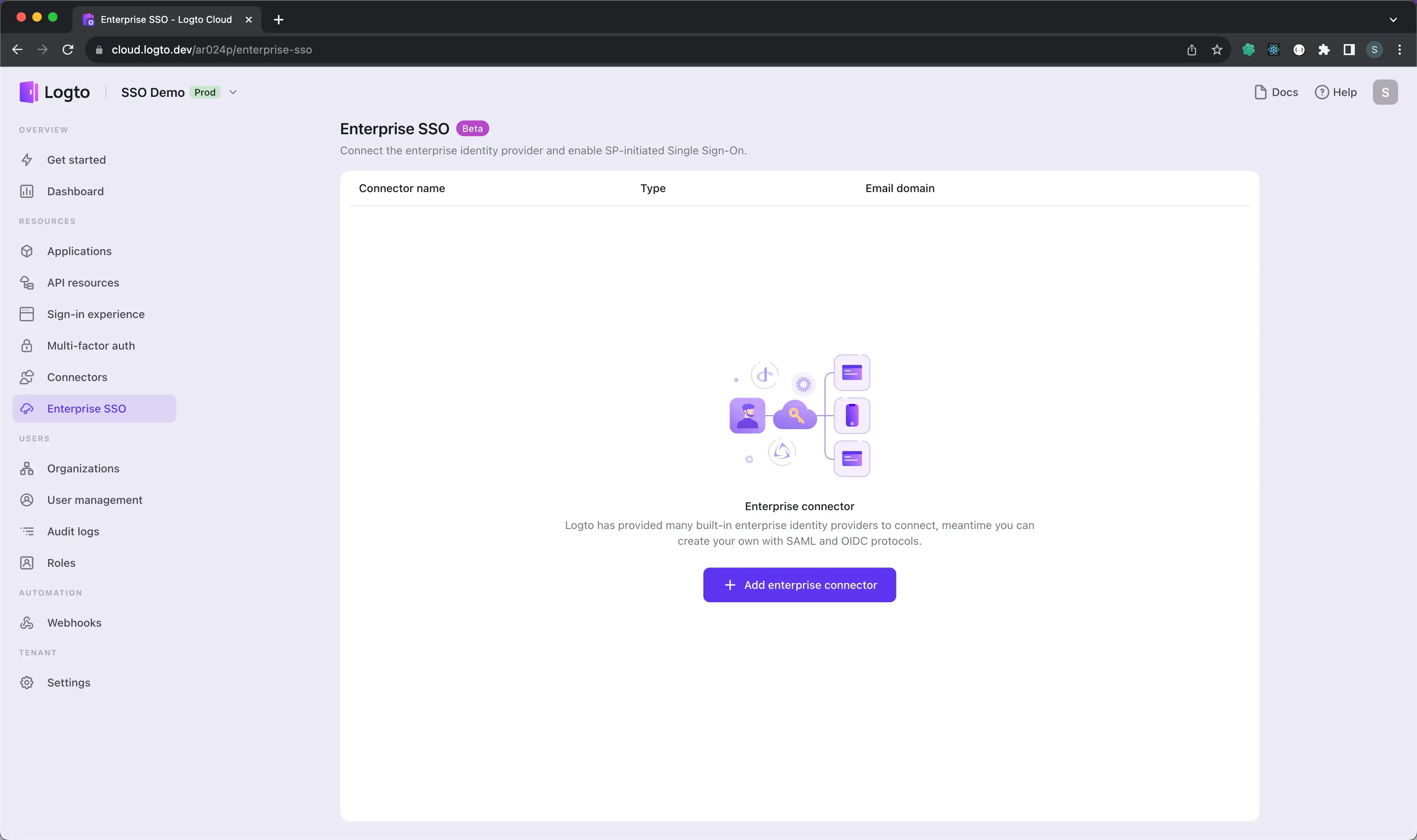

- เข้าชม Logto Cloud Console ของคุณและไปที่หน้า Enterprise SSO

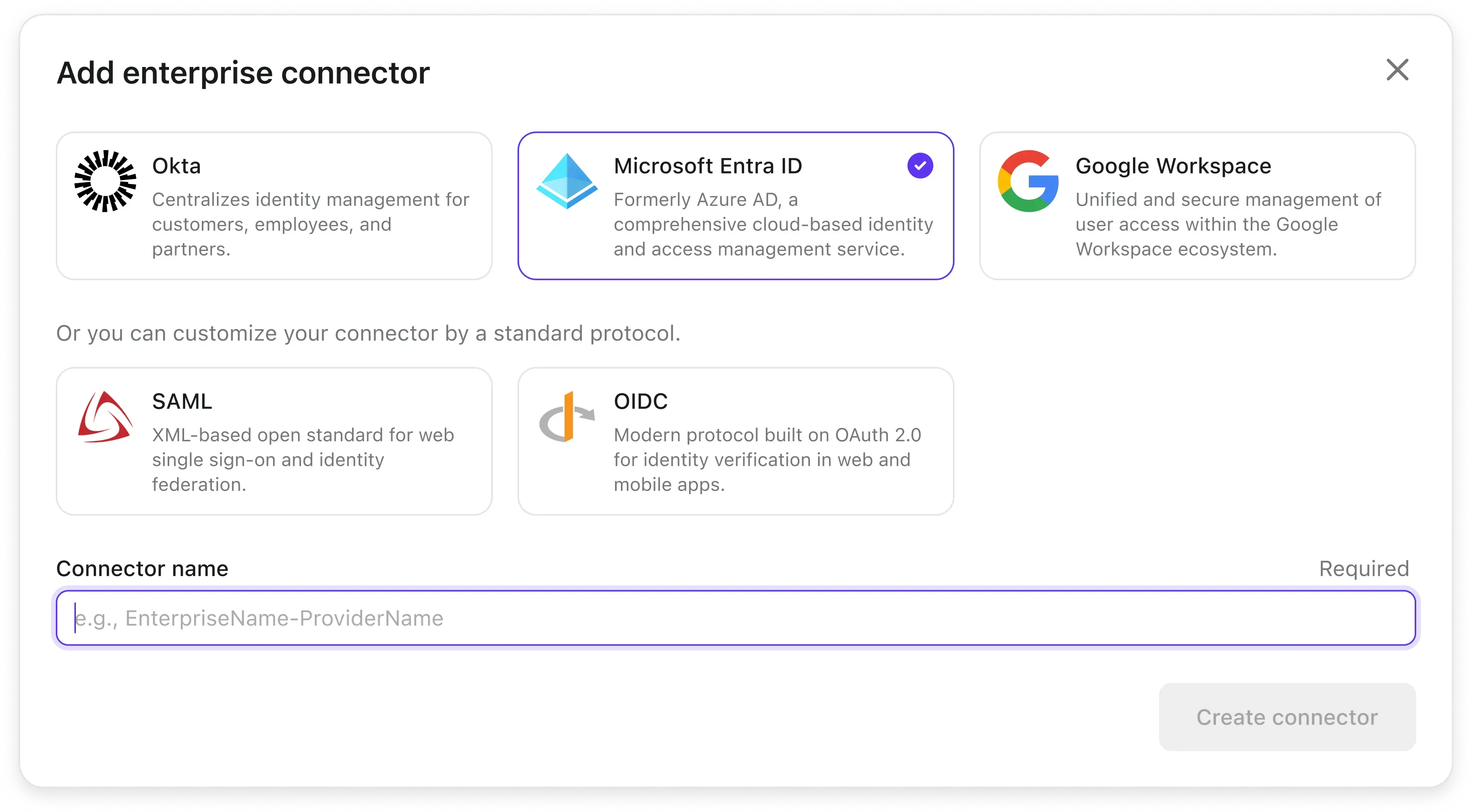

- คลิกปุ่ม Add Enterprise SSO และเลือก Microsoft Enrtra Id (SAML) เป็นผู้ให้บริการ SSO

เปิด Azure portal ในแท็บอื่นและทำตามขั้นตอนเพื่อสร้างแอปพลิเคชันสำหรับองค์กรในฝั่ง Azure

สร้างแอปพลิเคชันสำหรับองค์กรใน Azure

-

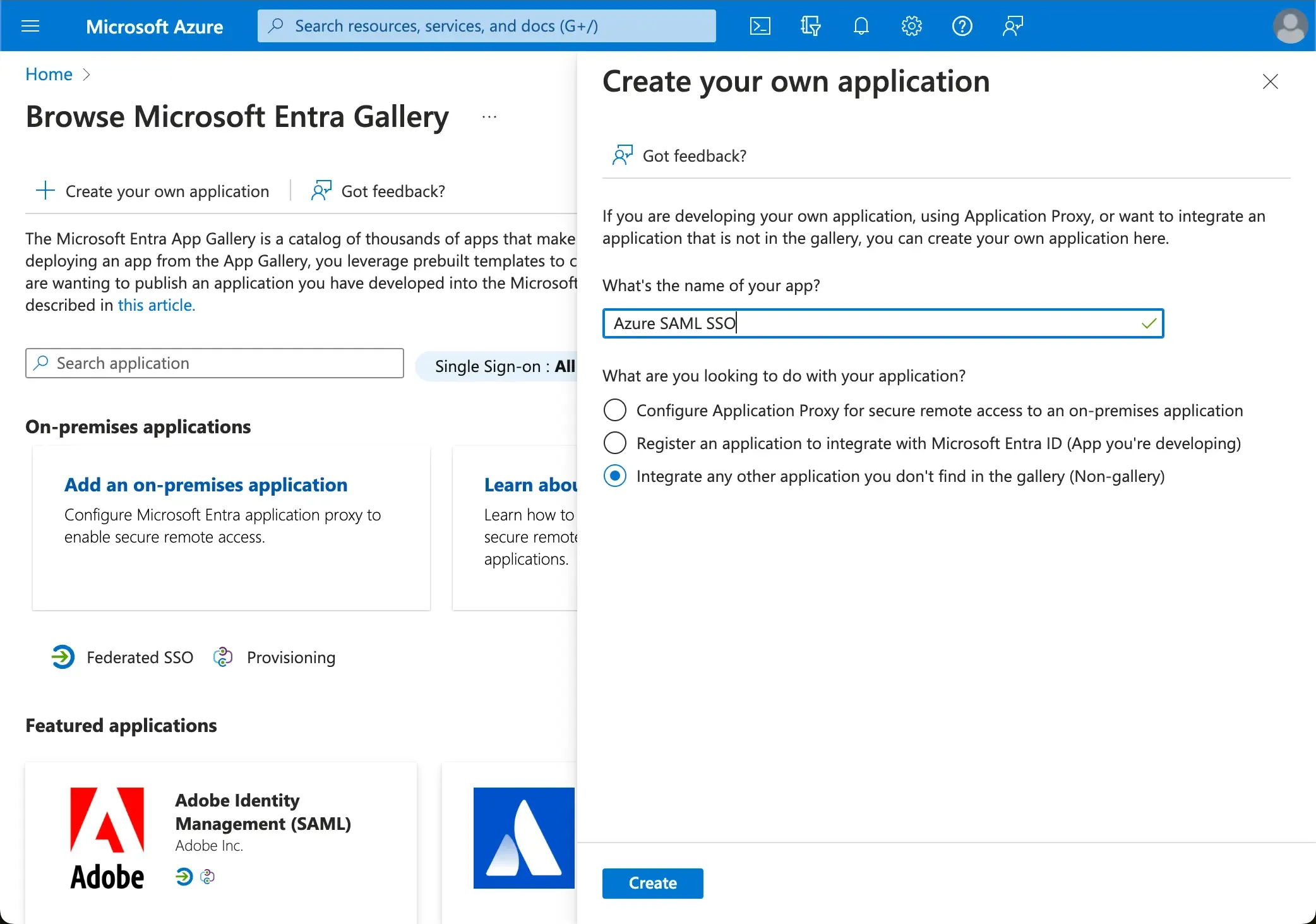

ไปที่ Azure portal และลงชื่อเข้าใช้ในฐานะผู้ดูแลระบบ

-

เลือกบริการ

Microsoft Entra ID -

ไปที่

Enterprise applicationsด้วยเมนูด้านข้าง คลิกNew applicationและเลือกCreate your own applicationในเมนูบนสุด -

ป้อนชื่อแอปพลิเคชันและเลือก

Integrate any other application you don't find in the gallery (Non-gallery)

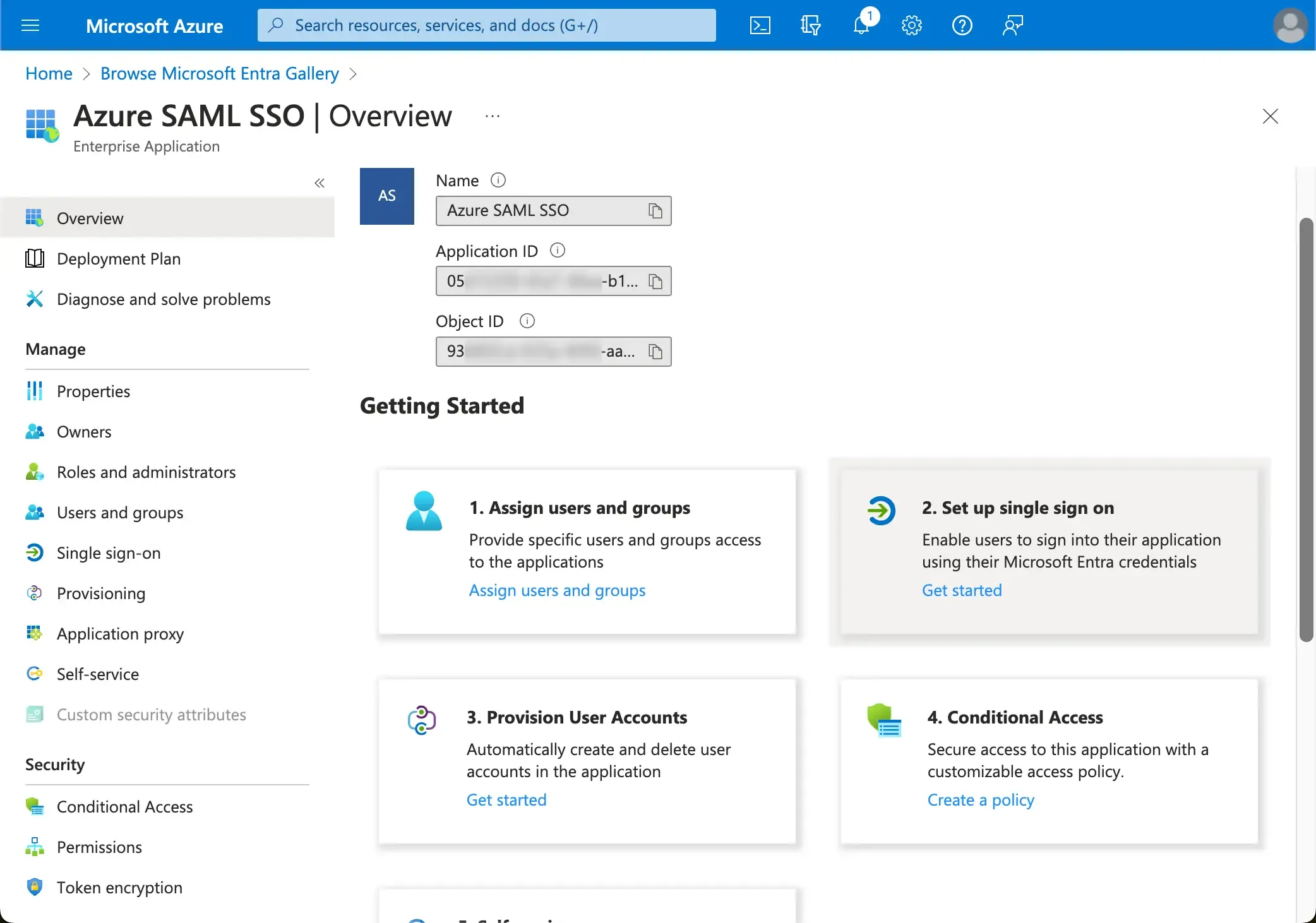

- เมื่อแอปพลิเคชันถูกสร้างขึ้น ให้เลือก

Setup single sign-on>SAMLเพื่อกำหนดค่าการตั้งค่า SAML SSO

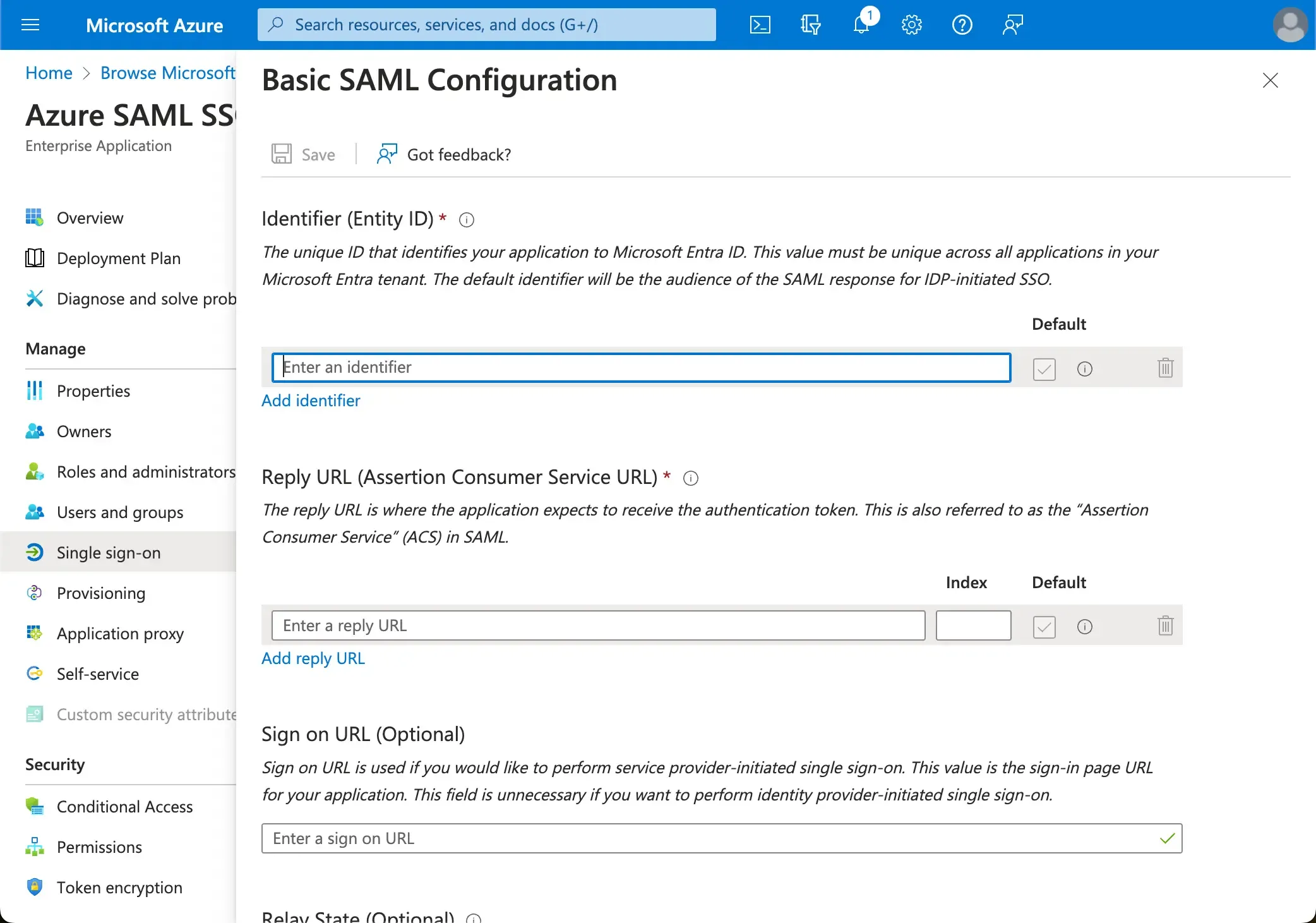

- เปิดส่วน

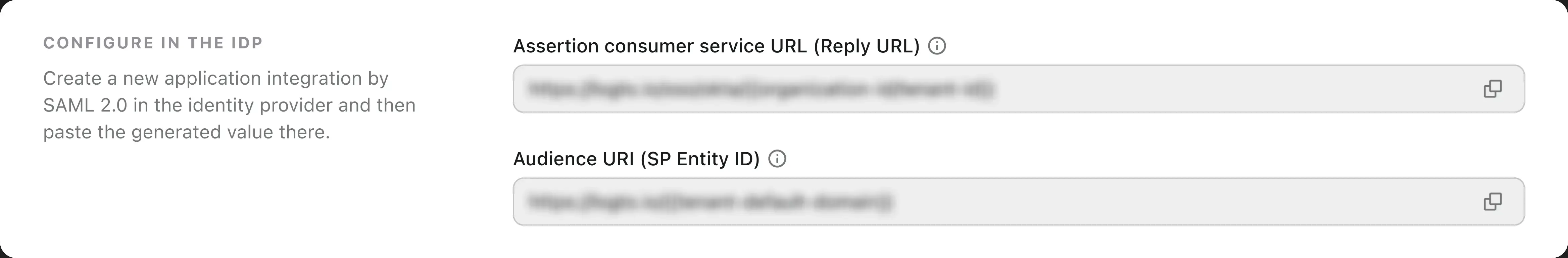

Basic SAML Configurationส่วนแรกและคัดลอกข้อมูลต่อไปนี้จาก Logto

-

Audience URI(SP Entity ID): เป็นตัวแทนของตัวระบุที่เป็นเอกลักษณ์ทั่วโลกสำหรับบริการ Logto ของคุณ ซึ่งทำหน้าที่เป็น EntityId สำหรับ SP ขณะทำคำขอรับรองความถูกต้องกับ IdP ตัวระบุนี้มีความสำคัญสำหรับการแล��กเปลี่ยนแบบปลอดภัยของการยืนยัน SAML และข้อมูลอื่นๆ ที่เกี่ยวข้องกับการรับรองความถูกต้องระหว่าง IdP และ Logto

-

ACS URL: URL ของบริการผู้บริโภคการยืนยัน (ACS) เป็นตำแหน่งที่การยืนยัน SAML ถูกส่งด้วยคำขอ POST URL นี้ถูกใช้โดย IdP เพื่อส่งการยืนยัน SAML ไปยัง Logto เป็นเสมือน URL ของการเรียกกลับที่ Logto คาดว่าจะได้รับและใช้การตอบกลับ SAML ซึ่งมีข้อมูลประจำตัวของผู้ใช้

คลิก Save เพื่อบันทึกการกำหนดค่า

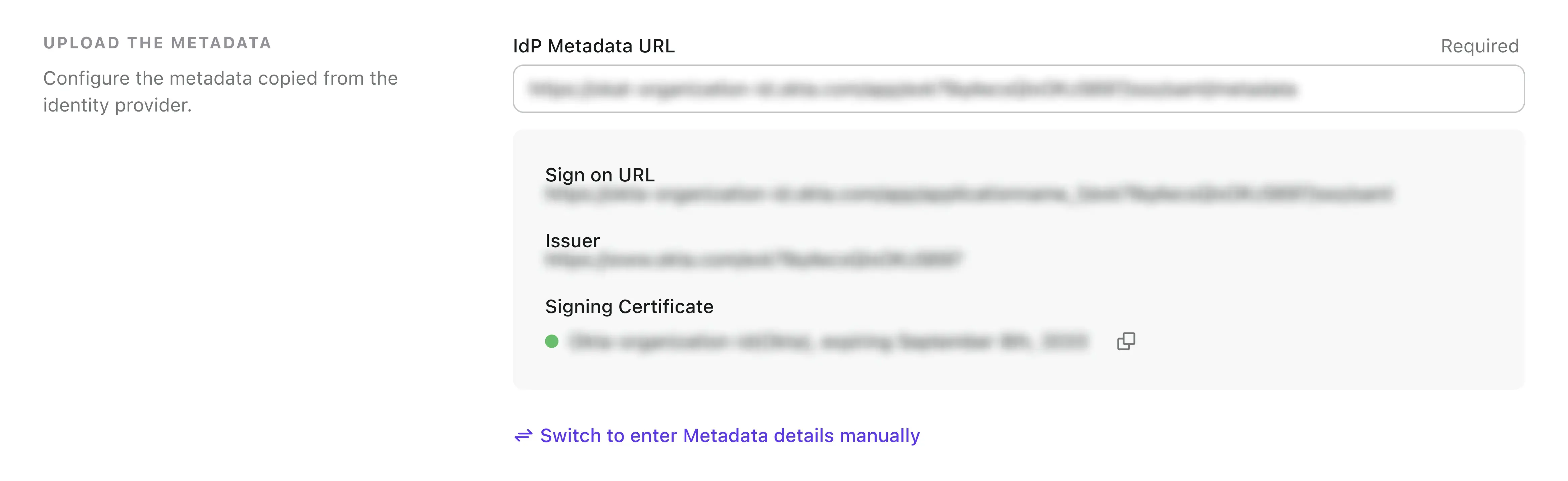

ให้ข้อมูลเมทาดาทาของ SAML IdP แก่ Logto

เมื่อแอปพลิเคชัน SAML SSO ถูกสร้างขึ้นใน Azure คุณจะให้การกำหนดค่าเมทาดาทา SAML IdP กับ Logto การกำหนดค่าเมทาดาทาประกอบด้วยใบรับรองสาธารณะของ SAML IdP และจุดเชื่อมต่อ SAML SSO

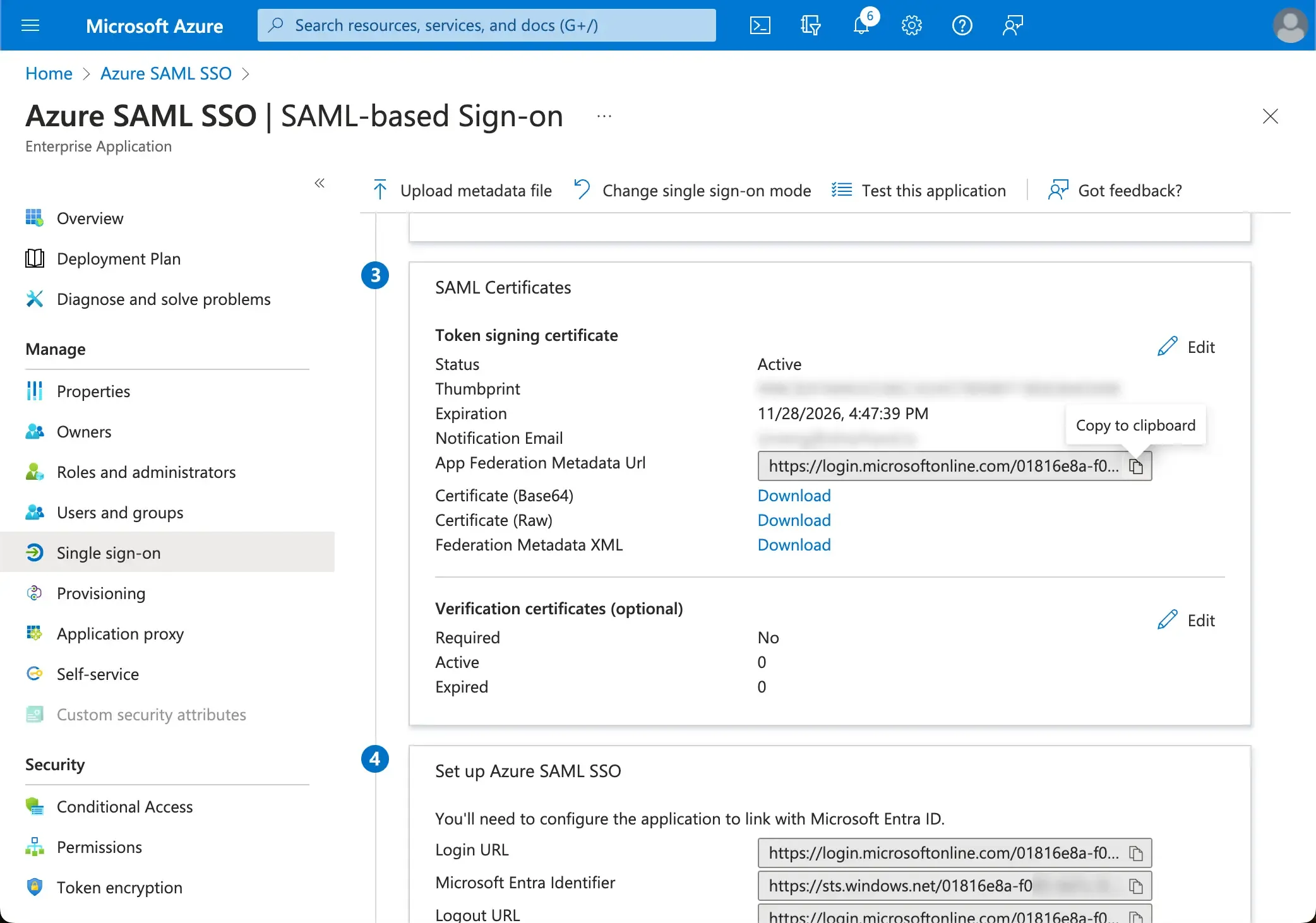

-

Logto มีสามวิธีในการกำหนดค่าเมทาดาทา SAML วิธีที่ง่ายที่สุดคือผ่าน URL เมทาดาทา คุณสามารถหาข้อมูล URL เมทาดาทาได้ใน Azure portal

คัดลอก

App Federation Metadata UrlจากSAML Certificates sectionของแอปพลิเคชัน Azure AD SSO ของคุณและวางลงในฟิลด์Metadata URLใน Logto

-

คลิกปุ่มบันทึกแล้ว Logto จะดึงเมทาดาทาจาก URL และกำหนดค่าการรวม SAML SSO ให้อัตโนมัติ

ตั้งค่าการแมปคุณลักษณะของผู้ใช้

Logto ให้วิธีการที่ยืดหยุ่นในการแมปคุณลักษณะของผู้ใช้ที่ส่งกลับจาก IdP ไปยังคุณลักษณะของผู้ใช้ใน Logto คุณลักษณะผู้ใช้ต่อไปนี้จาก IdP จะถูกซิงค์ไปยัง Logto เป็นค่าเริ่มต้น:

- id: ��ตัวระบุที่เป็นเอกลักษณ์ของผู้ใช้ Logto จะอ่านการเรียกร้อง

nameIDจากการตอบกลับ SAML เป็น id ของผู้ใช้ SSO - email: ที่อยู่อีเมลของผู้ใช้ Logto จะอ่านการเรียกร้อง

emailจากการตอบกลับ SAML เป็นอีเมลหลักของผู้ใช้โดยค่าเริ่มต้น - name: ชื่อของผู้ใช้

คุณสามารถจัดการตรรกะการแมปคุณลักษณะของผู้ใช้ทั้งในฝั่ง Azure AD หรือ Logto

-

แมปคุณลักษณะผู้ใช้ AzureAD ไปยังคุณลักษณะผู้ใช้ Logto ที่ฝั่ง Logto

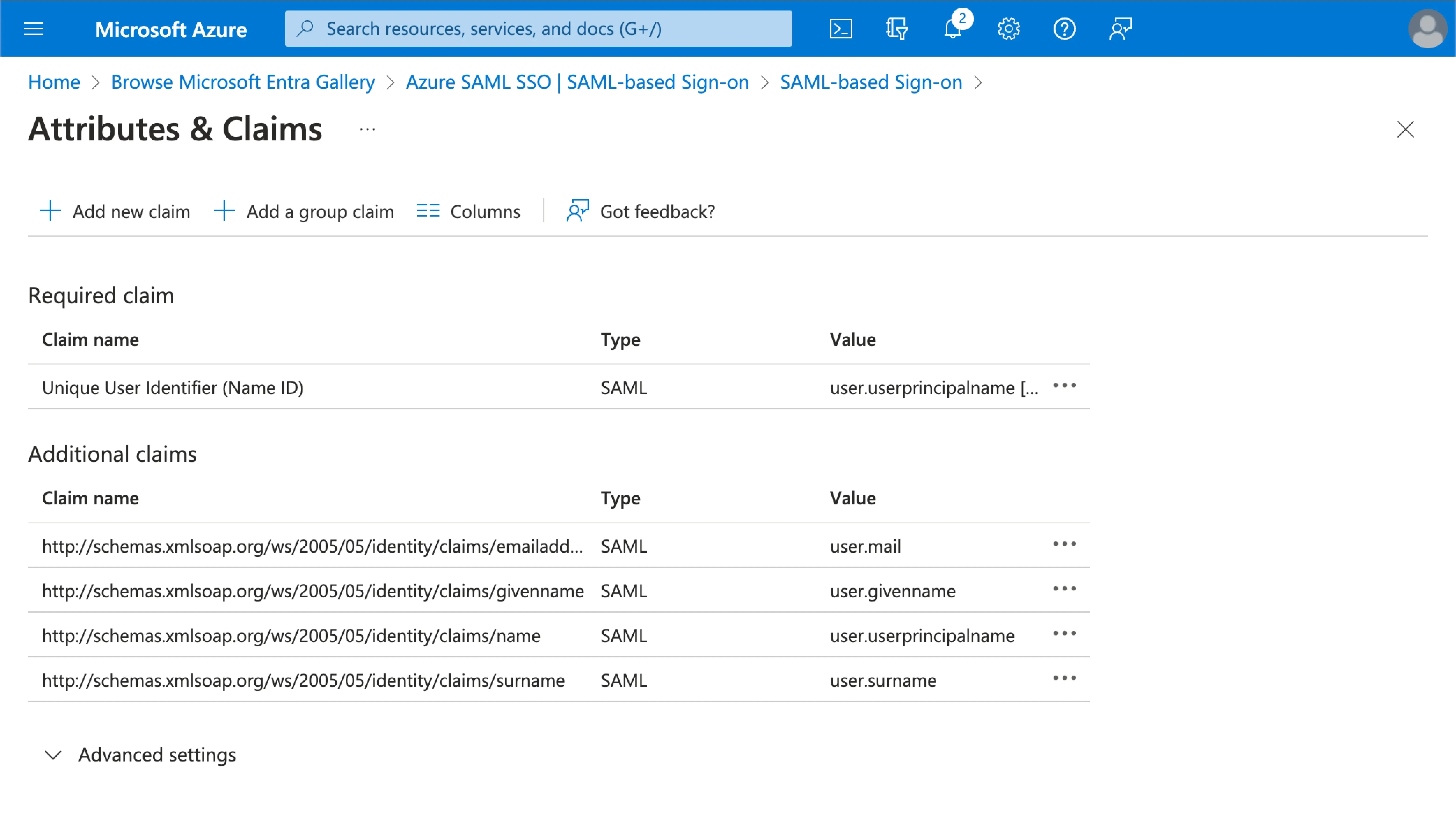

เยี่ยมชมส่วน

Attributes & Claimsของแอปพลิเคชัน Azure AD SSO ของคุณคัดลอกชื่อคุณลักษณะต่อไปนี้ (พร้อมคำนำหน้าชื่อพื้นที่) และวางลงในฟิลด์ที่เกี่ยวข้องใน Logto

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(คำแนะนำ: อัปเดตการแมปค่านี้เป็นuser.displaynameเพื่อประสบการณ์ผู้ใช้ที่ดีกว่า)

-

-

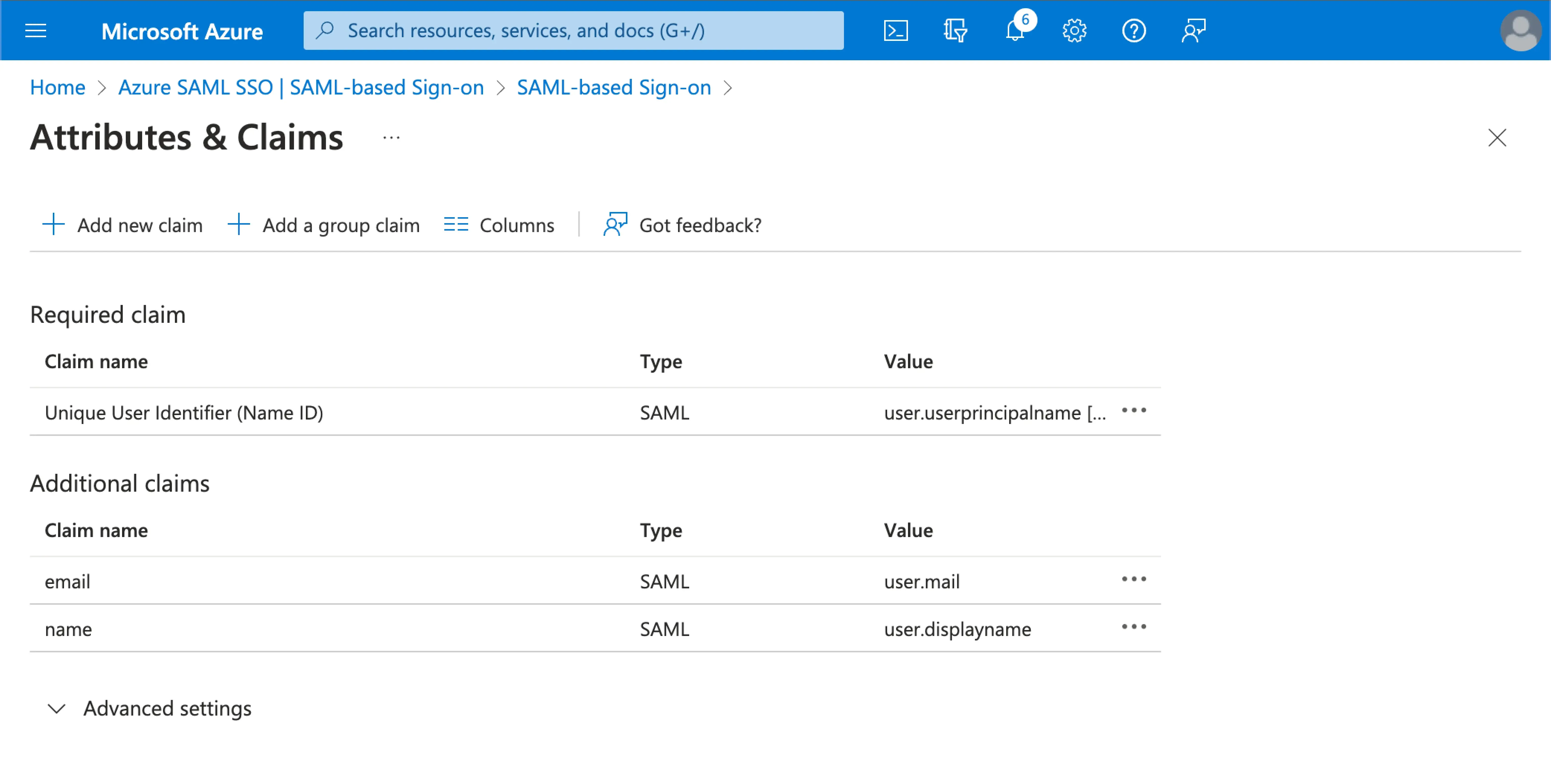

แมปคุณลักษณะผู้ใช้ AzureAD ไปยังคุณลักษณะผู้ใช้ Logto ที่ฝั่ง AzureAD

เยี่ยมชมส่วน

Attributes & Claimsของแอปพลิเคชัน Azure AD SSO ของคุณคลิกที่

Editแล้วอัปเดตฟิลด์Additional claimsตามการตั้งค่าคุณลักษณะของผู้ใช้ Logto:- อัปเดตชื่อการเรียกร้องตามการตั้งค่าคุณลักษณะของผู้ใช้ Logto

- ลบคำนำหน้าชื่อพื้นที่ออก

- คลิก

Saveเพื่อดำเนินการต่อ

ควรลงเอยด้วยการตั้งค่าต่อไปนี้:

คุณยังสามารถระบุคุณลักษณะผู้ใช้เพิ่มเติมที่ฝั่ง Azure AD ได้ Logto จะเก็บบันทึกของคุณลักษณะผู้ใช้เดิมที่ส่งกลับจาก IdP ไว้ภายใต้ฟิลด์ sso_identity ของผู้ใช้

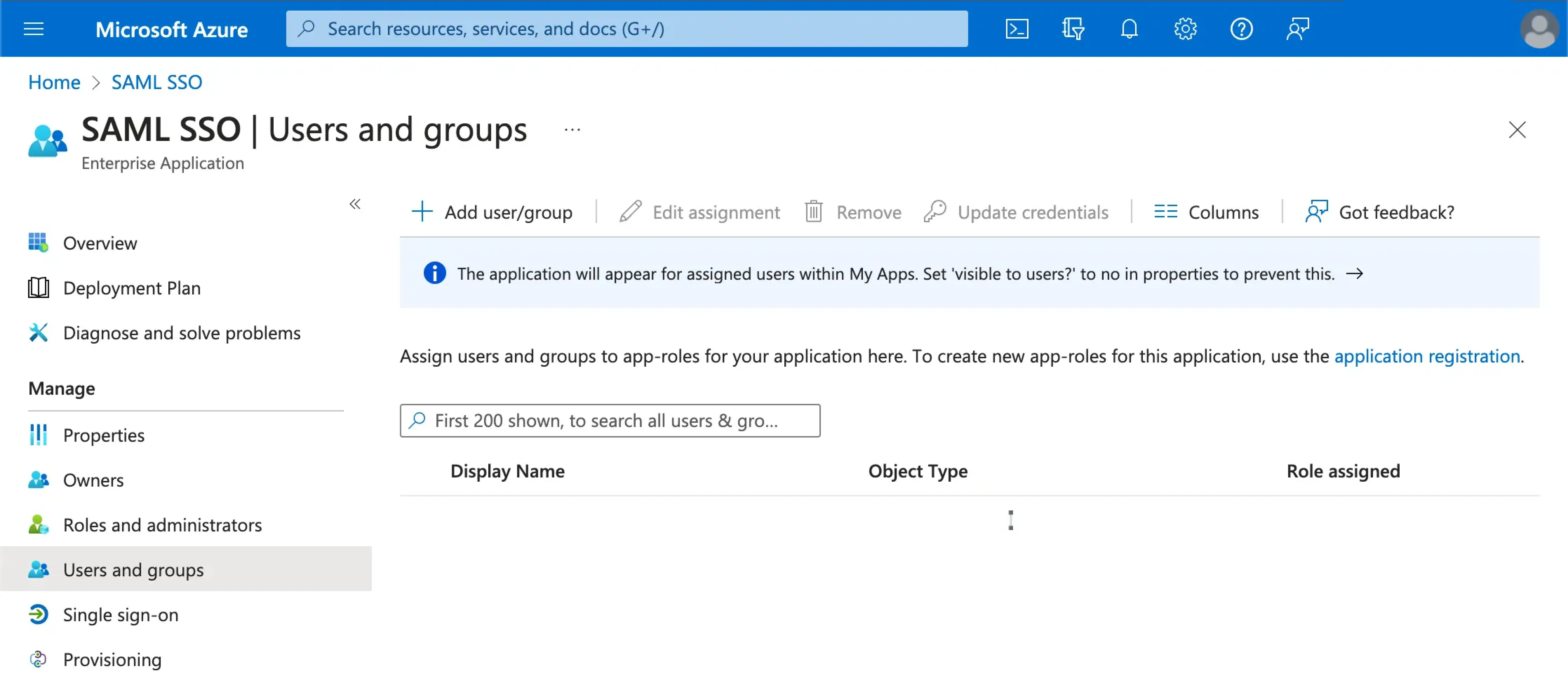

กำหนดผู้ใช้ให้กับแอปพลิเคชัน SAML SSO ใน Azure

คุณจะต้องกำหนดผู้ใช้ให้กับแอปพลิเคชัน SAML SSO ใน Azure เพื่อให้ประสบการณ์ SSO สำหรับพวกเขาใช้งานได้

เยี่ยมชมส่วน Users and groups ของแอปพลิเคชัน SSO ของ Azure AD ของคุณ คลิก Add user/group เพื่อกำหนดผู้ใช้ให้กับแอปพลิเคชัน SSO ของ Azure AD เฉพาะผู้ใช้ที่ถูกกำหนดให้กับแอปพลิเคชัน SSO ของ Azure AD ของคุณเท่านั้นที่สามารถรับรองความถูกต้องผ่านตัวเชื่อมต่อ SSO ของ Azure AD ได้

เปิดใช้งานตัวเชื่อมต่อ Azure SAML SSO ใน Logto

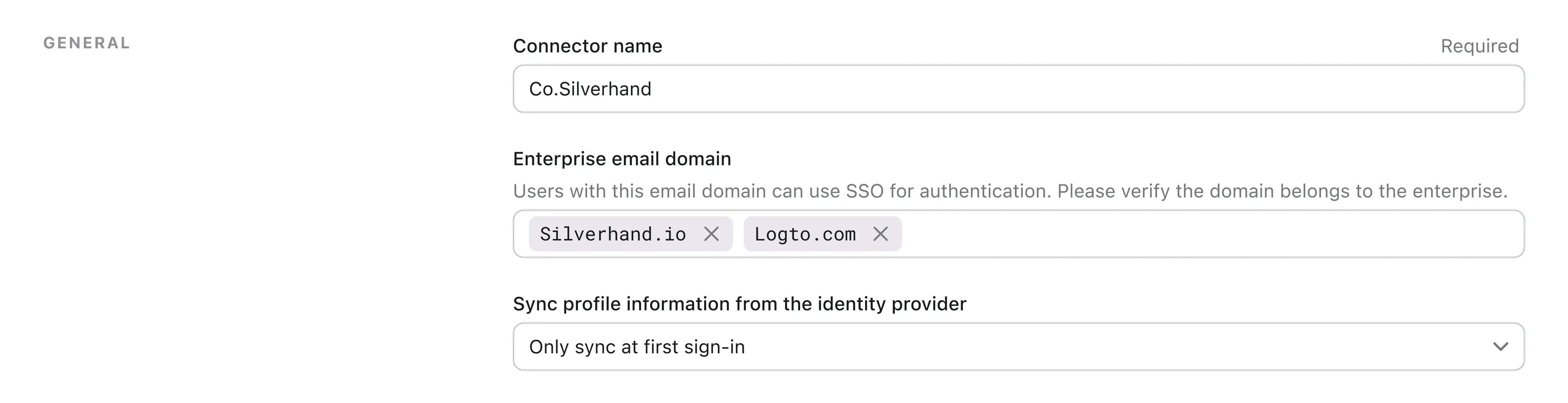

ตั้งค่าโดเมนอีเมลและเปิดใช้งานตัวเชื่อมต่อ Azure SAML SSO ใน Logto

ให้โดเมนอีเมล domains ขององค์กรของคุณที่แท็บ experience ของตัวเชื่อมต่อ SAML SSO ของ Logto ซึ่งจะเปิดใช้ตัวเชื่อมต่อ SSO เป็นวิธีการรับรองความถูกต้องสำหรับผู้ใช้เหล่านั้น

ผู้ใช้ที่มีที่อยู่อีเมลในโดเมนที่ระบุจะถูกจำกัดให้ใช้ตัวเชื่อมต่อ SAML SSO เป็นวิธีการรับรองความถูกต้องเพียงอย่างเดียว

เปิดใช้งานตัวเชื่อมต่อ Azure SAML SSO ในประสบการณ์การลงชื่อเข้าใช้ของ Logto

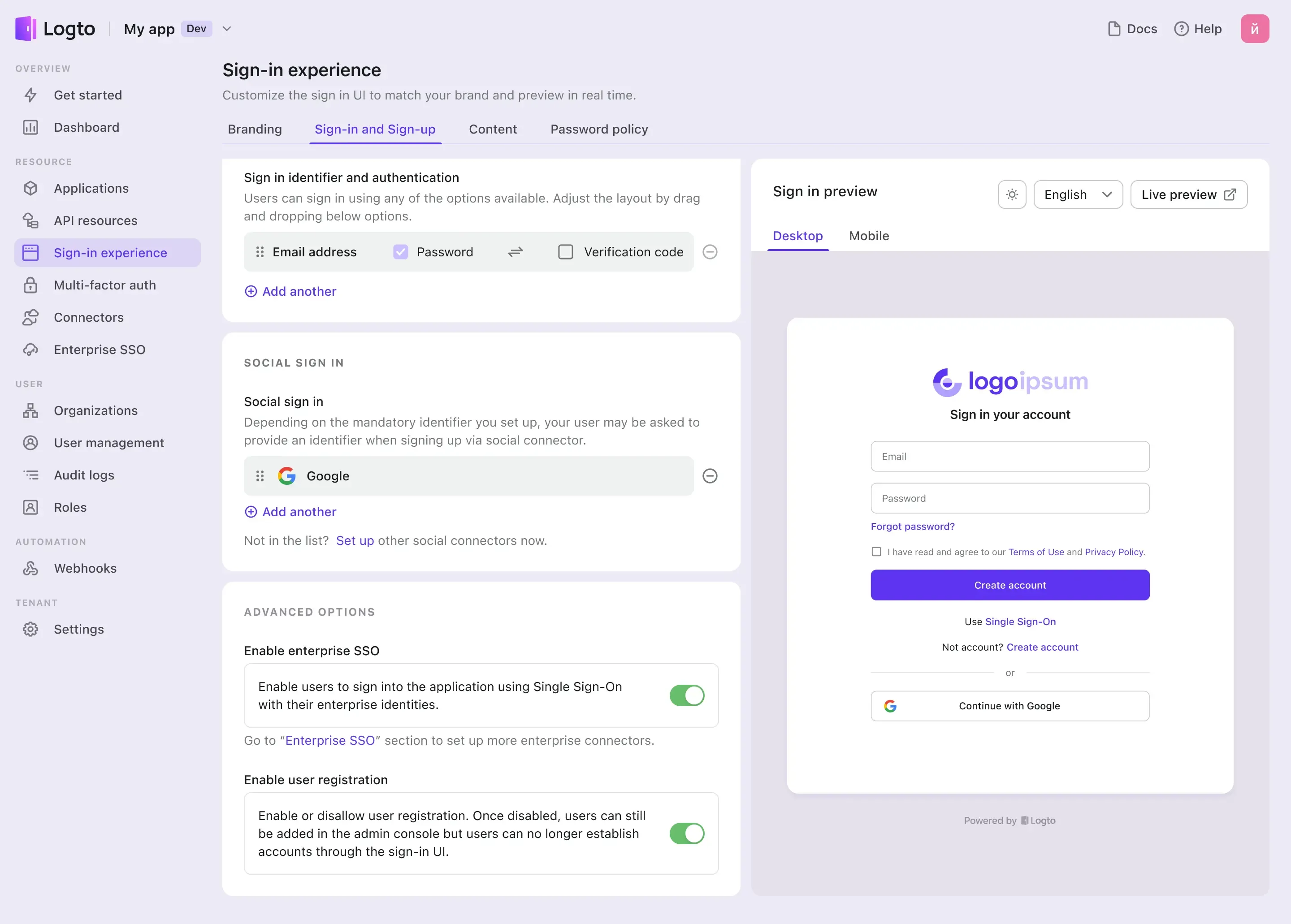

ไปที่แท็บ Sign-in Experience และเปิดใช้ SSO สำหรับองค์กร

ตอนนี้คุณสามารถทดสอบการผสานรวม SSO ได้โดยใช้ปุ่มดูตัวอย่างสดที่มุมบนขวาของส่วน Sign-in Experience preview