อัปเดตผลิตภัณฑ์ Logto: การทำงานร่วมกันบนคลาวด์, ลงชื่อเข้าใช้โดยตรง, การย้ายรหัสผ่านแบบขี้เกียจ และอื่น ๆ

ใช้ Logto เป็นผู้ให้บริการอัตลักษณ์ OpenID Connect เพื่อสร้างระบบนิเวศแอปของคุณ; เพิ่มการยืนยันตัวตนด้วยการป้อนสองครั้งด้วย Protected App; และคู่มือใหม่สำหรับ Blazor, SvelteKit, Nuxt.js, Expo (React Native) และ Angular.

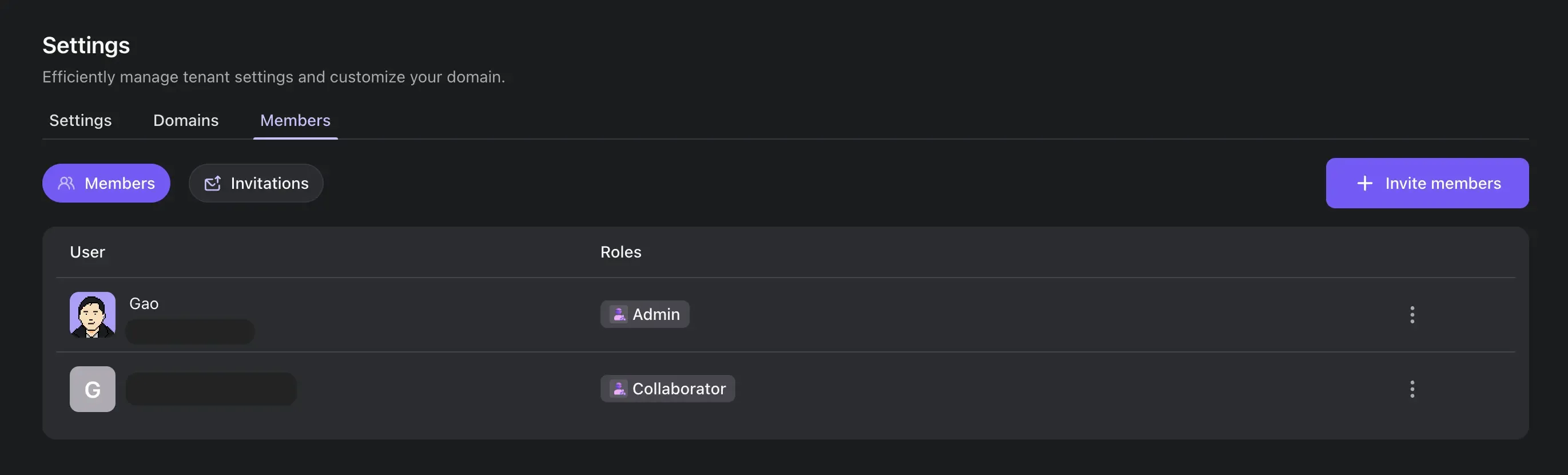

การทำงานร่วมกันบน Logto คลาวด์

ฟีเจอร์ที่รอคอยมานานได้มาถึงแล้ว! คุณสามารถเชิญสมาชิกทีมของคุณเข้าสู่ผู้เช่าของ Logto ของคุณแล้ว ทำงานร่วมกับสมาชิกทีมเพื่อจัดการแอปพลิเคชัน ผู้ใช้ และทรัพยากรอื่น ๆ

เชิญสมาชิกทีมโดยทำตามขั้นตอนเหล่า��นี้:

- ไปยังการตั้งค่าผู้เช่าของคุณ (แท็บ "การตั้งค่า").

- คลิกที่แท็บ "สมาชิก".

- คลิกที่ปุ่ม "เชิญสมาชิก".

กรอกที่อยู่อีเมลของสมาชิกทีมที่คุณต้องการเชิญ และเลือกบทบาทที่คุณต้องการมอบหมายให้พวกเขา:

- ผู้ดูแลระบบ: เข้าถึงและจัดการทรัพยากรทั้งหมดของผู้เช่า.

- ผู้ร่วมมือ: สามารถจัดการทรัพยากรที่เกี่ยวข้องกับอัตลักษณ์ แต่มีข้อจำกัด:

- ไม่มีการเข้าถึงข้อมูลการเรียกเก็บเงิน

- ไม่สามารถเชิญหรือจัดการสมาชิกคนอื่นได้

- ไม่สามารถเปลี่ยนชื่อผู้เช่า

- ไม่สามารถลบผู้เช่า

สำหรับรายละเอียดเพิ่มเติมดูที่ เชิญสมาชิกทีมของคุณ.

ลงชื่อเข้าใช้โดยตรง

ตอนนี้คุณสามารถเรียกใช้วิธีการลงชื่อเข้าใช้ได้โดยตรงโดยข้ามหน้าจอแรกไป ซึ่งมีประโยชน์เมื่อคุณมีลิงก์ลงชื่อเข้าใช้โดยตรง เช่น เมื่อคุณมีปุ่ม "ลงชื่อเข้าใช้ด้วย Google" ในเว็บไซต์ของคุณ.

เพื่อใช้ฟีเจอร์นี้ คุณต้องส่งพารามิเตอร์ direct_sign_in ไปยังคำขอรับรองตัวตน มันสนับสนุนวิธีการดังต่อไปนี้:

- ตัวเชื่อมต่อโซเชียล

- ตัวเชื่อมต่อ SSO ขององค์กร

เรียนรู้เพิ่มเติมได้ที่เอกสาร ลงชื่อเข้าใช้โดยตรง.

พารามิเตอร์หน้าจอแรก

ประสบการณ์การลงชื่อเข้าใช้สามารถเริ่มต้นด้วยหน้าจอเฉพาะโดยการตั้งค่าพารามิเตอร์ first_screen ในคำขอรับรองตัวตน OIDC พารามิเตอร์นี้มีจุดประสงค์เพื่อแทนที่พารามิเตอร์ interaction_mode ที่ตอนนี้ล้าสมัย.

ดูรายละเอียดเพิ่มเติมที่เอกสาร หน้าจอแรก.

การสนับสนุนการเรียกค่าอัตลักษณ์มาตรฐาน OpenID Connect อย่างเต็มรูปแบบ

เราได้เพิ่มการสนับสนุนสำหรับการเรียกร้องมาตรฐาน OpenID Connect ตอนนี้การเรียกร้องเหล่านี้สามารถเข้าถึงได้ทั้งในโทเค็นอัตลักษณ์และการตอบสนองจาก /me endpoint.

นอกจากนี้ เรายังยึดตามการแมปสโคปมาตรฐาน - การเรียกร้อง ซึ่งหมายความว่าคุณสามารถดึงการเรียกร้องโปรไฟล์ส่วนใหญ่ได้โดยใช้สโคป profile และการเรียกร้อง address สามารถรับได้โดยใช้สโคป address.

สำหรับการเรียกร้องใหม่ทั้งหมดที่แนะนำ เราจะเก็บพวกมันไว้ในฟิลด์ user.profile.

ข้อมูลโซเชียล

นอกเหนือจากการเรียกร้องที่ Logto ยอมรับ ตอนนี้ตัวเชื่อมต่อโซเชียลทั้งหมดยังเก็บข้อมูลดิบที่ส่งคืนโดยผู้ให้บริการโซเชียลในฟิลด์ rawData.

ในการเข้าถึงข้อมูลนี้ในวัตถุผู้ใช้ คุณสามารถใช้ฟิลด์ user.identities.[idp-name].details.rawData.

การย้ายรหัสผ่านแบบขี้เกียจ

เมื่อย้ายผู้ใช้จากระบบดั้งเดิมไปยัง Logto ตอนนี้คุณสามารถใช้ฟิลด์ passwordAlgorithm และ passwordDigest ใน API POST /users เพื่อเก็บแฮสรหัสผ่านต้นฉบับของผู้ใช้ได้.

ขณะนี้สนับสนุนอัลกอริทึมคือ:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

เมื่อผู้ใช้เข�้าสู่ระบบ Logto จะใช้แฮสและอัลกอริทึมที่ให้มาเพื่อตรวจสอบรหัสผ่าน; หากการตรวจสอบสำเร็จ Logto จะย้ายรหัสผ่านไปยังแฮส Argon2 ใหม่โดยอัตโนมัติ.

ดู API reference สำหรับข้อมูลเพิ่มเติม.

การปรับปรุง

- สนับสนุนฟิลด์

avatarและcustomDataใน APIPOST /users. - สนับสนุนการหมุนคีย์การลงนามใน Logto OSS Console.

- ยกพารามิเตอร์ค้นหาไปยังคำขอรับรองตัวตนในการแสดงตัวอย่างสด (แอปเดโม).

- เมื่อเข้าสู่แอปเดโม Logto ด้วยพารามิเตอร์ค้นหา หากผู้ใช้ไม่ได้รับรองตัวตน พารามิเตอร์ค้นหาจะถูกยกไปยังคำขอรับรองตัวตนด้วย สิ่งนี้อนุญาตให้มีการทดสอบด้วยตนเองของการไหลของการรับรองตัวตน OIDC ด้วยพารามิเตอร์เฉพาะ.

GET /organization-rolesสามารถเรียกได้ด้วยพารามิเตอร์การค้นหาqเพื่อกรองผลลัพธ์ตามรหัส ชื่อ หรือคำอธิบายของบทบาท.

การแก้ไข

- Console: แก้ไขปัญหาในคู่มือการรวมตัวเชื่อมต่อโซเชียล Microsoft.

- Console: ในการสร้างทรัพยากร API ใหม่ ตัวบ่งชี้จะต้องเป็น URI ที่สมบูรณ์แบบ.

- Experience: แก้ไขข้อผิดพลาด 500 ของ endpoint

/interaction/consentของแอปของบุคคลที่สาม. - Experience: ข้ามข้อความที่ไม่ใช่วัตถุในสภาพแวดล้อมของโปรแกรมพื้นเมือง สิ่งนี้แก้ไขปัญหาใน

WKWebViewของเวอร์ชัน iOS ใหม่.

การพัฒนา

@logto/connector-kit: [BREAKING] อัปเดตประเภทSocialUserInfoและGetUserInfo@logto/connector-kit: [BREAKING] ป้องกันผลลัพธ์ของparseJsonและparseJsonObject

งานที่กำลังดำเนินการ

เรากำลังทำงานในฟีเจอร์ต่อไปนี้:

- การเรียกร้องโทเค็นการเข้��าถึงที่ปรับแต่งได้ (เร็ว ๆ นี้)

- ทรัพยากร API สำหรับองค์กร

- ใช้ Logto เป็นผู้ให้บริการอัตลักษณ์ SAML