อัปเดตผลิตภัณฑ์ Logto (กรกฎาคม 2024)

เดือนที่แล้วเราได้แนะนำฟีเจอร์และการปรับปรุงใหม่มากมาย เรายังมีข่าวสำคัญเกี่ยวกับการปฏิบัติตามข้อกำหนดที่จะแบ่งปันด้วย

การปฏิบัติตามข้อกำหนด

เราผ่านการรับรอง SOC 2 Type I อย่างเป็นทางการ! 🎉 การตรวจสอบ Type II กำลังจะมาถึงในไม่ช้า

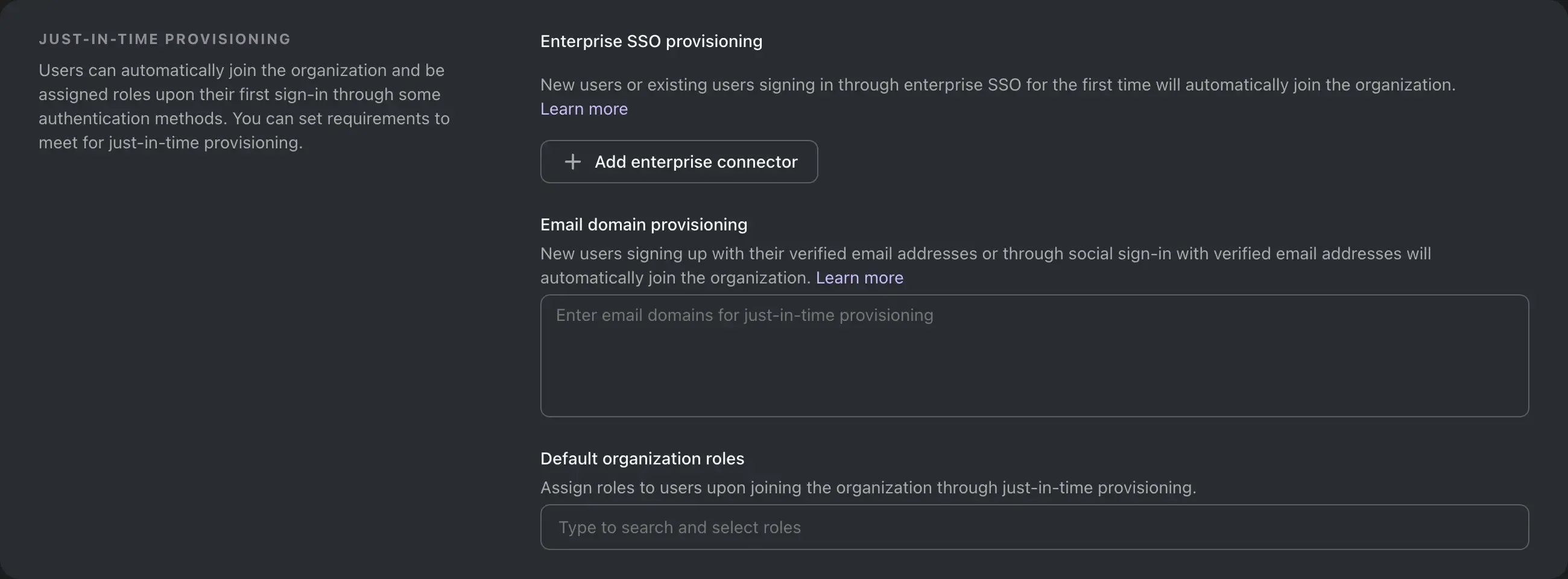

การเปิดใช้งานตามเวลาจริงสำหรับองค์กร

ฟีเจอร์นี้ช่วยให้ผู้ใช้สามารถเข้าร่วมองค์กรและได้รับบทบาทเมื่อลงชื่อเข้าใช้ครั้งแรกผ่านวิธีการตรวจสอบสิทธิ์บางอย่าง คุณสามารถตั้งข้อกำหนดที่จะต้องปฏิบัติตามเพื่อการเปิดใช้งานตาม��เวลาจริง

หากต้องการใช้ฟีเจอร์นี้ ให้ไปที่การตั้งค่าองค์กรและค้นหาหัวข้อ "การเปิดใช้งานตามเวลาจริง" API การจัดการก็มีให้ใช้ในการกำหนดค่าฟีเจอร์นี้ผ่านเส้นทางภายใต้ /api/organizations/{id}/jit หากต้องการเรียนรู้เพิ่มเติม ดู การเปิดใช้งานตามเวลาจริง

โดเมนอีเมล

ผู้ใช้ใหม่จะเข้าร่วมองค์กรโดยอัตโนมัติด้วยการเปิดใช้งานตามเวลาจริงหากพวกเขา:

- ลงทะเบียนด้วยที่อยู่อีเมลที่ได้รับการยืนยัน หรือ;

- ใช้การลงชื่อเข้าใช้ผ่านโซเชียลด้วยที่อยู่อีเมลที่ได้รับการยืนยัน

สิ่งนี้จะใช้กับองค์กรที่มีการกำหนดค่าโดเมนอีเมลเดียวกัน

คลิกเพื่อขยาย

ในการเปิดใช้งานฟีเจอร์นี้ คุณสามารถเพิ่มโดเมนอีเมลผ่าน API การจัดการหรือ Logto Console:

- เราได้เพิ่ม endpoint ใหม่ต่อไปนี้ใน API การจัดการ:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- ใน Logto Console �คุณสามารถจัดการโดเมนอีเมลในหน้ารายละเอียดองค์กร -> ส่วน "การเปิดใช้งานตามเวลาจริง"

ขั้วต่อ SSO

ผู้ใช้ใหม่หรือผู้ใช้ที่มีอยู่นำการลงชื่อเข้าใช้ผ่าน SSO ขององค์กรเป็นครั้งแรกจะเข้าร่วมองค์กรโดยอัตโนมัติที่มีการเปิดใช้งานตามเวลาจริงที่กำหนดสำหรับขั้วต่อ SSO

คลิกเพื่อขยาย

ในการเปิดใช้งานฟีเจอร์นี้ คุณสามารถเพิ่มขั้วต่อ SSO ผ่าน API การจัดการหรือ Logto Console:

- เราได้เพิ่ม endpoint ใหม่ต่อไปนี้ใน API การจัดการ:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- ใน Logto Console คุณสามารถจัดการขั้วต่อ SSO ในหน้ารายละเอียดองค์กร -> ส่วน "การเปิดใช้งานตามเวลาจริง"

บทบาทเริ่มต้นขององค์กร

คุณยังสามารถกำหนดค่าบทบาทเริ่มต้นสำหรับผู้ใช้ที่จัดหาผ่านฟีเจอร์นี้ บทบาทเริ่มต้นจะถูกมอบหมายให้กับผู้ใช้เมื่อถูกจัดหา

คลิกเพื่อขยาย

ในการเปิดใช้งานฟีเจอร์นี้ คุณสามารถตั้งค่าบทบาทเริ่มต้นผ่าน API การจัดการหรือ Logto Console:

- เราได้เพิ่ม endpoint ใหม่ต่อไปนี้ใน API การจัดการ:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- ใน Logto Console คุณสามารถจัดการบทบาทเริ่มต้นในหน้ารายละเอียดองค์กร -> ส่วน "การเปิดใช้งานตามเวลาจริง"

แอปแมชชีน-ทู-แมชชีนสำหรับองค์กร

ฟีเจอร์นี้ช่วยให้แอปแมชชีน-ทู-แมชชีนสามารถเชื่อมโยงกับองค์กรและได้รับบทบาทองค์กร

สิทธิ์การให้ OpenID Connect

ประเภทการขอมอบสิทธิ์ client_credentials ตอนนี้อยู่ในองค์กรแล้ว คุณสามารถใช้ประเภทการให้สิทธิ์นี้เพื่อรับ token การเข้าถึงสำหรับองค์กร

คลิกเพื่อขยายการอัปเดต Console

- เพิ่มประเภทใหม่ "machine-to-machine" ในบทบาทองค์กร บทบาทที่มีอยู่ทั้งหมดตอนนี้เป็นประเภท "user"

- คุณสามารถจัดการแอปแมชชีน-ทู-แมชชีนในหน้ารายละเอียดองค์กร -> ส่วนแอปแมชชีน-ทู-แมชชีน

- คุณสามารถดูองค์กรที่เชื่อมโยงกันในหน้ารายละเอียดแอปแมชชีน-ทู-แมชชีน

คลิกเพื่อขยายการอัปเดต API การจัดการ

ชุดของ endpoint ใหม่ถูกเพิ่มไปที่ API การจัดการ:

/api/organizations/{id}/applicationsเพื่อจัดการแอปแมชชีน-ทู-แมชชีน/api/organizations/{id}/applications/{applicationId}เพื่อจัดการแอปแมชชีน-ทู-แมชชีนเฉพาะในองค์กร/api/applications/{id}/organizationsเพื่อดูองค์กรที่เชื่อมโยงกันของแอปแมชชีน-ทู-แมชชีน

การปรับปรุง Swagger (OpenAPI)

สร้าง operationId สำหรับ Management API ในผลลัพธ์ OpenAPI

ตาม มาตรฐาน:

operationIdเป็นสตริงเฉพาะที่ใช้ระบุปฏิบัติการ หากมีการระบุ รหัสเหล่านี้จะต้องไม่ซ้ำกันในหมู่ปฏิบัติการที่อธิบายไว้ทั้งหมดใน API ของคุณ

สิ่งนี้ทำให้การสร้าง SDK ลูกค้าในภาษาต่างๆ ง่ายขึ้นมาก เพราะมันสร้างชื่อฟังก์ชันที่มีความหมายมากขึ้นแทนที่จะเป็นชื่อที่ถูกสร้างอัตโนมัติ เช่น ตัวอย่างต่อไปนี้:

แก้ไขสคีมา OpenAPI ที่ส่งกลับโดย endpoint GET /api/swagger.json

- ตัวอักษร

:ไม่ถูกต้องในชื่อตัวแปร เช่นorganizationId:rootตัวอักษรเหล่านี้ถูกแทนที่ด้วย- - ตัวแปร

tenantIdของเส้นทาง/api/.well-known/endpoints/{tenantId}หายไปจากเอกสารมาตรฐาน OpenAPI ที่สร้างขึ้น ซึ่งทำให้เกิดข้อผิดพลาดในการตรวจสอบความถูกต้อง สิ่งนี้ได้รับการแก้ไขแล้ว

การสนับสนุนการลงชื่อออกหลังจากใช้งาน

เราได้เปิดให้การสนับสนุน OpenID Connect Back-Channel Logout 1.0

ในการลงทะเบียนเพื่อการลงชื่อออกหลังจากใช้งาน ให้ไปที่หน้ารายละเอียดแอปใน Logto Console และค้นหาหัวข้อ "Backchannel logout" ป้อน URL ของการลงชื่อออกหลังจากใช้งานของ RP ของคุณและคลิก "บันทึก"

คุณยังสามารถเปิดข้อกำหนดเซสชั่นสำหรับการลงชื่อออกหลังจากใช้งาน เมื่อเปิดใช้งาน Logto จะรวมการเรียกร้อง sid ใน token การลงชื่อออก

สำหรับการลงทะเบียนโปรแกรม คุณสามารถตั้งค่าคุณสมบัติ backchannelLogoutUri และ backchannelLogoutSessionRequired ในวัตถุ oidcClientMetadata ของแอปพลิเคชัน

ประสบการณ์การลงชื่อเข้าใช้

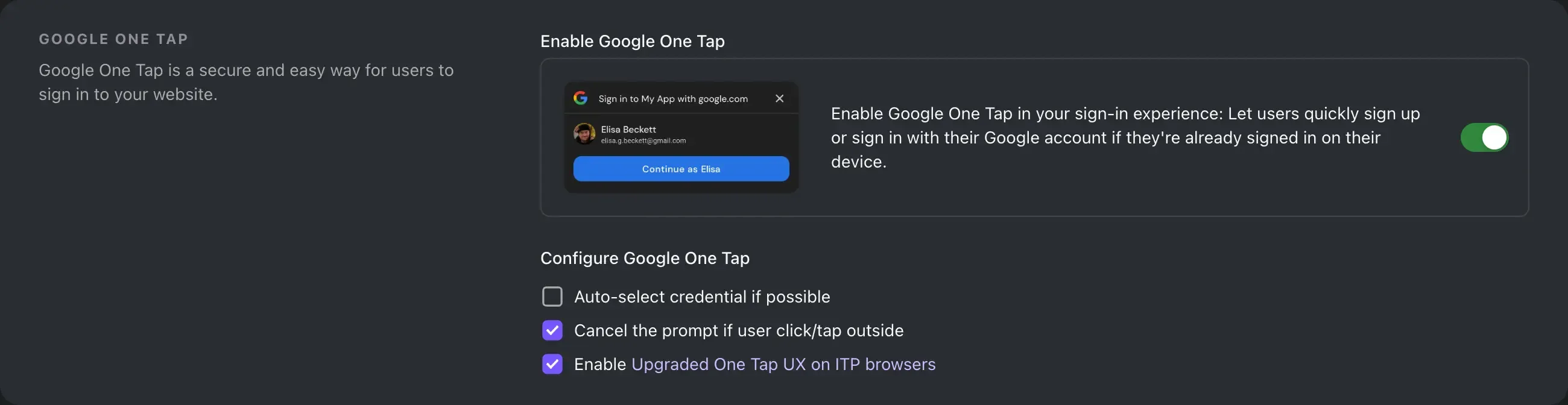

รองรับ Google One Tap

เมื่อคุณเพิ่ม Google เป็นขั้วต่��อโซเชียล คุณสามารถเปิดใช้ Google One Tap เพื่อมอบประสบการณ์การลงชื่อเข้าใช้ที่ราบรื่นยิ่งขึ้นให้กับผู้ใช้ที่มีบัญชี Google

ไปที่การตั้งค่าขั้วต่อ Google ใน Logto Console และเปิดตัวเลือก "Google One Tap"

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ Google One Tap ดู เปิดใช้ Google One Tap

อนุญาตให้ข้ามการเชื่อมโยงบัญชีด้วยตนเองระหว่างการลงชื่อเข้าใช้

คุณสามารถหาการกำหนดค่านี้ใน Console -> ประสบการณ์การลงชื่อเข้าใช้ -> การลงทะเบียนและการลงชื่อเข้าใช้ -> การลงชื่อเข้าใช้ผ่านโซเชียล -> การเชื่อมโยงบัญชีอัตโนมัติ

เมื่อเปิดใช้ หากผู้ใช้ลงชื่อเข้าใช้ด้วยตัวตนโซเชียลที่เป็นใหม่ต่อระบบ และมีบัญชีที่มีตัวระบุเดียวกันเพียงบัญชีเดียว (เช่น อีเมล) Logto จะเชื่อมโยงบัญชีกับตัวตนโซเชียลโดยอัตโนมัติแทนที่จะต้องตั้งคำถามไปยังผู้ใช้ให้เชื่อมโยงบัญชี

ยินยอมตกลงตามข้อกำหนดสำหรับประสบการณ์การลงชื่อเข้าใช้

เราได้เพิ่มการกำหนดค่าใหม่เพื่อให้คุณตั้งค่านโยบายยินยอมตกลงตามข้อกำหนดบริการสำหรับประสบการณ์การลงชื่อเข้าใช้:

- อัตโนมัติ: ผู้ใช้อัตโนมัติยินยอมตกลงตามข้อกำหนดโดยการใช้งานบริการต่อ

- เฉพาะการลงทะเบียนด้วยตนเอง: ผู้ใช้ต้องยินยอมตกลงตามข้อกำหนดโดยการเลือกกล่องระหว่างการลงทะเบียน และไม่ต้องยินยอมเมื่อลงชื่อเข้าใช้

- ด้วยตนเอง: ผู้ใช้ต้องยินยอมตกลงตามข้อกำหนดโดยการเลือกกล่องระหว่างการลงทะเบียนหรือลงชื่อเข้าใช้

การปรับปรุง Console

- เพิ่มคู่มือส่วน Ruby และ Chrome extension

- แสดง endpoint ผู้มอบ OIDC ในแบบฟอร์มรายละเอียดแอปพลิเคชัน

- คู่มือแอปพลิเคชันได้ถูกจัดระเบียบใหม่เพื่อมอบประสบการณ์นักพัฒนาที่ดีขึ้น

- ขณะนี้คุณสามารถดูและอัปเดตคุณสมบัติ

profileของผู้ใช้ในหน้าการตั้งค่าผู้ใช้ - ปรับปรุงประสบการณ์การรวมแอปแมชชีน-ทู-แมชชีนของผู้ใช้

- แก้ไขข้อบกพร่องการถดถอยที่เกิดข้อผิดพลาดที่โผล่ขึ้นมาในล็อกการตรวจสอบเมื่อมีการผูกล็อกกับแอปพลิเคชันที่ถูกลบแล้ว

การปรับปรุงอื่นๆ

- เพิ่ม

hasPasswordลงในบริบทผู้ใช้ JWT ที่กำหนดเอง - ขั้วต่อ: ตัวเชื่อมต่อ Google และ Azure AD ตอนนี้รองรับการกำหนดค่า

promptเอง - สนับสนุนความต้องการการตรวจส��อบหลายขั้นตอนต่อองค์กร:

- องค์กรสามารถที่จะกำหนดให้สมาชิกต้องมีการกำหนดค่าการตรวจสอบหลายขั้นตอน (MFA) ได้แล้ว หากองค์กรมีความต้องการนี้และสมาชิกไม่มีการกำหนดค่า MFA สมาชิกจะไม่สามารถดึง token การเข้าถึงองค์กรได้

- แผงนักพัฒนาพร้อมให้ใช้งานหลังจากที่คุณลงชื่อเข้าใช้การแสดงสดสด

- การแบ่งหน้ากลับเป็นตัวเลือกสำหรับ

GET /api/organizations/{id}/users/{userId}/rolesหากคุณไม่ให้พารามิเตอร์ querypageและlimitAPI จะคืนบทบาททั้งหมด - เพิ่ม payload ข้อมูลรายละเอียดผู้ใช้ไปยังเหตุการณ์ webhook

User.Deleted