วิธีการเชื่อมต่อ Azure AD (Entra ID) SAML SSO กับผู้ให้บริกาารการตรวจสอบสิทธิ์ของคุณ

เรียนรู้วิธีการเชื่อมต่อ Azure AD SSO กับ Logto using standard SAML connector.

Logto ให้บริการตัวเชื่อมต่อ SAML ที่พร้อมใช้งานเพื่อเชื่อมต่อกับผู้ให้บริการข้อมูลประจำตัว SSO แต่ละผู้ให้บริการมีข้อมูลเฉพาะตัวที่จะต้องกำหนดค่า มัคคุเทศน์นี้จะนำคุณไปผ่านขั้นตอนต่างๆ ในการเชื่อมต่อ Azure AD กับ Logto

สร้างตัวเชื่อมต่อสังคม SAML ใหม่ใน Logto

-

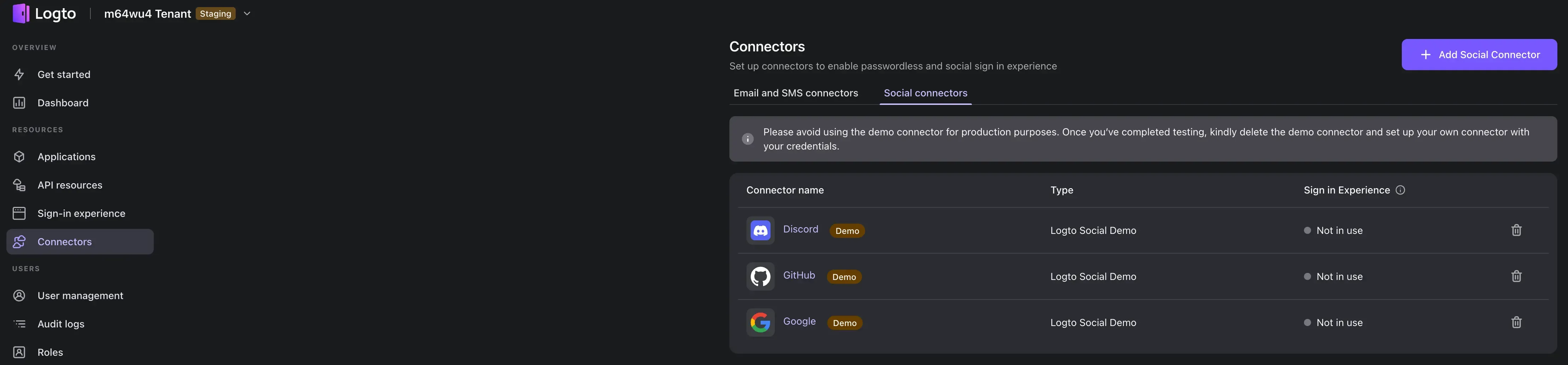

ไปที่ Logto Cloud Console และไปยังส่วนตัวเชื่อมต่อ

-

เปลี่ยนไปที่แท็บ ตัวเชื่อมต่อสังคม และคลิกปุ่ม เพิ่มตัวเชื่อมต่อสังคม ที่มุมขวาบน

-

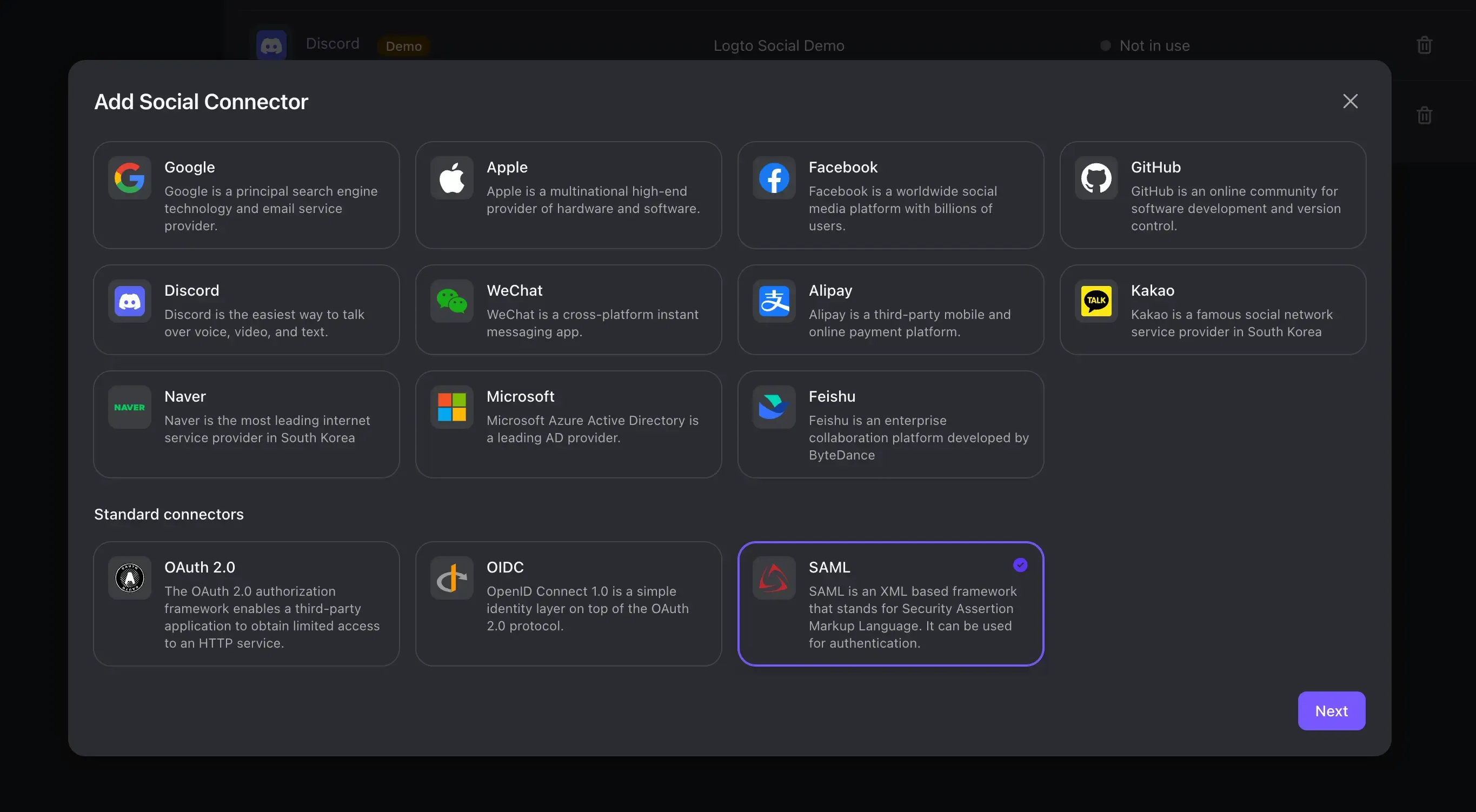

เลือกตัวเชื่อมต่อ SAML

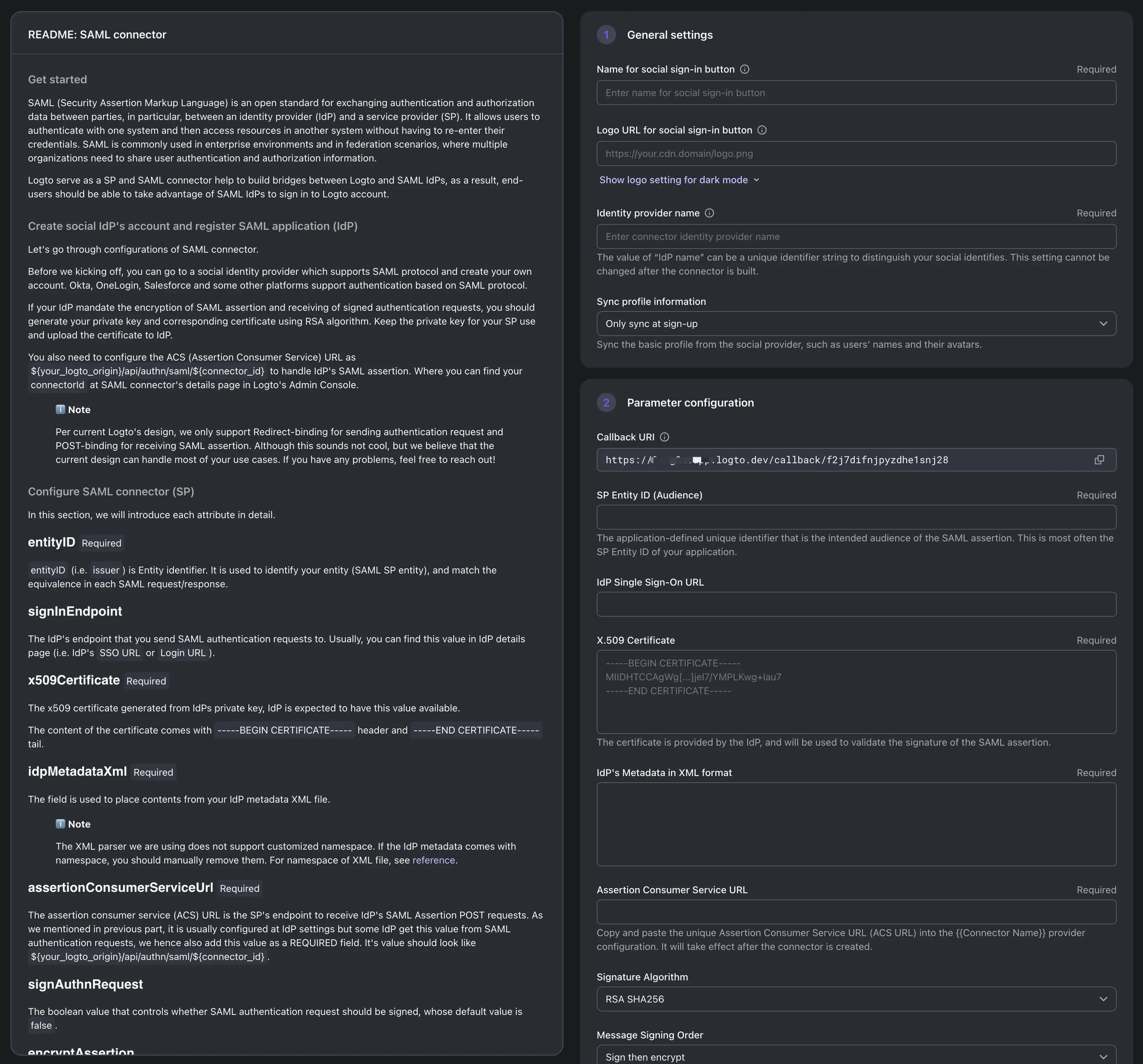

คุณจะได้รับแบบฟอร์มการสร้างตัวเชื่อมต่อ SAML:

-

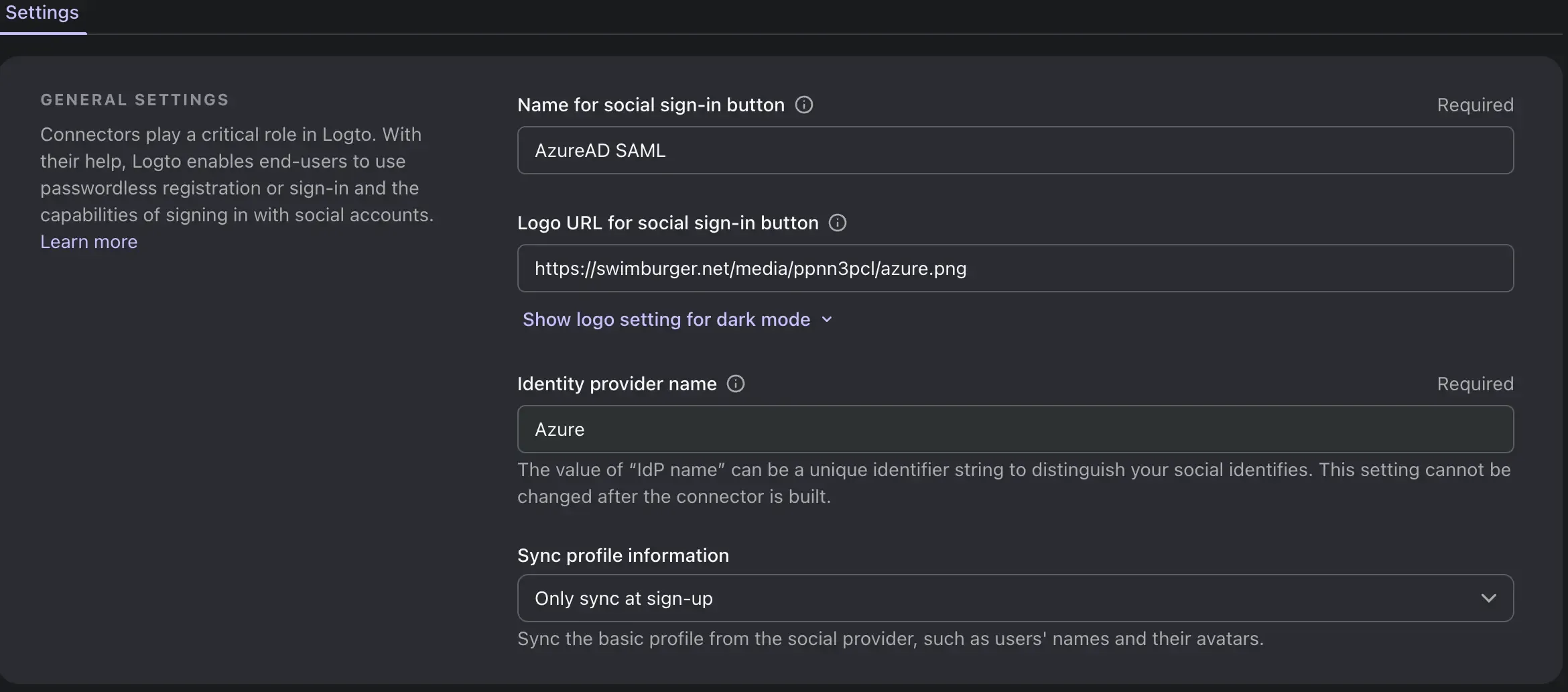

เติมข้อมูลทั่วไปของตัวเชื่อมต่อ

ชื่อฟิลด์ คำอธิบาย ชื่อสำหรับปุ่มลงชื่อเข้าใช้ผ่านสังคม ชื่อของปุ่มลงชื่อเข้าใช้ผ่านสังคมที่จะปรากฏบนหน้าเข้าสู่ระบบ โลโก้ URL สำหรับปุ่มลงชื่อเข้าใช้ผ่านสังคม โลโก้ URL ของปุ่มลงชื่อเข้าใช้ผ่านสังคมที่จะปรากฏบนหน้าเข�้าสู่ระบบ ชื่อผู้ให้บริการข้อมูลประจำตัว ชื่อของผู้ให้บริการข้อมูลประจำตัวที่อาจช่วยคุณระบุผู้ให้บริการเป้าหมายของตัวเชื่อมต่อ ซิงค์ข้อมูลโปรไฟล์ ไม่ว่าจะซิงค์ข้อมูลโปรไฟล์ผู้ใช้จากผู้ให้บริการข้อมูลประจำตัวหลังจากลงชื่อเข้าใช้ครั้งแรกหรือหลังจากเซสชันการลงชื่อเข้าใช้แต่ละครั้ง -

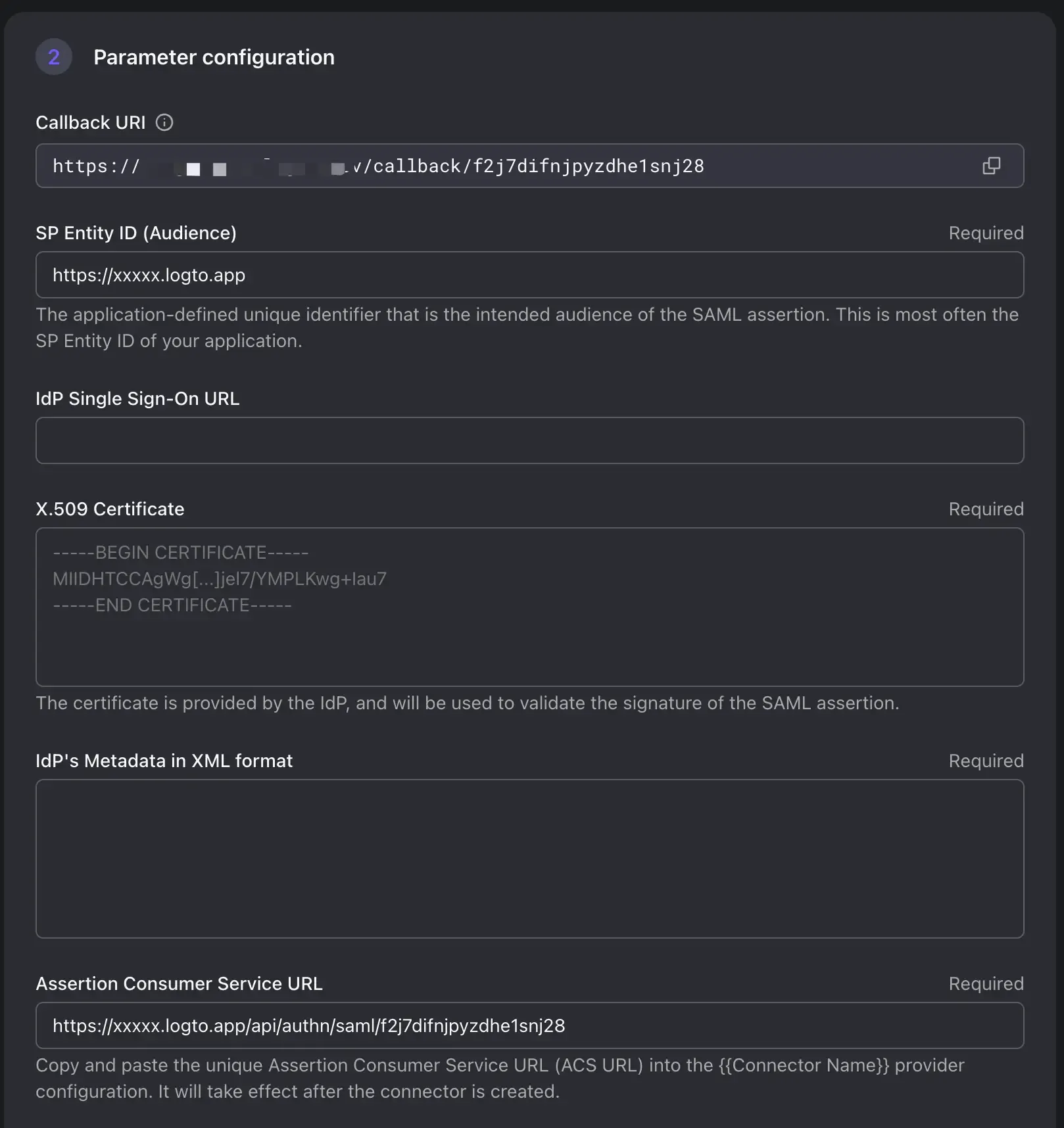

กำหนดค่า Entity Id และ Assertion Consumer Service URL

"Entity ID" และ "ACS URL" เป็นส่วนประกอบสำคัญที่ใช้ในกระบวนการแลกเปลี่ยน SAML สำหรับผู้ให้บริการข้อมูลและบริการ

SP Entity ID: Entity ID เป็นตัวระบุที่เป็นเอกลักษณ์ที่แทนค่าเอนทิตี SAML ภายในระบบที่ใช้ SAML มันถูกใช้เพื่อระบุตัวผู้มีส่วนร่วมต่าง ๆ ในการแลกเปลี่ยน SAML SP Entity ID ช่วยให้ทั้ง IdP รู้จักผู้เข้าร่วมส่งคำร้องและสร้างคว��ามไว้วางใจ

ACS URL (Assertion Consumer Service URL): ACS URL เป็นจุดปลายทางเฉพาะที่จัดให้โดยผู้ให้บริการ (Logto) ซึ่งผู้ให้บริการข้อมูลประจำตัว (IdP) ส่งการยืนยันว่าสามารถเชื่อถือได้หลังจากการตรวจสอบสิทธิ์เสร็จสิ้น หากผู้ใช้ได้รับการตรวจสอบสิทธิ์โดย IdP, IdP จะสร้างการยืนยัน SAML ที่มีคุณลักษณะของผู้ใช้และลงนามด้วยดิจิทัล แล้ว IdP จะส่งการยืนยันนี้ไปที่ ACS URL ของ SP ซึ่ง SP จะตรวจสอบความถูกต้องของการยืนยัน เอาคุณลักษณะของผู้ใช้ออก และส่งผู้ใช้เข้าสู่ระบบ

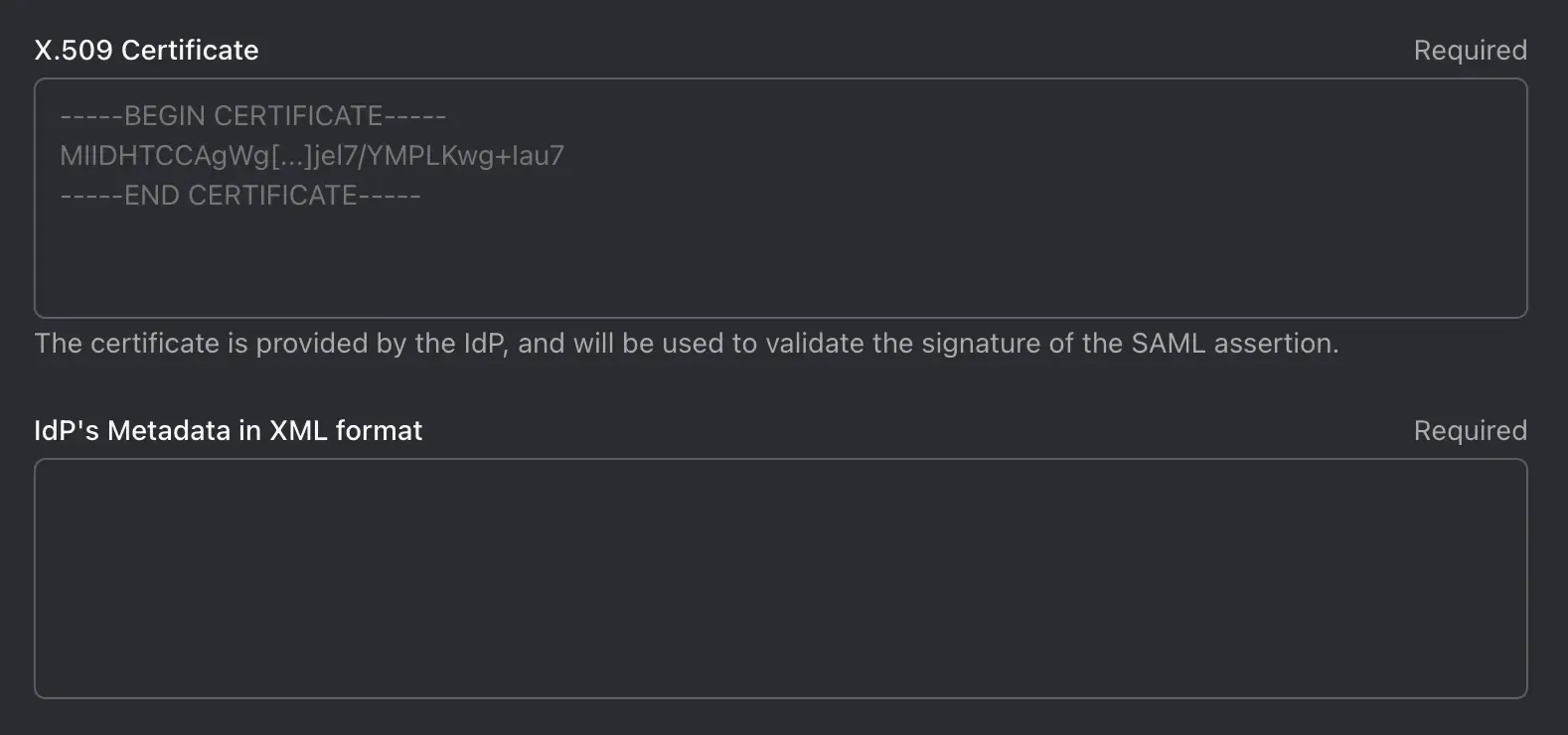

ชื่อฟิลด์ คำอธิบาย ตัวอย่าง SP Entity ID (Audience) SP Entity ที่ใช้โดย AzureAD เพื่อระบุตัวตนของ Logto การใช้จุดสิ้นสุดของผู้เช่าของคุณเป็น EntityID เป็นการแนะนำ https:// <tenant-id>.logto.appIdP single sign-on URL จุดเข้าใช้ IdP แบบลงชื่อเข้าใช้ครั้งเดียว ใน Azure เป็นอุปกรณ์ นี่คือสนามที่ใช้สำหรับ SP เพื่อระบุเซสชัน�การลงชื่อเข้าใช้ที่เริ่มต้นจาก IdP ปัจจุบัน Logto ไม่รองรับเซสชันการลงชื่อเข้าใช้ที่เปิดด้วย IdP โปรดปล่อยว่างไว้ ใบรับรอง X.509 ใบรับรอง IdP ที่ใช้ลงนามในการยืนยัน SAML (เราจะเรียกใบรับรองนี้จาก AzureAD ในภายหลัง) เมตาดาต้า IdP ในรูปแบบ XML เนื้อหาไฟล์เมตาดาต้า XML ของ IdP (เราจะเรียกไฟล์นี้จาก AzureAD ในภายหลัง) Assertion Consumer Service URL ACS URL ของ SP จุดสิ้นสุด SP(Logto) เพื่อรับคำขอยืนยัน SAML แทนที่ tenant-id และ connector-id ด้วยข้อมูลของคุณเอง https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

สร้างแอปพลิเคชัน SAML SSO ในพอร์ทัล Azure

-

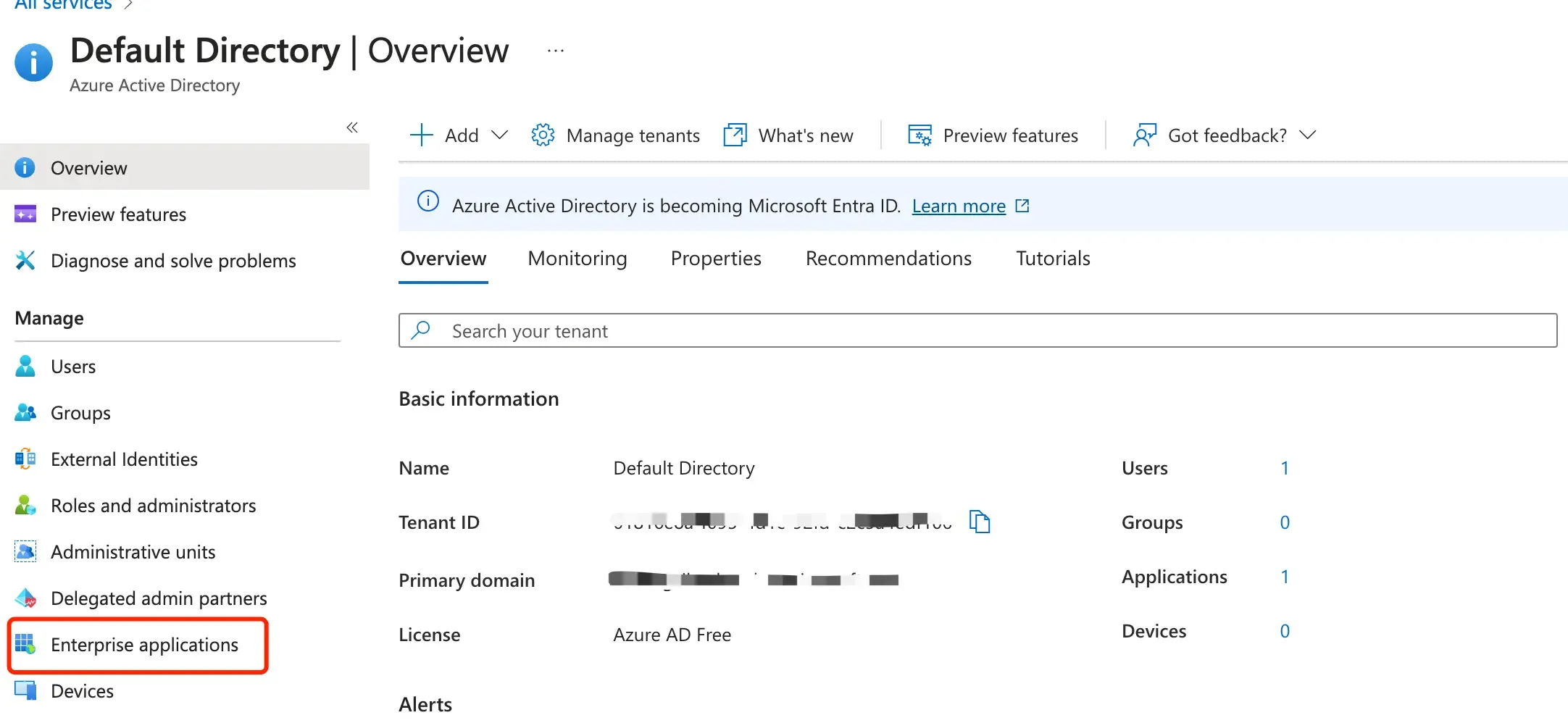

เข้าสู่ระบบแดชบอร์ด Azure Active Directory. เลือก “Enterprise Applications”.

-

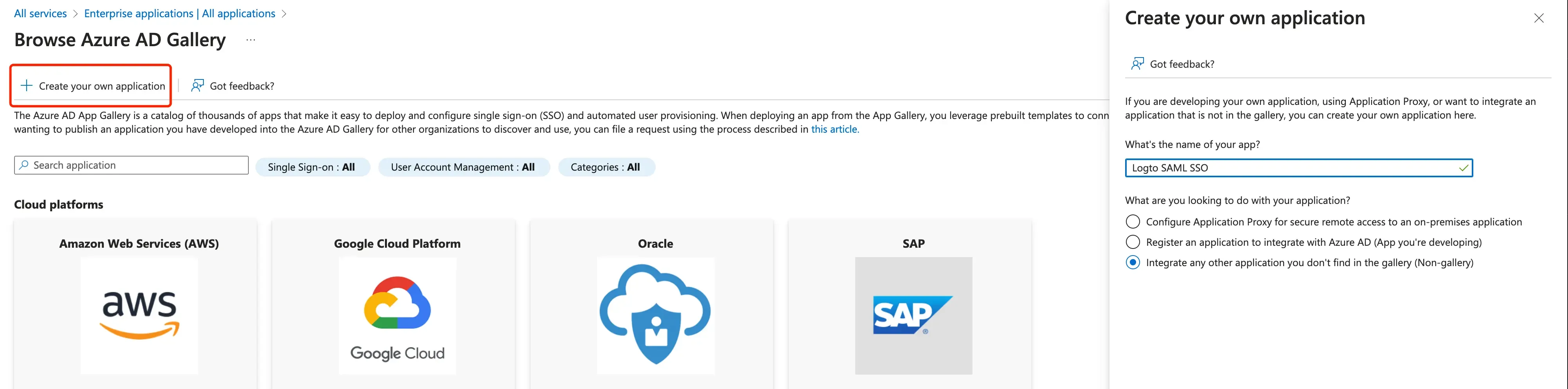

เลือก “New Application” → “Create your own application”.

-

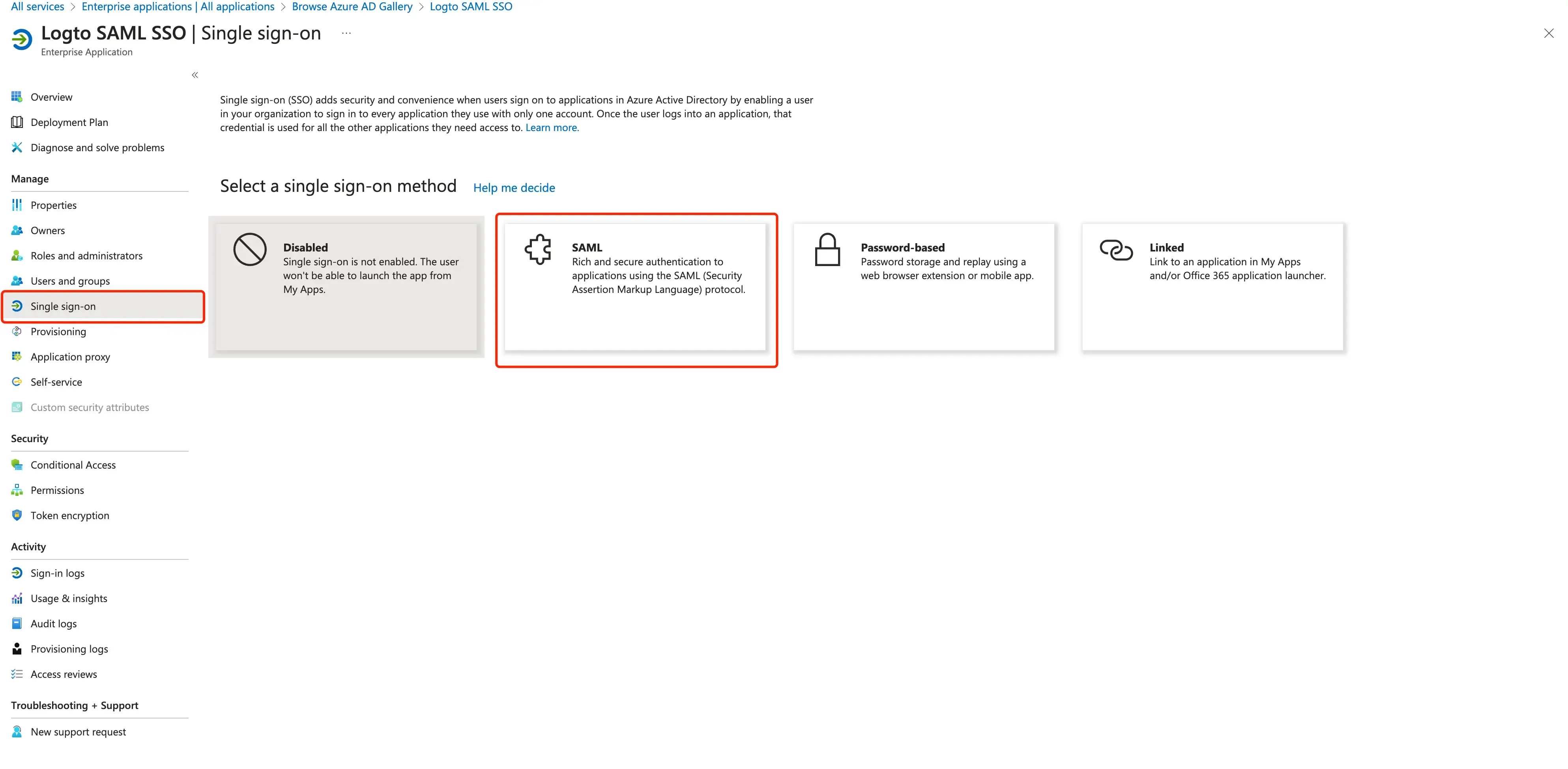

ก่อตั้งแอปพลิเคชัน SAML.

-

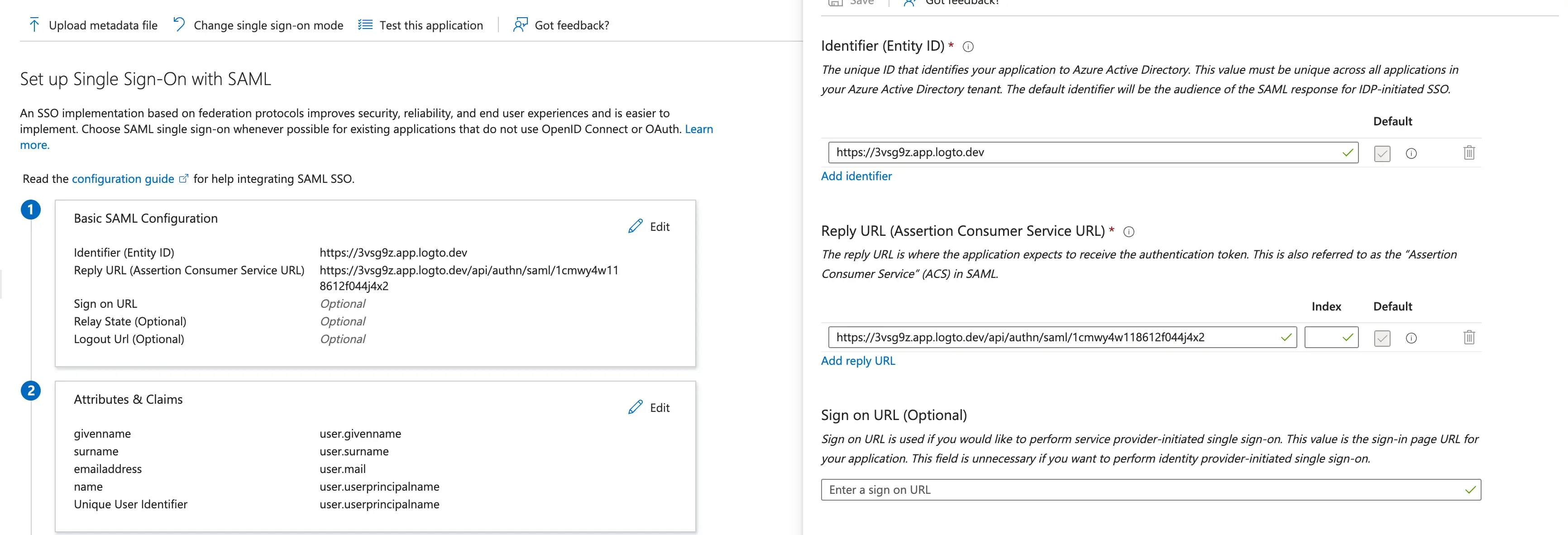

เติมข้อมูลการกำหนดค่าด้วย

EntityIdและACS URLที่คุณตั้งค่าใน Logto.

-

กำหนดคุณลักษณะและคำเรียกร้องของผู้ใช้

คุณสามารถกำหนดคุณลักษณะของผู้ใช้ได้โดยการคลิกที่ปุ่ม "แก้ไข" ในหัวข้อ "คุณลักษณะ & คำเรียกร้องของผู้ใช้".

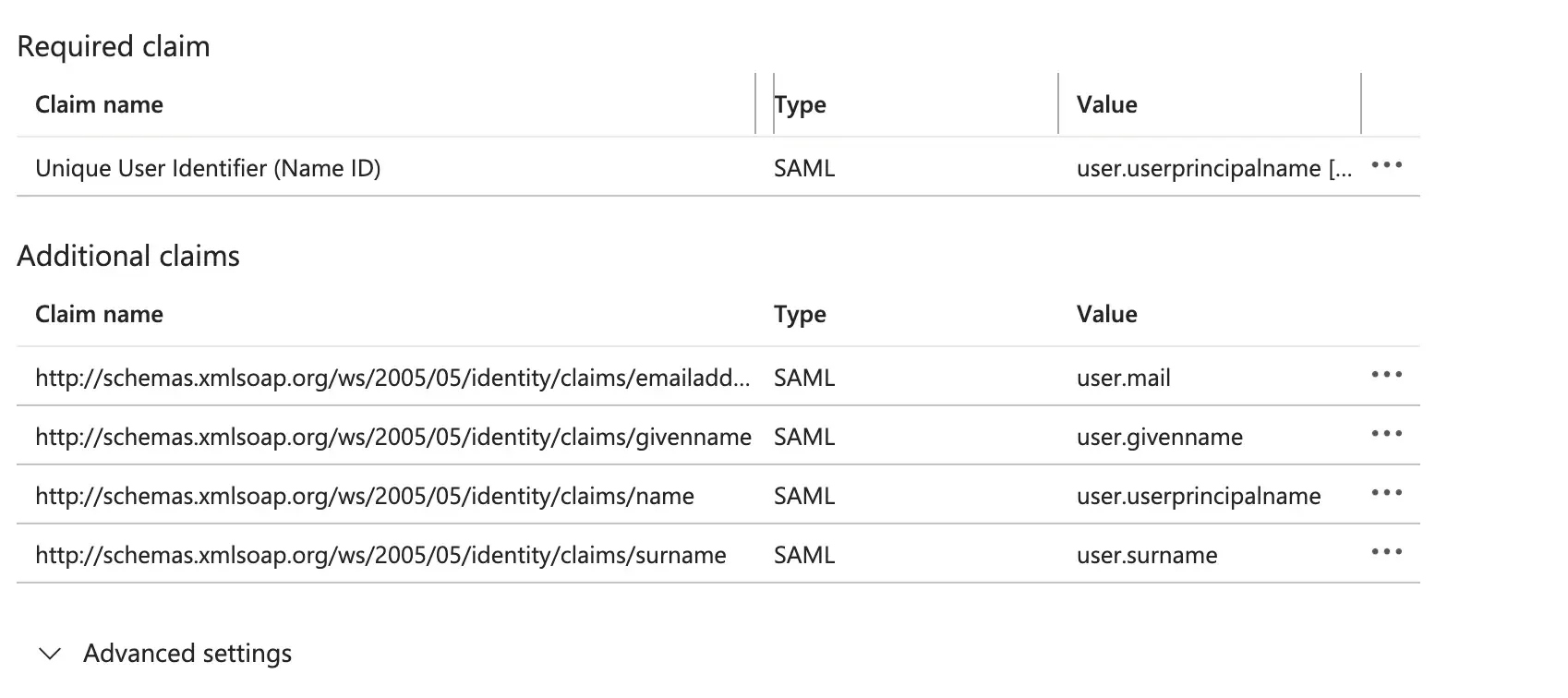

Logto ต้องการคุณลักษณะพื้นฐานของผู้ใช้ดังต่อไปนี้เพื่อส่งในการยืนยัน SAML:

ชื่อคำเรียกร้อง ชื่อคุณลักษณะ http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

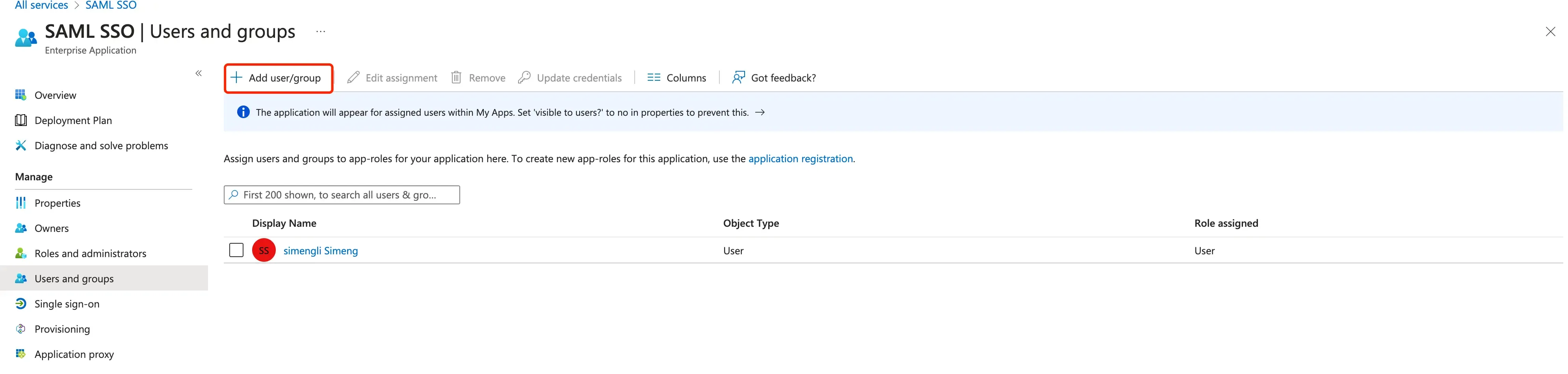

กำหนดกลุ่มและผู้ใช้ให้กับแอปพลิเคชัน SAML เพื่อให้ผู้ใช้หรือกลุ่มผู้ได้รับการตรวจสอบ เราจะต้องกำหนดพวกเขาให้กับแอปพลิเคชัน SAML ของ AzureAD เลือก “ผู้ใช้และกลุ่ม” จากส่วน “การจัดการ” ของเมนูการนำทาง และเลือก “เพิ่มผู้ใช้/กลุ่ม”.

-

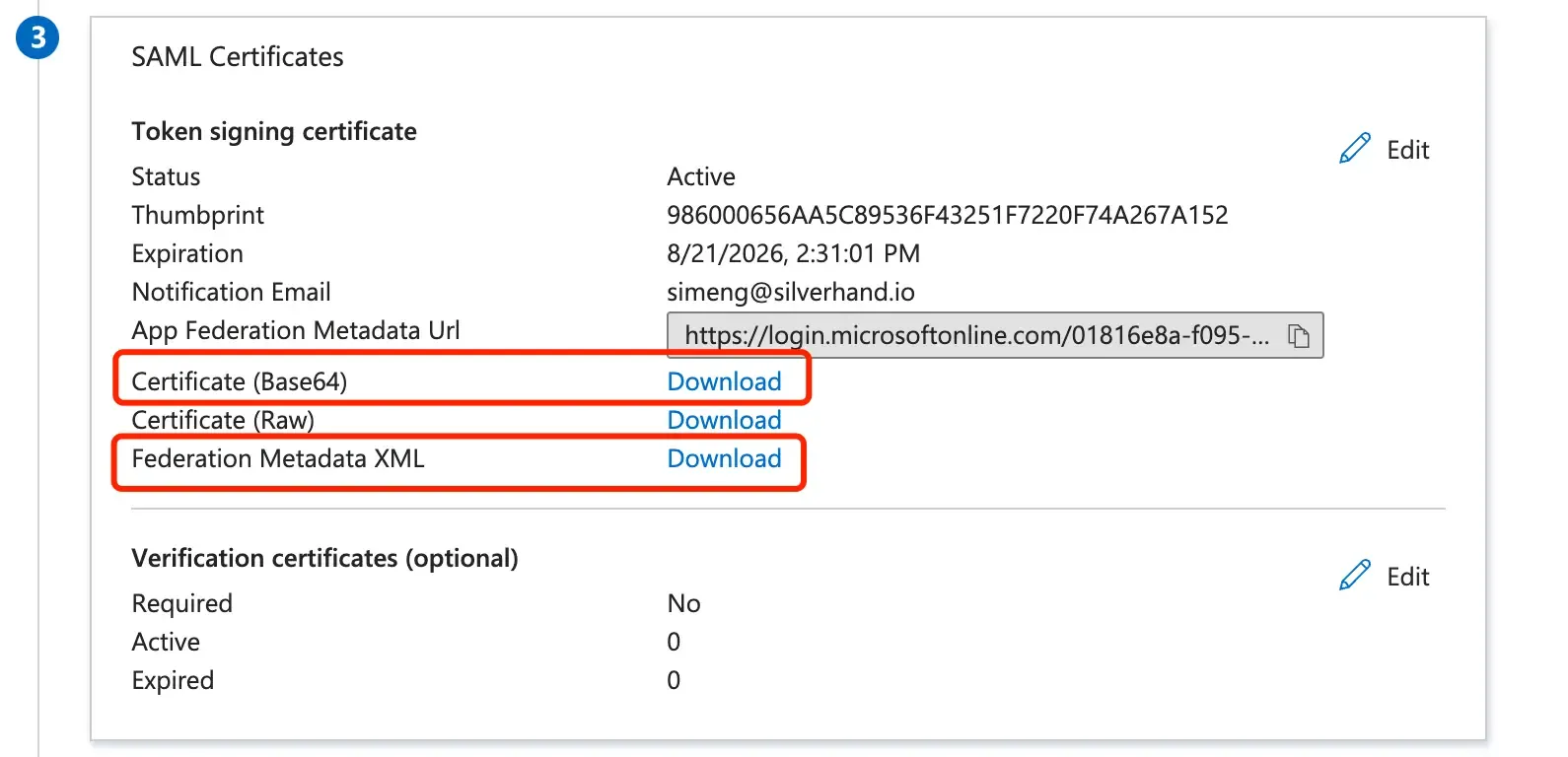

รับข้อมูล IdP ของ AzureAD โดยการดาวน์โหลดใบรับรองและไฟล์เมตาดาต้า. ดาวน์โหลดไฟล์

Federation Metadata XMLและไฟล์ใบรับรอง (Base64)โดยคลิกที่ปุ่ม "ดาวน์โหลด" คุณจะต้องใช้ไฟล์เหล่านี้เพื่อทำการสร้างตัวเชื่อมต่อ SAML ใน Logto.

เสร็จสิ้นการสร้างการเชื่อมต่อ SAML กลับใน Logto

สลับกลับไปที่ฟอร์มการสร้างตัวเชื่อมต่อ SAML ของ Logto Cloud Console และดำเนินการเติมรายละเอียด IdP คัดลอกเนื้อหาไฟล์เมตาดาต้า XML ของ IdP ไปยังฟิลด์เมตาดาต้า IdP วางใบรับรอง IdP ไปที่ฟิลด์ใบรับรอง IdP

กำหนดการแมปโปรไฟล์ผู้ใช้

ตามการตั้งค่าการเรียกร้องของผู้ใช้ AzureAD คุณสามารถดำเนินการตั้งค่าคีย์ใน Logto:

ฟิลด์ผู้ใช้ของ Logto ที่มีอยู่:

คลิก “บันทึกและเสร็จสิ้น”.

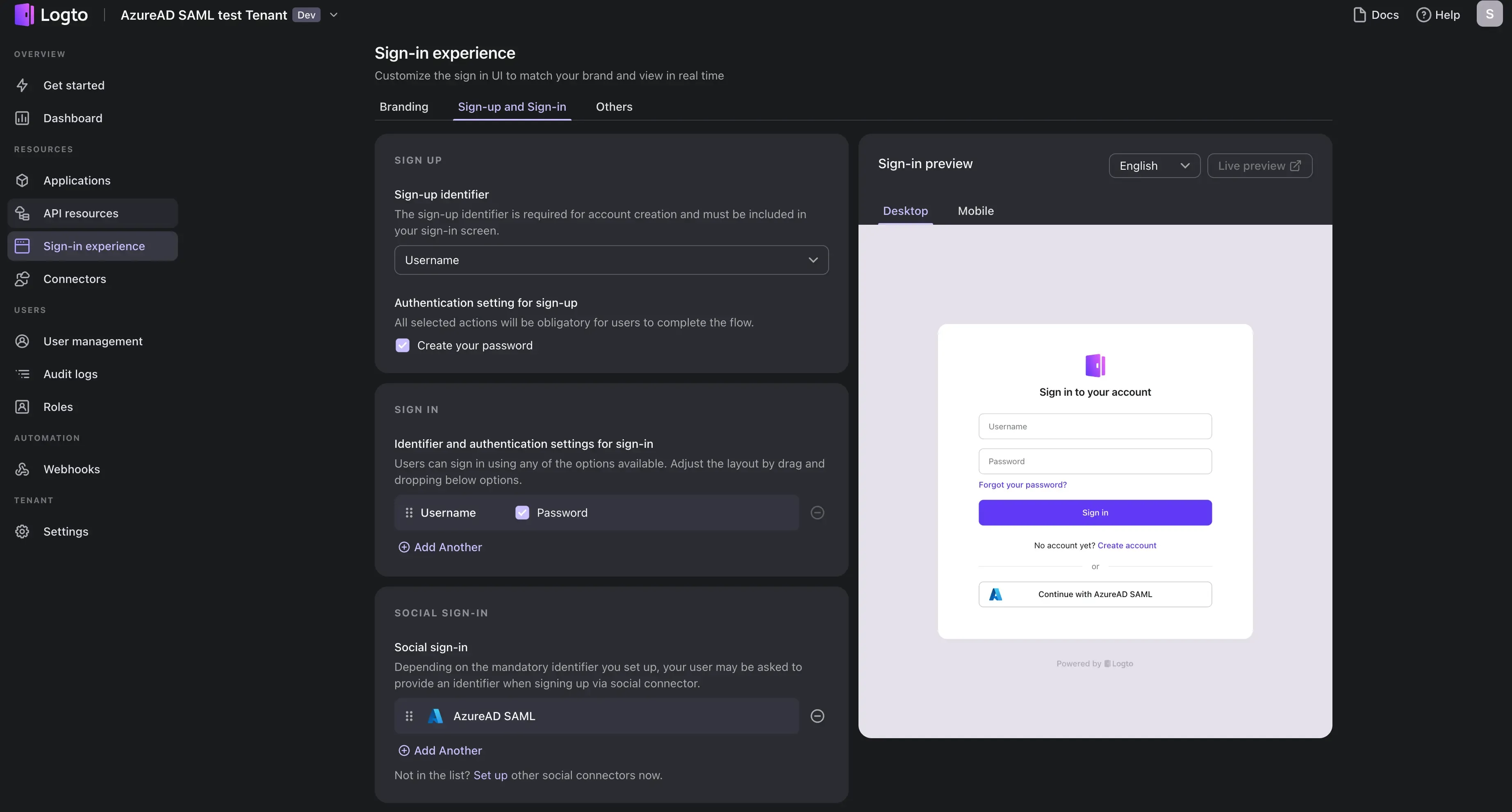

เปิดใช้ตัวเชื่อมต่อ SAML

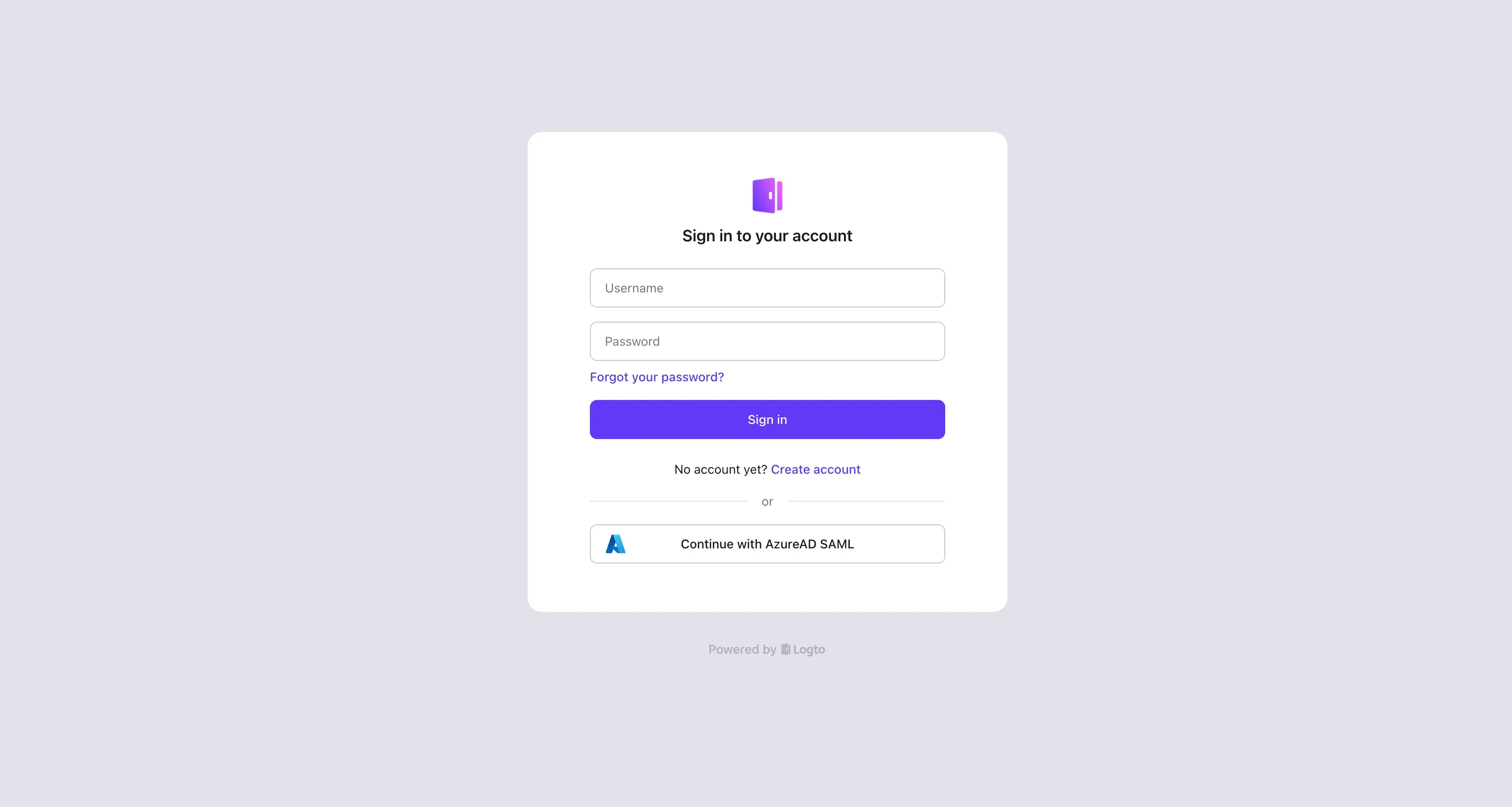

เมื่อคุณเสร็จสิ้นการสร้างตัวเชื่อมต่อ SAML คุณสามารถเปิดใช้ตัวเชื่อมต่อได้โดยไปที่ส่วน "ประสบการณ์การลงชื่อเข้าใช้" และเพิ่มตัวเชื่อมต่อเป็นวิธีการ "ลงชื่อเข้าใช้ผ่านสังคม":

ตรวจสอบการลงชื่อเข้าใช้ AzureAD SSO ของคุณโดยใช้แอปสาธิตแสดงตัวอย่างของเรา:

ยินดีด้วย! คุณได้เชื่อมต่อ AzureAD SSO กับ Logto สำเร็จแล้ว คุณสามารถใช้งาน AzureAD เพื่อเข้าสู่บัญชี Logto ของคุณได้แล้วตอนนี้