แนะนำ MCP Auth - ระบบยืนยันตัวตนเสียบแล้วทำงานได้สำหรับเซิร์ฟเวอร์ MCP

MCP Auth มอบทุกสิ่งที่คุณต้องการในการเพิ่มระบบยืนยันตัวตนที่พร้อมใช้งานในโปรดักชันให้กับเซิร์ฟเวอร์ MCP ของคุณ โดยไม่ต้องใช้เวลาหลายสัปดาห์ในการอ่านเอกสารหรือการเชื่อมต่อระบบต่าง ๆ

เมื่อสร้างเซิร์ฟเวอร์ MCP ระบบยืนยันตัวตนจะเป็นสิ่งที่หลีกเลี่ยงไม่ได้ในบางจุด เมื่อคุณตรวจสอบ สเปค MCP คุณจะพบกับ RFC บางตัวอย่างรวดเร็ว:

- OAuth 2.1 IETF DRAFT

- OAuth 2.0 Authorization Server Metadata (RFC8414)

- OAuth 2.0 Dynamic Client Registration Protocol (RFC7591)

คุณไม่คุ้นเคยกับสิ่งเหล่านี้? คุณไม่ได้อยู่คนเดียว แม้ OAuth 2.0 จะได้รับการรับรองอย่างกว้างขวาง การทำความเข้าใจและการนำไปใช้อย่างถูกต้องยังคงใช้เวลา MCP ถูกสร้างขึ้นบนพื้นฐานที่มั่นคงด้วยมาตรฐานเหล่านี้ ดังนั้นแนวทางที่ดีที่สุดคือการปฏิบัติตามสเปค และนั่นคือตำแหน่งที่ MCP Auth เข้ามา

ข่าวดี: คุณไม่ต้องเริ่มจากศูนย์

เราขอแนะนำ MCP Auth: ทุกอย่างที่คุณต้องการเพื่อเพิ่มระบบยืนยันตัวตนที่พร้อมใช้งานในโปรดักชันให้กับเซิร์ฟเวอร์ MCP ของคุณ

MCP Auth คืออะไร?

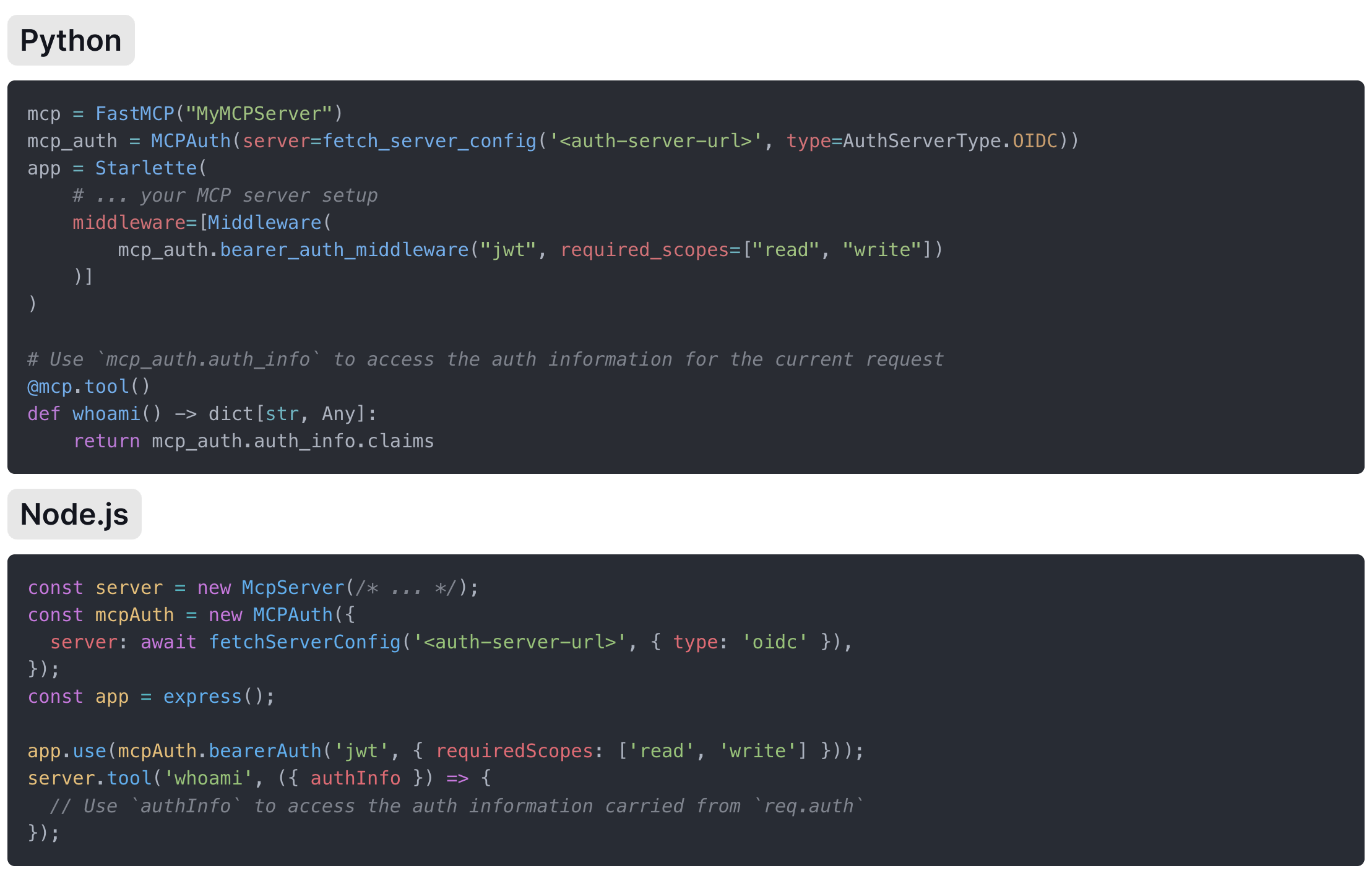

MCP Auth เสนอชุดเครื่องมือและบทแนะนำเพื่อช่วยคุณในการนำระบบยืนยันตัวตนไปใช้กับเซิร์ฟเวอร์ MCP มันช่วยคุณในการรวมเข้ากับผู้ให้บริการ OAuth 2.1 / OIDC ที่สอดคล้องกับ RFC โดยใช้บรรทัดโค้ดเพียงไม่กี่บรรทัด:

จะเริ่มต้นกับ MCP Auth ยังไง?

เยี่ยมชม mcp-auth.dev เพื่อเริ่มต้น

การปล่อยครั้งแรกของเรารวมถึง SDKs สำหรับ Python และ Node.js ที่ผ่านการทดสอบกับผู้ให้บริการเช่น Logto และ Keycloak

ไม่แน่ใจว่าผู้ให้บริการของคุณสอดคล้องหรือไม่? ลองใช้ เครื่องมือทดสอบผู้ให้บริการ ของเราเพื่อตรวจสอบ

แล้วหลังจากนี้?

เรากำลังทำงานเกี่ยวกับการเพิ่ม SDKs เพิ่มเติม บทแนะนำเพิ่มเติม และการสนับสนุนที่ดียิ่งขึ้นสำหรับผู้ให้บริการต่าง ๆ หากคุณมีคำถามหรือไอเดีย โปรด เริ่มการสนทนา

ขอให้สร้างอย่างมีความสุข!