ผสานรวม Okta SSO กับแอปพลิเคชันของคุณ

เรียนรู้วิธีผสานรวม Okta SSO กับแอปพลิเคชันของคุณในเวลาเพียงไม่กี่นาที

เดือนที่แล้วเราได้เปิดตัวฟีเจอร์การลงชื่อเข้าใช้ครั้งเดียว (SSO) บน Logto อย่างเป็นทางการ ฟีเจอร์นี้ช่วยให้คุณสามารถผสานรวมแอปพลิเคชันของคุณกับผู้ให้บริการ SSO ที่รองรับโปรโตคอล OpenID Connect (OIDC) และ SAML ผ่าน Logto นอกจากตัวเชื่อมต่อ OIDC และ SAML SSO ทั่วไปแล้ว เรายังมีตัวเชื่อมต่อ SSO สำหรับองค์กรที่สร้างไว้ให้รวมทั้ง Okta, Azure AD และ Google Workspace ในบทแนะนำนี้ เราจะแสดงวิธีการผสานรวมแอปพลิเ��คชัน Logto ของคุณกับ Okta SSO ในเวลาเพียงไม่กี่นาที

สิ่งที่ต้องเตรียม

ก่อนที่เราจะเริ่ม คุณต้องมีบัญชี Okta หากคุณไม่มี คุณสามารถลงทะเบียนบัญชีนักพัฒนาฟรีของ Okta ที่นี่

แน่นอนว่าคุณยังต้องมีบัญชี Logto หากคุณไม่มี เรายินดีต้อนรับคุณให้ลงทะเบียนบัญชี Logto Logto ใช้ฟรีสำหรับการใช้งานส่วนบุคคล ฟีเจอร์ทั้งหมดสามารถใช้ได้ฟรีสำหรับผู้เช่าที่พัฒนา รวมถึงฟีเจอร์ SSO

แอปพลิเคชัน Logto ที่ผสานรวมได้ดีแล้วก็จำเป็นด้วย หากคุณไม่มีโปรดทำตาม คู่มือการผสานรวม เพื่อสร้างแอปพลิเคชัน Logto

สร้างตัวเชื่อมต่อ Okta SSO ใหม่ใน Logto

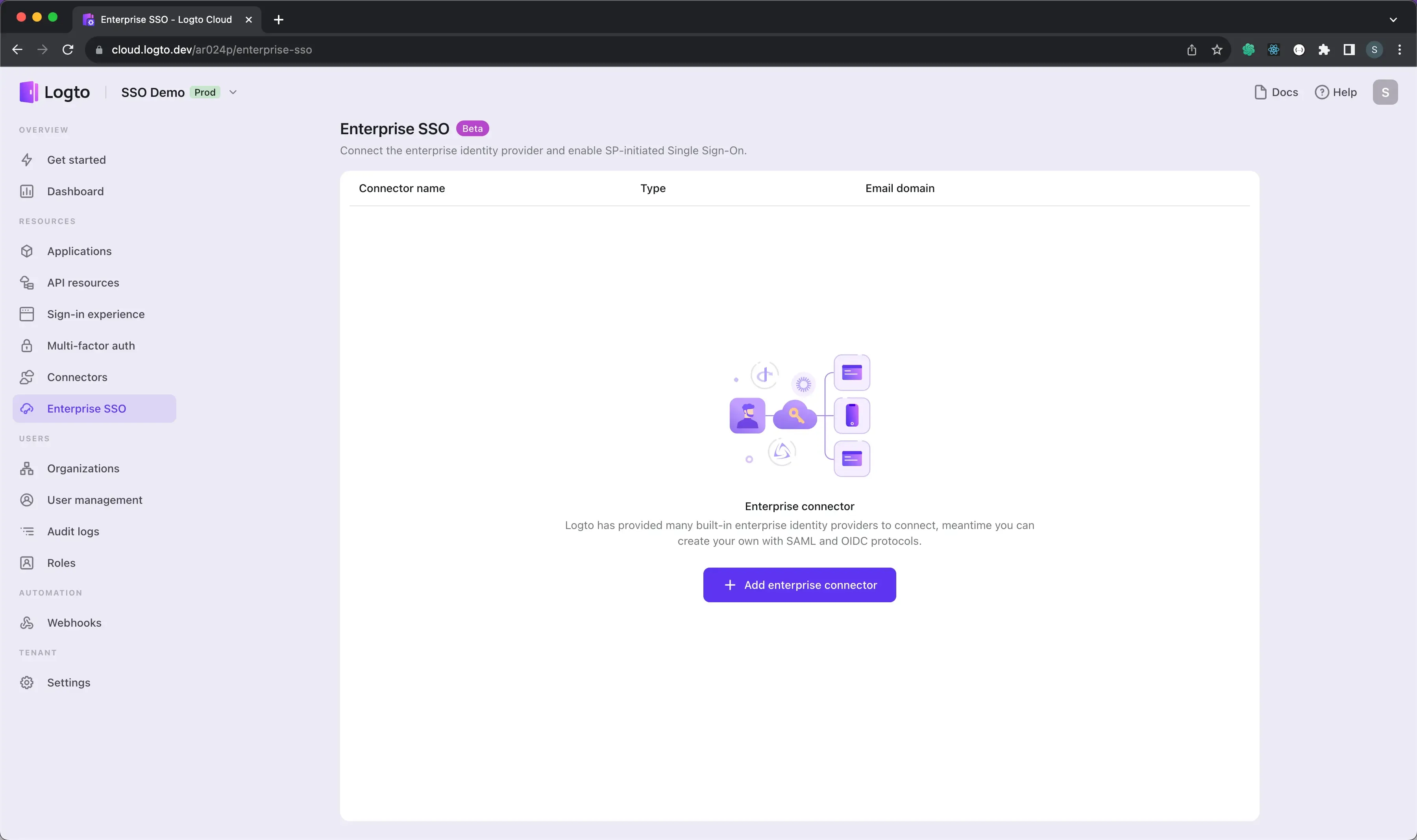

- เยี่ยมชม Logto Cloud Console ของคุณและไปที่หน้าต่าง Enterprise SSO

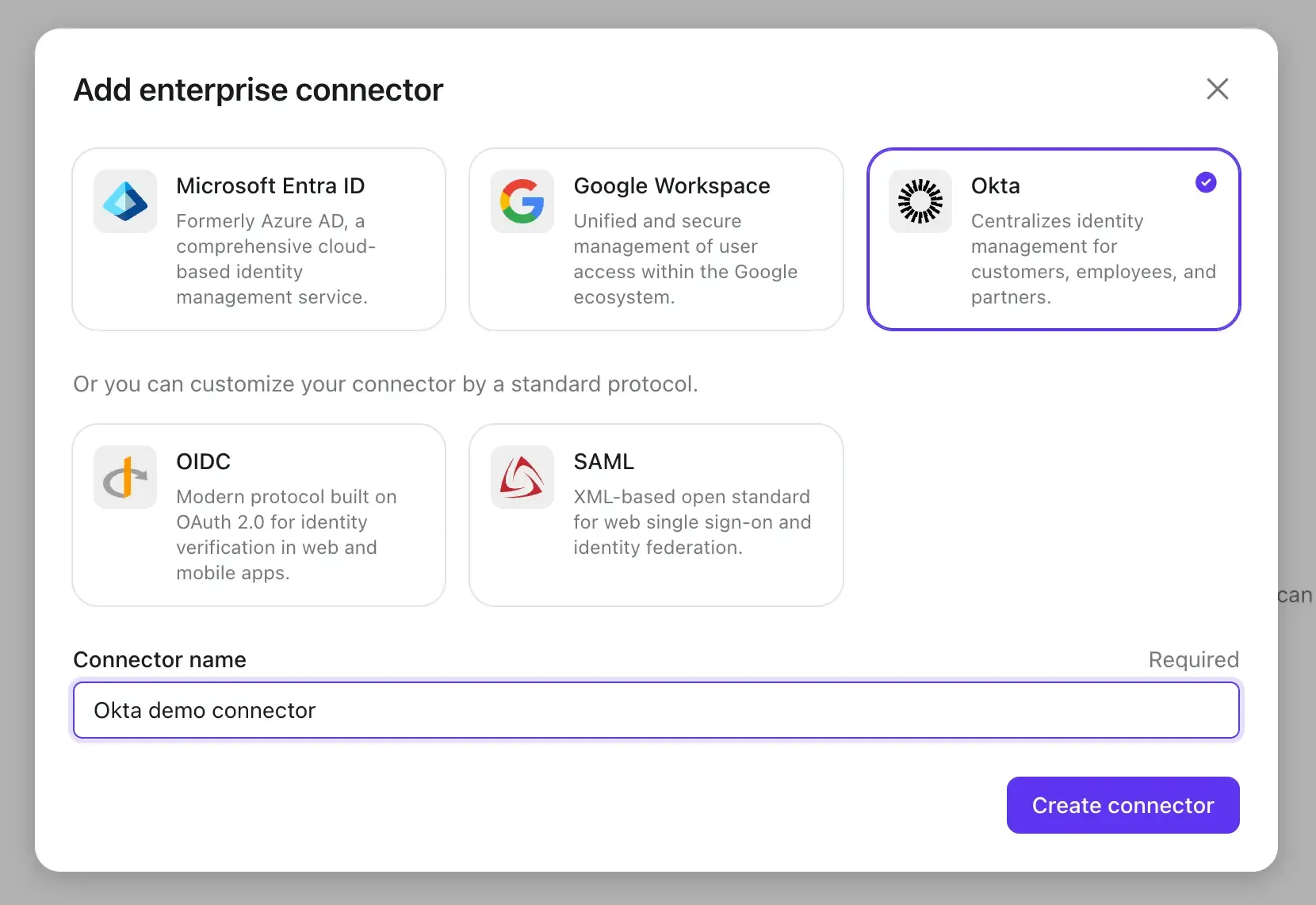

- คลิกปุ่ม Add Enterprise SSO และเลือก Okta เป็นผู้ให้บริการ SSO

ก่อนที่เราจะไปยังขั้นตอนถัดไป เราต้องรวบรวมข้อมูลบางส่วนจากฝั่ง Okta

สร้างแอปพลิเคชัน Okta

- เยี่ยมชมพอร์ทัลผู้ดูแลระบบ Okta และลงชื่อเข้าใช้ด้วยบัญชีผู้ดูแลระบบ

- ไปที่แท็บ Applications แอปพลิเคชันทั้งหมดจะแสดงรายการอยู่ที่นี่

- คลิกปุ่ม Add Application ที่มุมบนซ้ายเพื่อเริ่มเซสชันการสร้างแอปพลิเคชันใหม่

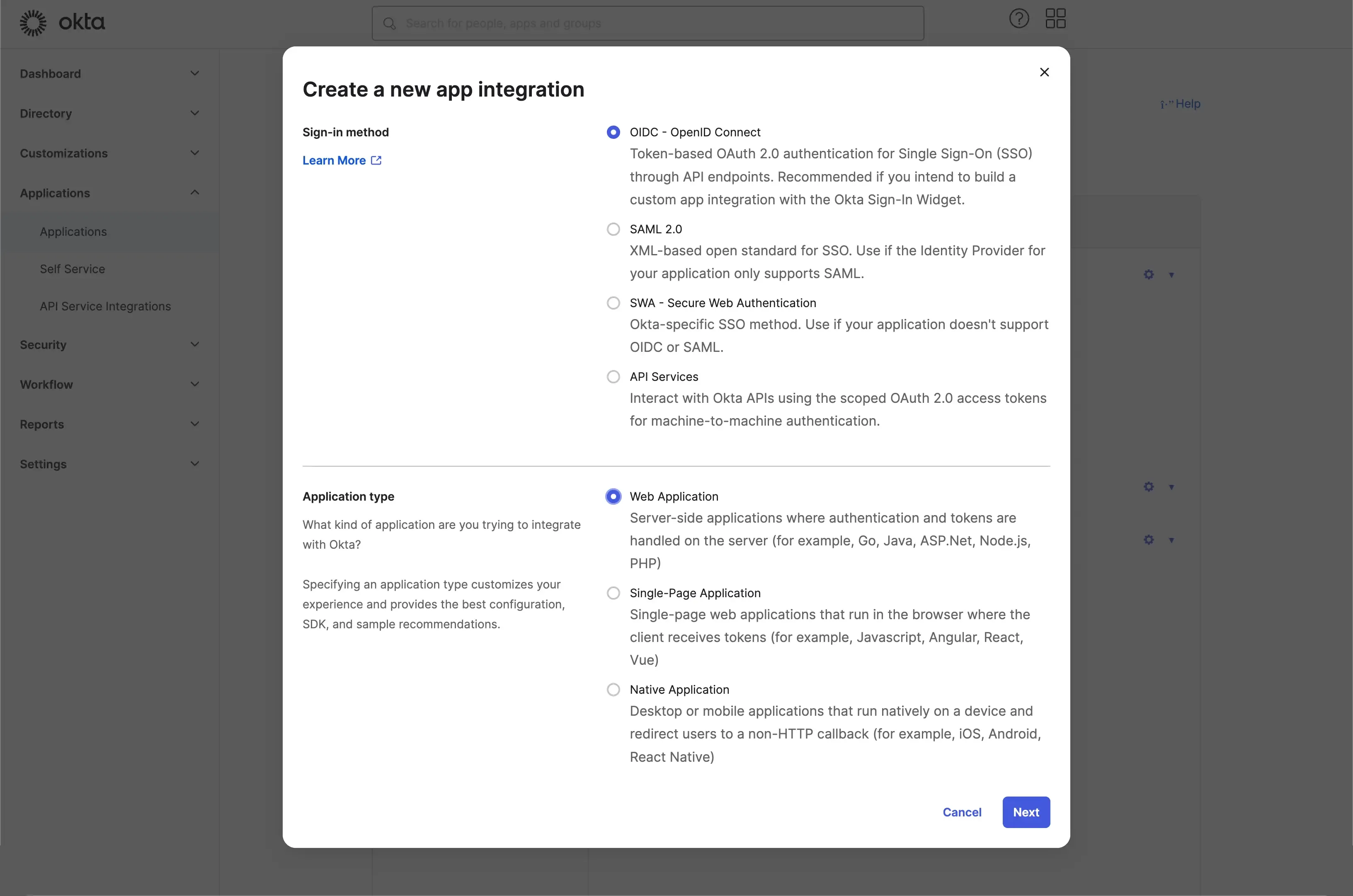

- เลือก OIDC - OpenID Connect เป็นวิธีการลงชื่อเข้าใช้ และ Web Application เป็นประเภทของแอปพลิเคชัน

- คลิกปุ่ม Next เพื่อไปยังขั้นตอนถัดไป

กำหนดค่าแอปพลิเคชัน Okta

-

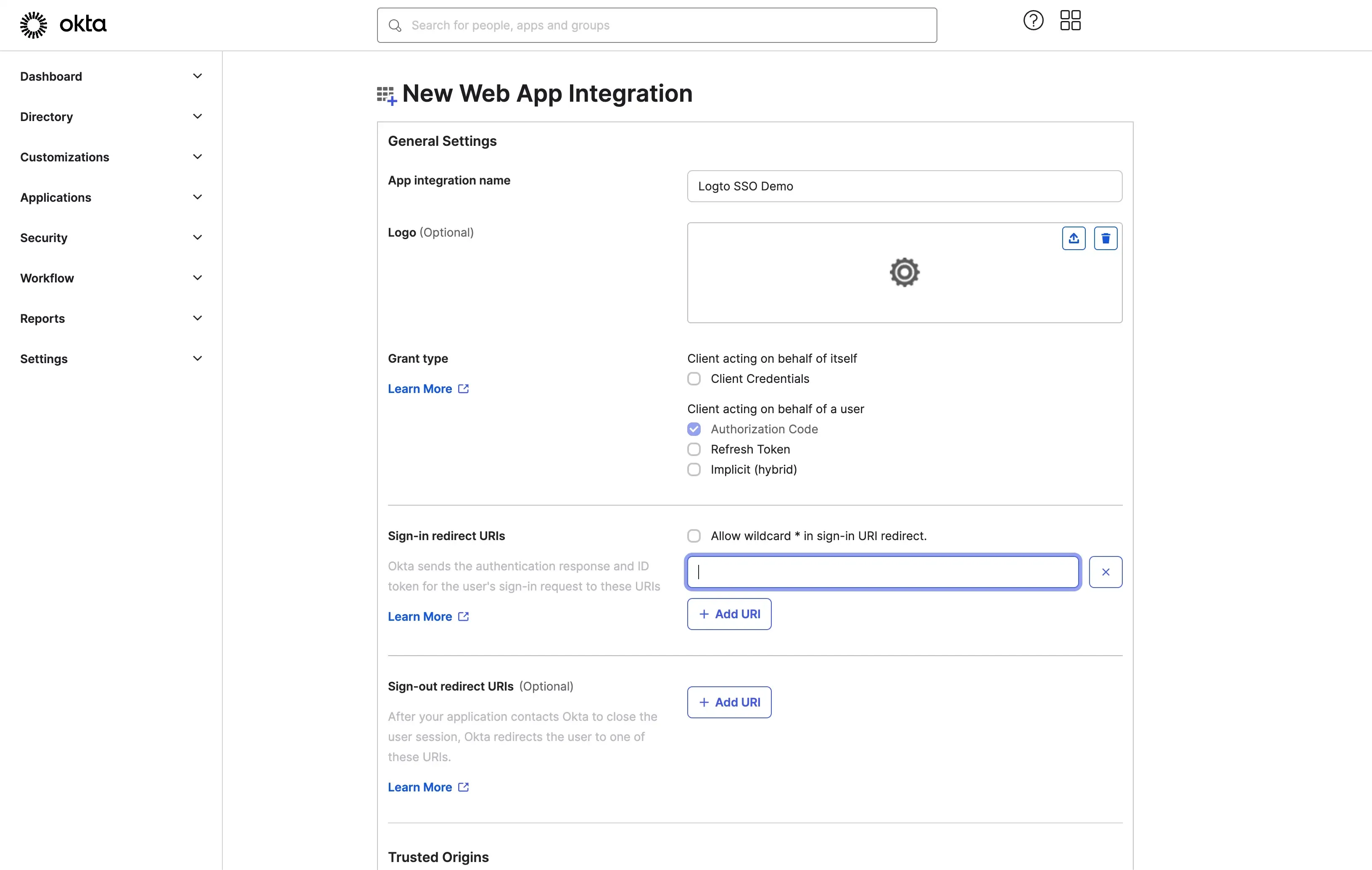

กรอกข้อมูลทั่วไปของแอปพลิเคชัน

ชื่อฟิลด์ คำอธิบาย ชื่อ ชื่อของแอปพลิเคชัน โลโก้ โลโก้ของแอปพลิเคชัน ประเภทการให้สิทธิ์ ประเภทการให้สิทธิ์ของแอปพลิเคชัน Logto client จะกระตุ้นกระบวนการ SSO ในนามของผู้ใช้ ใช้ประเภท Authorization Code ตามค่าเริ่มต้น.

- กรอก Sign-in redirect URIs ของแอปพลิเคชัน URIs เหล่านี้จะถูกใช้เพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังแอปพลิเคชัน Logto หลังจากที่กระบวนการ SSO เสร็จสมบูรณ์ คุณสามารถหาค่า redirect URI ได้ที่ด้านล่างของหน้าตัวเชื่อมต่อ Okta SSO ของ Logto

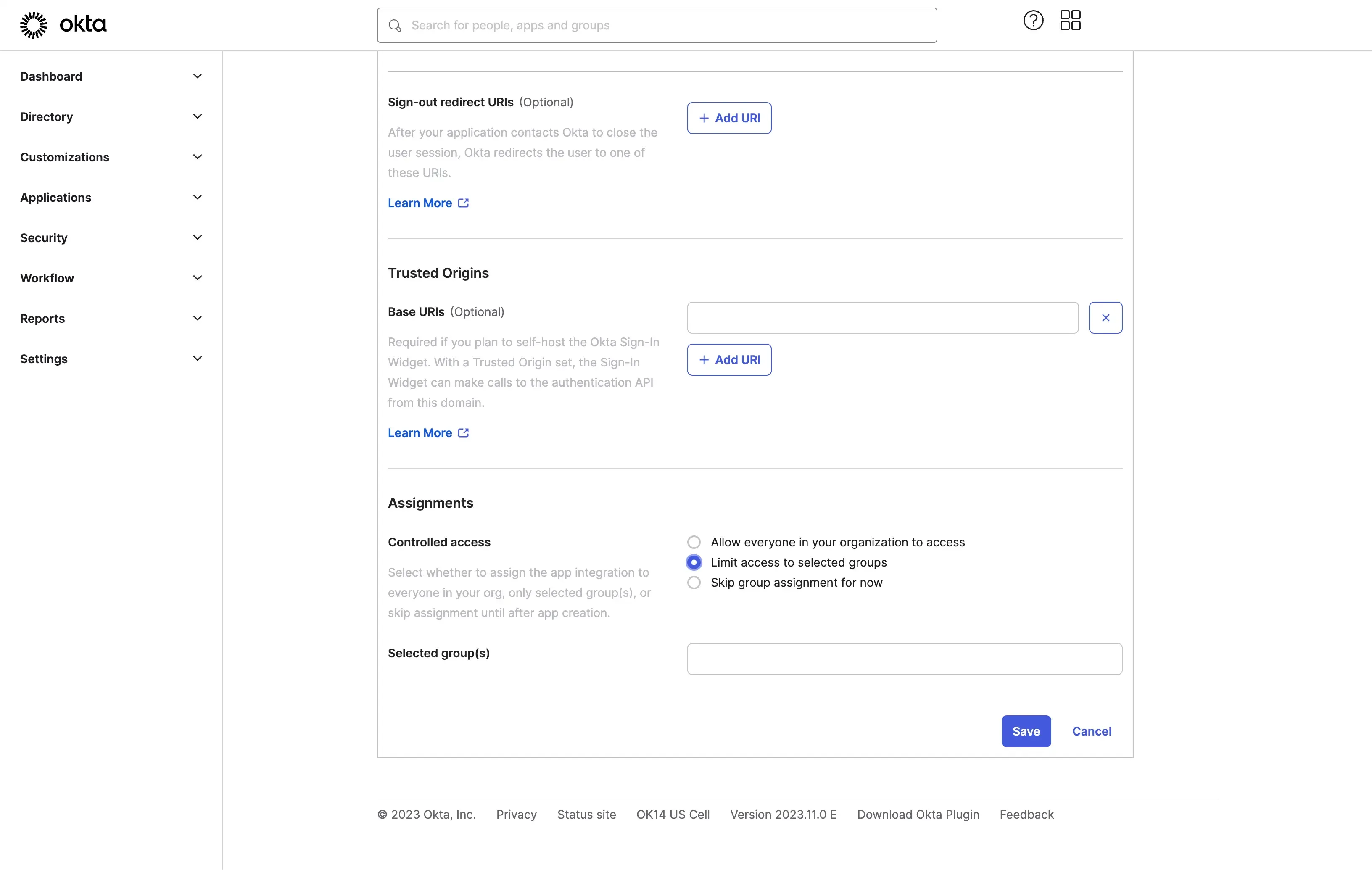

- กำหนดผู้ใช้ไปยังแอปพลิเคชัน Okta มีวิธีการไม่กี่วิธีเพื่อควบคุมการเข้าถึงแอปพลิเคชัน คุณสามารถกำหนดผู้ใช้ทั้งหมดในองค์กร Okta ไปยังแอปพลิเคชัน หรือคุณสามารถกำหนดแอปพลิเคชันให้กับกลุ่มเฉพาะ

- คลิกปุ่ม Save เพื่อเสร็จสิ้นการสร้างแอปพลิเคชัน

กำหนดค่าตัวเชื่อมต่อ Okta SSO ใน Logto

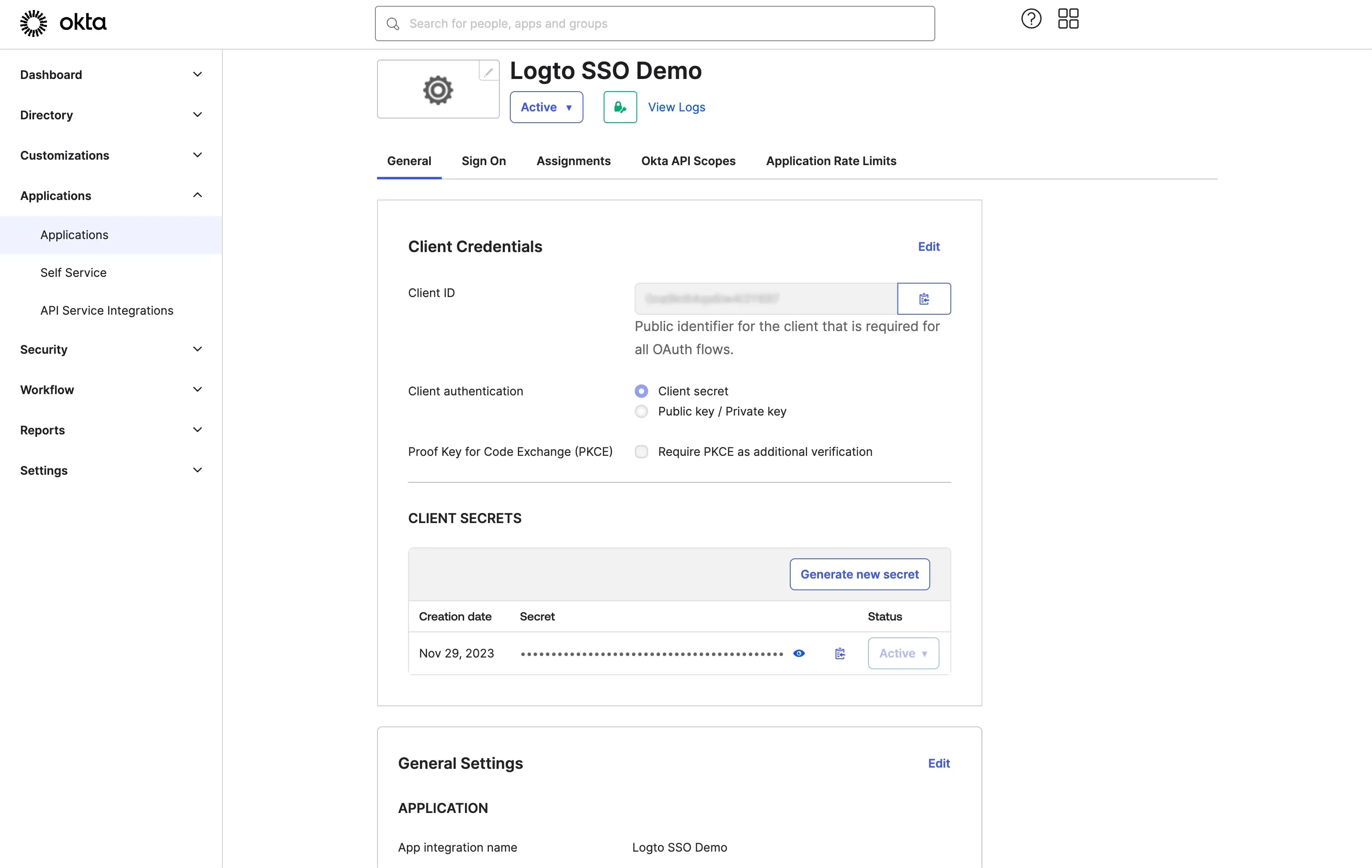

- คัดลอก Client ID และ Client Secret จากหน้าของแอปพลิเคชัน Okta และวางลงในหน้าตัวเชื่อมต่อ Okta SSO ของ Logto

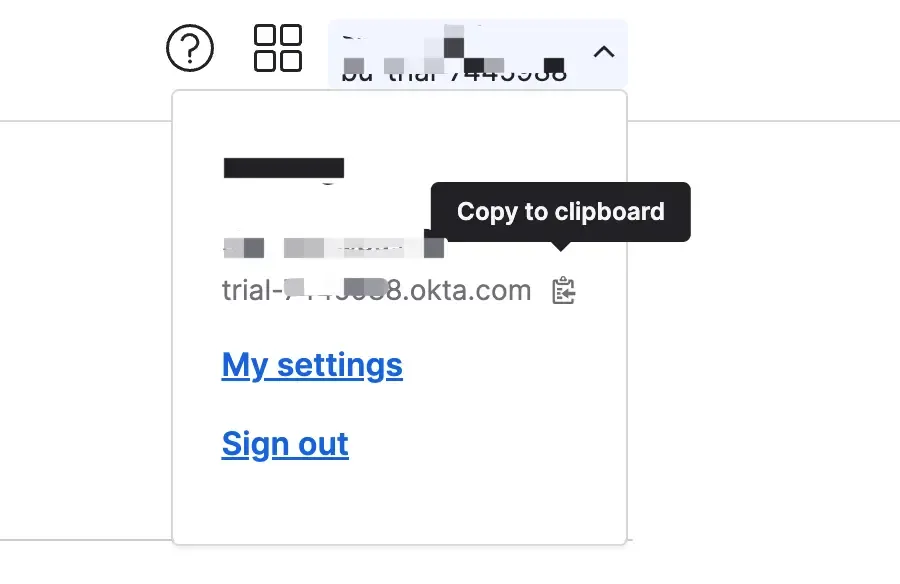

- คัดลอก URL ขององค์กร Okta ของคุณและวางลงในหน้าตัวเชื่อมต่อ Okta SSO ของ Logto เป็น Issuer URL คุณสามารถหา URL ขององค์กรได้ที่มุมบนขวาของพอร์ทัลผู้ดูแลระบบ Okta

- ตัวเลือก: คุณสามารถใช้ฟิลด์

Scopeเพื่อเพิ่มขอบเขตเพิ่มเติมในคำขอ OAuth ของคุณได้ ซึ่งจะช่วยให้คุณสามารถร้องขอข้อมูลเพิ่มเติมจากเซิร์ฟเวอร์ Okta OAuth กรุณาอ้างอิง เอกสาร Okta สำหรับรายละเอียดเพิ่มเติมเกี่ยวกับขอบเขตที่มีอยู่

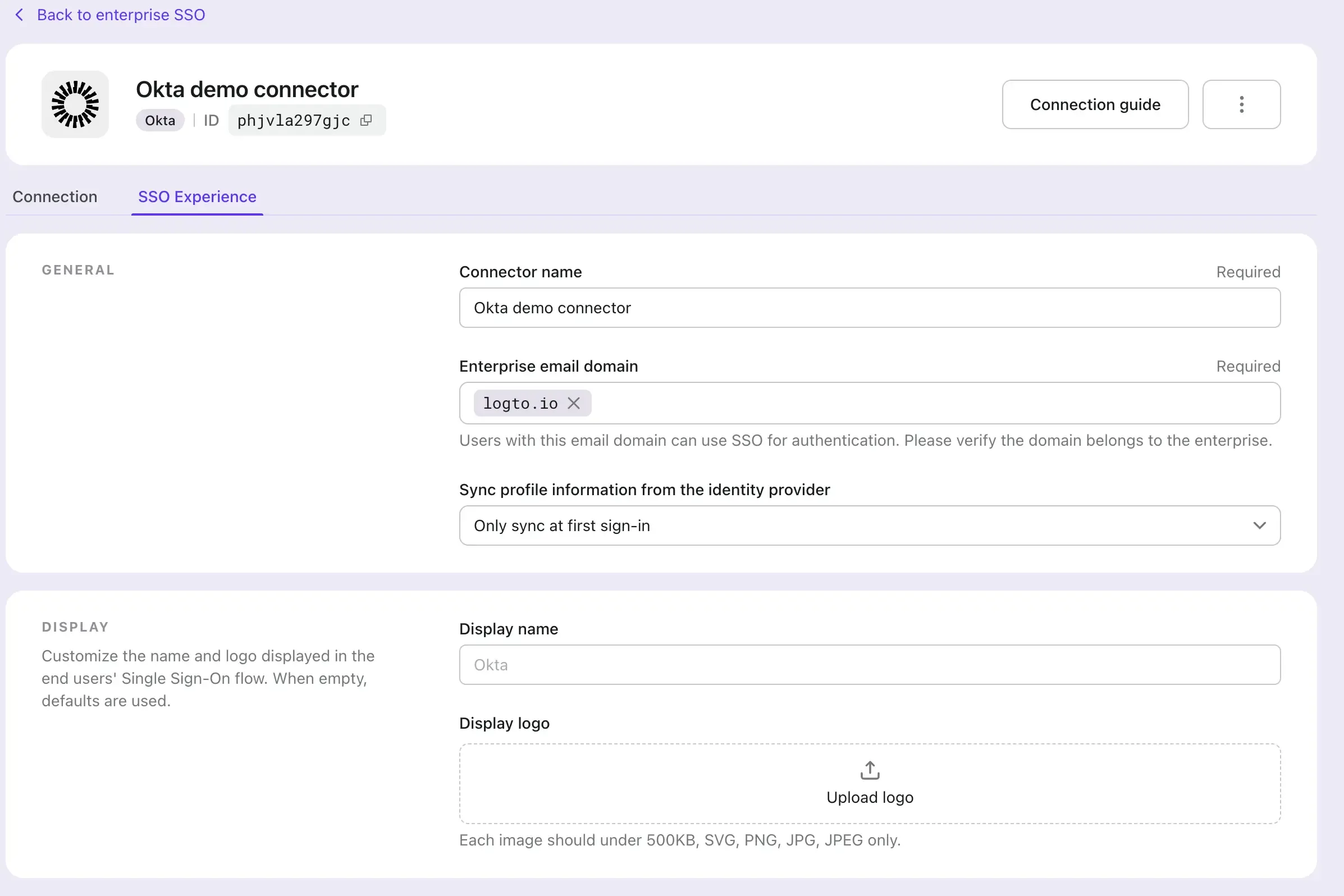

- ไปที่แท็บ SSO Experience และกรอกฟิลด์ Enterprise email domain ซึ่งจะเปิดใช้งานตัวเชื่อมต่อ SSO เป็นวิธีการรับรองข้อมูลสำหรับผู้ใช้เหล่านั้น ตัวอย่างเช่น หากคุณกรอก

logto.ioเป็นโดเมนอีเมลขององค์กร ผู้ใช้ทั้งหมดที่มีที่อยู่อีเมลที่ลงท้ายด้วย@logto.ioจะถูกจำกัดให้ใช้ตัวเชื่อมต่อ Okta SSO ในการลงชื่อเข้าใช้แอปพลิเคชัน Logto

เปิดใช้งาน SSO ในประสบการณ์การลงชื่อเข้าใช้ของ Logto

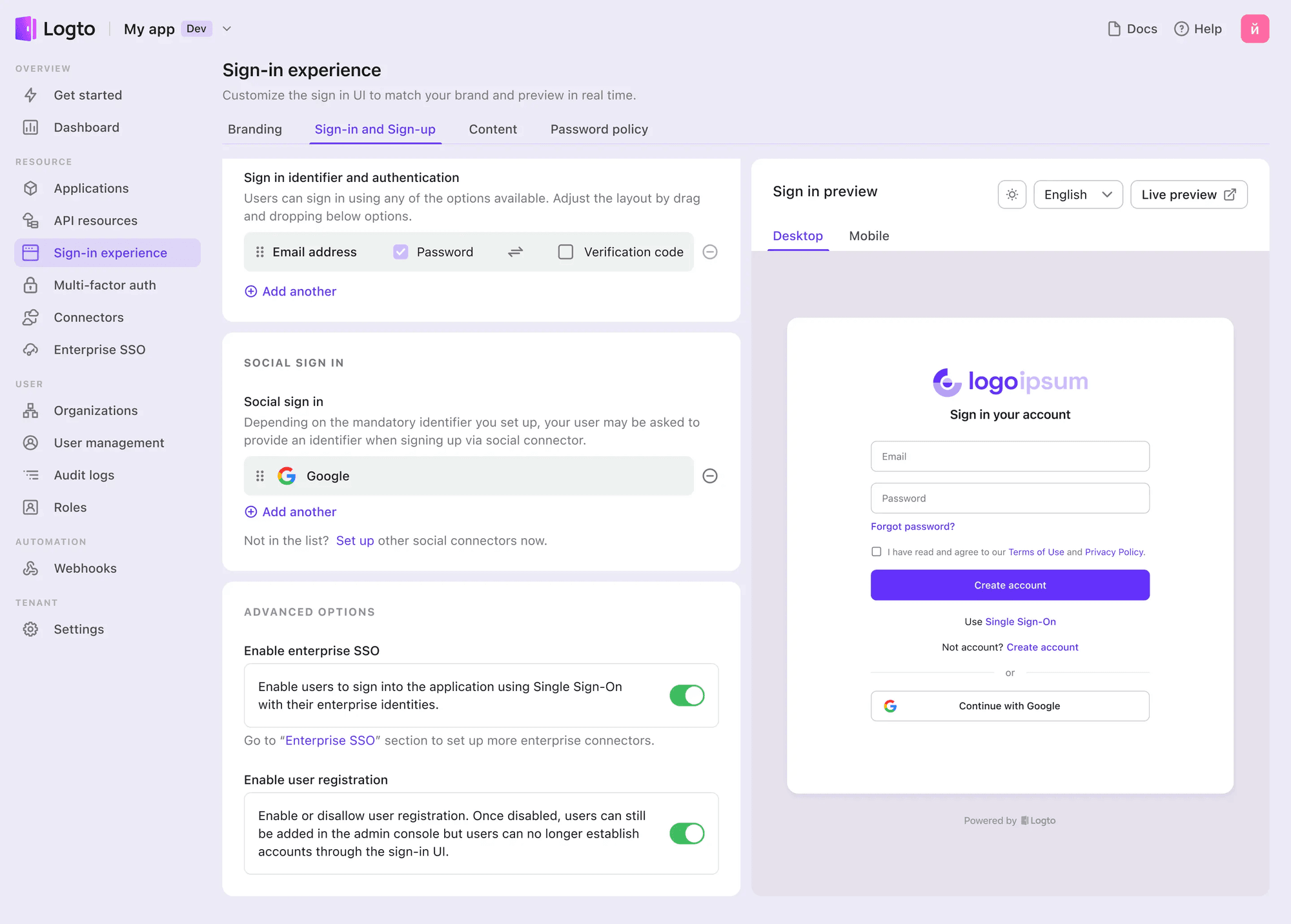

- ไปที่หน้า Sign-in Experience

- คลิกที่แท็บ Sign-up and sign-in

- เลื่อนลงไปที่ส่วน ADVANCED OPTIONS และเปิดการใช้งานปุ่มสลับ Enterprise SSO

ทดสอบการผสานรวม SSO

ใช้การแสดงตัวอย่างการลงชื่อเข้าใช้สดเพื่อทดสอบการผสานรวม SSO คุณสามารถหาปุ่มแสดงตัวอย่างสดได้ที่มุมบนขวาของส่วนการแสดงตัวอย่าง Sign-in Experience

การผสานรวม SSO ที่ประสบความสำเร็จจะเปลี่ยนเส้นทางผู้�ใช้ไปยังหน้าลงชื่อเข้าใช้ Okta หลังจากที่ผู้ใช้ลงชื่อเข้าใช้สำเร็จแล้ว ผู้ใช้จะถูกเปลี่ยนเส้นทางกลับไปที่แอปพลิเคชันเดโมของ Logto