Logto Enterprise SSO'da Microsoft Entra ID (OIDC) İçin Entegrasyon

Logto kullanarak Microsoft Entra ID (OIDC) SSO'yu nasıl entegre edebileceğinizi öğrenin.

Komple bir kimlik ve erişim yönetimi çözümü olarak bilinen Microsoft Entra ID, diğer adıyla Azure Active Directory (Azure AD), tek oturum açma (SSO) entegrasyonu için OpenID Connect (OIDC) ve Security Assertion Markup Language (SAML) protokollerini desteklemektedir. Önceki öğreticide, Logto uygulamanızı Microsoft Entra ID (SAML) SSO ile nasıl entegre edeceğinizi göstermiştik. Bu öğreticide ise Logto uygulamanızı Microsoft Entra ID (OIDC) SSO ile nasıl entegre edeceğinizi göstereceğiz.

Önkoşullar

Her zamanki gibi, başlamadan önce aktif bir Microsoft Entra veya Azure hesabınız olduğundan emin olun. Eğer bir hesabınız yoksa, ücretsiz bir Microsoft hesabı için buradan kayıt olabilirsiniz.

Bir Logto bulut hesabı. Eğer bir Logto hesabınız yoksa, Logto hesabı için kayıt olabilirsiniz. Logto, kişisel kullanım için ücretsizdir. SSO özelliği de dahil olmak üzere tüm özellikler geliştirme kiracıları için mevcuttur.

İyi entegre edilmiş bir Logto uygulamasına da ihtiyacınız var. Eğer bir uygulamanız yoksa, bir Logto uygulaması oluşturmak için entegrasyon kılavuzu takip edebilirsiniz.

Entegrasyon

Logto'da Yeni Bir Microsoft Entra ID OIDC SSO Connector'ı Oluşturun

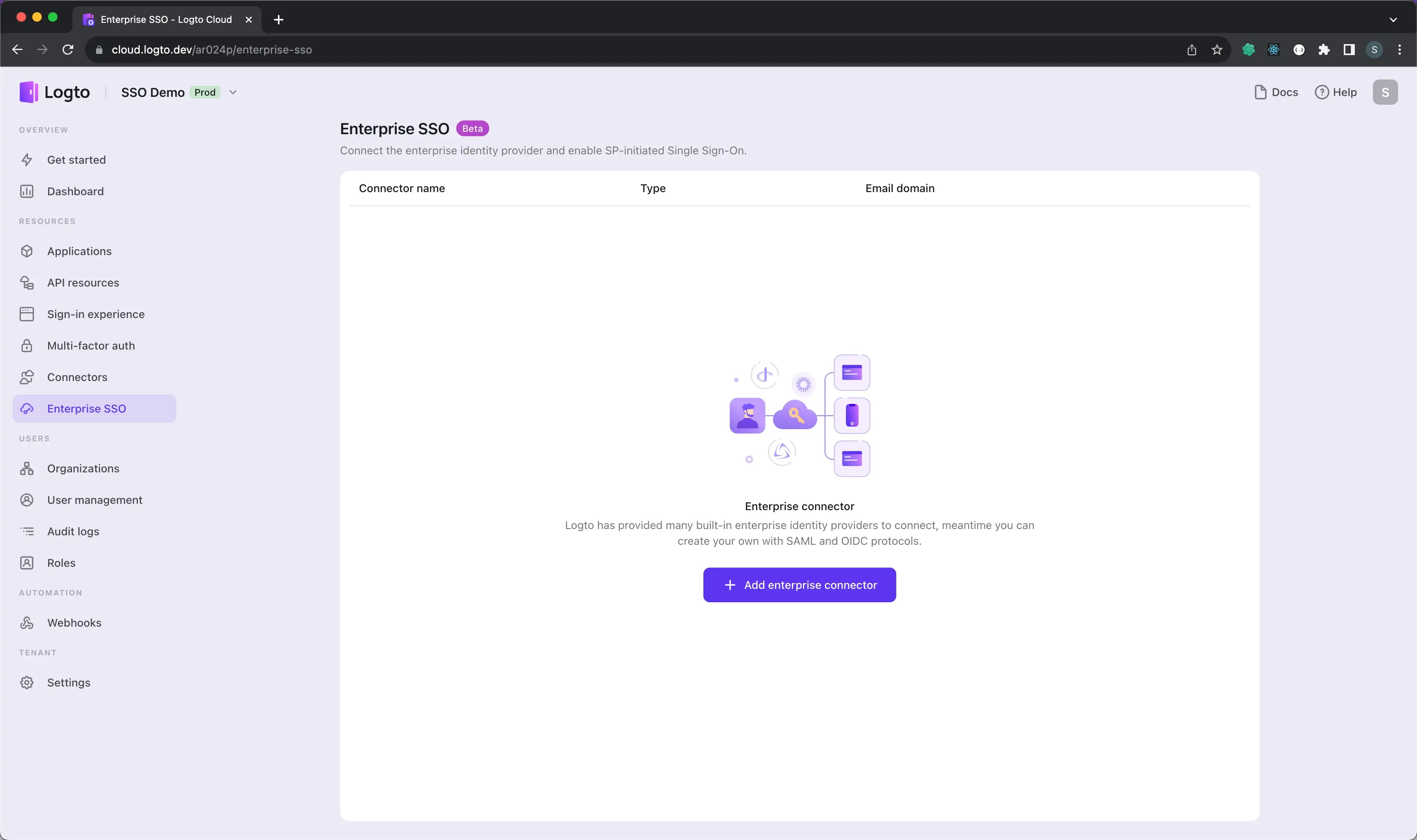

- Logto Cloud Konsolunu ziyaret edin ve Kurumsal SSO sayfasına gidin.

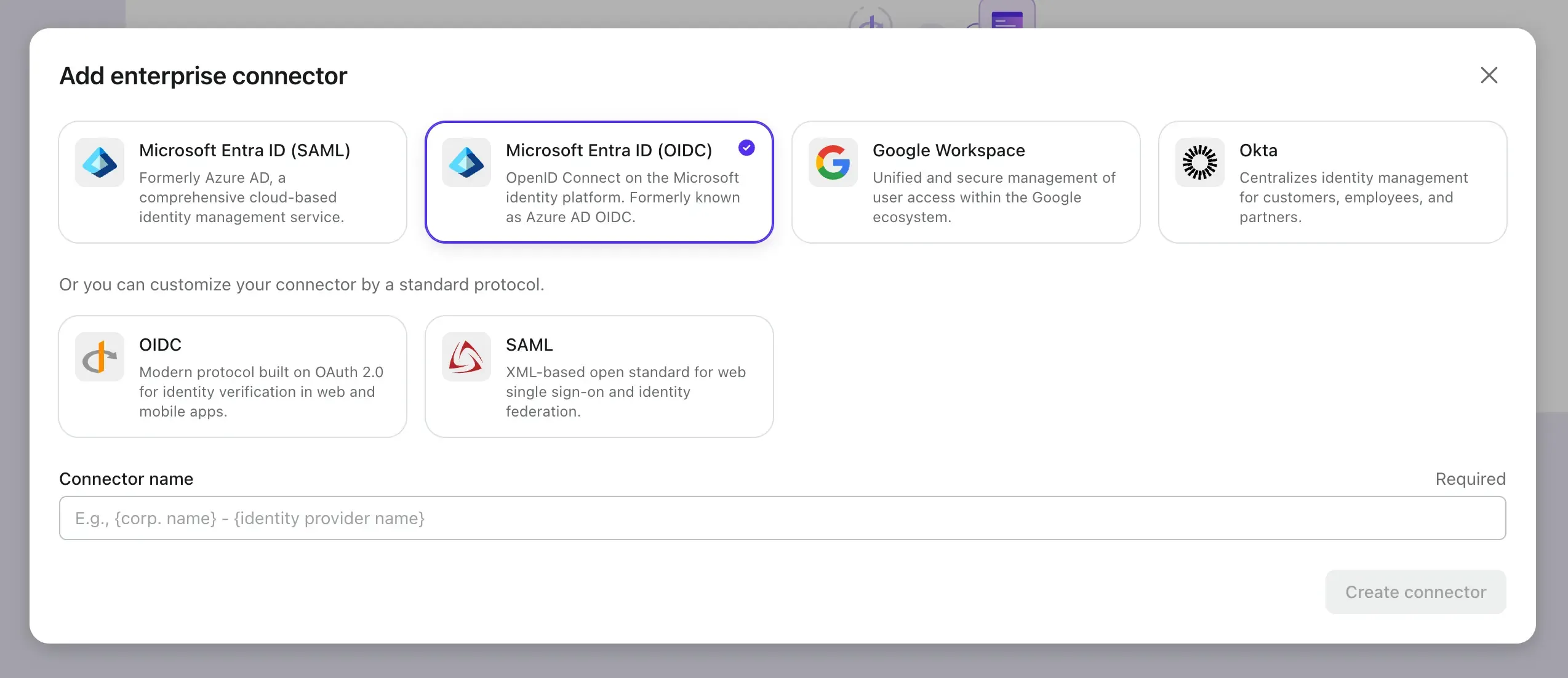

- Kurumsal SSO Ekle butonuna tıklayın ve SSO sağlayıcısı olarak Microsoft Entra ID (OIDC)'yi seçin.

Şimdi Microsoft Entra yönetim merkezini başka bir sekmede açalım ve Microsoft Entra tarafında OIDC uygulaması oluşturmak için adımları takip edelim.

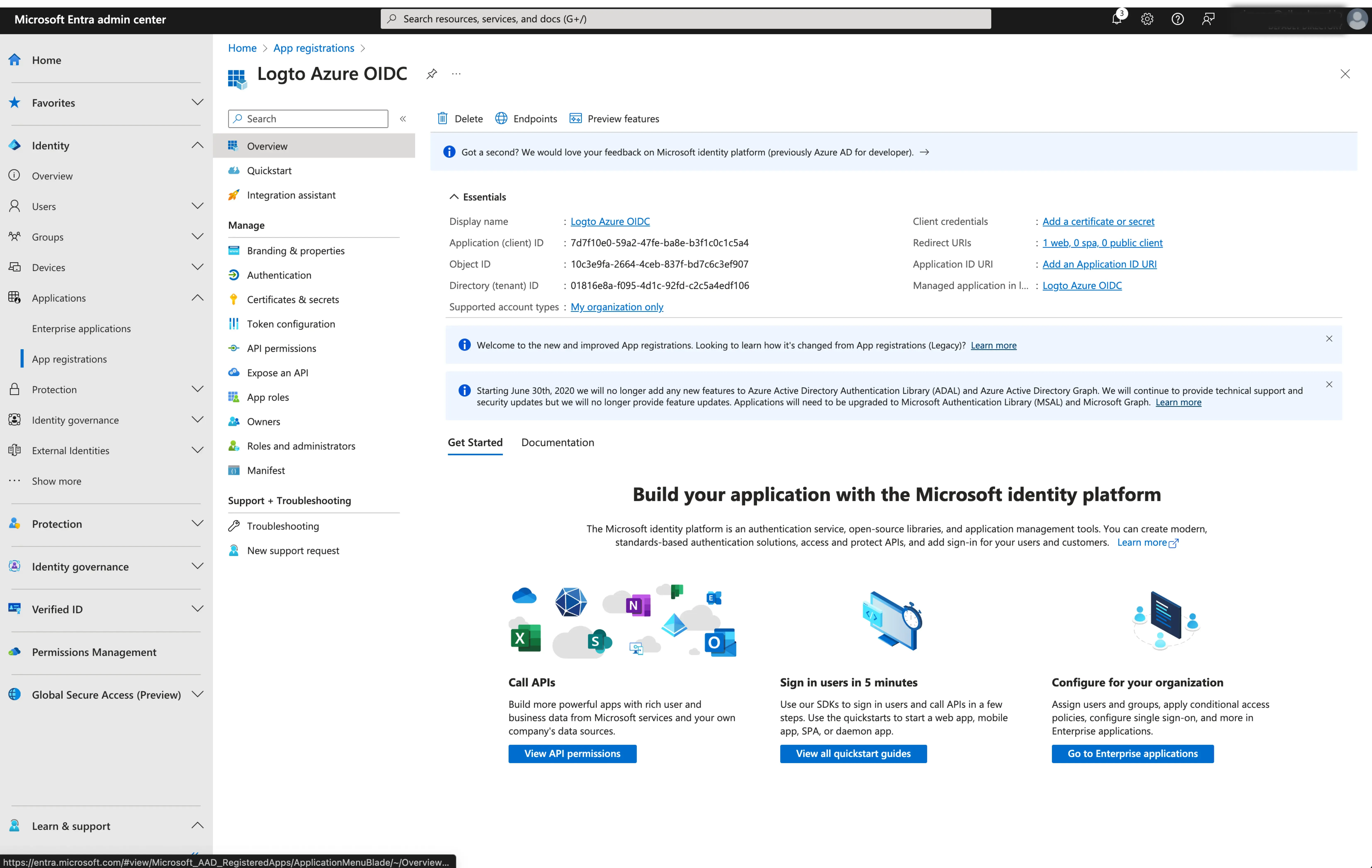

Yeni Bir Microsoft Entra ID OIDC Uygulaması Kaydedin

-

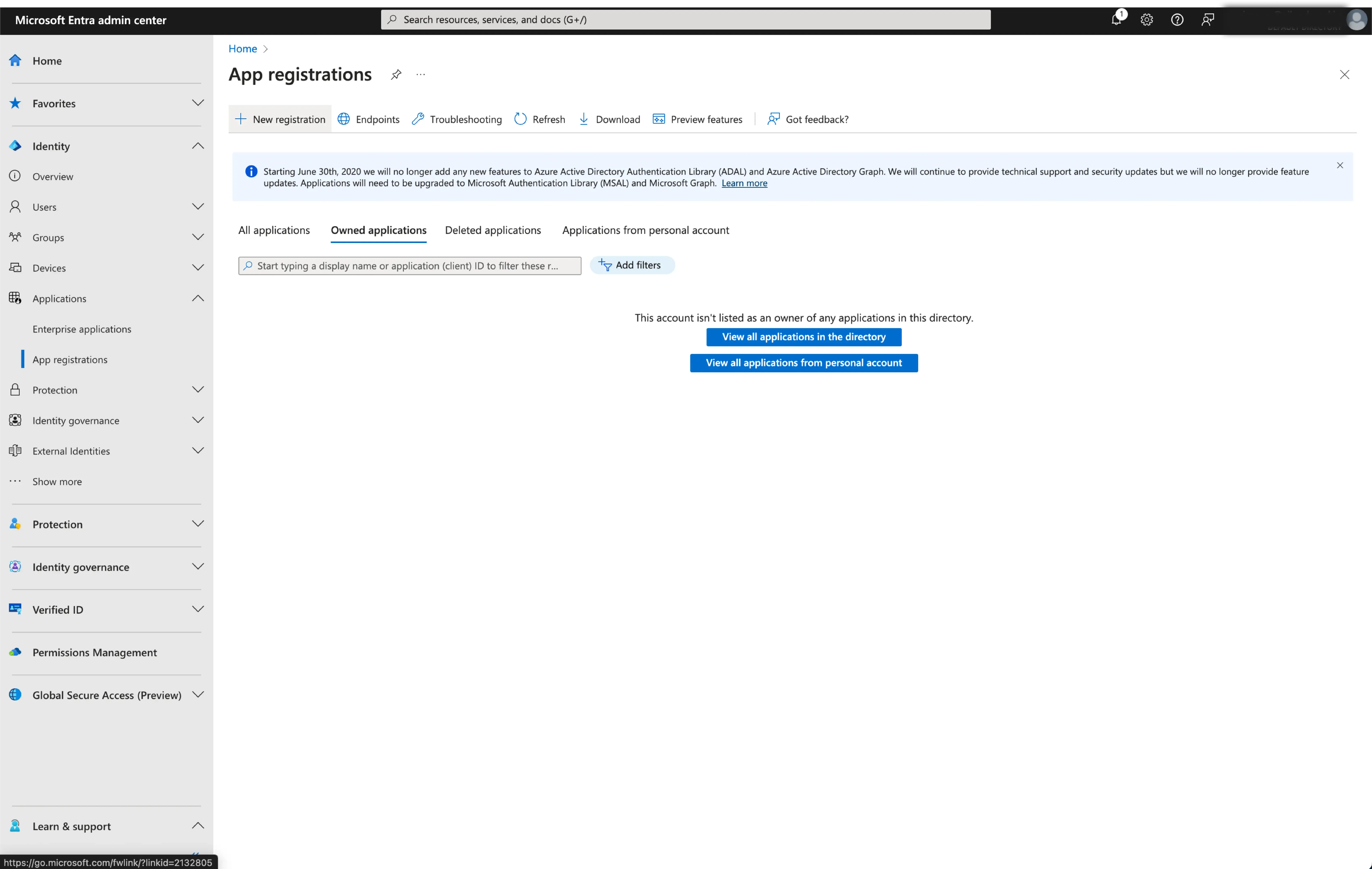

Microsoft Entra yönetim merkezine gidin ve yönetici olarak oturum açın.

-

Kimlik > Uygulamalar > Uygulama kayıtları bölümüne gidin.

-

Yeni kayıtseçeneğini seçin. -

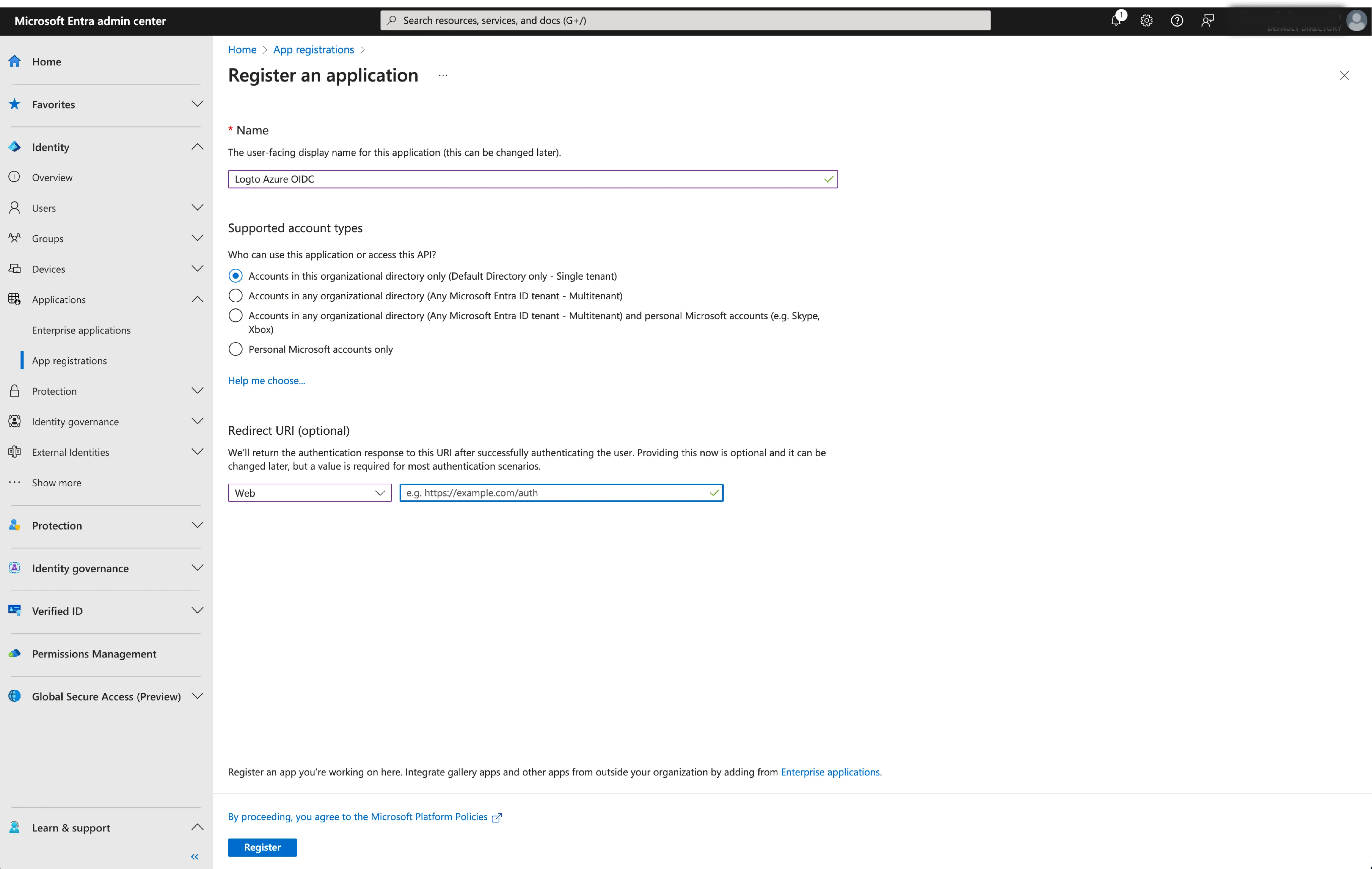

Uygulama adını girin ve uygulamanız için uygun hesap erişim türünü seçin.

-

Uygulama platformu olarak

Webseçeneğini seçin. Uygulamanın yönlendirme URI'sini girin. Yönlendirme URI'si, kullanıcının Microsoft Entra ID ile kimlik doğruladıktan sonra yönlendirildiği URL'dir. -

Yönlendirme URI (Geri Arama URL'si)'ni Logto bağlayıcı detayları sayfasından kopyalayın veYönlendirme URIalanına yapıştırın.

- Uygulamayı oluşturmak için

Kaydetbutonuna tıklayın.

Logto'da SSO Bağlantısını Yapılandırın

Başarıyla bir Microsoft Entra OIDC uygulaması oluşturduktan sonra, IdP yapılandırmalarını Logto'ya geri sağlamanız gerekecek. Logto konsolundaki Bağlantı sekmesine gidin ve aşağıdaki yapılandırmaları doldurun:

- İstemci ID'si: Microsoft Entra tarafından OIDC uygulamanıza atanan, uygulamayı OIDC akışı sırasında tanımlamak ve kimlik doğrulamak için kullanılan benzersiz bir tanımlayıcı. Bunu, uygulama genel bakış sayfasında

Uygulama (�İstemci) ID'siolarak bulabilirsiniz.

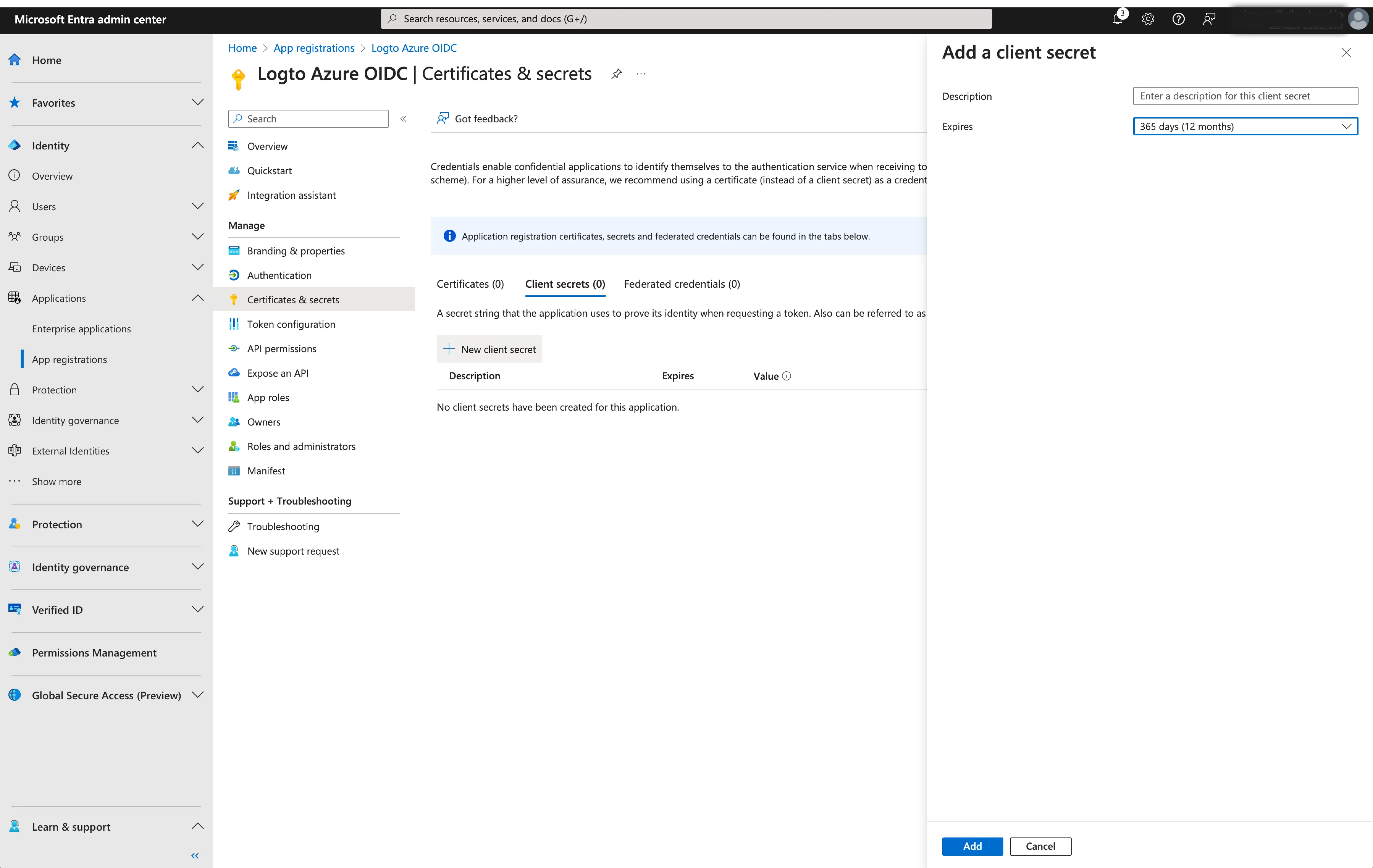

- İstemci Gizlisi: Yeni bir istemci gizlisi oluşturun ve değerini Logto'ya kopyalayın. Bu gizli bilgi, OIDC uygulamanızı kimlik doğrulamak ve Logto ile IdP arasındaki iletişimi güvence altına almak için kullanılır.

-

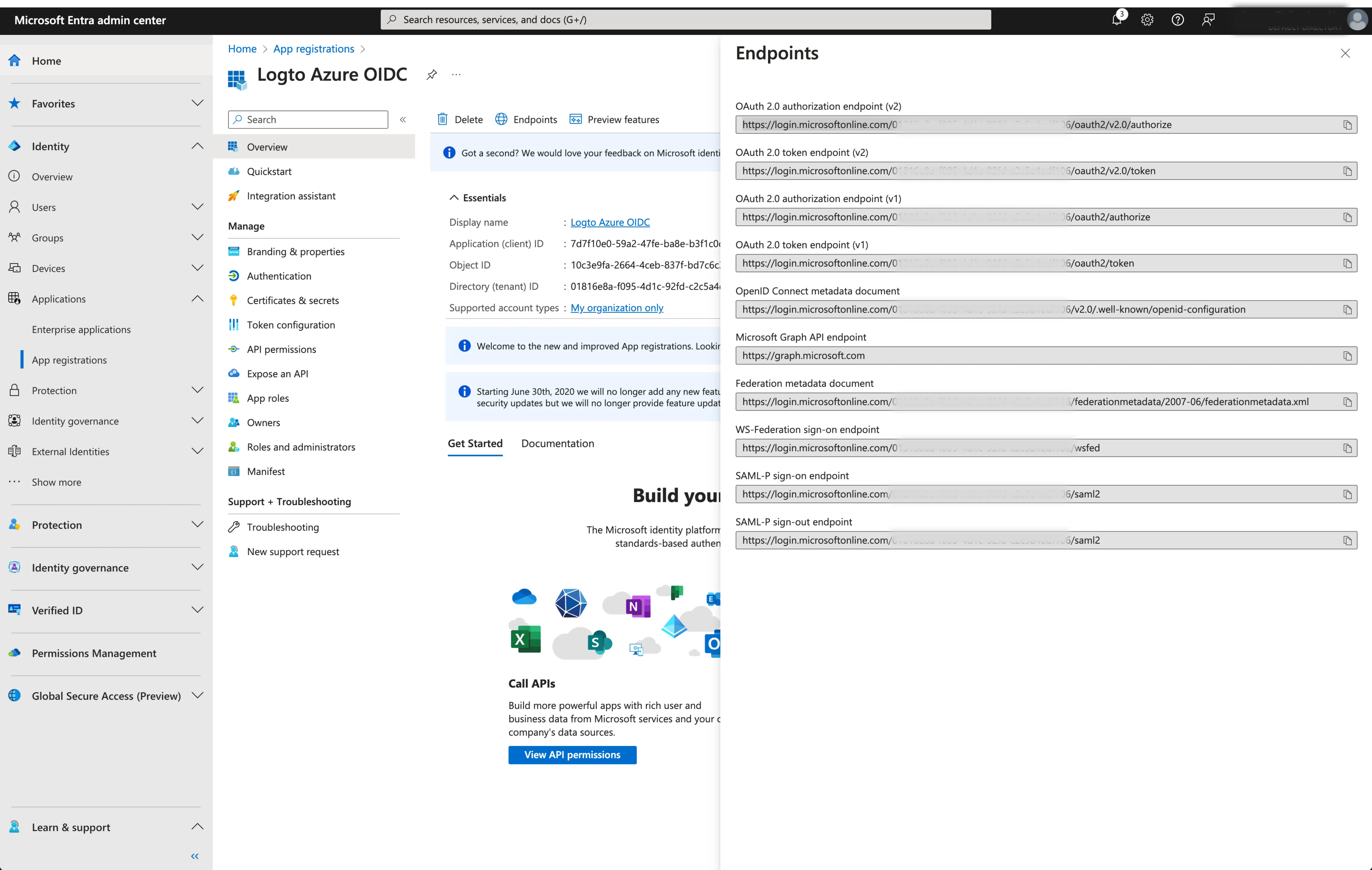

Çıkaran: IdP'nin bulunduğu yeri belirten, OIDC yapılandırmasının zorunlu bir parçası olan, IdP için benzersiz bir tanımlayıcı olan çıkaran URL'si. Bu URL, Logto'nun gerekli yapılandırmaları ve IdP uç noktalarını otomatik olarak çekmesini sağlar.

Tüm bu OIDC uç noktalarını manuel olarak sağlamaktan ziyade, Logto, sağladığınız çıkaran URL'sini kullanarak IdP'nin keşif uç noktasına çağrı yapar ve tüm gerekli yapılandırmaları ve IdP uç noktalarını otomatik olarak çeker.

Çıkaran URL'sini almak için, uygulama genel bakış sayfasındaki

Uç Noktalarbölümünde bulabilirsiniz.OpenID Connect meta verisi dökümanıuç noktasını bulun ve URL'yi SON YOL KISMINI (/.well-known/openid-configuration) katmadan kopyalayın. Çünkü Logto, OIDC yapılandırmalarını çekerken otomatik olarak.well-known/openid-configurationyolunu çıkaran URL'sine ekleyecektir.

- Kapsam: OIDC kimlik doğrulama süreci sırasında Logto tarafından talep edilen izinleri veya erişim düzeylerini tanımlayan boşlukla ayrılmış dizi. Kapsam parametresi, Logto'nun IdP'den hangi bilgileri ve erişimi talep ettiğini belirtmenizi sağlar.

Kapsam parametresi isteğe bağlıdır. Özel kapsam ayarlarından bağımsız olarak, Logto her zaman openid, profile ve email kapsamlarını IdP'ye gönderir.

Yapılandırma işlemini tamamlamak için Kaydet butonuna tıklayın.

Logto'da Microsoft Entra ID (OIDC) Bağlayıcısını Etkinleştirin

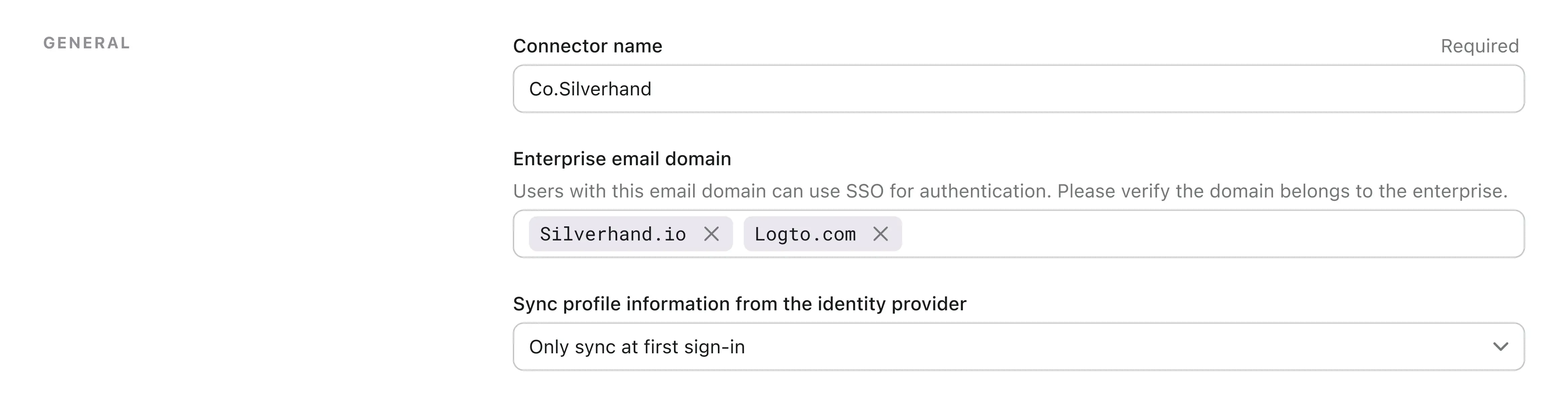

Logto'da Microsoft Entra ID (OIDC) Bağlayıcısını Etkinleştirin ve E-posta Alanını Ayarlayın

Logto'nun SAML SSO bağlayıcı deneyim sekmesinde organizasyonunuzun e-posta alanlarını belirtin. Bu, kullanıcılar için bir kimlik doğrulama yöntemi olarak SSO bağlayıcısını etkinleştirir.

Belirtilen alanlardaki e-posta adreslerine sahip kullanıcılar, kimlik doğrulama yöntemi olarak yalnızca SAML SSO bağlayıcısını kullanmakla sınırlandırılacaktır.

Logto'nun Oturum Açma Deneyiminde Microsoft Entra ID (OIDC) Bağlayıcısını Etkinleştirin

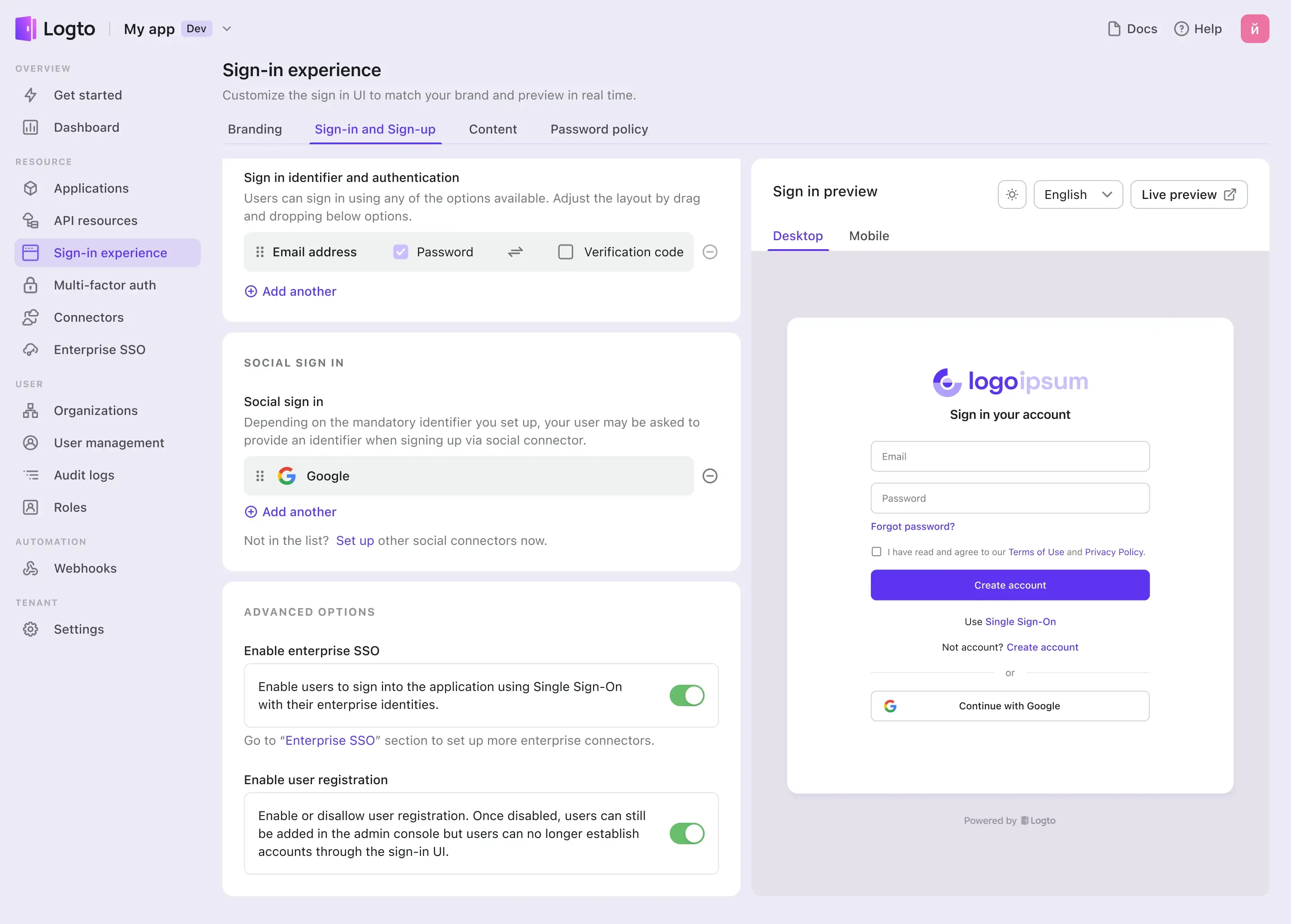

Oturum Açma Deneyimi sekmesine gidin ve kurumsal SSO'yu etkinleştirin.

Şimdi, Oturum Açma Deneyimi önizlemesi bölümünün sağ üst köşesindeki canlı önizleme butonunu kullanarak SSO entegrasyonunu test edebilirsiniz.