Logto kullanarak Azure SAML SSO Entegrasyonu

Azure SAML SSO'yu Logto kullanarak dakikalar içinde nasıl entegre edeceğinizi öğrenin.

Microsoft Entra ID, Azure Active Directory (Azure AD) olarak da bilinir ve kullanıcılar ve grupları yönetmek için kapsamlı bir kimlik ve erişim yönetimi çözümü sunar. Birçok organizasyon, kullanıcı ve gruplarını yönetmek için Azure AD kullanır ve ayrıca tek oturum açma (SSO) entegrasyonu için popüler bir tercihtir. Azure AD, SSO entegrasyonu için hem OpenID Connect (OIDC) hem de Security Assertion Markup Language (SAML) protokollerini destekler. Bu öğreticide, Logto uygulamanızı önce Azure SAML SSO ile nasıl entegre edeceğinizi göstereceğiz.

Ön Koşullar

Başlamadan önce, geçerli bir Azure hesabına sahip olduğunuzdan emin olun. Eğer yoksa, buradan ücretsiz bir Azure hesabı açabilirsiniz.

Bir Logto bulut hesabı. Eğer yoksa, bir Logto hesabı açmaktan memnuniyet duyarız. Logto, kişisel kullanım için ücretsizdir. Tüm özellikler, SSO özelliği dahil olmak üzere, geliştirici kiracılar için mevcuttur.

İyi entegre edilmiş bir Logto uygulaması da gereklidir. Eğer yoksa, bir Logto uygulaması oluşturmak için entegrasyon kılavuzunu izleyin.

Entegrasyon

Logto'da yeni bir Azure SAML SSO bağlayıcısı oluşturun

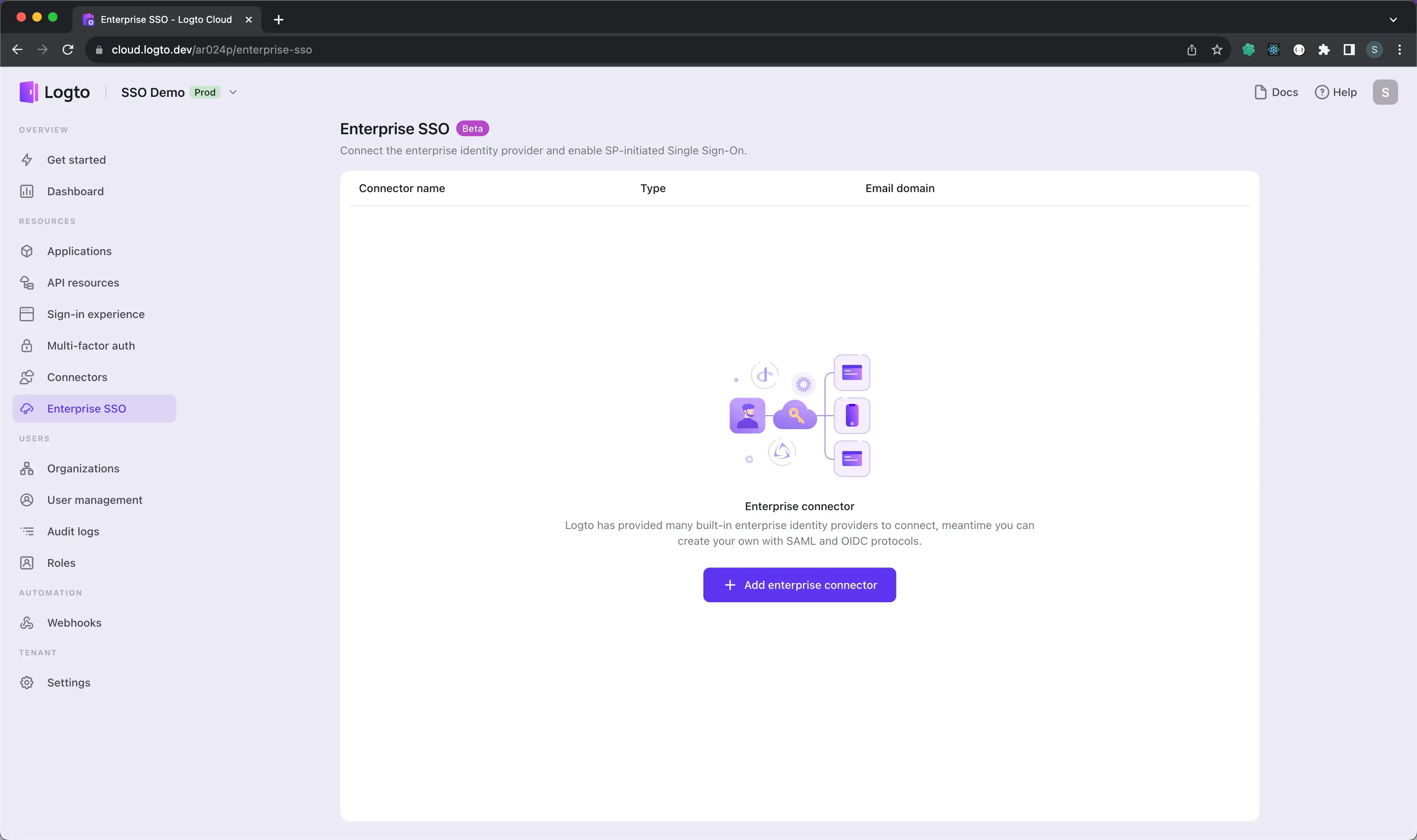

- Logto Bulut Konsolu sayfanızı ziyaret edin ve Kurumsal SSO sayfasına gidin.

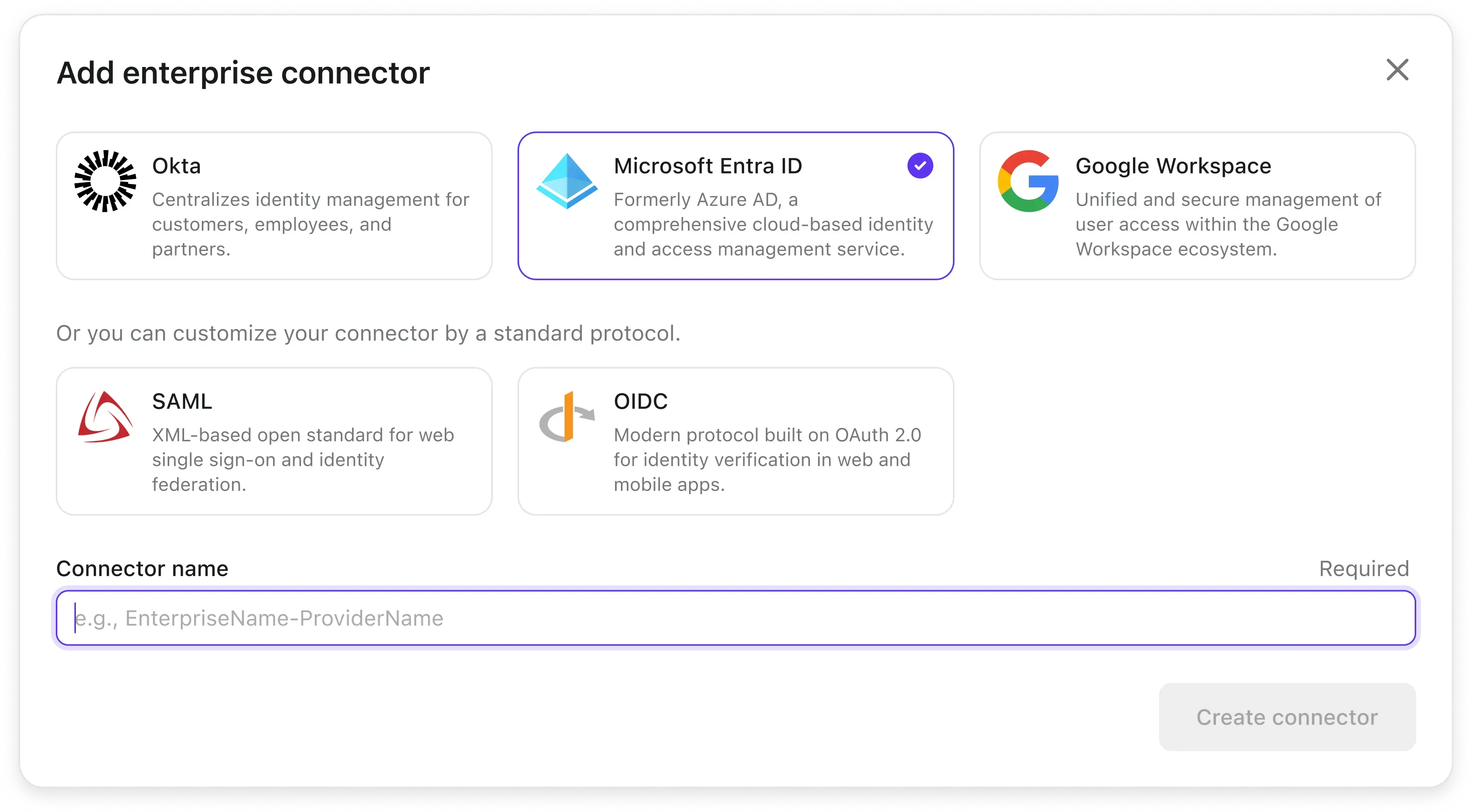

- Kurumsal SSO Ekle düğmesine tıklayın ve SSO sağlayıcısı olarak Microsoft Entra Id (SAML)'i seçin.

Azure portalını başka bir sekmede açalım ve Azure tarafında bir kurumsal uygulama oluşturmak için adımları takip edelim.

Azure kurumsal uygulaması oluşturun

-

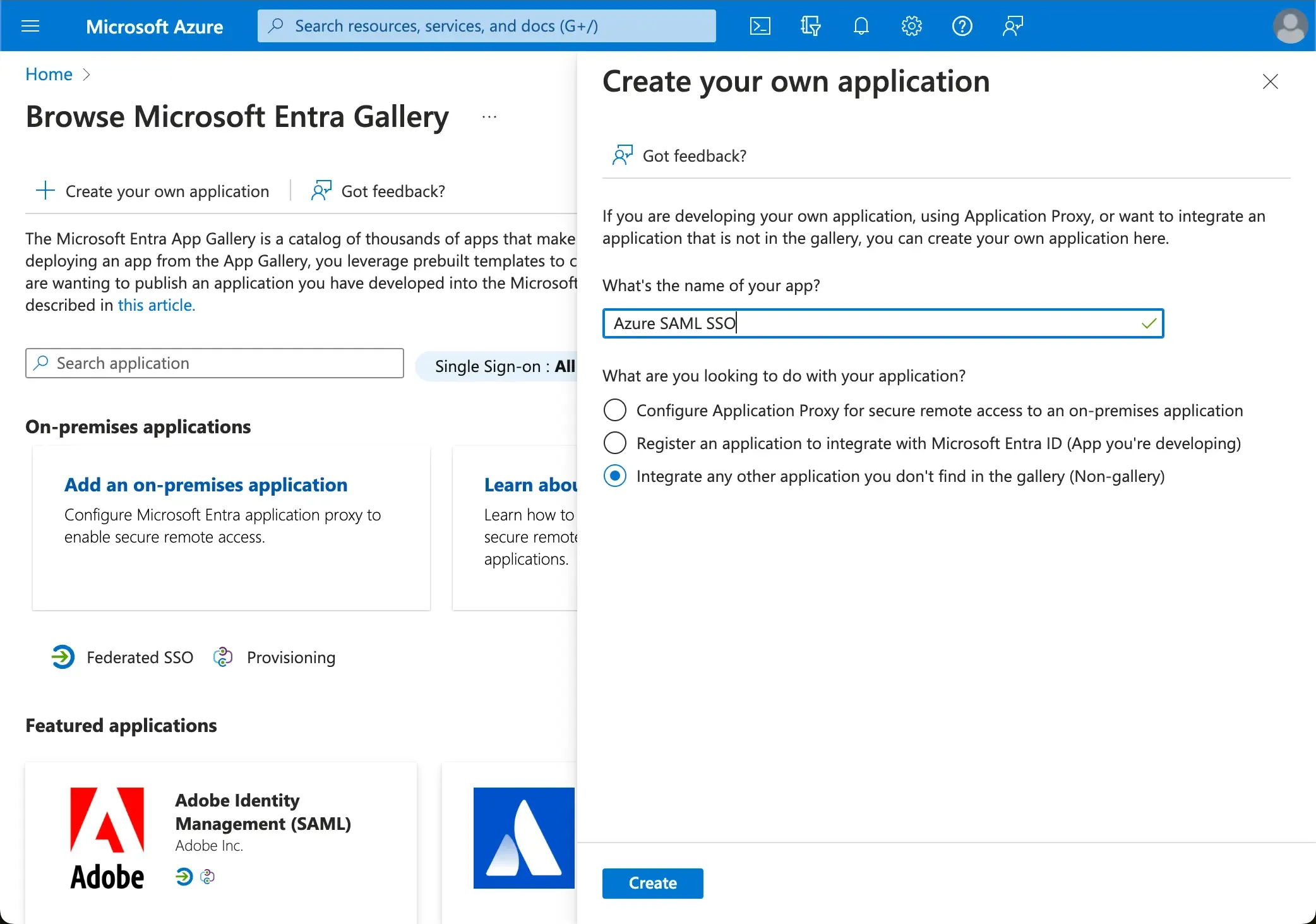

Azure portalı sayfasına gidin ve yönetici olarak oturum açın.

-

Microsoft Entra IDhizmetini seçin. -

Yan menüyü kullanarak

Kurumsal uygulamalara gidin.Yeni uygulamaya tıklayın ve üst menüdeKendi uygulamanızı oluşturunseçeneğini seçin. -

Uygulama adını girin ve

Galeride bulamadığınız herhangi bir uygulamayı entegre edin (Galeri değil)seçeneğini seçin.

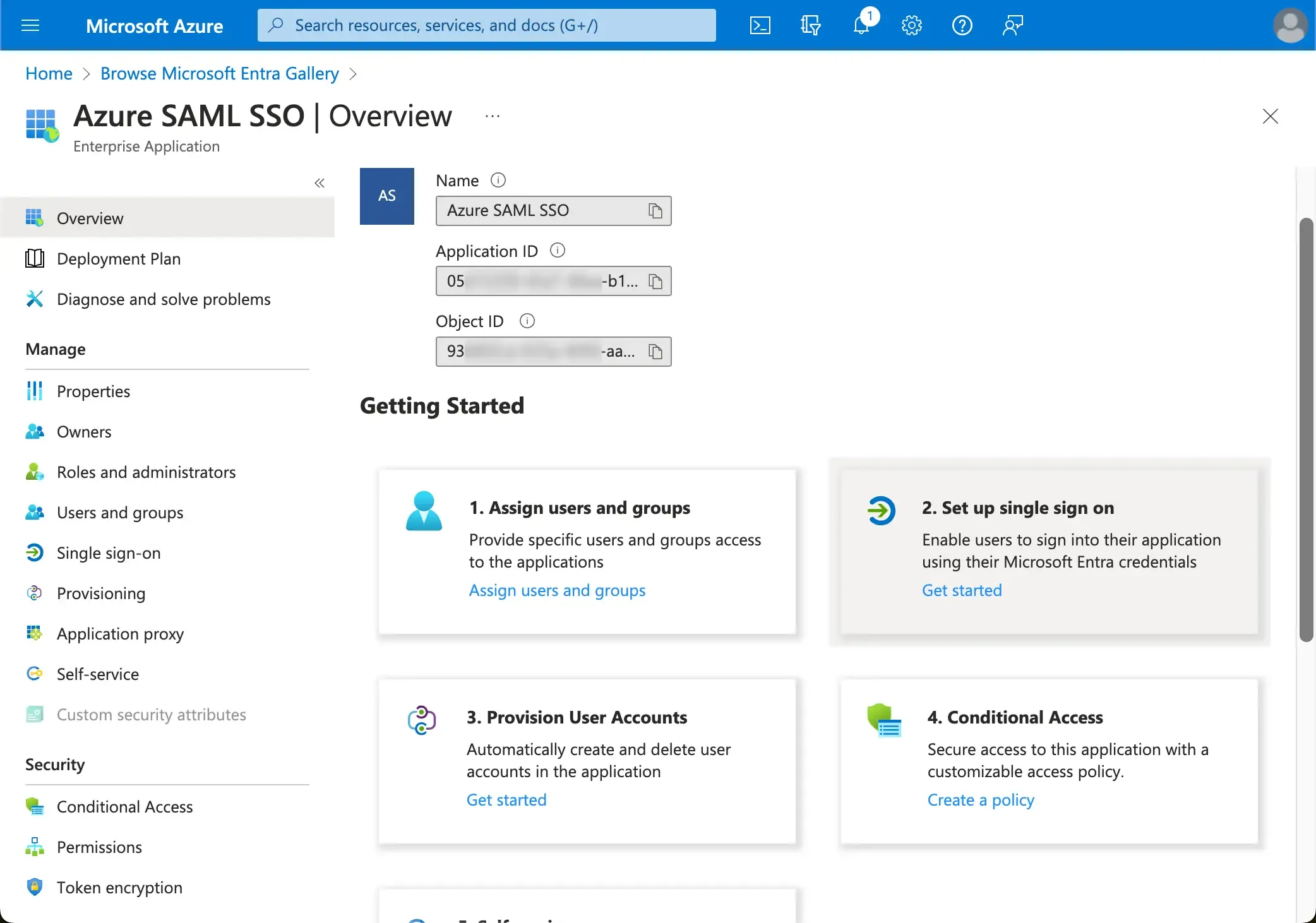

- Uygulama oluşturulduktan sonra,

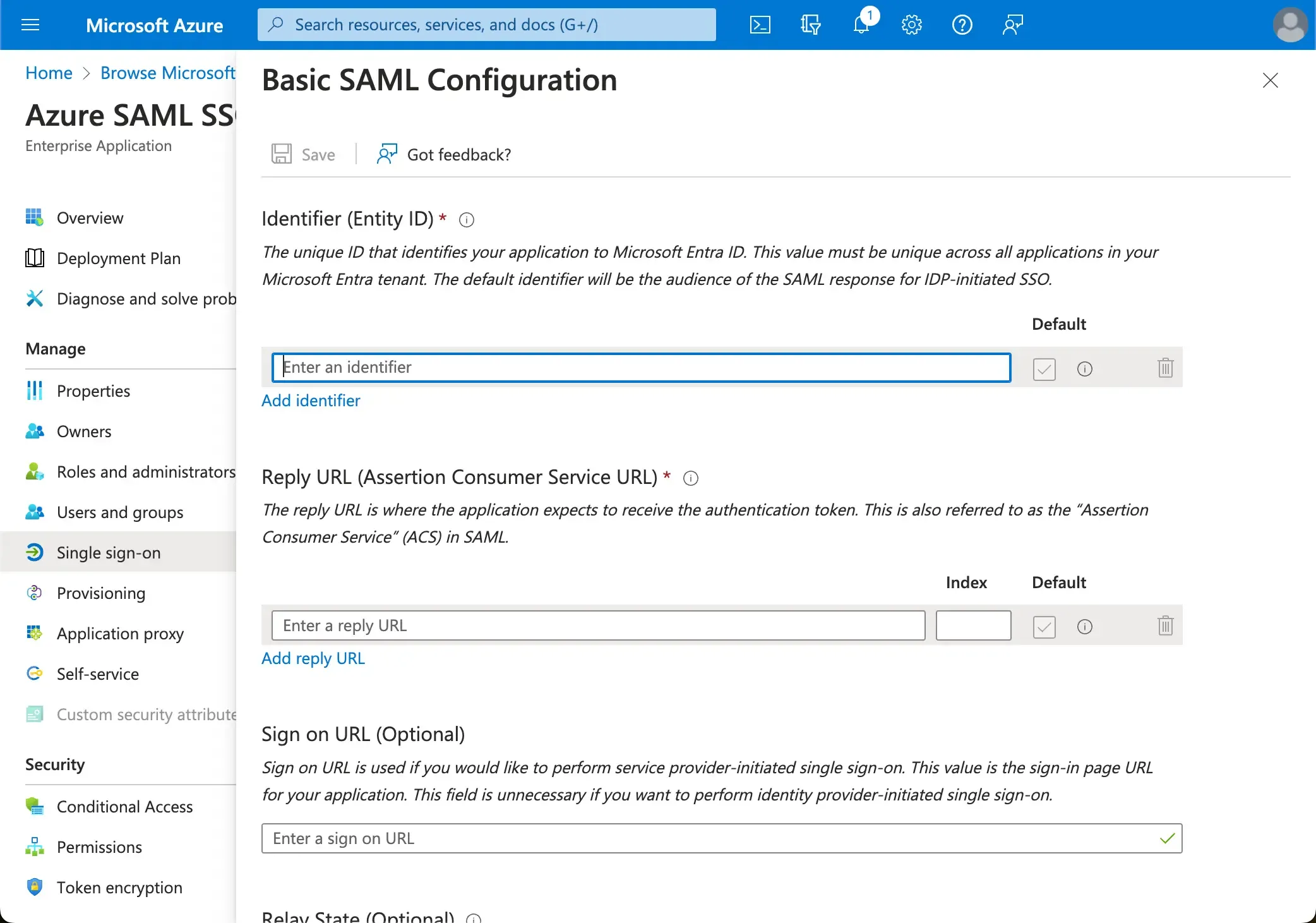

Tek oturum açma ayarlama>SAML'i seçin ve SAML SSO ayarlarını yapılandırın.

- İlk

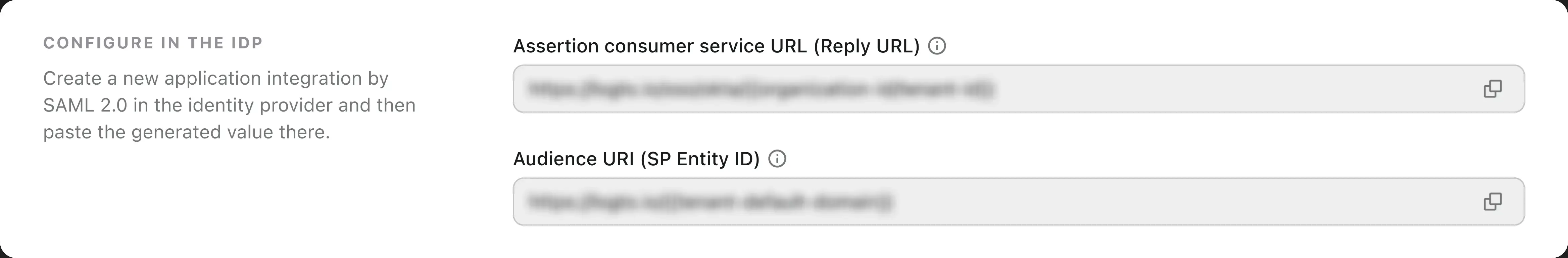

Temel SAML Yapılandırmasıbölümünü açın ve Logto'dan aşağıdaki bilgileri kopyalayın ve yapıştırın.

-

Kitle URI'si (SP Varlık Kimliği): Logto hizmetiniz için dünya çapında benzersiz bir tanımlayıcı olarak temsil edilir ve kimlik doğrulama istekleri sırasında SP için EntityId olarak işlev görür. Bu tanımlayıcı, IdP ve Logto arasında SAML doğrulamaları ve diğer kimlik doğrulama ile ilgili verilerin güvenli değişimi için kritik öneme sahiptir.

-

ACS URL'si: Bildirim Tüketici Hizmeti (ACS) URL'si, POST isteği ile SAML bildirimlerinin gönderildiği konumdur. Bu URL, IdP tarafından SAML bildiriminin Logto'ya gönderilmesi için kullanılır. Logto'nun, kullanıcının kimlik bilgilerini içeren SAML yanıtını almasını ve tüketmesini beklediği bir geri arama URL'si olarak işlev görür.

Yapılandırmayı kaydetmek için Kaydet'e tıklayın.

SAML IdP meta verilerini Logto'ya sağlayın

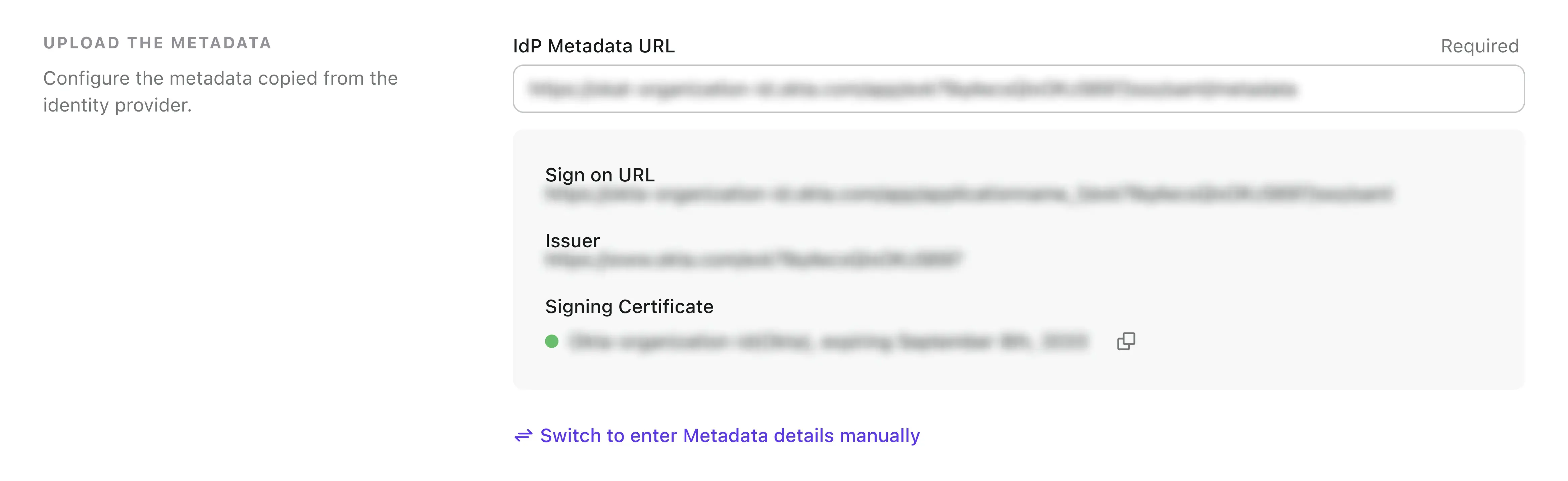

Azure'da SAML SSO uygulaması oluşturulduktan sonra, SAML IdP meta verilerini Logto'ya sağlayacaksınız. Meta veri yapılandırması, SAML IdP'nin genel sertifikasını ve SAML SSO son noktasını içerir.

-

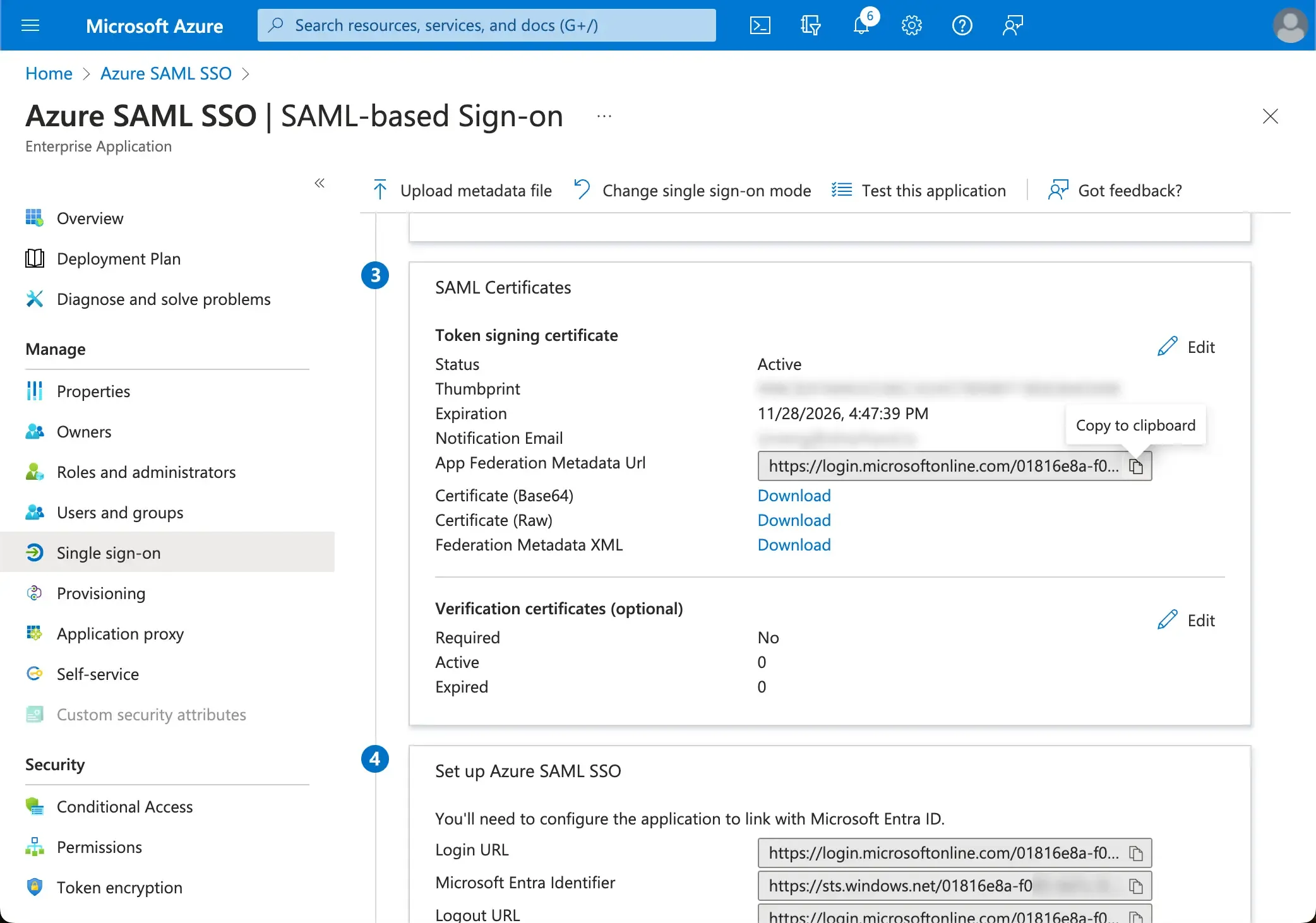

Logto, SAML meta verilerini yapılandırmanın üç farklı yolunu sunar. En kolay yol, meta veri URL'sidir. Azure portalında meta veri URL'sini bulabilirsiniz.

Azure AD SSO uygulamanızın

SAML Sertifikaları bölümündeUygulama Federasyonu Meta Veri URL'sinikopyalayın ve Logto'dakiMeta Veri URL'sialanına yapıştırın.

-

Kaydet düğmesine tıklayın ve Logto, URL'den meta verileri alacak ve SAML SSO entegrasyonunu otomatik olarak yapılandıracaktır.

Kullanıcı öznitelik eşlemesini yapılandırın

Logto, IdP'den dönen kullanıcı özniteliklerini Logto'daki kullanıcı özniteliklerine esnek bir şekilde eşlemek için bir yol sunar. Varsayılan olarak IdP'den Logto'ya eşlenecek kullanıcı öznitelikleri şunlardır:

- id: Kullanıcının benzersiz tanımlayıcısı. Logto, SAML yanıtından `nameID' iddiasını kullanıcı SSO kimlik id'si olarak okuyacaktır.

- email: Kullanıcının e-posta adresi. Logto, varsayılan olarak kullanıcı birincil e-posta olarak SAML yanıtından `email' iddiasını okuyacaktır.

- name: Kullanıcının adı.

Kullanıcı öznitelik eşleme mantığını ya Azure AD tarafında ya da Logto tarafında yönetebilirsiniz.

-

AzureAD kullanıcı özniteliklerini Logto kullanıcı özniteliklerine Logto tarafında eşleyin.

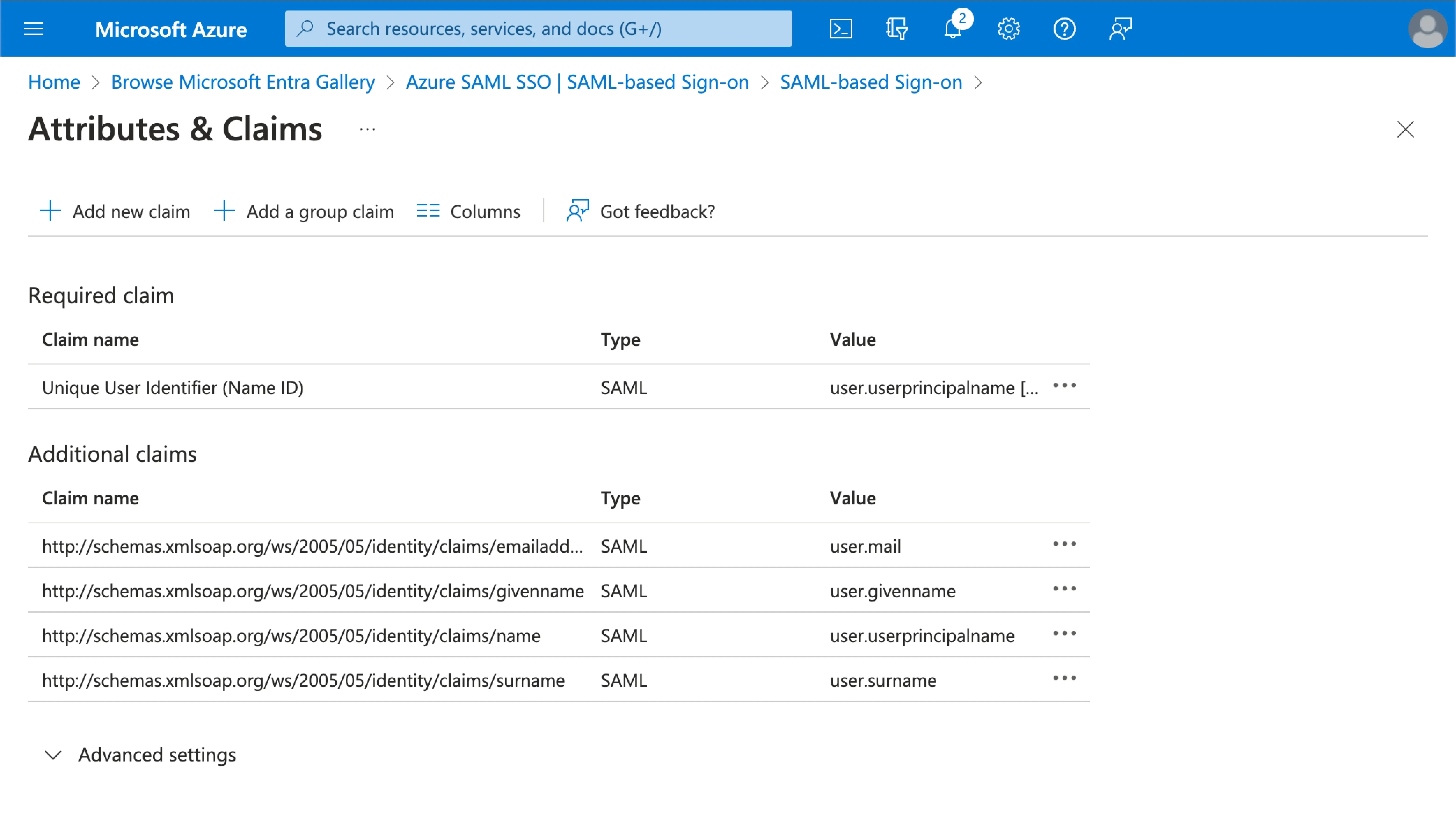

Azure AD SSO uygulamanızın

Öznitelikler ve İddialarbölümünü ziyaret edin.Aşağıdaki öznitelik adlarını (ad alanı ön eki ile birlikte) kopyalayın ve Logto'da ilgili alanlara yapıştırın.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Öneri: kullanıcı deneyimini geliştirmek için bu öznitelik değeriniuser.displaynameolarak güncelleyin)

-

-

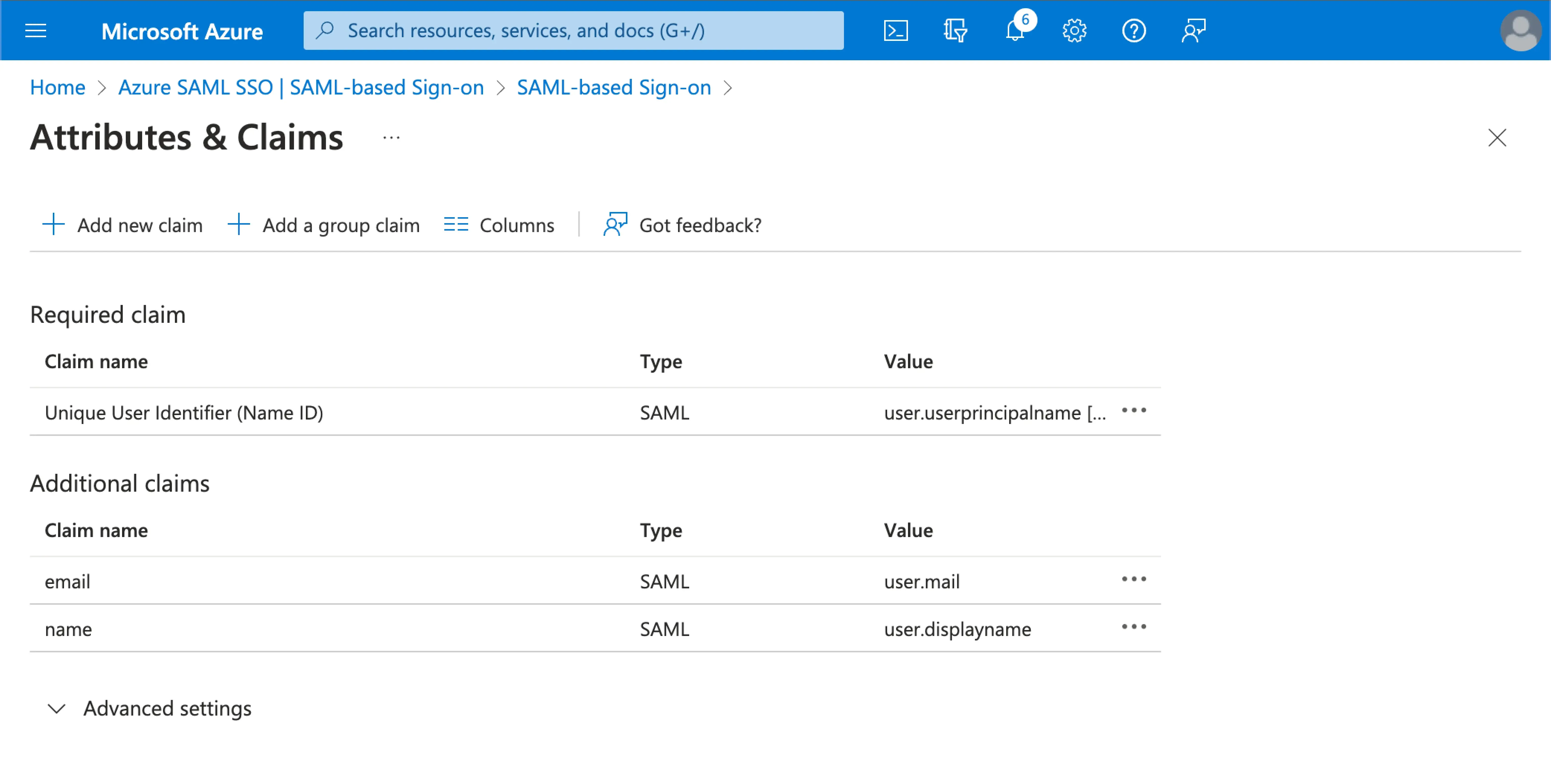

AzureAD kullanıcı özniteliklerini Logto kullanıcı özniteliklerine AzureAD tarafında eşleyin.

Azure AD SSO uygulamanızın

Öznitelikler ve İddialarbölümünü ziyaret edin.`Düzenle'ye tıklayın ve Ek iddialar' alanlarını Logto kullanıcı öznitelik ayarlarına göre güncelleyin:

- iddia adı değerini Logto kullanıcı öznitelik ayarlarına göre güncelleyin.

- ad alanı ön ekini kaldırın.

Kaydet'e tıklay�ın ve devam edin.

Aşağıdaki ayarlarla bitmelidir:

Azure AD tarafında ek kullanıcı öznitelikleri de belirtebilirsiniz. Logto, orijinal kullanıcı özniteliklerinin bir kaydını kullanıcının `sso_identity' alanında tutacaktır.

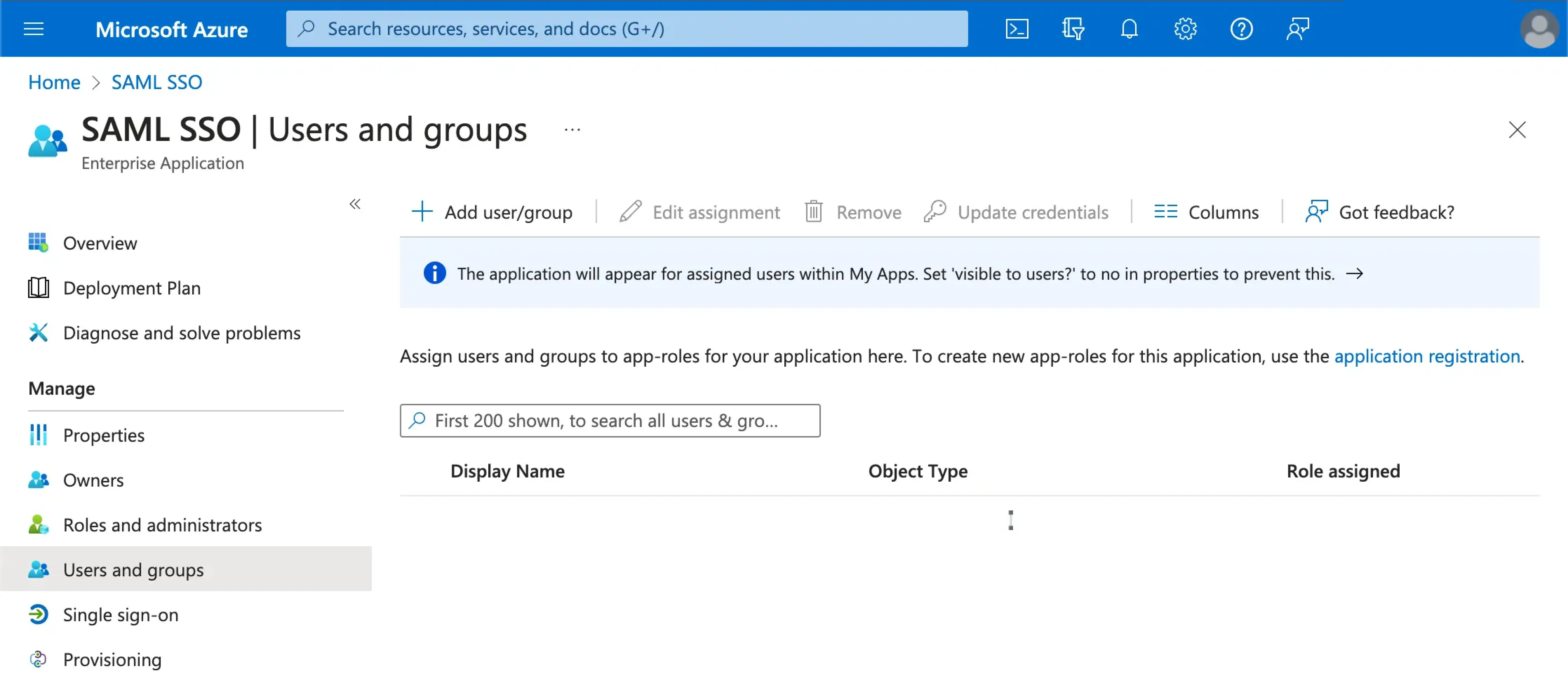

Azure SAML SSO uygulamasına kullanıcıları atayın

Kullanıcılara Azure SAML SSO uygulamasını atamanız, onlar için SSO deneyimini etkinleştirmenizi gerektirir.

Azure AD SSO uygulamanızın Kullanıcılar ve gruplar bölümünü ziyaret edin. Kullanıcıları Azure AD SSO uygulamasına atamak için Kullanıcı/grup ekle'ye tıklayın. Yalnızca Azure AD SSO uygulamanıza atanan kullanıcılar, Azure AD SSO bağlayıcısı aracılığıyla kimlik doğrulaması yapabilecektir.

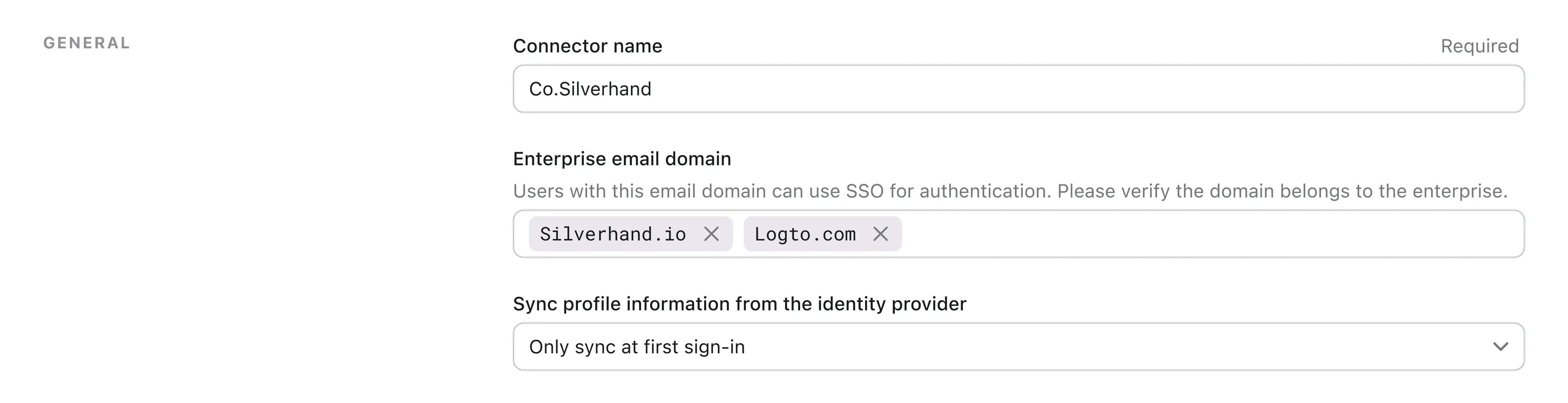

Logto'da Azure SAML SSO bağlayıcısını etkinleştirin

Logto'da email alan adını ayarlayın ve Azure SAML SSO bağlayıcısını etkinleştirin

Logto'nun SAML SSO bağlayıcısının deneyim sekmesinde organizasyonunuzun email alan adlarını sağlayın. Bu, SSO bağlayıcısını bu kullanıcılar için bir kimlik doğrulama yöntemi olarak etkinleştirecektir.

Belirtilen alan adlarındaki e-posta adreslerine sahip kullanıcılar, yalnızca kimlik doğrulama yöntemi olarak SAML SSO bağlayıcısını kullanmakla sınırlı olacaklardır.

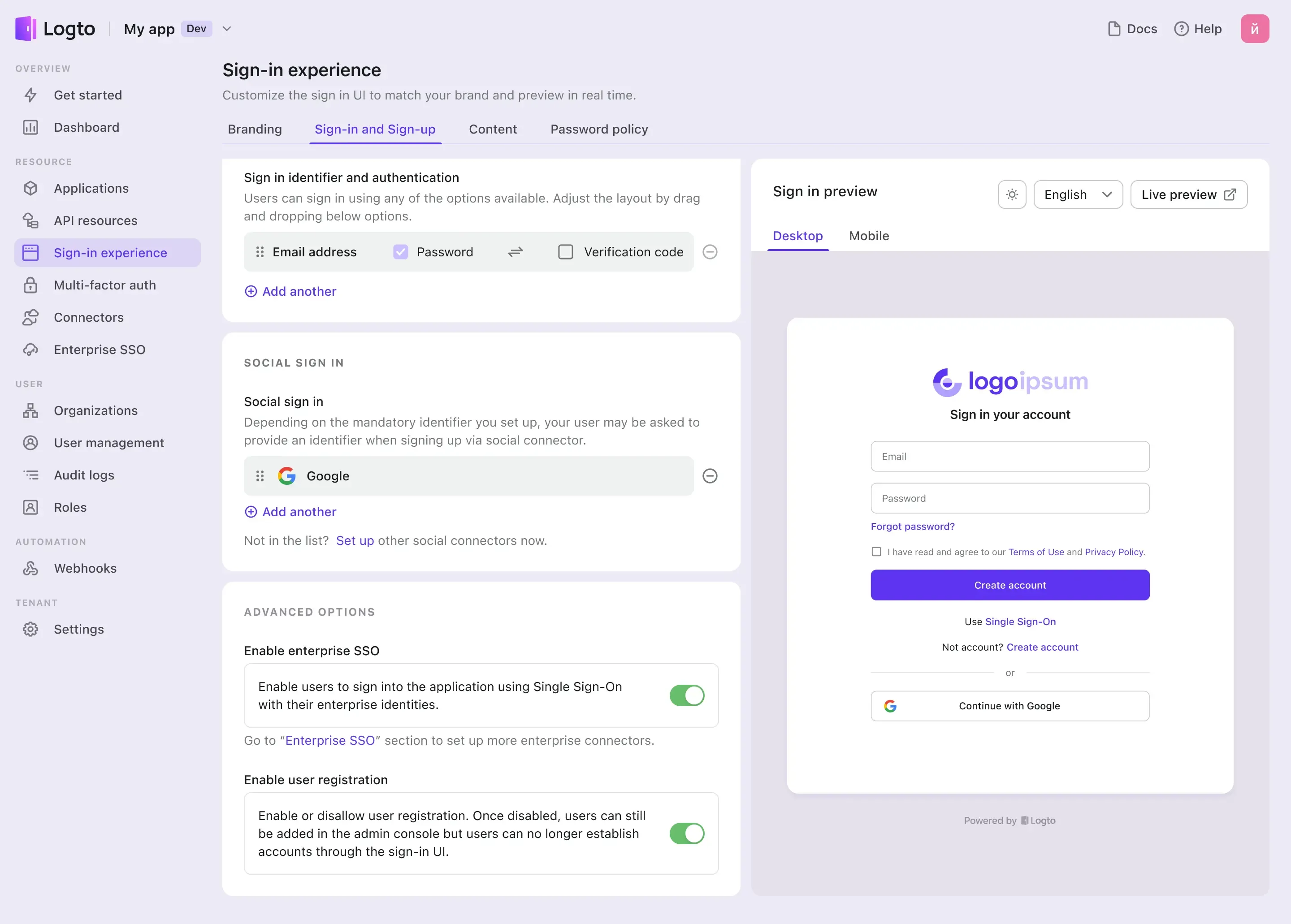

Logto'nun oturum açma deneyiminde Azure SAML SSO bağlayıcısını etkinleştirin

Oturum Açma Deneyimi sekmesine gidin ve kurumsal SSO'yu etkinleştirin.

Şimdi, Oturum Açma Deneyimi ön izlemesi bölümünün sağ üst köşesindeki canlı ön izleme düğmesini kullanarak SSO entegrasyonunu test edebilirsiniz.