Logto ürün güncellemeleri (2024 Temmuz)

Geçen ay bir sürü yeni özellik ve iyileştirmeler tanıttık. Ayrıca, uyumluluk ile ilgili büyük haberlerimiz var.

Uyumluluk

Artık resmi olarak SOC 2 Tip I uyumluyuz! 🎉 Yakında Tip II denetimi de gelecek.

Kuruluşlar için Tam Zamanında sağlama

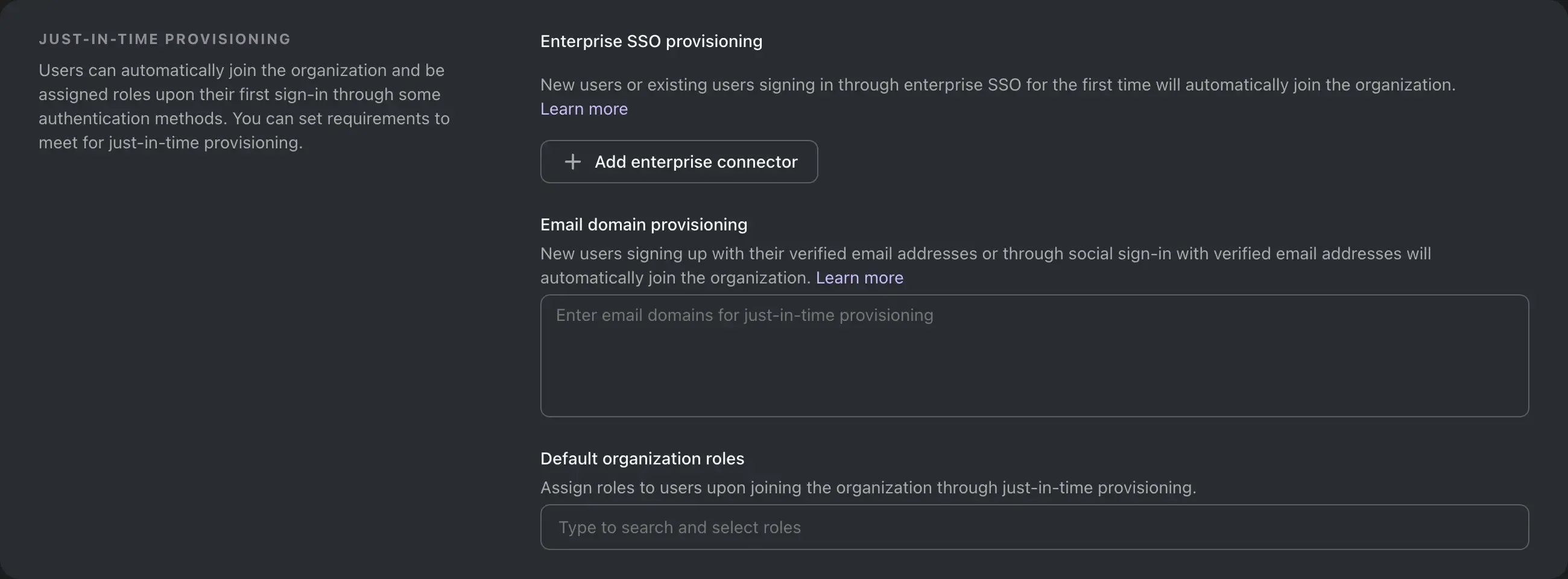

Bu özellik, kullanıcıların belirli kimlik doğrulama yöntemleriyle ilk oturum açtıklarında otomatik olarak kuruluşa katılmalarını ve rollerin atanmasını sağlar. Tam Zamanında sağlama için karşılanacak gereksinimleri belirleyebilirsiniz.

Bu özelliği kullanmak için kuruluş ayarlarına gidin ve "Tam Zamanında sağlama" bölümünü bulun. Yönetim API'leri de bu özelliği /api/organizations/{id}/jit altındaki rotalar aracılığıyla yapılandırmak için kullanılabilir. Daha fazla bilgi edinmek için Tam Zamanında sağlama sayfasına bakın.

E-posta alanları

Yeni kullanıcılar, eğer:

- Doğrulanmış e-posta adresleri ile kaydolursa veya;

- Doğrulanmış e-posta adresleri ile sosyal oturum açmayı kullanırsa,

Otomatik olarak Tam Zamanında sağlama ile kuruluşlara katılacaklardır.

Bu, aynı e-posta alanına sahip kuruluşlar için geçerlidir.

Açmak için tıklayın

Bu özelliği etkinleştirmek için, Yönetim API'si veya Logto Konsolu aracılığıyla e-posta alanı ekleyebilirsiniz:

- Yönetim API'sine şu yeni uç noktaları ekledik:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- Logto Konsolu'nda, kuruluş ayrıntıları sayfasında -> "Tam Zamanında sağlama" bölümünde e-posta alanlarını yönetebilirsiniz.

SSO bağlayıcılar

Kuruluş için SSO bağlayıcılı Tam Zamanında sağlama yapılandırılmış ise, yeni veya mevcut kullanıcılar, kuruluşlara otomatik olarak katılacak.

Açmak için tıklayın

Bu özelliği etkinleştirmek için, Yönetim API'si veya Logto Konsolu aracılığıyla SSO bağlayıcıları ekleyebilirsiniz:

- Yönetim API'sine şu yeni uç noktaları ekledik:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- Logto Konsolu'nda, kuruluş ayrıntıları sayfasında -> "Tam Zamanında sağlama" bölümünde SSO bağlayıcılarını yönetebilirsiniz.

Varsayılan kuruluş rolleri

Bu özellik ile sağlanan kullanıcılar için varsayılan roller de yapılandırılabilir. Kullanıcı sağlandığında bu varsayılan roller atanacaktır.

Açmak için tıklayın

Bu özelliği etkinleştirmek için, Yönetim API'sini veya Logto Konsolu'nu kullanarak varsayılan rolleri belirleyebilirsiniz:

- Yönetim API'sine şu yeni uç noktaları ekledik:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- Logto Konsolu'nda, kuruluş ayrıntıları sayfasında -> "Tam Zamanında sağlama" bölümünde varsayılan rolleri yönetebilirsiniz.

Kuruluşlar için Makineden makineye uygulamalar

Bu özellik, makineden makineye uygulamaların kuruluşlarla ilişkilendirilmesine ve kuruluş rolleri ile atanmasına olanak tanır.

OpenID Connect grant

client_credentials grant türü artık kuruluşlar için destekleniyor. Bu grant türünü kullanarak bir kuruluş için erişim belirteci alabilirsiniz.

Konsol güncellemelerini açmak için tıklayın

- Kuruluş rollerine yeni bir "makineden makineye" türü ekleyin. Mevcut roller artık "kullanıcı" türündedir.

- Kuruluş ayrıntıları sayfasında -> Makineden makineye uygulamalar bölümünde makineden makineye uygulamaları yönetebilirsiniz.

- Makineden makineye uygulama ayrıntıları sayfasında ilişkili kuruluşları görüntüleyebilirsiniz.

Yönetim API güncellemelerini açmak için tıklayın

Yönetim API'sine bir dizi yeni uç nokta eklendi:

- Makineden makineye uygulamaları yönetmek için

/api/organizations/{id}/applications. - Bir kuruluşta belirli bir makineden makineye uygulamayı yönetmek için

/api/organizations/{id}/applications/{applicationId}. - Makineden makineye bir uygulamanın ilişkili kuruluşlarını görüntülemek için

/api/applications/{id}/organizations.

Swagger (OpenAPI) iyileştirmeleri

OpenAPI yanıtında Yönetim API için operationId oluştur

Spesifikasyona göre:

operationId, bir işlemi tanımlamak için kullanılan isteğe bağlı benzersiz bir dizedir. Eğer sağlanırsa, bu kimlikler API'nizde tanımlanan tüm işlemler arasında benzersiz olmalıdır.

Bu, istemci SDK'larının farklı dillerde oluşturulmasını büyük ölçüde basitleştirir, çünkü aşağıdaki örneklerde olduğu gibi otomatik oluşturulanlardan daha anlamlı işlev adları oluşturur:

GET /api/swagger.json uç noktasının döndürdüğü OpenAPI şeması düzeltildi

organizationId:rootgibi parametre adlarında:karakteri geçersizdir. Bu karakterler-ile değiştirildi./api/.well-known/endpoints/{tenantId}rotasınıntenantIdparametresi üretilen OpenAPI spesifikasyon dökümanında eksikti ve doğrulama hatalarına yol açıyordu. Bu sorun düzeltildi.

Backchannel oturum kapatma desteği

OpenID Connect Back-Channel Logout 1.0 desteğini etkinleştirdik.

Backchannel oturum kapatma için kayıt olmak için Logto Konsolu'nda uygulama detayları sayfasına gidin ve "Backchannel oturum kapatma" bölümünü bulun. RP'nizin backchannel oturum kapatma URL'sini girin ve "Kaydet"e tıklayın.

Ayrıca, backchannel oturum kapatma için oturum gereksinimlerini etkinleştirebilirsiniz. Etkinleştirildiğinde, Logto, oturum kapatma jetonunda sid talebini ekleyecektir.

Programatik kayıt için, oidcClientMetadata nesnesindeki backchannelLogoutUri ve backchannelLogoutSessionRequired özelliklerini ayarlayabilirsiniz.

Oturum açma deneyimi

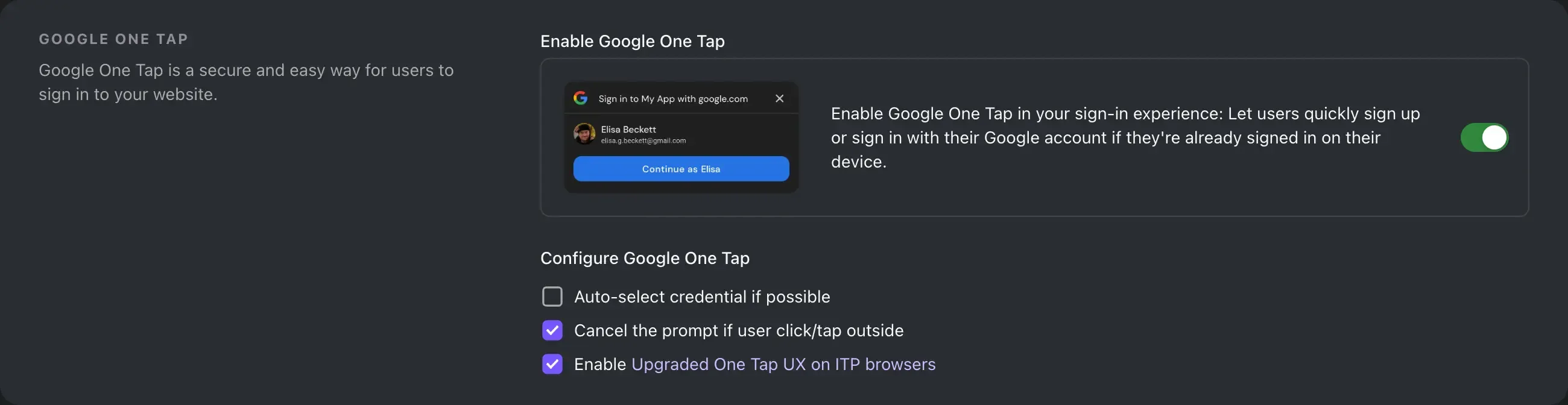

Google One Tap desteği

Google'ı bir sosyal bağlayıcı olarak eklediğinizde, Google hesaplarına sahip kullanıcılar için daha sorunsuz bir oturum açma deneyimi sunmak amacıyla Google One Tap'ı etkinleştirebilirsiniz.

Logto Konsolu'ndaki Google bağlayıcı ayarlarına gidin ve "Google One Tap" seçeneğini açın.

Google One Tap hakkında daha fazla bilgi için, Google One Tap'ı Etkinleştirme sayfasına bakın.

Oturum açma sırasında manuel hesap bağlamayı atlamaya izin ver

Bu yapılandırmayı Konsol -> Oturum açma deneyimi -> Kayıt ve oturum açma -> Sosyal oturum açma -> Otomatik hesap bağlama altında bulabilirsiniz.

Açıldığında, bir kullanıcı sisteme yeni olan bir sosyal kimlikle oturum açarsa ve aynı tanımlayıcıya (örneğin, e-posta) sahip tam olarak bir mevcut hesap varsa, Logto kullanıcıya hesap bağlama sormak yerine sosyal kimlik ile hesabı otomatik olarak bağlayacaktır.

Oturum açma deneyimi için koşullu politikaları kabul etme

Oturum açma deneyimi için hizmet şartları kabul politikasını belirlemenizi sağlayacak yeni bir yapılandırma ekledik:

- Otomatik: Kullanıcılar hizmeti kullanmaya devam ederek otomatik olarak şartları kabul eder.

- Sadece Manuel Kayıt: Kullanıcılar kayıt işlemi sırasında bir kutuyu işaretleyerek şartları kabul etmelidir ve oturum açarken kabul etmelerine gerek yoktur.

- Manuel: Kullanıcılar kayıt olurken veya oturum açarken bir kutuyu işaretleyerek şartları kabul etmelidir.

Konsol iyileştirmeleri

- Ruby ve Chrome uzantı kılavuzu eklendi.

- Uygulama ayrıntıları formunda OIDC sağlayıcı (issuer) uç noktası görüntülenir.

- Uygulama kılavuzları, daha iyi bir geliştirici deneyimi sağlamak üzere yeniden düzenlendi.

- Artık kullanıcı ayarları sayfasında kullanıcının

profileözelliğini görüntüleyebilir ve güncelleyebilirsiniz. - Makineden makineye uygulama entegrasyon kullanıcı deneyimi iyileştirildi.

- Silinen uygulamalarla ilişkilendirildiğinde denetim günlüğünde hata bildirimlerinin (toast) belirmesine neden olan bir gerileme hatası düzeltildi.

Diğer iyileştirmeler

- Özel JWT kullanıcı bağlamına

hasPasswordeklendi. - Bağlayıcı: Google ve Azure AD bağlayıcıları artık özel

promptdestekliyor. - Kuruluş başına çok faktörlü kimlik doğrulama gereksinimi desteği:

- Bir kuruluş artık üyelerinin çok faktörlü kimlik doğrulaması (MFA) yapılandırmasını gerektirebilir. Eğer bir kuruluşun bu gereksinimi var ve bir üye MFA yapılandırmasına sahip değilse, üye kuruluş erişim belirtecini alamaz.

- Canlı önizleme için oturum açtıktan sonra bir geliştirici paneli kullanılabilir.

GET /api/organizations/{id}/users/{userId}/rolesiçin sayfalama artık isteğe bağlı.sayfavelimitsorgu parametrelerini sağlamazsanız, API tüm rolleri döndürür.User.Deletedwebhook olayına kullanıcı ayrıntı verilerini ekledik.