Logto ürün güncellemesi: Bulut iş birliği, doğrudan oturum açma, tembel şifre geçişi ve daha fazlası

App ekosisteminizi oluşturmak için Logto'yu bir OpenID Connect kimlik sağlayıcısı olarak kullanın; Protected App ile iki girişle kimlik doğrulama ekleyin; ve Blazor, SvelteKit, Nuxt.js, Expo (React Native) ve Angular için yeni rehberleri keşfedin.

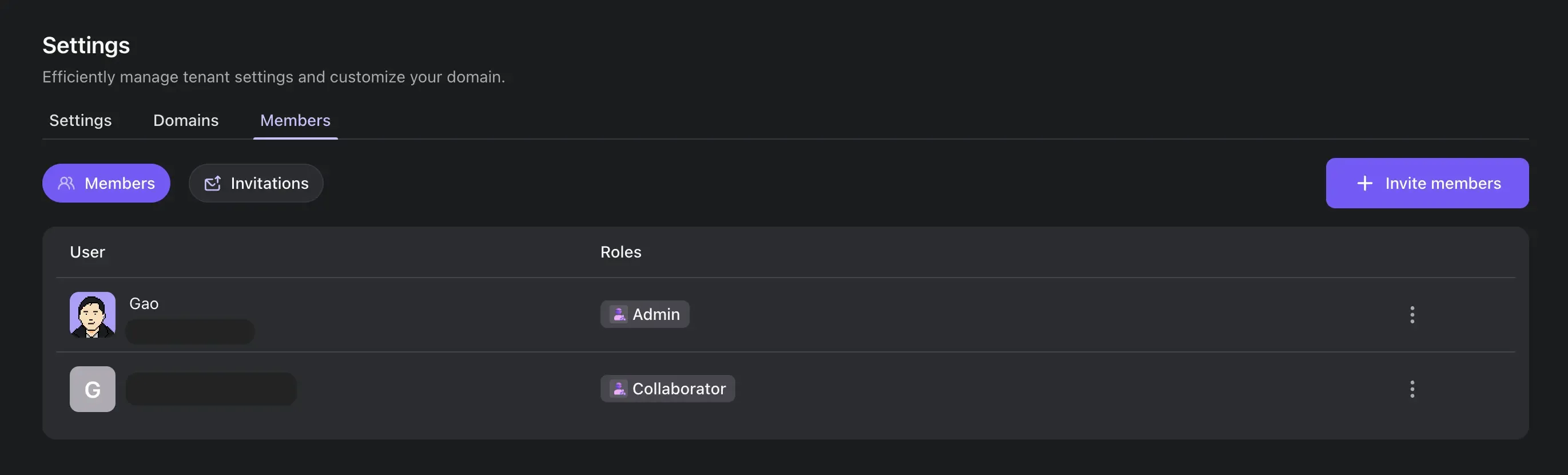

Logto Bulut iş birliği

Uzun zamandır beklenen özellik nihayet geldi! Artık takım üyelerinizi Logto kiracınıza davet edebilirsiniz. Uygulamalarınızı, kullanıcılarınızı ve diğer kaynaklarınızı yönetmek için takım üyelerinizle iş birliği yapın.

Takım üyelerinizi davet etmek için aşağıdaki adımları izleyin:

- Kiracı ayarlarınıza gidin ("Ayarlar" sekmesi).

- "Üyeler" sekmesine tıklayın.

- "Üyeleri davet et" butonuna tıklayın.

Davet etmek istediğiniz takım üyesinin e-posta adresini girin ve onlara atamak istediğiniz rolü seçin:

- Yönetici: Kiracının tüm kaynaklarına tam erişim ve yönetim.

- İş birliği yapan: Kimlik ile ilgili kaynakları yönetebilir, ancak bazı kısıtlamalarla:

- Faturalama bilgilerine erişim yok

- Diğer üyeleri davet edemez veya yönetemez

- Kiracı adını değiştiremez

- Kiracıyı silemez

Daha fazla bilgi için Takım üyelerinizi davet edin sayfasına bakın.

Doğrudan oturum açma

Artık ilk ekranı atlayarak güncel bir oturum açma yöntemini doğrudan çağırabilirsiniz. Bu özellik, web sitenizde bir "Google ile Oturum Aç" butonu olduğunda, oturum açma yöntemine doğrudan bir bağlantınız olduğunda gibi durumlarda yararlıdır.

Bu özelliği kullanmak için kimlik doğrulama isteğine direct_sign_in parametresini geçirmeniz gerekir. Aşağıdaki yöntemleri destekler:

- Sosyal bir bağlayıcı

- Kurumsal SSO bağlayıcı

Daha fazla bilgi edinmek için Doğrudan oturum açma dökümantasyonunu inceleyin.

İlk ekran parametresi

Oturum açma deneyimi, OIDC kimlik doğrulama isteğinde first_screen parametresi ayarlanarak özel bir ekranla başlatılabilir. Bu parametre, şu anda kullanımda olmayan interaction_mode parametresinin yerine geçmektedir.

Daha fazla bilgi için İlk ekran dökümantasyonuna bakın.

Tam OpenID Connect standart iddiaları desteği

Kalan OpenID Connect standart iddiaları için destek ekledik. Artık bu iddialar, hem kimlik tokenlarında hem de /me uç noktasından alınan yanıtlarda erişilebilir.

Ek olarak, standart kapsamlar - iddialar eşlemesine uyum sağlıyoruz. Bu, profile kapsamını kullanarak çoğu profil iddiasını alabileceğiniz ve address iddiasını address kapsamını kullanarak elde edebileceğiniz anlamına gelir.

Yeni eklenen tüm iddialar için, bu iddiaları user.profile alanında saklıyoruz.

Sosyal veriler

Logto'nun tanıdığı iddialara ek olarak, tüm sosyal bağlayıcılar, sosyal sağlayıcı tarafından döndürülen ham verileri de rawData alanında saklar.

Bu verilere bir kullanıcı nesnesinde erişmek için, user.identities.[idp-name].details.rawData alanını kullanabilirsiniz.

Tembel şifre geçişi

Kullanıcıları eski bir sistemden Logto'ya geçirirken, kullanıcının orijinal şifre hash'ini saklamak için POST /users API'deki passwordAlgorithm ve passwordDigest alanlarını kullanabilirsiniz.

Şu anda desteklenen algoritmalar şunlardır:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Kullanıcı oturum açtığında, Logto sağlanan algoritma ve digest ile şifreyi doğrular; eğer doğrulama başarılı olursa, Logto şifreyi otomatik olarak yeni Argon2 hash'ine geçirir.

Daha fazla bilgi için API referansı sayfasına bakın.

İyileştirmeler

POST /usersAPI'sindeavatarvecustomDataalanları desteklenmektedir.- Logto OSS Console'da imzalama anahtarı döngüsü desteklenmektedir.

- Canlı ön izleme (demo app) kimlik doğrulama talebine arama parametrelerini taşıyın.

- Logto demo uygulamasına arama parametreleri ile girildiğinde, kullanıcı kimliği doğrulanmamışsa, arama parametreleri artık kimlik doğrulama talebine taşınır. Bu, OIDC kimlik doğrulama akışının belirli parametrelerle manuel olarak test edilmesine olanak tanır.

GET /organization-rolesartık sonuçları rol kimliği, adı veya açıklamasına göre filtrelemek içinqsorgu parametresi ile çağrılabilir.

Hatalar

- Console: Microsoft sosyal bağlayıcı entegrasyon rehberindeki sorunlar giderildi.

- Console: Yeni bir API kaynağı oluşturmak için gösterge geçerli bir mutlak URI olmalıdır.

- Deneyim: Üçüncü taraf uygulamanın

/interaction/consentuç noktası 500 hatası çözüldü. - Deneyim: Yerel ortamda nesne olmayan mesajları atla. Bu, yeni iOS sürümlerinin

WKWebViewinde yaşanan bir sorunu çözer.

Geliştirme

@logto/connector-kit: [KIRICI]SocialUserInfoveGetUserInfotürlerini güncelleyin@logto/connector-kit: [KIRICI]parseJsonveparseJsonObjectsonuçlarını koruyun

Devam eden çalışmalar

Aşağıdaki özellikler üzerinde çalışıyoruz:

- Özelleştirilebilir erişim token iddiaları (yakında geliyor)

- Organizasyonlar için API kaynağı

- Logto'yu bir SAML kimlik sağlayıcısı olarak kullanın