MFA'yı Keşfetmek: Ürüne Yönelik Bir Kimlik Doğrulama

Çok Faktörlü Kimlik Doğrulama'yı (MFA) temel bileşenleri, kullanıcı süreçleri ve temel rehber ilkeleri aracılığıyla çözümleme.

Dijital dünyada, her uygulama aynı şekilde giriş yapmak için kullanılsaydı, kim olduğumuzu kanıtlama sürecimizi basitleştirerek zaman ve kaynak tasarrufu yapabilir miydik? Mümkün gibi geliyor, değil mi? Her şey için "Google ile Devam Et" kullandığınızda veya tüm işlerinizi halletmek için tek bir e-posta ve şifre kombinasyonu kullandığınızda olduğu gibi.

Ama gerçek hikaye daha ilginç. Her uygulama, giriş yapanın siz olduğunuzdan emin olmak için kendine özgü bir yol izler. Bilgilerimizi güvende tutmak, kullanıcı deneyimlerini dengelemek ve kullanıcı başına gizlilik tercihlerini korumak için bu doğrulama sürecine çaba harcıyoruz.

Herkes için sihirli bir formül olmadığına göre, doğrulamanın nasıl çalıştığını çözelim ve hizmetle uyumlu tasarımlar oluşturalım.

Temel bilgiler: kimlik doğrulamanın iki parçası

Kimlik doğrulama, kim olduğunuzu doğrulamak için kullanılan süslü bir kelime, iki şeyden oluşur: Bir Tanımlayıcı ve Bir Doğrulama Faktörü.

Tanımlayıcıyı "Merhaba, ben Sarah." demek gibi düşünebilirsiniz. Siz "Ah, bu Sarah, güzel." diye düşünebilirsiniz. Ama güvenlik çalışanları "Gerçekten bu Sarah mı? Sarah, erişim kazanmak için gerekli kimlik bilgilerine sahip mi?" diye sorar. İşte burada, Doğrulama Faktörü devreye girer. Bunu teknik terimlerle açıklayalım.

Tanımlayıcılar: dijital kimliğiniz

Tanımlayıcılar, bir kullanıcının neye erişebileceğini belirler. Kaynaklar her zaman kıt olduğundan, kimliğiniz sizin benzersiz geçiş biletinizdir. Adım bir: giriş sayfasına tanımlayıcınızı girin. Ancak takma ad veya tam ad ile gitmiyoruz – bu, bir arama aşırı yüklenmesi anlamına gelir. Kullanılabilecek tanımlayıcılar şunlardır:

-

Kullanıcı Kimliği: Teknik olarak değişmez ve benzersizdir. Yönetici yönetimi gibi, ancak kullanıcılar her ürün için bunu hatırlamayabilirler.

-

Kullanıcı Adı: Kullanıcı Kimliğinin kullanıcı dostu bir versiyonu. Hesap sisteminde benzersizdir ve tekrarlanamaz. Sosyal platformlar profilleri kişiselleştirir, ancak tanınmayı sabit tutmak için Kullanıcı Adı olmalıdır. Sınırlı değişiklikler, belki de ücretli olanlar.

-

Kimlik Numarası: Kimlik kartları, öğrenci kimlikleri veya banka kartı numaraları gibi sağlam ve benzersiz tanımlayıcılardır. Kolayca hatırlanmasa da, ana kimliğinizi unuttuğunuzda güvenilir bir yedekleme mekanizması olarak geri alınabilirler.

-

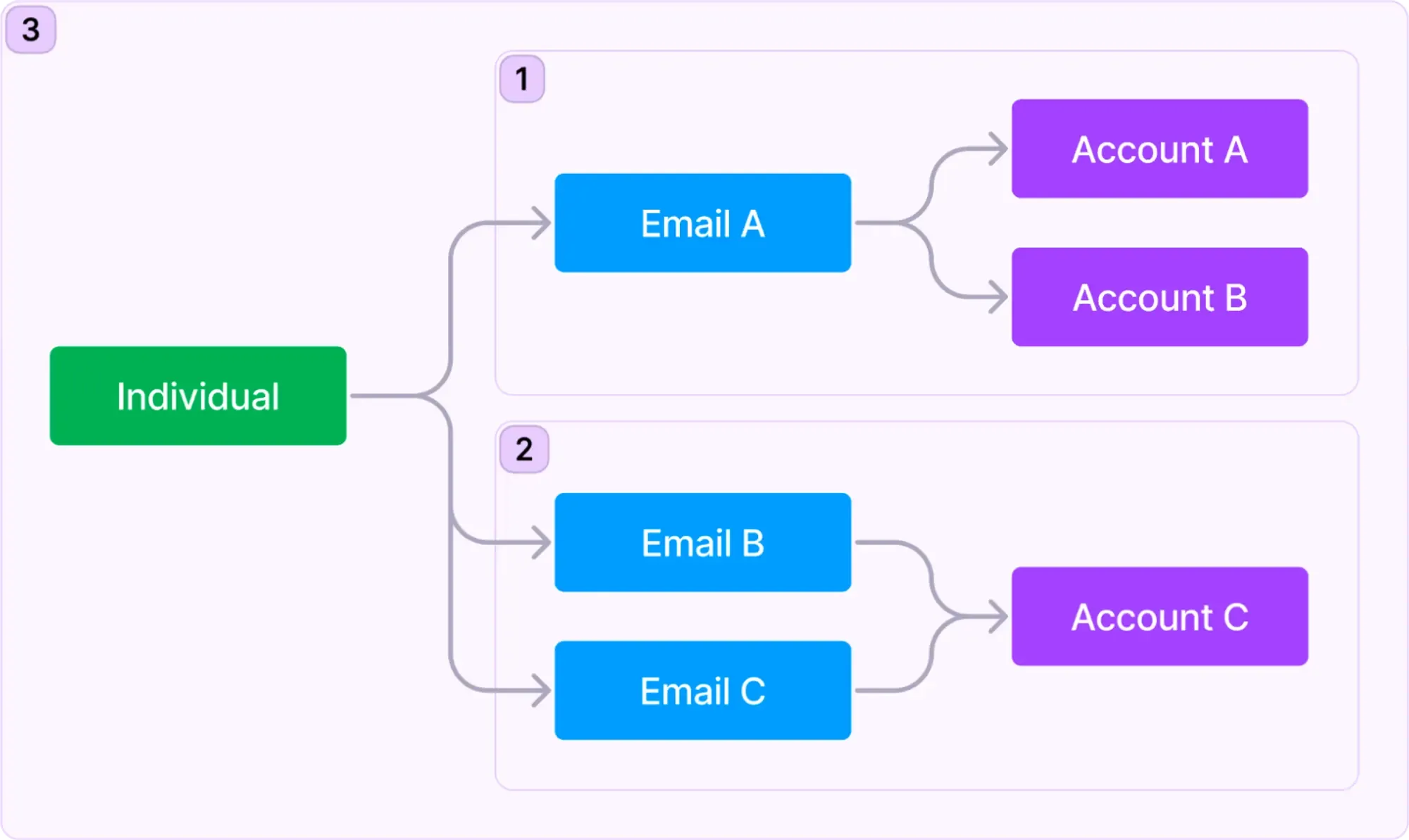

E-posta veya Telefon Numarası: Kullanıcı adından farklı olarak, genellikle kolayca unutulabilir, iletişim bilgileri daha akılda kalıcıdır. Bir tanımlayıcı olarak E-posta veya Telefon Numarası kullanmak, uzun süre aktif olmamış veya hatırlanmış kullanıcıların kimliklerini unutmamalarını, potansiyel müşteri kaybı riskini azaltır. Bu kullanım kolaylığı kullanıcı dostu olsa da, "bireyler, e-postalar ve hesaplar" arasındaki etkileşimi yönetmek ürün yapınızı karmaşıklaştırabilir. Instagram'ı düşünün: (1) Tek bir E-postayla birden fazla hesabı etkinleştirir; (2) Giriş veya kurtarma için bir Instagram profilinde birden fazla e-posta adresi eklenebilir; (3) Instagram, e-posta eşleşmeksizin hesaplar arasında eşzamanlı girişlere izin verir. Hesaplar genellikle ayrı kaynaklara sahipken, Instagram hesap bilgilerini birleştirmeye izin verir, bütünleşik doğrulama, hedefli reklamlar ve kişiselleştirilmiş öneriler oluşturur.

Doğrulama faktörleri

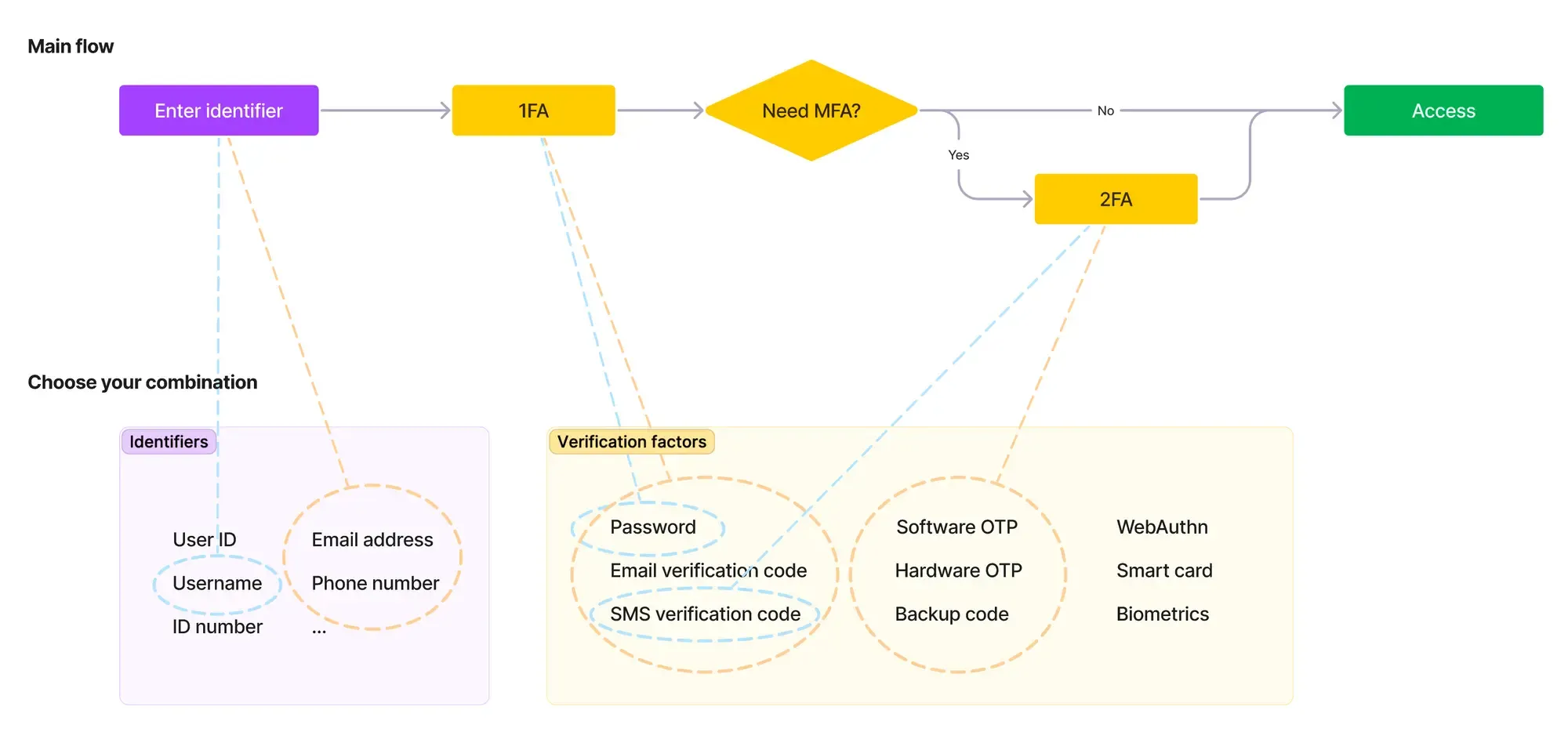

Kimlik doğrulama faktörleri, gerçekten siz olduğunuzu kanıtlayan hareketlerdir. Seçilebilecek çok sayıda faktör ve özellik var:

| Anlamı | Doğrulama faktörleri | |

|---|---|---|

| Bilgi | Bildiğiniz bir şey | Şifre, E-posta doğrulama kodu, Yedekleme kodu |

| Sahiplik | Sahip olduğunuz bir şey | SMS doğrulama kodu, Kimlik Doğrulayıcı uygulama OTP, Donanım OTP (Güvenlik anahtarı), Akıllı kart |

| Varlık | Olduğunuz bir şey | Parmak izi, yüz tanıma gibi biyometrikler |

Teorik olarak, bu Doğrulama faktörlerini her Tanımlayıcı ile karıştırarak siz olduğunuzu kanıtlayabilirsiniz. Yaygın: E-posta adresi (Kimlik) ve E-posta doğrulama kodu (Faktör). Fakat karıştırabilirsiniz: E-posta adresi (Kimlik) ve SMS doğrulama kodu (Faktör).

Çünkü kötücül şeyler pusuda, tek bir faktör yeterli değil. Burada Çok Faktörlü Kimlik Doğrulama (MFA) devreye giriyor. Giriş yaptığınızda, birinci adım kimlik doğrulama (1FA) zorunludur, ancak daha fazla adım olabilir, ikinci (2FA) ve hatta üçüncü. Ayrıca, uygulama içindeki kritik kaynaklara erişim talep ettiğinizde kimliğinizi yeniden doğrulamanız gerekir. Bu ek katmanlar, kötü niyetli aktörlere karşı artan güvenlik sağlar. Bu aralık tümüyle MFA'dır.

Kimlik doğrulama akış�ınızı tasarlayın

Başlangıca geri dönelim – neden her uygulamanın farklı Tanımlayıcılar ve Doğrulama faktörleri kombinasyonu var? Bu konu kullanıcı deneyimiyle ilgilidir.

Doğrulamaya fazla katı olmak, "Neden bu kadar zor?" düşünen kullanıcıları kızdırabilir. Çok rahat olmak hesapların ele geçirilmesine ve kaosa neden olabilir. Peki, bu kimin sıkıntısı?

Üç koreografi ilkesi:

Gerçek kullanıcılarınızın erişim sağlayabilmesini sağlayın

İnsanlar bazen kimlik bilgilerini unutur veya doğrulama adımlarını kaybeder. Muhtemel destek yüklerini hafifletmek için yardım yollarımız olmalı:

- Çeşitli doğrulama faktörleri sunun – genellikle MFA için en az iki tane. Çünkü biyometrikler havalı, ancak tanınmadıklarında çalışmazlar; kullanıcılar bazen cihazlarını kaybedebilir.

- Doğrulama kurtarma seçenekleri sunun – "Şifreyi unuttum" veya kimliğinizi yeniden bulmak gibi. Ancak, kurtarma öncesinde ön kimlik doğrulaması da gereklidir, bu genellikle giriş sürecinden farklıdır.

- Müşteri hizmetleri veya yöneticiler aracılığıyla kurtarma için iletişim bilgileri sağlayın.

Açıklıklar olmadan doğrulama

Doğrulamak mükemmel değildir ve iki aşamalı kimlik doğrulama her zaman daha güvenli değildir. Unutmayın:

- MFA akışında, kimlik doğrulamanın ikinci aşaması, ilk aşamadan farklı özelliklere (Bilgi/Sahiplik/Varlık) sahip olmalıdır. Örneğin, "Şifre (Bilgi)"yi 1FA ve "Kimlik Doğrulayıcı uygulama OTP (Sahiplik)"yi 2FA olarak kullanmak çeşitli saldırı vektörlerini durdurabilir.

- Kurtarma yöntemleri MFA'yı atlayamaz. Örneğin, SMS yoluyla "şifreyi unuttum" yapabiliyorsanız, SMS'i ikinci kimlik doğrulama faktörü olarak da kullanamazsınız. Başka bir seçenek, "şifreyi unuttum" işlemine 2FA eklemektir, ancak bu karmaşık görünebilir.

- Kod bekleme süresi veya hız sınırlandırması düşünün. Birden fazla yanlış doğrulama girişiminden sonra, sonraki doğrulama hızını kısıtlayın. Ve çok adımlı doğrulamada adımlar arasında uzun süreli aralıkları kapatın.

Kullanıcı deneyimini dengeleme

Her eylem 1FA veya 2FA gerektirmez. Durumla ilgili, her zaman aynı adımları izlemek gerekmez.

- Farklı rollere özel kapasite verin: Kaynakların güvenliğini sağlamak öncelikle ürünün sorumluluğundadır, ancak aynı zamanda bireyin de görevdir. MFA'yı zorunlu kılma stratejileri, hizmetin doğasına göre özelleştirilebilir: uygulama içi evrensel kullanıcı MFA, organizasyon tarafından yönetilen MFA ve kullanıcı-karar tarafından yönetilen MFA.

- Uyarlanabilir MFA'dan yararlanın: Potansiyel riskler veya yüksek öncelikli işlem içeren senaryolar için doğrulamayı zorunlu kılmak uygundur. Buna karşılık, güvenli ortamlar veya düşük riskli işlemler, saklanan oturumlar, minimize edilmiş doğrulama adımları veya hatta misafir erişimi yoluyla sadeleştirilmiş erişimi hak edebilir. Özellikle bu, kullanıcı bağlamını dikkate alarak ortaya çıkar.

- Güvensiz ortamlar: Yeni cihazlar, alışılmadık seyahat konumları veya güvenilmeyen IP'ler gibi.

- Hassas İşlemler: Şifreli verilere erişim, büyük mali işlemler veya doğrulama yöntemlerini değiştirme gibi.

Detaylar için NIST'in Kimlik Doğrulama Güvence Seviyeleri (AAL) kılavuzlarına göz atın.

Kapanış notları

Kimlik doğrulama ve çok faktörlü doğrulamanın (MFA) keşfimizi tamamladığımızda, dijital yaşamlarımızda oynadıkları kritik rol hakkında fikir edinmiş olmanızı umuyoruz. MFA, tanımlayıcılar ve doğrulama faktörleri karışımıyla, güvenli erişimi sürdüren ve kullanıcı dostu etkileşimler sunan sağlam bir kalkan yaratır.

Heyecan verici haber şu ki, Logto'nun MFA'sı ufukta. Bireyler ve işletmeler için Logto, çevrimiçi etkileşimlerin güvenliğini sağlar.