Azure AD (Entra ID) SAML SSO ile kimlik doğrulayıcı sağlayıcınızı nasıl entegre edersiniz

Azure AD SSO'yu standart SAML bağlayıcısı kullanarak Logto ile entegre etmeyi öğrenin.

Logto, SSO kimlik sağlayıcılarıyla entegrasyon için kutudan çıkar çıkmaz bir SAML bağlayıcısı sunar. Her sağlayıcının yapılandırması için kendi spesifik bilgileri vardır. Bu rehber, Azure AD'yi Logto ile entegre etme adımlarını size gösterecektir.

Logto'da yeni bir SAML sosyal bağlayıcı oluşturun

-

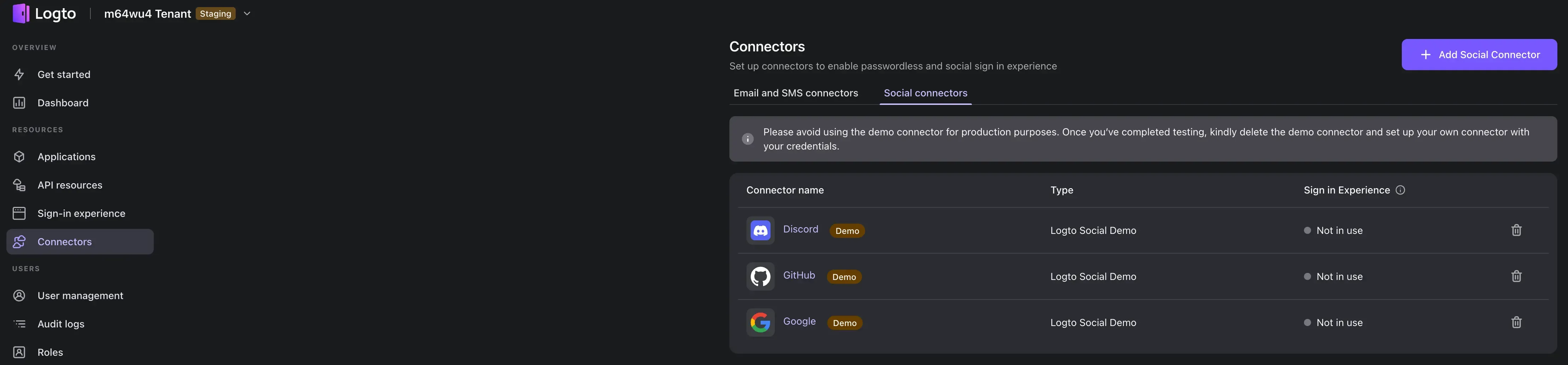

Logto Cloud Console' a gidin ve bağlayıcı bölümüne geçiş yapın.

-

Sosyal bağlayıcılar sekmesine geçin ve sağ üstteki Sosyal Bağlayıcı Ekle butonuna tıklayın.

-

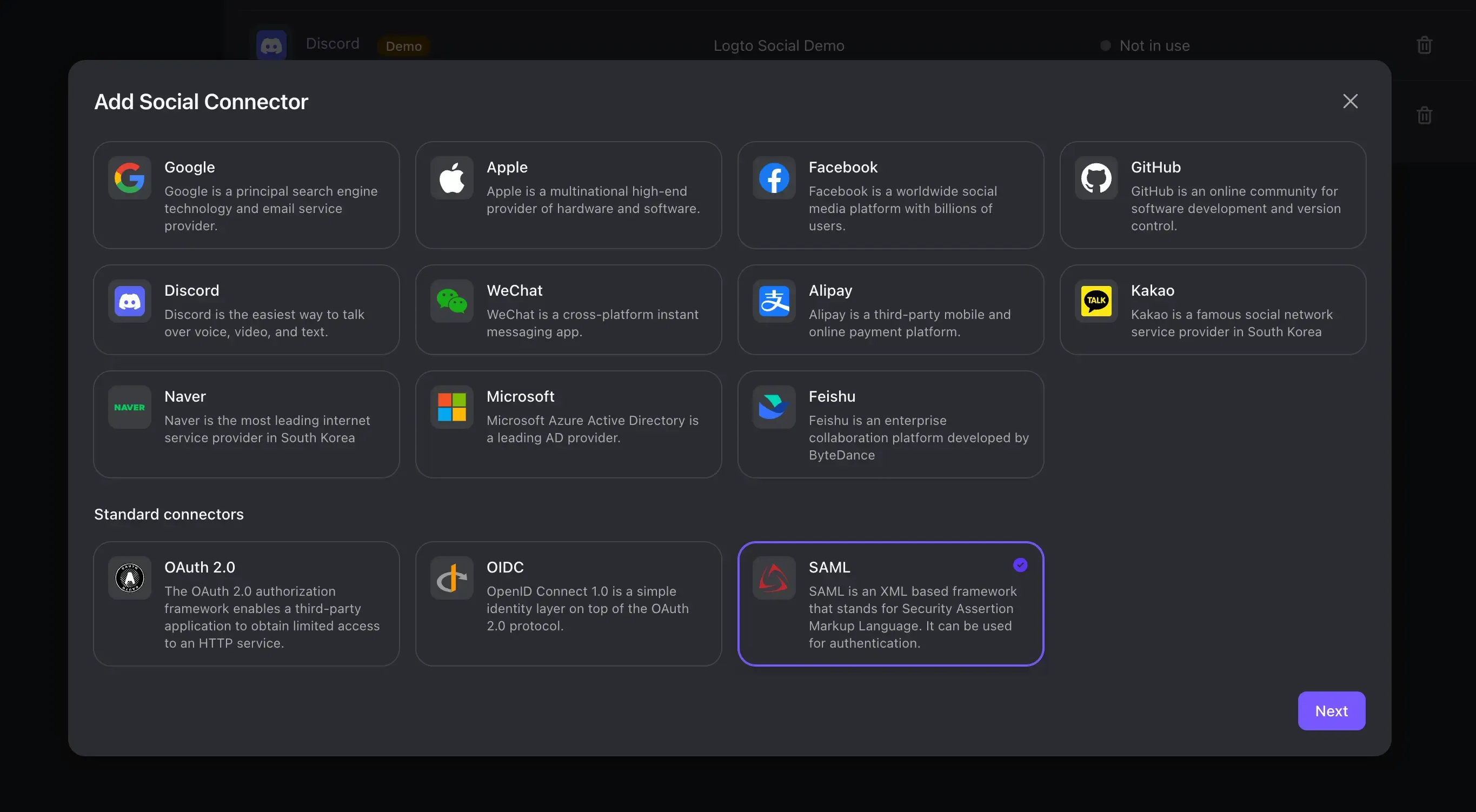

SAML bağlayıcısını seçin.

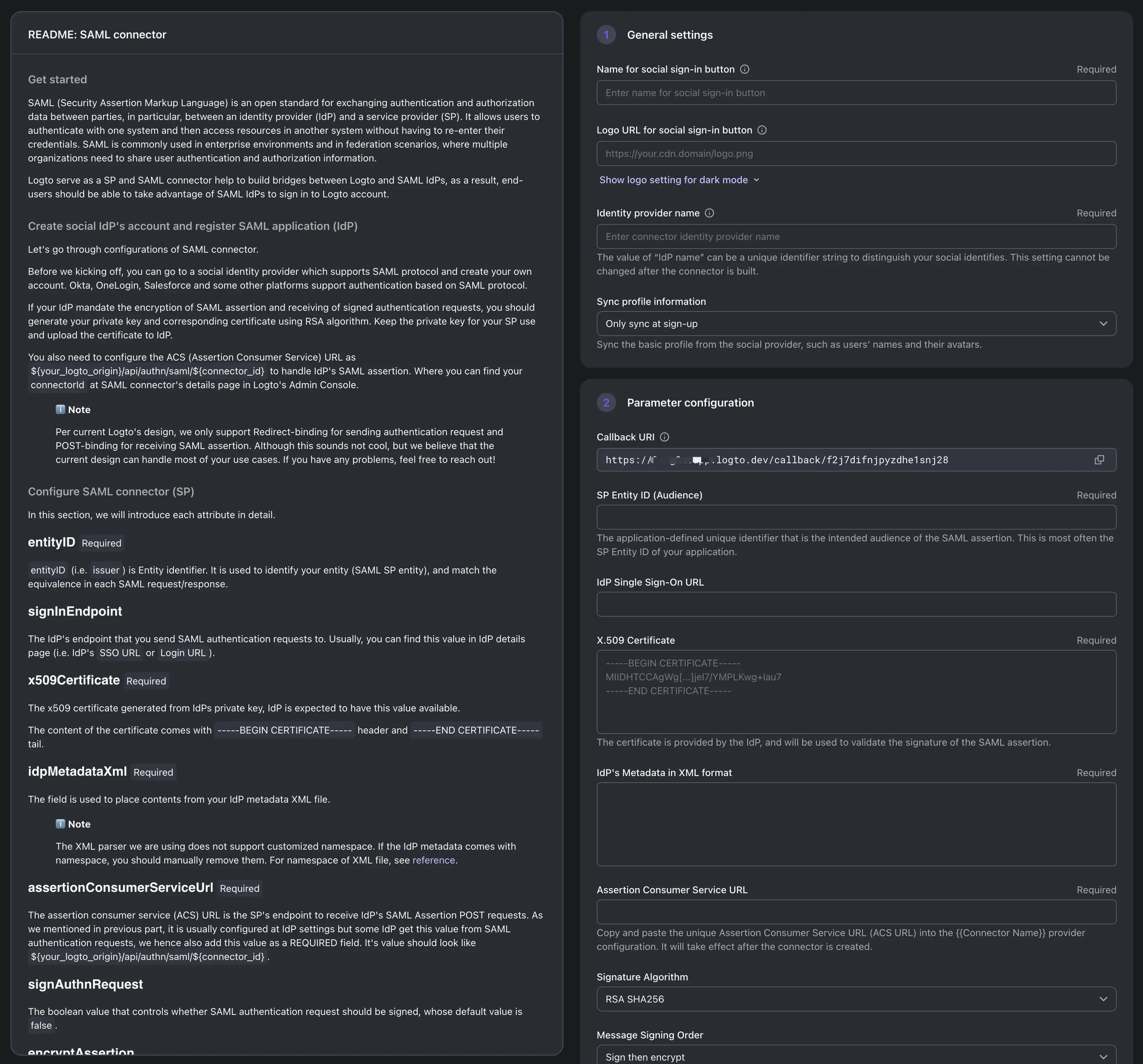

SAML bağlayıcı oluşturma formu size sunulacaktır:

-

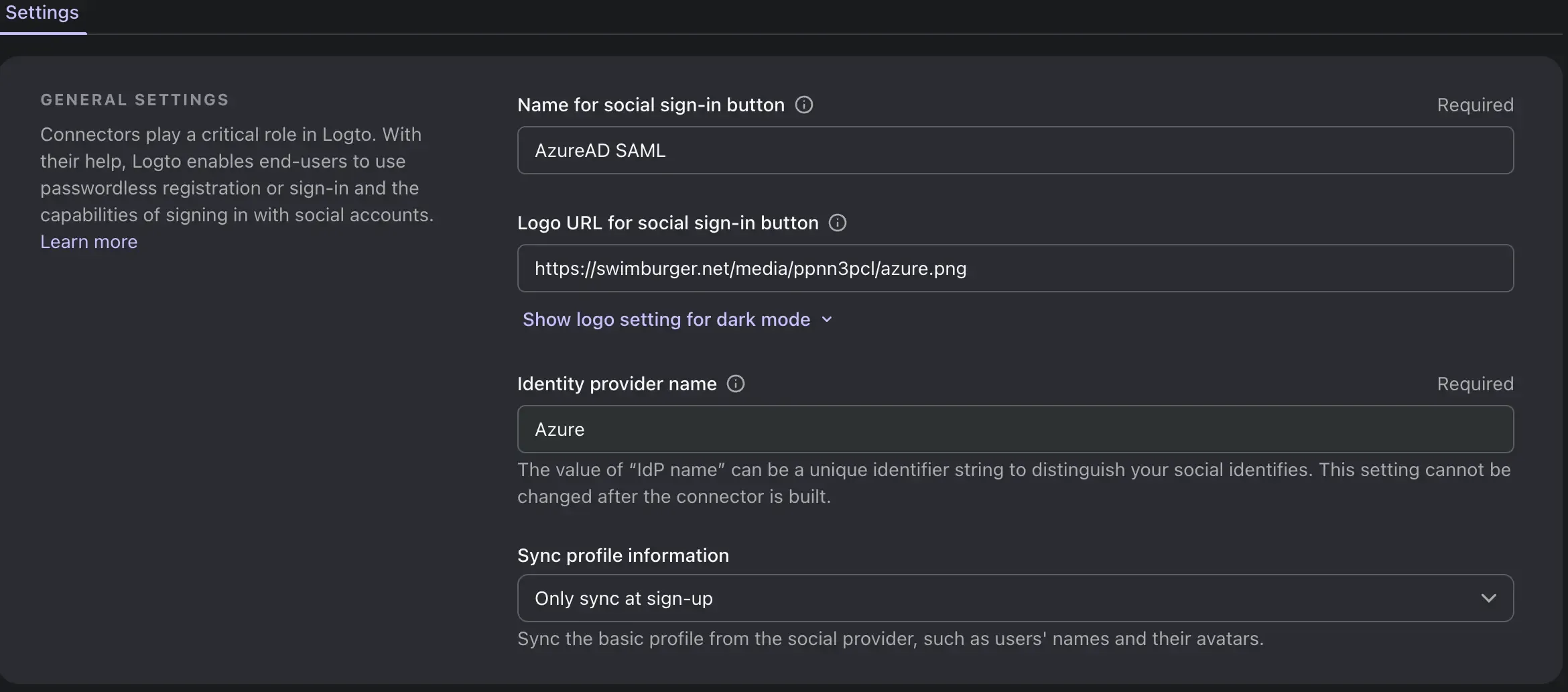

Bağlayıcı genel bilgilerini doldurun

Alan Adı Açıklama Sosyal oturum açma butonu adı Giriş sayfasında gösterilecek sosyal oturum açma butonunun adı. Sosyal oturum açma butonunun logo URL'si Giriş sayfasında gösterilecek sosyal oturum açma butonunun logo URL'si. Kimlik sağlayıcı adı Bağlayıcının hedef sağlayıcısını tanımlamanıza yardımcı olabilecek kimlik sağlayıcısının adı. Profil bilgilerini senkronize et Kullanıcı profil bilgilerini kimlik sağlayıcısından sadece ilk kayıt sonrası veya her oturum açma sırasında senkronize edip etmeyeceğinizi belirler. -

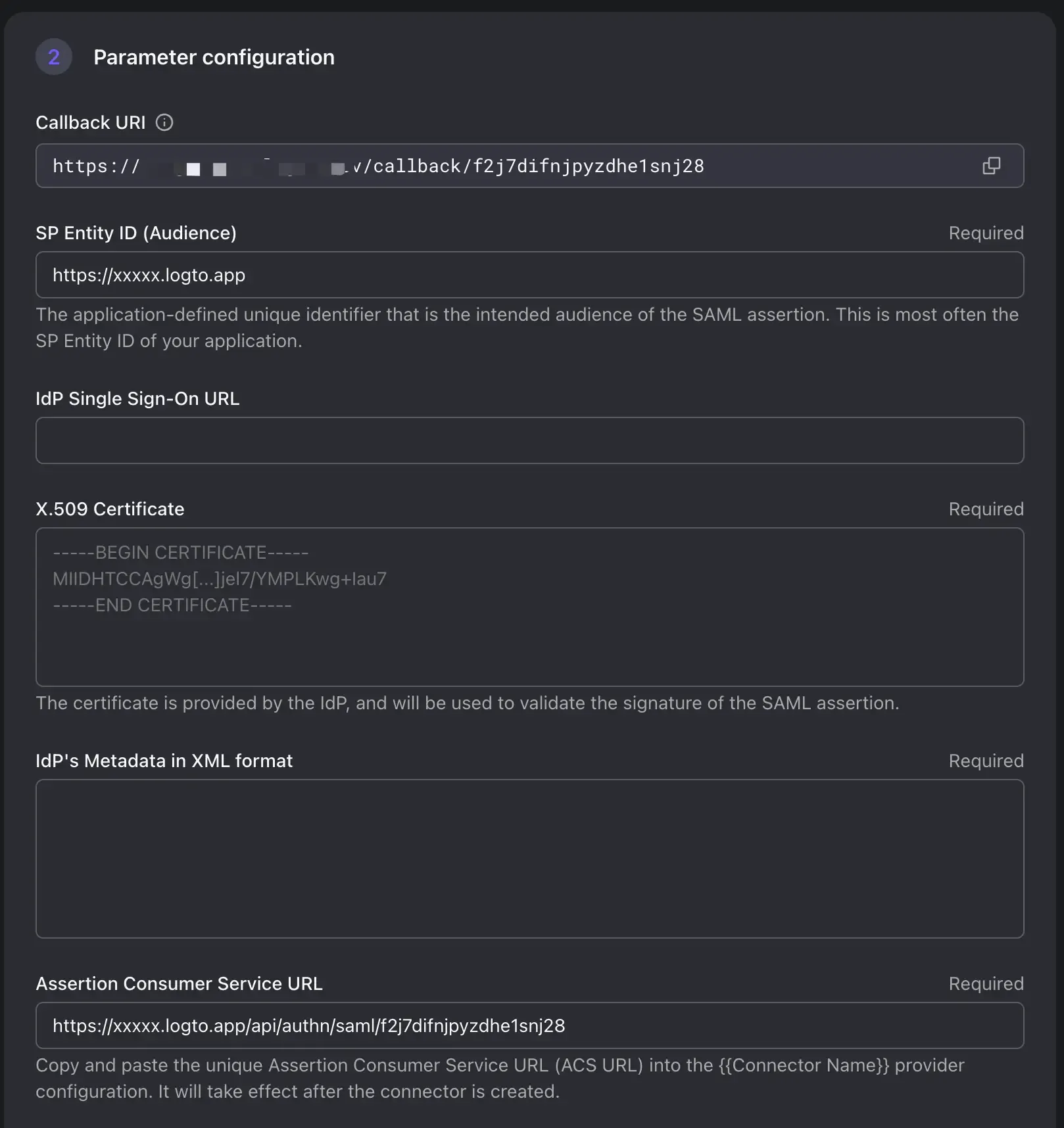

Varlık Kimliği ve Yalın Alıcı Hizmeti URL'sini Ayarlayın

"Varlık Kimliği" ve "ACS URL'si", kimlik ve hizmet sağlayıcıları için SAML değiştirme sürecinde kullanılan temel bileşenlerdir.

SP Varlık Kimliği: Varlık Kimliği, SAML tabanlı bir sistemde bir SAML varlığını temsil eden benzersiz bir tanımlayıcıdır. SAML değişimindeki farklı katılımcıları ayırt etmek için kullanılır. SP Varlık Kimliği, hem IdP'nin hem de a'nın istek dinleyicisini tanımasına ve güven oluşturmasına yardımcı olur.

ACS URL'si (Yalın Alıcı Hizmeti URL'si): ACS URL'si, Kimlik Sağlayıcı (IdP) başarılı bir kimlik doğrulama sonrası SAML beyanını gönderdiğinde, Hizmet Sağlayıcı (Logto) tarafından sağlanan belirli bir uç noktadır. Kullanıcı IdP tarafından kimliği doğrulandığında, IdP kullanıcı özniteliklerini içeren bir SAML ifadesi oluşturur ve bunu dijital olarak imzalar. Ardından IdP, bu ifadeyi SP'nin ACS URL'sine gönderir. SP ifadeyi doğrular, kullanıcı özniteliklerini çıkarır ve kullanıcıyı giriş yaptırır.

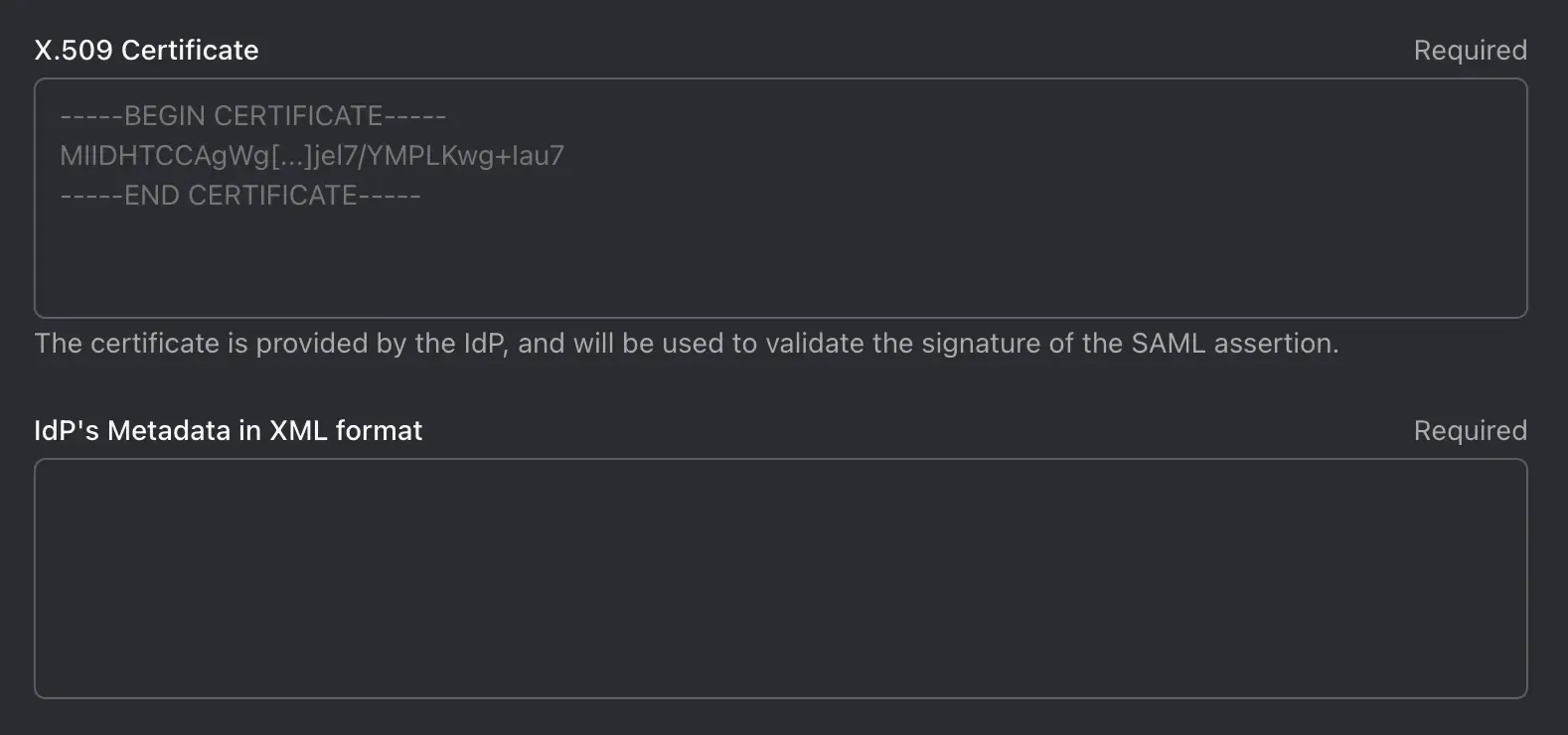

Alan Adı Açıklama Örnek SP Varlık Kimliği (İzleyici) Logto'nun kimliğini belirlemek için AzureAD tarafından kullanılan SP Varlığı. VarlıkID olarak Logto kiracı uç noktanızı kullanmanız önerilir https:// <tenant-id>.logto.appIdP tek oturum açma URL'si IdP Oturum Açma uç noktası. Azure'da isteğe bağlıdır. Bu alan, SP'nin IdP başlamış oturum açma oturumunu tanımak için kullanılır. Şu anda Logto, IdP başlamış oturum açma oturumunu DESTEKLEMEMEKTEDİR. Bu alanı boş bırakın X.509 Sertifikası SAML ifadesini imzalamak için kullanılan IdP sertifikası. (Bu sertifikayı ileride AzureAD'den alacağız) XML formatında IdP Meta Verisi IdP meta verisi XML dosya içeriği. (Bu dosyayı ileride AzureAD'den alacağız) Yalın Alıcı Hizmeti URL'si SP'nin ACS URL'si. SP(Logto) isteklerini almak için uç noktadır. Tenant-id ve connector-id ile kendi değerlerinizi değiştirin. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

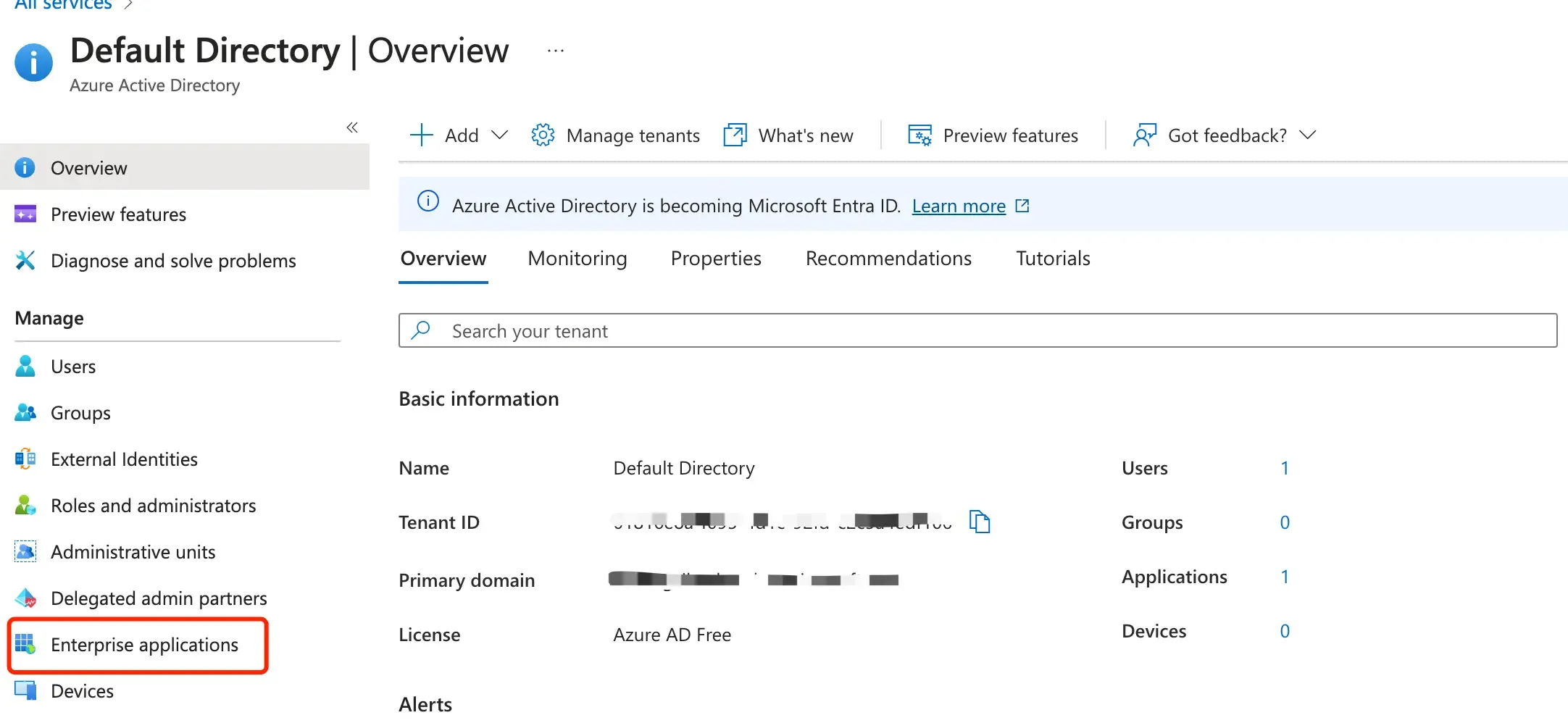

Azure portalında bir SAML SSO uygulaması oluşturun

-

Azure Active Directory gösterge tablosuna giriş yapın. “Kurumsal Uygulamalar”ı seçin.

-

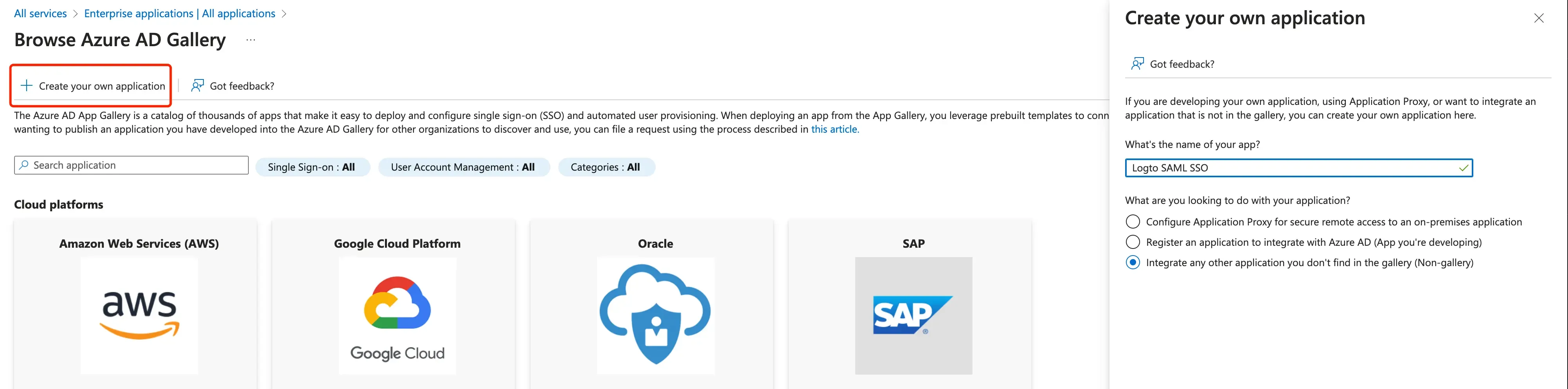

“Yeni Uygulama” → “Kendi uygulamanızı oluşturun”u seçin.

-

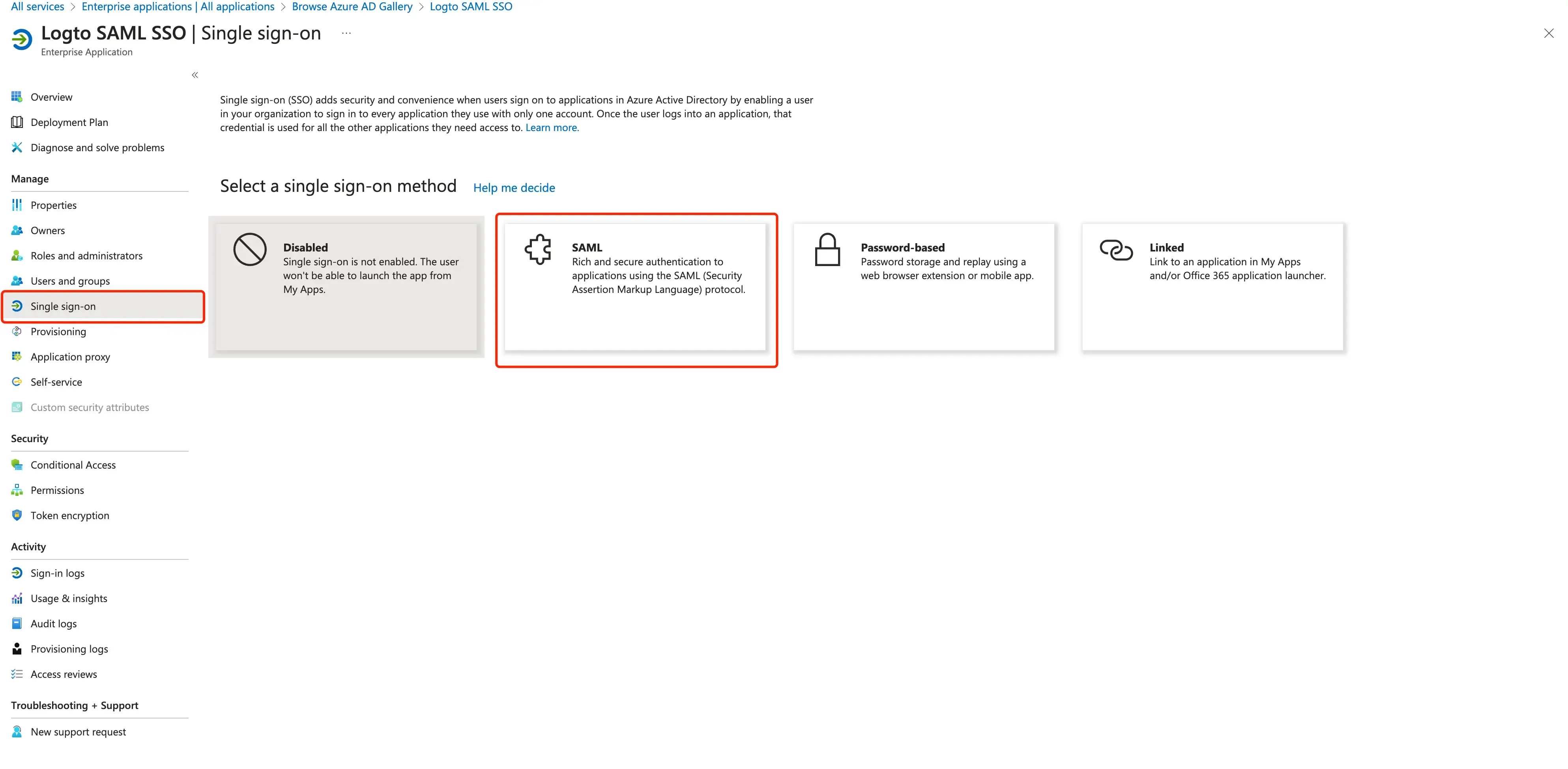

Bir SAML uygulaması başlatın.

-

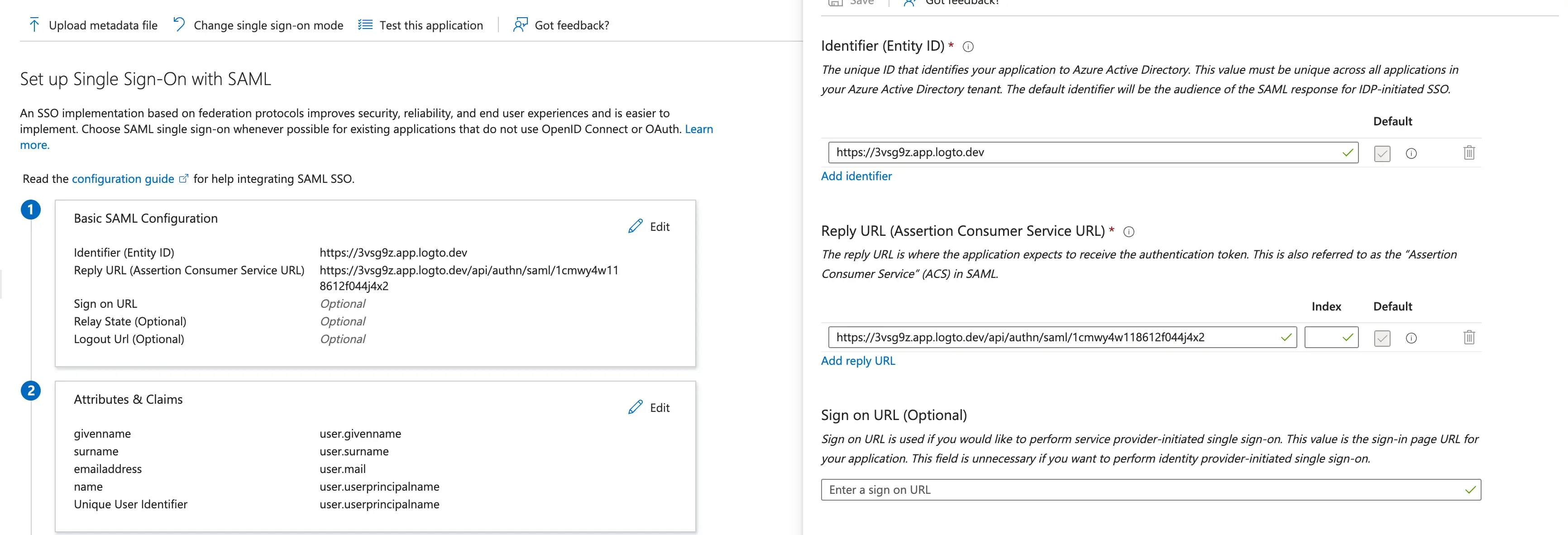

Logto'da ayarladığınız

EntityIdve `ACS URL'si' ile yapılandırmayı doldurun.

-

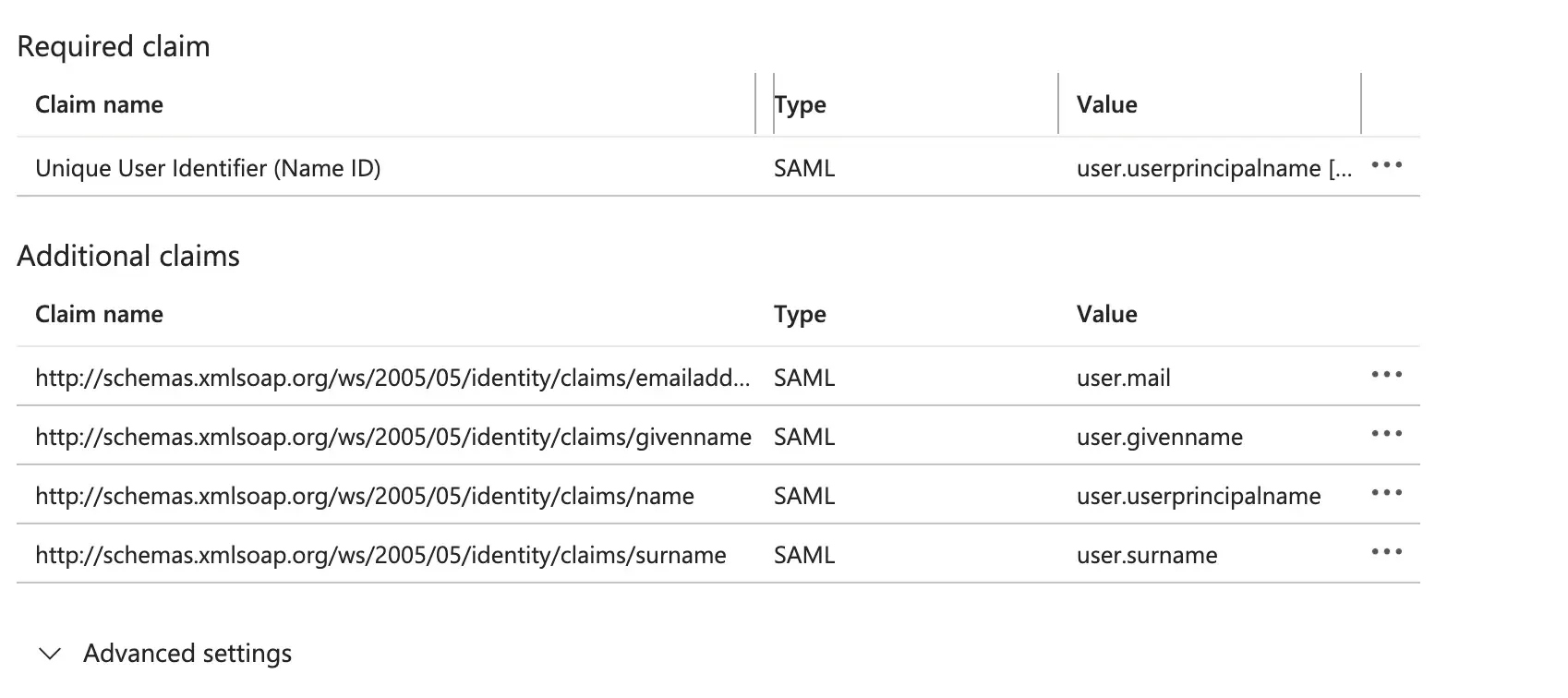

Kullanıcı öznitelikleri ve taleplerini yapılandırın

"Kullanıcı Öznitelikleri & Talepler" bölümündeki "Düzenle" butonuna tıklayarak kullanıcı özniteliklerini yapılandırabilirsiniz.

Logto, SAML beyanında gönderilmesi gereken aşağıdaki temel kullanıcı özniteliklerini gerektirir:

Talep Adı Öznitelik Adı http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

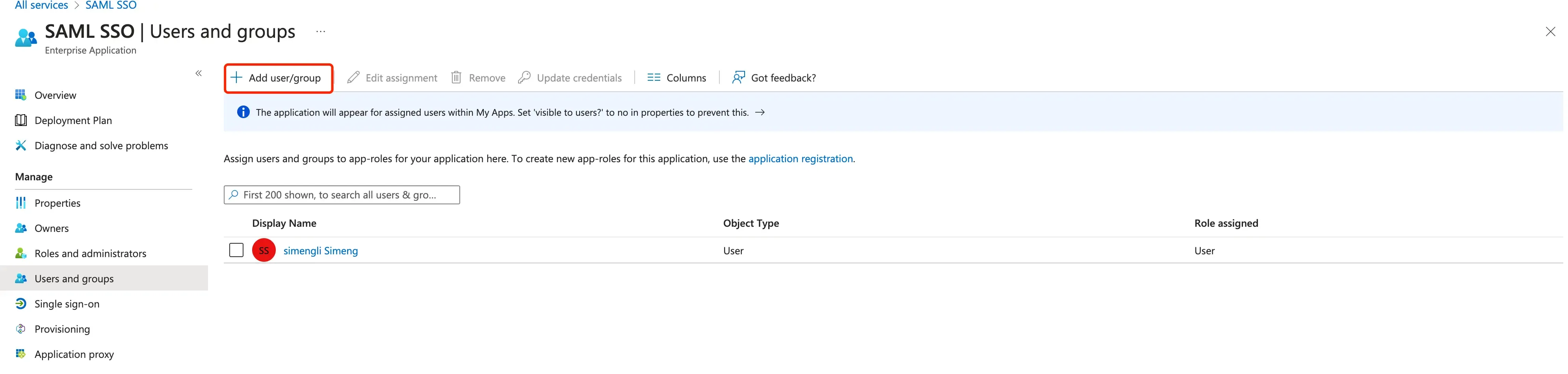

SAML uygulamasına gruplar ve kullanıcılar atayın Kullanıcılar veya kullanıcı gruplarının kimliği doğrulanabilmesi için, onları AzureAD SAML uygulamasına atamamız gerekecek. Gezinti menüsünün “Yönet” bölümünden “Kullanıcılar ve gruplar”'ı seçin. Ardından “Kullanıcı/grup ekle”yi seçin.

-

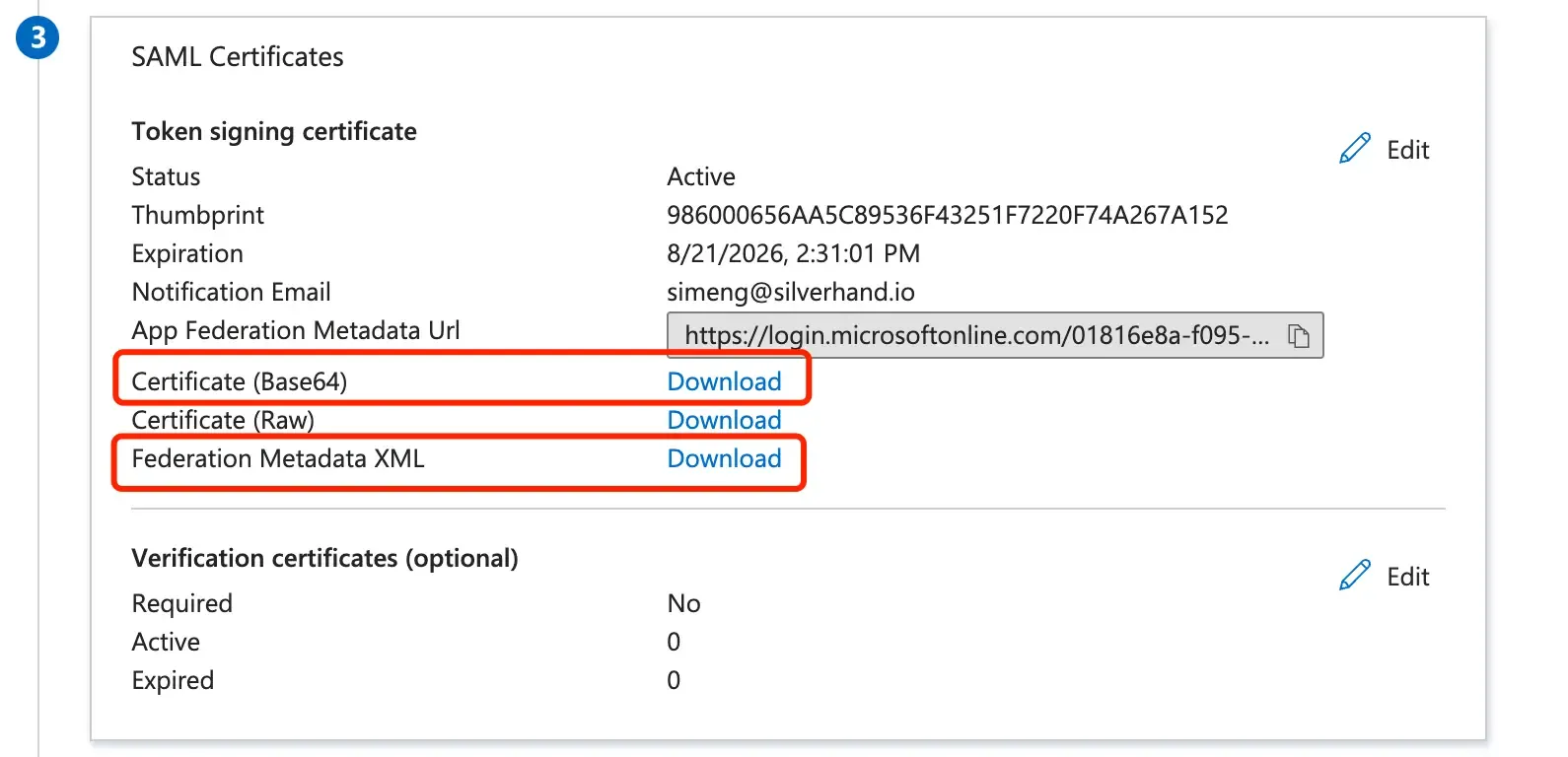

Sertifikaları ve meta veri dosyasını indirerek AzureAD IdP detaylarını edinin. "indir" butonuna tıklayarak

Federasyon Meta Verisi XMLdosyasını veSertifika (Base64)dosyasını indirin. Bu dosyalar, Logto'da SAML bağlayıcı oluşturmayı tamamlamak için gereklidir.

Logto'da SAML bağlantı oluşturmayı bitirin

Logto Cloud Console'un SAML bağlayıcı oluşturma formuna geri dönün ve IdP detaylarını doldurmaya devam edin. IdP meta verisi XML dosya içeriğini IdP meta verisi alanına kopyalayın. IdP sertifikasını IdP sertifikası alanına yapıştırın.

Kullanıcı profili eşleştirmesini ayarlayın

AzureAD kullanıcı talep ayarlarına göre, Logto'da anahtar eşleştirme yapılandırmalarını ayarlamaya devam edebilirsiniz:

Logto'da mevcut kullanıcı alanları şunlardır:

“Kaydet ve Bitir” butonuna tıklayın.

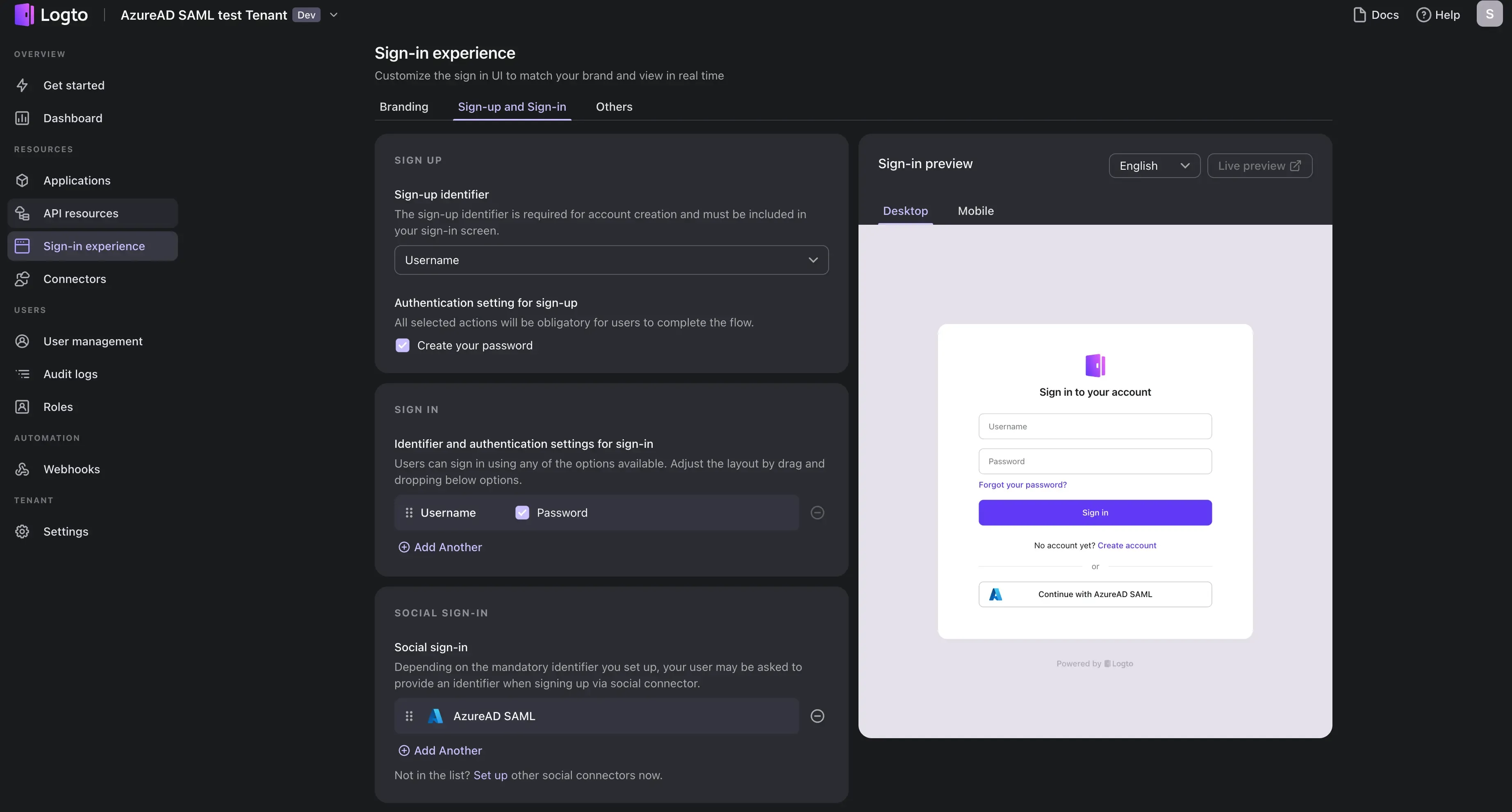

SAML bağlayıcısını etkinleştirin

SAML bağlayıcı oluşturmayı tamamladığınızda, "Oturum açma deneyimi" bölümüne giderek bağlayıcıyı "Sosyal oturum açma" yöntemi olarak ekleyebilirsiniz:

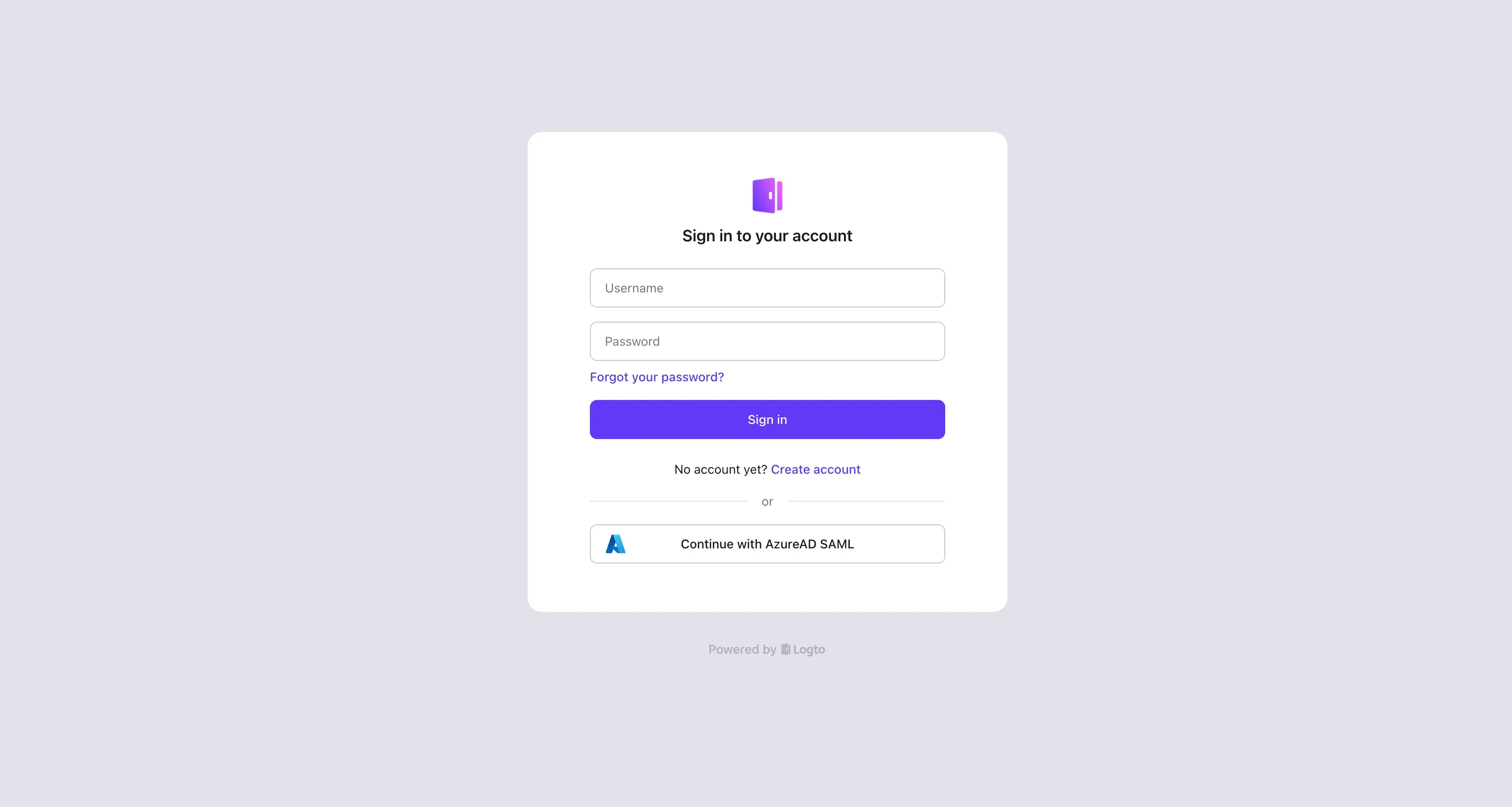

Önizleme demo-uygulamamızı kullanarak AzureAD SSO oturum açmanızı doğrulayın:

Tebrikler! AzureAD SSO'yu Logto ile başarıyla entegre ettiniz. Artık Logto hesabınıza oturum açmak için AzureAD'yi kullanabilirsiniz.