Tam Zamanında Sağlama Yöntemini Anlayın

Tam Zamanında Sağlama, kimlik yönetimi ve erişim yönetim sistemlerinde kullanıcı hesaplarını, onların bir sisteme ilk kez giriş yaptıklarında anında oluşturmak için kullanılan bir süreçtir. Bu makale, Tam Zamanında Sağlamanın temel prensiplerini açıklar ve uygulanmasına ilişkin yaygın soruları yanıtlar.

Tam Zamanında Sağlamadan bahsetmeden önce, SaaS B2B bir uygulama geliştirdiğinizi ve üyelik özelliklerini desteklemek istediğinizi hayal edin, bu sayede üyeler kolayca çalışma alanınıza (kiracı) katılabilirler. Hangi özellikleri önerirdiniz? İşte sizin için bir kontrol listesi:

| Senaryo | Akış |

|---|---|

| Yönetici daveti | Kullanıcılar e-posta daveti alarak organizasyona katılabilirler. |

| Yönetim API kullanıcı oluşturma veya içe aktarma | Kullanıcılar, daha önce oluşturulmuş bir kullanıcı hesabını kullanarak organizasyona katılabilirler. |

| Tam Zamanında Sağlama | Uygulamaya ilk kez giriş yapan kullanıcılar organizasyona katılabilirler. |

| Dizin Senkronizasyonu (ör. SCIM) | IdP'nin Dizin Senkronizasyonu işlevini kullanarak kullanıcıları önceden uygulamada sağlama. |

Tam Zamanında (JIT) Sağlama, kimlik yönetimi ve erişim yönetim sistemlerinde kullanıcı hesaplarını, onların bir sisteme ilk kez giriş yaptıklarında anında oluşturmak için kullanılan bir süreçtir. Kullanıcılar için hesapları önceden sağlamaktan ziyade, JIT sağlama, bir kullanıcı doğrulama işlemi gerçekleştirdiğinde gerekli kullanıcı hesaplarını dinamik olarak oluşturur ve yapılandırır. Tam Zamanında sağlama, verimlilik, idari müdahale gerektirmemesi ve otomatik organizasyon üyeliği gibi kendi özellikleri ile popüler bir özelliktir. Artık Tam Zamanında Sağlama'nın temel prensiplerini anladığınıza göre, gerçek dünya ürün geliştirmesine daha derinlemesine dalarken birkaç sorunuz olabilir. Bu soruları ele alacağım, bunlar tartışmalı olabilir ve özel iş senaryolarınıza büyük ölçüde bağlıdır.

Ürününüz için Tam Zamanında Sağlama'yı uygulamalı mısınız?

Çok kiracılı mimari, kurumsal SSO, işletmelerle çalışmak veya ekip katılım özelliklerine ihtiyaç duyan B2B uygulamaları oluştururken bu durumlar yaygındır. İşte müşterinizin karşılayabileceği bazı örnek senaryolar.

Hızlı yerleştirme

Müşterinizde sık sık işe alımlar veya hızlı büyüme yaşanıyorsa, JIT sağlama ile yeni çalışanlar için kullanıcı hesaplarını hızlıca kurabilirsiniz. Bir örnek verecek olursak:

Sarah, SuperFantasy adında bir şirkette yeni bir çalışan olup, Okta’yı Kurumsal Kimlik Sağlayıcısı olarak kullanır. İK ekibi onu Okta'da işletme kimliği olarak [email protected] olarak sadece bir kez ekler. Sarah bu e-posta adresini ilk kez şirketin kullandığı Smartworkspace adlı bir üretkenlik uygulamasına giriş yapmak için kullandığında, sistem otomatik olarak bir hesap oluşturur ve şirketteki çalışma alanı içinde uygun rolü atar. Bu şekilde, ne Sarah ne de SuperFantasy'deki İK ekibi hesap oluşturma ve rol ataması yapmak için birden fazla adımdan geçmek zorunda kalmaz.

Birleşmeler, devralmalar ve geçici çalışanlar

Müşteriniz başka bir şirketi devralıyor veya birleşiyor, JIT sağlama, devralan şirketin sistemine birçok yeni kullanıcıya erişme sürecini basitleştirebilir. Başka bir örnek verecek olursak,

Peter, kısa süre önce SuperFantasy tarafından devralınan MagicTech adlı bir şirkette çalışmaktadır. MagicTech, kurumsal SSO olmadan küçük bir organizasyon olup, Peter'ın zaten bir işletme hesabına sahip olduğu Smartworkspace isimli bir uygulamayı kullanıyordu.

İK ekibi Peter'ı Okta'ya ekleyebilir. Peter ilk kez Smartworkspace'e Okta aracılığıyla giriş yaptığında, sistem mevcut işletme hesabını otomatik olarak bağlar ve SuperFantasy'ye uygun erişimi sağlar.

Yukarıdaki senaryolar JIT özelliğini uygulamak için idealdir.

SAML ve Kurumsal SSO'ya özgü mü?

Tam Zamanında (JIT) sağlama genellikle SAML doğrulamasında Tek Oturum Açma (SSO) ile ilişkilendirilir, ancak SAML ile sınırlı değildir. JIT sağlama, OAuth 2.0 ve OpenID Connect gibi diğer doğrulama protokollerinde de kullanılabilir ve her zaman bir Kurumsal SSO yapılandırması gerektirmez.

Örneğin, e-posta tabanlı JIT sağlama, kullanıcıları e-posta etki alanlarına göre otomatik olarak çalışma alanına ekleyerek ekip katılımını hızlandırabilir. Bu, kurumsal SSO satın almak ve yönetmek için bütçe ve kaynakları olmayan organizasyonlar için özellikle yararlıdır.

JIT sağlamanın arkasındaki temel fikir, kullanılan protokolden bağımsız olarak, bir kullanıcının bir hizmete ilk giriş yapmaya çalıştığında kullanıcı hesabı oluşturma veya güncellemeyi otomatikleştirmektir.

Uygulamanın yeni veya mevcut kullanıcıları için mi geçerli?

Bu zorlu bir sorudur. Tam Zamanında (JIT) sağlama genellikle bir uygulamaya ilk kez erişmeye çalışma durumu ile ilgilidir. Ancak, farklı ürünler bu işlevselliği farklı algılayabilir. Bazıları JIT sağlamayı yalnızca kimlik ve hesap oluşturma için kullanırken, diğerleri yeniden sağlama ve öznitelik senkronizasyonu gibi Tam Zamanında hesap güncellemelerini de içerir.

Otomatik kullanıcı oluşturmanın yanı sıra, SAML JIT Sağlama, sağlama işleminin bir parçası olarak grup üyeliklerini vermek ve geri almak için kullanılır. Ayrıca, Sağlayıcı (SP) deposundaki sağlanan kullanıcıları, Kimlik Sağlayıcı (IDP) kullanıcı deposu öznitelikleri ile senkronize halde tutmak için güncelleyebilir.

Örneğin, Oracle Cloud'da Tam Zamanında Sağlama çeşitli şekillerde yapılandırılabilir.

- Tam Zamanında oluşturma

- Tam Zamanında güncelleme

Oracle Kimlik Bulut Hizmeti Yönetimi: SAML Tam Zamanında Sağlamayı Anlayın.

| Giriş yaparken, kullanıcı: | Akış |

|---|---|

| Mevcut ve JIT sağlama etkinleştirildi. | Normal SSO başarısızlık akışı. |

| Mevcut değil ve JIT oluşturma etkinleştirildi. | Kullanıcı oluşturulur ve JIT yapılandırmasında eşleştirildiği gibi SAML beyan öznitelikleri ile doldurulur. |

| Mevcut ve JIT güncelleme etkinleştirildi. | Kullanıcı öznitelik değerleri JIT yapılandırmasında eşleştirildiği gibi SAML beyan öznitelikleri ile güncellenir. |

Sonraki mevcut kullanıcı giriş senaryosunu düşünmek isterseniz, JIT sisteminizle birlikte sağlam bir sağlama sistemi de sahip olduğunuzdan emin olun. Örneğin,

- Çatışma çözümü: Hesap zaten farklı bilgilerle mevcutsa, JIT işlemi sırasında IdP tarafından sağlanan bilgilerle çatışmaları yönetmek için bir stratejiye sahip olmalısınız. Bu, organizasyon politikalarınızın ve IdP yapılandırmanızın detaylı denetimini gerektirebilir.

- Denetim izleri: JIT süreçleri aracılığıyla hem yeni hesap oluşturma hem de mevcut hesaplara yapılan güncellemelerin güvenlik ve uyum nedenleriyle kayıtlarının tutulması önemlidir.

- Performans: Her şeyi çok hızlı işleyen JIT sağlamaya rağmen, özellikle mevcut kullanıcılar için her girişte bilgiler güncellendiğinde oturum açma süreleri üzerindeki potansiyel etkileri düşünmek gereklidir.

- Veri tutarlılığı: JIT sağlama sürecinizin, özellikle mevcut kullanıcı hesaplarını güncellerken, veri tutarlılığını koruduğundan emin olun.

JIT ve SCIM arasındaki fark nedir?

Tam Zamanında (JIT) sağlamaya ek olarak, muhtemelen SCIM'den (Alanlar Arası Kimlik Yönetimi Sistemi) de haberdarsınız. SCIM, farklı sistemler ve alanlar arasında kullanıcı kimliği yönetimini basitleştirmek ve otomatikleştirmek için tasarlanmış açık standart bir protokoldür. Genellikle Dizin Senkronizasyonu senaryolarında kullanılır.

JIT ve SCIM arasındaki temel fark, JIT'in kullanıcıların oturum açma girişimi sırasında hesapları oluşturması, SCIM'in ise kullanıcıları oturum açma girişimlerinden bağımsız olarak çevrimdışı otomatik bir süreçle sağlayabilmesidir.

Bu durum, JIT'in yeni kullanıcı yerleştirme üzerine odaklandığını, SCIM'in ise kullanıcıların yaşam döngüsünün tam yönetimine odaklandığını gösterir.

Dahası, JIT genellikle SAML'in bir uzantısı olup, sistemler arasında standartlaştırılmış bir uygulama bulunmazken, SCIM, kimlik yönetimi için iyi tanımlanmış, standartlaştırılmış bir protokoldür (RFC 7644).

Daha büyük organizasyonlar, hesap sağlama için SCIM'i kullanarak bunu kendi sistemleri ile entegre ederler. Bu, çok karmaşık olabilir ve duruma göre büyük ölçüde değişebilir. Bu kuruluşlar genellikle hem otomatik süreçleri hem de manuel yönetici müdahalesini içeren bir sağlama sistemine sahiptir.

Logto'da Tam Zamanında Sağlama

Kurumsal SSO Tam Zamanında Sağlama ve E-posta etki alanı Tam Zamanında Sağlama, Logto'da benimsediğimiz özelliklerdir.

Logto'da, kullanıcılara belirli ölçütlere uymaları durumunda organizasyona otomatik olarak katılmalarına ve rol atanmasına olanak tanıyan bir dizi özellik bulunmaktadır.

JIT özelliğini, geliştiricilerin müşterilerini kolayca onboarding yapmaları için en ölçeklenebilir ve güvenli düzeyde uyguluyoruz. Ancak, daha önce tartıştığımız gibi, sağlama sistemleri karmaşık ve müşteri ihtiyaçlarınıza göre özel olarak tasarlanmış olabilir. Bu nedenle, Logto'nun önceden yapılandırılmış JIT özelliklerini, dikkatli sistem tasarımınızı ve Logto yönetim API'sını kullanarak sağlam bir sağlama sistemi inşa etmelisiniz.

Logto'da nasıl çalıştığını görmek için bu diyagramı inceleyelim,

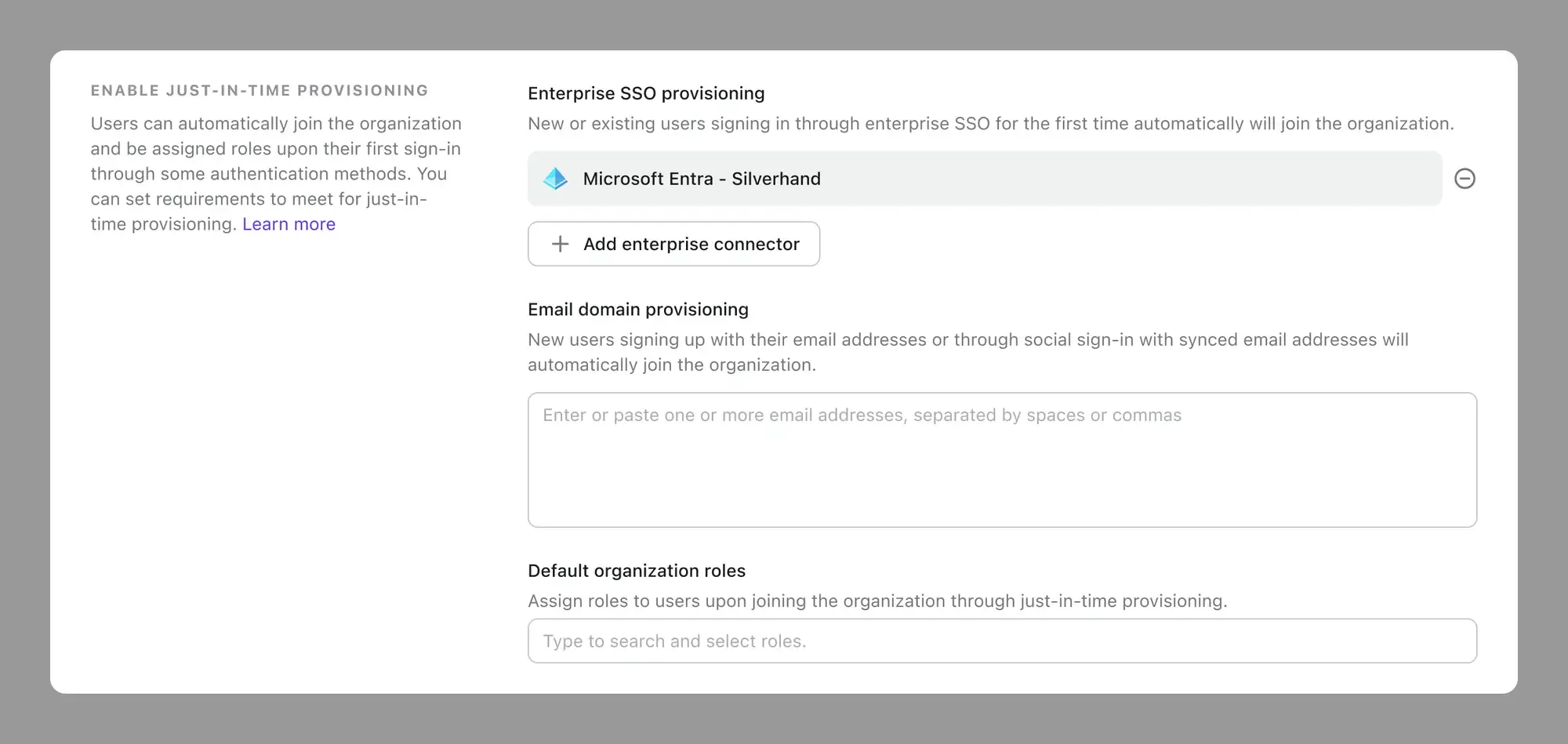

Kurumsal SSO sağlama

Logto'da Kurumsal SSO'yu yapılandırdıysanız, Kurumsal SSO'yu seçerek tam zamanında sağlamayı etkinleştirebilirsiniz.

Kurumsal SSO aracılığıyla ilk kez oturum açan yeni veya mevcut kullanıcılar otomatik olarak organizasyona katılır ve varsayılan organizasyon rolleri atanır.

Aşağıdaki tablo olası akışları listeler:

| Kullanıcı durumu | Akış açıklaması |

|---|---|

| Kullanıcı mevcut değil ve JIT etkinleştirildi. | Kullanıcı oluşturulur ve uygun rollerle ilgili organizasyona otomatik olarak katılır. |

| Kullanıcı mevcut olup doğrulanmış e-posta adresi ve JIT etkinleştirildi. | Kullanıcının e-posta adresi, kurumsal SSO hesabı ile otomatik olarak bağlanır ve ilgili organizasyona uygun rollerle katılır. |

| Kullanıcı mevcut değil ve JIT etkinleştirilmedi. | Normal SSO başarısızlık akışı. |

| Kullanıcı mevcut ve JIT etkinleştirilmedi. | Normal SSO akışı. |

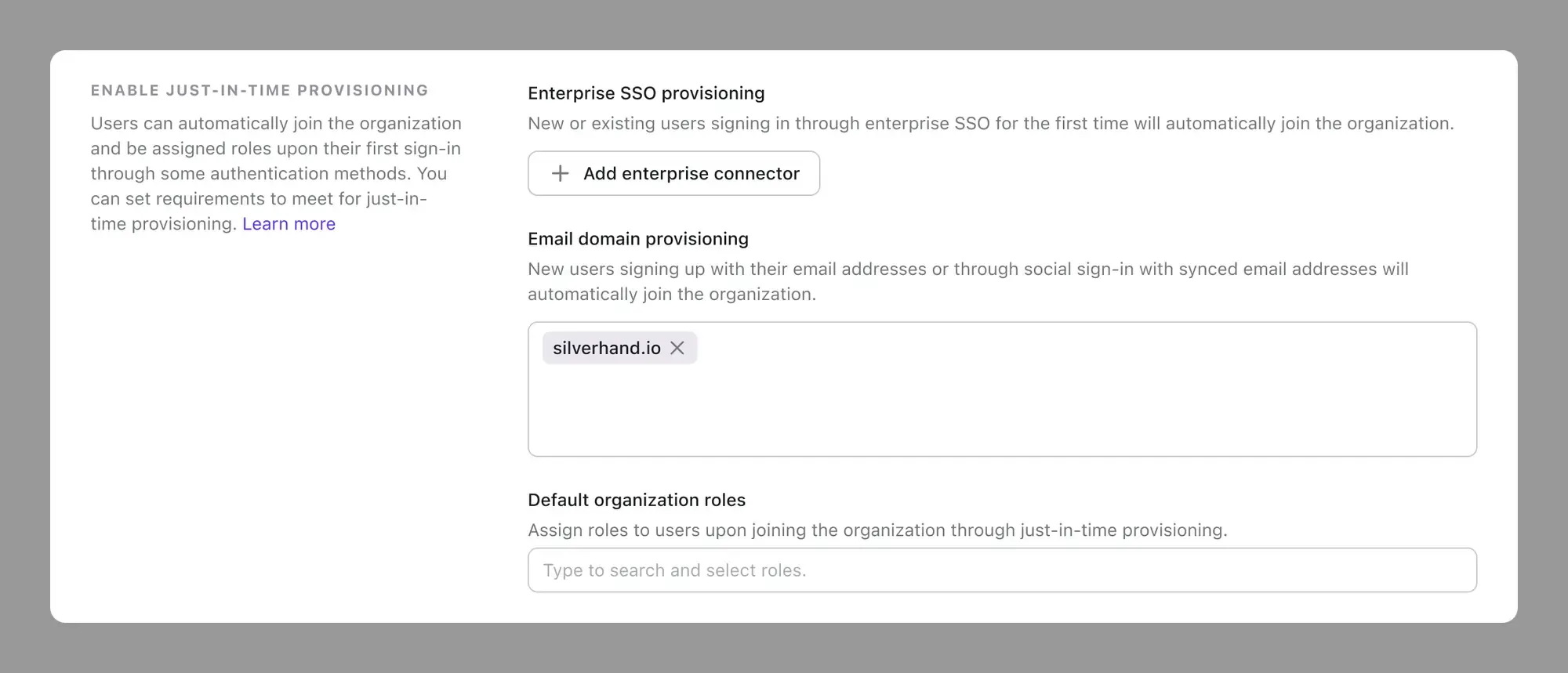

E-posta etki alanları sağlama

Bir organizasyonun özel bir kurumsal SSO'su yoksa, Tam Zamanında sağlamayı etkinleştirmek için e-posta etki alanlarını kullanabilirsiniz. Bu genellikle kurumsal SSO için bütçesi olmayan, ancak yine de belirli bir düzeyde üye katılımı otomasyonu ve güvenlik yönetimi isteyen daha küçük işletmeler için geçerlidir.

Kullanıcılar kayıt olduklarında, doğrulanmış e-posta adresleri organizasyon düzeyinde yapılandırılmış e-posta etki alanlarına uyuyorsa, uygun organizasyona uygun rollerle sağlanırlar.

E-posta alanı sağlama şu durumlar için çalışır:

- E-posta kaydı doğrulaması

- Sosyal kayıt doğrulaması

E-posta akışı

| Kullanıcı durumu | Akış açıklaması |

|---|---|

| Kullanıcı mevcut değil ve e-posta ile kayıt olduktan sonra JIT etkinleştirildi. | Kullanıcı oluşturulur ve uygun rollerle ilgili organizasyona otomatik olarak katılır. |

| Kullanıcı, sağlanan e-posta etki alanlarındaki doğrulanmış e-posta adresiyle mevcut hale gelir ve sağlama etkinleştirildi. | Normal e-posta giriş akışı. |

| Kullanıcı mevcut değil ve e-posta ile kayıt oldu, JIT etkinleştirilmedi. | Normal e-posta kaydı akışı. |

| Kullanıcı mevcut ve e-posta ile giriş yaptı, JIT etkinleştirilmedi. | Normal e-posta giriş akışı. |

Sosyal akış

| Kullanıcı durumu | Akış açıklaması |

|---|---|

| Kullanıcı mevcut değil, sosyal hesapla doğrulanmış e-posta ile kayıt olduktan sonra JIT etkinleştirdi. | Kullanıcı oluşturulur ve uygun rollerle ilgili organizasyona otomatik olarak katılır. |

| Kullanıcı mevcut değil, doğrulanmamış e-posta veya e-posta olmadan sosyal hesap ile kayıt olduktan sonra JIT etkinleştirildi. | Normal sosyal kayıt akışı. |

| Kullanıcı, sağlanan e-posta etki alanlarındaki doğrulanmış e-posta adresiyle sosyal hesap üzerinden giriş yaptı ve sağlama etkinleştirildi. | Normal sosyal giriş akışı. |

| Kullanıcı mevcut değil, sosyal hesapla kayıt oldu, JIT etkinleştirilmedi. | Normal sosyal kayıt akışı. |

| Kullanıcı mevcut, sosyal hesap ile giriş yaptı, JIT etkinleştirilmedi. | Normal sosyal giriş akışı. |

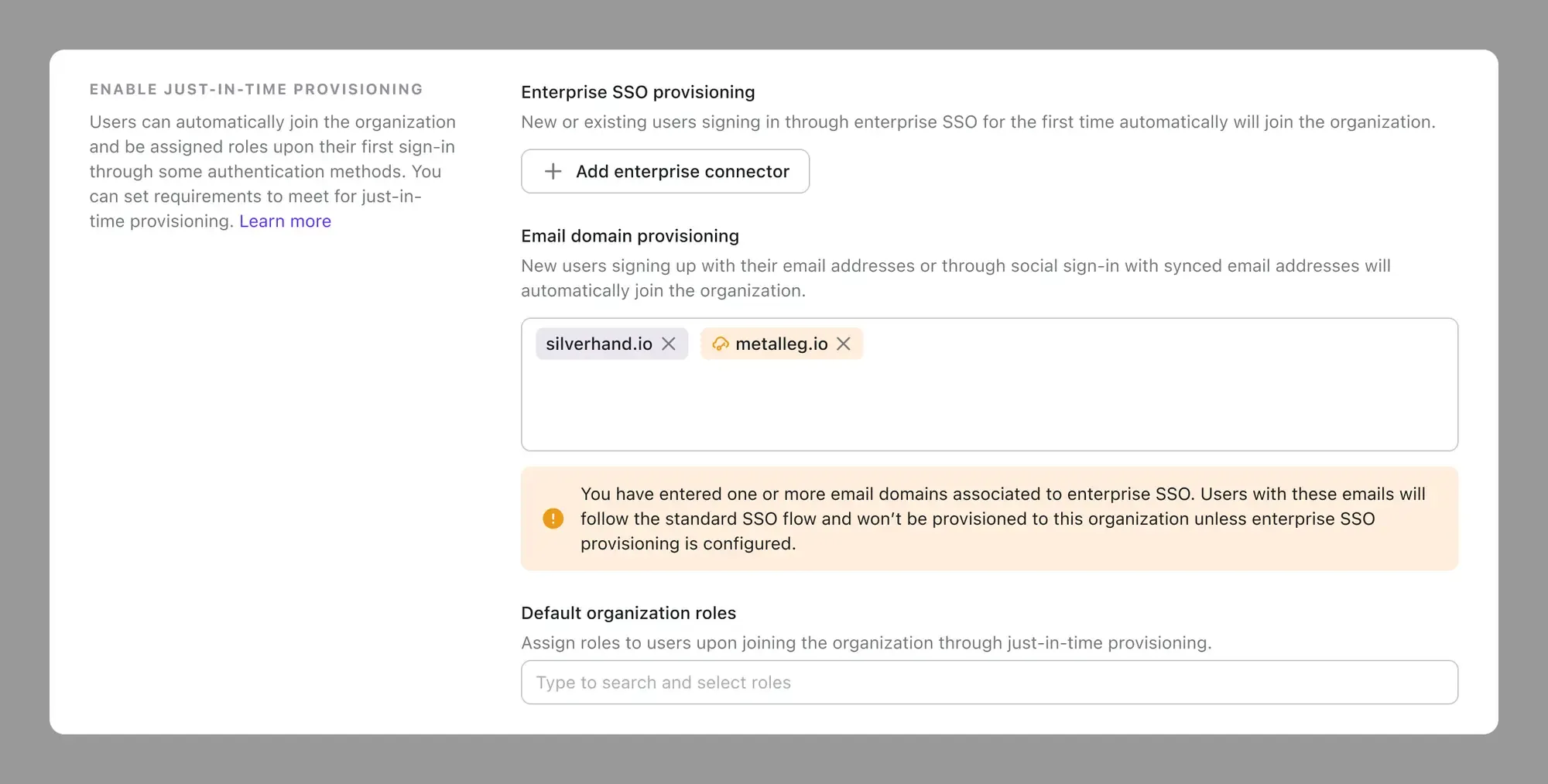

E-posta etki alanı sağlama ve kurumsal SSO olası çatışmasını çözme

Başlangıçta e-posta etki alanı sağlamayı yapılandırırsanız ve daha sonra aynı e-posta etki alanıyla bir Kurumsal SSO yapılandırırsanız, şunlar olur:

Kullanıcı e-posta adresini girdiğinde, e-posta doğrulamasını atlayarak SSO akışına yönlendirilecektir. Bu, JIT sürecinin tetiklenmeyeceği anlamına gelir.

Bu durumu ele almak için yapılandırma sırasında bir uyarı mesajı göstereceğiz. Bu akışı doğru bir SSO seçerek tam zamanında sağlamayı etkinleştirerek ele almanız gerekecektir ve e-posta etki alanı sağlamasına güvenmeyin.

Varsayılan organizasyon rolleri

Kullanıcıları sağlarken, varsayılan organizasyon rollerini ayarlayabilirsiniz. Rol listesi organizasyon şablonundan gelir ve bir rol seçebilir veya boş bırakabilirsiniz.

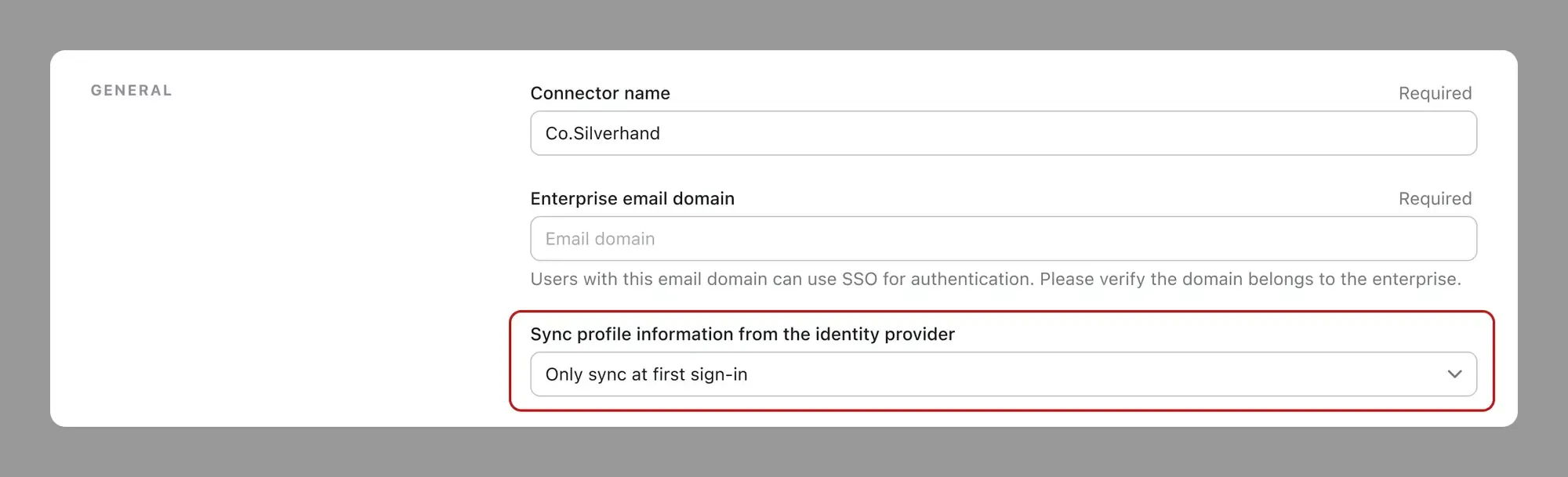

Kurumsal SSO Tam Zamanında Güncelleme

Neyse ki, bu özelliği Kurumsal SSO'nun içine yerleştirdik! Profil bilgilerinin Logto’ya ilk girişte veya her girişte senkronize olup olmayacağını seçebilirsiniz. Gelecekte rol ve organizasyon eşleme ve yeniden sağlama gibi daha fazla özellik eklemeyi de düşüneceğiz.

Burayı inceleyerek daha fazla bilgi edinin.

Burayı inceleyerek daha fazla bilgi edinin.

Tam Zamanında özellik Logto’da hemen kullanılabilir durumda. Bugün Logto'ya kaydolun ve müşterilerinizin üyelik onboardingini otomatik hale getirmeye başlayın.