Siber güvenlik ve kimlik yönetiminde kimliğe bürünme nedir? Yapay zeka ajanları bunu nasıl kullanabilir?

Kimliğe bürünmenin siber güvenlik ve kimlik yönetiminde nasıl kullanıldığını ve yapay zeka ajanlarının bu özelliği nasıl kullanabileceğini öğrenin.

Kimliğe bürünme, Logto'nun yerleşik bir özelliğidir ve bu makalede, bunun ne olduğunu ve ne zaman kullanılabileceğini açıklayacağız. 2025 yılında yapay zeka ajanları daha yaygın hale geldikçe, siber güvenlik ve kimlik yönetiminde kimliğe bürünme içeren daha fazla kullanım senaryosu görüyoruz.

Kimlik doğrulama ve yetkilendirmede kimliğe bürünme nedir?

Kimlik doğrulama ve yetkilendirme alanında kimliğe bürünme, bir sistem veya kullanıcının geçici olarak başka bir kullanıcının kimliğini üstlenerek onların adına eylemler gerçekleştirmesidir. Bu, genellikle doğru yetkilendirme ile yapılır ve kimlik hırsızlığı veya kötü niyetli kimliğe bürünmeden farklıdır.

Genel bir örnek, hesabınızla ilgili bir sorun yaşadığınızda ve müşteri hizmetleri ekibine yardım için e-posta gönderdiğinizde olur. Onlar, sizi temsilen hesabınızı kontrol ederek sorunu gidermeye çalışır.

Kimliğe bürünme nasıl çalışır?

Kimliğe bürünme akışında birkaç tipik adım yer alır.

- İzin isteme: Kimliğe bürünen kişi (ör. yönetici veya yapay zeka ajanı), kullanıcının adına hareket etmek için izin ister.

- Jeton değişimi: Sistem, isteği doğrular ve gerekli izinlerle kimliğe bürünen kişiye erişim izni verir.

- Kullanıcı adına işlem yapma: Kimliğe bürünen kişi, ayarları güncelleme veya sorun giderme gibi eylemleri kullanıcı gibi gerçekleştirir.

Kimliğe bürünen kişi böylece, kimliğe büründüğü kullanıcı gibi eylemler gerçekleştirebilir veya kaynaklara erişebilir.

Kimliğe bürünmenin geçerli kullanım durumları nelerdir?

Müşteri desteği

Yukarıda bahsettiğimiz gibi, müşteri destek senaryolarında kimliğe bürünme, destek ajanlarına veya yöneticilere kullanıcı hesaplarına erişim sağlayarak sorunları çözmelerine veya teşhis etmelerine imkan tanır, kullanıcı kimlik bilgilerine ihtiyaç duyulmaz.

İşte bazı örnekler:

- Sorun giderme: Bir yönetici, bildirilmiş sorunu tekrar yaratmak ve ne olduğunu anlamak için bir kullanıcının kimliğine bürünür.

- Hesap kurtarma: Bir yönetici, kullanıcı adına profili günceller veya ayarları sıfırlar.

- Abonelik yönetimi: Faturalama destek ajanı, kullanıcı hesabına doğrudan erişerek abonelik hatalarını düzeltir.

Yapay zeka ajanları

Yapay zeka ajanları, kullanıcıların adına işlem yaparak görevleri otomatik olarak yürütme veya iş akışlarına yardımcı olma konusunda kimliğe bürünmeden yararlanabilir. Yapay zeka iş süreçlerine daha fazla dahil oldukça, kimliğe bürünme, kimlik güvenliği ve erişim kontrolünü sağlarken otonom eylemleri mümkün kılmada önemli bir rol oynar.

İşte bazı örnekler:

- Sanal asistanlar: Bir yapay zeka ajanı, kullanıcı adına toplantılar planlar ve takvim davetleri gönderir.

- Otomatik yanıtlar: Bir yapay zeka sohbet robotu, müşteri sorgularına yanıt verir ve destek ajanının profili ile sorunları doğrudan çözer.

- Görev otomasyonu: Bir yapay zeka asistanı, proje yönetimi panolarını günceller veya kullanıcılar adına raporlar gönderir. Örneğin, bilet durumlarını günceller (ör. 'Devam Ediyor'dan 'Tamamlandı'ya). Yönetici profilinden yorum veya geri bildirim gönderir.

Denetim ve test

Kimliğe bürünme, denetim, test ve kalite güvence amaçları için de yaygın şekilde kullanılır. Çeşitli rolleri üstlenerek, yöneticiler veya test uzmanları kullanıcı deneyimlerini, iş akışlarını ve izinleri kontrol ederek sistem performansını ve kalitesini sağlarlar.

İşte bazı örnekler:

- Rol testi: Bir yönetici, farklı kullanıcı rolleri (ör. yönetici, çalışan veya misafir) üstlenerek erişim kontrollerini kontrol eder ve her rolün doğru kaynaklara uygun izinlere sahip olduğunu doğrular.

- İş akışı testi: Bir kalite güvence mühendisi, farklı kullanıcı profillerinden işlemleri simüle ederek sistem davranışını test eder.

- Güvenlik denetimleri: Bir denetçi, hassas eylemlerin uygun uyarılar tetiklediğini veya çok faktörlü kimlik doğrulama (MFA) gerektirdiğini doğrulamak için kullanıcıların kimliğine bürünür.

Yetkilendirilmiş erişim

Yetkilendirilmiş erişim, bir kullanıcının başka bir kullanıcı adına eylemler gerçekleştirmesine olanak tanır ve genellikle kurumsal ve ekip işbirliği ortamlarında görülür. Bu kullanım durumu, tipik kimliğe bürünmeden farklıdır çünkü hem eylemci hem de vekil kimlikleri korunur.

İşte bazı örnekler:

- Yönetici onayları: Bir yönetici, ekip üyeleri adına zaman çizelgelerini veya masraf raporlarını gönderir.

- Ekip işbirliği: Bir asistan, bir yöneticinin hesabından toplantılar planlar veya e-postalar gönderir.

- Kurumsal iş akışları: İK temsilcileri, çalışan kayıtlarını şifrelerine ihtiyaç duymadan günceller.

Kimliğe bürünmeyi uygularken güvenlik için hangi hususlar dikkate alınmalıdır?

Kimliğe bürünme, bir kullanıcının sistem içinde diğerleri adına geçici olarak işlem yapmasına izin verir, bu da onlara önemli bir güç ve kontrol sağlar. Bu nedenle kötüye kullanımın önlenmesi için birkaç güvenlik konusunu ele almak gerekir.

Ayrıntılı denetim kaydı

Kimliğe bürünme ile ilgili tüm eylemleri, kim tarafından, neyin yapıldığını, ne zaman ve nerede olduğunu içeren bir şekilde kaydedin. Günlüklerin hem kimliğe bürünen kişiyi hem de kimliğine bürünen kullanıcıyı göstermesini sağlayın. Günlükleri güvenli bir şekilde saklayın, makul bekletme süreleri belirleyin ve olağandışı etkinlikler için uyarıları etkinleştirin.

Rol tabanlı erişim kontrolü (RBAC)

Sadece yetkilendirilmiş rollere (ör. destek ajanları) kimliğe bürünme izni verin. Kimliğe bürünme kapsamını sınırlayın (ör. destek ajanları sadece müşteri kimliğine bürünebilir, yöneticiye değil). En az ayrıcalık ilkesine uyun ve her şeyi güvenli tutmak için izinleri düzenli olarak gözden geçirin.

Rıza ve bildirim

Bazı durumlarda, akışa rıza ve bildirimler dahil edilmelidir. Örneğin:

- Kimliğe bürünme öncesi: Hassas eylemler için kullanıcı onayını isteyin.

- Kimliğe bürünmeden sonra: Yapılanlarla ilgili kullanıcılara bildirim gönderin.

- Hassas sektörler (ör. sağlık, finans) için rıza şarttır.

Kimlik doğrulama ve yetkilendirmede yapay zeka ajanları için kimliğe bürünme kullanım durumları

Yapay zeka ajanları 2025 yılında daha yaygın hale geldikçe, kimliğe bürünme, ajanların kullanıcılar adına hareket etmesine olanak tanırken güvenliği ve hesap verebilirliği sağlamak için giderek artan bir şekilde kullanılır.

İşte bazı pratik kullanım senaryoları:

Yapay zeka müşteri destek ajanları

Senaryo: Bir kullanıcı, sohbet aracılığıyla hesap sorunları için destekle iletişime geçer. Yapay zeka ajanı, kullanıcı parolasına ihtiyaç duymadan hesaba erişir ve işlemleri gerçekleştirir.

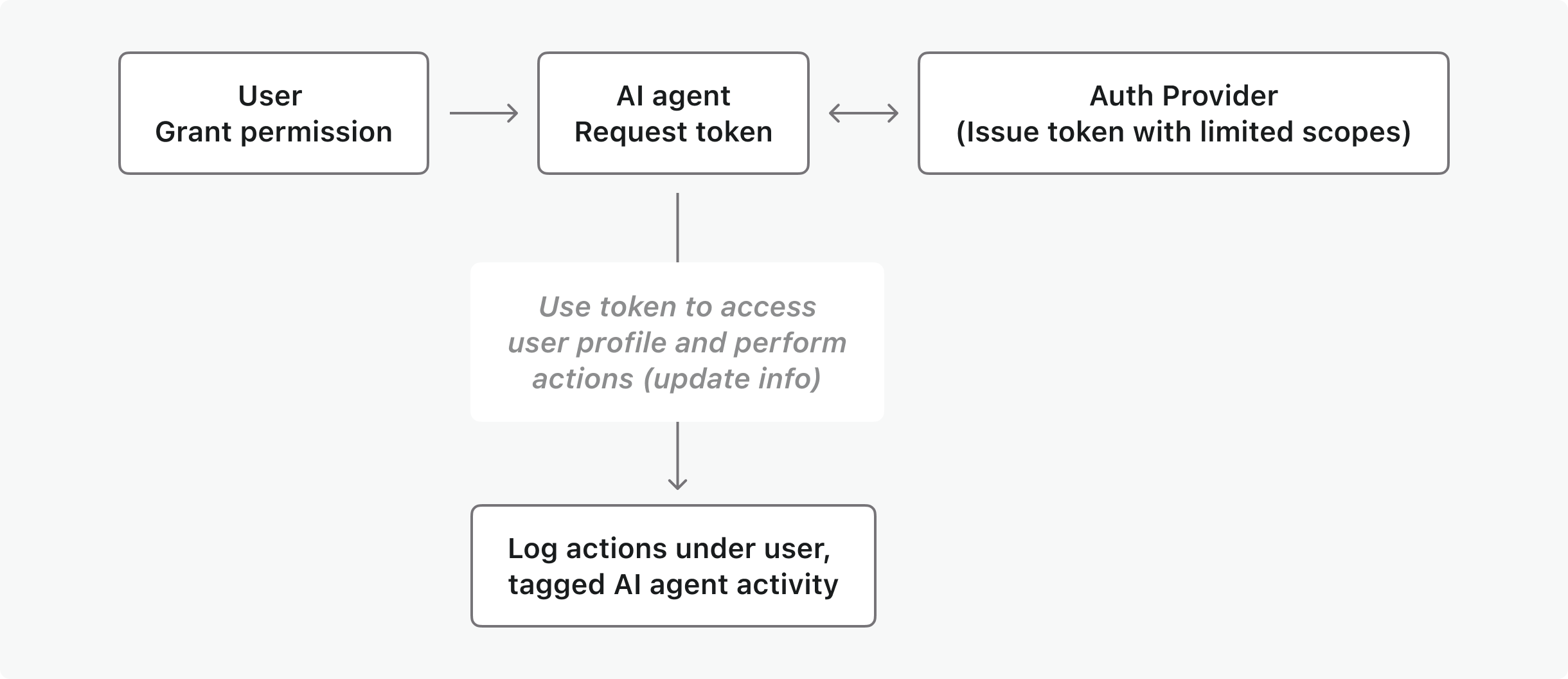

Nasıl çalışır ve nasıl tasarlanmıştır?

- OIDC/OAuth akışı: Yapay zeka ajanı, kullanıcı bilgi güncellemesi için kimliğine bürünme izni talep eder. Kullanıcı profiline erişip değişiklik yapmak için değiştirilmiş bir jeton kullanır.

- Günlük kaydı: Eylemler kullanıcı adına kaydedilir, ancak yapay zeka ajanı tarafından gerçekleştirildiği etiketlenir.

- Sınırlı kapsamlar: Ajanın izinleri belirli eylemlerle sınırlandırılmıştır (ör. parolaları sıfırlama, ancak hassas ödeme verilerini görme değil).

Hesap izleme için yapay zeka güvenlik ajanları

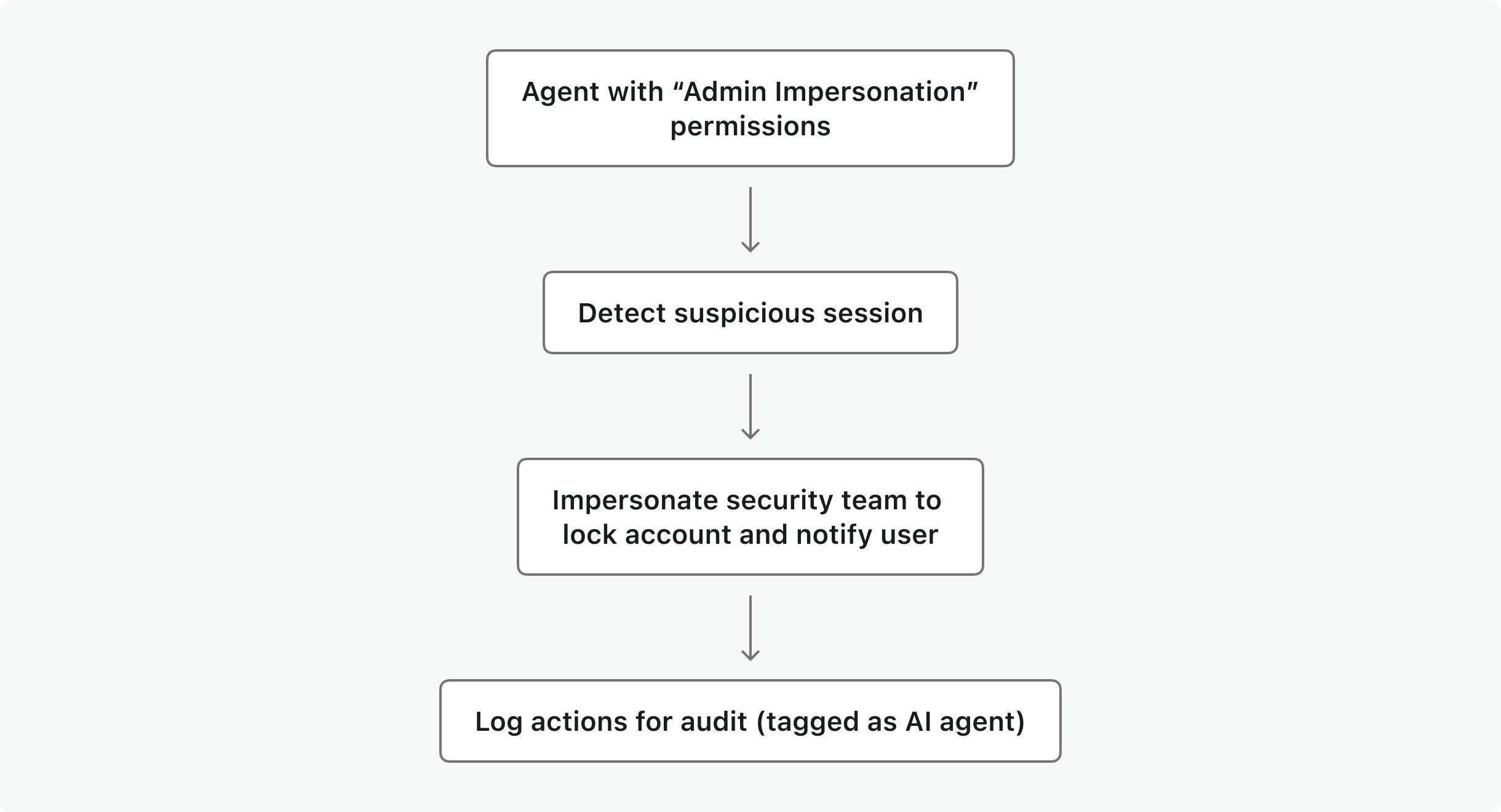

Senaryo: Bir yapay zeka ajanı kullanıcı oturumlarını izler ve tehlikeye giren hesapları otomatik olarak kilitler.

Nasıl çalışır ve nasıl tasarlanmıştır?

- Ajan, şüpheli oturumları incelemek ve sonlandırmak için "yönetici kimliğine bürünme" izinlerine sahiptir.

- Bir risk tespit edilirse, hesabı kilitlemek ve kullanıcıyı bilgilendirmek için güvenlik ekibinin kimliğine bürünür.

- Tüm eylemler, denetim amaçlarıyla ajan kimliği ile kaydedilir.

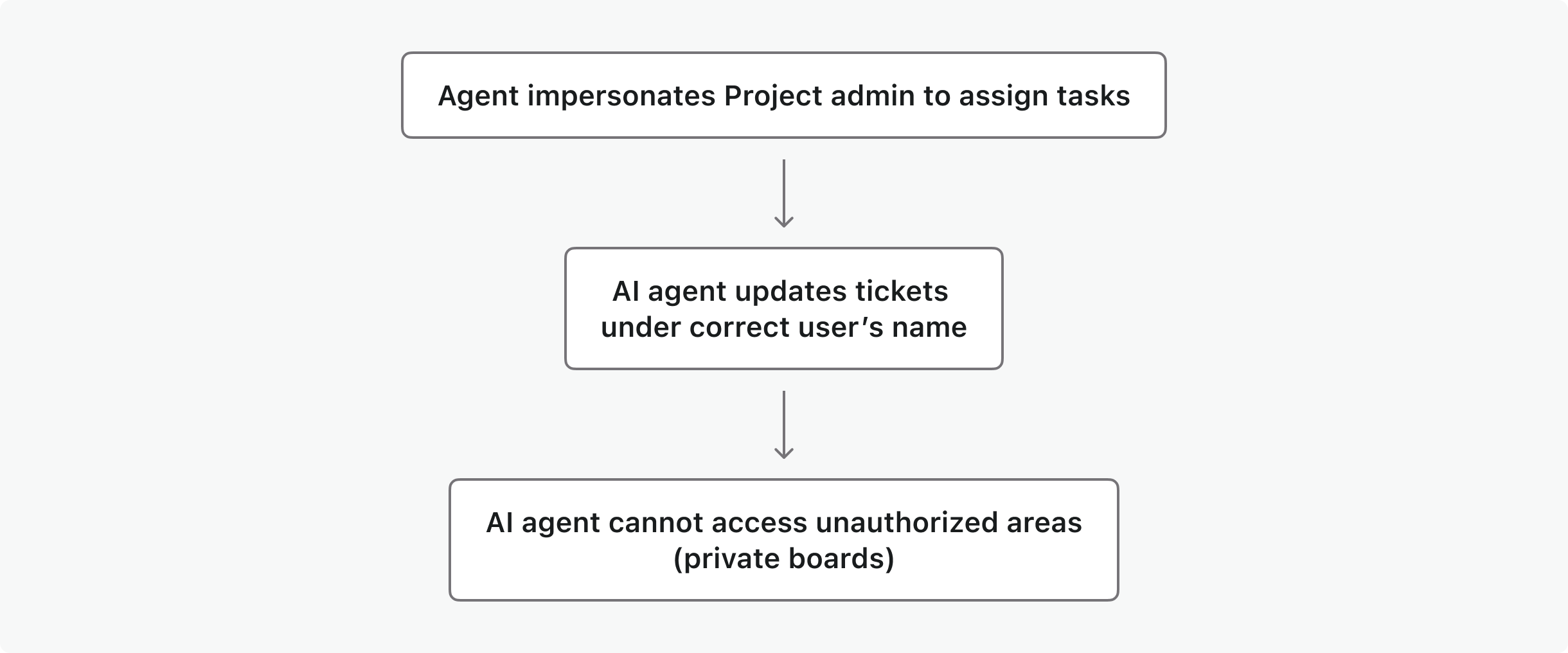

Ekipler için yapay zeka iş akışı otomasyonu

Senaryo: Bir proje yönetim aracında, bir yapay zeka ajanı, ekip üyeleri adına görevler atar ve durumu günceller.

Nasıl çalışır ve nasıl tasarlanmıştır?

- Yapay zeka otomatikleştirilmiş iş akışı, biletleri doğru kullanıcı adına güncellemek için proje yöneticisi kimliğine bürünebilir.

- Ajan, sıkı RBAC nedeniyle yetkisiz alanlara (ör. özel panolar) erişemez.

Kimliğe bürünme oluştururken güvenlik en iyi uygulamaları

Yukarıdaki senaryolara dayanarak, bu hedefleri gerçekleştirmek için birkaç tasarlanmış ilke vardır.

- Jeton kapsamı: Sınırlı kapsamlar kullanın. Bir erişim jetonunun hangi eylemleri veya kaynakları yetkilendirebileceğini belirleyin ve sınırlandırın.

- Özel iddialar: İmplementasyon sürecine, kimlik hırsızlığının nedeni veya ilgili destek bileti gibi ek bağlam veya meta veriler eklemek için faydalı olabilir.

- Rol tabanlı erişim kontrolü (RBAC): Sadece belirli rollerin (ör. destek ajanları) kullanıcıların kimliğine bürünmesine izin verin ve kapsamı rolün ihtiyaçlarına göre sınırlayın.

- Ayrıntılı günlük kaydı: Tüm kimliğe bürünme eylemlerini kim tarafından gerçekleştirildiğini ve neyin yapıldığını kaydederek hesap verebilirliği ve izlenebilirliği sağlayın.

- Rıza yönetimi: Kimliğe bürünme gerçekleştiğinde kullanıcıları bilgilendirin ve onlara erişimi onaylama veya geri çekme seçeneği verin.

Logto, kimliğe bürünmeyi nasıl uygular?

Logto, yönetim API'si aracılığıyla kimliğe bürünmeyi destekler. Daha fazla detay için bu rehbere - kullanıcı kimliğine bürünme göz atın. Logto ayrıca gerçek dünya ürün senaryolarını destekleyen ek özellikler sunar ve bu özellikler, kimliğe bürünmeyi entegre eder.

| Özellikler | Açıklama | Döküman bağlantısı |

|---|---|---|

| Rol tabanlı erişim kontrolü | Kullanıcılara rollerine göre izinler atama | https://docs.logto.io/authorization/role-based-access-control |

| Özel jeton iddiaları | Erişim jetonları içinde özelleştirilmiş iddialar ekleyin. | https://docs.logto.io/developers/custom-token-claims |

| Denetim günlükleri | Kullanıcı etkinliğini ve olayları kolayca izleyin. | https://docs.logto.io/developers/audit-logs |