Logto aksiyonda: Apache Answer'ı kullanıcılarınız için bir topluluk başlatmak amacıyla sorunsuz bir şekilde entegre edin

Logto'nun üçüncü taraf uygulama özelliğini nasıl kullanarak Apache Answer'ı entegre edebileceğinizi gösterir, kullanıcıların mevcut hesaplarını kullanarak destek alabilecekleri birleşik bir topluluk platformu oluşturur.

Harika bir yazılım ürünü oluşturmak büyük bir başarıdır, ancak aslında yolculuğun sadece başlangıcıdır.

Herhangi bir uygulamanın uzun vadeli başarısı ve evrimi, kullanıcılarını anlamaya ve onlarla etkileşime geçmeye bağlıdır; bu da geri bildirim toplamayı, sorunları belirlemeyi, soruları yanıtlamayı ve sorunları çözmeyi içerir - iterasyonu ve iyileşmeyi tetikleyen temel bir döngü.

Bu makalede şunları yapacağım:

- Logto'nun Üçüncü Taraf Uygulama (OIDC) özelliğinin nasıl çalıştığını açıklayın.

- Kullanıcılara sorular sormak, fikirlerini paylaşmak ve ekibinizden ve diğer kullanıcılardan yardım almak için bir topluluk oluşturma konusunda Apache Answer entegrasyonu için Logto'yu nasıl kullanacağınızı gösterin.

Logto kullanmanın en önemli avantajı, kullanıcıların topluluğa kendi sisteminizdeki aynı hesapla giriş yapmalarıdır. Bu, kullanıcıların soru sorduğunda mevcut durumlarını kolayca bilmenizi sağlar ve yazılımınızdaki durumlarını sormak için gereksiz geri dönüşleri ortadan kaldırır.

Apache Answer nedir

Apache Answer, kullanıcıları ve ekipleri birbirine bağlayan açık kaynaklı bir Soru & Cevap platformudur. Bilgi paylaşımı ve sorun çözme için bir alan yaratır. Platform, gerçek zamanlı Markdown önizlemesi, gelişmiş arama ve içerik için bir oylama sistemi sunar.

Platform, kutudan çıktığı gibi OAuth 2.0 girişini destekler. Bu, Logto gibi mevcut kimlik sağlayıcılarla doğal olarak uyumlu olmasını sağlar. Kullanıcılar, topluluk platformuna özgü yeni kimlik bilgileri oluşturmadan mevcut hesaplarıyla oturum açabilir.

Logto'nun üçüncü taraf uygulama özelliğini anlama

Kullanıcıların Logto hesaplarıyla üçüncü taraf uygulamalara giriş yapmasını istediğimizde, Logto uygulamanızın Kimlik Sağlayıcı (IdP) olarak görev yapar.

Bunu, kullanıcılarınızın kim olduğunu doğrulamak için sorumlu merkezi bir otorite olarak düşünün. Bir kullanıcı ana uygulamanıza giriş yaptığında, muhtemelen kimlik doğrulama işlemini (kullanıcı adı/şifre, sosyal giriş vb.) Logto'ya yönlendirir. Logto kullanıcıyı başarıyla doğruladıktan sonra uygulamanıza "Evet, bu kullanıcı meşru" der ve onlarla ilgili bazı temel bilgileri sağlar.

Bu konsept sadece birincil uygulamanızın ötesine geçer. Logto, güçlü bir özellik olan Üçüncü Taraf Uygulama sağlar. Bu özellik, Logto'nun sadece kendi uygulamanız için değil, kullanıcılarınızın erişmesini istediğiniz diğer harici uygulamalar için IdP rolünü üstlenmesine olanak tanır.

Bu, OAuth 2.0 protokolünün üzerine kurulu bir standart kimlik katmanı olan OpenID Connect (OIDC) kullanılarak gerçekleştirilir. Basitçe söylemek gerekirse, OIDC, bir uygulamanın (Apache Answer gibi, Eng reliance Party veya Client olarak bilinir) bir kullanıcı hakkında kimlik bilgileri istemesine ve almasına izin verir.

Apache Answer için Logto içinde bir OIDC uygulaması yapılandırdığınızda, aslında Logto'ya "Apache Answer talep ederse kullanıcıları onun adına doğrulamak için hazır ol, ve kullanıcı onaylarsa, Answer'a güvenli bir şekilde bazı temel kullanıcı kimlik detaylarını gönder" dediğiniz anlamına gelir. Bu yetenek, Logto doğrulamalı uygulamanız ile Apache Answer gibi üçüncü taraf araçlar arasında sorunsuz tek oturum açma (SSO) sistemini etkinleştirmenin anahtarıdır.

Sahne hazır: YourApp + Logto + Apache Answer

Yapılandırmaya başlamadan önce, senaryomuzda yer alan bileşenleri netleştirelim:

- YourApp: Kullanıcıların zaten kayıt ve giriş yaptığı birincil web veya mobil uygulamanız. Önemle, YourApp kimlik doğrulama için Logto ile entegredir.

- Logto: IdP görevi gören merkezi IAM platformunuz. Kullanıcı hesaplarınız Logto tarafından yönetilir.

- Apache Answer: YourApp kullanıcıları için bir topluluk merkezi olarak dağıtmak istediğiniz açık kaynaklı Soru & Cevap platformu. Amacımız, Answer'ı kendi yerel kullanıcı adı/şifre sistemini kullanmak yerine Logto'yu giriş için kullanacak şekilde yapılandırmak.

Pratik adımlar: Logto ve Apache Answer yapılandırması

Haydi pratik olalım. Süreç hem Logto hem de Apache Answer'da yapılandırma gerektiriyor.

Apache Answer'ı Yükle

Resmi kurulum rehberini takip ederek Apache Answer'ı yükleyin. Sonunda http://localhost:9080 adresinden varsayılan olarak erişebilirsiniz.

Logto'da bir OIDC Uygulaması Oluşturun

- Logto Konsolunuza giriş yapın.

- Uygulamalar sayfasına gidin.

- Sağ üst köşedeki "Uygulama oluştur" düğmesine tıklayın (eğer bu düğmeyi görmüyorsanız, çerçeve listesinin altındaki "tümünü görüntüle"ye tıklayın).

- "Üçüncü taraf uygulama" kategorisini seçin, ardından "OIDC" seçeneğini seçin.

- Uygulama adını (örneğin, "Apache Answer Topluluğu") ve açıklamayı (isteğe bağlı) girin.

- Oluştur'u** tıklayarak oluşturmayı tamamlayın. Uygulama oluşturulduktan sonra, uygulama detayları sayfasına yönlendirileceksiniz.

- Ayrıntılar sayfasında, Yönlendirme URI'si alanına

http://localhost:9080/answer/api/v1/connector/redirect/basicekleyin. - Uygulamayı kaydetmek için "Kaydet"'e tıklayın.

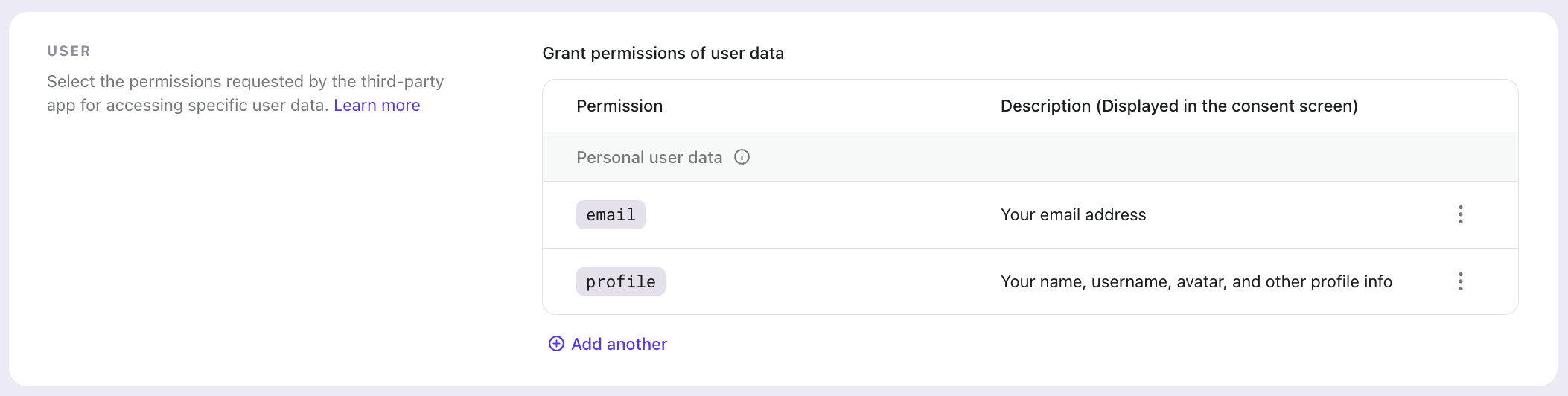

Apache Answer için izinleri yapılandırın

- Uygulama ayrıntıları sayfasında İzinler sekmesine gidin.

- Kullanıcı verisi izinlerini verin altında "Henüz herhangi bir kullanıcı verisi izinleri ayarlamadınız."

- Apache Answer'ın erişebileceği kullanıcı bilgilerini yapılandırmak için Ekle düğmesine tıklayın.

- Apache Answer'ın giriş sırasında temel kullanıcı bilgilerini almasına izin vermek için gerekli kapsamları (

profileveemail) seçin. - İzin ayarlarınızı kaydedin.

Apache Answer'da OAuth Girişini Yapılandırın

- Yönetici hesabınızı kullanarak Apache Answer'a giriş yapın.

http://localhost:9080/adminadresinden Yönetici kontrol paneline gidin.- Eklentiler -> Yüklü Eklentiler'e gidin ve OAuth2 Basic eklentisini etkinleştirin.

- OAuth2 Basic eklenti sayfasına gidin.

- Az önce oluşturduğunuz Logto üçüncü taraf uygulamasına göre aşağıdaki bilgileri doldurun:

- Ad: Bağlayıcınızın adını, giriş sayfasında görünecek olan adı.

- İstemci ID'si: Uygulama detayları sayfasından "Uygulama ID'si".

- İstemci Gizli anahtarı: Detaylar sayfasının "Çıkış noktaları ve kimlik bilgileri" bölümünden "Uygulama Gizliliği".

- Yetkilendirme URL'si: Detaylar sayfasının "Çıkış noktaları ve kimlik bilgileri" bölümünden "Yetkilendirme çıkış noktası".

- Jeton URL'si: Detaylar sayfasının "Çıkış noktaları ve kimlik bilgileri" bölümünden "Jeton çıkış noktası".

- Kullanıcı JSON URL'si: Detaylar sayfasının "Çıkış noktaları ve kimlik bilgileri" bölümünden "Kullanıcı bilgileri çıkış noktası".

- Kullanıcı ID JSON Yolu:

sub. - Kullanıcı Görünür Adı JSON Yolu:

name. - Kullanıcı Kullanıcı Adı JSON Yolu:

username. - Kullanıcı E-posta JSON Yolu:

email. - Kullanıcı Avatar JSON Yolu:

picture. - Kullanıcı E-posta Doğrulandı JSON Yolu:

email_verified. - Kapsamlar:

openid,profile,email.

- Apache Answer'da Eklenti yapılandırmasını Kaydet.

Not: Kullanıcı bilgilerini Kullanıcı JSON URL'sinden almak için OIDC standardı tarafından gerektrilen openid kapsamını dahil ettiğinizden emin olun. Logto'nun üçüncü taraf uygulaması OIDC'ye dayalı olarak uygulanırken, Apache Answer'ın eklentisi OAuth 2.0 kullanıyor; bu kapsam iki sistem arasında doğru kimlik doğrulama akışı sağlamak için gereklidir.

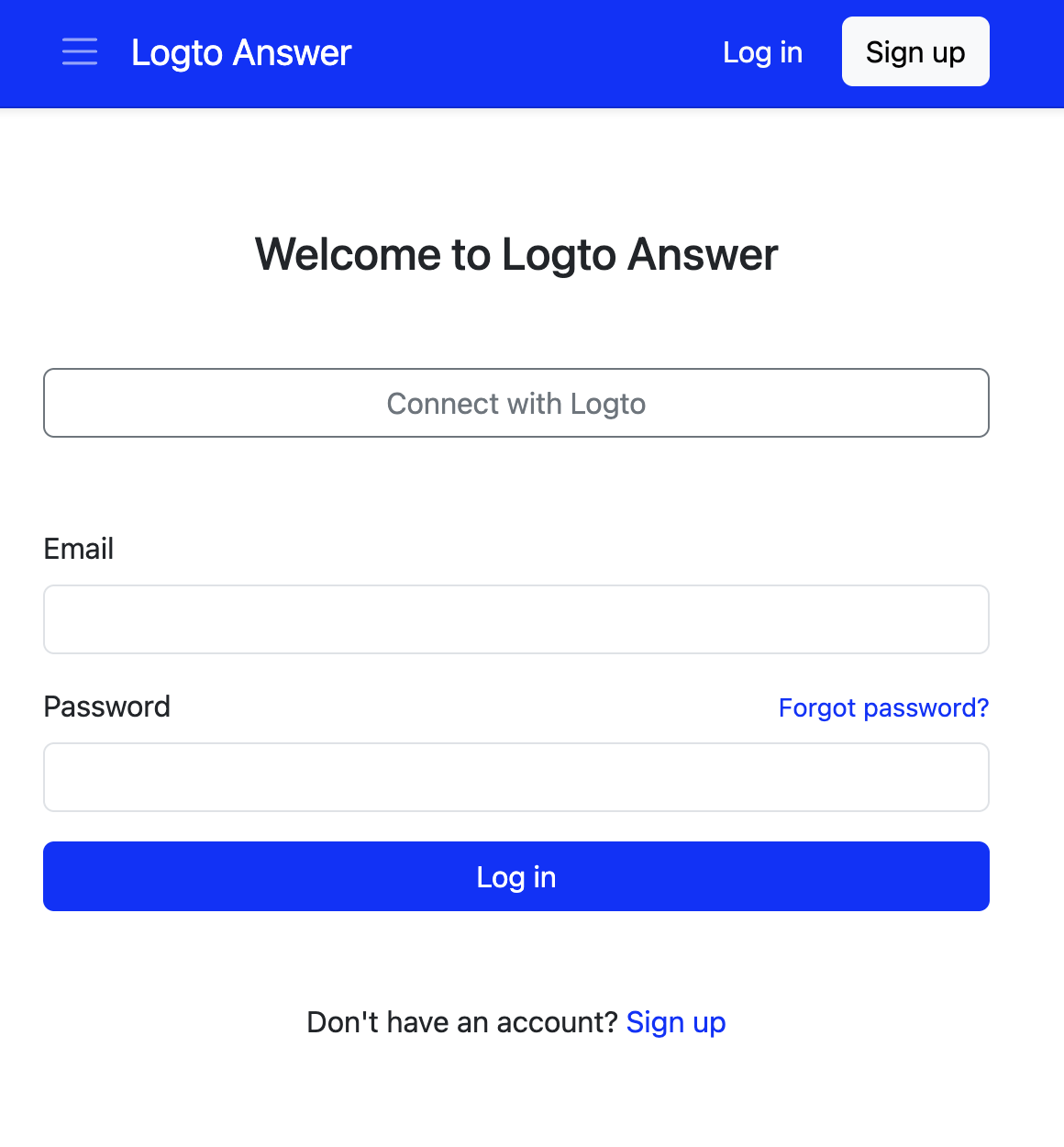

Kontrol noktası: Entegrasyonu test edin

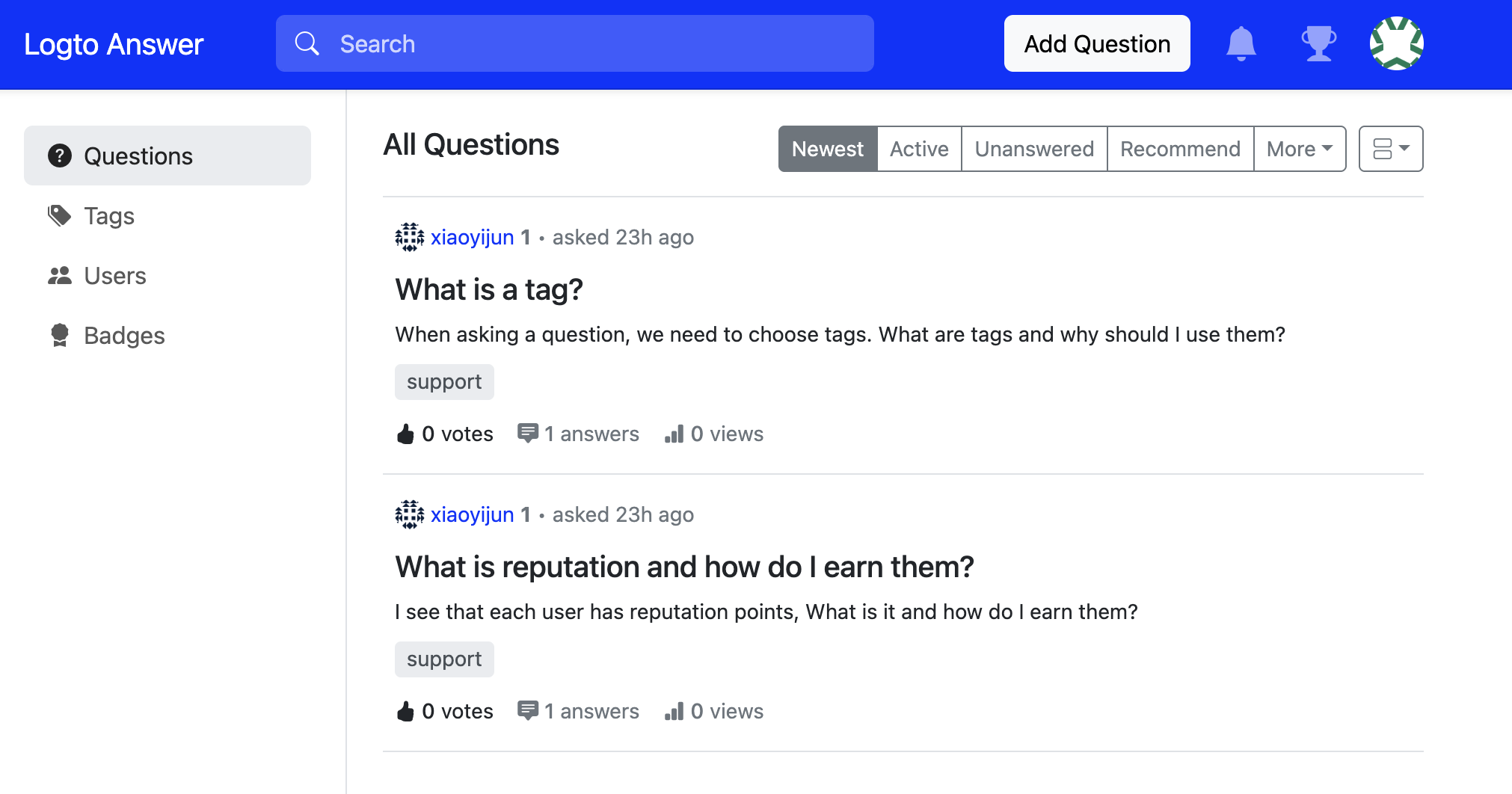

Logto ve Apache Answer yapılandırıldıktan sonra, işte sorunsuz kullanıcı deneyimi:

- Apache Answer'ı ziyaret edin, giriş sayfasında "Logto ile Bağlan" butonu göreceksiniz.

-

Butona tıklayın, Logto'nun giriş sayfasına yönlendirileceksiniz.

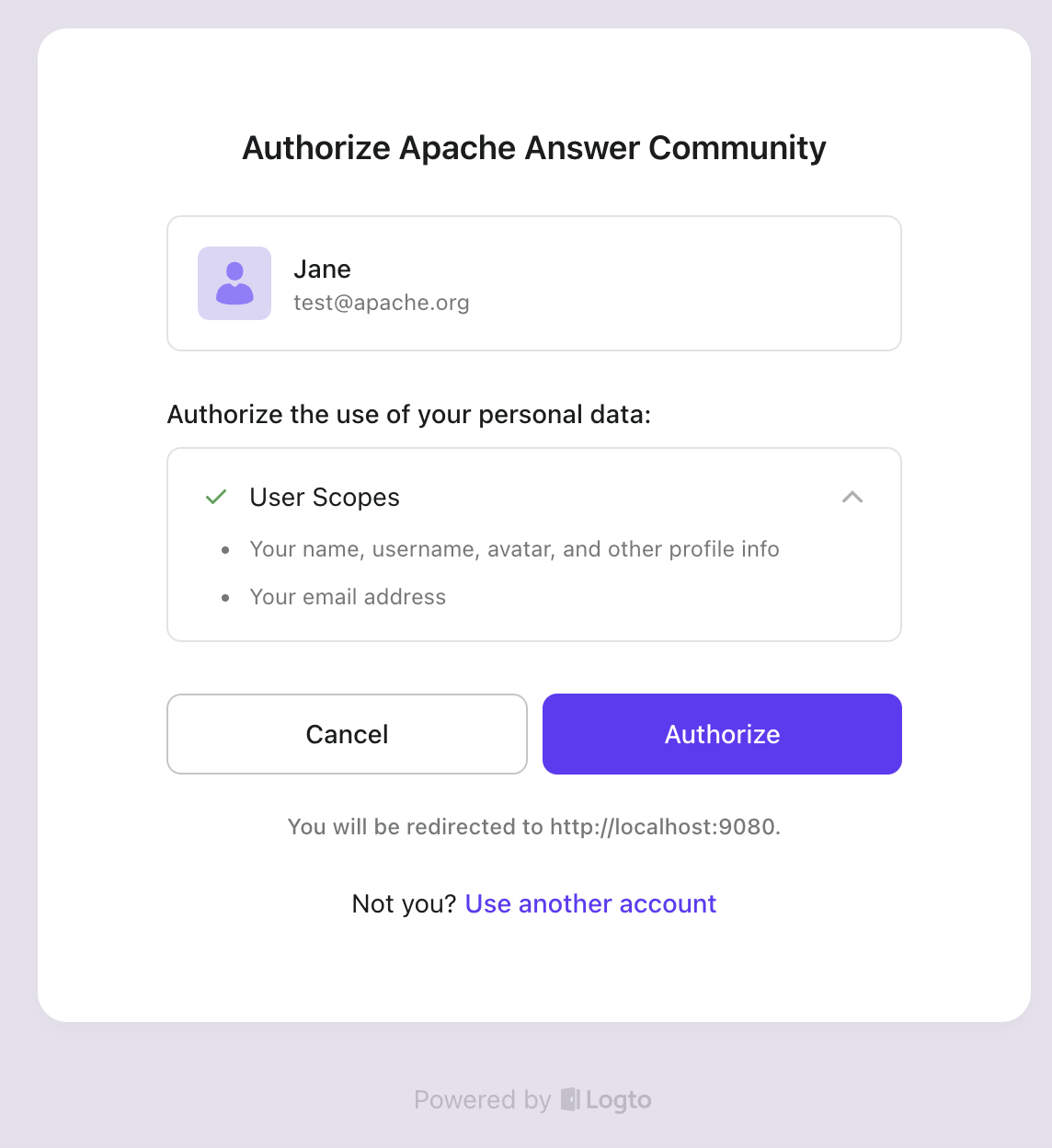

-

"Logto ile Bağlan" butonuna tıkladıktan sonra, mevcut hesabınızla giriş yapabileceğiniz Logto'ya yönlendirileceksiniz. Ardından, bilgilerinizi Apache Answer ile paylaşmak için izin isteyen bir onay sayfası göreceksiniz.

- İzni onayladıktan sonra, Apache Answer'a geri yönlendirileceksiniz ve giriş yaptığınızı göreceksiniz!

Not: Apache Answer, giriş yapmış kullanıcının doğrulanmış bir e-posta adresi olup olmadığını kontrol eder. Kullanıcınızın e-posta bilgisi yoksa, Apache Answer onlardan e-posta adresi sağlamalarını ister.

Entegrasyonun özet faydaları

Neden bu adımlardan geçiyoruz? Avantajları önemli:

- Kullanıcı Deneyimi: En belirgin kazanç budur. Kullanıcılar başka bir kimlik bilgisi seti oluşturmaya veya hatırlamaya ihtiyaç duymazlar. Hali hazırda güvendikleri girişi kullanarak topluluğa sorunsuz giriş yaparlar. Bu, katılımın önündeki engeli önemli ölçüde azaltır.

- Geliştirme Verimliliği: Apache Answer içinde ayrı kullanıcı kimlik doğrulaması, kayıt, şifre sıfırlama akışları oluşturma ve bakımını tamamen atlamış olursunuz. Mevcut Logto kullanıcı tabanınızı anında kullanırsınız, bu da topluluğu çok daha hızlı başlatmanıza olanak tanır.

- Güvenlik: Kimlik doğrulama, muhtemelen Apache Answer içinde özel bir uygulamadan daha sağlam bir şekilde çok faktörlü kimlik doğrulama (MFA), şifre politikaları ve ciddi zorlamaya karşı koruma gibi güvenlik hususlarını ele alan bir IAM sağlayıcınız olan Logto'ya devredilir. Olgun ve iyi tetkik edilmiş OIDC standardına güvenirsiniz.

- Ürün Değeri & Destek Verimliliği: Kimlikleri ayırmadan topluluk özelliğini anında eklersiniz. Daha önce vurgulandığı gibi, topluluk kullanıcısının aynı ürün kullanıcısı olduğunu bilmek, destek ekibinizin çok daha bağlamsal ve verimli yardım sağlamasına olanak tanır, kullanıcı memnuniyetini ve etkileşimi artırır.

Sonuç

Üçüncü taraf araçları entegre etmek, zengin bir uygulama ekosistemi inşa etmek için gereklidir, ancak bu araçlar arasında kullanıcı kimliklerini yönetmek büyük bir baş ağrısı olabilir. Apache Answer ile gösterdiğimiz gibi, Logto'nun üçüncü taraf uygulama (OIDC) özelliği, bu açığı kapatmanın güçlü ve standart bir yolunu sağlar.

Apache Answer için Logto'yu merkezi Kimlik Sağlayıcı olarak yapılandırarak, mevcut kullanıcılarınız için özel bir topluluk alanını **"tek tıklama" ile etkinleştirebilir, kullanıcılarınıza sorunsuz bir giriş deneyimi sunabilir ve ekibinize birleşik bir kullanıcı kimliğinin avantajlarını sağlayabilirsiniz.

Bu modelin Q&A platformları ile sınırlı olmadığını bilmek daha da heyecan verici; analitik paneller, proje yönetim araçları, iç araçlar ve diğer birçok uygulama için uygulanabilen bu pattern, tutarlı ve kullanıcı dostu bir yazılım ekosistemi geliştirmenize olanak tanır.

Diğer yararlı araçlar�ı Logto kullanarak entegre etmeyi keşfedeceğimiz gelecek makaleleri bekleyin!