OTP botları: Ne oldukları ve saldırıları önleme yolları

OTP botlarının ne olduğunu, tek kullanımlık şifreleri nasıl istismar ettiklerini ve bu siber tehditlerden işletmenizi korumak için stratejileri öğrenin. Bu kılavuz, ürün geliştirme ve kurumsal yönetim profesyonelleri için uygulanabilir ipuçları sunar.

Çevrimiçi hizmetlere olan bağımlılığın artmasıyla, çok faktörlü kimlik doğrulama (MFA) siber saldırılara karşı kritik bir savunma hattı haline geldi. En yaygın olarak kullanılan MFA unsurlarından biri, yetkisiz erişime karşı hesapları korumak amacıyla tasarlanmış geçici ve benzersiz bir kod olan tek kullanımlık şifredir (OTP). Ancak, OTP'ler artık eskisi kadar yanıltıcı değil. OTP botlarını içeren yeni bir siber suç dalgası, onların etkinliğini sorguluyor ve hem işletmeler hem de bireyler için ciddi bir tehdit oluşturuyor.

OTP botlarının nasıl çalıştığını, saldırı yöntemlerini ve bunlara karşı savunma stratejilerini anlamak çok önemlidir. Bu kılavuz, OTP botlarının ardındaki mekanikleri açıklayacak ve organizasyonunuzun güvenliğini artırmak için uygulanabilir adımlar sunacaktır.

OTP nedir?

Tek kullanımlık şifre (OTP), tek kullanımlık kimlik doğrulama sağlamak için kullanılan benzersiz, zamana duyarlı bir koddur. Zaman senkronizasyonu veya kriptografik hesaplamalara dayalı algoritmalar aracılığıyla üretilen OTP'ler, oturum açma işlemleri veya çok faktörlü kimlik doğrulama (MFA) sistemleri için ek bir güvenlik katmanı sağlar.

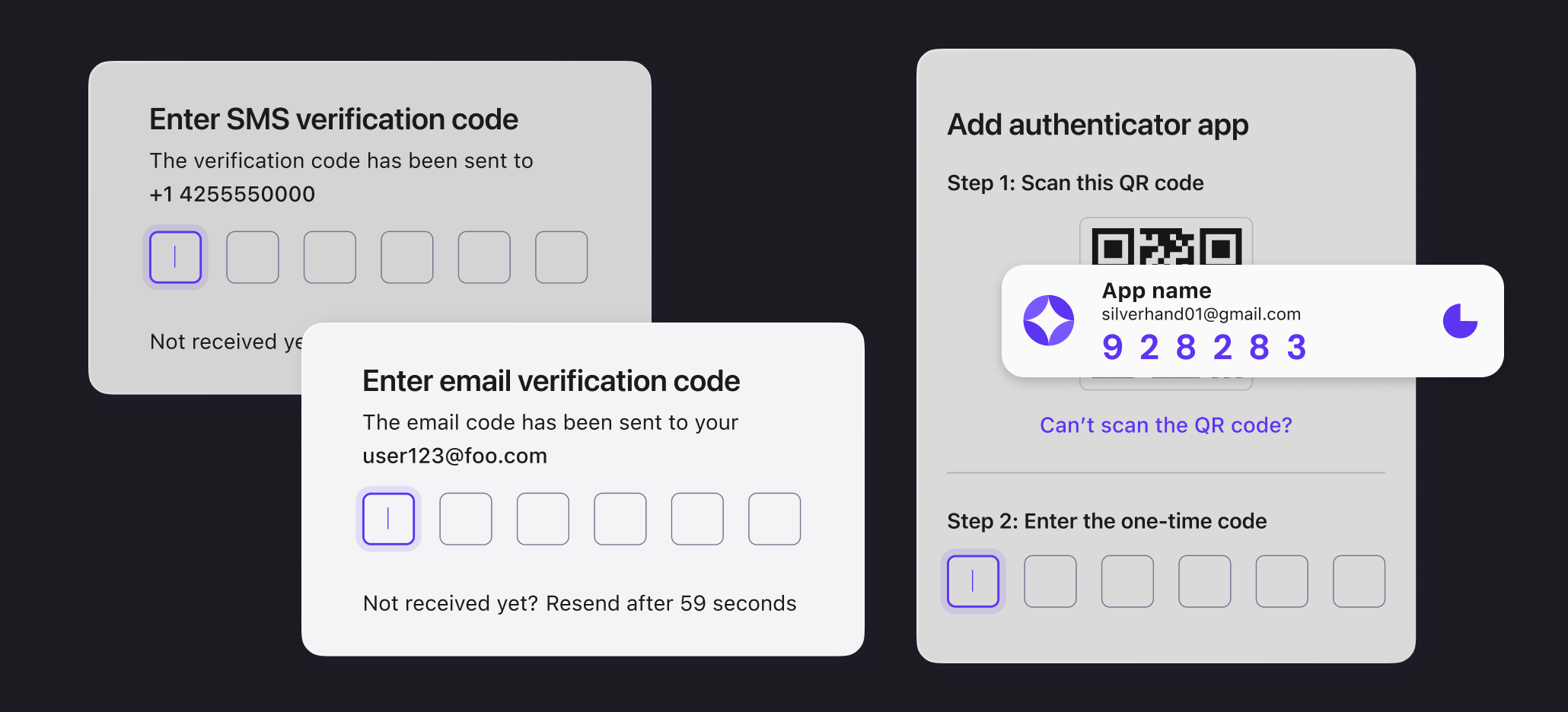

OTP'ler birkaç şekilde iletilebilir:

- SMS kodları: Mesaj veya sesli mesaj yoluyla gönderilir.

- E-posta kodları: Kullanıcının gelen kutusuna doğrudan gönderilir.

- Doğrulayıcı uygulamalar: Google Authenticator veya Microsoft Authenticator gibi hizmetler aracılığıyla yerel olarak üretilir.

Kısa ömürlü doğaları güvenliği artırır; uygulama tarafından üretilen kodlar genelde 30 ila 60 saniyede, SMS veya e-posta kodları ise 5 ila 10 dakika içinde süresi dolar. Bu dinamik işlevsellik, OTP'leri statik şifrelere göre çok daha güvenli hale getirir.

Ancak, teslimatlarında bir anahtar zayıflık yatar; saldırganlar bunları ele geçirmek için sistem zayıflıklarını veya insan hatasını istismar edebilirler. Bu riske rağmen, OTP'ler çevrimiçi güvenliği artırmak için güvenilir ve etkili bir araç olarak kalır.

OTP'lerin MFA'daki rolü nedir?

Çok faktörlü kimlik doğrulama (MFA) anlamak, günümüzün dijital ortamında önemlidir. MFA, kullanıcılardan kimliklerini birden fazla faktör üzerinden doğrulamalarını isteyerek güvenliği güçlendirir, yetkisiz erişimi önlemek için ekstra koruma katmanı ekler.

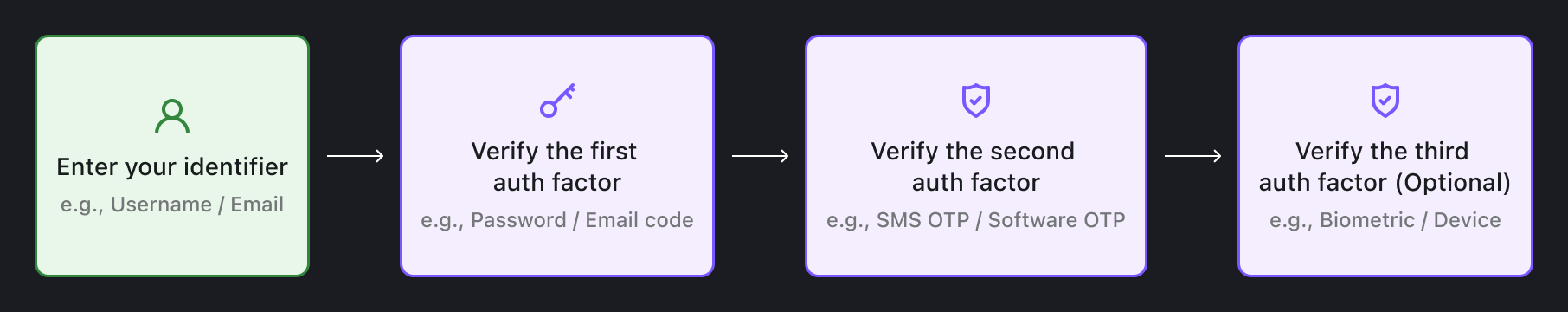

Tipik bir MFA süreci şu adımlardan oluşur:

- Kullanıcı tanımlayıcısı: Sistemin kullanıcıları tanıma yoludur. Kullanıcı adı, e-posta adresi, telefon numarası, kullanıcı kimliği, çalışan kimliği, banka kartı numarası veya hatta sosyal kimlik olabilir.

- İlk kimlik doğrulama faktörü: En yaygın olarak bir şifre, ancak aynı zamanda bir e-posta OTP veya SMS OTP de olabilir.

- İkinci kimlik doğrulama faktörü: Bu adım ilkine farklı bir yöntem kullanır, örneğin SMS OTP'ler, doğrulayıcı uygulama OTP'leri, fiziksel güvenlik anahtarları veya parmak izleri ve yüz tanıma gibi biyometrikler.

- Opsiyonel üçüncü kimlik doğrulama katmanı: Bazı durumlarda, ek bir katman eklenir. Örneğin, yeni bir cihazdan bir Apple hesabına giriş yapılırken ekstra doğrulama gerekebilir.

Bu çok katmanlı süreç, saldırganların bir hesaba erişim sağlamak için her katmanı aşmaları gerektiğinden güvenliği önemli ölçüde artırır.

MFA genellikle üç kimlik doğrulama faktörü kategorisine dayanır:

| Ne anlama gelir | Doğrulama faktörleri | |

|---|---|---|

| Bilgi | Bildiğiniz bir şey | Şifreler, E-posta OTP'leri, Yedekleme kodları |

| Sahiplik | Sahip olduğunuz bir şey | SMS OTP'leri, Doğrulayıcı uygulama OTP'leri, Güvenlik anahtarları, Akıllı kartlar |

| Varlık | Olduğunuz bir şey | Parmak izleri veya yüz ID gibi biyometrikler |

Bu yöntemleri birleştirerek, MFA yetkisiz erişime karşı sağlam bir savunma oluşturur. Tek bir katman ihlal edilse bile, hesabın genel güvenliği sağlam kalır, kullanıcılara giderek bağlantılı hale gelen bir dünyada gelişmiş koruma sağlar.

OTP botları nelerdir?

OTP botları, özellikle tek kullanımlık şifreleri (OTP'ler) çalmak amacıyla tasarlanmış otomatik araçlardır. Brute-force saldırılarının aksine, bu botlar aldatma ve manipülasyona dayanır, insan hatalarını, sosyal mühendislik taktiklerini veya sistem zayıflıklarını istismar ederek güvenlik protokollerini aşar.

"E-posta (tanımlayıcı olarak) + Şifre (ilk doğrulama adımı olarak) + Yazılım/SMS OTP (ikinci doğrulama adımı olarak)" gibi yaygın bir doğrulama süreci örneğini ele alarak, saldırı genellikle şu adımlarda gerçekleşir:

- Saldırgan, normal bir kullanıcı gibi uygulamanın giriş sayfasına veya API'sine erişir.

- Saldırgan, kurbanın sabit referans bilgilerini, örneğin e-posta adresini ve şifresini girer. Bu kimlik bilgileri genellikle çevrimiçi olarak satın alınabilecek sızdırılmış kullanıcı bilgileri veritabanlarından elde edilir. Birçok kullanıcı farklı platformlarda şifreleri sıkça yeniden kullanmaya eğilimlidir, bu da onları daha savunmasız hale getirir. Ayrıca, kullanıcıların hesap bilgilerini açığa çıkarmaları için aldatıcı teknikler sıkça kullanılır.

- Bir OTP botu kullanarak, saldırgan kurbanın tek kullanımlık şifresini ele geçirir veya alır. Geçerli süre içinde, iki adımlı kimlik doğrulama sürecini aşar.

- Saldırgan hesab�ına erişim elde ettikten sonra, varlık veya hassas bilgileri aktarmaya devam edebilir. Kurbanı ihlalden haberdar olmaktan geciktirmek için saldırganlar genellikle bildirim uyarılarını veya diğer uyarı işaretlerini silmek gibi adımlar atar.

Şimdi, OTP botlarının nasıl uygulandığını ve bu açıkların sömürülmesine olanak tanıyan mekanizmaları daha ayrıntılı inceleyelim.

OTP botları nasıl çalışır?

Aşağıda, OTP botları tarafından kullanılan en yaygın tekniklerden bazıları, gerçek dünya örnekleriyle birlikte açıklanmıştır.

Phishing botları

Phishing, OTP botları tarafından en yaygın kullanılan yöntemlerden biridir. İşte nasıl çalıştığı:

-

Aldatıcı ileti (sahte mesaj): Kurban, bankası, sosyal medya platformu veya popüler bir çevrimiçi hizmet gibi güvenilir bir kaynaktan gönderildiği iddia edilen sahte bir e-posta veya kısa mesaj alır. Mesaj genellikle şüpheli bir oturum açma girişimi, ödeme sorunu veya hesap askıya alınması gibi bir acil durum olduğunu iddia ederekte kurbandan hemen harekete geçmesini ister.

-

Sahte giriş sayfası: Mesaj, kurbanı resmi web sitesine benzemek üzere tasarlanmış sahte bir giriş sayfasına yönlendiren bir bağlantı içerir. Bu sayfa, kurbanın oturum açma bilgilerini yakalamak için saldırganlar tarafından oluşturulmuştur.

-

Kimlik bilgileri çalındı ve MFA tetiklendi: Kurban sahte sayfada kullanıcı adını ve şifresini girdiğinde, phishing botu bu çalıntı kimlik bilgilerini hızla gerçek hizmette oturum açmak için kullanır. Bu oturum açma girişimi, kurbanın telefonuna gönderilen tek kullanımlık bir şifre (OTP) gibi bir çok faktörlü kimlik doğrulama (MFA) isteğini tetikler.

-

Kurbanı OTP için kandırma: Phishing botu, sahte sayfada kurbana OTP'yi sağlamasını isteyen bir uyarı (örneğin, "Telefonunuza gönderilen kodu doğrulama için girin.") göstererek kurbanı onu temin etmek için kandırır. Kurban bunun yasal bir işlem olduğunu düşünür ve OTP'yi girer, böylece saldırgana gerçek hizmette oturum açmak için gereken tüm bilgileri sağlar.

Örneğin, Birleşik Krallık'ta "SMS Bandits" gibi araçlar, resmi iletişimleri taklit ederek, kurbanları hesap kimlik bilgilerini ifşa etmeye aldatan metin mesajları yoluyla karmaşık phishing saldırıları teslim etmek için kullanılmıştır. Kimlik bilgileri ele geçirildikten sonra, SMS Banditleri suçluların OTP hırsızlığı başlatarak çok faktörlü kimlik doğrulamayı (MFA) aşmalarına izin verir. Alarm verici bir şekilde, hedefin telefon numarası girildiğinde bu botlar yaklaşık %80 başarı oranı elde eder, bu da bu tür phishing planlarının tehlikeli etkinliğini vurgulamak.

Malware botları

Kötü amaçlı yazılım tabanlı OTP botları ciddi bir tehdit oluşturur, cihazları doğrudan SMS tabanlı OTP'leri ele geçirmek için hedef alır. İşte nasıl çalıştığı:

-

Kurbanlar farkında olmadan kötü niyetli uygulamalar indirir: Saldırganlar, banka veya üretkenlik araçları gibi yasal yazılımlara benzeyen uygulamalar oluşturur. Kurbanlar genellikle yanıltıcı reklamlar, resmi olmayan uygulama mağazaları veya e-posta veya SMS yoluyla gönderilen phishing bağlantıları yoluyla bu sahte uygulamaları kurar.

-

Kötü amaçlı yazılım, hassas izinlere erişim sağlar: Yüklendikten sonra, uygulama kurbanın cihazında SMS, bildirimler veya diğer hassas verilere erişim izni ister. Pek çok kullanıcı, riskin farkında olmadan, bu izinleri uygulamanın gerçek niyetini fark etmeden verir.

-

Kötü amaçlı yazılım, OTP'leri izler ve çalar: Kötü amaçlı yazılım, arka planda sessizce çalışarak gelen SMS mesajlarını izler. Bir OTP alındığında, kötü amaçlı yazılım bunu saldırganlara otomatik olarak ileterek, saldırganlara iki faktörlü kimlik doğrulamayı aşma olanağı tanır.

Bir rapor, SMS mesajlarını çalmak için kötü amaçlı Android uygulamaları kullanan bir kampanyayı ortaya çıkardı, buna OTP'ler dahil, 113 ülkeyi etkiledi, özellikle Hindistan ve Rusya en çok etkilenenler. 107,000'den fazla kötü amaçlı yazılım örneği bulundu. Enfekte olmuş telefonlar farkında olmadan hesaplar kaydedebilir ve 2FA OTP'lerini toplayabilir, ciddi güvenlik riskleri ortaya çıkarabilir.

SIM değiştirme

SIM değiştirme ile saldırgan, telekom operatörlerini kandırarak kurbanın telefon numarasını ele geçirir. İşte nasıl çalıştığı:

-

Taklit: Saldırgan, kurban hakkında kişisel bilgiler toplar (örneğin, ad, doğum tarihi veya hesap detayları) phishing, sosyal mühendislik veya veri ihlalleri yoluyla.

-

Sağlayıcı ile İletişim: Bu bilgileri kullanarak, saldırgan kurbanın telekom sağlayıcısını arayarak kurban gibi davranarak bir SIM kart yedeklemesi talep eder.

-

Aktarım Onayı: Sağlayıcı, kurbanın numarasını saldırgan tarafından kontrol edilen yeni bir SIM karta transfer eder.

-

Engelleme: Aktarım tamamlandıktan sonra, saldırgan çağrılara, mesajlara ve SMS tabanlı tek kullanımlık şifrelere (OTP'ler) erişim elde eder, böylece banka hesapları, e-postalar ve diğer hassas hizmetler için güvenlik önlemlerini aşmaları mümkün olur.

SIM değiştirme saldırıları artıyor ve ciddi finansal zararlar veriyor. 2023 sadece FBI 1,075 SIM değiştirme olayı araştırdı, 48 milyon dolarlık kayıptan sorumluydu.

Sesli çağrı botları

Sesli botlar, kurbanları tek kullanımlık şifrelerini (OTP'ler) ifşa etmeye kandırmak için gelişmiş sosyal mühendislik tekniklerini kullanır. Bu botlar, önceden ayarlanmış dil komutları ve özelleştirilebilir ses seçenekleriyle donatılmıştır, bu da onları yasal çağrı merkezlerini taklit etmelerine olanak tanır. Güvenilir varlıklar gibi davranarak, kurbanları telefonda hassas kodları ifşa etmeye zorlarlar. Nasıl çalıştığı:

-

Bot aramayı yapar: Bot kurbanı arar, bankası veya bir hizmet sağlayıcıdan geldiğini iddia eder. Kurbanın hesabında "şüpheli faaliyet" tespit edildiğini belirterek bir aciliyet ve korku oluşturur.

-

Kimlik doğrulama isteği: Bot, kurbanın "kimliğini doğrulamasını" ister, bu da kurbanın (gerçek hizmet sağlayıcı tarafından gönderilen) OTP'yi telefonda girmesini isteyerek yapılır.

-

Hemen hesap ihlali: Kurban OTP'yi sağladığında, saldırgan bunu kurbanın hesabına erişim kazanmak için saniyeler içinde kullanır, genellikle para veya hassas verileri çalar.

Telegram platformu, ya botları oluşturmak ve yönetmek için ya da operasyonları için bir müşteri destek kanalı olarak siber suçlular tarafından sıkça kullanılır. Bir örnek BloodOTPbot, bir bankanın müşteri desteğini taklit edebilen SMS tabanlı otomatik çağrılar üretebilen bir bottur.

SS7 Saldırıları

SS7 (Signalling System 7), aramaları, SMS'leri ve dolaşımı yönlendirmek için kritik bir telekom protokolüdür. Ancak, iki faktörlü kimlik doğrulamayı (2FA) aşmak için OTP'ler dahil SMS'leri ele geçirmeye olanak tanıyan zafiyetlere sahiptir. Bu saldırılar, büyük siber suçlarda veri ve para çalmak için kullanılmıştır. Bu, SMS tabanlı OTP'leri uygulama tabanlı doğrulayıcılar veya donanım belirteçleri gibi daha güvenli seçeneklerle değiştirmenin gerekli olduğunu vurguluyor.

OTP bot saldırılarını nasıl durdurabiliriz?

OTP bot saldırıları giderek daha etkili ve yaygın hale geliyor. Çevrimiçi hesapların, finansal hesaplar, kripto para cüzdanları ve sosyal medya profilleri dahil artan değeri, bunları siber suçlular için cazip hedefler haline getiriyor. Ek olarak, Telegram tabanlı botlar gibi araçlar aracılığıyla saldırıların otomasyonu, bu tehditleri amatör hackerlar için bile daha erişilebilir hale getirdi. Son olarak, birçok kullanıcı MFA sistemlerine körü körüne güveniyor, OTP'lerin ne kadar kolay sömürülebileceğini sık sık hafife alıyor.

Dolayısıyla, organizasyonunuzu OTP botlarından korumak, güvenliğinizi birkaç önemli alanda güçlendirmeyi gerektirir.

Birincil kimlik doğrulama güvenliğini güçlendirin

Bir kullanıcı hesabına erişim elde etmek, birden fazla koruma katmanını aşmayı gerektirir, bu da ilk kimlik doğrulama katmanını kritik hale getirir. Daha önce belirtildiği gibi, şifreler tek başına OTP bot saldırılarına karşı oldukça savunmasızdır.

- Sosyal oturum açma veya kurumsal SSO kullanın: Google, Microsoft, Apple gibi güvenli üçüncü taraf kimlik sağlayıcıları (IdP'ler) ile temel kimlik doğrulama için sosyal oturum açmada veya Okta, Google Workspace ve Microsoft Entra ID için SSO kullanın. Bu parola tabansız yöntemler, saldırganların kolayca istismar edebileceği parolalara güvenmeden daha güvenli bir alternatif sunar.

- CAPTCHA ve bot algılama araçları uygulayın: Bot algılama çözümlerini dağıtarak sisteminizi otomatik erişim girişimlerinden koruyun.

- Parola yönetimini güçlendirin: Parolalar kullanımdaysa, daha katı parola politikaları uygulayın, kullanıcılara parola yöneticileri (örneğin, Google Parola Yöneticisi veya iCloud Parolaları) benimse Sıklıkla parola güncellemelerini teşvik edin çünkü bu sayede güvenliği artırılmış olur.

Daha akıllı Çok Faktörlü Kimlik Doğrulama uygulayın

İlk savunma hattı ihlal edildiğinde, ikinci doğrulama katmanı kritik hale gelir.

- Donanım tabanlı kimlik doğrulamaya geçin: SMS OTP'lerini güvenlik anahtarları (örneğin, YubiKey) veya parolalar ile değiştiren FIDO2 standardını takip edin. Bunlar fiziksel sahiplik gerektirir ve phishing, SIM değiştirme ve ortadaki adam saldırılarına karşı dirençli olup, çok daha güçlü bir güvenlik katmanı sunar.

- Uyumlu MFA uygulayın: Uyumlu MFA, kullanıcı konumu, cihaz, ağ davranışı ve oturum açma kalıpları gibi bağlamsal faktörleri sürekli olarak analiz eder. Örneğin, tanınmayan bir cihazdan veya alışılmadık bir coğrafi konumdan bir giriş denemesi yapılırsa, sistem otomatik olarak ek adımlar isteyebilir; bir güvenlik sorusuna cevap verme veya biyometrik doğrulama ile kimlik kanıtlam.

Kullanıcı eğitimi

İnsanlar hala en zayıf halkadır, bu yüzden eğitimi öncelik haline getirin.

- Phishing risklerini en aza indirmek için net markalama ve URL'ler kullanın.

- Kullanıcıları ve çalışanları phishing girişimlerini ve kötü amaçlı uygulamaları tanımaları için eğitmek. Kullanıcılara düzenli olarak OTP'leri sesli araştırmalar veya phishing sayfalarda paylaşmaktan kaçınmalarını hatırlatın, ne kadar inandırıcı görünürse görünsün.

- Anormal hesap etkinlikleri tespit edildiğinde, yöneticilere bildirin veya programatik olarak işlemi sonlandırın. Denetim kayıtları ve webhook'lar bu işlemin çalışmasına yardımcı olabilir.

Kimlik doğrulamanı yeniden düşünün özel araçlarla

Bir yer çekirdek kimliği yönetim sistemi uygulamak maliyetli ve kaynak yoğun bir iştir. Bunun yerine, işletmeler profesyonel kimlik doğrulama hizmetleriyle işbirliği yaparak kullanıcı hesaplarını daha verimli koruyabilir.

Logto gibi çözümler esneklik ve sağlam güvenliğin güçlü bir kombinasyonunu sunar. Uyarlanabilir özellikler ve kolayca entegre edilebilir seçenekler ile Logto, organizasyonların OTP botları gibi gelişen güvenlik tehditlerine karşı önde olmasına yarımcı olur. Aynı zamanda güvenlik büyüdükçe ölçeklendirmenin maliyet açısından etkili bir seçimi dir.

Logto'nun Logto Cloud ve Logto OSS dahil tüm yeteneklerini keşfedin Logto web sitesini ziyaret ederek: