WebAuthn ve Anahtar Parola 101

WebAuthn hakkında kapsamlı bir anlayış kazanın; kavramı, iş akışı, popüler olma nedenleri ve ilgili zorlukları dahil.

WebAuthn, NIST AAL standartları arasında en güvenli kimlik doğrulayıcılar arasında yer alır. 2013 yılında tanıtıldı, şu anda kimlik doğrulama için işletmelerin favorisi. Ancak, yaygın olarak benimsenmemiş olması, WebAuthn ve Anahtar Parolaları hakkında birçok sorguya neden oluyor. İşte bilmeniz gerekenlere dair bir derin dalış.

Kavram: WebAuthn, Anahtar Parola ve FIDO arasındaki ilişki nedir?

| FIDO Alliance | FIDO Alliance, UAF, U2F ve FIDO2 dahil olmak üzere açık kaynaklı ve güvenli kimlik bilgisi yerine şifresiz doğrulama standartları sağlayan bir organizasyondur. |

| FIDO2 | FIDO2, FIDO Alliance tarafından geliştirilen güvenli çevrimiçi kimlik doğrulama için bir dizi standarttır. FIDO2, şifresiz girişler için WebAuthn ve güvenli cihaz iletişimi için CTAP olmak üzere iki ana bileşenden oluşur. |

| Anahtar Parola | Anahtar Parola, şifrelerin yerini almak için FIDO tabanlı, phishing-resistant bir kimlik bilgisidir.

|

| WebAuthn | WebAuthn, W3C ve FIDO Alliance tarafından geliştirilen bir JavaScript API'dir ve web uygulamalarının FIDO2 standartları ile doğrulanmasını sağlar. Anahtar Parola, WebAuthn tarafından desteklenen kimlik doğrulama yöntemlerinden biridir. |

Akış: WebAuthn nasıl çalışır?

WebAuthn'in 4 ana unsuru

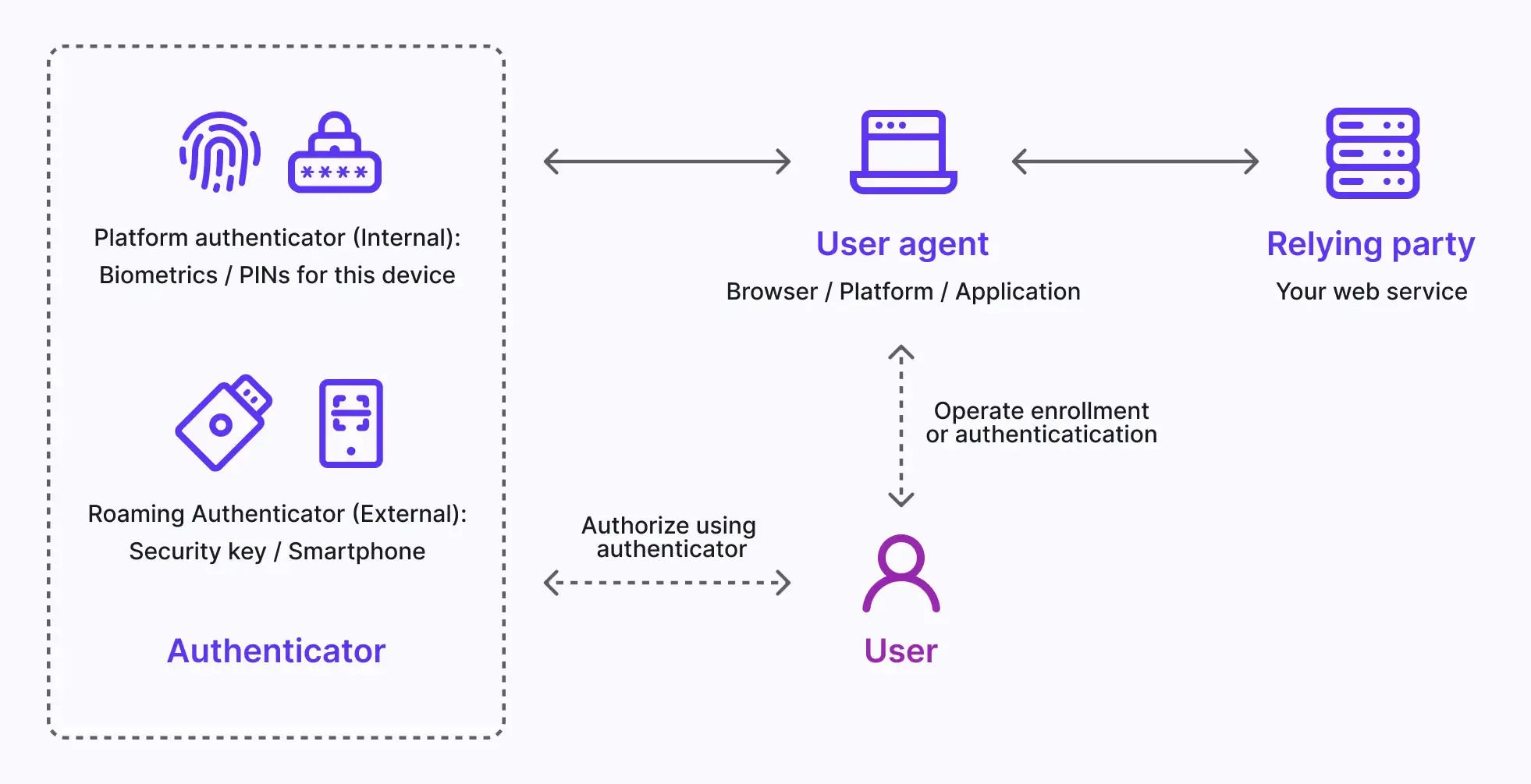

Temelde, WebAuthn akışında yer alan 4 ana unsuru bilmelisiniz.

-

Kullanıcı: WebAuthn kullanarak bir web uygulamasına kaydolan veya doğrulama yapan kişi.

-

Kullanıcı Aracısı: WebAuthn API çağrılarını yöneten web tarayıcısı ve tüm farklı bağımlı taraflar ve kimlik doğrulayıcılar arasında kimlik doğrulama sürecini yöneten arayüz.

-

Bağımlı Taraf: Kullanıcının erişmeye çalıştığı web hizmetiniz veya uygulamanız. Kullanıcı, Kullanıcı Aracısı aracılığıyla Bağımlı Taraf ile etkileşime girer.

-

Doğrulayıcı: Kullanıcının kimliğini doğrulamak için sahip olduğu donanım bileşeni. Güvenlik anahtarları (Yubikey'ler gibi), telefonlar veya tabletler (Bluetooth, NFC veya USB ile bağlı), cihaz tabanlı biyometrikler veya PIN'ler gibi çeşitli biçimler alabilir.

WebAuthn İş Akışları

Asimetrik açık anahtar şifreleme, ana işlemidir.

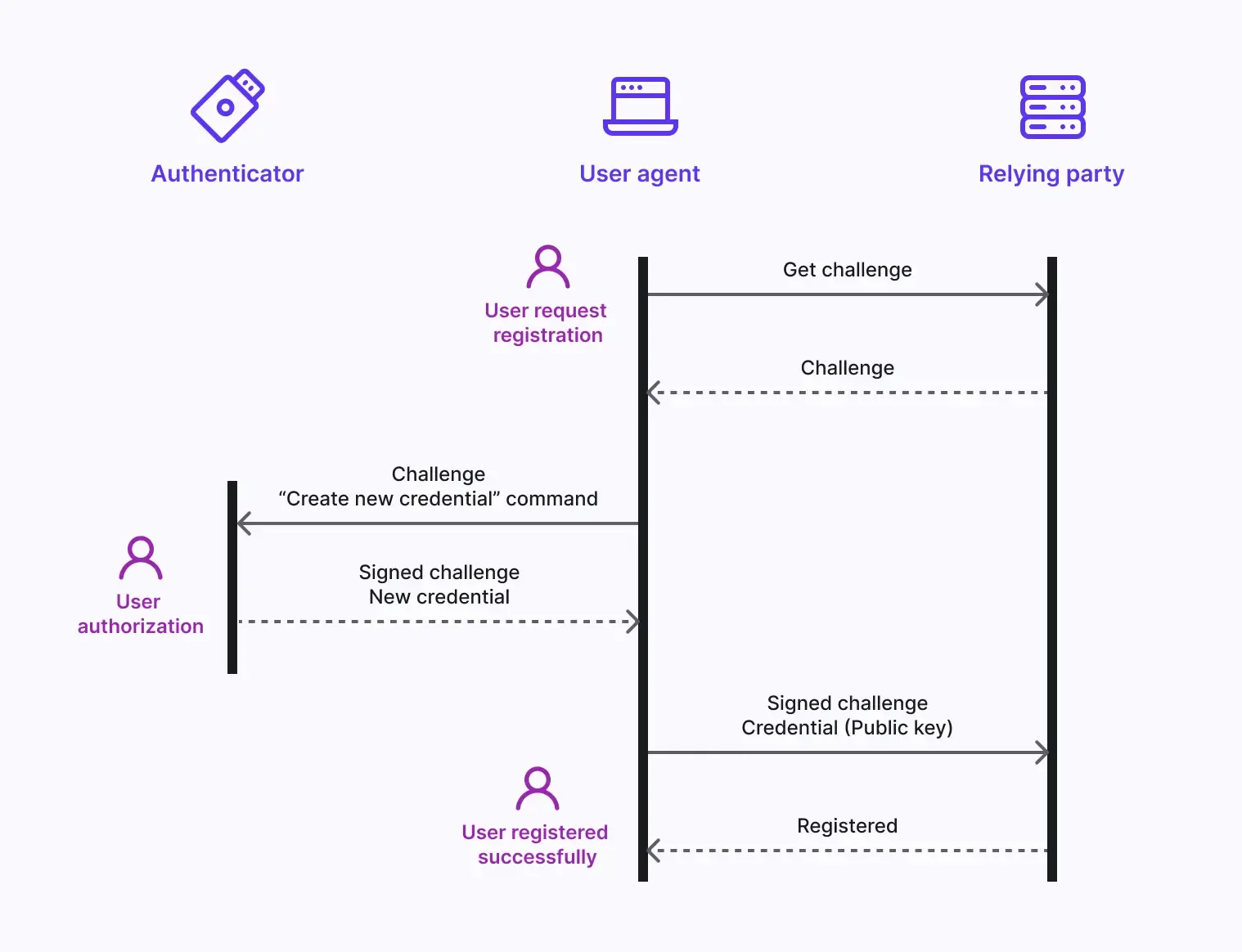

- Anahtar çifti oluşturma: Kullanıcı Aracısı, bir açık ve gizli anahtar çifti oluşturur. Açık anahtar, Bağımlı Taraf ile paylaşılırken, gizli anahtar kullanıcı'nın Doğrulayıcısında güvenli bir şekilde saklanır.

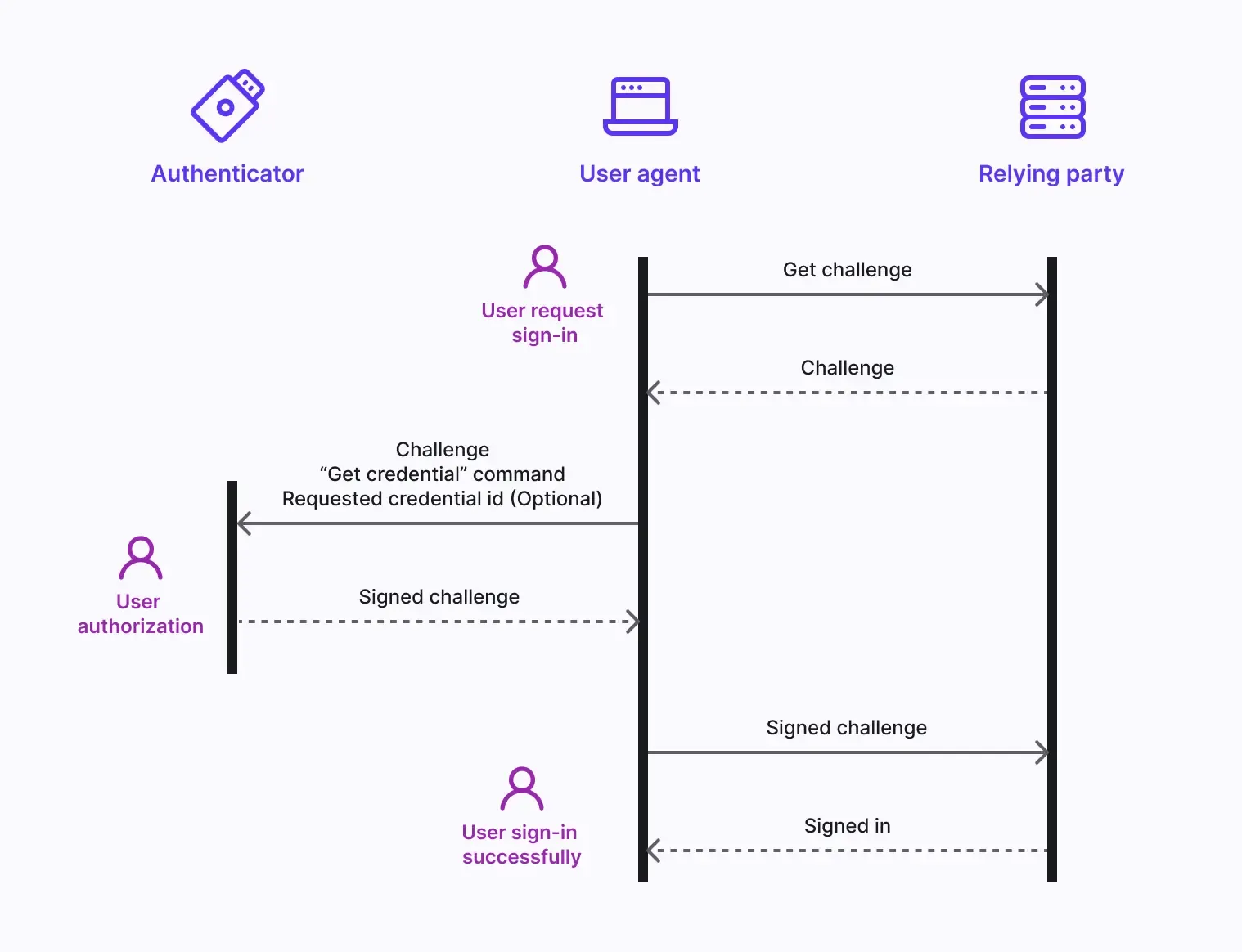

- Kimlik Doğrulama Meydan Okuması: Kullanıcı giriş yapmaya çalıştığında, Bağımlı Taraf, Kullanıcı Aracısına bir kimlik doğrulama meydan okuması gönderir.

- Kullanıcı Doğrulaması: Kullanıcı Aracısı, meydan okumayı Doğrulayıcıya gönderir ve doğrulama için kullanıcı ile etkileşime girer (ör. biyometrik veya bir düğme basımı).

- Kriptografik İmza: Doğrulayıcı, meydan okumayı imzalamak için gizli anahtarını kullanır ve kriptografik bir imza oluşturur.

- Doğrulama ve Erişim: Kullanıcı Aracısı, imzayı açık anahtarı kullanarak doğrular ve Bağımlı Tarafa başarılı bir kimlik doğrulama hakkında bilgi verir. Erişim sağlanır.

Açıklamak için, bunu kayıt ve kimlik doğrulama aşamalarına ayırın.

WebAuthn kayıt akışı:

WebAuthn kimlik doğrulama akışı:

Avantajları: WebAuthn neden bir trend haline geliyor?

Birden fazla doğrulayıcı

Ek esneklik için birden fazla doğrulayıcı arasından seçim yapma seçeneğiniz var. Bu doğrulayıcılar, hem yerel hem de bulut kullanımı için iki türde gelir ve hizmetiniz için bir veya her ikisini etkinleştirebilirsiniz.

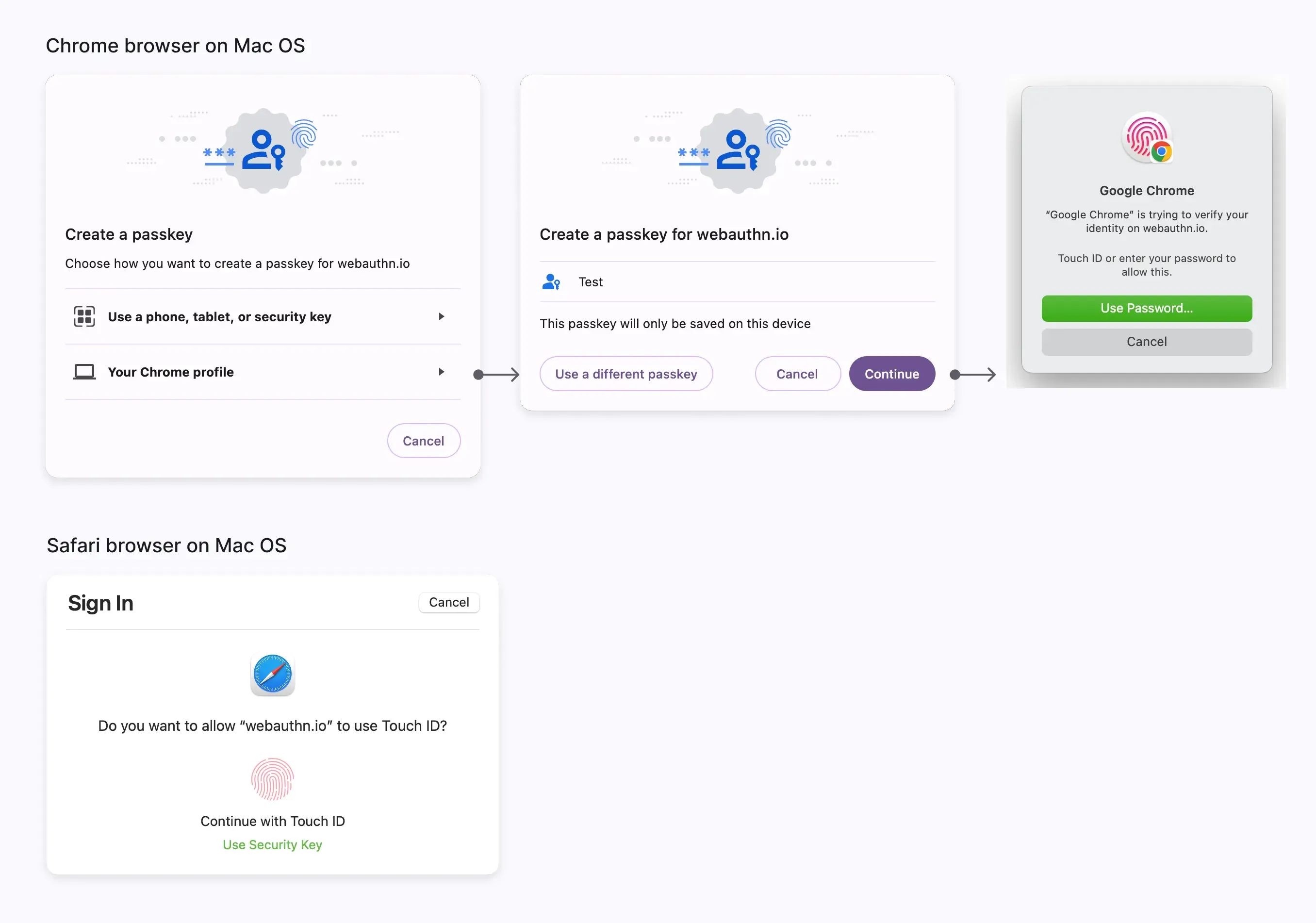

Platform doğrulayıcı (Dahili doğrulayıcı)

Platform doğrulayıcı, kullanıcının oturum açtığı belirli bir cihaz işletim sistemine bağlıdır ve bilgisayar, dizüstü bilgisayar, telefon veya tablet gibi cihazlarda bulunur. Biyometri veya cihaz şifresi gibi yöntemlerle yalnızca cihazda yetkilendirme için çalışır. Özellikle biyometri ile hızlı bir şekilde kimlik doğrulama sağlar ve manuel şifre girmeye olan ihtiyacı ortadan kaldırabilir. Ancak, kullanıcı cihazı kaybederse erişim engeli haline gelebilir. Örneğin:

- MacOS ve iOS: Touch ID, Face ID veya cihaz şifresi ile doğrulanan iCloud Anahtar Zinciri.

- Windows: Yüz tanıma, parmak izi veya dostça bir PIN ile doğrulanan Windows Hello.

- Android: Google Şifre Yöneticisi ayrıca yüz tanıma veya parmak izi ile cihazlara otomatik doldurma için destekler.

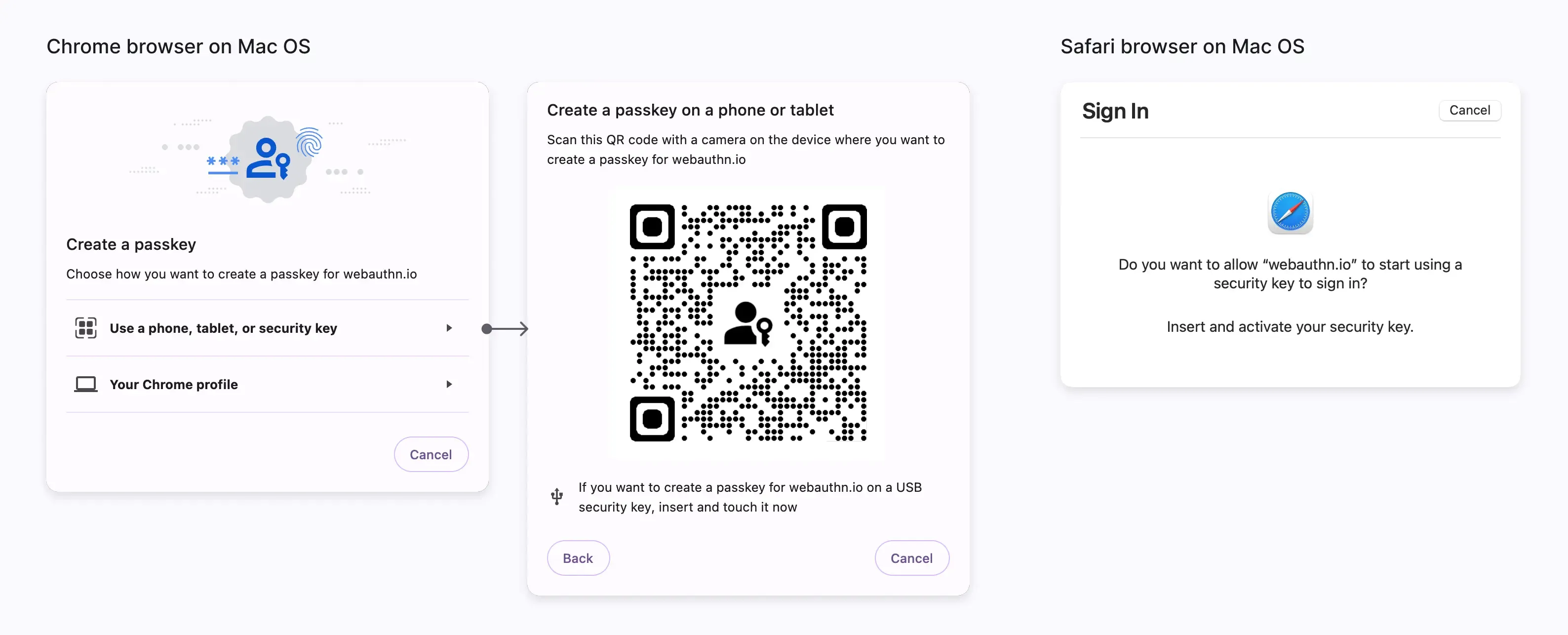

Gezen doğrulayıcı (Harici doğrulayıcı, Platformlar Arası doğrulayıcı)

Gezen doğrulayıcı, bağımsız taşınabilir bir cihaz veya yazılım uygulamasıdır, örneğin donanım güvenlik anahtarı veya akıllı telefon gibi. USB kullanarak cihazı bağlayabilir veya NFC veya Bluetooth açık tutabilir. Gezen doğrulayıcı, tek bir cihaza veya tarayıcıya bağlı değildir ve daha fazla esneklik sağlar. Örneğin:

- Güvenlik anahtarları: Yubikey gibi donanım token'ları da denir.

- Mobil akıllı telefon: Android'de bulut tabanlı bir Google hesabı veya iPhone'da bir iCloud hesabı kullanmaya benzer. Önemli olarak, cihazlar arası kimlik doğrulama, kullanıcının doğrulayıcısının yakında olduğunu sağlamak için Bluetooth, NFC veya USB ile bağlanmayı gerektirir. Mobil doğrulayıcılar genellikle masaüstü cihazlarla bağlantı kurmak için QR kod taraması gerektirir. (Özellikle Android telefonları, QR kod taramasına gerek kalmadan bir tıklamayla yetkilendirme için Chrome tarayıcısıyla sorunsuz bir şekilde bağlantı kurmak için Kalıcı Bağlantı kullanabilir.)

Yüksek güvenlikli güvence

İş kaynaklarını korumak için yüksek güvenlikli güvence esastır. Bu, aşağıdaki önlemlerle sağlanır:

- Gizlilik anahtarlarının korunması: Gizlilik anahtarları, parola ihlallerine ve oltalama girişimlerine karşı koruma sağlamak için üçüncü taraf web siteleriyle (Bağımlı Taraf) asla paylaşılmaz.

- Cihaz yakınlık gereksinimi: Cihazlar, "Tek cihaz için platform kimlik doğrulaması" veya "USB, Bluetooth veya NFC ile sınırlı gezici doğrulayıcı" gerektirir.; Bu, kullanıcı yakında olmadığını önler, uzaktan saldırıları engeller.

- Alan Adı Bağlama: WebAuthn, kullanıcının kaydolduğu web sitesinin belirli alanına sıkı sıkıya bağlıdır ve yetkisiz web sitelerinden gelen oltalama saldırılarına karşı koruma sağlar.

Kullanıcı Dostu Deneyim: Çift Aşamalı ve Tek Aşamalı Kimlik Doğrulama

WebAuthn, güvenliği artırırken kullanıcıların şifresiz doğrulama deneyimini geliştirir:

- Doğal Deneyim ve Biyometri Verimliliği: WebAuthn, kullanıcı alışkanlıkları ile uyumlu olacak şekilde, çeşitli platform ve cihazlara özel doğrulama yöntemleri benimser. Biyometrik doğrulama manuel girişi ortadan kaldırır ve doğrulama sürecini önemli ölçüde hızlandırır.

- 1FA Atlama ve Direkt Çift Aşamalı: WebAuthn genellikle Çift Aşamalı Kimlik Doğrulama (MFA) için kullanılır. Güçlü güvenliğinden ötürü, eğer bağımlı taraf daha önce tarayıcıda WebAuthn kullanımını kaydettiyse, kullanıcılar 1FA (Tek Aşamalı Kimlik Doğrulama) adımını atlayabilir ve doğrudan anahtar parolası doğrulamasıyla oturum açabilir.

- Anahtar Parolanın Şifrenin Yerini Alması: Anahtar parolalar, 1FA için geleneksel şifrelere alternatif olarak hizmet edebilir. Kullanıcılar anahtar parolalarını hesaplarına girmeden önce veya sonra sağlayabilirler, anahtar parolası doğrulaması mevcut olmadığında yalnızca şifre doğrulaması gereklidir.

Zorluk: WebAuthn neden kullanıcılar tarafından geniş çapta benimsenmedi?

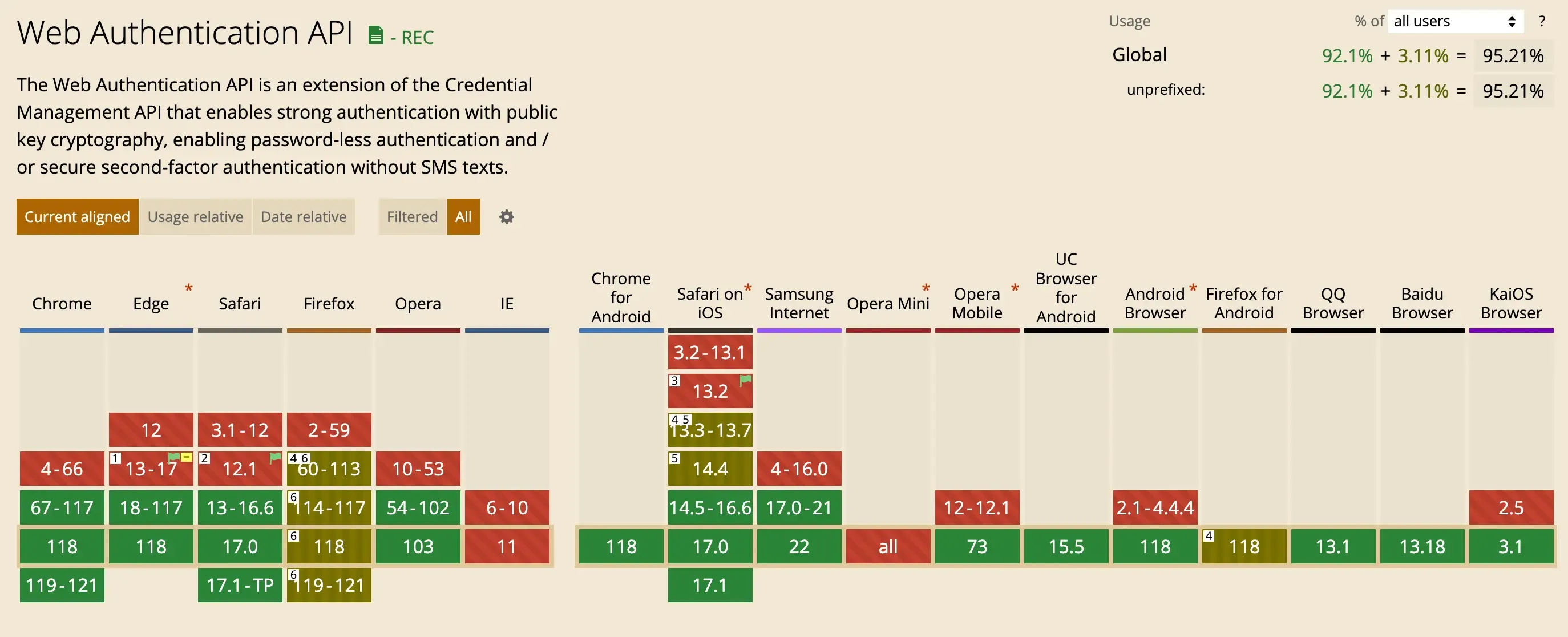

Tarayıcı veya Platform Sınırlamaları

Bazı tarayıcılar veya platformlar WebAuthn'yi hiç desteklemiyor veya gezen doğrulayıcılar için destek eksik. Mevcut Caniuse istatistikleri %97.37 masaüstü ve %96.3 mobil platform kapsaması ile iyi destek gösteriyor olsa da, farklı tarayıcı sürümleri ve işletim sistemleri arasında hala varyasyonlar mevcut. Örneğin, Masaüstü Linux platform doğrulayıcılarını desteklemiyor, Android yalnızca Chrome'da WebAuthn'yi tam olarak destekliyor ve MacOS'taki Internet Explorer WebAuthn'yi desteklemiyor. Bu, yöneticilerin üyelerden belirli tarayıcı veya işletim sistemi seçimlerini zorlamasını veya başka alternatif Çift Aşamalı Kimlik Doğrulama yöntemlerini yapılandırmasını gerektirir.

Cihaz Kaybı Riski

Özellikle "Bu cihaz" platform doğrulayıcılarına güvenen kullanıcılar için cihazın kaybı, hesaplarına erişimin kaybedilmesine yol açabilir. Hesap kurtarma karmaşık bir süreç olabilir. Bu riski azaltmak için, kullanıcıların WebAuthn kurarken aynı anda diğer yedek doğrulama yöntemlerini bağlaması önerilir.

Sınırlı Web Sitesi ve Uygulama Desteği

Birçok hizmet ve uygulama henüz anahtar parolalar için destek sunmuyor. Kullanıcılar genellikle çeşitli doğrulama yöntemlerine aşina değiller ve Platform doğrulayıcılar ile Gezen doğrulayıcılar arasındaki farkları ve sınırlamaları tam olarak anlayamayabilirler. Ancak, büyük sistemler, tarayıcılar ve SaaS hizmetleri giderek artan bir şekilde WebAuthn'yi benimsemekte, bu da işletmelerin ve kullanıcıların kabul etmeye başladığı bir eğilim haline gelmektedir.

Sonuç

Logto, Kasım ayında Çok Faktörlü Kimlik Doğrulama (MFA) başlatmayı planlıyor. İlk aşama, bir kapsamlı oturum açma ve oturum açma çözümü sunarak üç doğrulama yöntemini destekleyecektir: Doğrulayıcı uygulama TOTP, WebAuthn (Anahtar Parola) ve Yedek kodlar. WebAuthn ile ilgili gelişmiş özellikler geliştirmeye devam edeceğiz. Deneyiminizi dört gözle bekliyor ve Product Hunt üzerinde yaklaşan MFA sürümümüzü takip etmeye davet ediyoruz.