简体中文

将 Okta SSO 集成到你的应用程序中

学习如何在几分钟内将 Okta SSO 集成到你的应用程序中。

上个月,我们在 Logto 上正式发布了单点登录 (SSO) 功能。该功能允许你通过 Logto 将你的应用程序与支持 OpenID Connect (OIDC) 和 SAML 协议的任何 SSO 提供商集成。除了通用的 OIDC 和 SAML SSO 连接器外,我们还提供了一些内置的企业 SSO 连接器,包括 Okta、Azure AD 和 Google Workspace。在本教程中,我们将向你展示如何在几分钟内将你的 Logto 应用程序与 Okta SSO 集成。

先决条件

在我们开始之前,你需要拥有一个 Okta 账号。如果你还没有,可以在这里注册一个免费的 Okta 开发者账号。

当然,你还需要拥有一个 Logto 账号。如果你还没有,非常欢迎你注册一个 Logto 账号。Logto 对个人使用是免费的。所有功能对免费开发租户开放,包括 SSO 功能。

还需要一个良好集成的 Logto 应用程序。如果你没有,请按照集成指南创建一个 Logto 应用程序。

在 Logto 中创建新的 Okta SSO 连接器

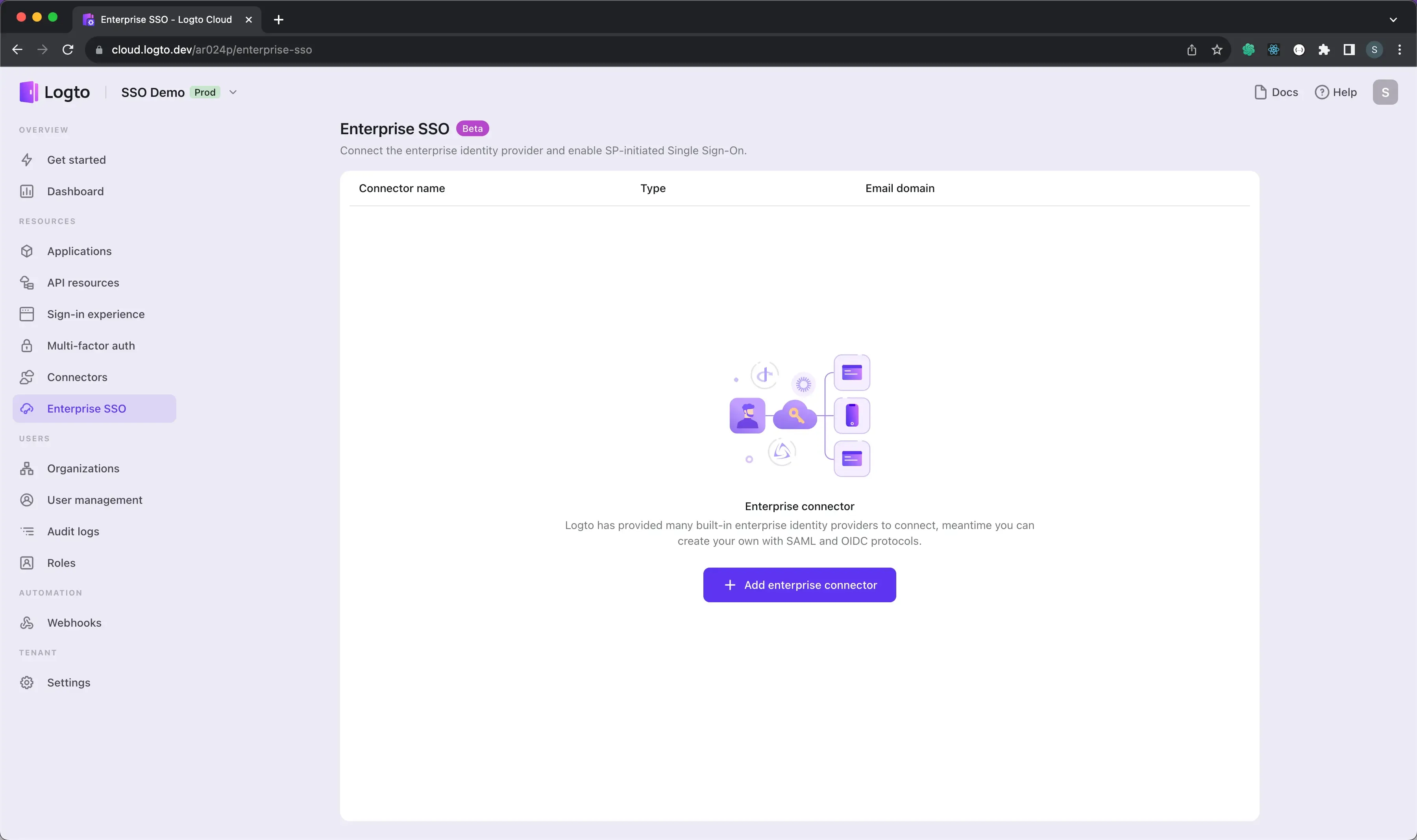

- 访问你的 Logto Cloud 控制台并导航到 Enterprise SSO 页面。

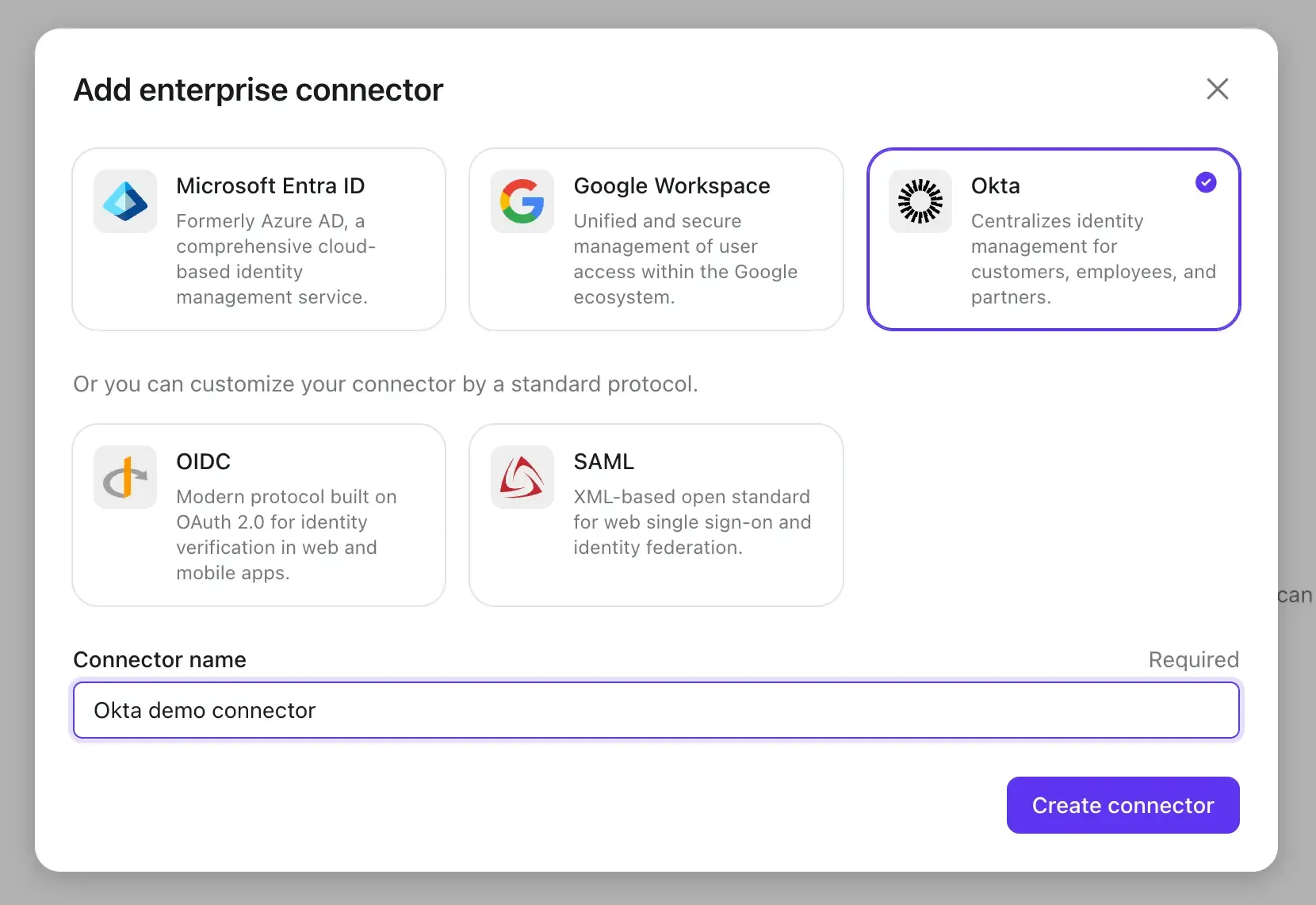

- 点击 Add Enterprise SSO 按钮并选择 Okta 作为 SSO 提供商。

在进行下一步之前,我们需要从 Okta 方收集一些信息。

创建一个 Okta 应用程序

- 访问 Okta 管理门户并登录到管理账号。

- 导航到 Applications 标签页,这里会列出所有的应用程序。

- 点击左上角的 Add Application 按钮开始创建一个新的应用程序。

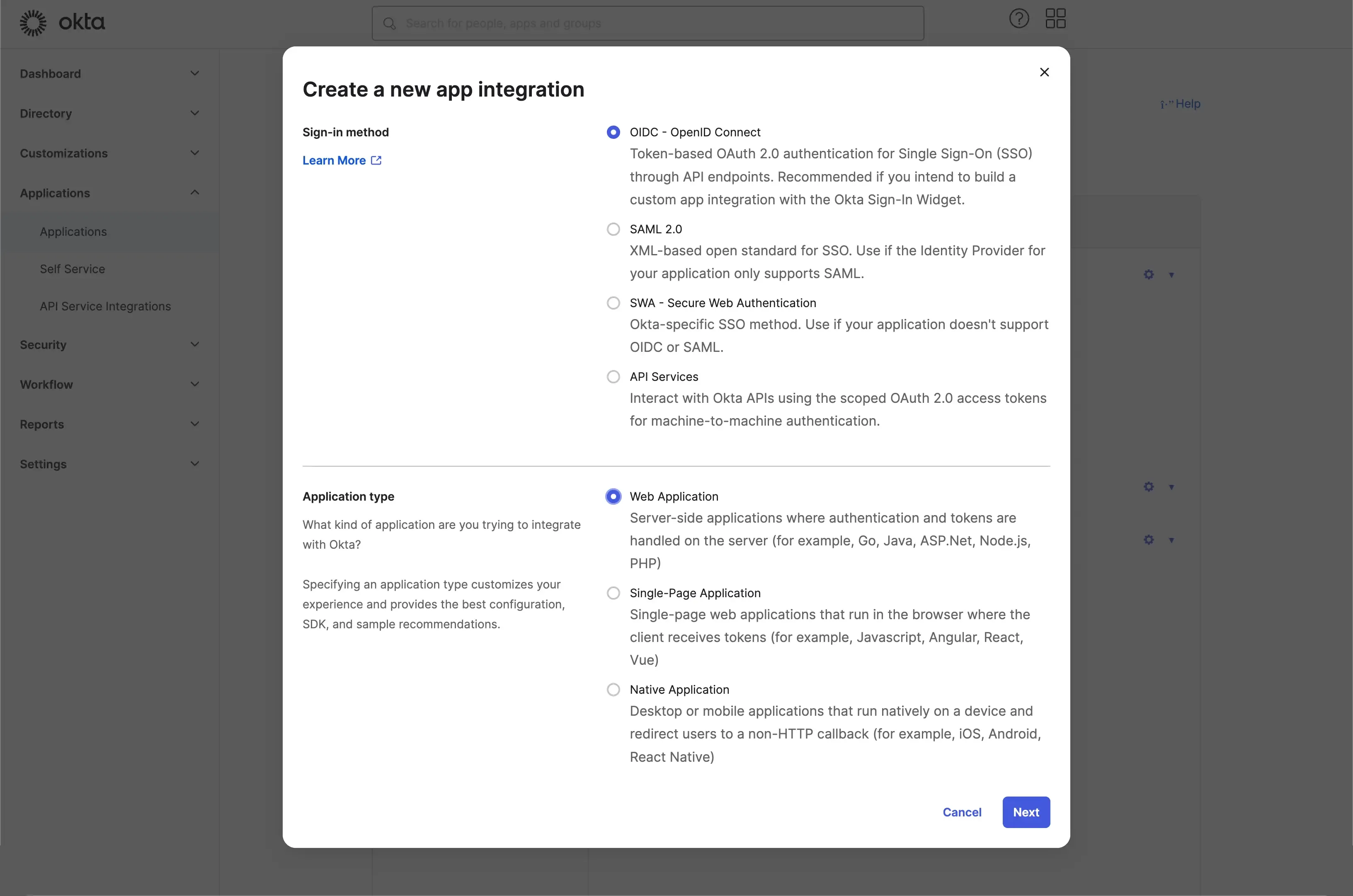

- 选择 OIDC - OpenID Connect 作为登录方法,以及 Web Application 作为应用程序类型。

- 点击 Next 按钮进入下一步。

配置 Okta 应用程序

-

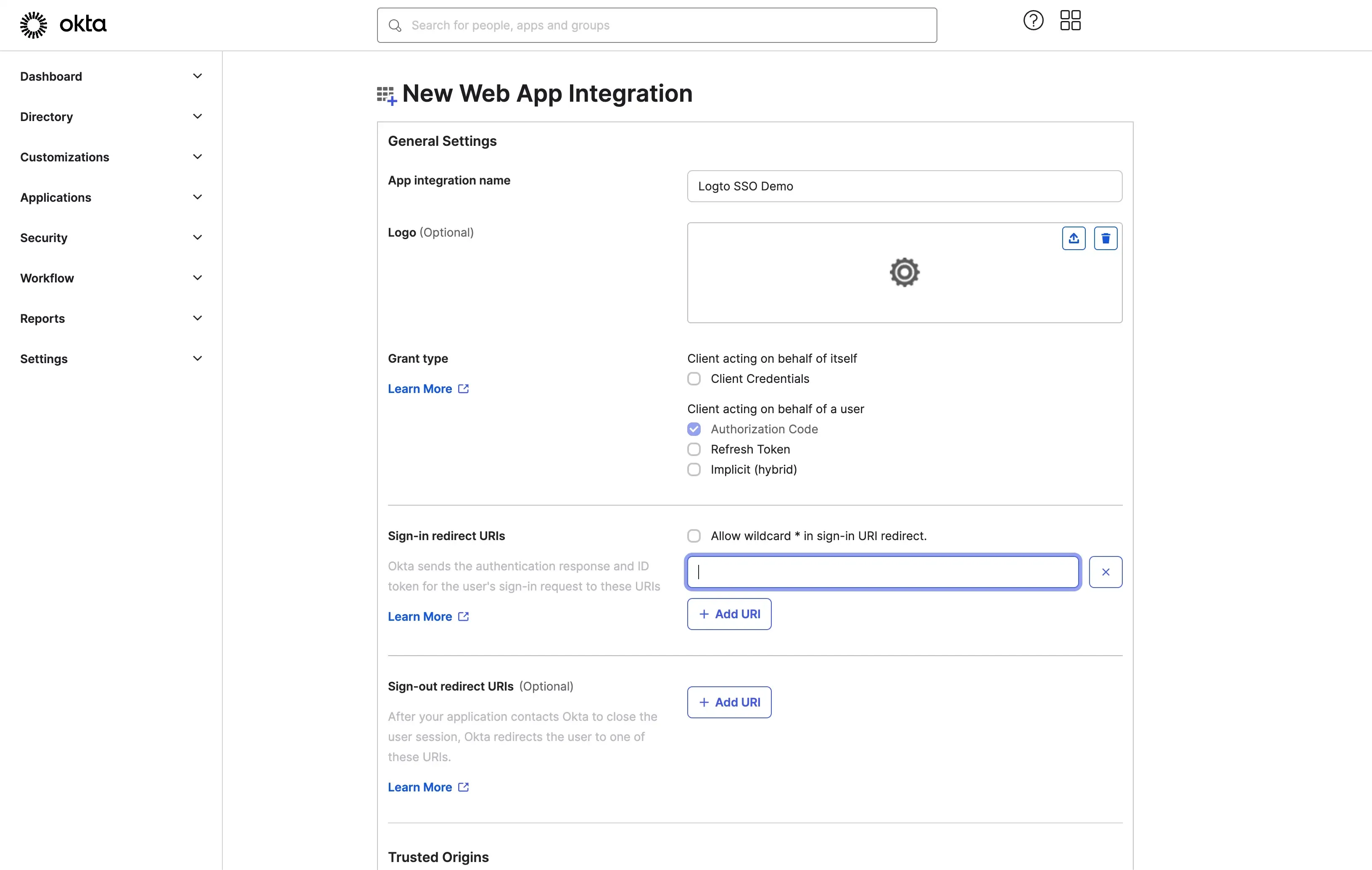

填写应用程序的一般信息。

字段名称 描述 Name 应用程序的名称。 Logo 应用程�序的标志。 Grant Type 应用程序的授权类型。Logto 客户端将代表用户触发一个 SSO 流,使用默认的 Authorization Code 授权类型。

- 填写应用程序的 Sign-in redirect URIs 。这些 URI 用于在 SSO 流完成后将用户重定向到 Logto 应用程序。你可以在 Logto 的 Okta SSO 连接器页面底部找到重定向 URI 值。

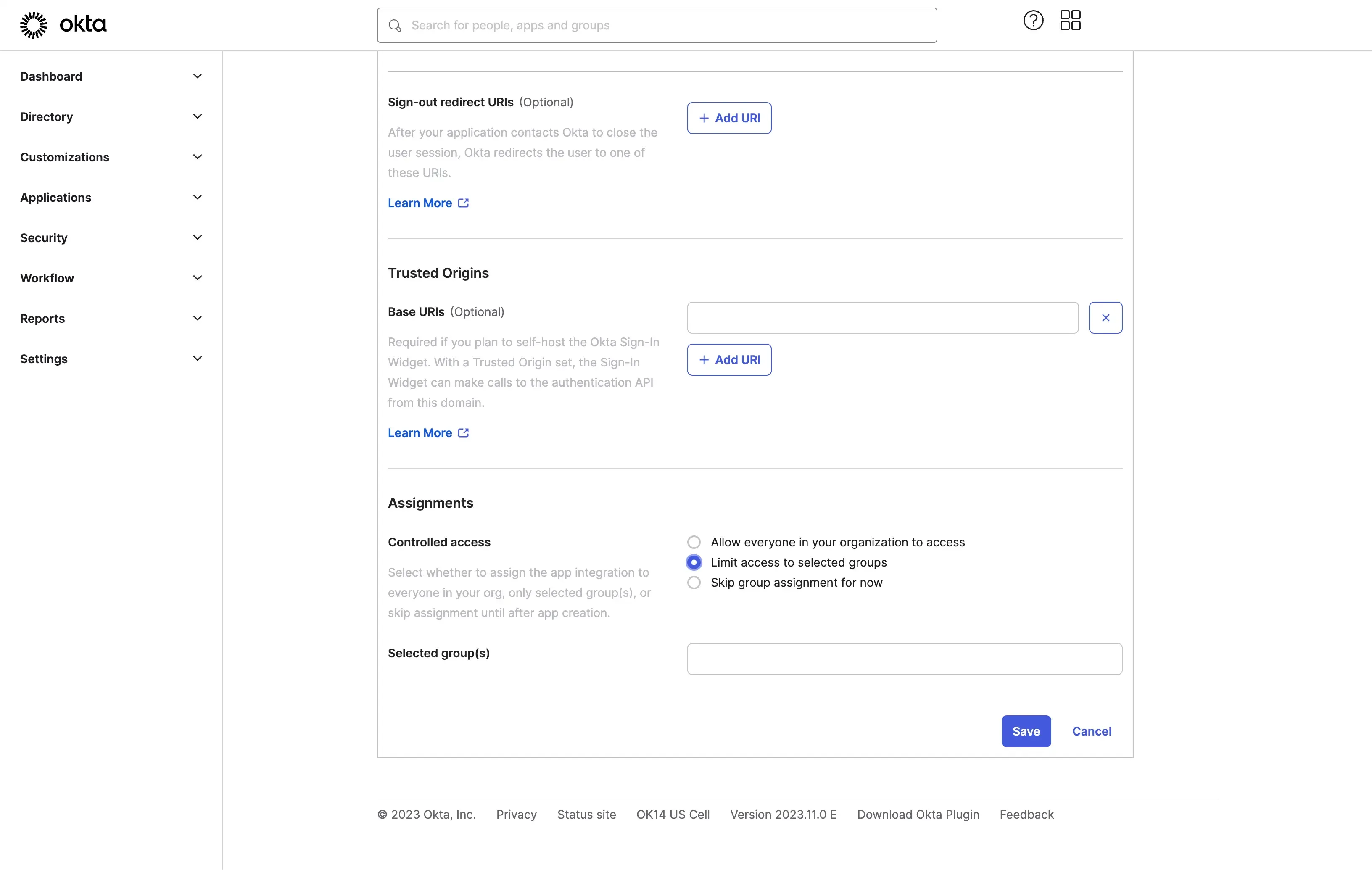

- 将用户分配到应用程序中。Okta 提供了一些方法来控制应用程序访问。你可以将 Okta 组织中的所有用户分配到应用程序,也可以将应用程序分配给一个特定的组。

- 点击 Save 按钮完成应用程序创建。

在 Logto 中配置 Okta SSO 连接器

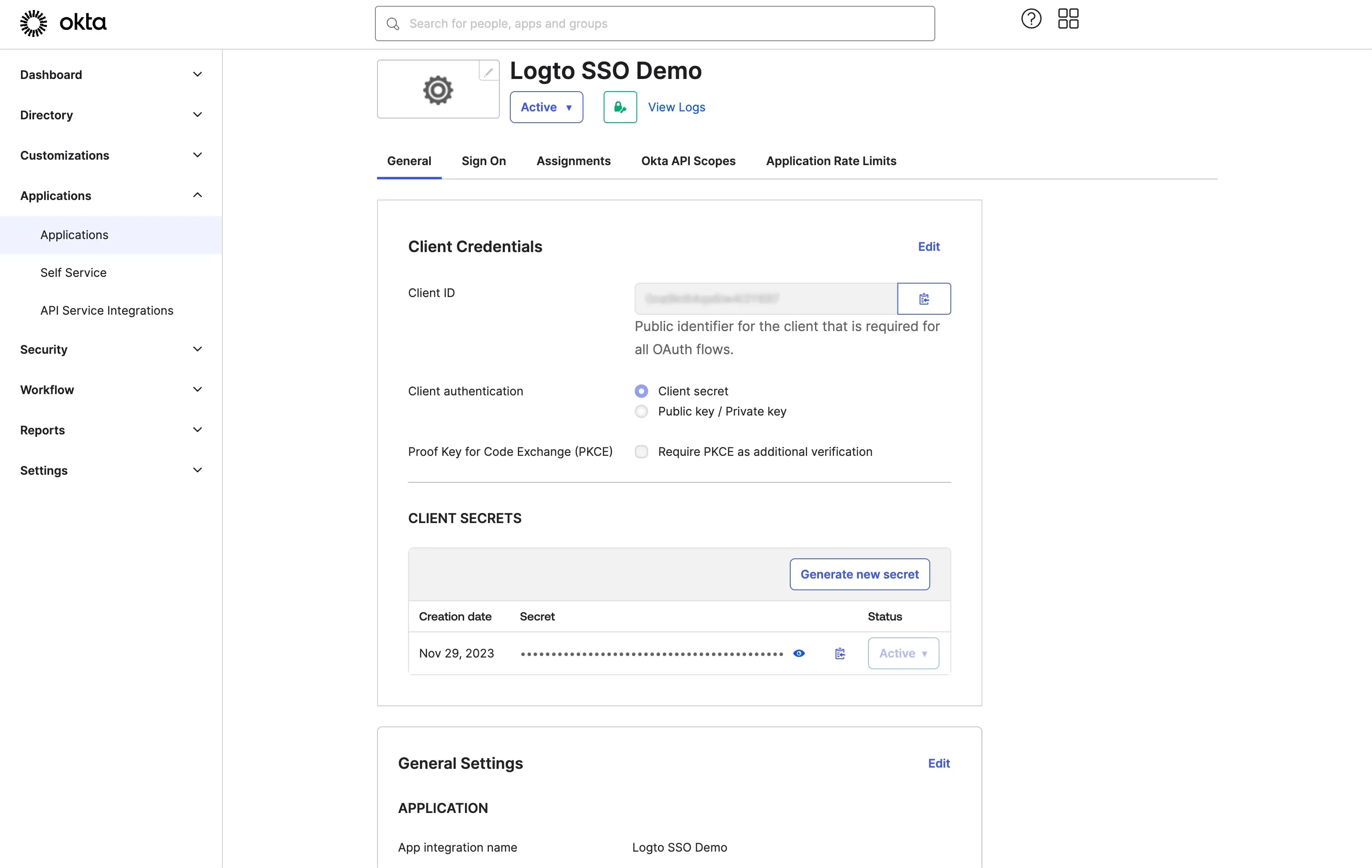

- 从 Okta 应用程序页面复制 Client ID 和 Client Secret,并将它们粘贴到 Logto Okta SSO 连接器页面。

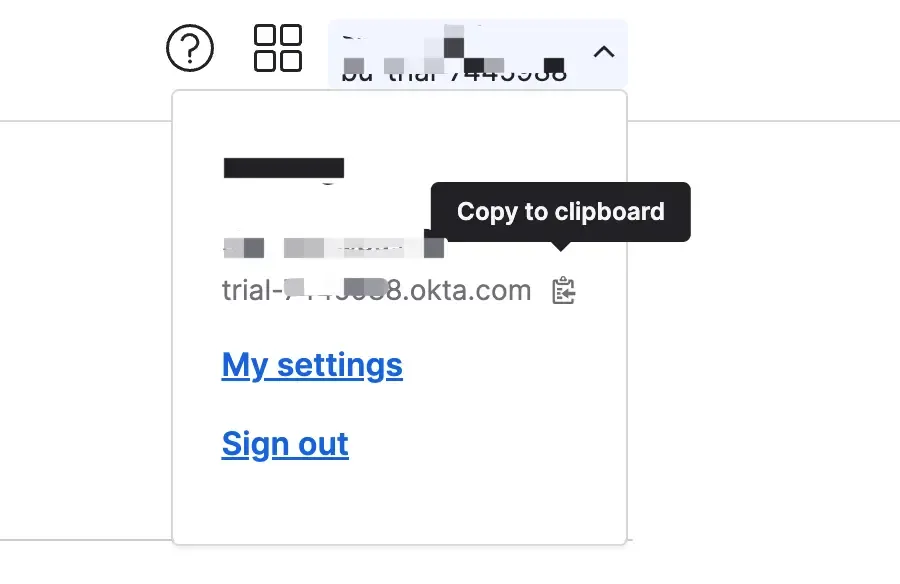

- 复制你的 Okta 组织 URL 并将其作为 Issuer URL 粘贴到 Logto Okta SSO 连接器页面中。你可以在 Okta 管理门户的�右上角找到组织 URL。

- 可选:你可以使用

Scope字段向你的 OAuth 请求添加额外的范围。这将允许你从 Okta OAuth 服务器请求更多信息。有关可用范围的更多详细信息,请参考 Okta 文档。

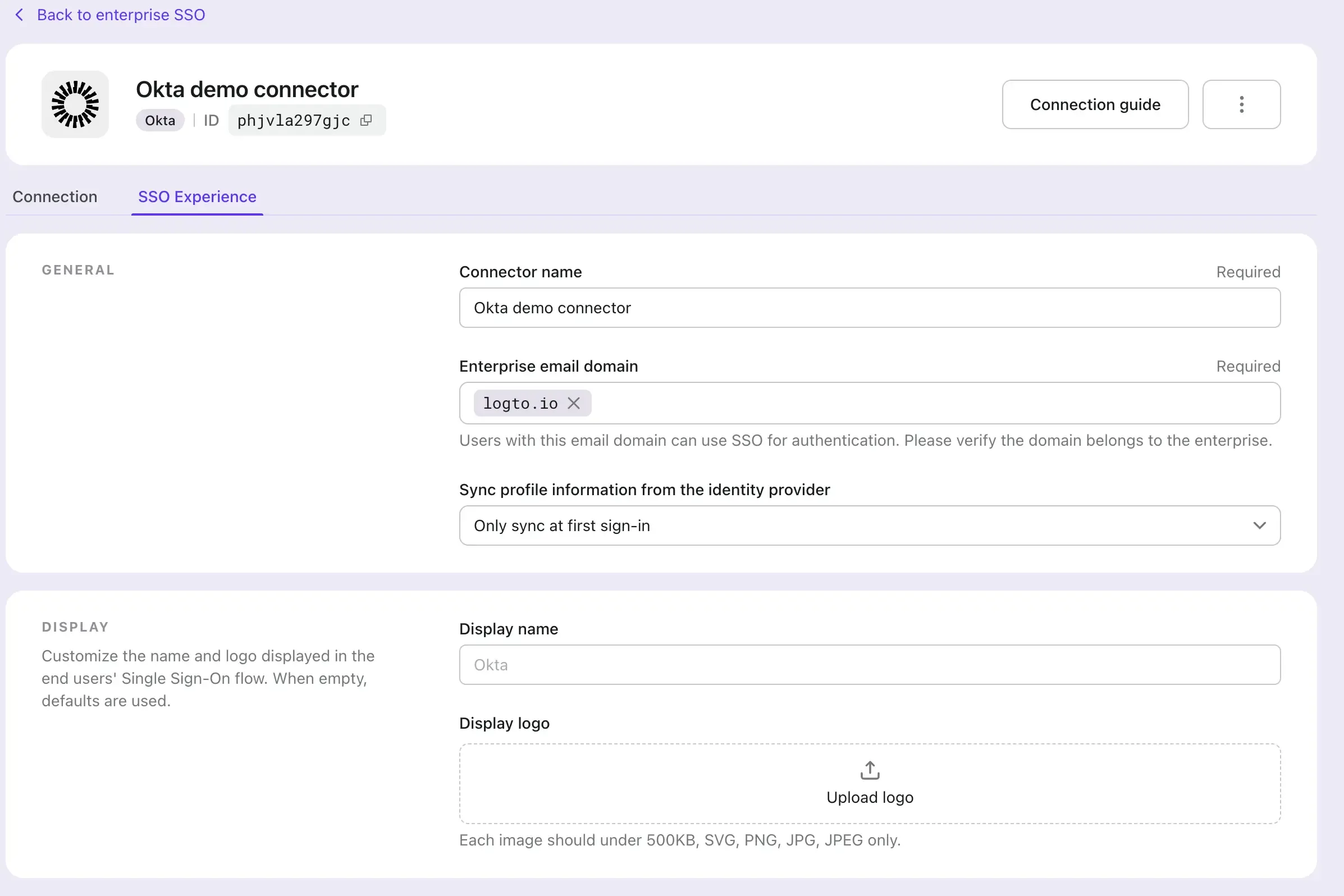

- 导航到 SSO Experience 标签并填写 Enterprise email domain 字段。这将启用 SSO 连接器作为这些用户的身份验证方法。例如,如果你填写

logto.io作为企业电子邮件域名,所有带有@logto.io后缀的用户将被限制使用 Okta SSO 连接器登录 Logto 应用程序。

在 Logto 的登录体验中启用 SSO

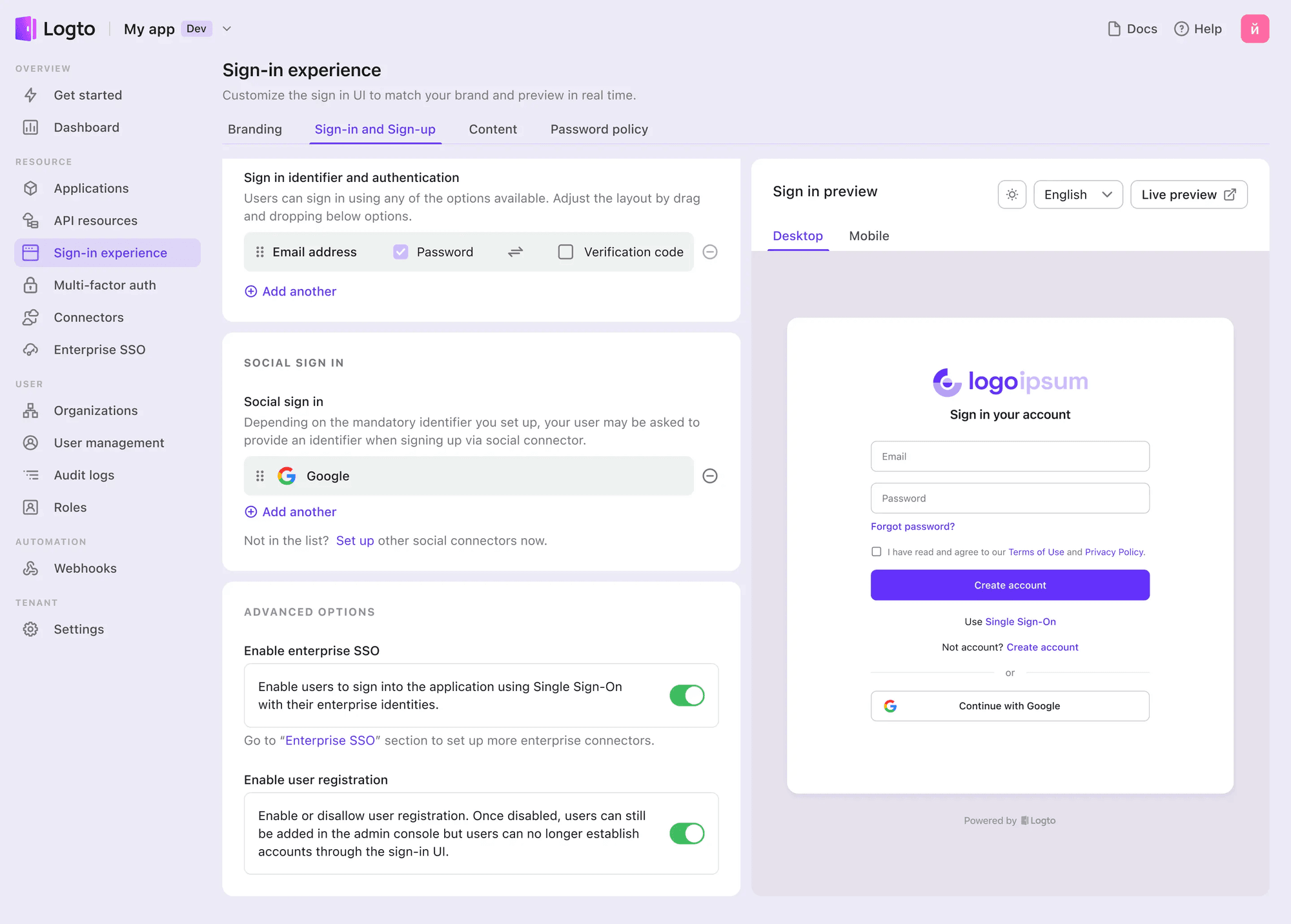

- 导航到 Sign-in Experience 页面。

- 点击 Sign-up and sign-in 标签。

- 向下滚动到 ADVANCED OPTIONS 部分并启用 Enterprise SSO 切换按钮。

测试 SSO 集成

使用登录体验实时预览以测试 SSO 集成。你可以在 Sign-in Experience preview 部分的右上角找到实时预览按钮。

成功的 SSO 集成将把用户重定向到 Okta 登录页面。在用户成功登录后,用户将被重定向回 Logto 的演示应用程序。