Logto 產品更新(2024 年 7 月)

上個月,我們介紹了大量的新功能和改進。我們也有關於合規的大新聞要分享。

合規性

我們已正式遵從 SOC 2 Type I!🎉 Type II 審核即將到來。

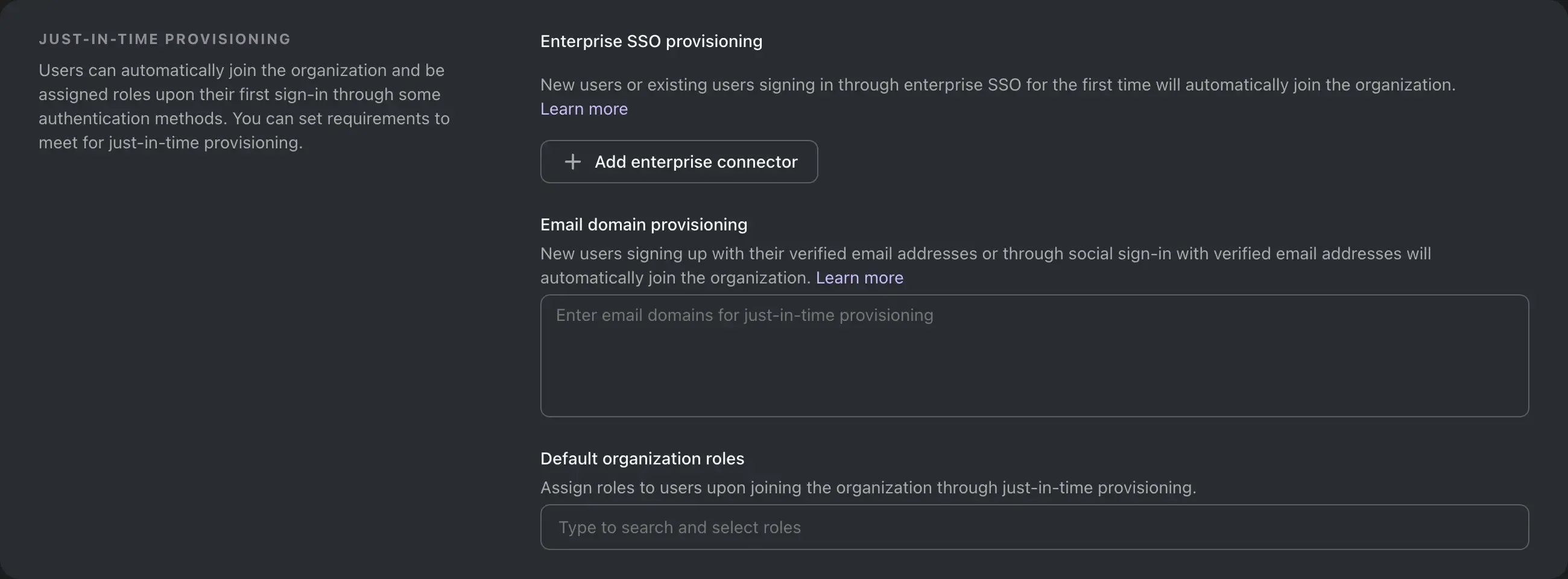

即時供應組織

此功能允許用戶在通過某些身份驗證方法首次登錄時自動加入組織並被分配角色。你可以設置即時供應的要求。

要使用此功能,請前往組織設置並找到「即時供應」部分。管理 API 也可以通過 /api/organizations/{id}/jit 下的路由配置此功能。如需更多資訊,請參考即時供應。

電郵域

新用戶如果符合以下條件,將自動通過即時供應加入組織:

- 使用已驗證的電郵地址註冊,或;

- 使用已驗證的電郵地址的社交登入。

這適用於配置了相同電郵域的組織。

點擊展開

要啟用此功能,你可以通過管理 API 或 Logto 控制台添加電郵域:

- 我們在管理 API 中添加了以下新端點:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- 在 Logto 控制台中,你可以在組織詳細頁面 ->「即時供應」部分管理電郵域。

SSO 連接器

首次通過企業 SSO 登錄的新用戶或現有用戶將自動加入為 SSO 連接器配置了即時供應的組織。

點擊展開

要啟用此功能,你可以通過管理 API 或 Logto 控制台添加 SSO 連接器:

- 我們在管理 API 中添加了以下新端點:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- 在 Logto 控制台中,你可以在組織詳細頁面 ->「即時供應」部分管理 SSO 連接器。

默認組織角色

你還可以為通過此功能供應的用戶配置默認角色。在用戶被供應時,默認角色將被分配給用戶。

點擊展開

要啟用此功能,你可以通過管理 API 或 Logto 控制台設置默認角色:

- 我們在管理 API 中添加了以下新端點:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- 在 Logto 控制台中,你可以在組織詳細頁面 ->「即時供應」部分管理默認角色。

機器對機器應用程式與組織

此功能允許機器對機器應用程式與組織相關聯,並被分配組織角色。

OpenID Connect 授予

現在支持 client_credentials 授予類型以獲取組織的訪問令牌。

點擊展開控制台更新

- 向組織角色添加新類型「機器對機器」,所有現有角色現在都是「用戶」類型。

- 你可以在組織詳細頁面 -> 機器對機器應用程式部分管理機器對機器應用程式。

- 你可以在機器對機器應用程式詳細頁面查看相關聯的組織。

點擊展開管理 API 更新

管理 API 已新增一組新端點:

/api/organizations/{id}/applications用於管理機器對機器應用程式。/api/organizations/{id}/applications/{applicationId}用於管理組織中的特定機器對機器應用程式。/api/applications/{id}/organizations用來查看機器對機器應用程式的相關聯組織。

Swagger (OpenAPI) 改進

在 OpenAPI 回應中為 Management API 構建 operationId

根據規範:

operationId是用於標識操作的可選唯一字串。如果提供,這些 ID 在 API 的所有操作中必須唯一。

這大大簡化了在不同語言中創建客戶端 SDK 的過程,因為它生成了更有意義的函數名稱,而不是自動生成的名稱,如以下例子:

修正 GET /api/swagger.json 端點返回的 OpenAPI 架構

:字元在參數名稱中無效,例如organizationId:root。這些字元已被替換為-。/api/.well-known/endpoints/{tenantId}路徑的tenantId參數在生成的 OpenAPI 規範文檔中缺失,導致驗證錯誤。這個問題已修正。

支持後端登出

我們已啟用了 OpenID Connect 後端登出 1.0 的支持。

要註冊後端登出,請前往 Logto 控制台的應用程式詳細頁面,找到「後端登出」部分。輸入你 RP 的後端登出 URL,然後點擊「保存」。

你還可以啟用會話要求以支持後端登出。啟用後,Logto 會在登出令牌中包含 sid 聲明。

對於程式註冊,你可以在應用程式的 oidcClientMetadata 對象中設置 backchannelLogoutUri 和 backchannelLogoutSessionRequired 屬性。

登入體驗

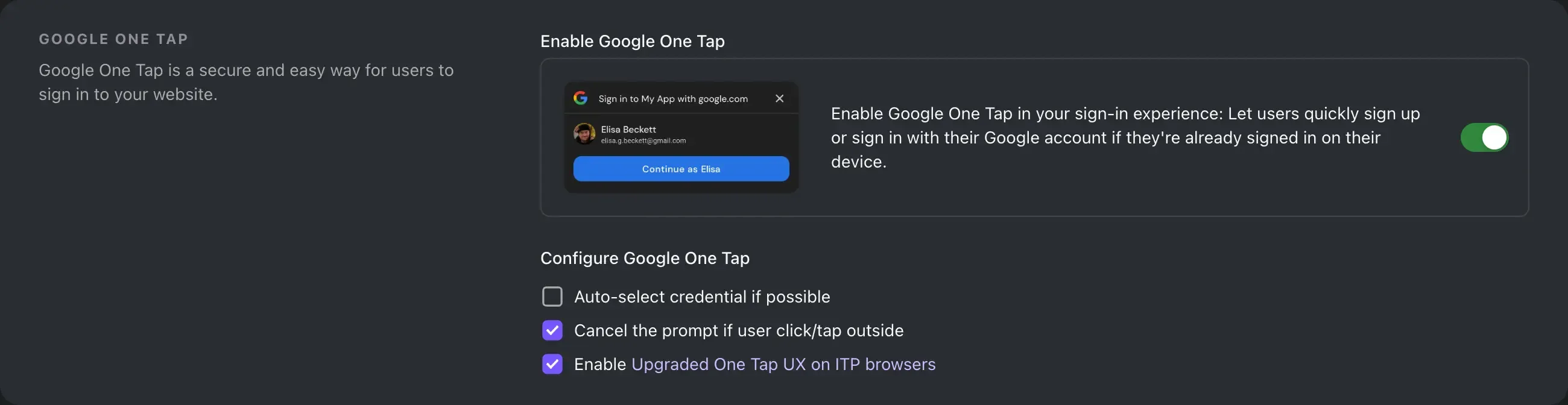

支持 Google One Tap

當你添加 Google 作為社交連接器時,你現在可以啟用 Google One Tap,為你的用戶提供更流暢的 Google 登入體驗。

前往 Logto 控制台中的 Google 連接器設置,開啟「Google One Tap」選項。

了解更多關於 Google One Tap 的資訊,請參見啟用 Google One Tap。

允許在登入時跳過手動帳戶鏈接

你可以在控制台 -> 登入體驗 -> 註冊和登入 -> 社交登入 -> 自動帳戶鏈接中找到此配置。

開啟此項時,如果用戶使用對系統來說是新的社交身份登入,且只有一個同一識別碼(如電郵)的現有帳戶,Logto 將自動鏈接該帳戶與社交身份,而不是提示用戶進行帳戶鏈接。

同意登入體驗的條款政策

我們新增了一項配置,允許你設置登入體驗的服務協議政策:

- 自動:用戶在繼續使用服務時自動同意條款。

- 僅在註冊時手動:用戶必須在註冊時通過選擇框同意條款,登入時不需要同意。

- 手動:用戶必須在註冊或登入時通過選擇框同意條款。

控制台改進

- 添加了 Ruby 和 Chrome 擴展指引。

- 在應用程式詳細表單中顯示 OIDC 發佈者端點。

- 應用程式指南已重新組織,以提供更好的開發者體驗。

- 現在可以在用戶設置頁面查看和更新用戶的

profile屬性。 - 改進了機器對機器應用程式集成的�用戶體驗。

- 修正了在日誌與已刪除應用程式相關聯時錯誤提示在稽核日誌中彈出的一個回歸錯誤。

其他改進

- 添加了

hasPassword到自定義 JWT 用戶上下文。 - 連接器:Google 和 Azure AD 連接器現在支持自定義

prompt。 - 支持每個組織的多重身份驗證要求:

- 組織現在可以要求其成員配置多重身份驗證 (MFA)。如果組織有此要求而成員未配置 MFA,則該成員將無法獲取組織訪問令牌。

- 登录實時預覽後可用的開發面板。

GET /api/organizations/{id}/users/{userId}/roles的分頁現在是可選的。如果你不提供page和limit查詢參數,API 將返回所有角色。- 向

User.Deletedwebhook 事件添加了用戶詳細數據負載。