在 Logto Enterprise SSO 中整合 Microsoft Entra ID (OIDC)

學習如何使用 Logto 整合 Microsoft Entra ID (OIDC) SSO。

作為一個綜合的身份和訪問管理解決方案,Microsoft Entra ID,也被稱為 Azure Active Directory (Azure AD),支援 OpenID Connect (OIDC) 和 Security Assertion Markup Language (SAML) 協議,用於單一登入 (SSO) 整合。在之前的教程中,我們已展示了如何將 Logto 應用與 Microsoft Entra ID (SAML) SSO 整合。在本教程中,我們將展示如何將 Logto 應用與 Microsoft Entra ID (OIDC) SSO 整合。

先決條件

一如往常,在開始之前,請確保你擁有一個活躍的 Microsoft Entra 或 Azure 帳戶。如果你還沒有,你可以在這裡註冊一個免費的 Microsoft 帳戶。

一個 Logto 雲帳戶。如果你還沒有,非常歡迎你註冊一個 Logto 帳戶。Logto 對個人使用是免費的。所有功能都可以使用於開發租戶,包括 SSO 功能。

還需要一個良好整合的 Logto 應用。如果你還沒有,請遵循整合指南來創建一個 Logto 應用。

整合

在 Logto 中創建一個新的 Microsoft Entra ID OIDC SSO 連接器

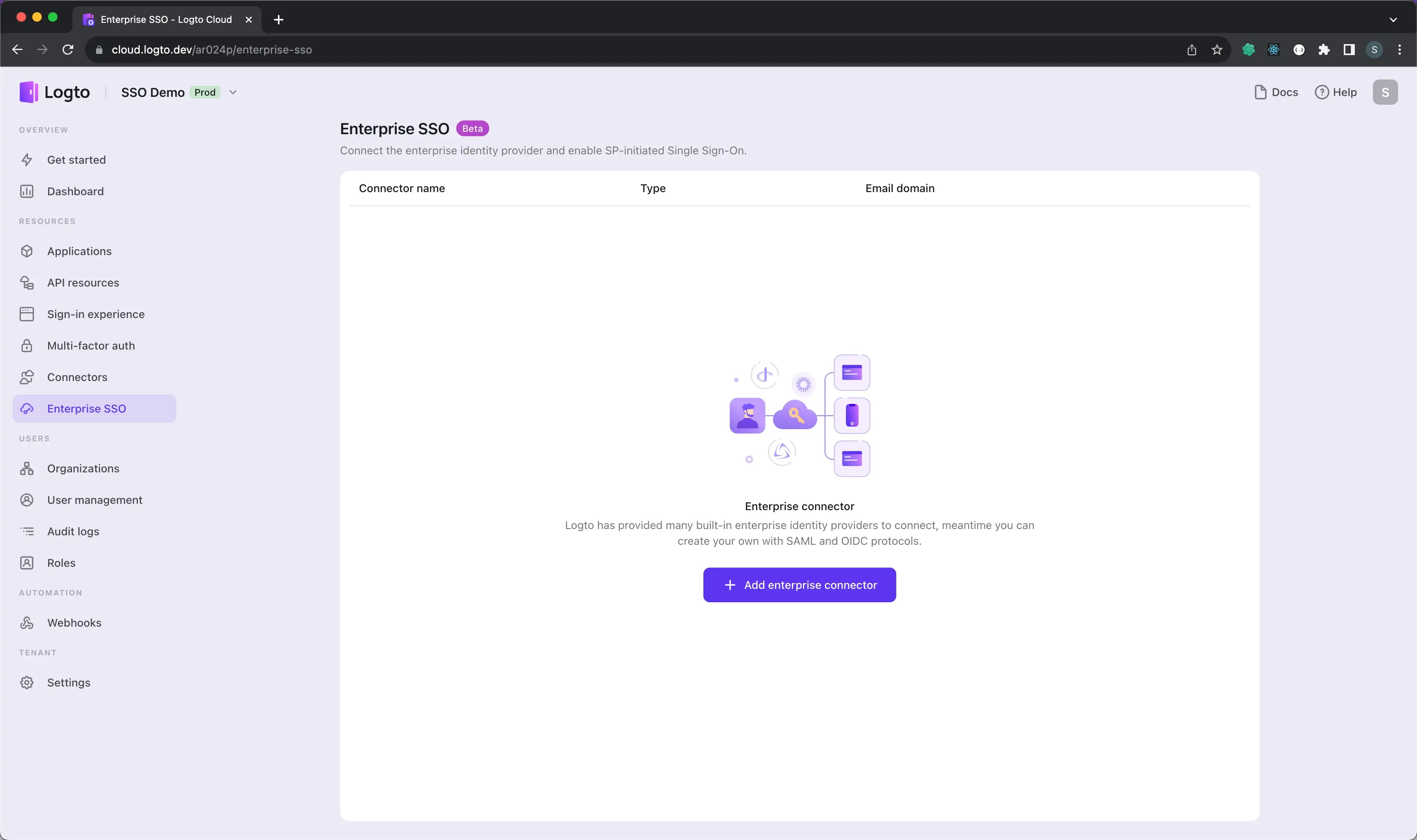

- 訪問你的 Logto Cloud 控制台 並導航到 Enterprise SSO 頁面。

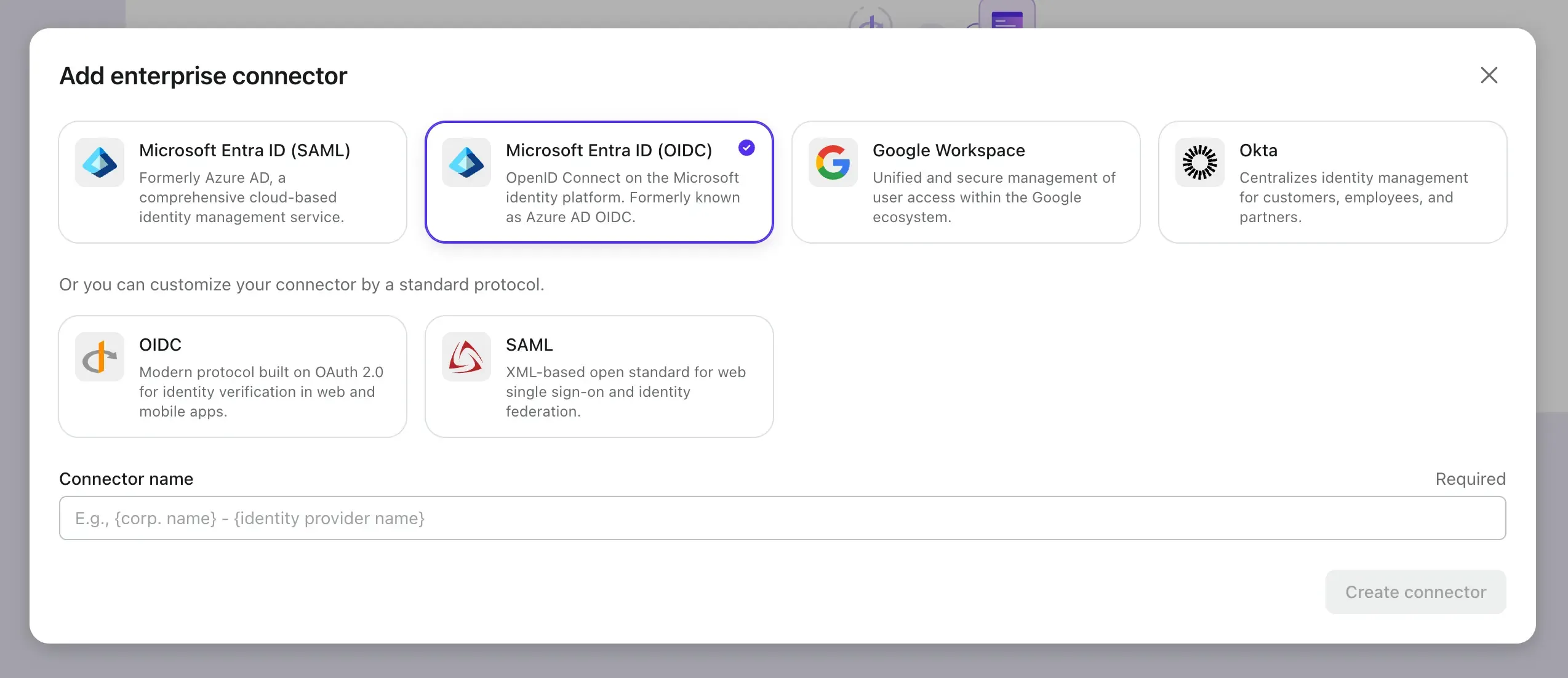

- 點擊 添加 Enterprise SSO 按鈕,並選擇 Microsoft Entra ID (OIDC) 作為 SSO 提供者。

現在讓我們在另一個標籤中打開 Microsoft Entra 管理中心,按照步驟在 Microsoft Entra 端創建一個 OIDC 應用。

註冊一個新的 Microsoft Entra ID OIDC 應用

-

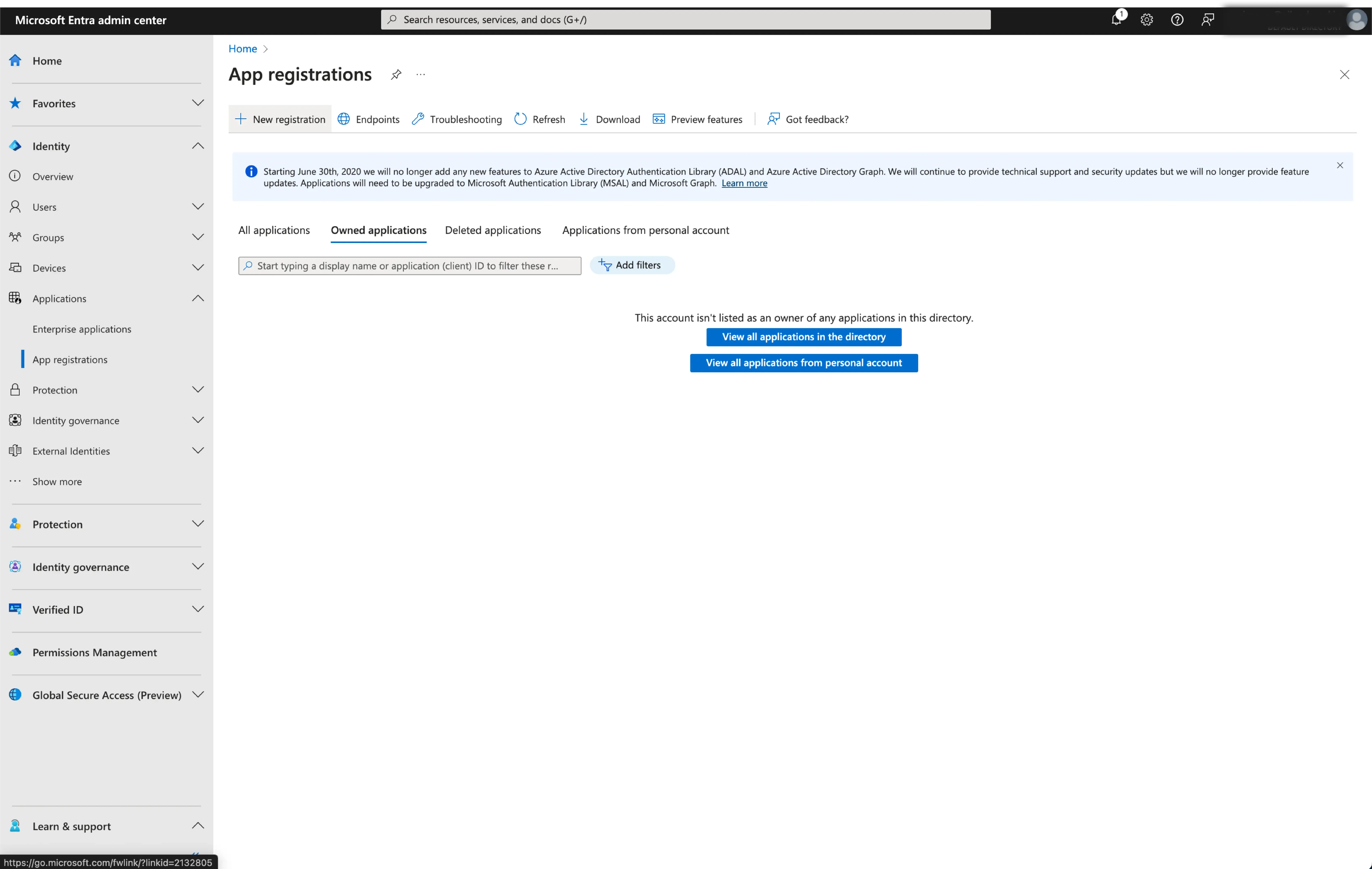

前往 Microsoft Entra 管理中心 並以管理員身份登入。

-

瀏覽到 Identity > Applications > App registrations。

-

選擇

New registration。 -

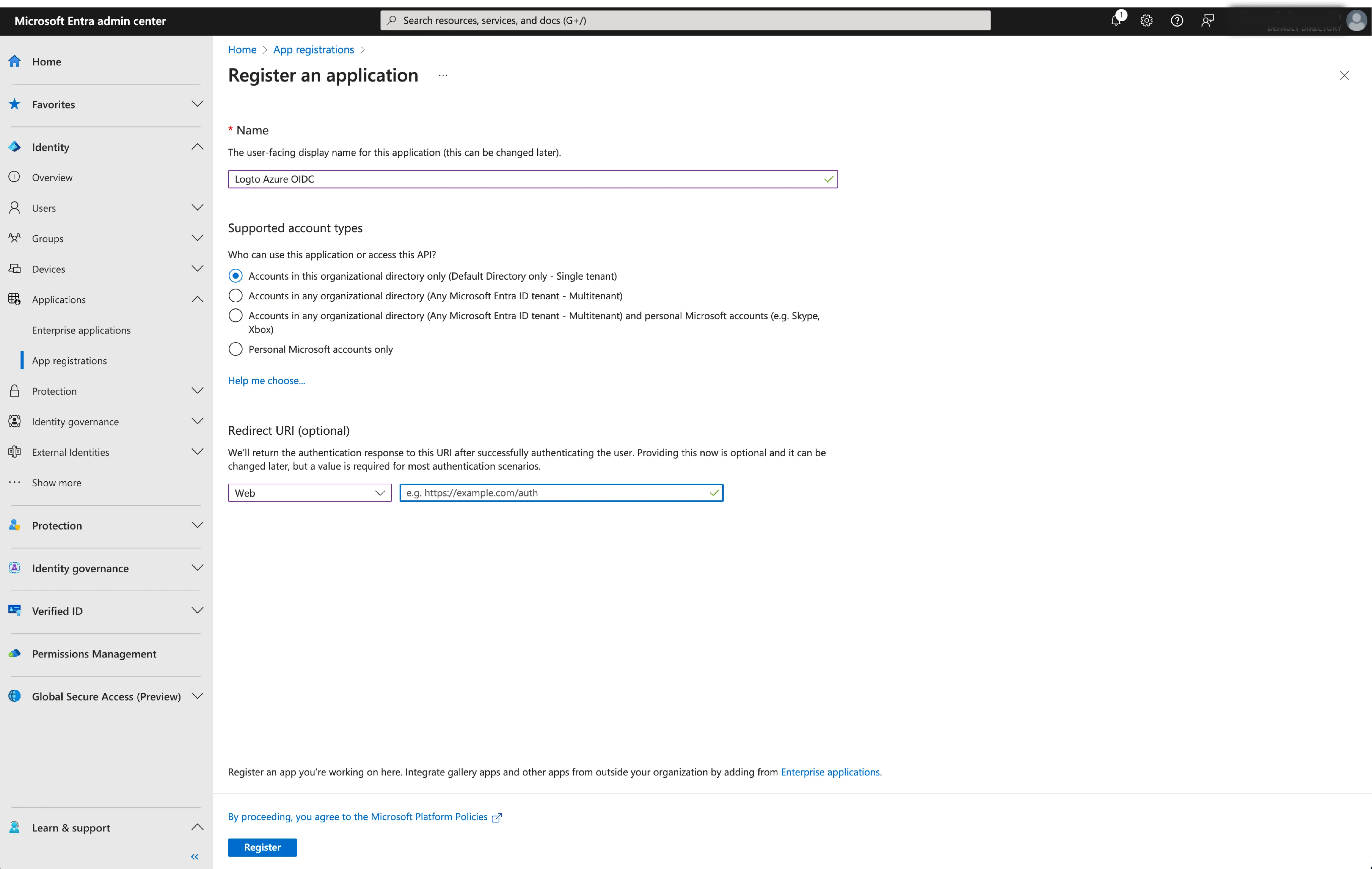

輸入應用名稱並選擇適合你應用的帳戶訪問類型。

-

選擇

Web作為應用平台。輸入應用的重定向 URI。重定向 URI 是用戶在使用 Microsoft Entra ID 驗證後被重定向的 URL。 -

從 Logto 連接器詳細資訊頁複製

Redirect URI (Callback URL)並貼入到Redirect URI欄位中。

- 點擊

Register來創建應用。

在 Logto 中配置 SSO 連接

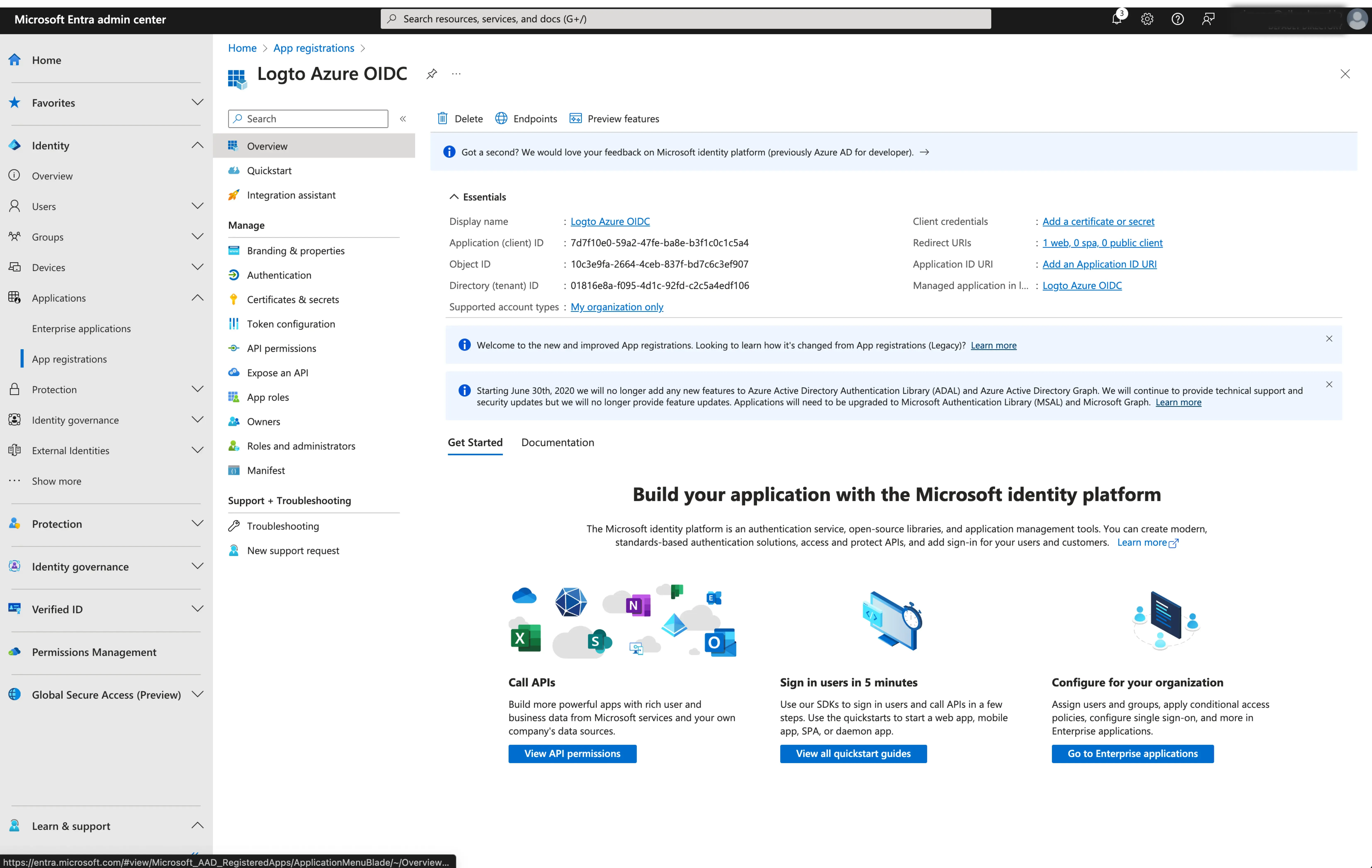

成功創建 Microsoft Entra OIDC 應用後,你需要將 IdP 配置提供回 Logto。在 Logto 控制台中導航到 Connection 標籤,並填寫以下配置:

- Client ID:由 Microsoft Entra 分配給你的 OIDC 應用的唯一標識符。Logto 在 OIDC 流程中使用此標識符來識別和驗證應用。你可以在應用概覽頁找到,作為

Application (client) ID。

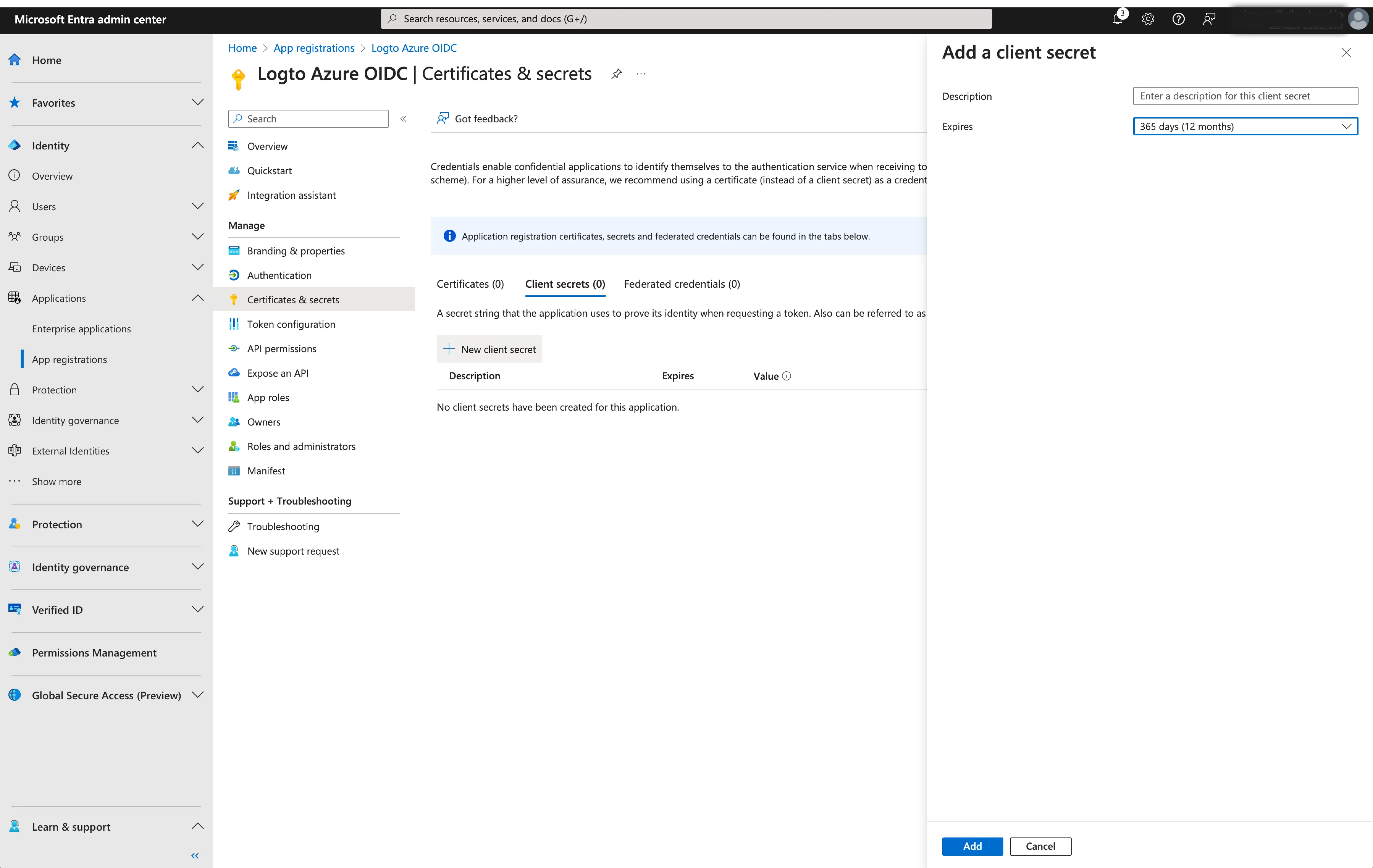

- Client Secret:創建一個新的客戶端密鑰並將值複製到 Logto。此密鑰用於驗證 OIDC 應用並保護 Logto 與 IdP 之間的通信。

-

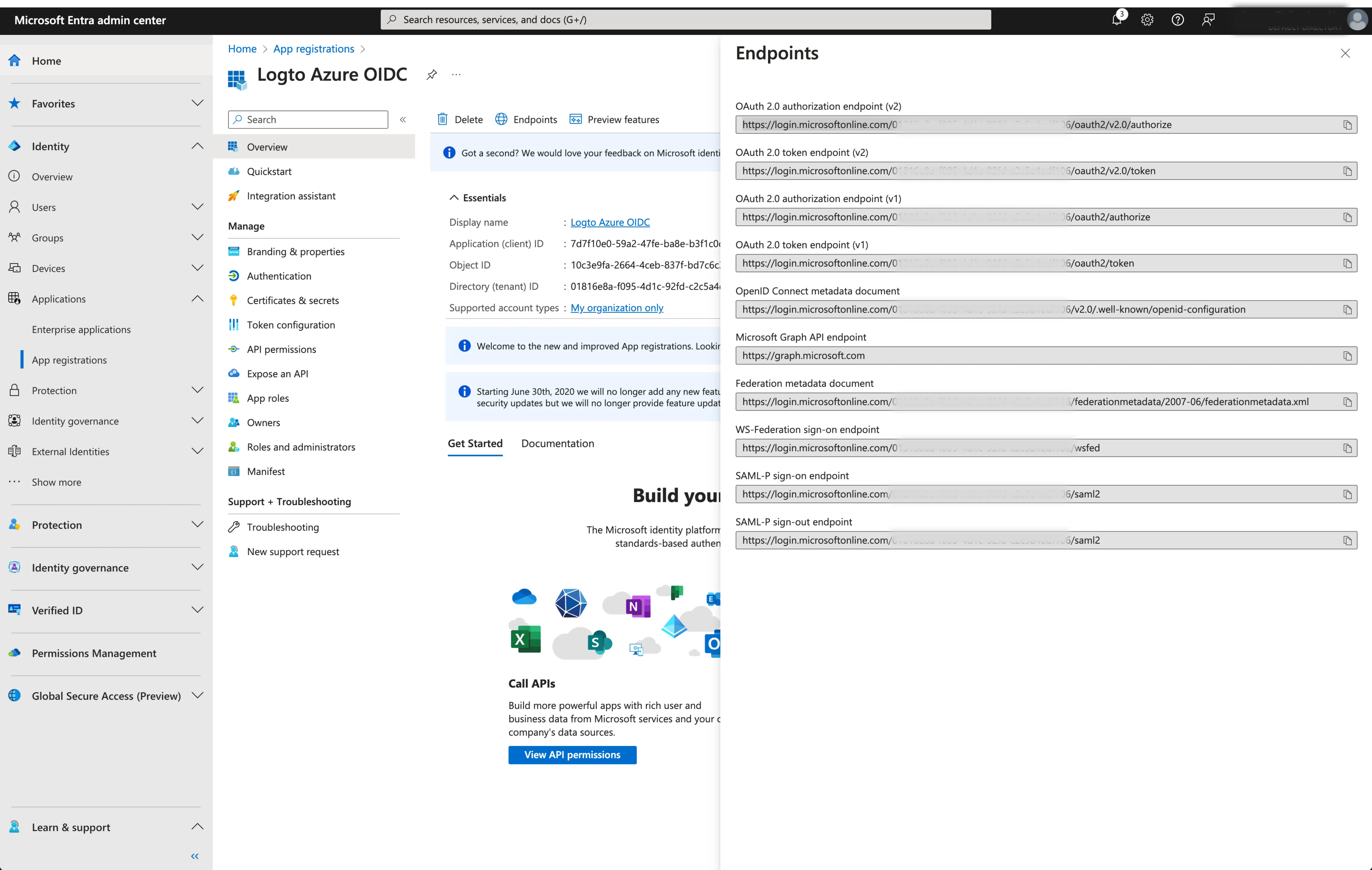

Issuer:發行者 URL,是 IdP 的唯一標識符,指定可以找到 OIDC 身份提供商的位置。這是 OIDC 配置的重要組成部分,有助於 Logto 發現必要的端點。

Logto 不需手動提供所有這些 OIDC 端點,會自動獲取所有所需的配置和 IdP 端點。這是通過利用你提供的發行者 URL 並呼叫 IdP 的探索端點來完成的。

要獲得發行者 URL,你可以在應用程式概覽頁的

Endpoints部分中找到。找到

OpenID Connect metadata document端點並複製 URL 不含尾隨路徑.well-known/openid-configuration。因為Logto 在獲取 OIDC 配置時會自動添加.well-known/openid-configuration到發行者 URL。

- Scope:一個由字串組成,以空格分隔的清單,定義了 Logto 在 OIDC 驗證過程中請求的所需許可或訪問級別。scope 參數允許你指定 Logto 從 IdP 請求的資訊和訪問。

scope 參數是可選的。無論客製的 scope 設定如何,Logto 都會始終向 IdP 發送 openid、profile 和 email scopes。

點擊 Save 來完成配置過程。

在 Logto 中啟用 Microsoft Entra ID (OIDC) 連接器

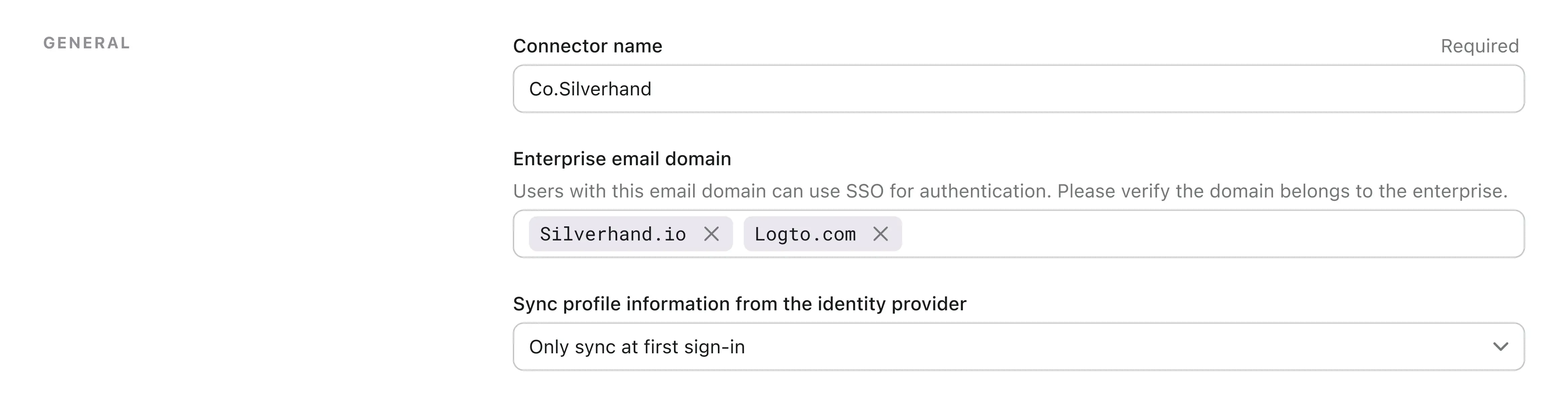

設定電子郵件域並啟用 Logto ��中的 Microsoft Entra ID (OIDC) 連接器

在 Logto 的 SAML SSO 連接器 experience 標籤中提供你組織的電子郵件 domains。這將使得 SSO 連接器成為這些用戶的驗證方式。

使用指定域電子郵件地址的用戶將被限制只使用 SAML SSO 連接器作為他們唯一的驗證方式。

在 Logto 的登入體驗中啟用 Microsoft Entra ID (OIDC) 連接器

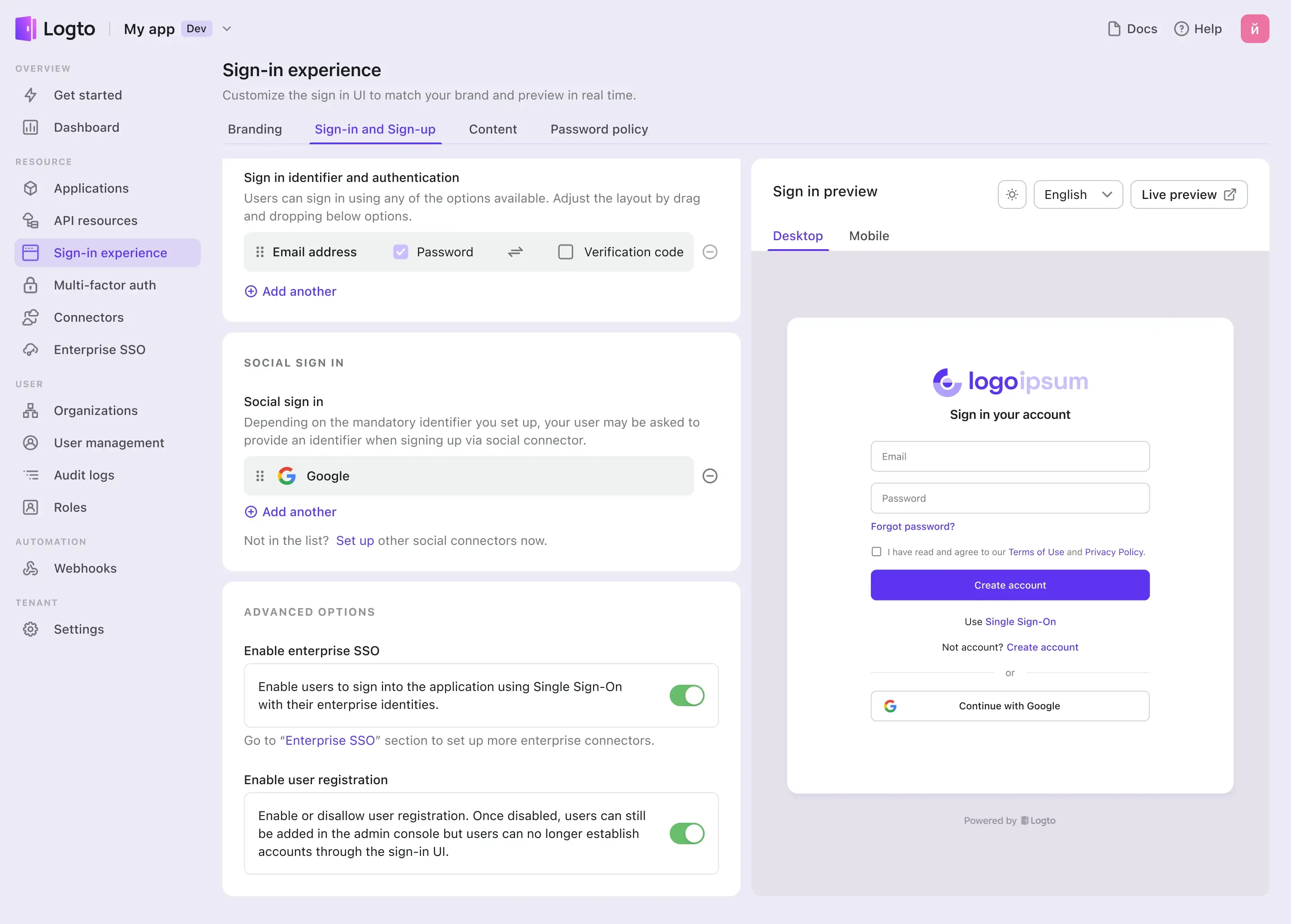

前往 Sign-in Experience 標籤,啟用企業 SSO。

現在,你可以使用 Sign-in Experience 預覽 部分右上角的即時預覽按鈕來測試 SSO 整合。