Logto 產品更新:雲端協作、直接登入、延遲密碼遷移,還有更多

使用 Logto 作為 OpenID Connect 身份提供者來構建應用生態系統;通過兩次輸入添加受保護應用的身份驗證;以及新的 Blazor、SvelteKit、Nuxt.js、Expo(React Native)和 Angular 指南。

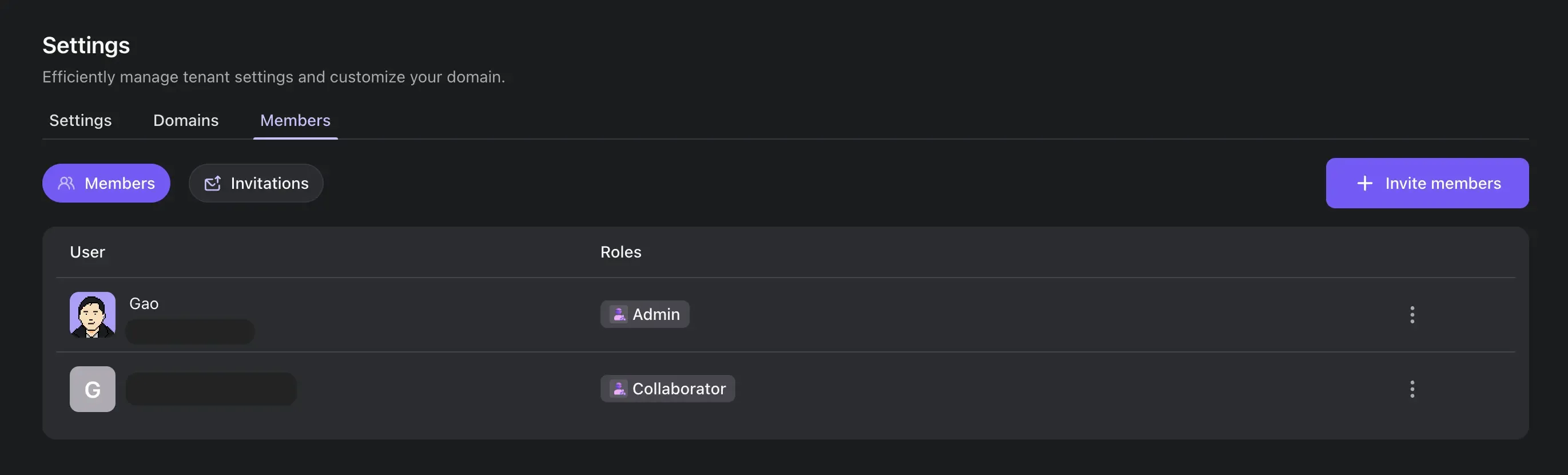

Logto 雲端協作

期待已久的功能終於來了!你現在可以邀請你的團隊成員加入 Logto 租戶。與你的團隊成員協作管理應用、用戶和其他資源。

按照以下步驟邀請你的團隊成員:

- 前往你的租戶設置("Settings" 標籤)。

- 點擊 "Members" 標籤。

- 點擊 "Invite members" 按鈕。

填寫你想邀請的團隊成員的電子郵件地址,並選擇你想分配給他們的角色:

- Admin(管理員):獲得對所有租戶資源的完全訪問和管理權限。

- Collaborator(協作者):可以管理與身份相關的資源,但有一些限制:

- 無法訪問計費信息

- 不能邀請或管理其他成員

- 不能更改租戶名稱

- 不能刪除租戶

欲了解更多信息,請參閱邀請你的團隊成員。

直接登入

你現在可以通過跳過第一個屏幕直接調用登入方法。這在你有一個登入方法的直接鏈接時非常有用,例如當你在網站上有一個 "使用 Google 登入" 按鈕時。

要使用此功能,你需要將 direct_sign_in 參數傳遞給身份驗證請求。它支持以下方法:

- 一個社交連接器

- 一個企業 SSO 連接器

想了解更多,請參閱 Direct sign-in 文件。

首屏參數

可以通過在 OIDC 身份驗證請求中設置 first_screen 參數來用特定屏幕啟動登入體驗。該參數旨在取代現在已被棄用的 interaction_mode 參數。

詳情請參閱 First screen 文件。

完整的 OpenID Connect 標準聲明支持

我們已經添加了對剩餘的 OpenID Connect 標準聲明 的支持。現在,這些聲明可以在 ID 令牌和 /me 端點的響應中訪問。

此外,我們遵循標準範圍 - 聲明映射。這意味著你可以使用 profile 範圍檢索大多數的個人資料聲明,並且 address 聲明可以通過使用 address 範圍獲取。

對於所有新引入的聲明,我們將它們存儲在 user.profile 字段中。

社交數據

除了 Logto 認可的聲明外,現在所有的社交連接器也會將社交提供者返回的原始數據存儲在 rawData 字段中。

要在用戶對象中訪問這些數據,你可以使用 user.identities.[idp-name].details.rawData 字段。

延遲密碼遷移

當從舊系統將用戶遷移到 Logto 時,你現在可以在 POST /users API 中使用 passwordAlgorithm 和 passwordDigest 字段來存儲用戶的原始密碼哈希。

當前支持的算法有:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

當用戶登入時,Logto 會使用提供的算法和摘要來驗證密碼;如果驗證成功,Logto 將自動將密碼遷移到新的 Argon2 哈希。

詳情請參閱 API 參考。

改進

- 支持在

POST /usersAPI 中使用avatar和customData字段。 - 支持在 Logto OSS 控制台中進行簽名密鑰輪換。

- 在現場預覽(演示應用)中將搜索參數傳遞到身份驗證請求。

- 當使用搜索參數進入 Logto 演示應用時,如果用戶未經身份驗證,現在將搜索參數傳遞到身份驗證請求中。這允許用特定參數手動測試 OIDC 身份驗證流。

GET /organization-roles現在可以用q查詢參數依角色 id、名稱或描述過濾結果。

修復

- 控制台:修復了 Microsoft 社交連接器集成指南中的問題。

- 控制台:創建新的 API 資源的指標必須是有效的絕對 URI。

- 經驗:解決了第三方應用的

/interaction/consent端點 500 錯誤。 - 經驗:在本地環境中跳過非對象消息。這修復了新 iOS 版本的

WKWebView中的問題。

開發

@logto/connector-kit: [重大變更] 更新SocialUserInfo和GetUserInfo類型@logto/connector-kit: [重大變更] 保護parseJson和parseJsonObject的結果

正在進��行中

我們正在研究以下功能:

- 可定制的訪問令牌聲明(即將推出)

- 用於組織的 API 資源

- 使用 Logto 作為 SAML 身份提供者