OTP 機器人:它們是什麼以及如何防止攻擊

了解什麼是 OTP 機器人,它們如何利用一次性密碼的實際案例,以及如何保護你的業務免受這些網絡威脅的策略。這份指南為從事產品開發和企業管理的專業人士提供可操作的建議。

隨著對線上服務的依賴增加,多因素身份驗證(MFA)已成為抵禦網絡攻擊的一道重要防線。在最廣泛使用的 MFA 元素中,一次性密碼(OTP)是一個臨時、唯一的代碼,旨在防止未經授權的帳戶訪問。然而,OTP 不再像以前那樣堅不可摧。一種新的網絡犯罪活動波及 OTP 機器人,挑戰其有效性,並對企業和個人構成嚴重威脅。

了解 OTP 機器人的運作方式、攻擊方法以及防禦策略是至關重要的。本指南將解析 OTP 機器人的運作原理,並提供你組織可以採取的可操作步驟來加強安全性。

什麼是 OTP?

一次性密碼(OTP) 是一種獨特的、時間敏感的代碼,用於一次性身份驗證。通過基於時間同步或密碼算法的算法生成,OTP 為登錄或多因素身份驗證(MFA)系統提供額外的安全層。

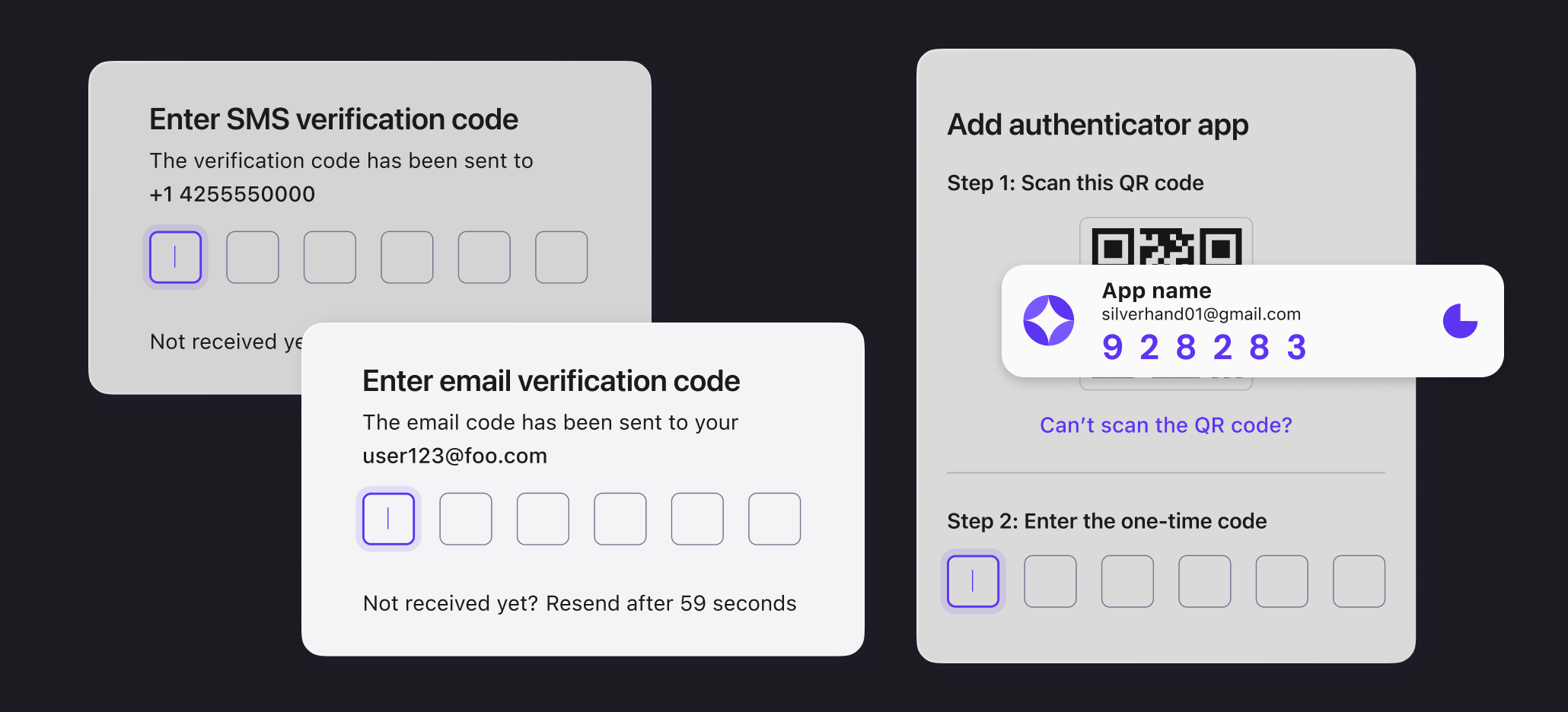

OTP 可通過多種方式傳遞:

- 短信代碼: 通過文字或語音消息發送。

- 電子郵件代碼: 直接發送到用戶的收件箱。

- 身份驗證應用程序: 通過 Google 驗證器或 Microsoft 驗證器等服務本地生成。

它們的短暫性增強了安全性,應用程序生成的代碼通常在 30 到 60 秒內過期,而短信或電子郵件代碼則持續 5 到 10 分鐘。這種動態功能使 OTP 比靜態密碼更安全。

然而,其傳遞中的一個關鍵漏洞在於,攻擊者可能會利用系統漏洞或人為錯誤來攔截它們。儘管有這種風險,OTP 仍然是增強網絡安全的可信且有效的工具。

OTP 在 MFA 中的角色是什麼?

了解多因素身份驗證(MFA)在當今數字化環境中的重要性。MFA 通過要求用戶通過多個因素來驗證其身份來增強安全性,從而增加了一層防護,防止未經授權的訪問。

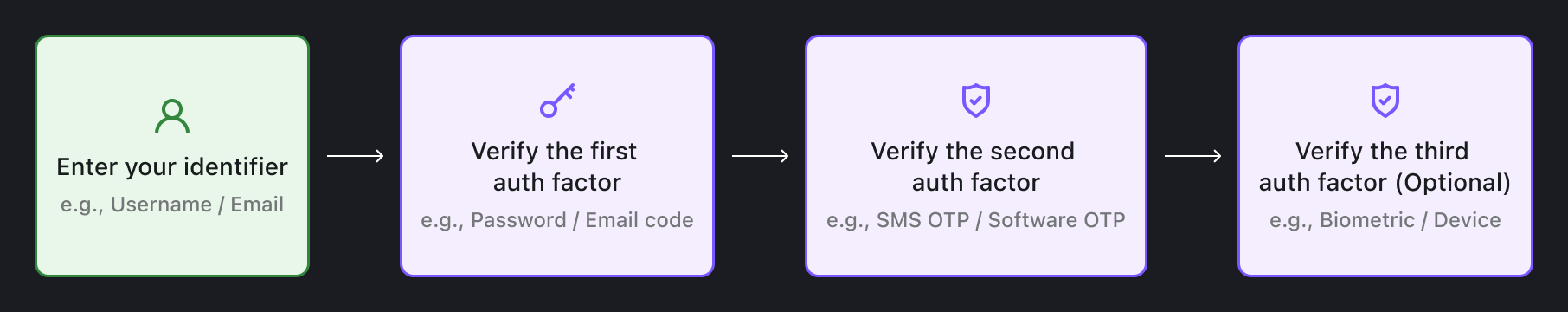

典型的 MFA 過程包括以下步驟:

- 用戶標識符: 系統識別用戶的方式。它可以是用戶名、電子郵件地址、電話號碼、用戶 ID、員工 ID、銀行卡號或社會身份。

- 第一身份驗證因素: 最常見的是密碼,但也可以是電子郵件 OTP 或 SMS OTP。

- 第二身份驗證因素: 該步驟使用與第一步不同的方法,例如 SMS OTP、身份驗證應用程序 OTP、實體安全密鑰或生物特徵,如指紋和面部識別。

- 可選的第三層身份驗證: 在某些情況下,可能會添加額外的一層。例如,在新設備上登入 Apple 帳戶可能需要額外驗證。

此多層過程顯著增強了安全性,因為攻擊者需要繞過每一層才能獲得帳戶訪問權。

MFA 通常依賴於三種類別的身份驗證因素:

| 含義 | 驗證因素 | |

|---|---|---|

| 知識 | 你知道的東西 | 密碼、電子郵件 OTP、備用代碼 |

| 所有物 | 你擁有的東西 | SMS OTP、身份驗證應用程序 OTP、安全密鑰、智能卡 |

| 繼承 | 你是的東西 | 生物特徵如指紋或面部識別 |

通過結合這些方法,MFA 創建了一個強大的防禦,防止未經授權的訪問。即使一層被破解,帳戶的整體安全性仍然完好無損,為用戶提供了在日益互聯的世界中的更佳保護。

什麼是 OTP 機器人?

OTP 機器人是一種專門設計用來竊取一次性密碼(OTP)的自動化工具。與暴力破解攻擊不同,這些機器人依靠欺騙和操控,利用人為錯誤、社會工程策略或系統漏洞來繞過安全協議。

以常見的驗證過程 "電子郵件(作為標識符)+ 密碼(作為第一驗證步驟)+ 軟件/SMS OTP(作為第二驗證步驟)" 為例,攻擊通常包括以下步驟:

- 攻擊者像普通用戶一樣訪問應用程序的登錄頁面或 API。

- 攻擊者輸入受害者的固定憑證,例如他們的電子郵件地址和密碼。這些憑證通常從洩露的用戶信息數據庫中獲取,這些數據庫可以輕易在線購買。許多用戶在不同平台上重複使用密碼,使得他們更容易受到攻擊。此外,釣魚技術也常被用來欺騙用戶透露其帳戶信息。

- 使用 OTP 機器人,攻擊者攔截或獲取受害者的一次性密碼。在有效時間段內,他們繞過兩步驗證過程。

- 一旦攻擊者獲取帳戶訪問權,他們可能繼續轉移資產或敏感信息。為了延遲受害者發現違規行為,攻擊者通常會採取措施,如刪除通知警示或其他警告標誌。

現在,讓我們深入探討 OTP 機器人的實施方式及其利用這些漏洞的機制。

OTP 機器人如何運作?

以下是一些 OTP 機器人採用的常見技術,並附有真實案例。

釣魚機器人

釣魚是 OTP 機器人最常用的方法之一。其運作方式如下:

-

誘餌(欺詐信息): 受害者收到一封假冒可信來源(如銀行、社交媒體平台或受歡迎的在線服務)的電子郵件或短信。信息通常聲稱存在緊急問題,如可疑登入嘗試、付款問題或帳戶暫停,迫使受害者立即採取行動。

-

假登錄頁面: 信息中包含一個鏈接,將受害者引導至假登錄頁面,該頁面設計得與官方網站一模一樣。這個頁面由攻擊者設置,用來捕獲受害者的登錄憑證。

-

憑證被竊和 MFA 觸發: 當受害者在假頁面上輸入其用戶名和密碼時,釣魚機器人立即使用這些被竊的憑證登入真實服務。此登入嘗試隨後觸發多因素身份驗證(MFA)請求,例如向受害者手機發送的一次性密碼(OTP)。

-

欺騙受害者提供 OTP: 釣魚機器人透過假網頁上的提示來欺騙受害者輸入 OTP(如“請輸入發送至你手機的驗證代碼”)。受害者以為這是合法過程,便輸入 OTP,無意中給攻擊者提供了完成登入所需的一切。

例如,在英國,像 "SMS Bandits" 這樣的工具被用來通過短信發起複雜的釣魚攻擊。這些信息模仿官方通信,欺騙受害者泄露其帳戶憑證。一旦憑證被妥協,SMS Bandits 可以通過啟動 OTP 盜竊來讓犯罪分子繞過多因素身份驗證(MFA)。令人擔憂的是,一旦目標的電話號碼被輸入,這些機器人的成功率約為 80%,突顯出此類釣魚計謀的危險有效性。

惡意軟件機器人

基於惡意軟件的 OTP 機器人是一種嚴重威脅,直接針對設備攔截基於短信的 OTP。其運作方式如下:

- 受害者在不知情的情況下下載惡意應用: 攻擊者製作看起來像合法軟件的應用,例如銀行或生產力工具。受害者經常通過誤導性廣告、非官方應用商店或通過電子郵件或 SMS 发送的釣魚鏈接安裝這些假應用。

- 惡意軟件獲得對敏感權限的訪問: 一旦安裝,應用請求訪問設備上的 SMS、通知或其他敏感數據的權限。許多用戶未意識到風險,便授予這些權限,毫不知情地幫助了應用的真實意圖。

- 惡意軟件監控和竊取 OTP: 惡意軟件在後台靜默運行,監控接收到的 SMS 消息。當收到 OTP 時,惡意軟件會自動將其轉發給攻擊者,使他們能夠繞過兩因素身份驗證。

一份報告揭示了使用惡意 Android 應用竊取 SMS 消息(包括 OTPs)的活動,影響到 113 個國家,印度和俄羅斯受害特別嚴重。發現了超過 107,000 個惡意軟件樣本。受感染的手機可能在用户不知情的情況下被用來註冊帳戶並收集 2FA OTP,構成嚴重的安全風險。

SIM 替換

通過 SIM 替換,攻擊者通過欺騙電信提供商接管受害者的電話號碼。其工作原理如下:

- 冒充: 攻擊者通過釣魚、社會工程或數據泄露獲取受害者的個人信息(如姓名、出生日期或帳戶詳情)。

- 聯繫提供商: 使用這些信息,攻擊者致電受害者的電信提供商,冒充受害者並要求更換 SIM 卡。\n\n3. 轉移核准: 提供商被蒙騙,將受害者的號碼轉移到由攻擊者控制的新 SIM 卡上。

- 攔截: 一旦轉移完成,攻擊者獲得了對通話、短信和基於 SMS 的一次性密碼(OTPs)的訪問權限,這使他們能夠繞過銀行賬戶、電子郵件和其他敏感服務的安全措施。

SIM 替換攻擊正在增加,造成了重大的財務損失。僅在 2023 年,FBI 就調查了 1,075 起 SIM 替換事件,導致 4800 萬美元的損失。

語音通話機器人

語音機器人使用先進的社會工程技術欺騙受害者泄露其 OTP(一次性密碼)。這些機器人配備有預設的語言腳本和可定制的語音選項,允許它們假冒合法的呼叫中心。通過聲稱來自可信實體,它們操控受害者在電話中透露敏感代碼。其工作原理如下:

- 機器人撥打電話: 機器人聯繫受害者,假裝來自其銀行或服務提供者,告知受害者在其帳戶中檢測到的“可疑活動”以製造緊迫性和恐懼感。

- 身份驗證請求: 機器人要求受害者通過電話輸入其 OTP(由實際服務提供商發送)驗證“身份”,以便保護其帳戶。

- 立即帳戶入侵: 一旦受害者提供 OTP,攻擊者立即使用它在幾秒鐘內訪問受害者的帳戶,經常竊取金錢或敏感數據。

Telegram 平臺經常被犯罪分子用來創建和管理機器人或作為其運營的客戶支持渠道。BloodOTPbot 就是一個基於短信的機器人,能夠生成自動化的呼叫來假冒銀行的客戶支持。

SS7 攻擊

SS7(信令系統 7) 是一個電信協議,在跟蹤電話、短信和漫遊中起著關鍵作用。然而,它存在漏洞,黑客可以利用來攔截 SMS,包括 OTP,並繞過兩因素身份驗證(2FA)。這些攻擊雖然複雜,但在主要的網絡犯罪中被用來偷取數據和金錢。這凸顯了用應用程序基於身份驗證器或安全令牌來替代 SMS 基於 OTP 的必要性。

如何停止 OTP 機器人攻擊?

OTP 機器人攻擊變得越來越有效和普遍。包括金融帳戶、加密貨幣錢包和社交媒體資料在內的在線帳戶價值上升,使其成為網絡犯罪分子的豐厚目標。此外,通過像 Telegram 基於的機器人這樣的工具自動化攻擊,使得這些威脅對於業餘黑客更易於訪問。最後,許多用戶對 MFA 系統盲目信任,往往低估了 OTP 如何容易被利用。

因此,保護你的組織免受 OTP 機器人的攻擊需要加強在幾個關鍵領域的安全性。

加強主要身份驗證的安全性

獲取用戶帳戶訪問權需要克服多層保護,這使得首層驗證至關重要。如前所述,僅僅依賴密碼對 OTP 機器人攻擊非常脆弱。

- 使用 社交登錄 或 企業 SSO: 使用安全的第三方身份供應商(IdP)進行主身份驗證,例如 Google、Microsoft、Apple 的社交登錄,或 Okta、Google 工作空間、Microsoft Entra ID 的 SSO。這些無密碼方法提供了一個比攻擊者易於利用的密碼更安全的選擇。

- 實施 CAPTCHA 和機器人檢測工具: 通過部署機器人檢測解決方案保護你的系統,以阻止自動訪問嘗試。

- 加強密碼管理: 如果密碼繼續使用,則強制執行更嚴格的 密碼政策,鼓勵用戶採用密碼管理器(例如 Google 密碼管理器或 iCloud 密碼),並要求定期更新密碼以增強安全性。

應用更智能的多因素身份驗證

當第一道防線被突破時,第二層驗證即變得至關重要。

- 轉向硬件基於的身份驗證: 用安全密鑰(如 YubiKey)或按照 FIDO2 標準的 passkeys 取代 SMS OTP。這些需要實體持有的東西,可抵禦釣魚、SIM 更換及中間人攻擊,提供更強的安全保護層。

- 實施自適應 MFA: 自適應 MFA 不斷分析用戶的位置、設備、網絡行為和登錄模式等上下文因素。例如,如果嘗試從一個未識別的設備或不尋常的地理位置登錄,系統可以自動要求附加步驟,如回答安全問題或通過生物識別身份驗證驗證身份。

用戶教育

人為因素仍然是最弱的一環,因此將教育列為首要任務。

- 使用清晰的品牌標識和 URL,最大限度地減小釣魚風險。

- 訓練用戶和員工辨認釣魚嘗試和惡意應用。定期提醒用戶不要在語音通話或釣魚頁面上分享 OTP,無論這些看起來多麼像真的。

- 當檢測到非正常帳戶活動時,立即通知管理員或以程式化方式終止操作。審計日誌及網絡掛鈎可以幫助這一過程順利進行。

通過專用工具重新考慮身份驗證

自家實施身份管理系統的價格昂貴且耗資巨大。反之,企業可以更有效地通過專業的身份驗證服務來保護用戶帳戶。

像 Logto 這樣的解決方案在靈活性和強大安全性的組合上提供了優勢。利用自適應功能和易集成的選項,Logto 幫助組織在不斷演變的安全威脅如 OTP 機器人中先行一步。對於隨著業務增長而擴展安全性的需求,它也是具成本效益的選擇。

通過訪問 Logto 網站,探索 Logto 的完整功能,包括 Logto Cloud 和 Logto OSS: