دمج تسجيل الدخول الأحادي SAML Azure باستخدام Logto

تعلم كيفية دمج تسجيل الدخول الأحادي SAML Azure باستخدام Logto في دقائق.

تُعرف Microsoft Entra ID أيضًا باسم دليل Active Directory Azure (Azure AD)، وهي عبارة عن حل شامل لإدارة الهوية والوصول يوفر لك مجموعة واسعة من القدرات لإدارة المستخدمين والمجموعات. تستخدم العديد من المنظمات Azure AD لإدارة مستخدميها ومجموعاتها، وهي أيضًا خيار شائع لتكامل تسجيل الدخول الأحادي (SSO). يدعم Azure AD بروتوكولات OpenID Connect (OIDC) وSecurity Assertion Markup Language (SAML) لتكامل SSO. في هذا الدليل التعليمي، سنوضح لك كيفية دمج تطبيق Logto الخاص بك مع Azure SAML SSO أولاً.

المتطلبات الأساسية

قبل أن نبدأ، تأكد من أن لديك حساب Azure نشط. إذا لم يكن لديك واحد، يمكنك الاشتراك للحصول على حساب Azure مجاني هنا.

حساب Logto السحابي. إذا لم يكن لديك واحد، ندعوك بشدة للاشتراك للحصول على حساب Logto. Logto مجاني للاستخدام الشخصي. جميع الميزات متاحة للمستأجرين المطورين، بما في ذلك ميزة SSO.

يُحتاج أيضًا إلى تطبيق Logto متكامل جيدًا. إذا لم يكن لديك واحد، يرجى اتباع دليل التكامل لإنشاء تطبيق Logto.

التكامل

إنشاء موصل Azure SAML SSO جديد في Logto

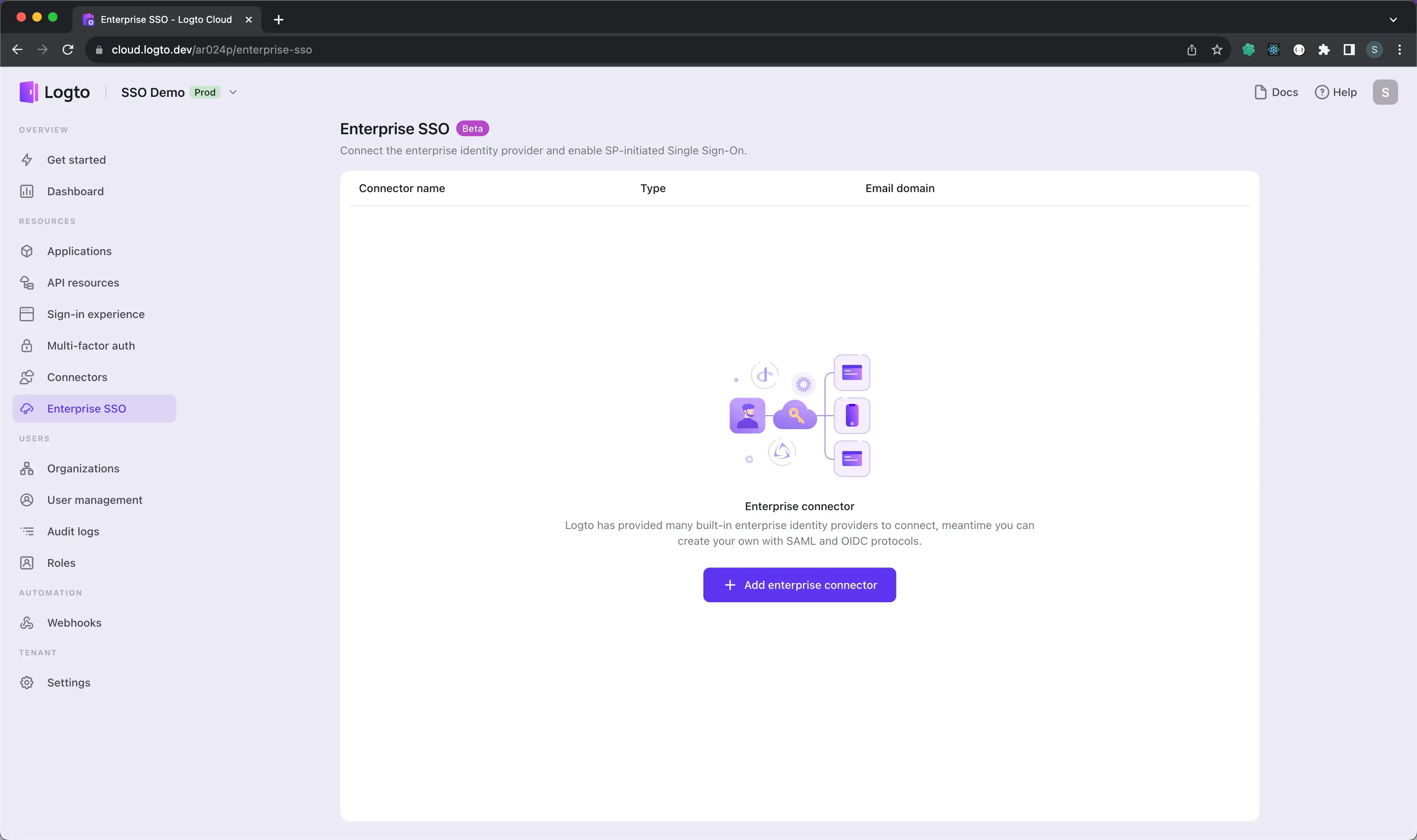

- قم بزيارة وحدة التحكم Logto Cloud وانتقل إلى صفحة Enterprise SSO.

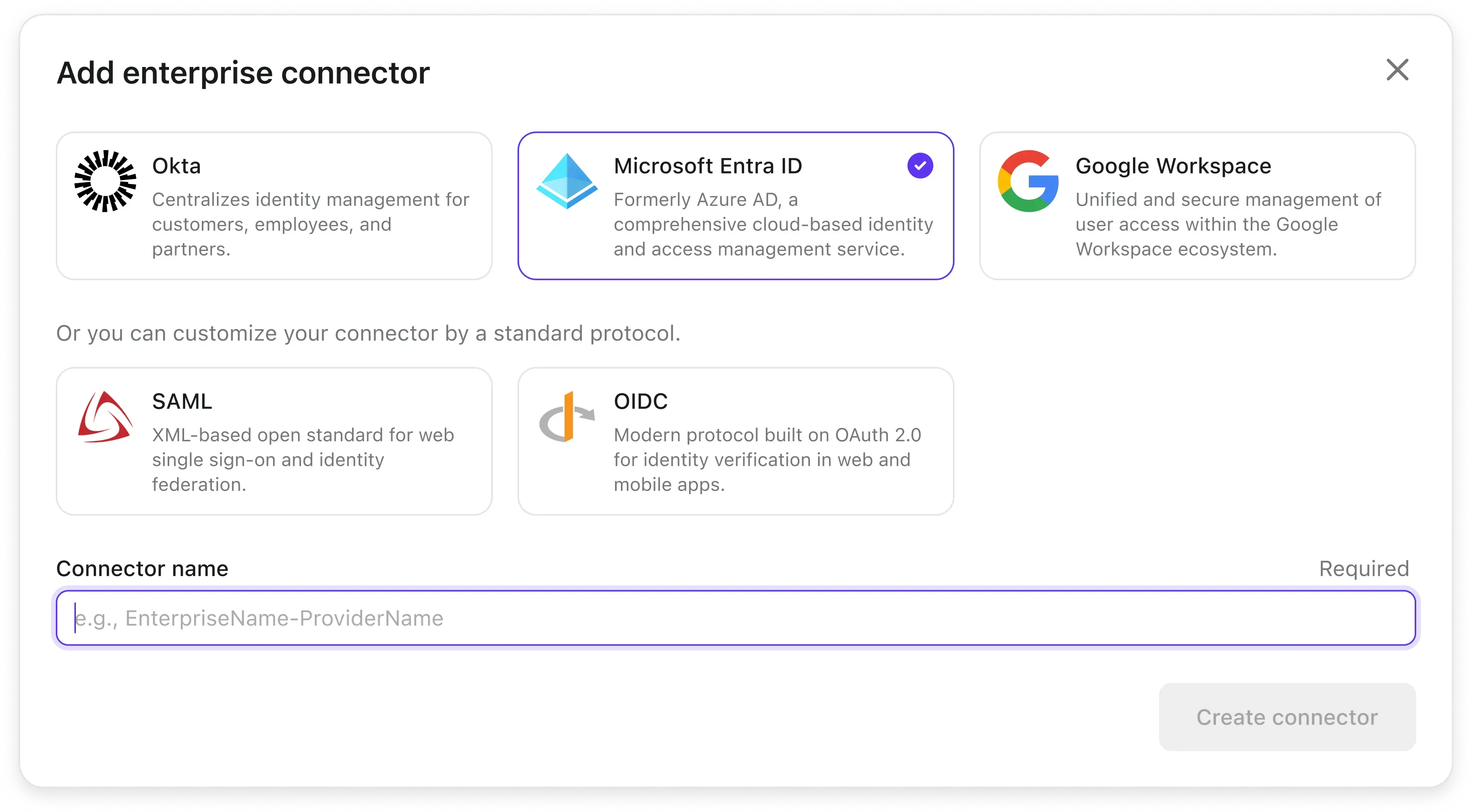

- انقر على زر Add Enterprise SSO وحدد Microsoft Enrtra Id (SAML) كمزود SSO.

لنفتح بوابة Azure في علامة تبويب أخرى واتباع الخطوات لإنشاء تطبيق مؤسسي على الجانب Azure.

إنشاء تطبيق مؤسسي Azure

-

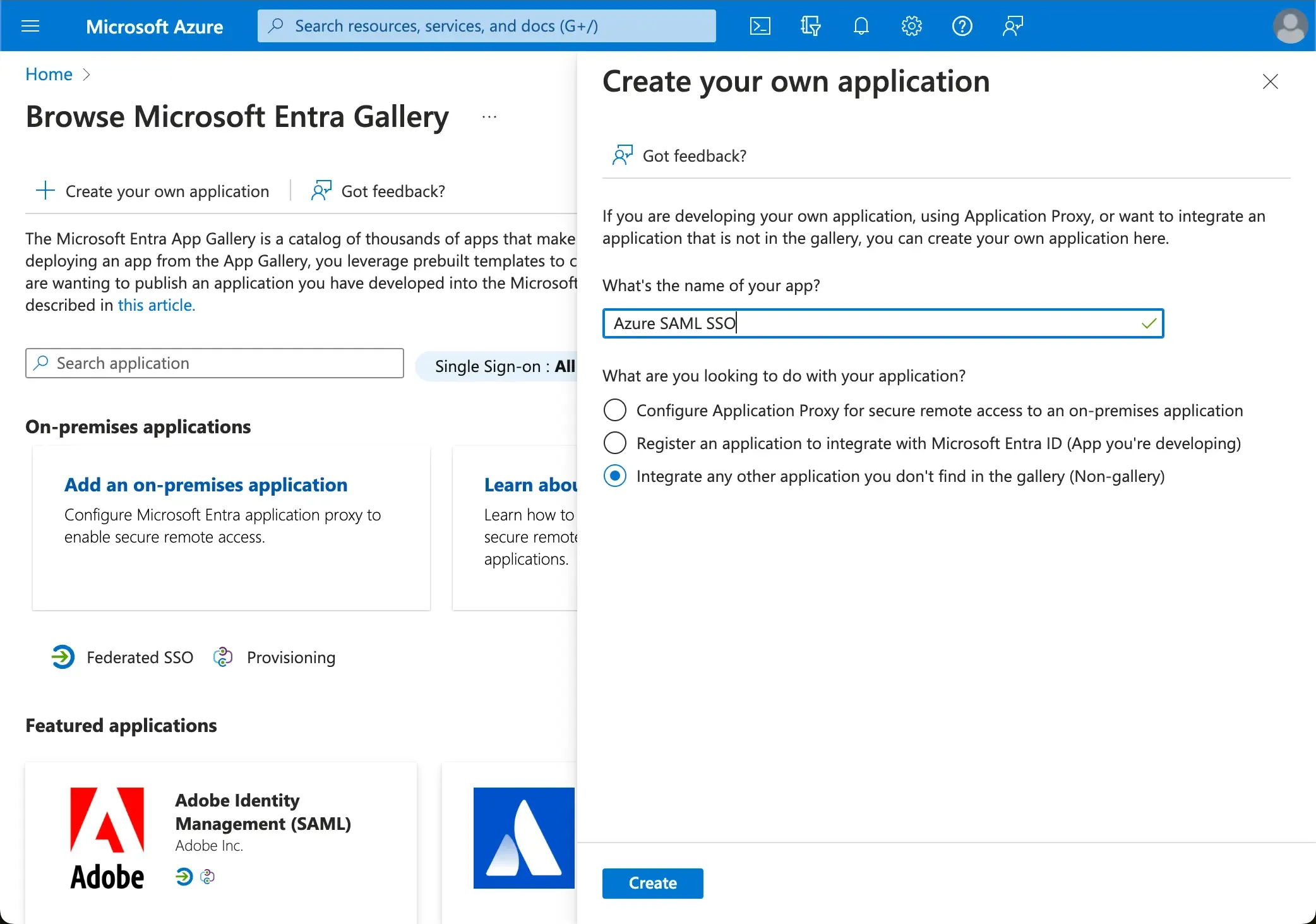

انتقل إلى بوابة Azure وقم بتسجيل الدخول كمسؤول.

-

حدد خدمة

Microsoft Entra ID. -

انتقل إلى

تطبيقات المؤسسةباستخدام القائمة الجانبية. انقر علىتطبيق جديد، وحددإنشاء تطبيق خاص بكفي القائمة العلوية. -

أدخل اسم التطبيق وحدد

دمج أي تطبيق آخر لا تجده في المعرض (غير موجود في المعرض).

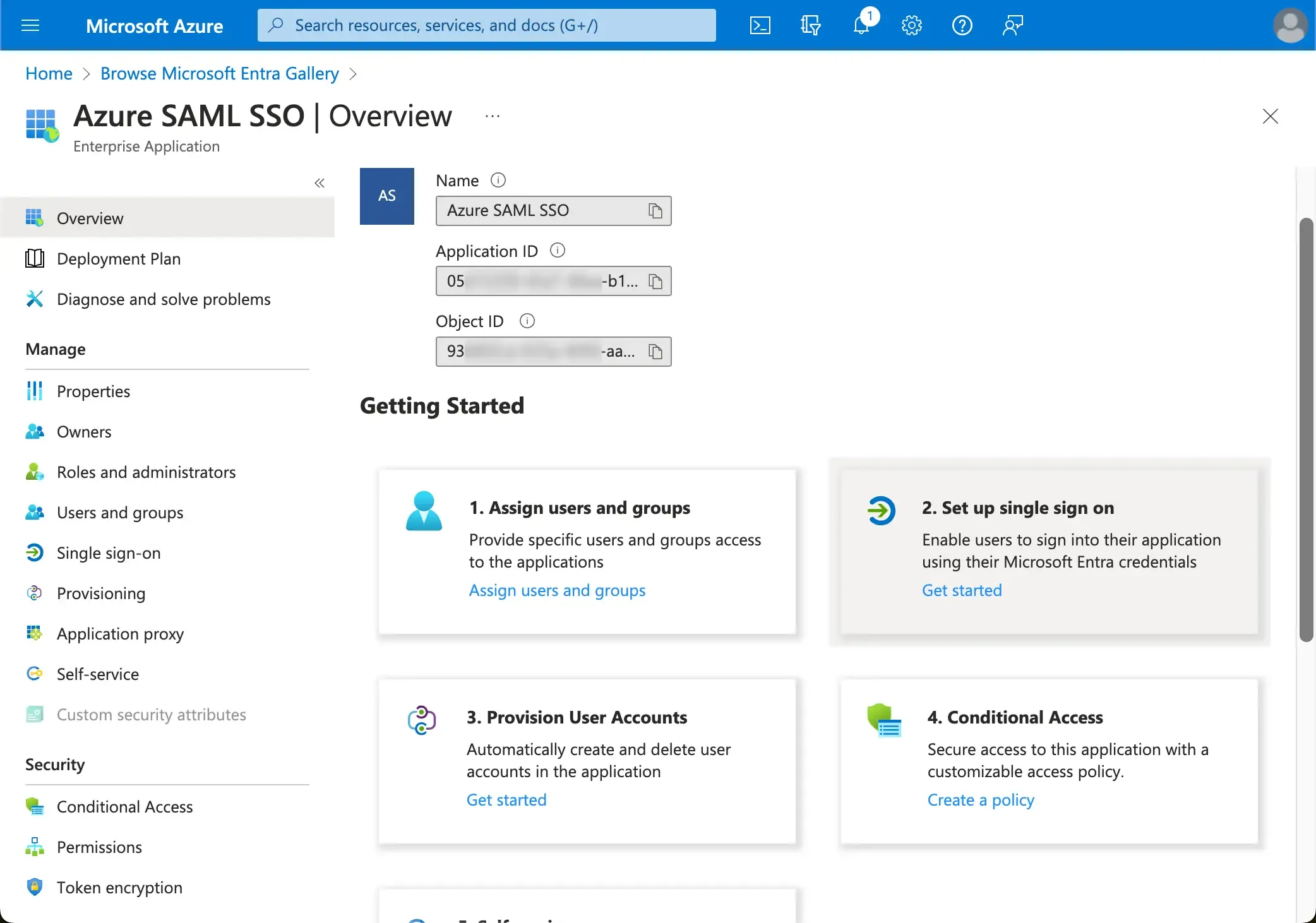

- بمجرد إنشاء التطبيق، حدد

إعداد تسجيل دخول موحد>SAMLلتكوين إعدادات SAML SSO.

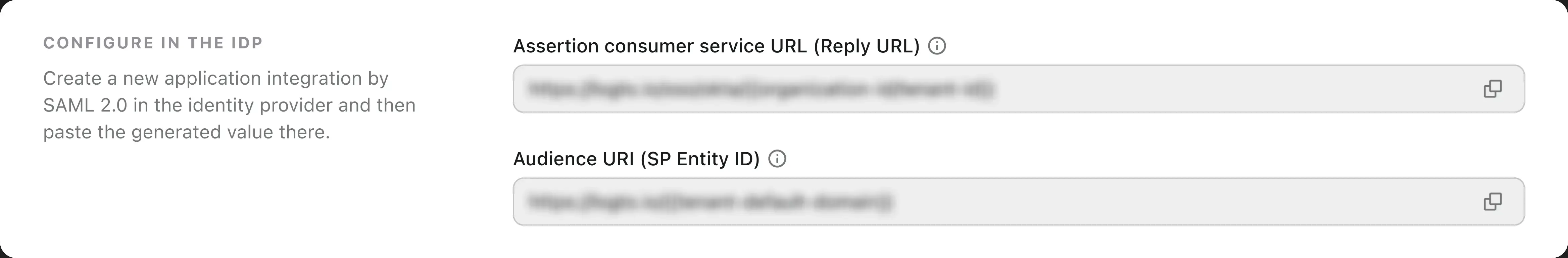

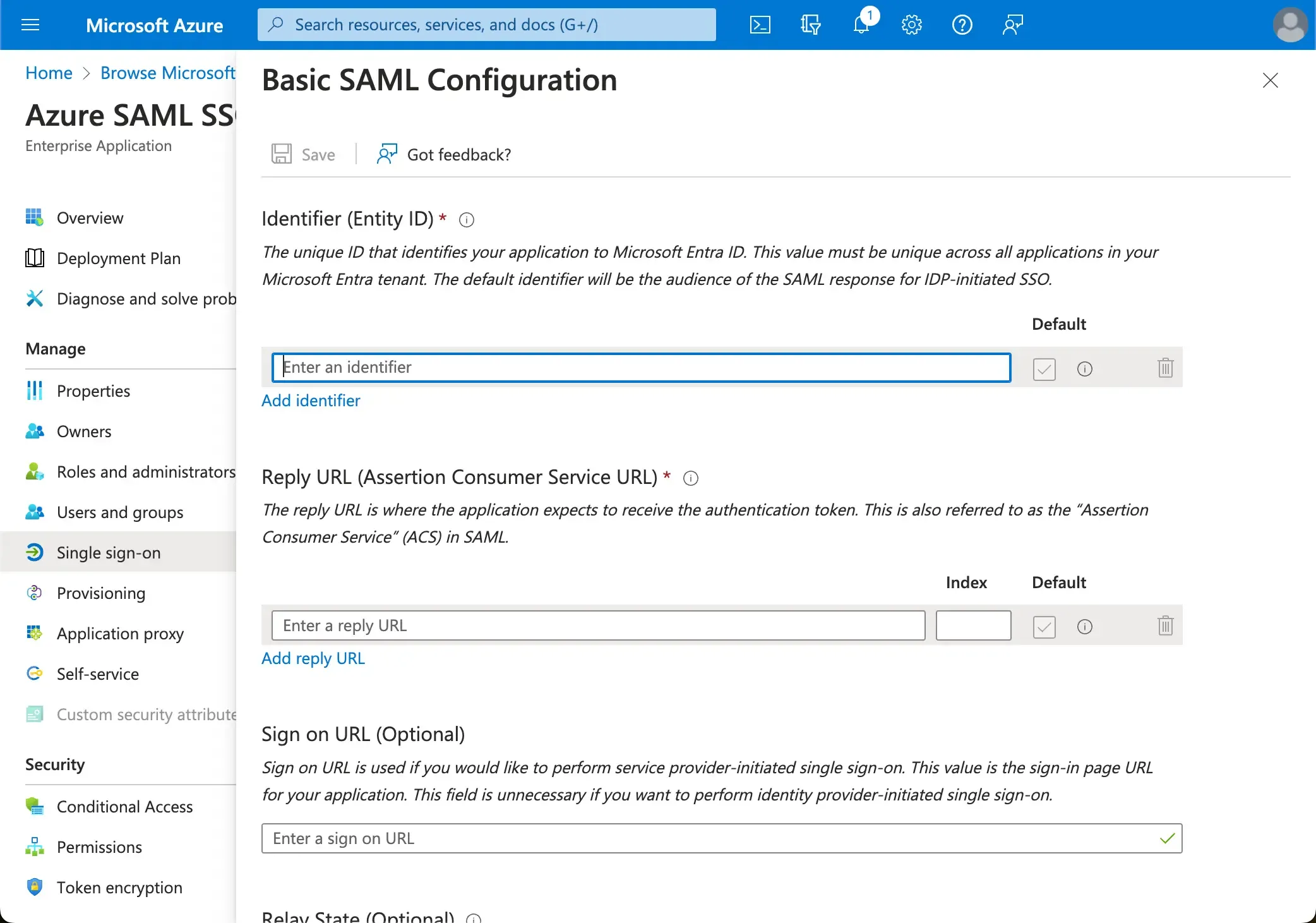

- افتح قسم

تكوين SAML الأساسيالأول ونسخ المعلومات التالية من Logto.

-

معرف الكيان AURI(SP Entity ID): يمثل كمُعرف فريد عالميًا لخدمة Logto الخاصة بك، يعمل كمعرف للكيان لـ SP أثناء طلبات المصادقة إلى IdP. هذا المُعرف محوري لتبادل موثوق لتأكيدات SAML وبيانات أخرى مرتبطة بالمصادقة بين IdP وLogto.

-

URL ACS: عنوان خدمة استهلاك التأكيد (ACS) هو الموقع الذي يُرسل إليه تأكيد SAML مع طلب POST. يستخدم IdP هذا العنوان لإرسال تأكيد SAML إلى Logto. يعمل كعنوان استرجاع حيث تتوقع Logto تلقي واستهلاك استجابة SAML التي تحتوي على معلومات هوية المستخدم.

انقر على حفظ لحفظ التكوين.

تقديم بيانات تعريف SAML IdP إلى Logto

بمجرد إنشاء تطبيق SAML SSO في Azure، ستُقدم تكوين بيانات تعريف SAML IdP إلى Logto. يتضمن تكوين بيانات التعريف الشهادة العامة لـ SAML IdP ونقطة النهاية SAML SSO.

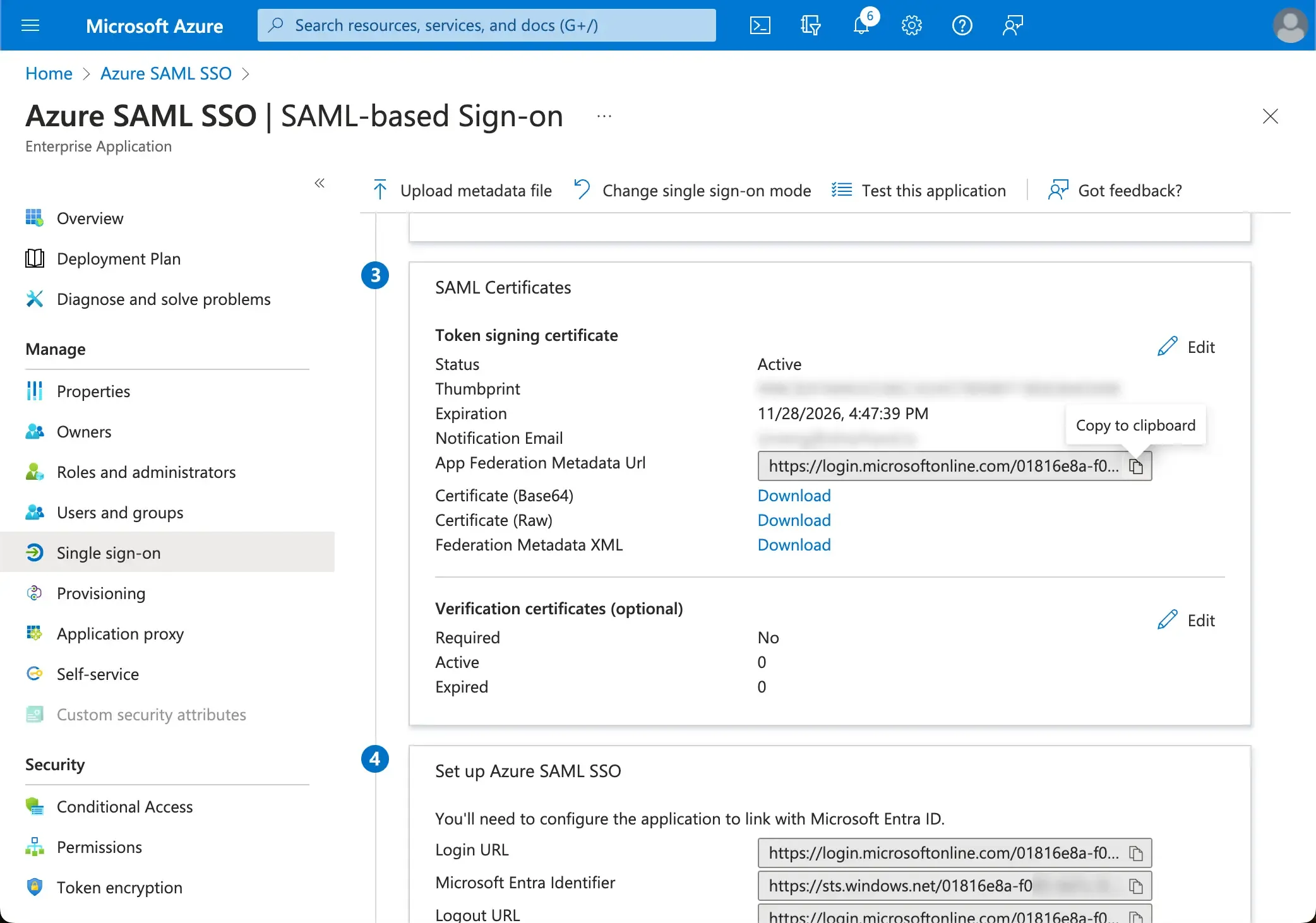

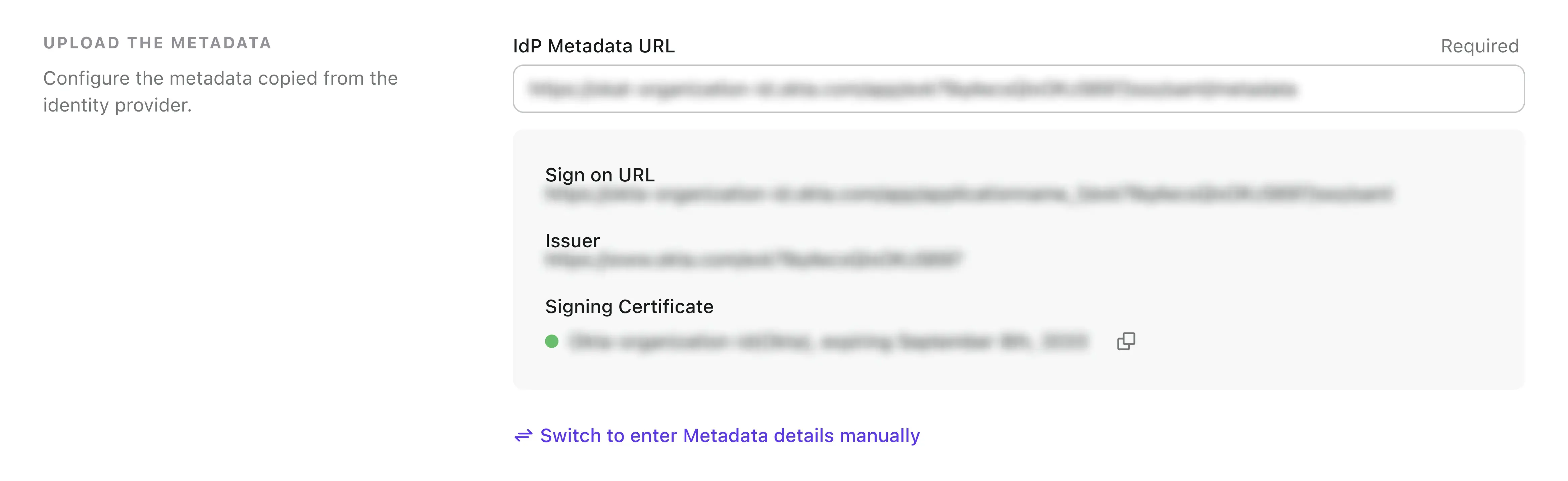

-

توفر Logto ثلاث طرق مختلفة لتكوين بيانات تعريف SAML. أسهل طريقة هي من خلال عنوان URL لبيانات التعريف. يمكنك العثور على عنوان URL لبيانات التعريف في بوابة Azure.

انسخ

عنوان URL لبيانات تعريف اتحاد التطبيقمن قسمشهادات SAMLلتطبيق Azure AD SSO الخاص بك وألصقه في حقلعنوان URL لبيانات التعريففي Logto.

-

انقر على زر الحفظ وستقوم Logto بجلب البيانات من عنوان URL وتكوين التكامل SAML SSO تلقائيًا.

ت�كوين تعيين سمات المستخدم

توفر Logto طريقة مرنة لتعيين سمات المستخدم التي تُعاد من IdP إلى سمات المستخدم في Logto. ستتم مزامنة سمات المستخدم التالية من IdP إلى Logto افتراضيًا:

- معرف: المُعرف الفريد للمستخدم. ستقرأ Logto المطالبة

nameIDمن استجابة SAML كهوية SSO للمستخدم. - البريد الإلكتروني: عنوان البريد الإلكتروني للمستخدم. ستقرأ Logto المطالبة

emailمن استجابة SAML كبريد إلكتروني أساسي للمستخدم افتراضيًا. - الاسم: اسم المستخدم.

يمكنك إدارة منطق تعيين سمات المستخدم إما على جانب Azure AD أو على جانب Logto.

-

تعيين سمات مستخدم AzureAD إلى سمات مستخدم Logto على جانب Logto.

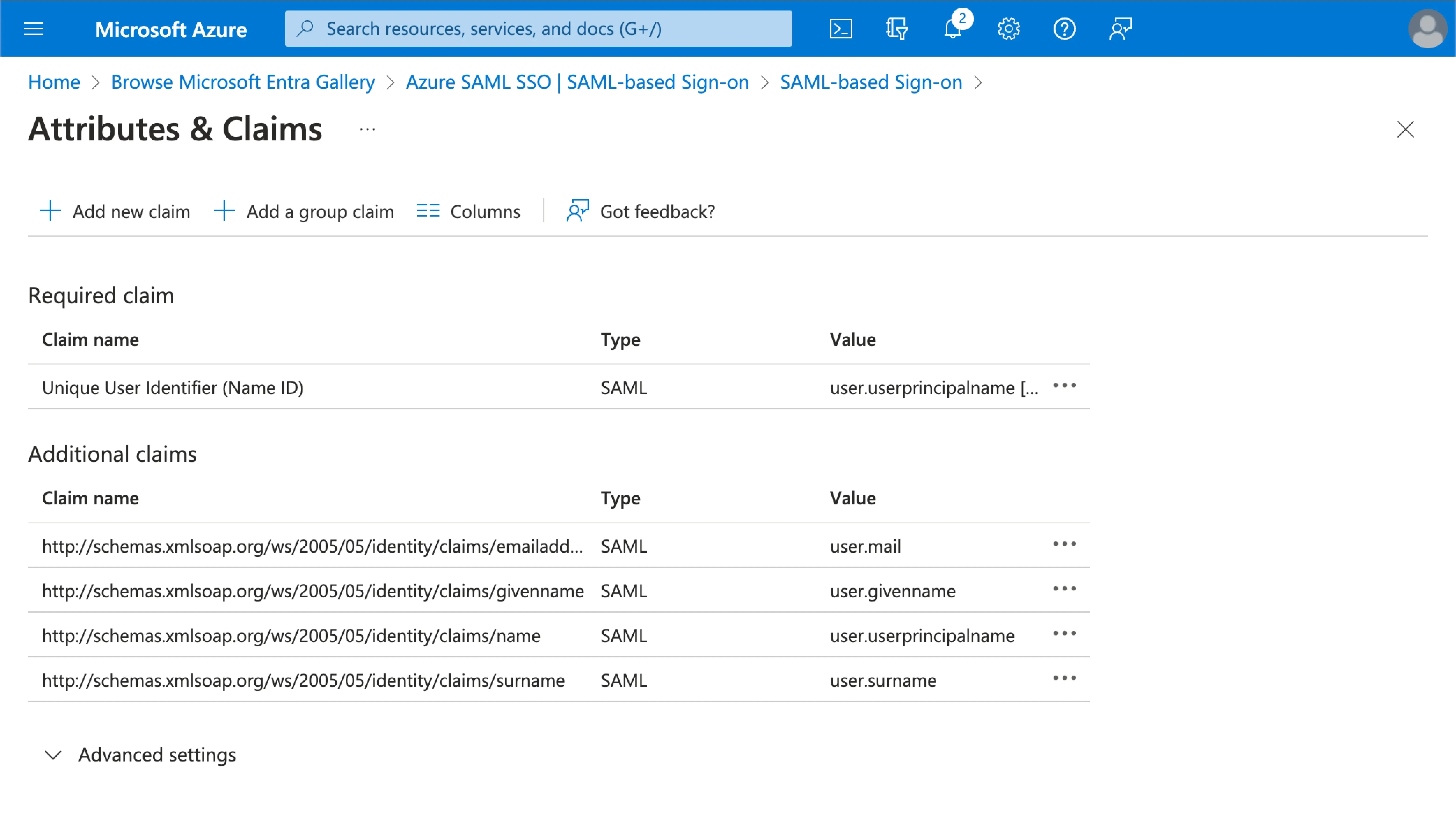

انتقل إلى قسم

السمات والمطالباتلتطبيق Azure AD SSO الخاص بك.انسخ أسماء السمات التالية (مع بادئة الفضاء الاسمية) والصقها في الحقول المقابلة في Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(توصية: حدث قيمة تعيين هذه السمة إلىuser.displaynameلتحسين تجربة المستخدم)

-

-

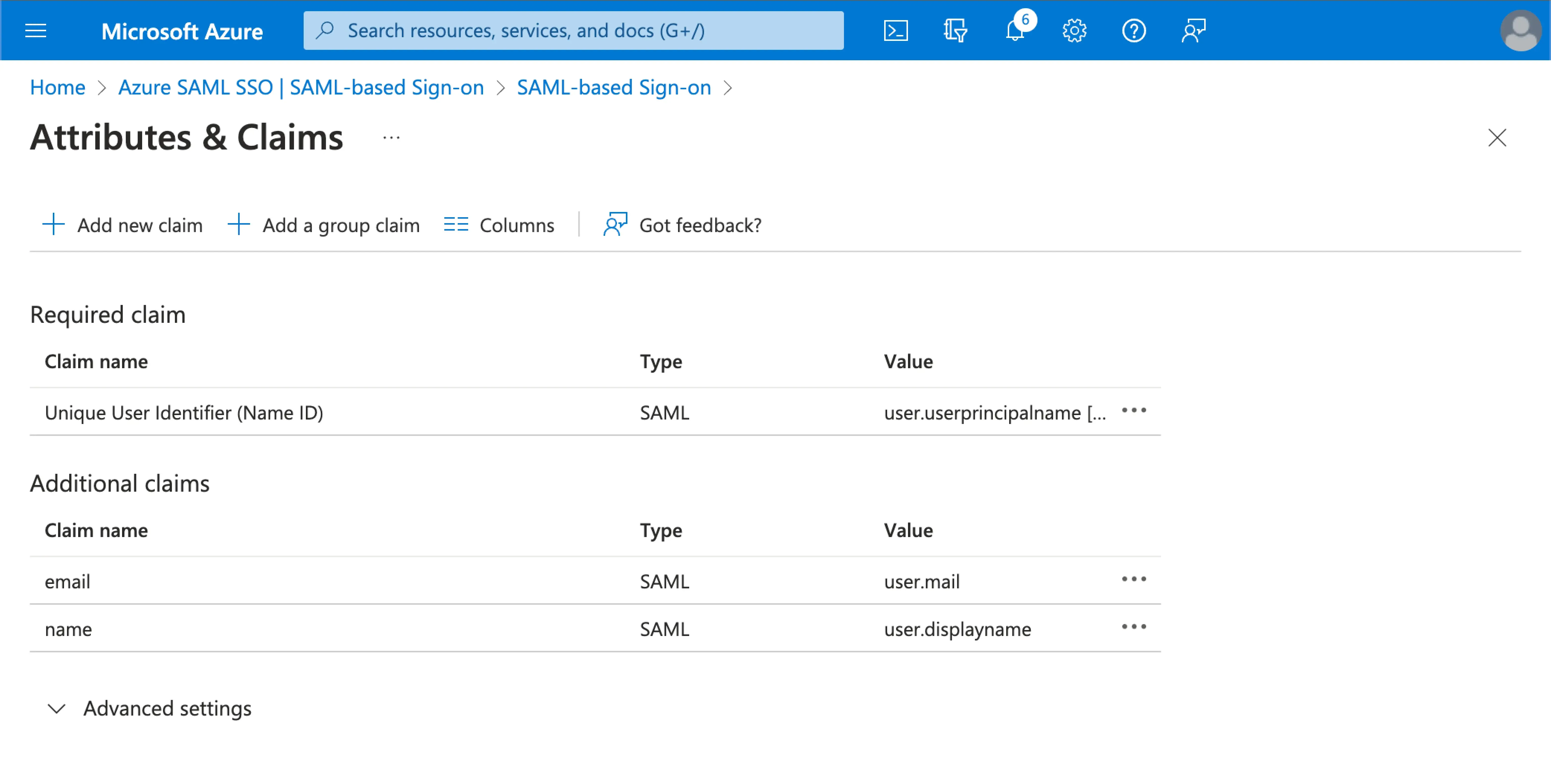

تعيين سمات مستخدم AzureAD إلى سمات مستخدم Logto على جانب AzureAD.

انتقل إلى قسم

السمات والمطالباتلتطبيق Azure AD SSO الخاص بك.انقر على

تحرير، وحدّث حقولالمطالبات الإضافيةبناءً على إعدادات سمات المستخدم Logto:- حدث قيمة اسم المطالبة بناءً على إعدادات سمات المستخدم Logto.

- قم بإزالة بادئة الفضاء الاسمية.

- انقر على

حفظللمتابعة.

يجب أن ينتهي بتكوينات التالية:

يمكنك أيضًا تحديد سمات مستخدم إضافية على جانب Azure AD. ستقوم Logto بالاحتفاظ بسجل للسمات الأصلية للمستخدم التي تُعاد من IdP تحت حقل sso_identity الخاص بالمستخدم.

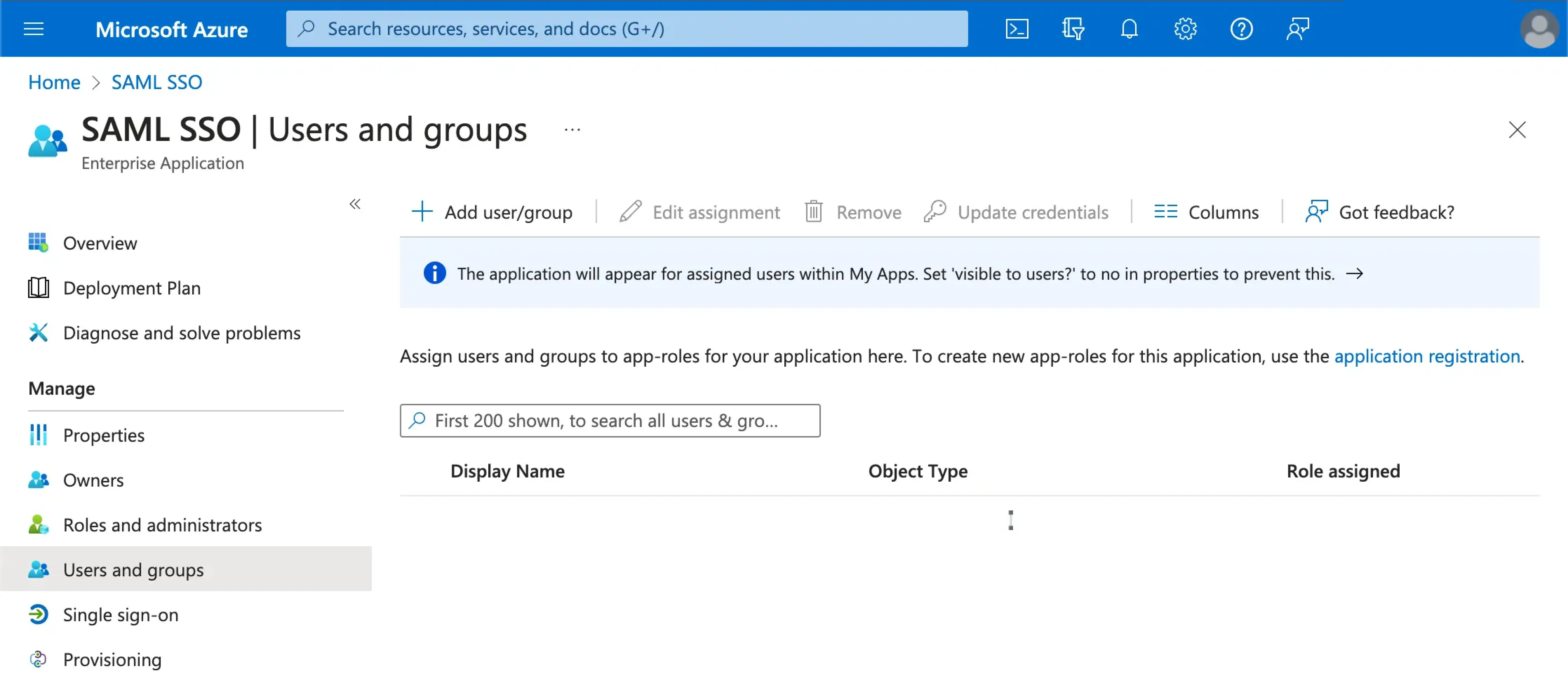

تعيين المستخدمين لتطبيق Azure SAML SSO

ستحتاج إلى تعيين المستخدمين لتطبيق Azure SAML SSO لتمكين تجربة SSO لهم.

قم بزيارة قسم المستخدمين والمجموعات لتطبيق Azure AD SSO الخاص بك. انقر على إضافة مستخدم/مجموعة لتعيين المستخدمين لتطبيق Azure AD SSO. سيتمكن فقط المستخدمون المعينون لتطبيق Azure AD SSO الخاص بك من المصادقة من خلال موصل Azure AD SSO.

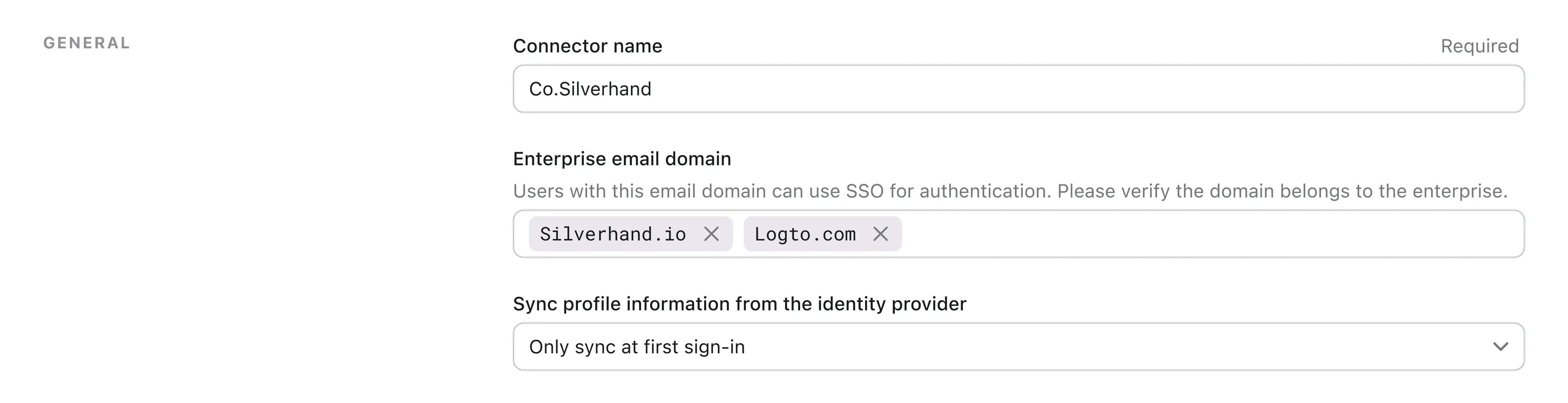

تمكين موصل Azure SAML SSO في Logto

تعيين مجال البريد الإلكتروني وتمكين موصل Azure SAML SSO في Logto

تزويد البريد الإلكتروني المجالات الخاصة بمنظمتك في علامة تبويب تجربة موصل SAML SSO لـ Logto. سيمكن ذلك موصل SSO كطريقة مصادقة لهؤلاء المستخدمين.

سيقتصر المستخدمون الذين لديهم عناوين بريد إلكتروني في المجالات المحددة على استخدام موصل SAML SSO كطريقة المصادقة الوحيدة الخاصة بهم.

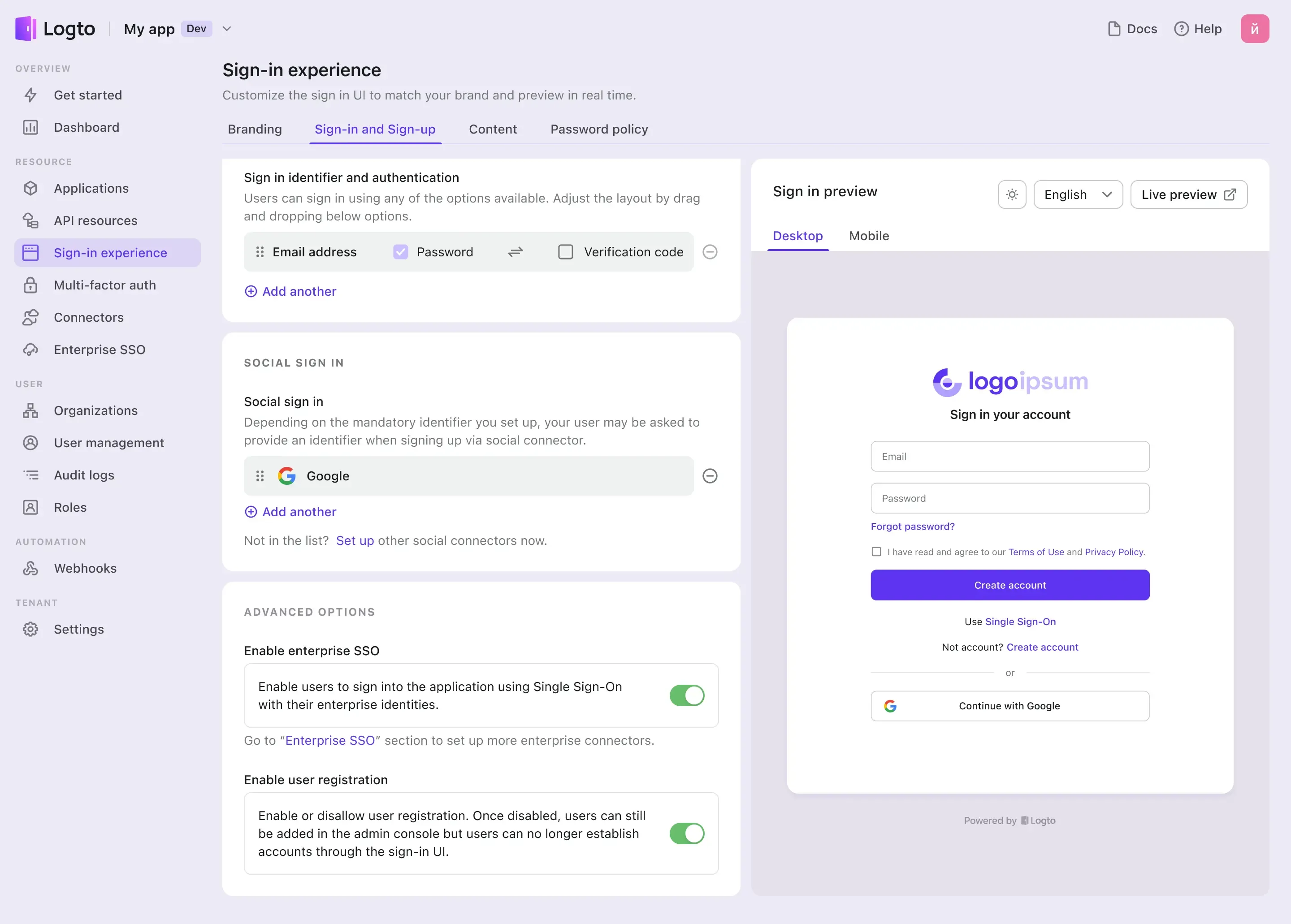

تمكين موصل Azure SAML SSO في تجربة تسجيل الدخول الخاصة بـ Logto

انتقل إلى علامة تبويب تجربة تسجيل الدخول وتمكين SSO للمؤسسات.

الآن، يمكنك اختبار تكامل SSO باستخدام زر المعاينة الحية في الزاوية العلوية اليمنى لقسم معاينة تجربة تسجيل الدخول.