كيفية دمج Azure AD (Entra ID) SAML SSO مع موفر المصادقة الخاص بك

تعلم كيفية دمج Azure AD SSO مع Logto باستخدام موصل SAML القياسي.

يوفر Logto موصل SAML جاهز لاستخدام دمجه مع موفري هوية SSO. كل موفر لديه معلومات محددة لتكوينه. سيقودك هذا الدليل خلال خطوات دمج Azure AD مع Logto.

إنشاء موصل اجتماعي SAML جديد في Logto

-

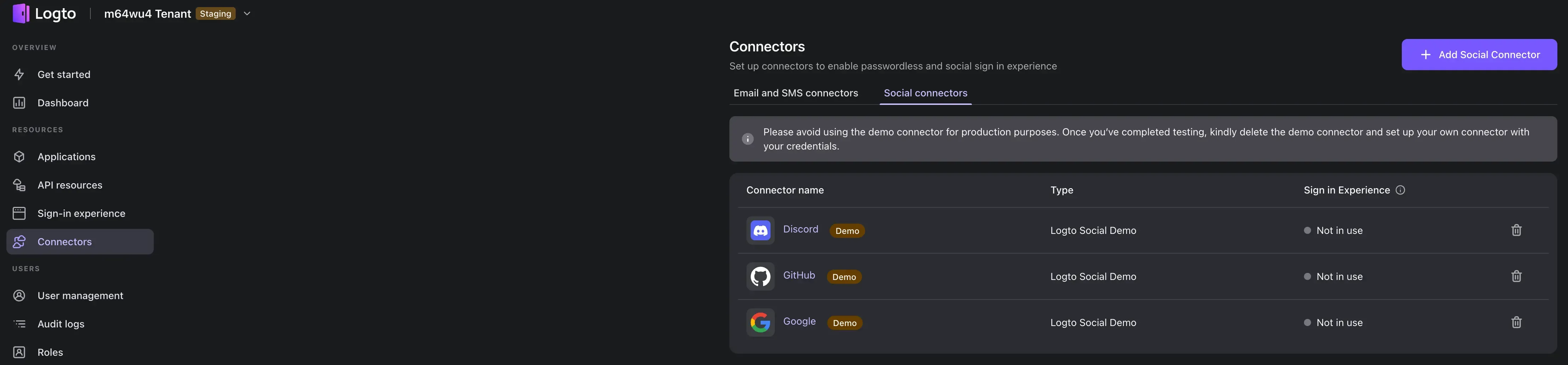

قم بزيارة لوحة تحكم Logto السحابية وانتقل إلى قسم الموصل.

-

قم بالتبديل إلى علامة تبويب الموصلات الاجتماعية وانقر فوق زر إضافة موصل اجتماعي في الجزء العلوي الأيمن.

-

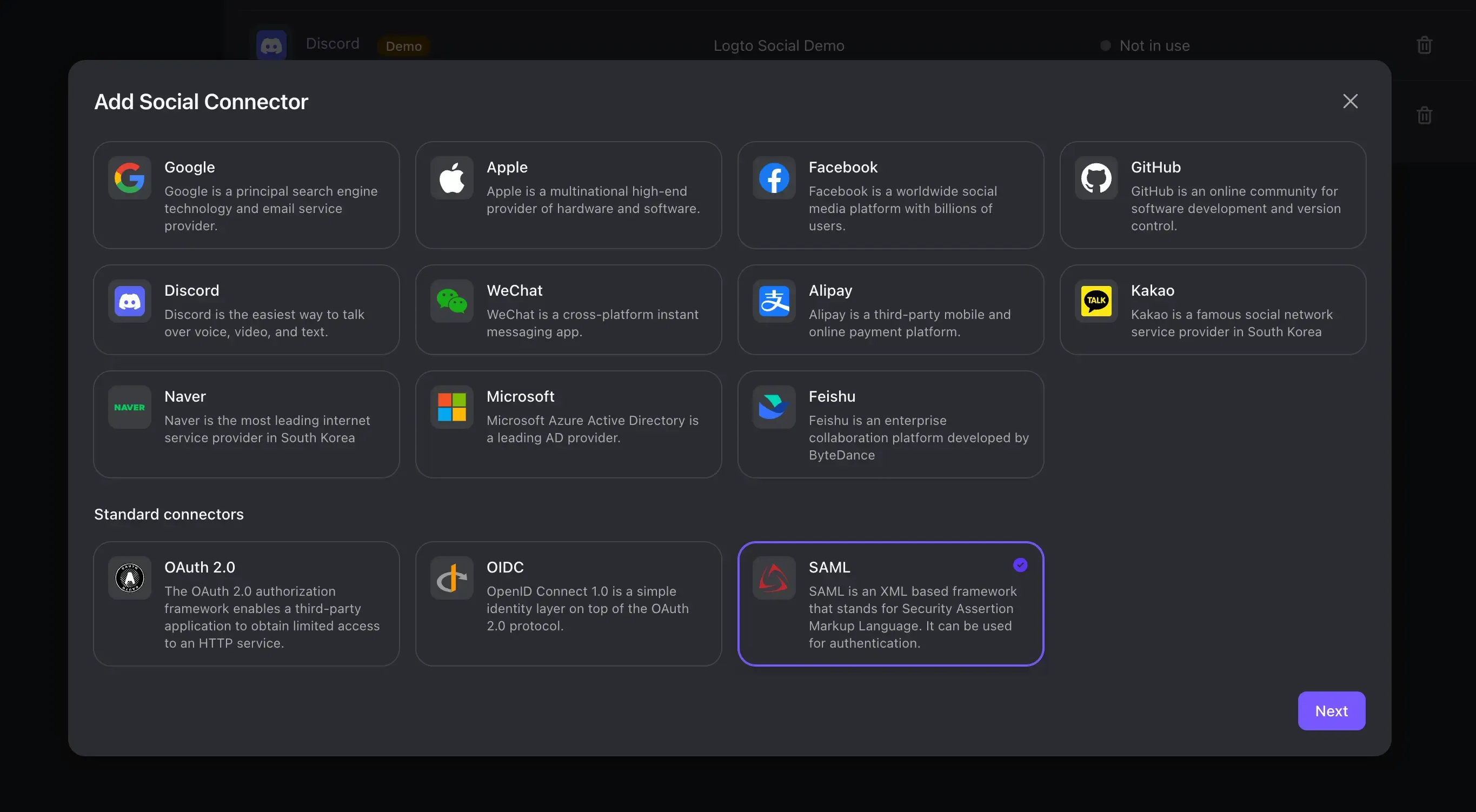

اختر موصل SAML.

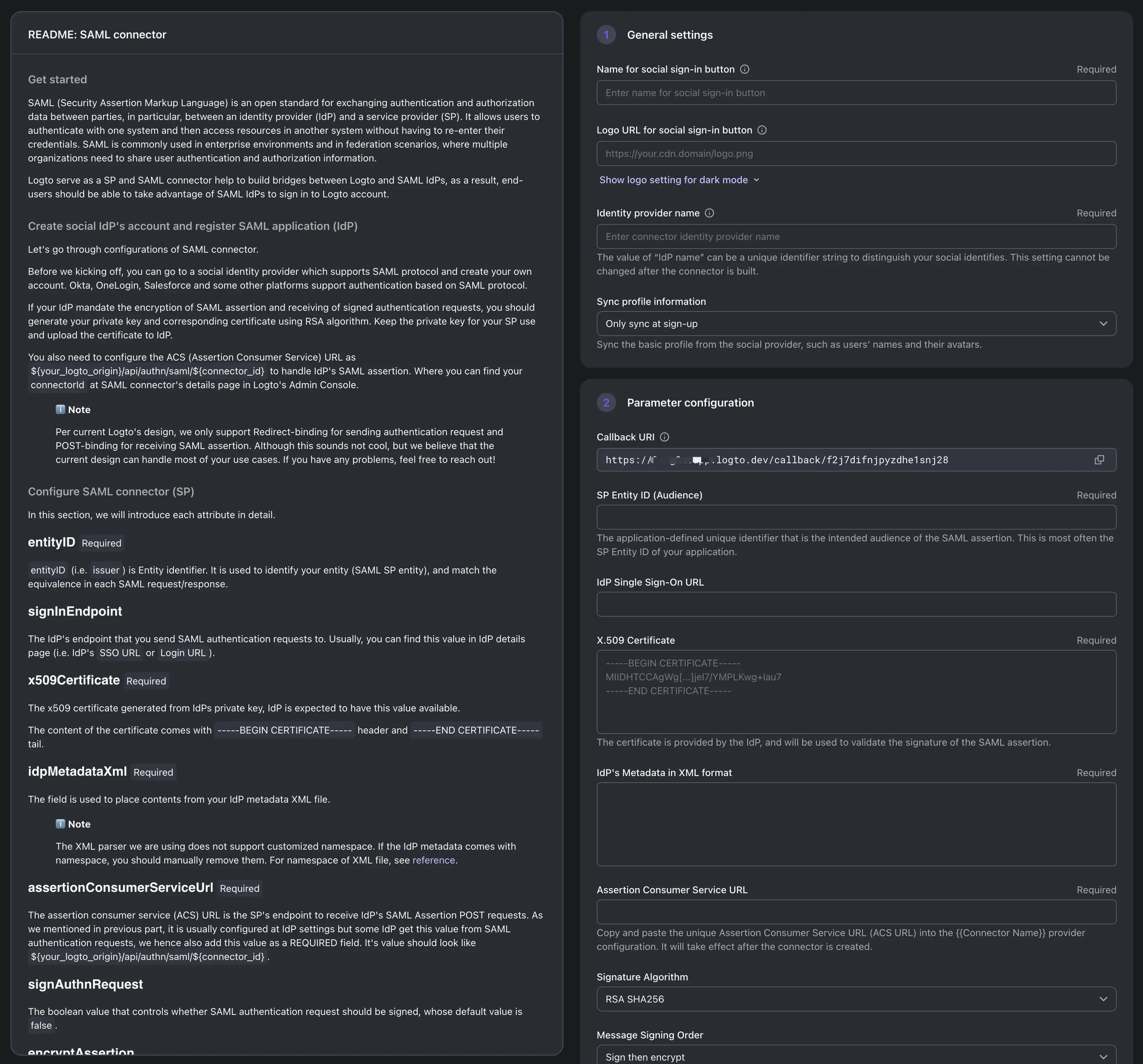

سيتم تقديم نموذج إنشاء موصل SAML:

-

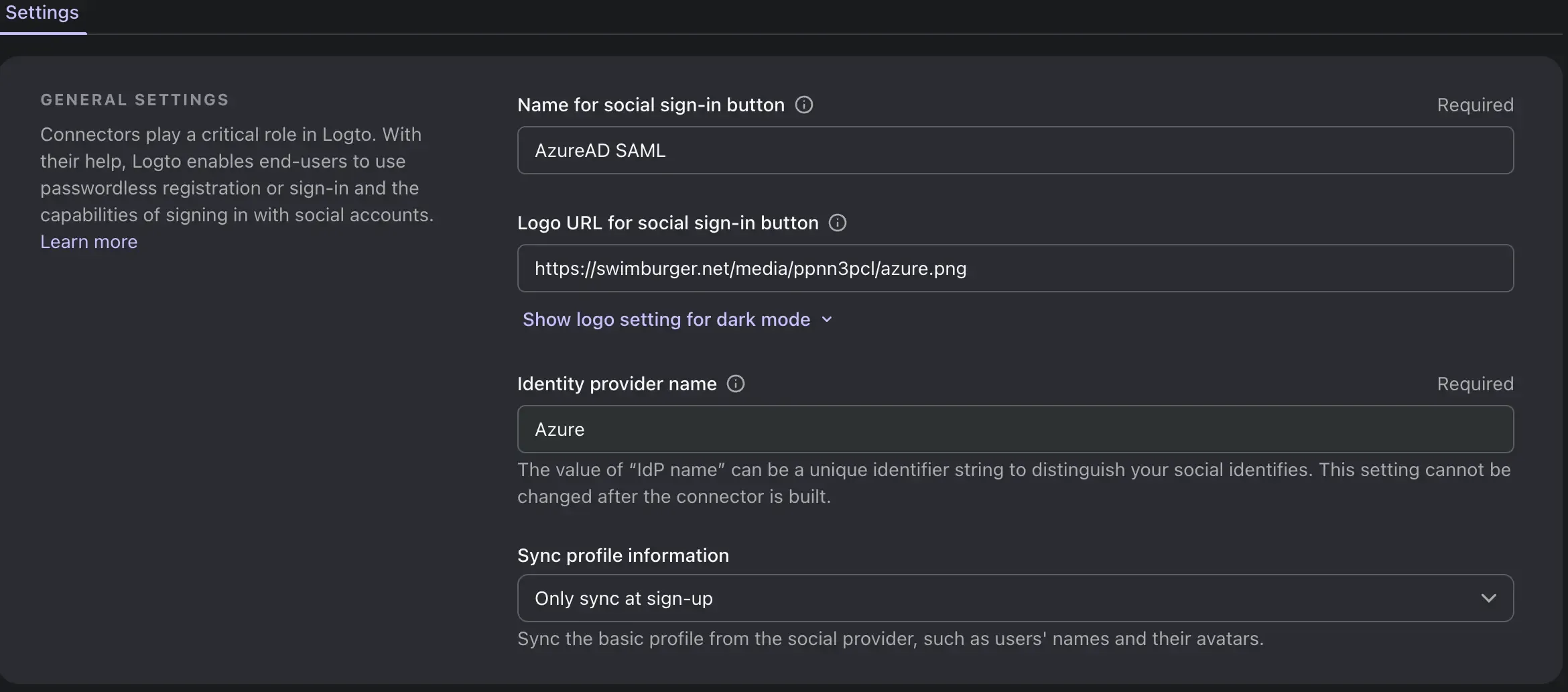

املأ معلومات الموصل العامة

اسم الحقل الوصف اسم زر التسجيل الاجتماعي اسم زر التسجيل الاجتماعي الذي سيتم عرضه على صفحة تسجيل الدخول. عنوان الشعار لزر التسجيل الاجتماعي عنوان URL لشعار زر التسجيل الاجتماعي الذي سيتم عرضه على صفحة تسجيل الدخول. اسم موفر الهوية اسم موفر الهوية الذي قد يساعدك في تحديد موفر الموصل الهدف. مزامنة معلومات الملف الشخصي ما إذا كان يتم مزامنة معلومات الملف الشخصي للمستخدم من موفر الهوية بعد التسجيل الأول فقط أو بعد كل جلسة تسجيل دخول. -

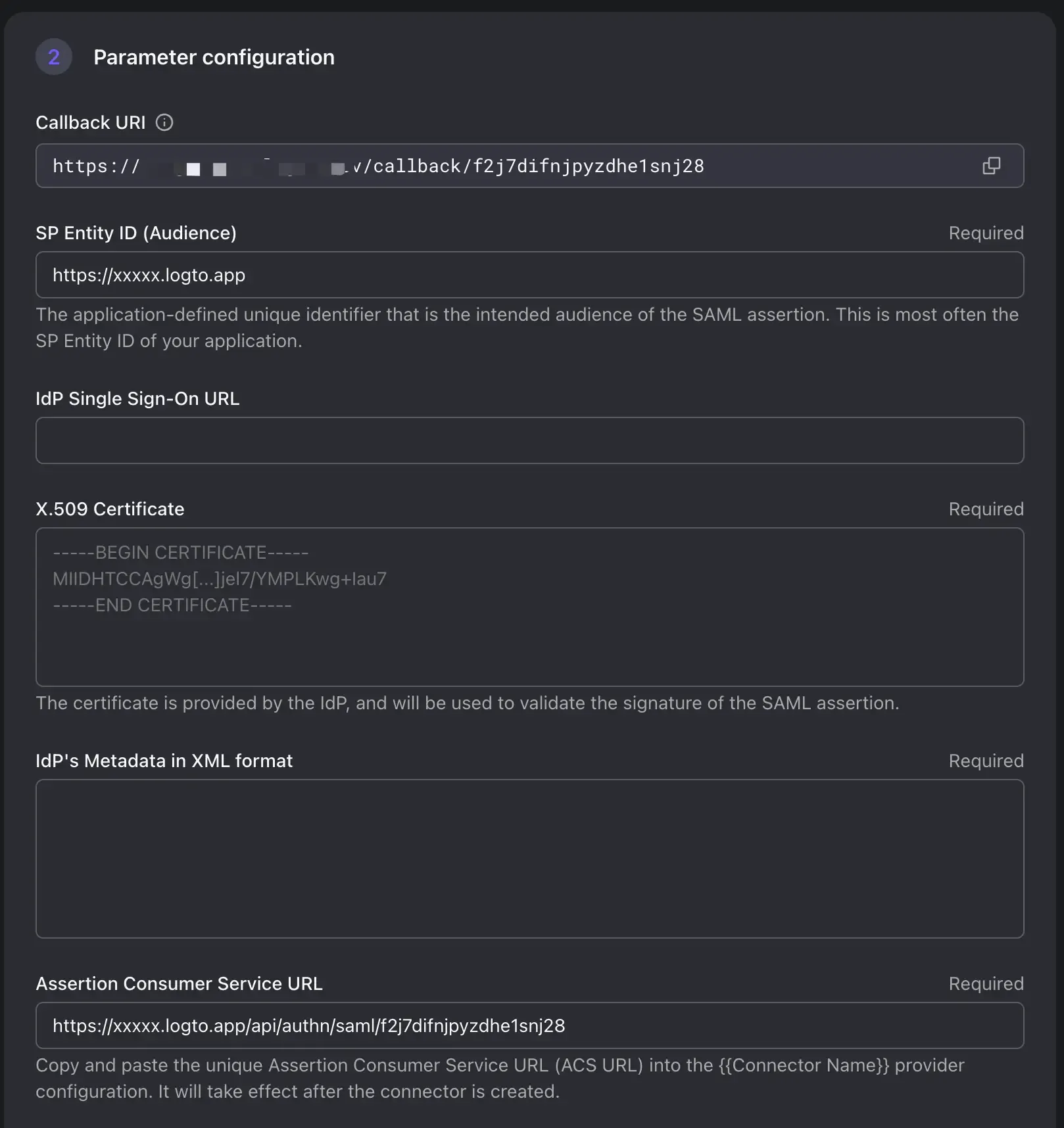

ضبط معرف الكيان وعنوان URL لخدمة مستهلك التأكيدات

"معرف الكيان" وعنوان "ACS URL" هما مكونات أساسية تُستخدم في عملية تبادل SAML لموفري الهوية والخدمة.

معرف كيان SP: معرف الكيان هو معرف فريد يمثل كيان SAML داخل نظام قائم على SAML. يتم استخدامه لتمييز المشاركين المختلفين في تبادل SAML. يساعد معرف كيان SP كلاً من IdP على التعرف على جمهور الطلب وإنشاء الثقة.

ACS URL (عنوان URL لخدمة مستهلك التأكيدات): عنوان ACS URL هو نقطة نهاية محددة توفرها موفر الخدمة (Logto) حيث يقوم موفر الهوية (IdP) بإرسال تأكيد SAML بعد المصادقة الناجحة. بمجرد أن يتم المصادقة على المستخدم بواسطة IdP، يقوم IdP بإنشاء تأكيد SAML يحتوي على سمات المستخدم ويوقع عليه رقمياً. ثم يقوم IdP بإرسال هذا التأكيد إلى ACS URL الخاص بـ SP. يقوم SP بالتحقق من صحة التأكيد، واستخراج سمات المستخدم، وتسجيل دخول المستخدم.

اسم الحقل الوصف مثال معرف كيان SP (جمهور) معرف كيان SP المستخدم من قِبَل AzureAD لتحديد هوية Logto. يُوصى باستخدام نقطة نهاية المستأجر الخاص بك كمعرف �كيان https:// <tenant-id>.logto.appعنوان URL لتسجيل دخول فردي لـ IdP نقطة نهاية تسجيل دخول IdP. اختياري في Azure. يتم استخدام هذا الحقل لـ SP لتحديد جلسة تسجيل دخول تم بدؤها بواسطة IdP. حاليًا، لا يدعم Logto جلسة تسجيل الدخول التي تبدأ بواسطة IdP. يرجى ترك هذا الحقل فارغًا شهادة X.509 شهادة IdP المستخدمة لتوقيع تأكيد SAML. (سنحصل على هذه الشهادة من AzureAD لاحقًا) بيانات تعريف IdP بتنسيق XML محتوى ملف بيانات تعريف IdP بتنسيق XML. (سنحصل على هذا الملف من AzureAD لاحقًا) عنوان URL لخدمة مستهلك التأكيدات للموفر عنوان ACS URL الخاص بـ SP. نقطة نهاية SP (Logto) لاستقبال طلبات تأكيد SAML. قم باستبدال معرف المستأجر ومعرف الموصل بمعرفيك الخاص. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

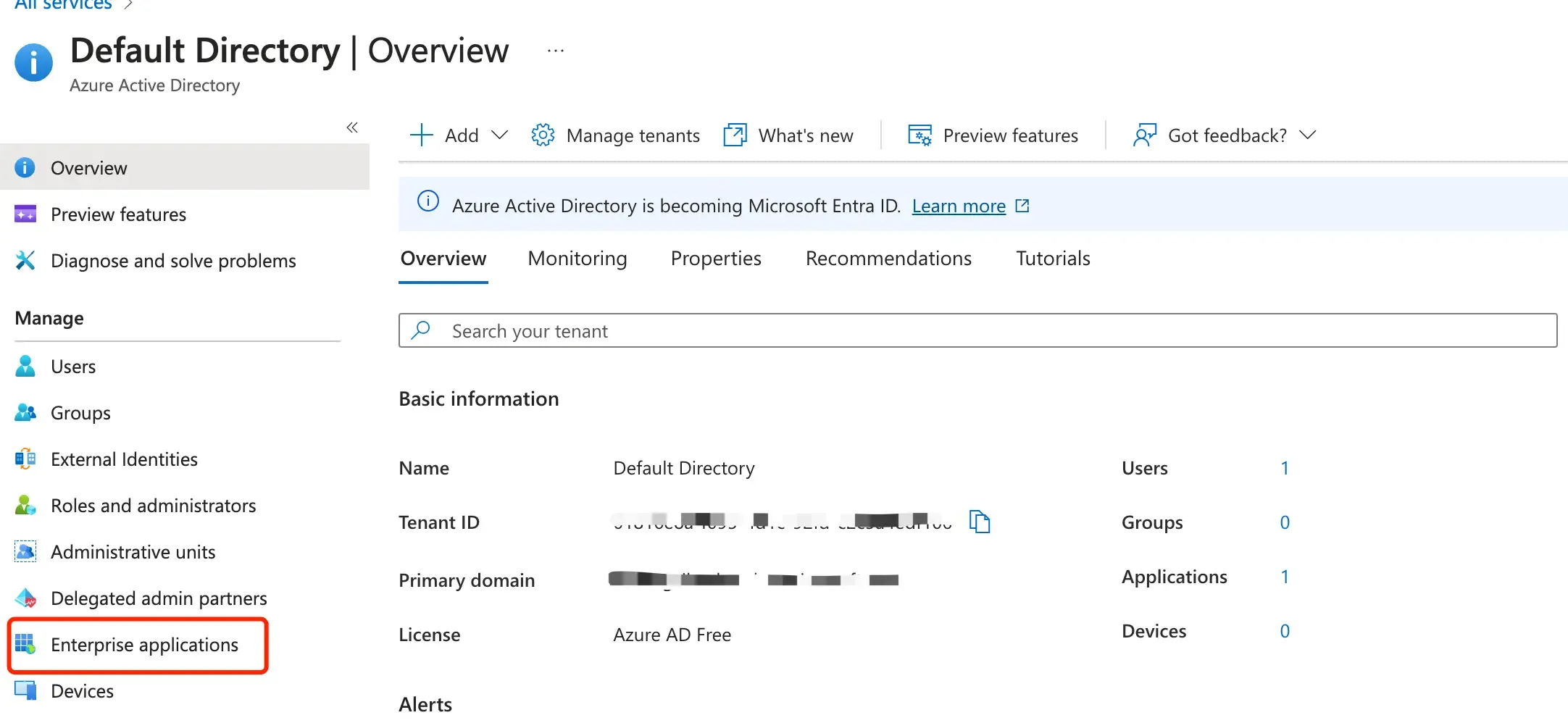

إنشاء تطبيق SAML SSO في بوابة Azure

-

قم بتسجيل الدخول إلى لوحة تحكم Azure Active Directory. اختر "التطبيقات المؤسسات".

-

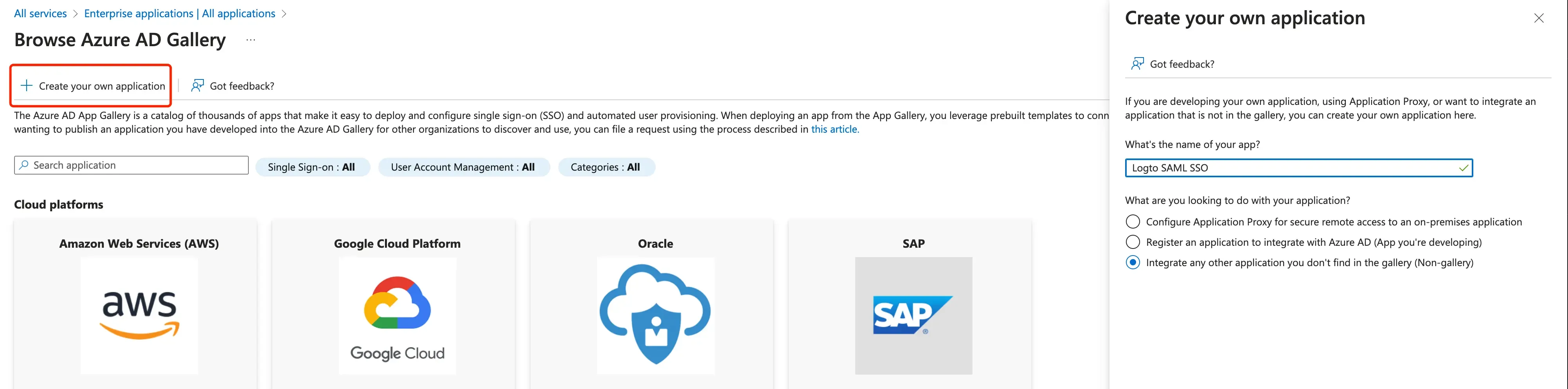

اختر "تطبيق جديد" → "إنشاء تطبيق خاص بك".

-

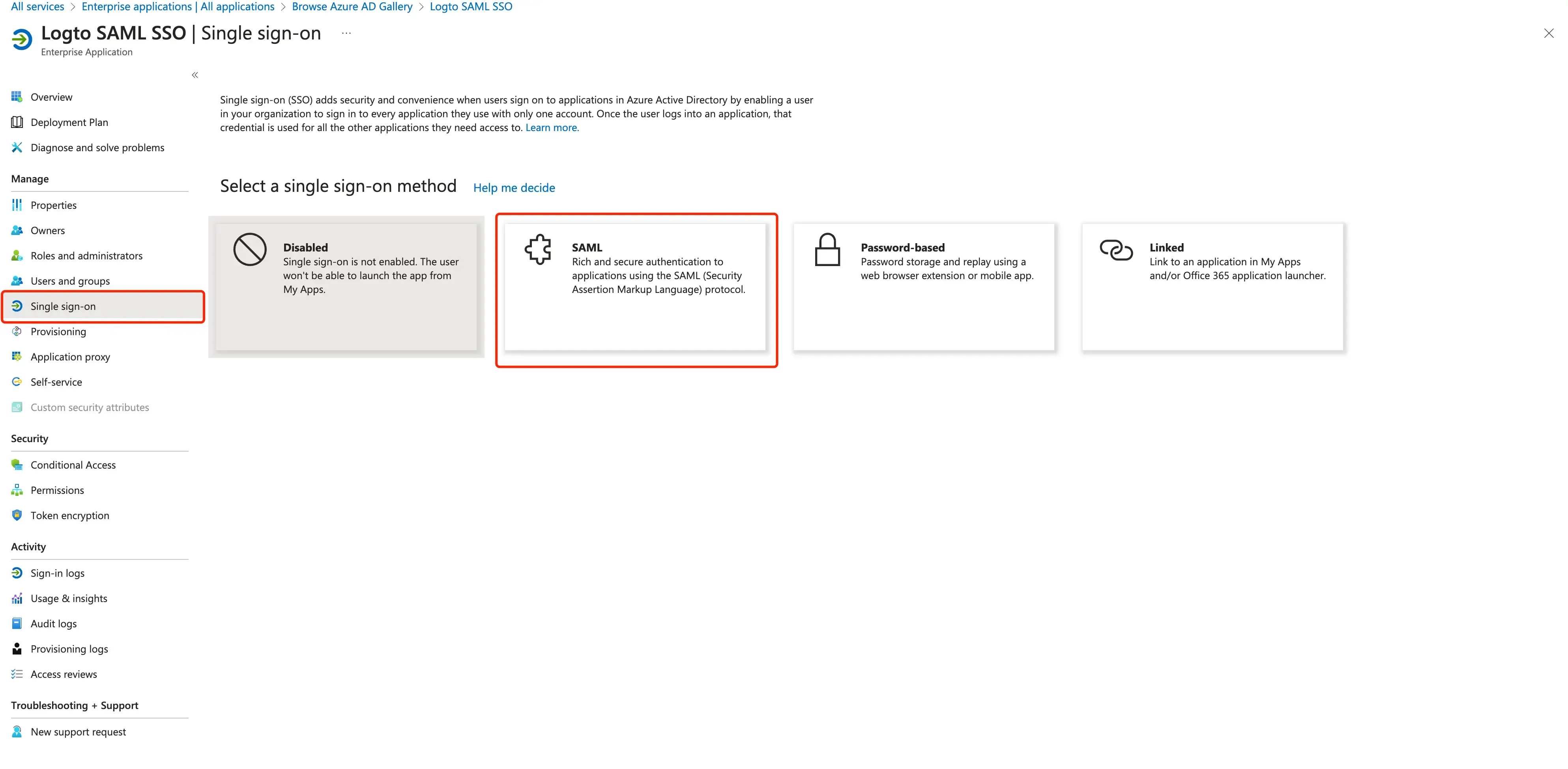

قم بتهيئة تطبيق SAML.

-

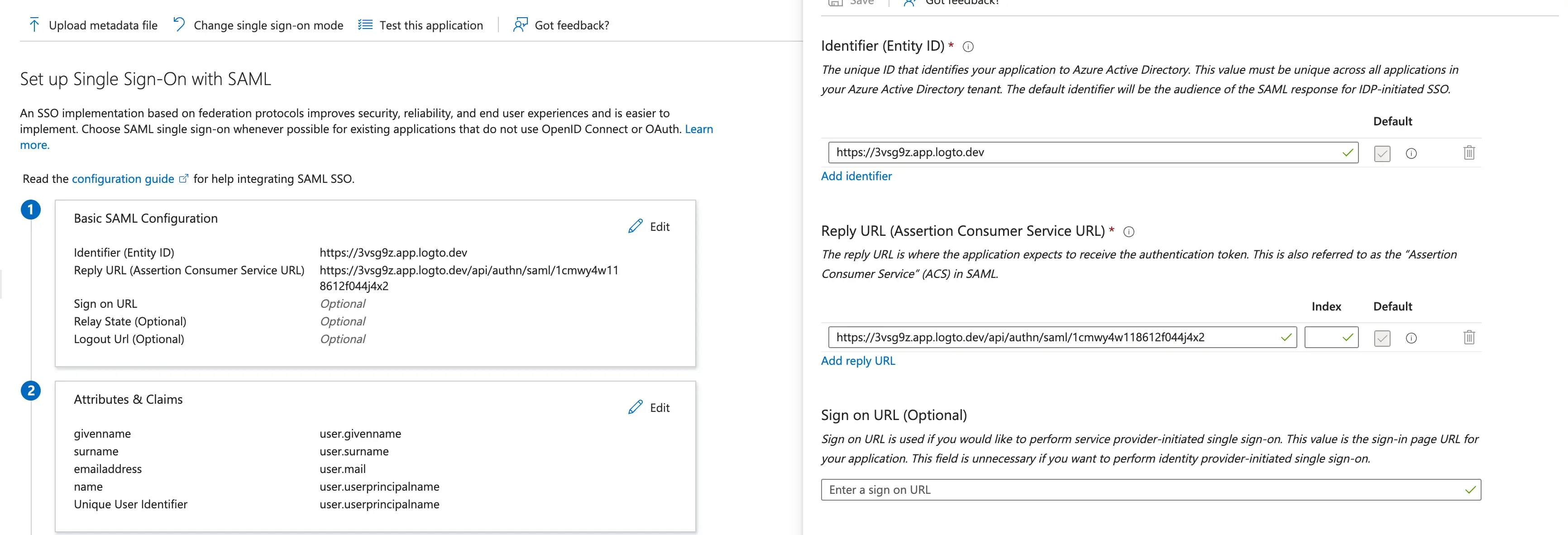

قم بتعبئة التكوين باستخدام

معرف الكيانوعنوان URL لخدمة مستهلك التأكيداتاللذين قمت بتحديدهما في Logto.

-

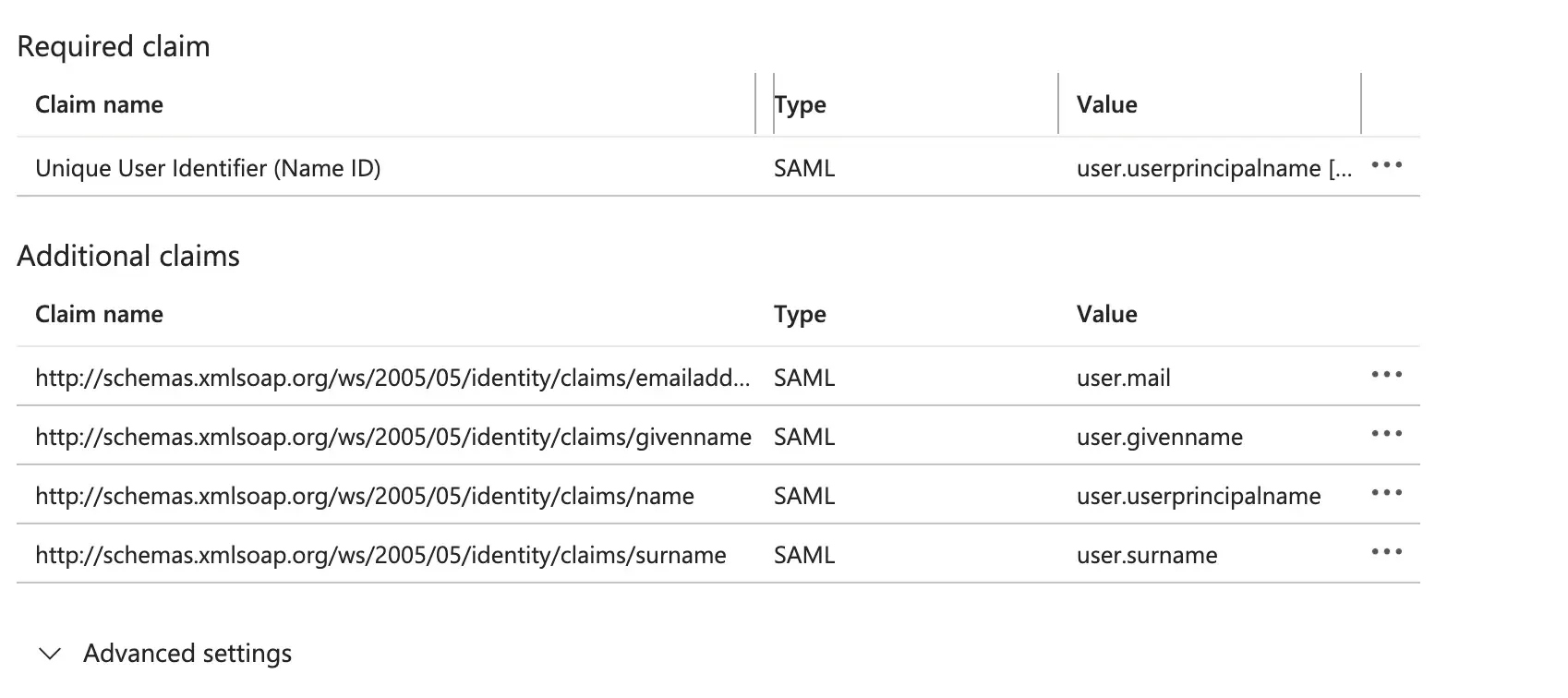

قم بتكوين سمات المستخدم والمطالبات

يمكنك تكوين سمات المستخدم بالنقر فوق الزر "تحرير" في قسم "سمات المستخدم والمطالبات".

يتطلب Logto إرسال سمات المستخدم الأساسية التالية في تأكيد SAML:

اسم المطالبة اسم السمة http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

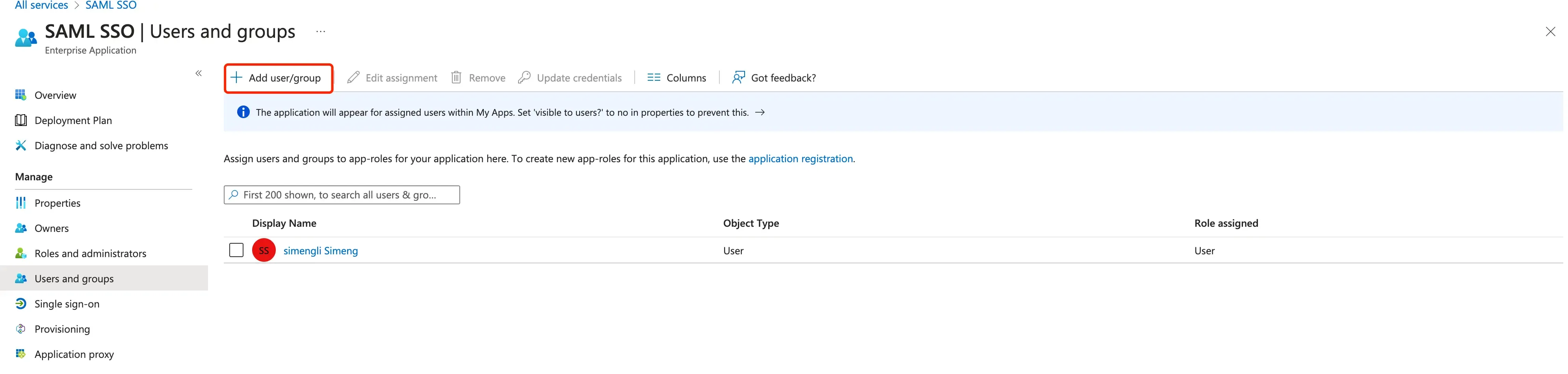

تخصيص ا�لمجموعات والمستخدمين للتطبيق SAML لكي يتم المصادقة على المستخدمين أو مجموعات المستخدمين، سنحتاج إلى تخصيصهم لتطبيق AzureAD SAML. اختر "المستخدمون والمجموعات" من قسم "إدارة" في قائمة التنقل. ثم اختر "إضافة مستخدم/مجموعة".

-

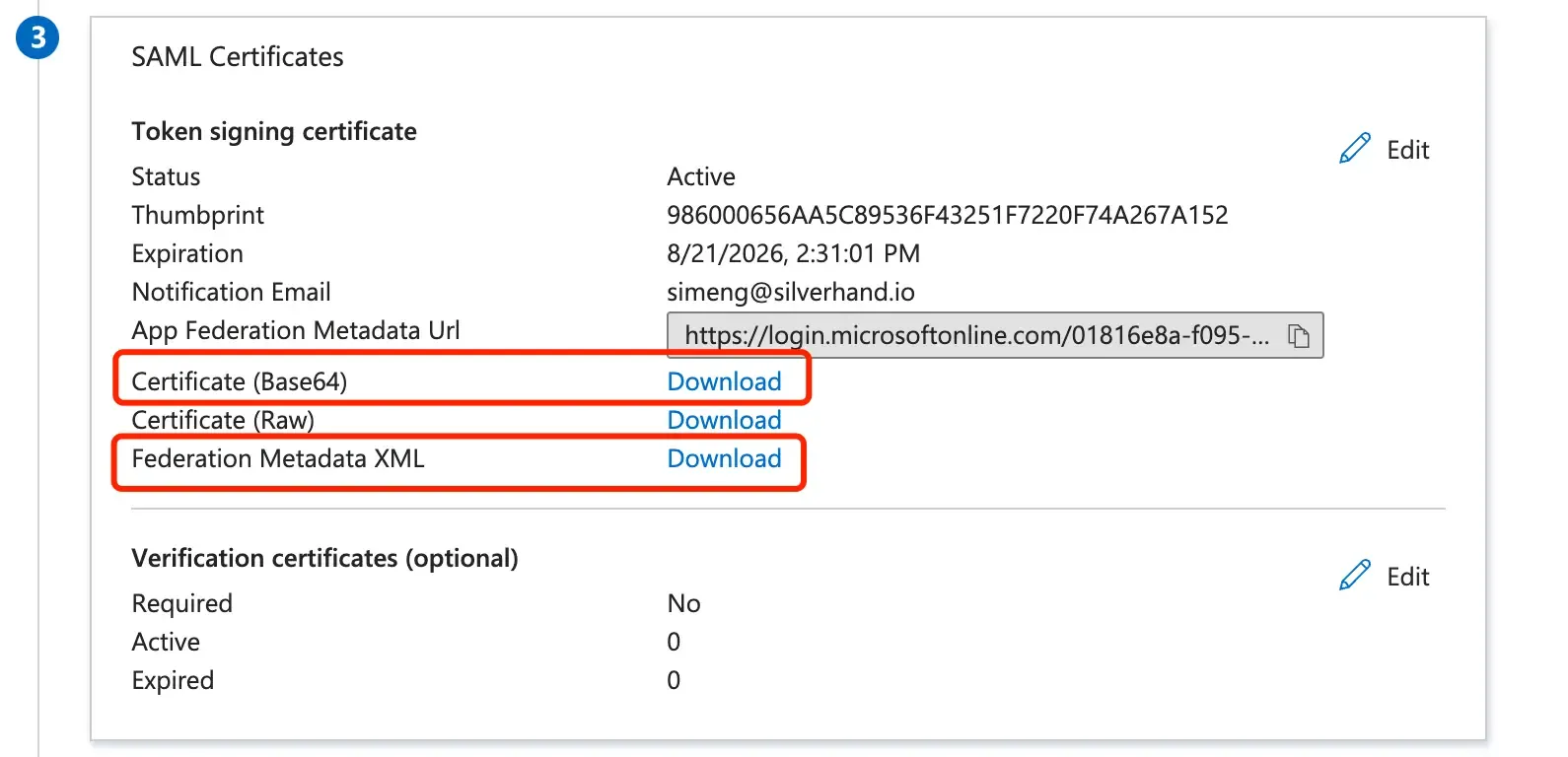

الحصول على تفاصيل IdP الخاصة بـ AzureAD عن طريق تنزيل الشهادات وملف البيانات الوصفية. تنزيل ملف

Federation Metadata XMLوملفالشهادة (Base64)بالنقر فوق زر "التنزيل". ستحتاج إلى هذه الملفات لإكمال إنشاء موصل SAML في Logto.

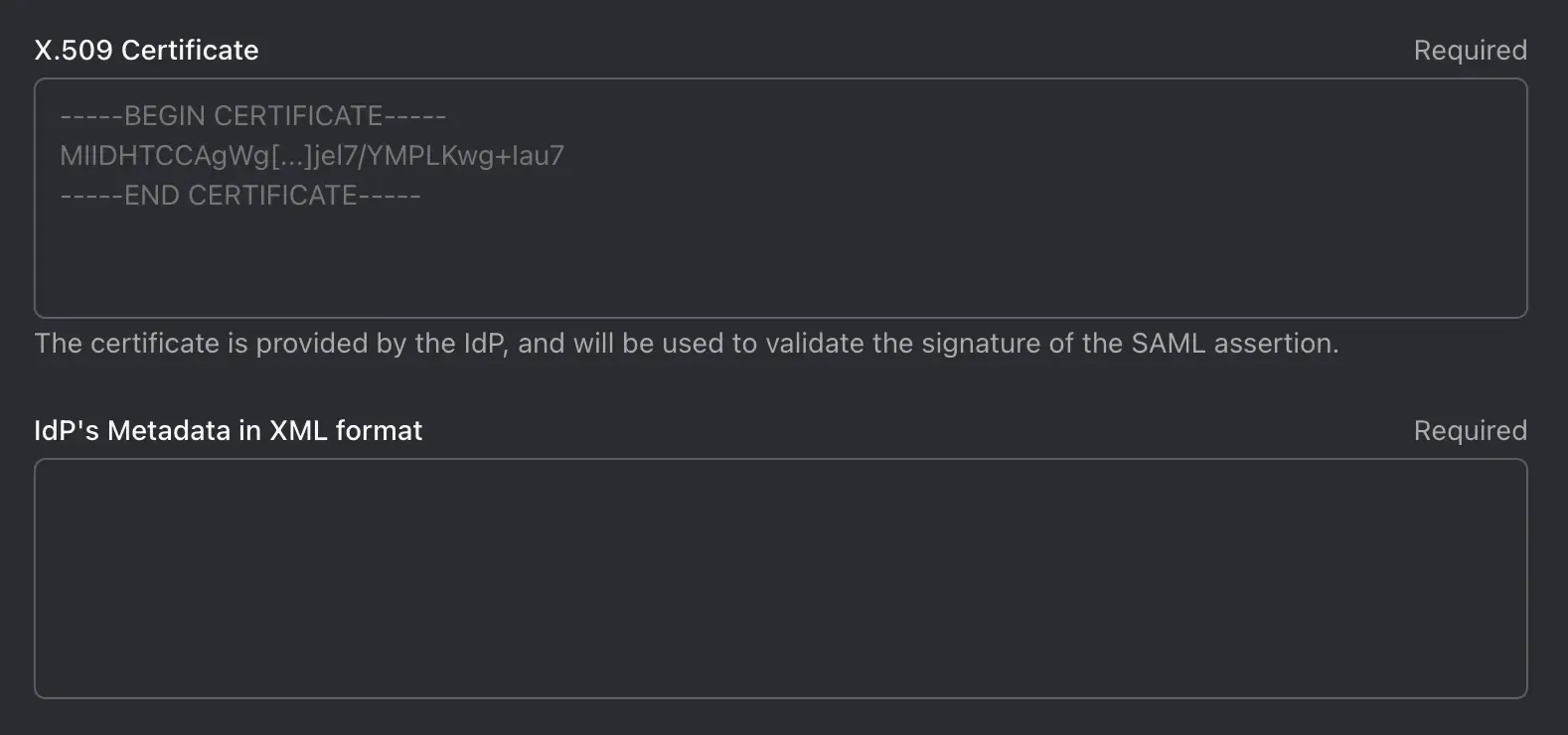

إنهاء إنشاء اتصال SAML في Logto

قم بالتبديل مرة أخرى إلى نموذج إنشاء موصل SAML في لوحة تحكم Logto السحابية واستمر في تعبئة تفاصيل IdP. قم بنسخ محتوى ملف بيانات تعريف IdP XML إلى حقل بيانات تعريف IdP. قم بلصق شهادة IdP في حقل شهادة IdP.

تعيين خريطة الملف الشخصي للمستخدم

استنادًا إلى إعدادات مطالبات مستخدم AzureAD، يمكنك متابعة إعداد تكوينات خريطة المفتاح في Logto:

حقل المستخدم المتاح في Logto هو:

انقر على "حفظ وإنهاء".

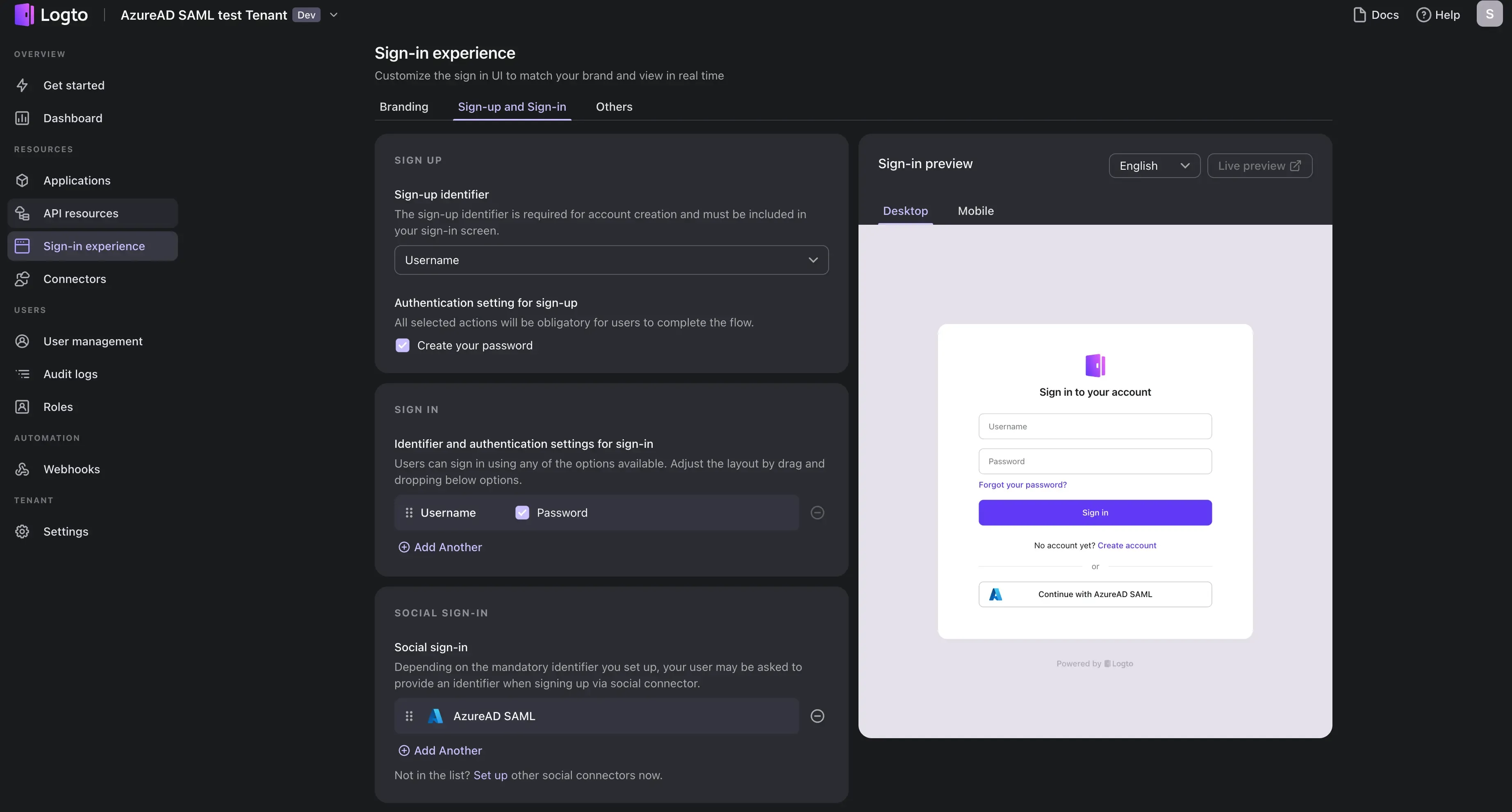

تفعيل موصل SAML

بمجرد الانتهاء من إنشاء موصل SAML، يمكنك تفعيله من خلال الانتقال إلى قسم "تجربة تسجيل الدخول" وإضافة الموصل كطريقة "تسجيل الدخول الاجتماعي":

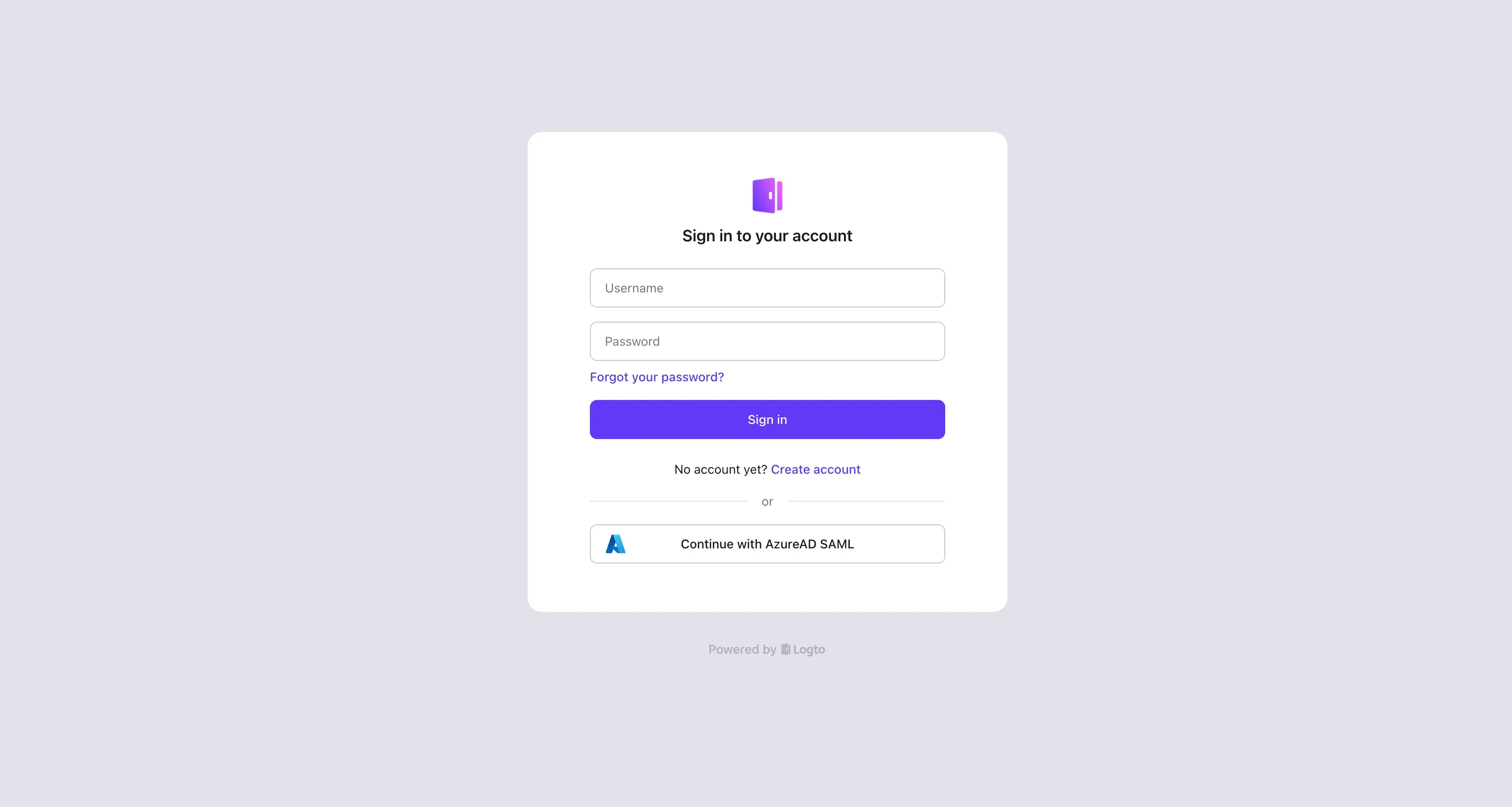

تحقق من تسجيل الدخول بواسطة AzureAD SSO باستخدام تطبيق العرض التوضيحي الخاص بنا:

تهانينا! لقد قمت بنجاح بدمج AzureAD SSO مع Logto. يمكنك الآن استخدام AzureAD لتسجيل الدخول إلى حساب Logto الخاص بك.