Was ist ein Personal Access Token (PAT)? Ein sichereres API-Token

Erkläre, wie Personal Access Tokens (PATs) funktionieren, wann man sie verwendet, wie sie die API-Authentifizierung in deinen Diensten unterstützen und worin sie sich von API-Keys, API-Tokens, Bearer-Tokens, OAuth-Tokens und Passwörtern unterscheiden.

Personal Access Tokens (PATs) sind von Nutzern erstellte Tokens, die Passwörter für API-Aufrufe ersetzen. Sie sind für bestimmte Benutzer konzipiert und bieten sicheren sowie kontrollierten Zugang zu Ressourcen.

Mühelose Authentifizierung. Fein abgestimmte Zugriffskontrolle. Optimierte Workflows. Das sind nur einige Gründe, warum Entwicklerteams weltweit auf Personal Access Tokens setzen, um ihre Produktivität zu steigern – sei es für die Verwaltung von CI/CD-Pipelines, die Integration von APIs oder den Zugriff auf Tools.

Neugierig, wie PATs funktionieren, welche Vorteile sie bieten oder wann der Einsatz sinnvoll ist? Dieser Leitfaden gibt Antworten.

Was ist ein Personal Access Token?

Ein Personal Access Token ist eine temporäre, sichere Authentifizierungsmöglichkeit, um auf deine persönlichen Ressourcen und Dienste über APIs zuzugreifen. Es wird hauptsächlich von Entwicklern genutzt, um Aufgaben wie den Zugriff auf APIs oder die Automatisierung von Workflows einfacher und effizienter zu gestalten.

Stelle dir ein Personal Access Token als "Schlüssel" für den API-Zugriff vor, der kein Passwort mehr erfordert. Im Gegensatz zu Passwörtern haben PATs spezifische Berechtigungen und ein Ablaufdatum. Dadurch werden sie nur für den vorgesehen Zweck genutzt, z. B. für den Zugriff auf Nutzerprofile oder Abrechnungssysteme – aber nicht auf Administrationsrechte.

Wichtige Merkmale von Personal Access Tokens:

- Entwicklerfreundlich: Personal Access Tokens sind einfacher zu verwalten als vollständige OAuth-Workflows und damit ideal für Skripte, Automatisierungen oder CI/CD-Pipelines.

- Mehrere Tokens: Nutzer können mehrere Personal Access Tokens erstellen und verwalten, jeweils für einen bestimmten Dienst oder Zweck.

- Benutzerspezifischer Zugriff: Anders als globale API-Keys sind Personal Access Tokens an individuelle Benutzerkonten gebunden. Teammitglieder müssen ggf. eigene Tokens für den gemeinsamen Zugriff erstellen.

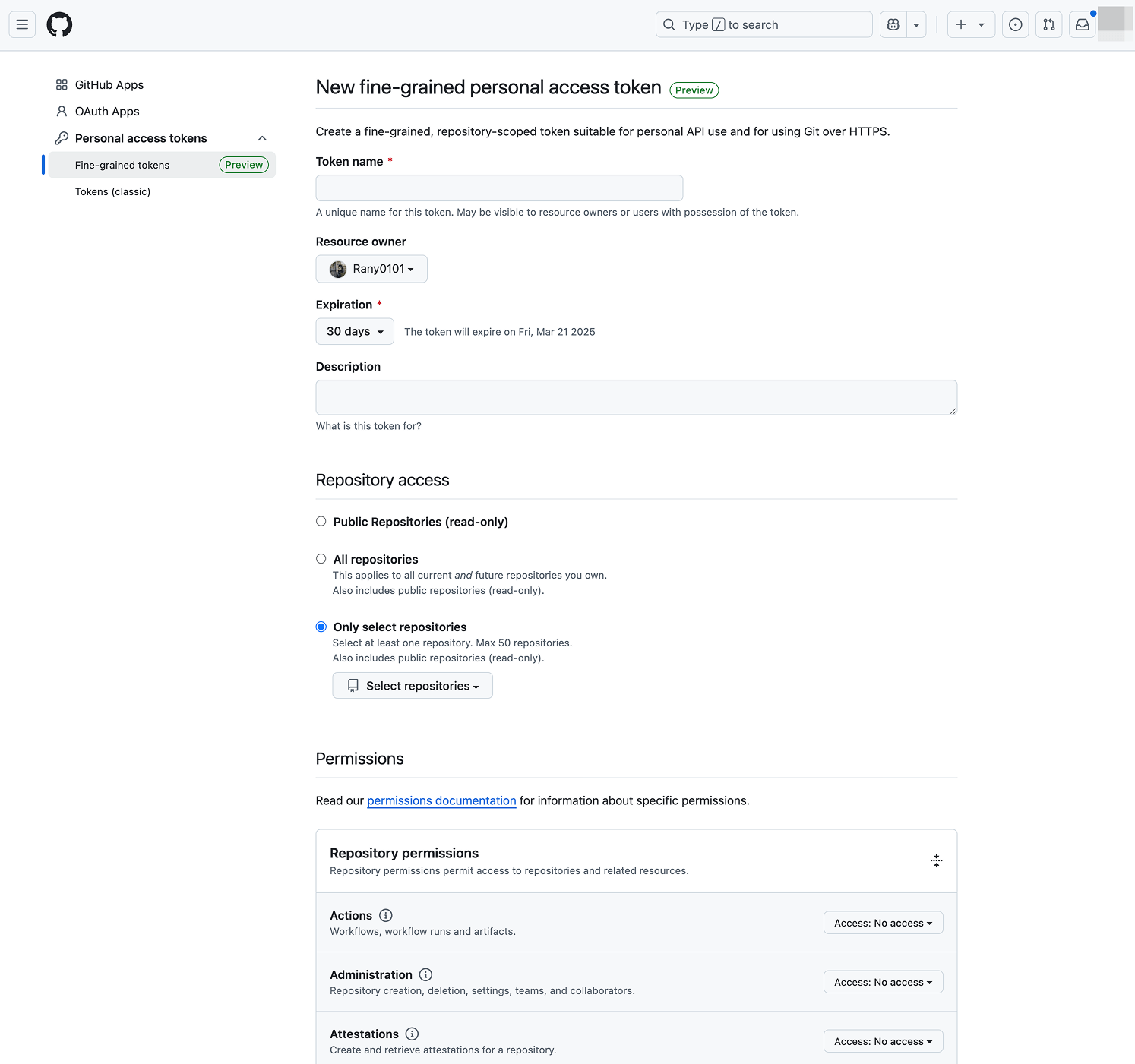

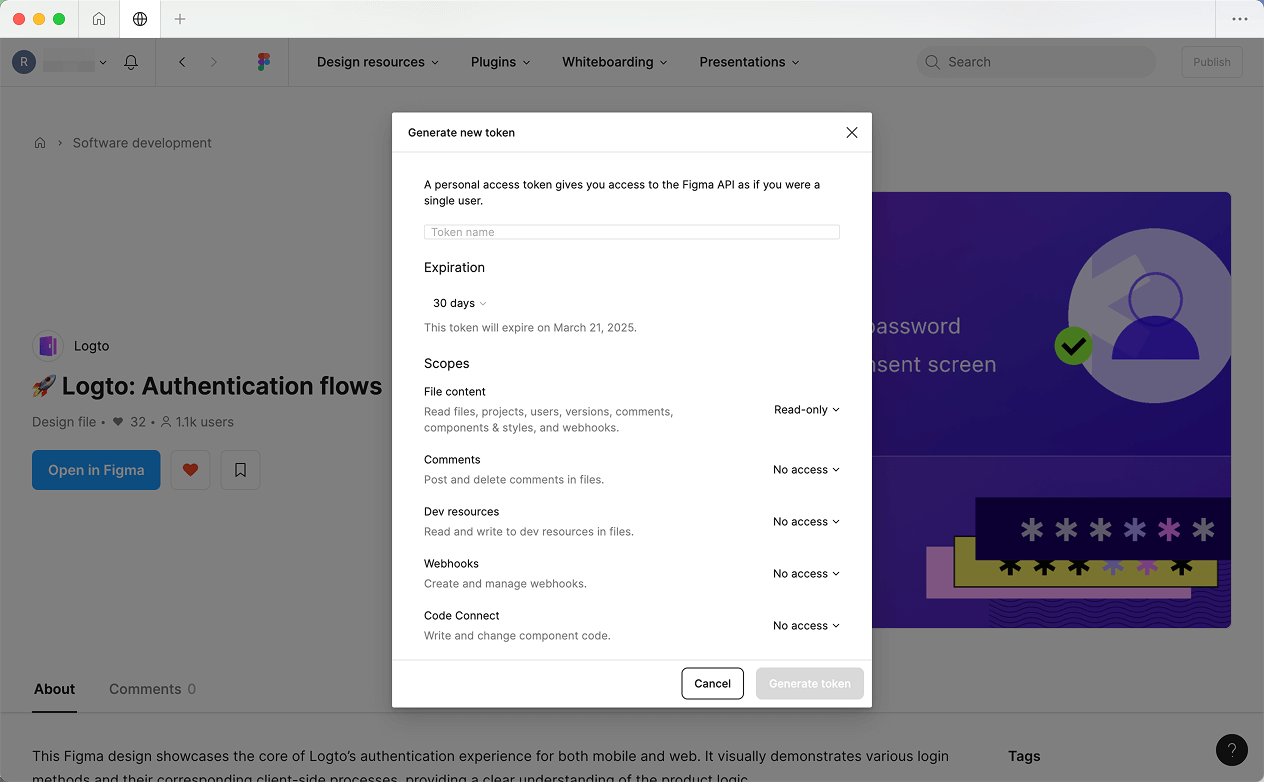

- Feingranulare Berechtigungen: Mit Personal Access Tokens kannst du spezifische Berechtigungsbereiche (Scopes) definieren und so nur den benötigten Zugriff gewähren.

- Zeitlich begrenzter Zugriff: Personal Access Tokens lassen sich mit einem Ablaufdatum konfigurieren, was bei einer Kompromittierung das Risikofenster minimiert.

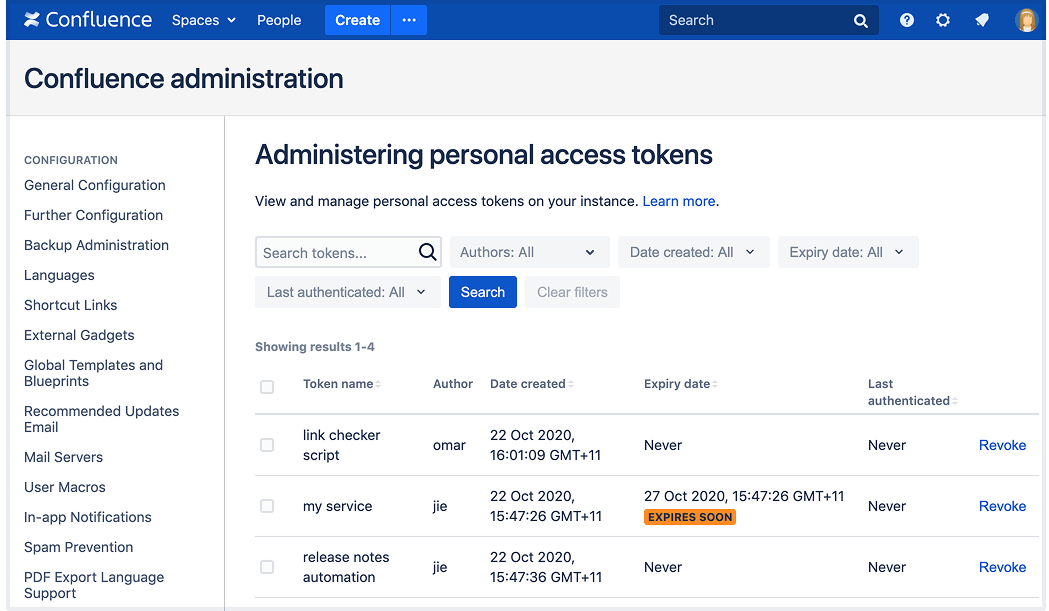

- Einfache Sperrung: Im Gegensatz zu Passwörtern können Personal Access Tokens widerrufen oder regeneriert werden, ohne die Hauptanmeldedaten eines Kontos zu kompromittieren.

Personal Access Token vs. Bearer Token vs. API Token

- Personal Access Token ist eine Art von API Token: Ein Personal Access Token ist ein API-Token auf Benutzerebene, das mit einem Nutzerkonto verknüpft ist. Es ermöglicht den Zugriff auf Systemressourcen im Namen des Nutzers. PATs sind sicherer als herkömmliche API-Keys, weil sie präzise Berechtigungskontrolle bieten – zum Beispiel die Beschränkung des Zugriffs auf bestimmte Repositories oder Organisationen – und Ablaufdaten zur zusätzlichen Sicherheit beinhalten können.

- Personal Access Token kann als Bearer Token verwendet werden: Ein Bearer Token dient als Methode zur Autorisierung von API-Anfragen, oft dynamisch generiert durch Protokolle wie OAuth oder JWT. Ein Personal Access Token ist eine statische Version eines Bearer Tokens, die von einem Benutzer manuell erstellt wird (z. B. bei GitHub). Wird für API-Aufrufe auf GitHub ein PAT genutzt, wird es im Request-Header wie

authorization: bearer <your-pat>mitgesendet. So dient das PAT als Bearer Token. - API Token ist ein Sammelbegriff: API Token ist ein Oberbegriff für beliebige Tokens, die zur Authentifizierung von API-Anfragen verwendet werden. Dazu gehören verschiedene Typen wie Bearer Tokens, OAuth Tokens und Personal Access Tokens. PATs und Bearer Tokens sind einfach spezifische Varianten von API-Tokens.

AuthN- und AuthZ-Mechanismen auswählen

Bevor du ein Personal Access Token einsetzt, ist es wichtig, seine Rolle im gesamten Spektrum der Authentifizierungsmethoden zu verstehen. Da es mehrere Mechanismen gibt, solltest du wissen, wie sie sich unterscheiden. Die folgende Tabelle vergleicht Personal Access Tokens (PATs), Passwörter, API Keys und OAuth-Tokens und hilft dir bei der Auswahl.

- Personal Access Token: Eine leichtgewichtige Authentifizierungsmethode, ideal für automatisierte Aufgaben oder API-Zugriff. Sie bietet präzise Berechtigungskontrolle für sicheren, maßgeschneiderten Zugriff.

- Passwort: Die klassische Authentifizierungsmethode zur Anmeldung an Benutzeroberflächen, räumt dieselben Rechte ein wie dem Kontoinhaber und bietet keine weitere Granularität.

- OAuth-Token: Die sicherste Methode, Dritten beschränkten Zugriff zu gewähren. Nutzer können genau festlegen, worauf eine Drittanbieter-App zugreifen darf, ohne Zugangsdaten preiszugeben – Sicherheit und Flexibilität in einem.

- API-Key: Wird meist zur Automatisierung von API-Zugriffen genutzt und ist an Service-Konten und nicht persönliche Konten gebunden. Allerdings fehlt die detaillierte Berechtigungskontrolle, die PATs oder OAuth bieten.

| Merkmal | Passwort | Personal Access Token | OAuth-Token | API-Key |

|---|---|---|---|---|

| Definition | Nutzer authentifizieren sich mit Benutzerkennung und Passwort. | Ein Token zum Zugriff auf bestimmte Ressourcen oder APIs, meistens mit eingeschränkten Rechten. | Ein System, bei dem Nutzer Drittanbieter-Apps Zugriff auf ihre Daten gewähren, ohne Anmeldedaten weiterzugeben. Z. B. Google-Login | Eine eindeutige Zeichenkette, mit der Clients API-Anfragen authentifizieren. |

| Scope-Beschränkung | Gewährt typischerweise vollen Zugriff auf das Nutzerkonto nach erfolgreicher Anmeldung. | Ermöglicht sehr präzise Kontrolle über Zugriffsrechte. | Nutzer können genau festlegen, worauf die Drittanbieter-App zugreifen darf. | Gewährt meist Zugriff auf bestimmte API-Ressourcen. Keine feingranulare Kontrolle. |

| Widerruf | Schwierig zu widerrufen ohne Passwortänderung, was oft mehrere Dienste betrifft. | Kann einfach vom Nutzer oder Admin widerrufen werden. | Kann widerrufen werden, ohne Benutzerdaten zu beeinträchtigen. | Kann auf Dienstebene widerrufen oder erneuert werden. |

| Ablauf | Läuft nicht ab, außer der Nutzer ändert es. | Oft langlebig, aber Ablaufdatum konfigurierbar. | Zugriffstokens laufen nach definierter Zeit ab; Refresh-Tokens können den Zugang verlängern. | Oft langlebig, aber können vom Anbieter rotiert oder eingeschränkt werden. |

| Nutzerfreundlichkeit | Leicht zu merken, aber riskant bei Missbrauch. | Einfach zu generieren und für automatisierte Aufgaben zu nutzen. | Erfordert initiale Nutzerinteraktion, ermöglicht aber sichere Zugriffserteilung. | Einfach in Anfragen zu verwenden, für benutzerzentrierte Authentifizierung jedoch weniger geeignet. |

| Idealer Einsatzzweck | Einfache An- und Abmeldung für Endnutzer. | Automatisierung, eingeschränkter Zugriff auf API-Ressourcen und Entwicklung in CI/CD-Pipelines. | Drittanbieter-Apps, die begrenzten Zugriff auf Nutzerdaten benötigen, ohne Passwörter zu speichern. | Backend-Dienste, Server-zu-Server-Kommunikation und öffentliche APIs. |

| Sicherheitsrisiko | Bei Diebstahl: voller Zugriff aufs Konto. | Bei Leak: Zugriff nur auf spezifizierte Ressourcen. Einfach sperrbar. | Bei Leak: Drittanbieter-Apps können im Rahmen des Scopes handeln. | Bei Diebstahl meist für Server-zu-Server-Zugriff missbraucht. |

Wie funktioniert ein Personal Access Token?

Personal Access Tokens funktionieren ähnlich wie OAuth-Zugriffstokens, sind aber in der Regel einfache Zeichenketten ohne nutzerlesbare Daten über den Inhalt. Authentifizierst du dich beispielsweise bei einem Dienst wie GitHub, kannst du ein zum Nutzerkonto gehörendes PAT mit spezifischen Berechtigungen erzeugen. Dieses Token dient dann als sichere Alternative zum Passwort bei Anfragen, etwa für den Zugriff auf ein privates Repository via API.

Typischerweise wird ein PAT wie folgt in den Request-Headers verwendet:

Indem du dein PAT so mitschickst, kann der Dienst deine Identität und die zum Token gehörigen Rechte prüfen und entweder die angeforderten Daten liefern oder die gewünschte Aktion durchführen.

Wie verwendet man ein Personal Access Token?

- Ein Personal Access Token generieren: Starte damit, ein PAT auf der entsprechenden Plattform zu erstellen. Wähle dabei bestimmte Bereiche (Scopes) aus, die die Zugriffsrechte dieses Tokens definieren.

- API-Anfragen authentifizieren: Mit dem erzeugten PAT kannst du Dienste, die sicheren Zugriff erfordern, authentifizieren. Das Token wird als Bearer Token im Authorization-Header deiner API-Requests übergeben.

- Ein Personal Access Token widerrufen: Soll das Token deaktiviert werden, kannst du es einfach über die Authentifizierungs-Einstellungen der Plattform widerrufen. Ab diesem Zeitpunkt werden API-Anfragen mit dem Token automatisch abgelehnt.

Wann sollte ich Personal Access Tokens verwenden?

Personal Access Tokens sind ideal in Situationen, in denen sicherer, entwicklerfreundlicher und auf bestimmte Bereiche beschränkter Zugang zu deinen APIs notwendig ist. Typische Anwendungsfälle:

- Automatisierte Aufgaben: Perfekt für Skripte oder Tools, die Daten von APIs abrufen müssen, ohne dass sensible Zugangsdaten im Code eingebettet werden.

- Feingranulare Berechtigungen: Erlaube präzise Zugriffssteuerung, indem z. B. Skripten/Tools nur Zugriff auf einzelne Repositories gewährt werden, ohne vollständige Kontorechte.

- Temporärer Zugriff: Im zeitkritischen Kontext sinnvoll, da die Laufzeitbeschränkung das Sicherheitsrisiko minimiert.

- Vereinfachter Entwicklerzugriff: Praktischer Zugang für einzelne Entwickler, ohne den Aufwand eines OAuth-Autorisierungsprozesses.

- Integration von Drittanbietern: Optimiere externen Tool-Zugriff, indem du die Rechte auf spezifische Aktionen beschränkst. Beispielsweise kann ein Integrationstool Aufgaben direkt aus einem Slack-Chat im Projektmanagement-Tool erstellen oder aktualisieren lassen, ohne vollen Zugriff auf das Projektmanagement-Tool zu benötigen.

GitHub treibt Personal Access Tokens seit 2013 voran, und sie erfreuen sich wachsender Beliebtheit durch ihre Einfachheit und Flexibilität. Zahlreiche Entwickler-Tools und SaaS-Plattformen unterstützen PATs und machen deren Einsatz zum Favoriten für Entwickler:

-

GitHub/GitLab/Azure DevOps (Entwicklungstools): Hilft bei der Automatisierung von CI/CD, Tool-Integration und Verwaltung von Code-Repos.

-

Figma (Design-Tools): Erleichtert die Zusammenarbeit an Designs durch API-Integrationen.

-

Atlassian Jira / Asana (Projektmanagement): Erleichtert das Erstellen, Aktualisieren oder Löschen von Aufgaben sowie das Organisieren von Projekten per API.

Kann ich ein Personal Access Token mit anderen teilen?

Kurze Antwort — Nein, solltest du nicht!

Tokens sind an ein individuelles Konto gebunden und sollten niemals weitergegeben werden. Benötigen andere Zugriff, ist es besser, eigene Tokens für jeden Nutzer mit den passenden Berechtigungen zu generieren oder Rollen einzurichten, um Sicherheitsrisiken zu vermeiden. Der Missbrauch von Tokens kann zu ungewolltem Zugriff, Datenverlust oder Datenschutzverstößen führen. Bewahre Tokens sicher auf und sperre kompromittierte Tokens umgehend.

Ermögliche deiner Anwendung, Personal Access Tokens mit Logto zu generieren

Egal, ob du B2B-Dienste anbietest oder innovative KI-Produkte entwickelst: Entwicklerfreundliche Authentifizierung und Autorisierung ist essenziell, und Personal Access Tokens können deinem Geschäftsmodell neue Möglichkeiten eröffnen.

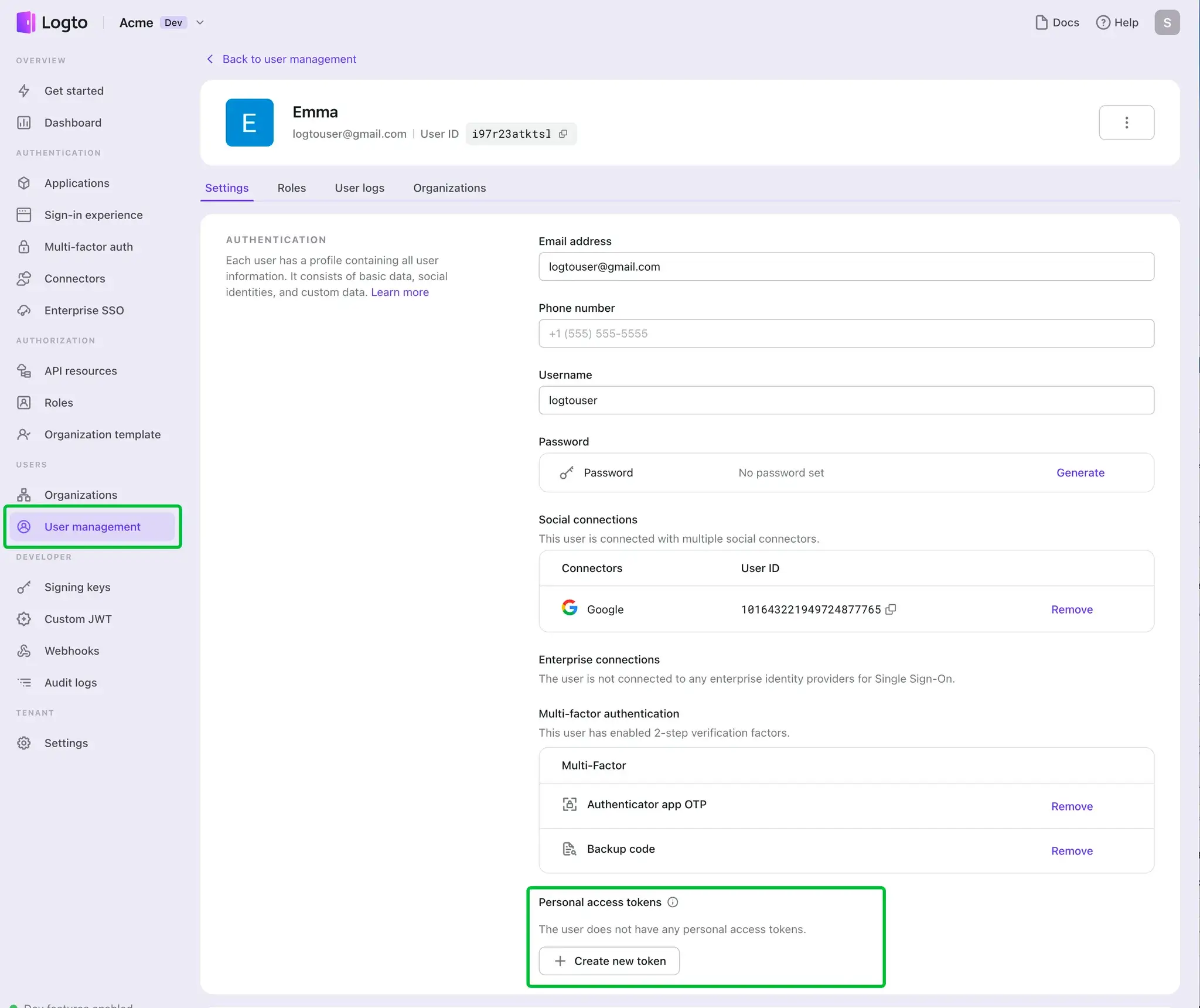

Logto, eine umfassende Lösung für Customer Identity and Access Management (CIAM), ermöglicht einfaches Erstellen, Verwalten und Widerrufen von Personal Access Tokens. So kannst du loslegen:

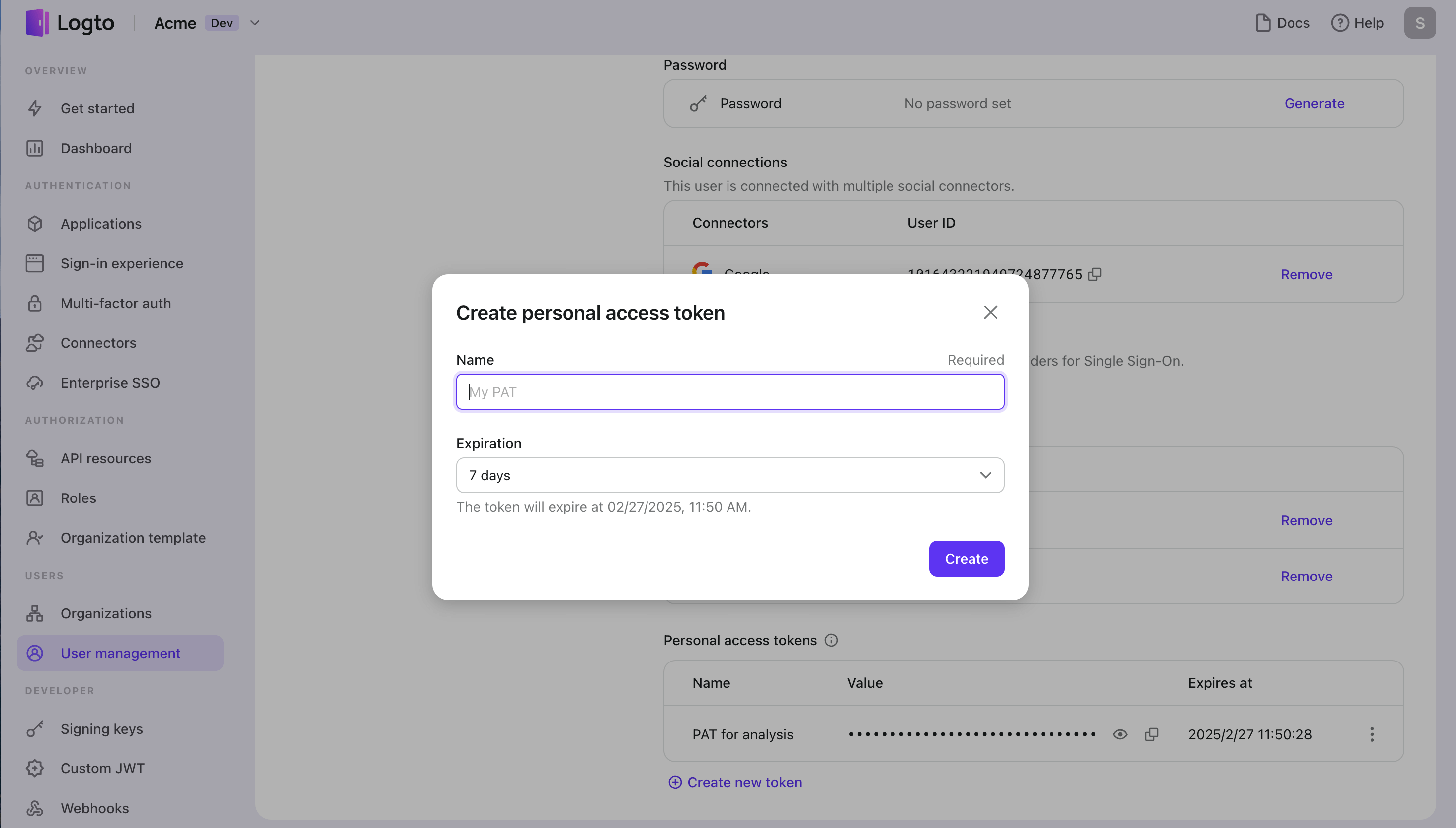

- Gehe zu Logto Console > Benutzerverwaltung.

- Rufe das Profil eines bestimmten Nutzers auf, um dessen PATs zu verwalten.

Mit Logto kannst du:

- Neue Personal Access Tokens generieren.

- Mehrere Tokens pro Nutzer verwalten.

- Eigene Ablaufdaten für Tokens festlegen.

- Tokens umbenennen für bessere Übersicht.

- Tokens bei Bedarf widerrufen.

Zusätzlich kannst du Nutzern ermöglichen, ihre PATs eigenständig über ihr Profil zu verwalten, mithilfe der Logto Management APIs.